- Windows: Как узнать пароли пользователей авторизованных в системе.

- Вариант 1. Достаём пароли из памяти.

- Вариант 2. Достаем пароли из дампа процесса lsass.exe.

- Вариант 3. Достаём пароли из файла гибернации (hyberfile.sys).

- Где хранятся пароли в Windows 7

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Расшифровка хранимых в Windows паролей с помощью mimikatz и DPAPI

- Как Windows хранит пароли

- Как зашифровать и расшифровать с помощью DPAPI

- Как расшифровать файлы DPAPI на другом компьютере

- Как узнать мастер ключи Windows

- Как сохранить и использовать мастер ключи

- CREDHIST

- Как извлечь все пароли из Google Chome

- Как извлечь все кукиз из Google Chome

- Как извлечь Wi-Fi пароли из Windows

- Как извлечь пароли Google Chrome с другого компьютера

- Где Windows хранит пароли

- Заключение

- Литература

Windows: Как узнать пароли пользователей авторизованных в системе.

Как известно windows хранит пароли пользователей в виде хеша в файле C:\windows\system32\config\sam. Но c пользователями залогиненными в системе дело обстоит немножко по другому. Штука в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши. C помощью утилиты mimikatz при наличии прав администратора можно выцепить пароли авторизованных пользователей.

Вариант 1. Достаём пароли из памяти.

Для этого нам понадобятся пользователь с правом на отладку (привилегиями SeDebugPrivilege) и утилита Mimikatz (скачать можно с оф.сайта или отсюда пароль: tmie.ru). Так как права на отладку есть как и локального так и у доменного администраторов, локальный админ может узнать пароль доменного.

Запускаем Mimikatz с правами администратора, включаем отладку:

сохраняем пароли в файл:

В итоге получаем файлик с паролями пользователей в открытом виде.

Вариант 2. Достаем пароли из дампа процесса lsass.exe.

Если на нужном сервере или рабочей станции утилиту блокирует антивирусник, или вы физически не можете работать одновременно с пользователями, можно снять дамп памяти процесса lass.exe ручками или планировщиком.

Снять дамп памяти процесса можно с помощью модуля: Out-Minidump.ps1 (скачать можно отсюда или отсюда)

Импортируем модуль в powershell:

Снимаем дамп процесса lsass.exe.

Получаем файл дампа памяти процесса. Файл лежит либо в system32, либо в папке откуда запускалась команда. Имя файла выглядит lsass_ .dmp.

Запускаем mimikatz и натравливаем его на наш дамп:

Дальше всё так же как и в первом варианте:

Вариант 3. Достаём пароли из файла гибернации (hyberfile.sys).

При желании можно скопировать файл гибернации, конвертнуть его в dmp, и распарсить дебагером. Детально расписано здесь: (Хабр).

Windows memory toolkit community edition (скачать).

Где хранятся пароли в Windows 7

Пожалуй, сегодня каждый пользователь сталкивался с проблемой, когда пароль к какому-либо аккаунту или сервису, созданный ранее, был им забыт. Всегда, конечно, присутствует возможность его восстановления, однако иногда, когда пароль был ранее сохранен и отображается пользователю «спрятанным» за точками или звездочками, существует и другая возможность его просмотра. Об этом мы сегодня и поговорим.

Где хранятся сетевые пароли в Windows 7

Для начала предлагаем разобраться с местом, где можно просмотреть актуальные сетевые пароли, которые зачастую используются пользователями, находящимися в локальной сети с другими компьютерами. Именно эти данные позволяют автоматически авторизоваться в общих папках, хранящихся на других компьютерах или серверах. Кроме того, в разделе сетевых паролей находятся и данные для авторизации в интерфейсе удаленных рабочих столов.

Найти месторасположения данных паролей достаточно просто:

- Нажмите на «Пуск».

- Перейдите в раздел «Панель управления».

- Из доступных в меню разделов выберите пункт «Учетные записи пользователей и семейная безопасность».

- Переместитесь в раздел «Диспетчер учетных данных».

- Ознакомьтесь с учетными данными для «залогиненных» удаленных устройств и серверов.

В данном меню в интерфейсе Windows 7 пользователям предоставляется возможность изменения и просмотра данных для удаленного входа.

Если же вы желаете узнать, где хранится пароль администратора и пользователей в Windows 7, то ответ на данный вопрос предельно прост – в реестре операционной системы. Однако если говорить о том, чтобы достать эти данные и просмотреть их, то такая возможность для абсолютного большинства юсеров будет недоступной.

Объяснить это можно тем, что разработчики из Microsoft серьезно потрудились над защитой и шифрованием в системе, чтобы пароли нельзя было достать «голыми руками». Даже при использовании специального софта просмотреть данную информацию будет достаточно сложно.

Если перед вами стоит задача изменения пароля администратора компьютера, который вы не знаете, реализовать её можно только с использованием дополнительного ПО в виде Live CD, загружая компьютер с предустановленной на диск системы с оболочкой для произведения системных конфигураций.

В свою очередь, если вы являетесь администратором компьютера, изменить пароли пользователей можно следующим образом:

- Нажмите на ярлык «Компьютер» правой кнопкой мыши, чтобы вызвать контекстное меню проводника.

- Выберите параметр «Управление».

- Перейдите в раздел «Локальные пользователи и группы», после чего сразу выберите папку «Пользователи».

Следующий вопрос, который также систематически возникает у современных пользователей ПК под управлением операционных систем семейства Windows, касается восстановления пароля от Skype. Зачастую пароль сохраняется на компьютере, и спустя какое-то время, это может быть через день, а может быть – через год, у пользователя появляется необходимость перенесения или установки мессенджера на другом компьютере или гаджете. Разумеется, пароль уже давно был забыт, а на компьютере он надежно скрыт за звездочками. К сожалению, а может и к счастью, разработчики из Microsoft также хорошо поработали и над безопасностью своего мессенджера, в котором узнать пароль не так просто, даже если он сохранен в системе.

Идеальным способом получения данных о пароле в данной ситуации является инициирование процедуры его восстановления. Производится данная процедура так:

Разлогиньтесь в Скайпе (выйдите из ПО).

Пароли в браузерах на Windows 7

Последний вопрос, который мы хотели сегодня рассмотреть, касается того, где хранятся пароли в «Опере», «Хроме» и «Мозиле» на Windows 7. Это наиболее популярные сегодня веб-браузеры, повсеместно используемые пользователями. Именно поэтому вопрос восстановления и просмотра паролей к различным веб-сервисам является таким актуальным.

Если говорить о браузере от Google, о Chrome, то здесь просмотреть данные обо всех сохраненных паролях очень просто. Для этого следуйте такой инструкции:

- Зайдите в настройки браузера.

- Спуститесь по списку настроек вниз до пункта «Показать дополнительные настройки» и нажмите на него.

- Найдите подкатегорию «Пароли и формы» и нажмите на кнопку «Настроить», находящуюся рядом с предложением о сохранении паролей.

- Перед вами откроется список интернет-ресурсов и сохраненных для них учетных данных. Все, что вам требуется – это найти интересующий вас сайт и нажать на кнопку «Показать» в окошке пароля к нему.

Если же вас интересует, где хранятся пароли в «Мозиле» на Windows 7, то здесь инструкция по их поиску выглядит примерно аналогично. С целью получения актуальной информации необходимо выполнить перечень следующих действий:

- Зайдите в настройки браузера, нажав соответствующую кнопку в интерфейсе домашней начальной страницы Firefox.

- Переместитесь в раздел «Защита».

- Нажмите на кнопку «Сохраненные логины».

- Нажмите на кнопку «Отобразить пароли».

- Подтвердите ваши намерения, нажав на кнопку «Да».

- Поле с паролями появится в окне рядом с логинами к каждому из интернет-сервисов.

Нам осталось узнать только то, где хранятся пароли в «Опере» на Windows 7. Для просмотра информации о сохраненных авторизационных данных в этом веб-браузере, необходимо выполнить следующие действий:

- Кликните на ярлык «Опера» в верхней части интерфейса браузера.

- В отобразившемся меню найдите подпункт «Настройки» и нажмите на него.

- В меню настроек найдите и кликните на пункт «Безопасность».

- Нажмите на кнопку «Управление сохраненными паролями».

- Вы увидите аналогичное меню, которое было отображено в браузере Google Chrome. В нем можно будет найти соответствующий веб-ресурс и просмотреть пароль для него, нажав на кнопку «Показать».

Это была вся информация о том, где хранятся пароли в Windows 7. Мы же советуем вам никогда не забывать авторизационные данные и использовать только надежные коды доступа к системе и веб-ресурсам.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Расшифровка хранимых в Windows паролей с помощью mimikatz и DPAPI

В статье «Как взломать пароль Windows» мы узнали, где и как Windows хранит пароли пользователей для входа в ОС, научились извлекать эти пароли в виде хеша и узнали, как можно подобрать пароль брут-форсом. Также мы познакомились с программой mimikatz, которую мы использовали для извлечения паролей в текущей системе, либо из файлов реестра Windows от другого компьютера.

В этой статье мы продолжим знакомиться с внутренним устройством Windows, а именно как эта операционная система хранит пароли других приложений. Также мы продолжим знакомиться с возможностями mimikatz.

Как Windows хранит пароли

Кроме пароля пользователя для входа в Windows (который, кстати, может быть не установлен), в ОС хранятся другие пароли:

- Диспетчер учётных данных (Credential Manager)

- Windows Vault,

- Пароли браузера IE

- Пароли для подключения к сетям Wi-Fi

- Сертификаты

- Пароли от VPN

- Ключи SSH

- Пароли браузера Google Chrome

- Учётные данные приложения Google Talk, Skype, Dropbox, iCloud, Safari

Все эти пароли хранятся, конечно, в зашифрованном виде. Для шифрования перечисленных паролей и учётных данных используется DPAPI (Data Protection Application Programming Interface). Для конечного пользователя все процессы шифрования и расшифровки данных прозрачны, то есть не требуют каких-либо действий с его стороны.

Для шифрования этих данных используется пароль пользователя. Точнее говоря, генерируются мастер ключи, с помощью которых и происходит шифрование и расшифровка данных, а пароль пользователя используется для расшифровки мастер ключей. У одного пользователя может быть много мастер ключей. Предусмотрен механизм на случай смены пароля пользователя: по сути, хранятся хеши от всех старых паролей и делается попытка расшифровать мастер ключ пока не будет найден подходящий хеш.

Отсюда важное следствие: в системе для текущего пользователя возможно расшифровать, например, пароли из веб-браузера Google Chrome. Но если скопировать файл, где хранятся пароли этого браузера, на другой компьютер без необходимого мастер ключа, то не удастся расшифровать эти пароли.

Как зашифровать и расшифровать с помощью DPAPI

Как уже упомянуто чуть выше, DPAPI используется для шифрования и расшифровки данных. DPAPI довольно прост не только для конечных пользователей, но и для разработчиков, которые хотят воспользоваться этим шифрованием — имеются две функции, которые можно вызвать из приложения: шифрование и расшифровка.

Перед тем как переходить к извлечению паролей из веб-браузеров и других хранящихся на Windows паролей, давайте познакомимся поближе к DPAPI. Уже написано много хороших статей, объясняющих работу DPAPI. Не буду пытаться их пересказать, а просто приведу ссылки в конце этой статье. Вместо того, чтобы вникать в технические детали DPAPI, давайте пойдём практическим путём: зашифруем строку или файл с помощью DPAPI.

Все последующие действия мы будем выполнять в программе mimikatz, поэтому запустите её, как описано в этой статье.

Для работы с DPAPI используется модуль dpapi, для шифрования данных используется команда protect. У этой команды есть одна обязательная опция /data, после которой нужно указать путь до файла, который вы хотите зашифровать, или текстовую строку.

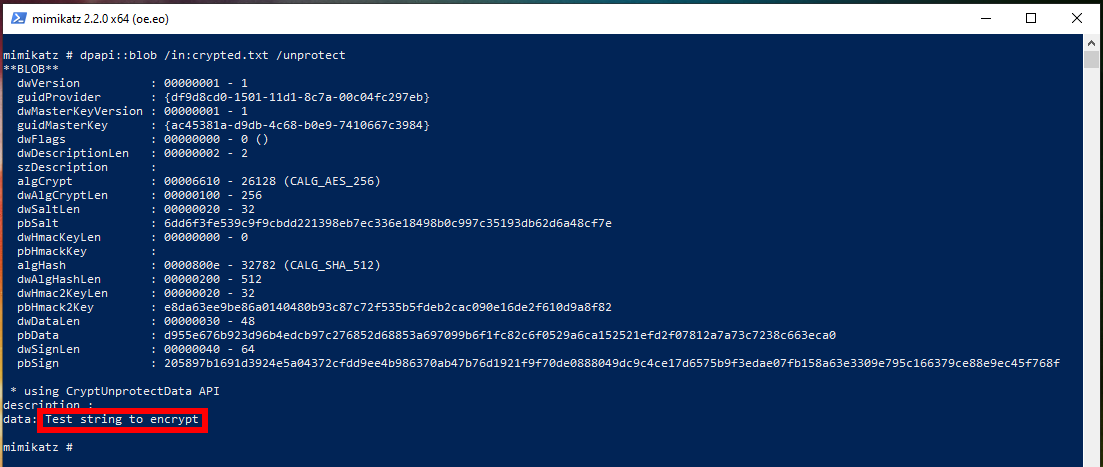

К примеру, я хочу зашифровать строку Test string to encrypt:

Обратите внимание на секцию «Blob:» — это и есть зашифрованные данные в бинарном виде.

Вместо вывода зашифрованных данных на экран, их можно сохранить с помощью опции /out:

В результате будет создан файл crypted.txt. Этот файл содержит зашифрованные данные, а именно строку «Test string to encrypt».

Как вы могли заметить, нам не нужно думать о мастер ключах и паролях — система всё делает сама.

Для расшифровки используется функция blob (так называются зашифрованные этим методом данные) из этого же модуля dpapi. У этой функции одна обязательная опция — /in, после которой нужно указать данные для расшифровки. Для расшифровки также нужно указать опцию /unprotect, в противном случае будет только показана информация о blob (зашифрованных данных) без их расшифровки:

Вы можете увидеть на экране исходную строку.

Если вы хотите, чтобы расшифрованные данные сохранились в файл, то используйте опцию /out.

Как расшифровать файлы DPAPI на другом компьютере

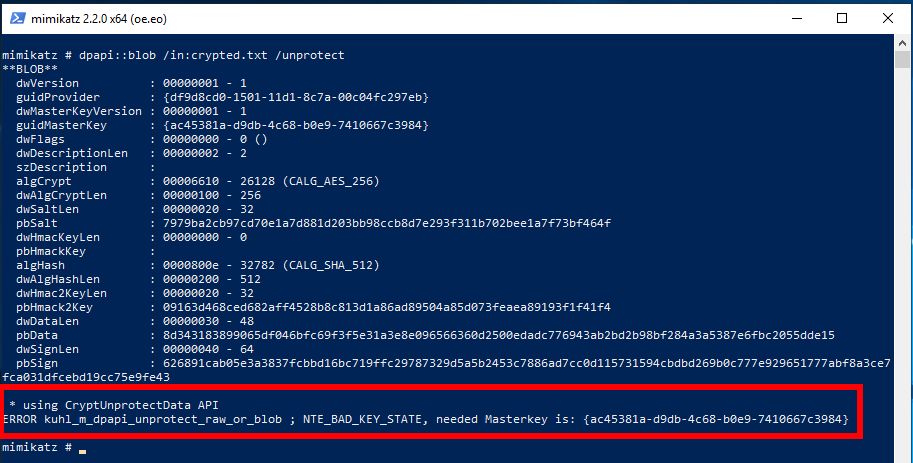

Что произойдёт, если я перенесу файл crypted.txt на другой компьютер и попытаюсь его расшифровать этой же командой? Давайте попробуем:

А на другом компьютере расшифровка завершилась неудачей и выведена ошибка:

В этой ошибке сказано, что нужен мастер ключ ac45381a-d9db-4c68-b0e9-7410667c3984.

Строка ac45381a-d9db-4c68-b0e9-7410667c398 является хешем мастер ключа. Можно сказать, что это идентификатор или отпечаток ключа. На исходном компьютере, где шифровались данные, их расшифровка проходит легко и непринуждённо. А попытки расшифровать эти данные не имея мастер ключа, завершаются неудачей. То есть нам нужно указать мастер ключ с первого компьютера — причём не любой мастер ключ (у каждого пользователя их может быть много), а именно тот, которым шифровались данные.

Я уже извлёк нужный мастер ключ, поэтому укажу его с помощи опции /masterkey и вновь запущу команду расшифровки на другом компьютере:

В этот раз всё прошло удачно:

Как узнать мастер ключи Windows

В mimikatz есть функция, которая извлекает все мастер ключи для текущего пользователя. Но прежде чем перейти к ней, давайте «пощупаем» сами мастер ключи, чтобы они не были для нас чем-то абстрактными.

В расшифрованном виде пример мастер ключа выглядит так: 5dccd3bea06a52d4355fa6b03421845c9fe96277db0d5af1a24eb3daefb14d6fc66b386a3a235a29327d0dc1f7ca990389644af173893d4cf3392b3950953dd8

Зашифрованные мастер ключи хранятся в папке вида %appdata%\Microsoft\Protect\

- %appdata% означает C:\Users\ \AppData\Roaming

- означает SID пользователя

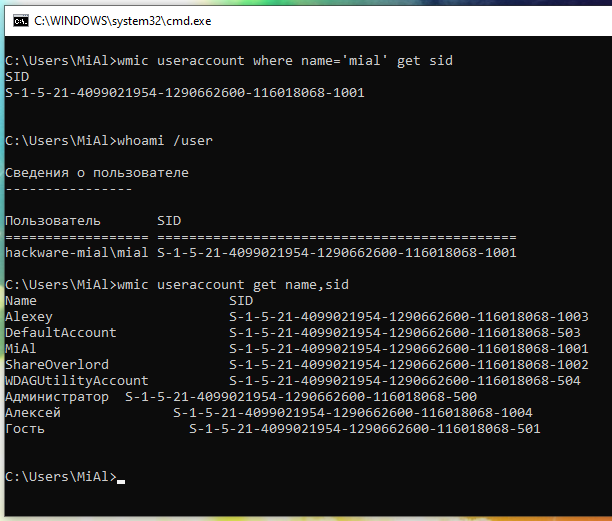

В CMD (Win+r → набрать cmd) свой SID можно посмотреть командой:

Предыдущая команда не сработает в PowerShell. Следующие команды сработают как в CMD, так и в PowerShell.

Чтобы узнать свой SID:

Чтобы узнать SID всех пользователей:

Зашифрованные файлы мастер ключей на жёстком диске:

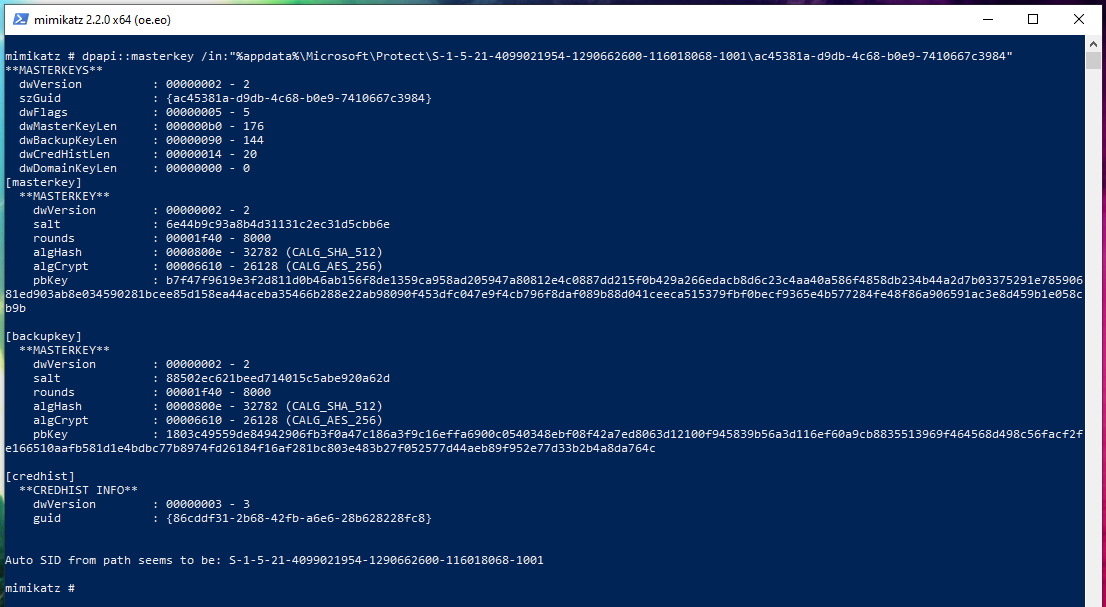

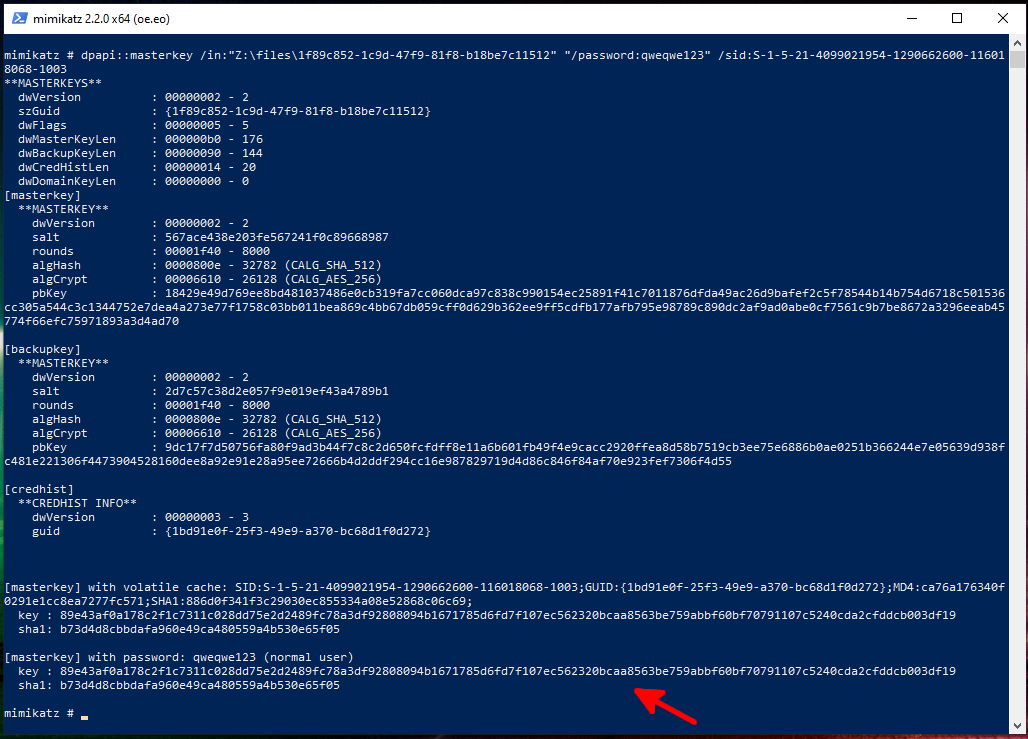

Функция dpapi::masterkey умеет расшифровывать мастер ключи. Если использовать эту функцию только с опцией /in, после которой указать путь до мастер ключа, то будет выведена информация о нём без его расшифровки:

Чуть позже мы ещё вернёмся к этой функции, когда будем расшифровывать мастер ключ офлайн, т. е. на другом компьютере, без возможности запустить сессию для владельца целевого мастер ключа.

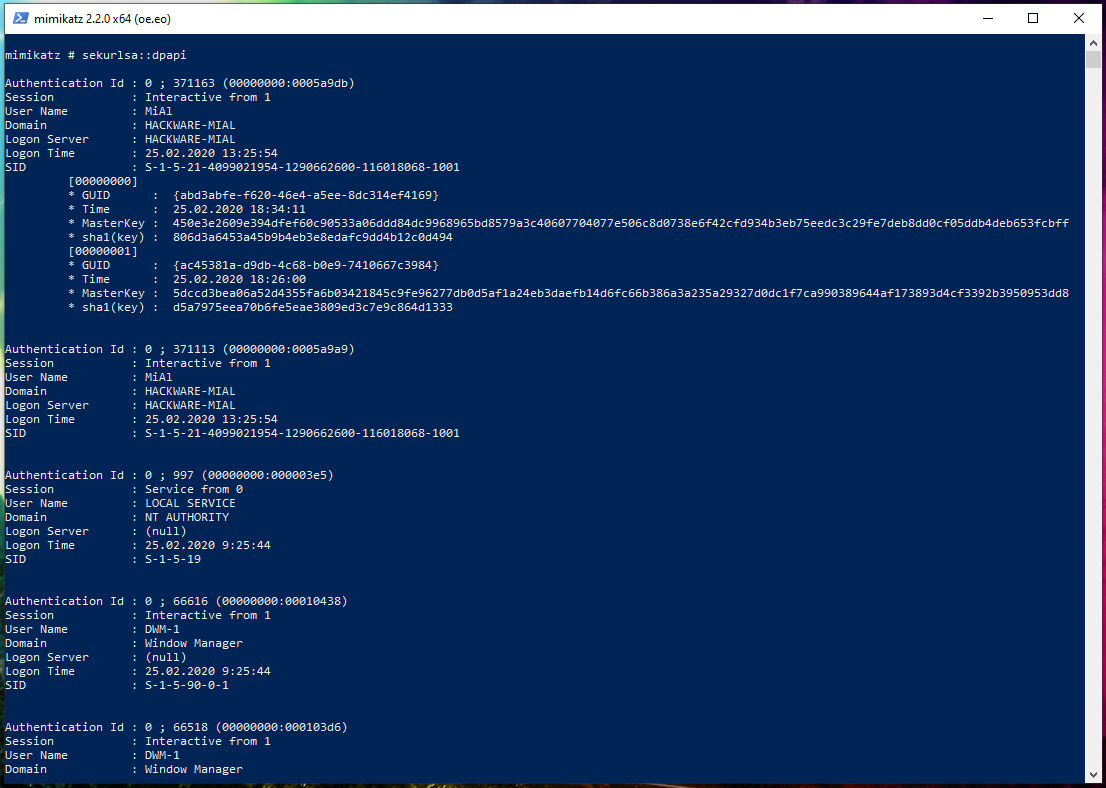

Для того, чтобы извлечь сразу все мастер ключи текущего пользователя выполните команду:

Мастер ключи в этой секции:

GUID — это идентификатор, имя файла мастер ключа. MasterKey — сам мастер ключ.

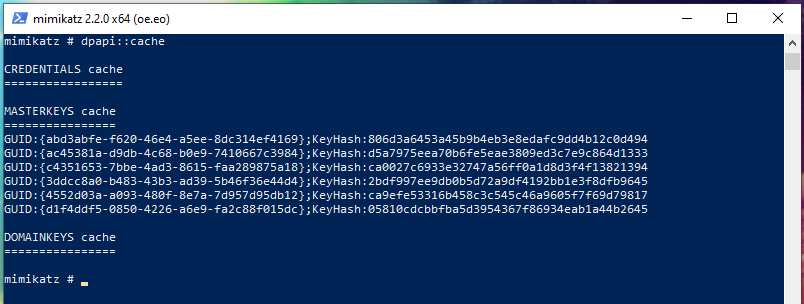

Для удобства, mimikatz хранит кэш извлечённых мастер ключей. Причём не просто хранит и показывает их, но и использует нужный мастер ключ в том случае, если он нужен для определённых операций. Чтобы посмотреть содержимое кэша выполните команду:

Извлечённые мастер ключи, то есть кэш, можно сохранить для использования на другой машине или в другой раз.

Как сохранить и использовать мастер ключи

Для сохранения кэша используйте опции /save и /file:ФАЙЛ:

Если не указать /file, то по умолчанию данные будут сохранены в файл mimikatz_dpapi_cache.ndr.

Для загрузки кэша используйте опции /load и /file:ФАЙЛ:

CREDHIST

Этот файл размещён по пути «%appdata%\Microsoft\Protect\CREDHIST», он полезен только для контекста не-домен. Этот файл:

- содержит: предыдущие зашифрованные учётные данные пользователя (SHA1 и NTLM)

- используется для: расшифровки мастер ключей

- защищён: хешем SHA1 самого последнего пользовательского пароля, используемого пользователем на этой системе

- каждый пункт защищён предыдущим ключом и т.д.

Чтобы просмотреть свойства этого файла выполните команду:

Я пытался расшифровать этот файл в mimikatz командой:

но у меня ничего не получилось. Если знаете как его расшифровать, то пишите в комментариях.

Как извлечь все пароли из Google Chome

В mimikatz с помощью команды dpapi::chrome можно извлечь все пароли текущего пользователя. Нужно указать опцию /in с путём до файла, где хранятся учётные данные. Этим файлом является «%localappdata%\Google\Chrome\User Data\Default\Login Data«. Кстати, этот файл представляет собой SQLite базу данных, в которой все данные, кроме паролей (то есть адреса сайтов, например), хранятся в открытом виде. А пароли зашифрованы с помощью DPAPI. Для расшифровки также укажите флаг /unprotect:

Как извлечь все кукиз из Google Chome

Google Chome хранит кукиз в файле «%localappdata%\Google\Chrome\User Data\Default\Cookies«. Как и с паролями для сайтов, все данные, кроме значений кукиз, хранятся в открытом виде. Для извлечения всех имён и значений кукиз выполните команду:

Как извлечь Wi-Fi пароли из Windows

В Windows пароли Wi-Fi можно извлечь и без mimikatz, пример команд:

Чтобы данный метод сработал, Wi-Fi карта должна быть подключена.

Минус этого способа в том, что он не работает для выключенного компьютера, с которого можно скопировать файлы.

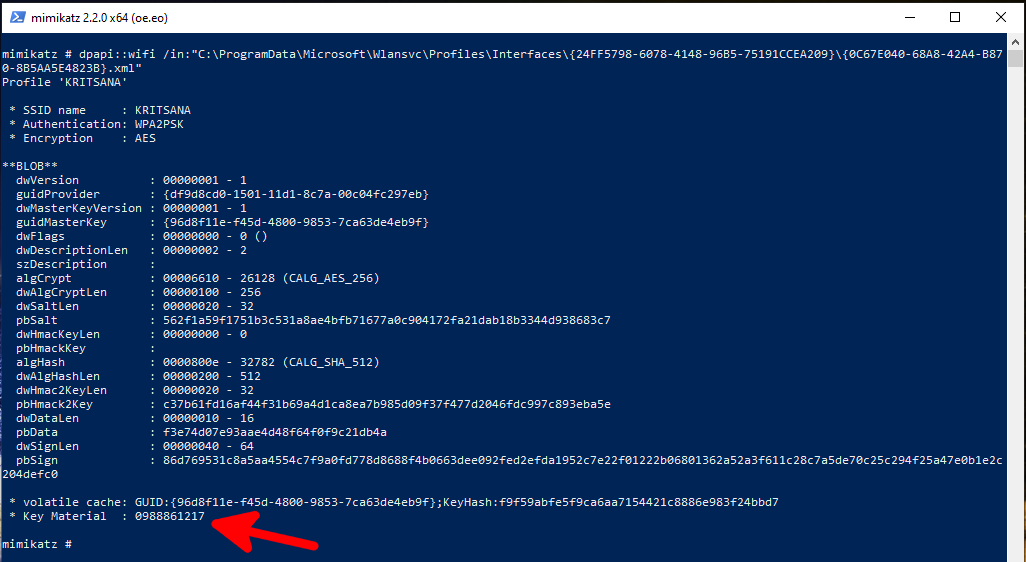

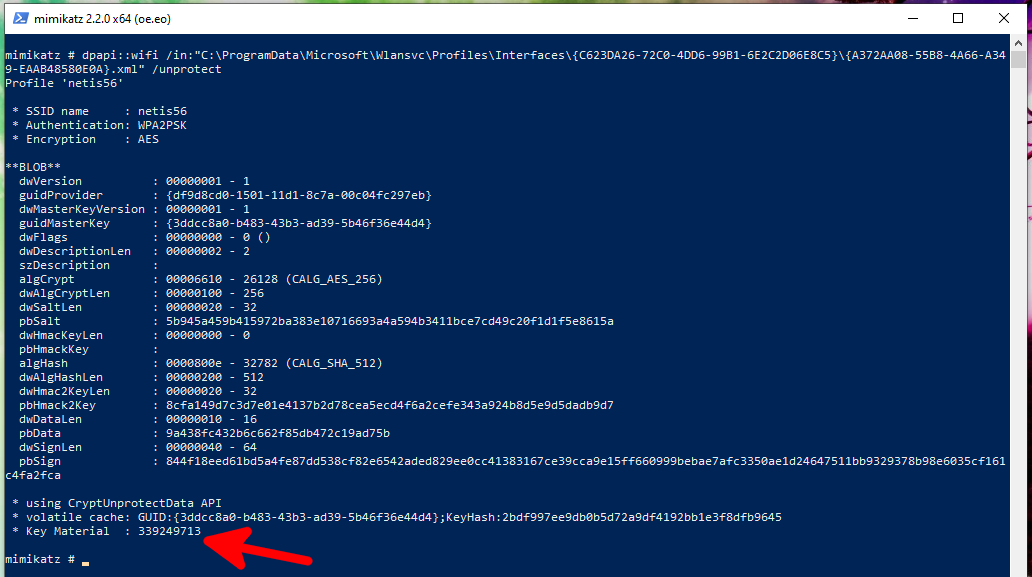

В mimikatz есть специальные команды dpapi::wifi и dpapi::wwan для извлечения паролей, соответственно, из сохранённых Wi-Fi и WWAN подключений.

Пароли Wi-Fi хранятся в файлах вида:

- C:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces\

\*.xml

А пароли WWAN в файлах вида:

- C:\ProgramData\Microsoft\Wlansvc\Profiles\

\*.xml

Начать нужно с получения мастер ключей. Поскольку я выполняю команды на локальной машине, то я расшифровываю мастер ключи командой:

Я нашёл на локальной машине два сетевых интерфейса, в каждом из которых по одному профилю Wi-Fi подключения:

Для извлечения Wi-Fi паролей я запускаю команды:

Пароль в строке «Key Material :».

Если мастер ключ отсутствует в кэше mimikatz, то его можно явно указать опцией /masterkey.

Как извлечь пароли Google Chrome с другого компьютера

1. Для расшифровки файла %localappdata%\Google\Chrome\User Data\Default\Login Data понадобится мастер ключ, которым зашифрованы пароли в этом файле.

2. Для расшифровки мастер ключа понадобится пароль пользователя Windows для входа в систему и зашифрованный файл мастер ключа, то есть файлы %appdata%\Microsoft\Protect\

3. Для взлома пароля пользователя Windows понадобится NTLM хеш.

4. Для извлечения хеша NTLM понадобятся ИЛИ файлы реестра C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, ИЛИ дамп lsass.DMP. Причём предпочтительнее именно дамп, т. к. из него можно извлечь хеш SHA1 и этот хеш можно использовать напрямую для расшифровки мастер ключа, минуя брут-форс пароля. Способы получения NTLM хеша описаны в статье «Как взломать пароль Windows»:

5. Затем для получения мастер ключа офлайн нужно запустить команду вида:

SID можно взять из имени папки до зашифрованного мастер ключа.

При успешном выполнении в конце будет выведено примерно следующее:

Самая главная строка начинается с key — это и есть расшифрованный мастер ключ.

Также мастер ключ будет помещён в кэш.

6. Наконце для офлайн расшифровки паролей браузера Google Chrome выполните команду вида:

Если мастер ключ уже в кэше, то можно пропустить опцию /masterkey.

Где Windows хранит пароли

Здесь собраны пути до файлов, которые зашифрованы с использованием DPAPI. Если что-то пропущено, то пишите в комментариях со ссылкой на источник.

Пароли Wi-Fi хранятся в файлах вида:

А пароли WWAN в файлах вида:

Кукиз Google Chrome в файле:

Пароли от веб сайтов в Google Chrome:

- %localappdata%\Google\Chrome\User Data\Default\Login Data

Здесь %localappdata% в большинстве систем означает «C:\Users\ \AppData\Local».

Зашифрованные мастер ключи хранятся в папке вида %appdata%\Microsoft\Protect\

- %appdata% означает C:\Users\ \AppData\Roaming

- означает SID пользователя

Системные мастер ключи:

- HKCU\SOFTWARE\Dropbox\ks

- HKCU\SOFTWARE\Dropbox\ks1

- %APPDATA%\Local\Dropbox\instance1\config.dbx

- %APPDATA%\Local\Dropbox\instance_db\instanse.dbx

Заключение

Как и первая статья, в этой раскрыты далеко не все возможности mimikatz. Больше информации вы найдёте в документации по модулям и командам этой программы: https://kali.tools/?p=5342, хотя ещё не всё документировано. К примеру, даже в модуле DPAPI мы не рассмотрели следующие команды, предназначенные для извлечения паролей из Windows:

- capi

- cng

- cred

- vault

- ssh

- rdg

- ps

- luna

Литература

Используемая для подготовки данной статьи литература: