- Посоветуйте интерактивный фаерволл с графическим интерфейсом для линукс

- Файервол для Linux с простым интерфейсом

- Gufw Linux: как установить и использовать этот брандмауэр с графическим интерфейсом

- Gufw, брандмауэр Linux

- Шаги по использованию Gufw

- Soft Gufw – графический интерфейс для настройки файервола (сетевого экрана) в Linux

Посоветуйте интерактивный фаерволл с графическим интерфейсом для линукс

Всех приветствую! Посоветуйте интерактивный фаерволл с графическим интерфейсом для линукс, типа фаерволлов в Windows, такой чтобы для каждой попытки соединения любого запущенного процесса выдавал сообщение о попытке соединения показывал процесс пытающийся установить соединение и адрес желаемого им соединения, с возможностью для меня принять решение — дать процессу разрешение выйти в инет или нет, я понимаю что фаерволл в линуксах один — netfilter и утилита для него iptables, все остальное — надстройки, таковых надстроек я пересмотрел много но ничего нужного мне не нашел, есть GUFW например но он всего лишь открывает и закрывает порты для всех процессов, другие многие пересмотрел там примерно также, разве что в некоторых можно еще и конкретным службам открывать/закрывать порты и доступ, но ведь изначально после установки фаерволл любого линукса настроен в режиме полной блокировки всех входящих неиницированных собственными процессами системы соединений, и полного разрешения всех исходящих соединений собственных процессов, т.е. любой процесс, программа и т.д. получается могут свободно лазить в инет без разрешения и я даже знать об этом не буду а это не есть гуд.

Iptables. GUI нет и он не нужен.

Iptables там наука целая прописывать правила для него, ну и как вот новичку установить запрет на неразрешенные соединения в iptables так чтобы он выводил запрос для каждого из них?

ЕМНИП, нормального application firewall для линукса так и не изобрели. Но если очень надо можно повозиться с системами мандатного управления доступом (apparmor и подобными), говорят, через них можно.

Источник

Файервол для Linux с простым интерфейсом

Файервол представляет из себя bash-скрипт, который интегрирует с помощью соответствующих пакетов следующие функции:

- Файервол внешний и внутренний (пакет iptables).

- Учёт трафика внешнего и внутреннего (пакет iptables).

- Прокси-сервер для локальных сетей (пакет Squid).

- Контент-фильтр для локальных сетей (пакет DansGuardian).

- DNS-сервер для локальных сетей (пакет BIND).

Скрипт является результатом многолетней работы и претендует на универсальность — он позволяет использовать Linux-машину в качестве Интернет-шлюза как для небольшого офиса, так и для большого предприятия (на данный момент он используется на пяти предприятиях и в одном удалённом офисе — везде стоит CentOS).

Скрипт требует для своей работы наличие как минимум двух сетевых интерфейсов — один из которых является внешним, а остальные считаются внутренними. Внешний интерфейс задаётся переменной EXTIF и определяется автоматически, если эта переменная не задана.

Ещё одно требование — все интерфейсы должны иметь статические адреса, т.е. интерфейсы могут получать их динамически, но адреса должны быть всегда одними и теми же. Это требование вытекает из того, что в правилах iptables используются IP-адреса интерфейсов. Правила генерируются и применяются на основе файла конфигурации fwtraf.conf по команде «fwtraf fwnormal» и сохраняются по команде «fwtraf fwsave«. Т.е. если IP-адреса интерфейсов изменились, нужно будет опять применить правила (и сохранить их, если нужно чтобы они действовали после перезагрузки).

Режимы работы source NAT и web-прокси можно комбинировать:

- source NAT: выкл. (SNAT=»»)

- source NAT: вкл. (SNAT=«YES»).

- web-прокси: выкл. (WEBPROXY=»»)

- web-прокси: Squid (WEBPROXY=«SQUID»).

- web-прокси: DansGuardian->Squid (WEBPROXY=«DGSQUID»).

Скрипт поддерживает несколько локальных сетей (переменная LANS) — они перечисляются через пробел:

LANS=«192.168.0.0/24 10.0.0.0/8»

Также поддерживаются удалённые локальные сети — например, локальные сети офисов, подключенные по технологиям VPN (переменная REMOTE_LANS):

REMOTE_LANS=«192.168.1.0/24 192.168.3.0/24 192.168.5.0/24»

Скрипт имеет простой конфигурационный файл:

В нём указаны статические IP-адреса и имена компьютеров пользователей, которым:

- разрешаются (команда a — сокращение от «allow»)

- запрещаются (команда d — сокращение от «deny»)

порты (колонка PORTS):

- один или несколько TCP-портов через запятую: web,ftp.

- все TCP-порты кроме, например, smtp: !smtp.

- все TCP и UDP-порты: all.

Если используется контент-фильтр (WEBPROXY=«DGSQUID») и пользователю разрешаются web-порты , то к нему применяется группа web-доступа (колонка WA — сокращение от «Web Access»).

Очень просто делается так называемый проброс портов внешнего интерфейса на внутренние IP-адреса локальных сетей (destination NAT). Это удобно, когда на шлюзе включен режим SNAT и локальные сети из Интернет недоступны. Например, разрешим админу с его компьютера доступ к Интернет (web и ftp-трафик) и ещё разрешим ему подключаться из Интернет по RDP на внешний IP-адрес шлюза, а шлюз будет перенаправлять rdp-трафик на его компьютер:

a 192.168.1.240 pc30 0 web,ftp,rdp-rdp # Админ

Ещё замечу, что пробрасываемые порты не обязаны совпадать — можно, например, слушать порт 2525 на внешнем IP, а пробрасывать его на 25-й порт почтового сервера, находящегося внутри локальной сети:

a 192.168.1.2 mail 0 2525-25 # Почтовый сервер

Скрипт также ежедневно создает html-отчеты о трафике и ежечасно их обновляет :

И ещё небольшой бонус — после установки файервола в ежедневных отчетах Logwatch будут появляться записи об IP-адресах, превышающих лимиты подключений CONN_LIMIT. Таким образом, вы всегда будете в курсе, кто проявляет к вашему серверу повышенный интерес:

— iptables firewall Begin ————————

Logged 24 packets on interface eth0

From 10.7.57.22 — 21 packets to tcp(110)

From 10.16.63.206 — 3 packets to tcp(110)

Logged 5367 packets on interface eth1

From 72.53.179.125 — 5297 packets to tcp(110)

From 193.255.130.19 — 2 packets to tcp(25)

From 217.175.23.3 — 68 packets to tcp(25)

1. Скачиваем скрипт файервола и помещаем его в /bin/ :

wget —no-check-certificate sites.google.com/site/smkuzmin/home/fwtraf/fwtraf -O fwtraf

mv fwtraf /bin/

chmod 755 /bin/fwtraf

2. Скачиваем файл конфигурации файервола и помещаем его в /etc/fwtraf/ :

wget —no-check-certificate sites.google.com/site/smkuzmin/home/fwtraf/fwtraf.conf -O fwtraf.conf

mkdir /etc/fwtraf

mv fwtraf.conf /etc/fwtraf/

3. Скачиваем файл для планировщика задач Cron и помещаем его в /etc/cron.d/ :

wget —no-check-certificate sites.google.com/site/smkuzmin/home/fwtraf/fwtraf.cron -O fwtraf.cron

mv fwtraf.cron /etc/cron.d/

4. Выключаем сервис iptables и добавляем инициализацию файервола при каждой загрузке:

chkconfig iptables off

chkconfig ip6tables off

echo>>/etc/rc.d/rc.local /bin/fwtraf fwinit

5. Читаем файл /etc/fwtraf/fwtraf.conf и редактируем его в соответствии со

своими потребностями.

6. После редактирования fwtraf.conf применяем правила файервола:

fwtraf fwnormal — нормальный (рабочий) режим.

7. Проверяем работу файервола, и если всё устраивает, сохраняем правила:

fwtraf fwsave — все правила сохраняются и действуют после перезагрузки.

Существует режим с минимальным набором правил:

fwtraf fwsimple — простой режим, персональные правила не действуют, всё разрешено.

Остальные команды можно узнать так:

fwtraf — справка по командам.

Для включения поддержки работы с BIND ( внимание: будут презаписываться DNS-зоны! ) нужно раскомментировать строку c » DNSROOTDIR=. » в /bin/fwtraf.

Источник

Gufw Linux: как установить и использовать этот брандмауэр с графическим интерфейсом

Наличие инструментов безопасности — это то, что мы всегда должны учитывать, независимо от того, какой тип операционной системы или устройства мы используем. Следовательно, если мы используем такую опцию, как Ubuntu or Linux Mint, мы также можем найти программы, которые помогают нам защитить безопасность компьютеров и сетей. В этой статье мы объясняем, как использовать Gufw , Linux брандмауэр .

Gufw, брандмауэр Linux

Gufw — это инструмент безопасности, который мы можем установить на нашем Linux Операционная система. Это один из многих вариантов такого типа, который очень прост в использовании. Он позволяет вам настроить все подключения, которые мы хотим разрешить на нашем компьютере, а также те, которые мы хотим заблокировать для повышения безопасности. Мы уже знаем, что существует множество атак, которым мы можем подвергнуться через сеть, и нам всегда удобно знать, что мы допускаем.

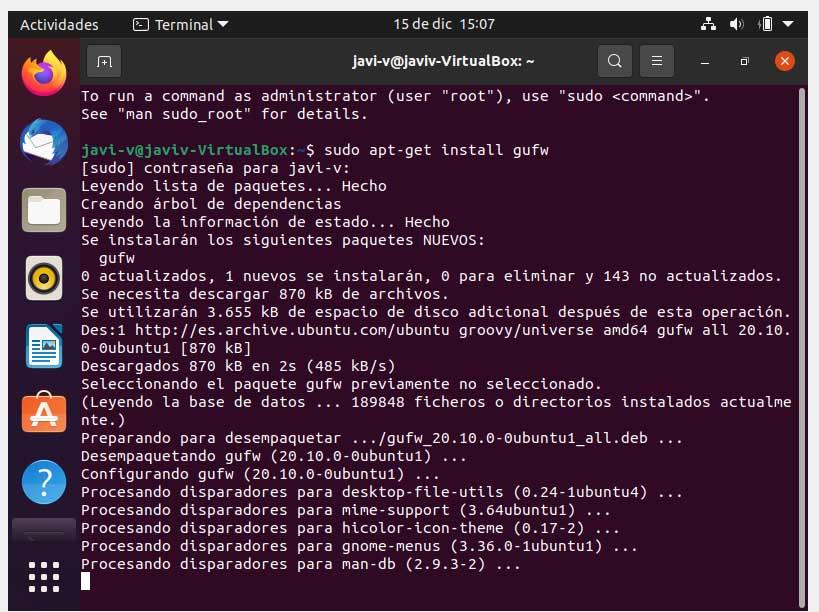

Мы можем установить эту программу в операционных системах, таких как Ubuntu or Linux Mint . Его очень легко добавить как из системы приложений, так и из терминала. В последнем случае нам нужно будет выполнить следующую команду:

sudo apt-get install gufw

Он попросит пароль администратора и начните скачивать необходимые пакеты. Это быстрый процесс, и он будет доступен для использования в нашей операционной системе. Позже нам останется только пойти на локацию и открыть ее.

Шаги по использованию Gufw

Как только мы его откроем, мы увидим первое окно, в котором мы можем выберите профиль . Например, мы можем поместить Home, что будет для домашних пользователей. Интерфейс простой и понятный. Ниже мы также получим помощь на случай, если мы захотим разобраться, как работает этот инструмент.

Быть способным добавить разные профили означает, что мы сможем настроить его для каждой ситуации. Например, создайте особые правила для того, когда наше оборудование подключается к домашней сети, и другое, когда оно подключается к общедоступной сети или к рабочей сети. Таким образом, мы всегда гарантируем безопасность независимо от того, какое соединение мы используем.

Под профилем мы увидим кнопку для активировать или деактивировать его . Если мы хотим, чтобы он был активным, нам просто нужно нажать, и он покажет нам отмеченную галочку. Оттуда мы можем добавить новые правила и сделать их доступными.

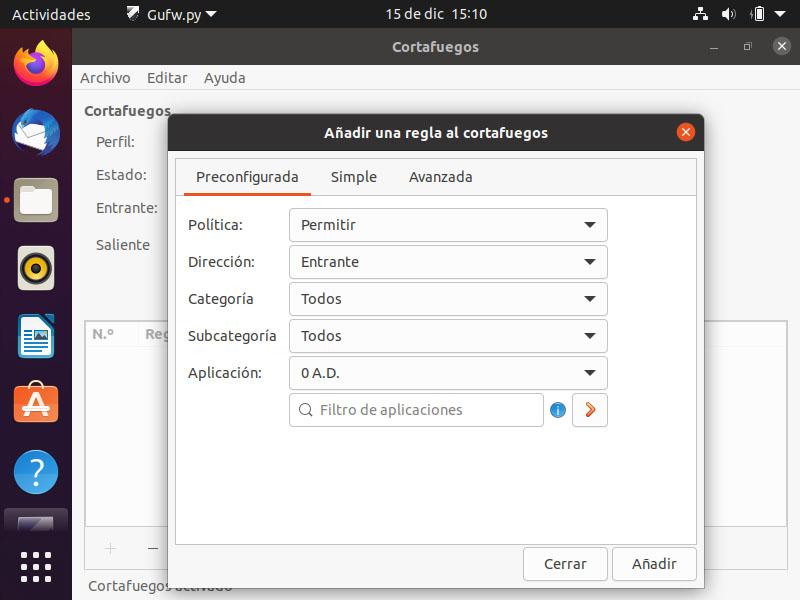

В раздел правил Здесь мы можем отметить те, которые уже предопределены, или добавить новые, как захотим. Сначала мы должны нажать на «+», который появляется ниже, и таким образом добавить те, которые нам нужны. Есть три варианта: предварительно настроенные, простые и расширенные правила. Мы можем отметить каждый из разделов и увидеть всю информацию о них.

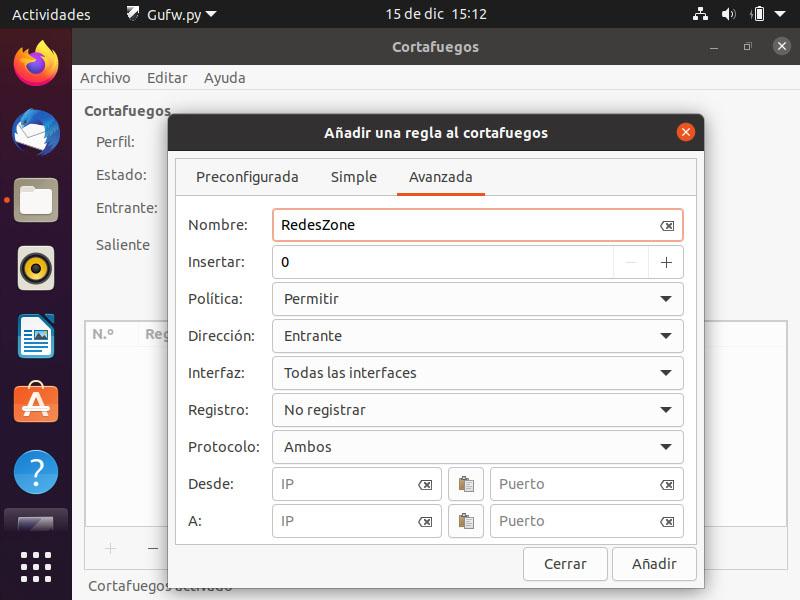

Освободи Себя расширенные правила В этом разделе мы найдем множество опций, таких как IP-адрес, порты, протоколы… Короче говоря, различные точки, которые мы можем изменить, чтобы добавить в брандмауэр.

Эти параметры, предопределенные, базовые и расширенные правила требуют ручной настройки, как мы видели. Нам нужно будет указать нужные параметры.

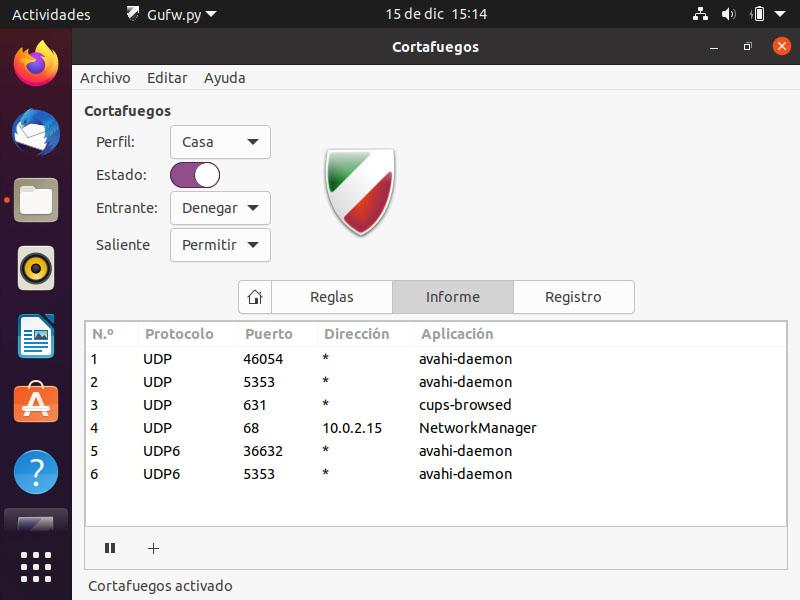

С другой стороны, у нас также есть Report раздел. Если мы щелкнем здесь, мы увидим список всех приложений, которые используют сеть в данный момент, и установленных подключений. Это также помогает нам гарантировать, что все идет правильно и не возникает проблем, которые могут поставить под угрозу нашу безопасность.

Третий раздел, который мы увидим, — это Раздел регистрации . Появится список всех действий, выполняемых межсетевым экраном. Это означает, что он покажет нам, например, если вы приостановили соединение, или когда оно было активировано или деактивировано.

Короче говоря, Gufw это интересный брандмауэр, который мы можем установить в наших системах Linux. Это очень полезно для тех, кто хочет иметь полный контроль над своей сетью, различными соединениями и использованием приложений. Кроме того, как мы видели, его очень легко установить и использовать. У него есть основные функции, которые мы можем ожидать от этого типа программ.

Из этой статьи мы рекомендуем всегда иметь программы безопасности. Это то, что мы должны применять во всех типах операционных систем, которые мы используем. Неважно, если это Windows, Linux или любой другой для мобильных устройств. Все они могут быть уязвимы и оставлять незащищенными наши сети. Отсюда важность хорошего межсетевого экрана и других средств безопасности.

Источник

Soft Gufw – графический интерфейс для настройки файервола (сетевого экрана) в Linux

Брандмауэр Gufw — графическая оболочка GUI , работающая на UFW (Uncomplicated Firewall).

Установка Gufw в Debian и производные (Kali, Mint, Ubuntu и др)

Gufw можно установить в Synaptic или из терминала:

Самые интересные следующие две строчки:

Т.е. на целевой машине имеется 998 закрытых порта. Закрытые — значит нет приложений, которые бы их прослушивали, использовали. Два порта открытые. И впечатляет время сканирование — полсекунды.

Ну и ещё парочка портов открыта:

Использование Gufw

По умолчанию брандмауэр отключен. Чтобы запустить Gufw, введите в терминале:

Для начала разблокируем окно. Чтобы включить брандмауэр, просто нажмите кнопку Состояние и правила по умолчанию будут установлены. Deny (Запретить) для входящего трафика и Allow (Разрешить) для исходящего трафика.

Давайте ещё раз просканируем нашу систему:

Во-первых, сканирование длилось значительно дольше. А во-вторых, у нас опять две интересные строчки:

Было опять просканировано 1000 портов и все они теперь фильтруются. Само сканирование заняло почти 22 секунды.

Вывод: файервол уже работает!

Добавление правил в файервол

Чтобы настроить брандмауэр, добавим правила. Просто щелкните кнопку Add (+), и появится новое окно. Для получения подробной информации посетите домашнюю страницу UFW. Правила могут формироваться для TCP и UDP портов. UFW имеет несколько предустановленных правил для конкретных программ/услуг, они убыстряют типичную настройку сетевого экрана.

Доступные варианты для правил Allow (Разрешить), Deny (Запретить), Reject (Отклонить), и Limit (Ограничение):

- Разрешить: система позволит вход трафика для порта.

- Запретить: система запретит вход трафика для порта.

- Отклонить: система запретит вход трафика для порта и будет информировать систему связи, что он было отклонено.

- Ограничение: система запретит соединения, если IP-адрес пытался инициировать 6 или более соединений за последние 30 секунд.

Предустановленные

Использование предустановленных правил дает несколько вариантов для управления параметрами брандмауэра для распространённых программ и услуг.

Предустановленные правила не охватывают все возможные программы и услуги, дополнительные правила можно добавить во вкладке Простые.

Возьмём в качестве примера службу SSH – давайте просто представим на минуту, что отсутствует предустановленное правило для неё. Откроем для неё порт: вкладка Простые, выберем “Allow”, “In” “TCP”, “22” и нажмём кнопку Добавить.

Да, всё работает:

Чтобы настроить доступ на основе определенного IP, используем вкладку Расширенные.

Есть несколько настроек, доступных для установки в Gufw. Можно настроить в Изменить->Preferences

Здесь вы можете управлять ведением журнала для UFW и Gufw, создавать профили и установить общие предпочтения интерфейса. По умолчанию включено ведение журнала для UFW и отключено для Gufw.

ANDREY

31.07.2015 в 13:57

Довольно познавательно, но зачем файервол в Linux?

WEBWARE TEAM

31.07.2015 в 14:30

Почему-то ваш комментарий попал в спам…

Правильная настройка файервола:

- Позволяет сводить на нет некоторые виды флуда (установкой надлежащих правил файервола) и другие виды DoS-атак (с помощью дополнительных программ и скриптов, которые сами добавляют правила в файервол) (актуально для защиты серверов)

- Уведомляет о подозрительной деятельности, попытках зондирования

- Можно контролировать доступ к различным службам: например, закрыть доступ к веб-серверу, SSH и прочему без остановки самих служб. Т.е. сервером на локалхосте можно пользоваться, а другие к нему подключиться не могут.

- Фильтрация доступа к заведомо незащищенным службам.

Файервол лучше иметь, чем не иметь. Конечно, файервол при неправильной настройке никак не поможет (это справедливо и для Linux и для Windows).

ИВАН

19.02.2016 в 14:00

А как настроить белый список: запретить все входящие и исходящие подключения и разрешить выход в интернет только для Firefox, Центра приложений Ubuntu и как разрешить доступ для Samba в диапазоне IP-адресов с 192.168.0.1 по 192.168.0.254?

ИВАН

23.02.2016 в 19:27

И как разрешить входящие и исходящие подключения для qbittorrent только для определенного порта?

Неужели для Linux не существует хороших графических программ для настройки файервола?

XYZ

01.11.2016 в 12:26

Приветствую.

Настроил GUFW – все замечательно. Только при рестарте системы ufw – inactive. При запуске GUFW галочка выключена. Посоветуйте что делать? Спасибо!

Источник