- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Fern Wifi Cracker

- Описание Fern Wifi Cracker

- Справка по Fern Wifi Cracker

- Руководство по Fern Wifi Cracker

- Примеры запуска Fern Wifi Cracker

- Установка Fern Wifi Cracker

- Установка в BlackArch

- Kali Linux — беспроводные атаки

- Папоротник Wifi Cracker

- кисмет

- GISKismet

- Призрачный Фишер

- Wifite

- Fern Wifi Cracker: стресс-тест беспроводной сети в картинках

- Что за зверь?

- Использование

- Установка

- Kali linux: Взламываем WI-FI (WEP) с помощью Fern WIFI cracker

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Fern Wifi Cracker

Описание Fern Wifi Cracker

Fern Wifi Cracker — это программное обеспечение для аудита беспроводной безопасности, написано с использованием языка программирования Python и библиотеки Python Qt GUI. Программа способна взламывать и восстанавливать WEP/WPA/WPS ключи и также запускать другие сетевые атаки на беспроводные или проводные сети.

Fern Wifi Cracker в настоящее время поддерживает следующие функции:

- Взлом WEP с использованием фрагментационной, чоп-чоп, кофе Латте, Hirte, воспроизведение запросов ARP или WPS атак

- Взлом WPA/WPA2 по словарю или основанными на WPS атаками

- Автоматическое сохранение ключей в базе данных при успешном взломе

- Автоматизированная система атаки точки доступа

- Перехват сессий (Hijacking) (Пассивный и Ethernet режимы)

- Геолокационный трекинг MAC адреса точки доступа

- Внутренний движок MITM (человек-посередине)

- Брутфорс атаки (HTTP,HTTPS,TELNET,FTP)

- Поддержка обновлений

Автор: Saviour Emmanuel Ekiko

Справка по Fern Wifi Cracker

Справка отсутствует, поскольку эта программа имеет только графический пользовательский интерфейс.

Руководство по Fern Wifi Cracker

Страница man отсутствует.

Примеры запуска Fern Wifi Cracker

Запуск в Kali Linux

Запуск в BlackArch

Установка Fern Wifi Cracker

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Kali Linux — беспроводные атаки

В этой главе мы узнаем, как использовать инструменты взлома Wi-Fi, встроенные в Kali Linux. Тем не менее, важно, чтобы у беспроводной карты была поддержка режима мониторинга.

Папоротник Wifi Cracker

Взломщик Fern Wifi — это один из инструментов, который Кали может взломать.

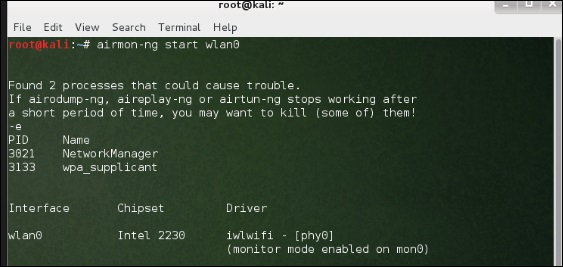

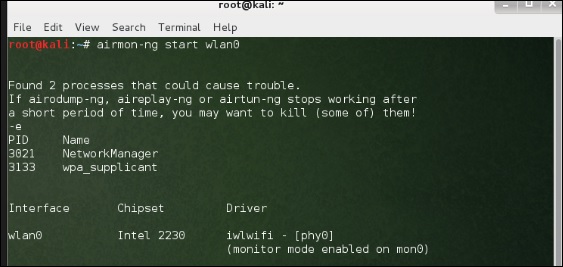

Перед тем, как открыть Fern, мы должны включить беспроводную карту в режим мониторинга. Для этого наберите «airmon-ng start wlan-0» в терминале.

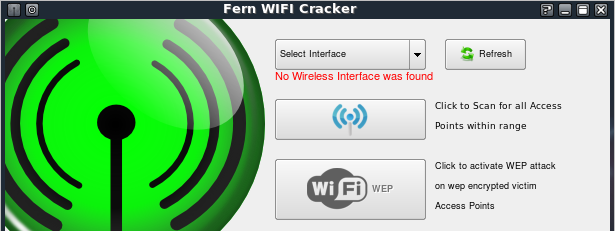

Теперь откройте Fern Wireless Cracker.

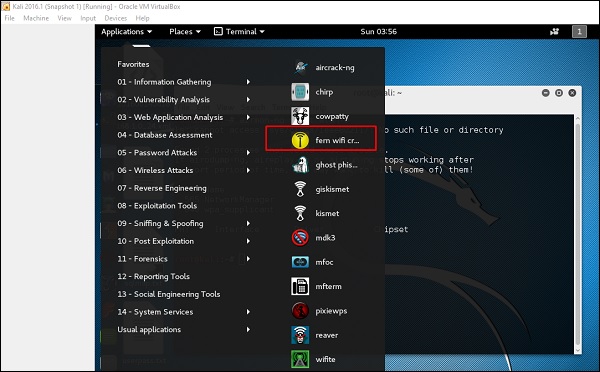

Шаг 1 — Приложения → Нажмите «Беспроводные атаки» → «Fern Wireless Cracker».

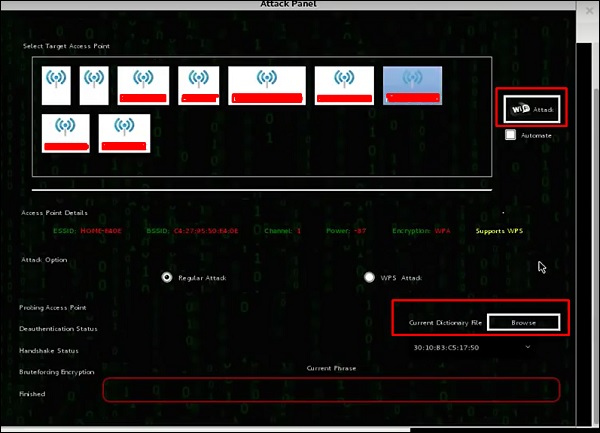

Шаг 2 — Выберите беспроводную карту, как показано на следующем снимке экрана.

Шаг 3 — Нажмите «Сканировать точки доступа».

Шаг 4 — После завершения сканирования, он покажет все найденные беспроводные сети. В этом случае были обнаружены только «сети WPA».

Шаг 5 — Нажмите на сети WPA, как показано на скриншоте выше. Он показывает все найденные беспроводные сети. Как правило, в сетях WPA он выполняет атаки по словарю как таковые.

Шаг 6 — Нажмите «Обзор» и найдите список слов для использования при атаке.

Шаг 7 — Нажмите «Wifi Attack».

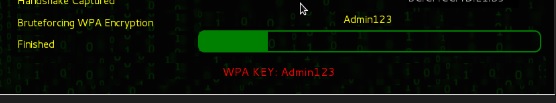

Шаг 8 — После завершения атаки по словарю, он нашел пароль и покажет, как показано на следующем снимке экрана.

кисмет

Kismet — это инструмент анализа сети WIFI. Это детектор беспроводной сети уровня 802.11, анализатор и система обнаружения вторжений. Он будет работать с любой беспроводной картой, поддерживающей режим необработанного мониторинга (rfmon), и может прослушивать трафик 802.11a / b / g / n. Он идентифицирует сети, собирая пакеты, а также скрытые сети.

Чтобы использовать его, включите беспроводную карту в режим мониторинга и для этого введите «airmon-ng start wlan-0» в терминале.

Давайте узнаем, как использовать этот инструмент.

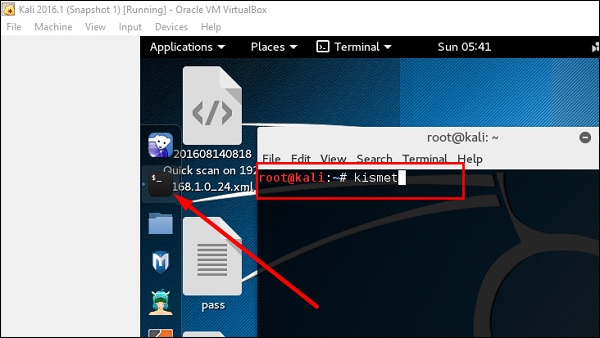

Шаг 1 — Чтобы запустить его, откройте терминал и введите «kismet».

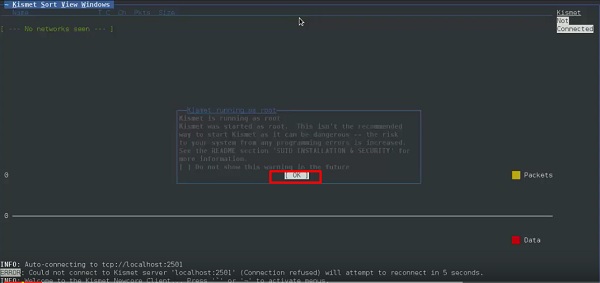

Шаг 2 — Нажмите «ОК».

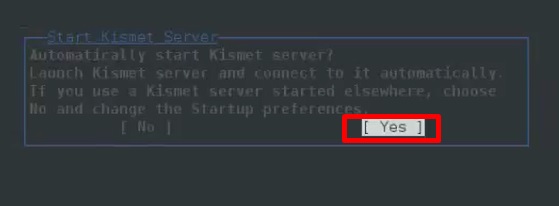

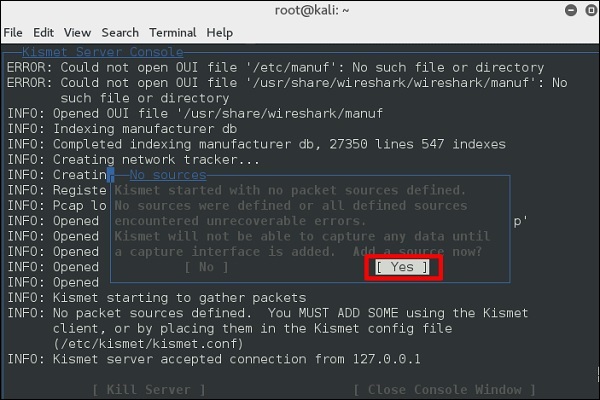

Шаг 3 — Нажмите «Да», когда появится запрос на запуск Kismet Server. В противном случае он перестанет функционировать.

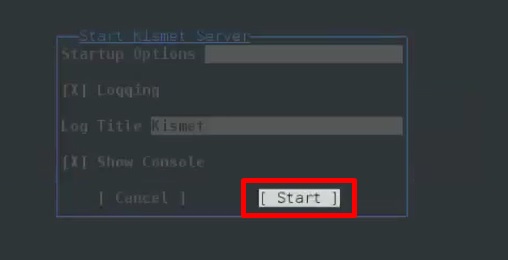

Шаг 4 — Параметры запуска, оставьте по умолчанию. Нажмите «Пуск».

Шаг 5 — Теперь он покажет таблицу с просьбой определить беспроводную карту. В таком случае нажмите Да.

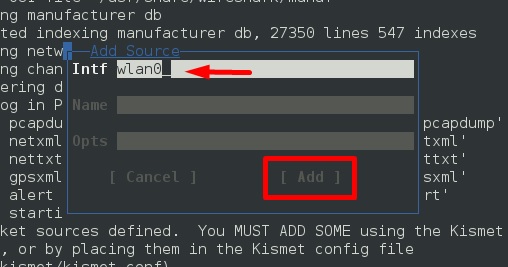

Шаг 6 — В этом случае беспроводным источником является «wlan0» . Это нужно будет написать в разделе «Intf» → нажать «Добавить».

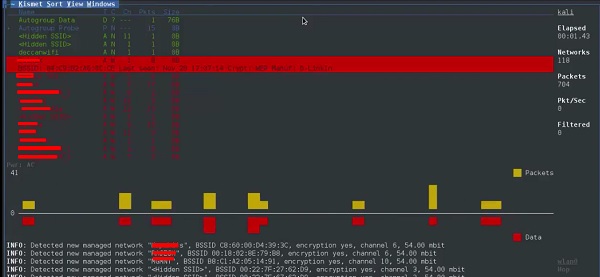

Шаг 7 — Он начнет прослушивать сети Wi-Fi, как показано на следующем снимке экрана.

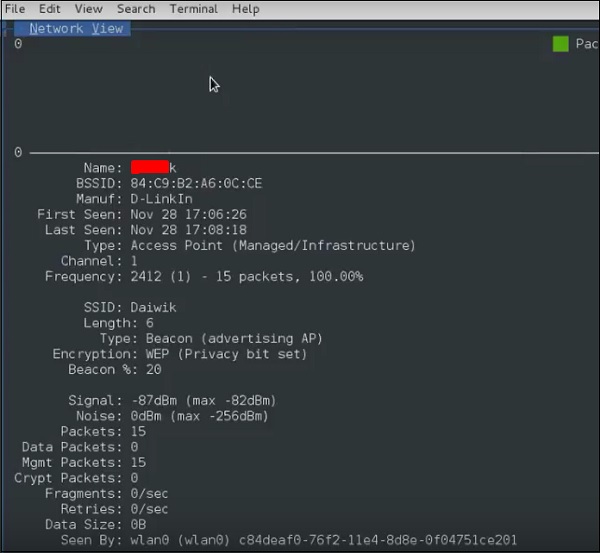

Шаг 8 — Нажмите на любую сеть, она выдаст беспроводные данные, как показано на следующем снимке экрана.

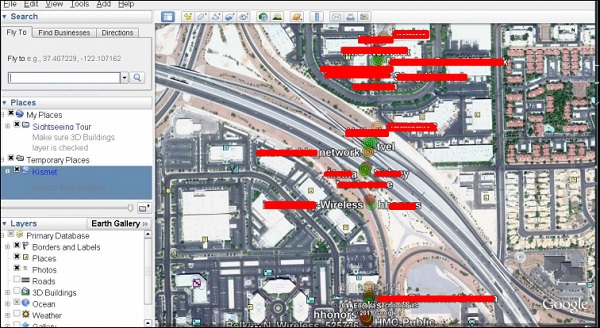

GISKismet

GISKismet — это инструмент беспроводной визуализации для практического представления данных, собранных с помощью Kismet. GISKismet хранит информацию в базе данных, чтобы мы могли запрашивать данные и генерировать графики с использованием SQL. В настоящее время GISKismet использует SQLite для базы данных и файлы GoogleEarth / KML для построения графиков.

Давайте узнаем, как использовать этот инструмент.

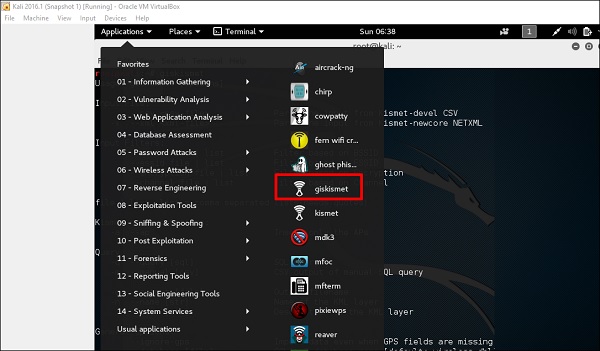

Шаг 1 — Чтобы открыть GISKismet, перейдите по ссылке: Приложения → Нажмите «Беспроводные атаки» → giskismet.

Как вы помните в предыдущем разделе, мы использовали инструмент Kismet для изучения данных о беспроводных сетях и всех этих данных Kismet, упакованных в файлы netXML.

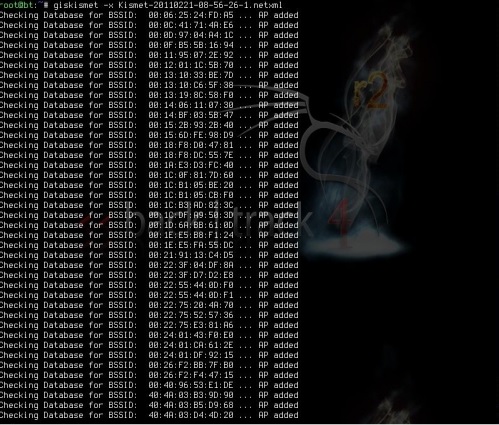

Шаг 2. Чтобы импортировать этот файл в Giskismet, введите «root @ kali:

# giskismet -x Kismetfilename.netxml», и он начнет импорт файлов.

После импорта мы можем импортировать их в Google Планета Земля, которые мы нашли ранее.

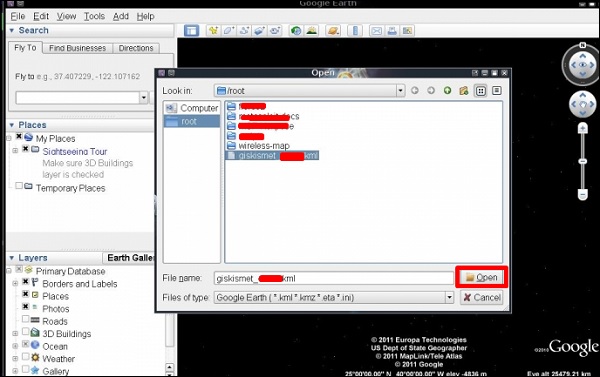

Шаг 3. Предполагая, что мы уже установили Google Планета Земля, мы нажимаем Файл → Открыть файл, созданный Giskismet → Нажмите «Открыть».

Следующая карта будет отображаться.

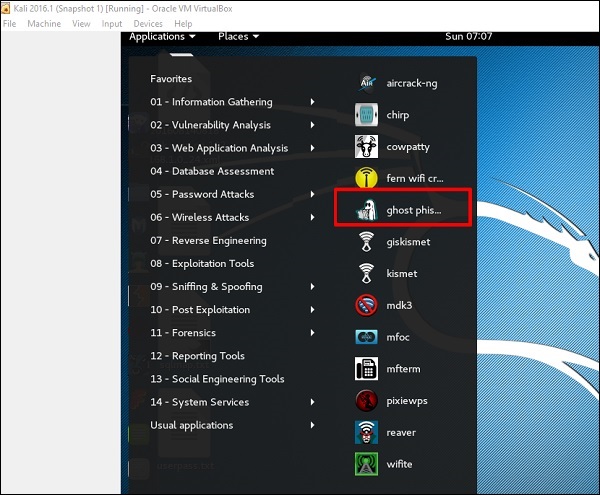

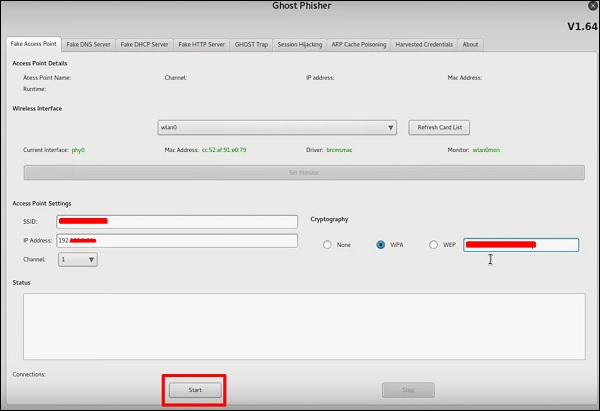

Призрачный Фишер

Ghost Phisher — это популярный инструмент, который помогает создавать поддельные точки беспроводного доступа, а затем создавать атаки типа «человек посередине».

Шаг 1 — Чтобы открыть его, нажмите Приложения → Беспроводные атаки → «Призрачный фишинг».

Шаг 2 — После его открытия мы настроим поддельную точку доступа, используя следующую информацию.

- Вход беспроводного интерфейса: wlan0

- SSID: имя беспроводной точки доступа

- IP-адрес: IP-адрес, который будет иметь точка доступа

- WAP: пароль, который будет иметь этот SSID для подключения

Шаг 3 — Нажмите кнопку Пуск .

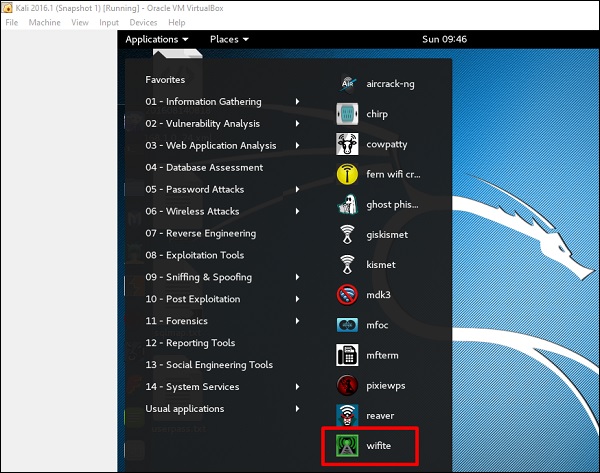

Wifite

Это еще один инструмент для взлома беспроводных сетей, который атакует несколько зашифрованных сетей WEP, WPA и WPS.

Во-первых, беспроводная карта должна находиться в режиме мониторинга.

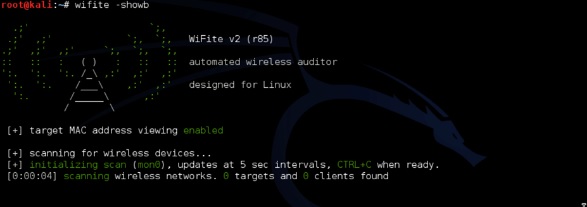

Шаг 1 — Чтобы открыть его, перейдите в Приложения → Беспроводная атака → Wifite.

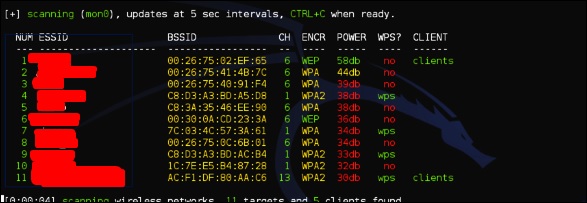

Шаг 2 — Введите «wifite –showb» для сканирования сетей.

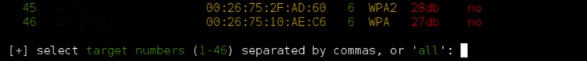

Шаг 3 — Чтобы начать атаковать беспроводные сети, нажмите Ctrl + C.

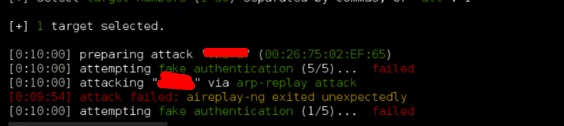

Шаг 4 — Введите «1», чтобы взломать первый беспроводной.

Шаг 5 — После завершения атаки ключ будет найден.

Источник

Fern Wifi Cracker: стресс-тест беспроводной сети в картинках

Привет! В этой статья в очередной раз мы рассмотрим неплохую программу для аудита безопасности своей сети – Fern Wifi Wireless Cracker. Любителям чистого Linux с приятным интерфейсом посвящается.

Если у вас есть дополнение или появился вопрос – обратите внимание на комментарии к этой статье. Мы всегда рады обратной связи и помощи нашим читателям.

WiFiGid и его дружная команда не призывают никого творить злодейства. Обзор выполнен исключительно в целях повышения уровня личной информационной безопасности и аудита собственных сетей.

Что за зверь?

Программа является швейцарским ножом с красивым графическим интерфейсом, которая применяет много знакомых уже нам утилит в среде безопасников. Основная ее задача – попробовать «слямзить» пароль и протестировать сеть на предмет утечек (в духе кражи сессий и кукис). Для большего ознакомления рекомендуется непосредственно приложить к ней руку и протестировать свою сеть на дыры.

Написана на Python, рисуется на QT. По большей части является оболочкой для Aircrack-NG и Reaver. Но не все так просто, здесь есть и свои вкусности. Итого примерный список ее возможностей:

- Перехват сессий и кук

- Атаки на WEP – Fragmentation, Chop-Chop, Caffe-Latte, Hirte, ARP Request Replay

- Атаки на WAP – брут по словарю

- Атаки на WPS

- Сохранение найденных паролей в свою базу

- Трекинг геопозиции точки доступа по MAC-адресу

- Умеет брутить протоколы – можно проверить свой роутер на доступ к админке.

- Есть свои расширенные фичи для проведения MITM атак.

Использование

На следующем видео показана одна из возможностей Fern Wifi Cracker – перехват кук:

Здесь было видео. Но его удалили. А так как видео на эту тему удаляют уж очень часто да и размещение такого контента может спровоцировать кого-то на нехорошие действия (мы против этого), восстанавливать ничего не будем. Истинные безопасники всегда найдут способ все проверить самостоятельно.

Как видите – все что нужно сделать, подключиться к сети, выбрать инструмент перехвата и просто ждать. Ничего сложного. По аналогии брут роутера:

И здесь тоже было видео. Примечание выше.

Установка

Программа поставляется только для Linux. Любители Windows на этот раз с грустью проходят мимо. Скачать ее можно с официального репозитория:

Программа написана на Питоне и при наличии всех необходимых пакетов успешно работает на Ubuntu, BackTrack, BackBox и им подобным Debian системам.

Т.к. приложение является по большей части интерфейсом для других утилит, для полноценной работы потребуется их наличие:

- Aircrack-NG

- Python-Scapy

- Python Qt4

- Python

- Subversion

- Xterm

- Reaver (для атак на WPS)

- Macchanger

Взглянув на этот список, сразу видно – используются все те же привычные утилиты только на «иксах».

Можно просто скачать программу и запустить ее (там обычный скрипт на Питоне). В некоторых же системах она уже предустановлена и хорошо знакома многим.

Для запуска в Kali Linux:

Для запуска в Black Arch:

При запуске программа проверяет наличие обновлений и, при вашем согласии, обновляется без головных болей и танцев с бубнами.

Надеюсь, этот очень краткий обзор был вам полезен, и вы нашли ответ на свой вопрос. Если же все еще остались вопросы – оставляйте комментарий и получайте свой ответ.

Источник

Kali linux: Взламываем WI-FI (WEP) с помощью Fern WIFI cracker

Оговорюсь сразу, тем кто хочет понимать и разобраться как взламывать wi-fi сети и использовать для этого утилиты типа Aircrack-ng, данная статья не подходит. В данной статье будет описана методика взлома wi-fi с помощью простой GUI-утилиты для Aircrack-ng — Fern WIFI cracker.

Начнем с того, что установим Fern:

dpkg -i Fern-Wifi-Cracker_1.2_all.deb

Для запуска утилиты используем следующий путь:

При первом запуске, необходимо будет обновить Fern с 1.2 до последней версии, слева будет сообщение о доступности новой версии:

После обновление необходимо перезапустить программу.

Приступаем, первым делом выбираем беспроводной сетевой интерфейс, для этого в самом верхнем поле «Select interface» выставляем свой wlan интерфейс.

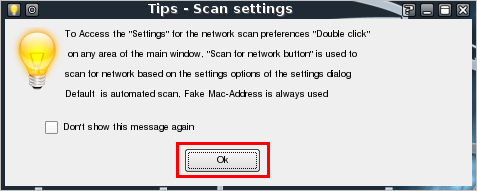

Примерно через минуту появится окно с подсказкой, просто жмем «Ок»

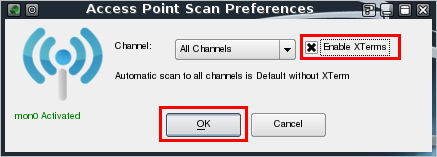

Далее, двойным кликом в любой части окна утилиты вызываем настройки поиска точек доступа. В открывшемся окне ставим галку «Enable XTerms» и жмем «Ок».

Начинаем снифать доступные точки. Для начала сканирования кликаем по кнопке с изображением антенны точки доступа.

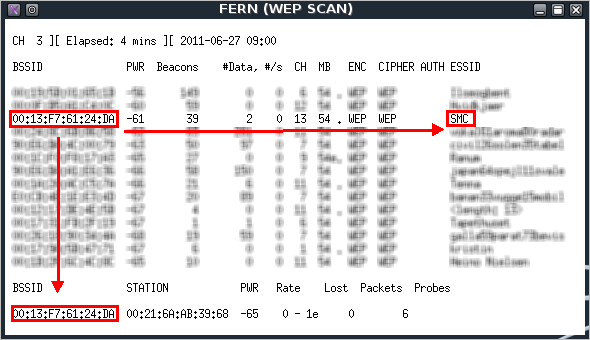

Если вы установили галку «Enable XTerms» шагом ранее, то откроется два окна с сетями WEP и WPA, в данной статьей мы рассматриваем только взлом WEP, так, что можно закрыть окно WPA (уверен, что после прочтения этой статьи вы разберетесь и с WPA).

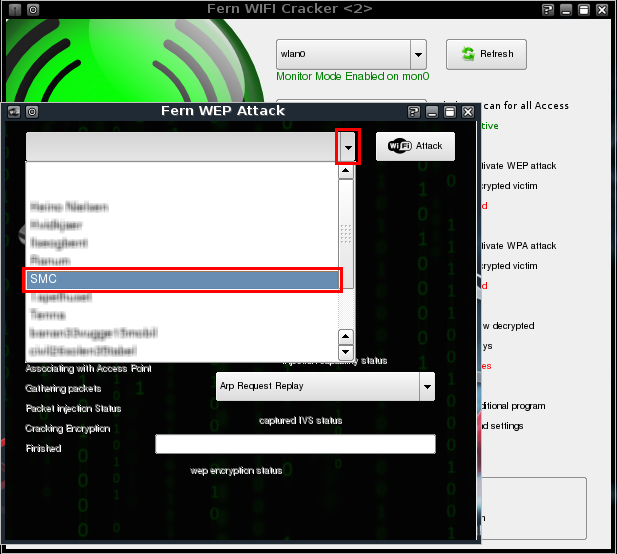

Перед нами остается окно с доступными WEP сетями, в верхней его части перечислены все доступные точки и информация о них, а в нижней части перечислены точки у которых есть подключенные клиенты(точка с именем SMC на скриншоте), именно они нас и интересуют.

Закрываем это окно и кликаем по кнопке WEP в главном меню Fern. Откроется окно с настройками «атаки» на сеть. В выпадающем списке выбираем сеть SMC.

Жмем кнопку «Attack» и наслаждаемся процессом.

Т.к. мы включили XTerms то появится пара дополнительных окон, не закрывайте их.

После того как ключ к сети будет подобран, он отобразиться внизу окна атаки.

Источник