- Фильтр для windows server

- Для чего нужен механизм фильтрации GPO

- Виды фильтрации групповых политик

- Фильтр безопасности GPO

- Фильтрация GPO через ACL (Запрет GPO)

- Фильтрация GPO по WMI

- Фильтрация через состояние GPO

- Управление фильтрами блокировки файлов File Screening Management

- Использование политики DNS для применения фильтров к запросам DNS Use DNS Policy for Applying Filters on DNS Queries

- Условия фильтра запросов Query filter criteria

- Блокировка запросов из домена Block queries from a domain

- Блокировка запросов из подсети Block queries from a subnet

- Блокировка типа запроса Block a type of query

- Разрешить запросы только из домена Allow queries only from a domain

- Разрешить запросы только из подсети Allow queries only from a subnet

- Разрешить только определенные Ктипес Allow only certain QTypes

Фильтр для windows server

Для чего нужен механизм фильтрации GPO

Какую бы вы сложную иерархию Active Directory не создавали у вас рано или поздно появится ситуация, что вам нужно для двух и более объектов находящихся в одном OU иметь разные настройки, а для кого-то вообще запретить применение определенной групповой политики, но перемещать объект нельзя, так как в текущей иерархии он получает все настройки по корпоративному стандарту, и усложнять структуру не представляется возможным.

Лично я стараюсь не создавать лишних организационных подразделений, так как, чем проще система, тем проще ею управлять. У вас может быть вообще одна OU и все навалено в ней, но это вам не мешает грамотно применять политики к конкретным объектам, благодаря фильтрации на разных этапах GPO.

Виды фильтрации групповых политик

- Это фильтр безопасности

- Это фильтр WMI

- Это фильтр на вкладке делегирование

- Это фильтр на вкладке сведения

Фильтр безопасности GPO

Данный метод метод ограничения применений групповой политикой самый очевидный и используемый. Тут логика простая, что если вы хотите применить групповую политику, только к определенным объектам:

- Пользователям

- Компьютерам

- Группам

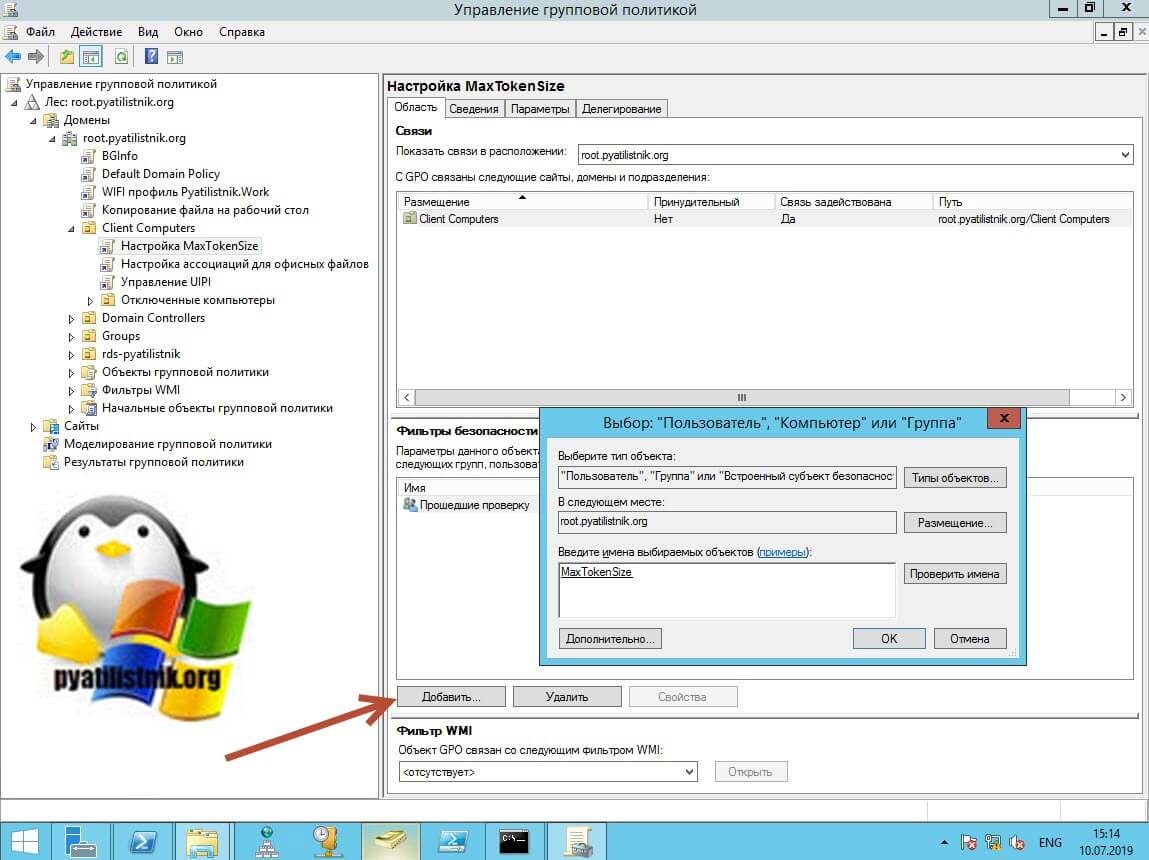

то вы можете их добавить в данный фильтр, после чего нужно удалить группу «Прошедшие проверку (authentication user)«, так как в нее входят все пользователи и компьютеры домена. Давайте это попробуем. Открываем оснастку «Управление групповой политикой». В прошлый раз я создавал политику «Настройка MaxTokenSize» в задачи которой входило изменение размера токена kerberos. Предположим, что я хочу применить ее только в локальной доменной группе MaxTokenSize. Для этого я нажимаю кнопку «Добавить» в области «Фильтры безопасности«, находим ее и нажимаем «Ok».

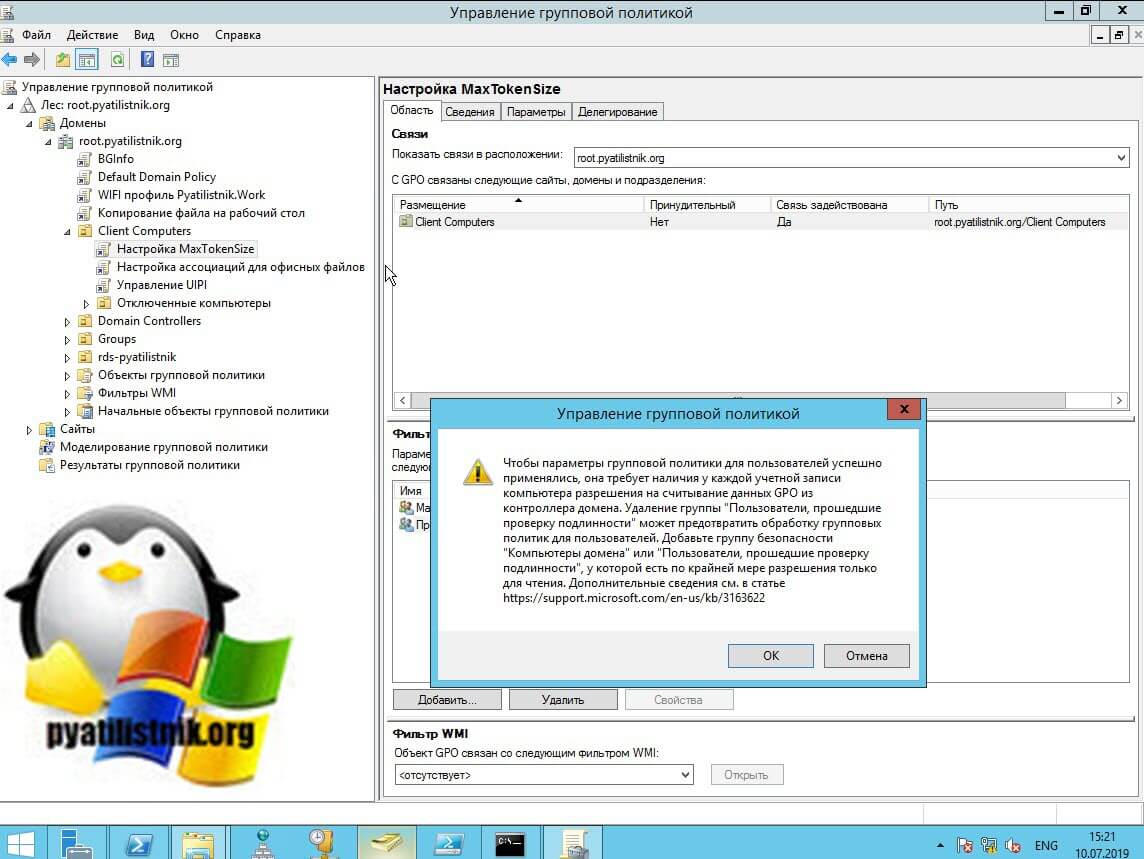

Теперь нам необходимо удалить группу по умолчанию «Прошедшие проверку«, напоминаю, что в нее входят все компьютеры и пользователи домена.

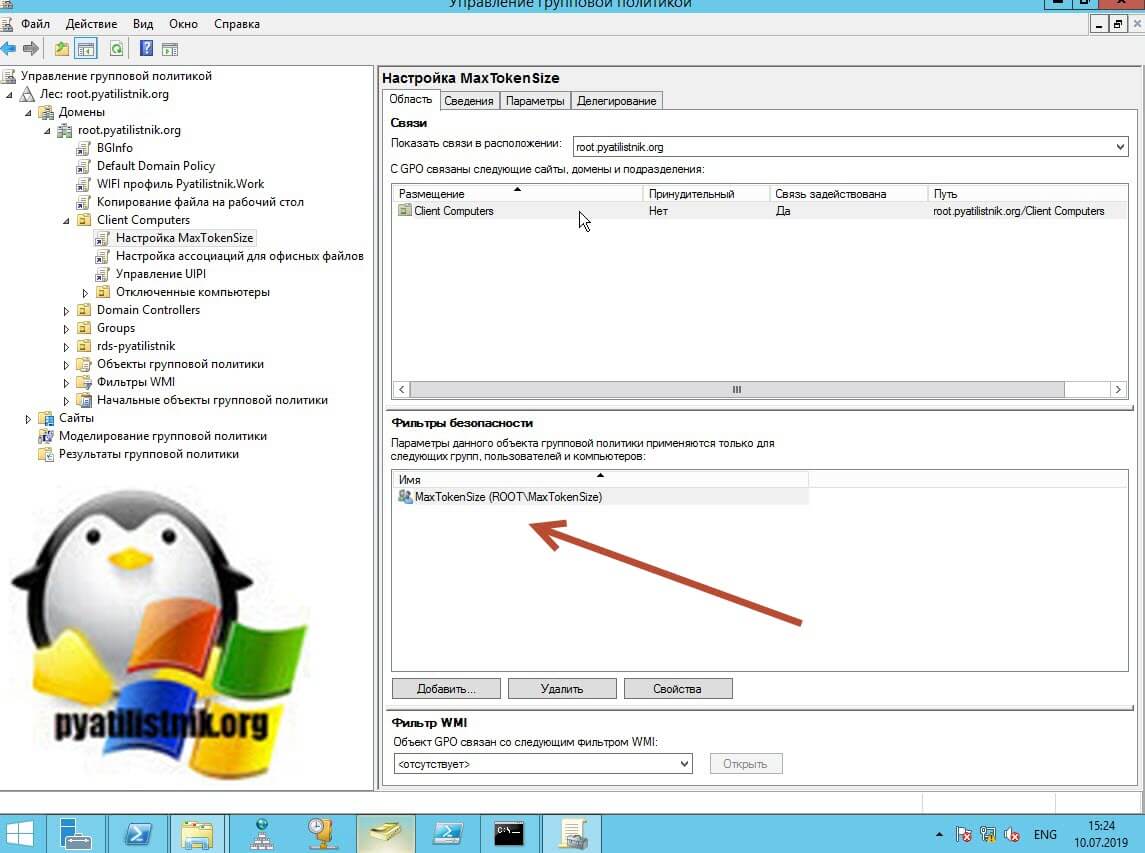

В итоге мы видим в фильтрах безопасности одну нашу группу. Пробуем зайти на компьютер, где она должна отработать.

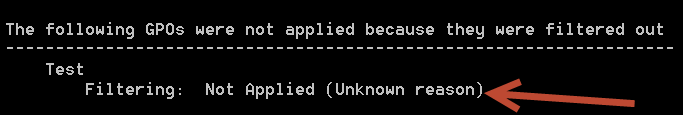

В начале 2016 года я столкнулся с тем, что моя политика не отработала, хотя все фильтры безопасности были настроены правильно. Открыв вывод команды gpresult/ r, я обнаружил статус (Unknown reason).

Начав разбираться, все пришло к тому, что новые обновления Microsoft (KB3159398, KB3163017, KB3163018) закрывал одну нехорошую вещь, которая длилась с 2000 года. Проблема заключалась в том, что злоумышленник мог применять атаку «Человек посередине (Man in the Middle)», тем самым делать подмену ответа от контроллера домена на целевом компьютере, это выливалось в то, что он подделывал политику безопасности, которая давала ему права локального администратора для скомпрометированной учетной записи.

Microsoft долго билась с этой проблемой и пришла к решению поменять порядок считывания политики, теперь это могут делать только компьютеры домена. Раньше политики пользователя считывал пользователь, политики компьютера, компьютер. Установив KB3163622 теперь для считывания GPO используется только компьютер и если он не входит в фильтр безопасности политики, то она не применится (Подробнее можете посмотреть вот тут https://support.microsoft.com/en-us/help/3163622/ms16-072-security-update-for-group-policy-june-14-2016).

Исходя из данной ситуации, чтобы политики успешно применялись Microsoft предложило добавлять одну из групп безопасности в ACL политики «Прошедшие проверку» или «Все компьютеры». Переходим к ACL.

Фильтрация GPO через ACL (Запрет GPO)

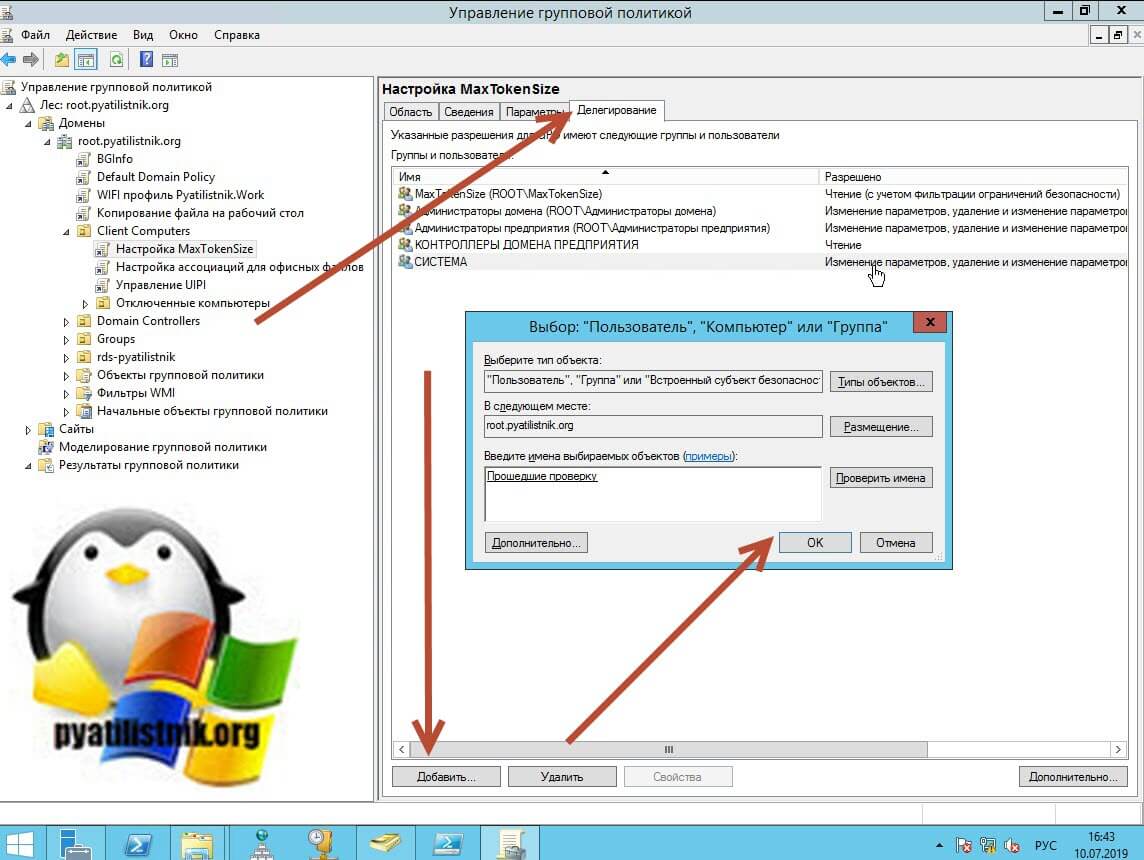

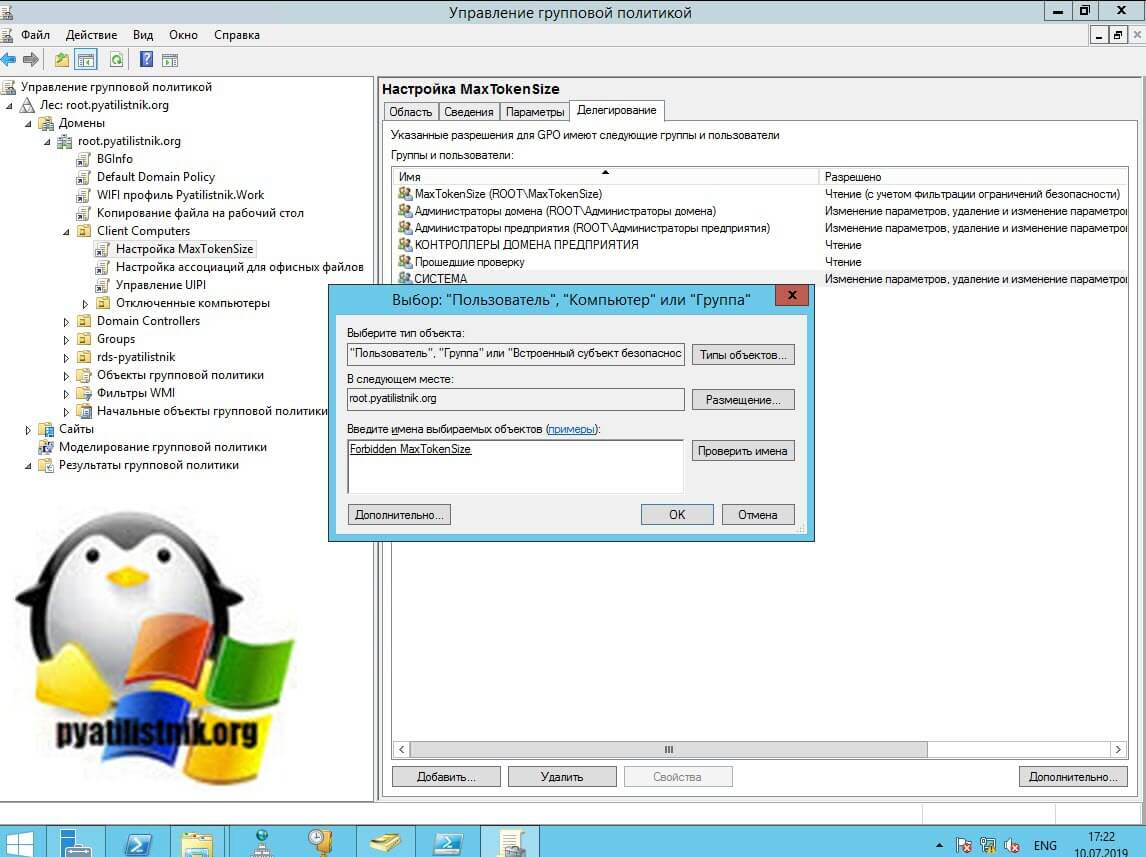

И так фильтрацию в фильтре мы сделали, чтобы политика применилась нам необходимо выбрать политику и перейти на вкладку «Делегирование». Тут нам необходимо добавить одну из двух групп «Прошедшие проверку (Authenticated Users)» или «Все компьютеры (Domain Computers)«. Я добавляю первую. Нажимаем кнопку «Добавить» и находим нашу группу.

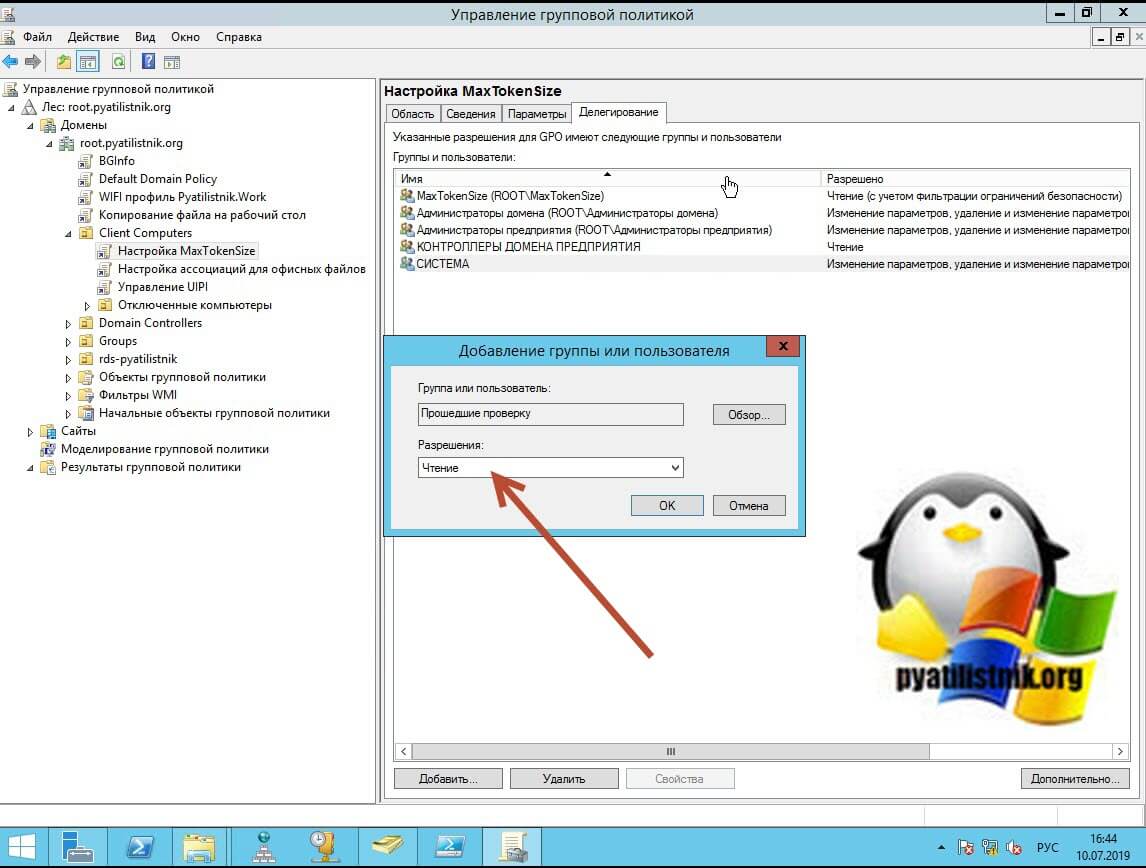

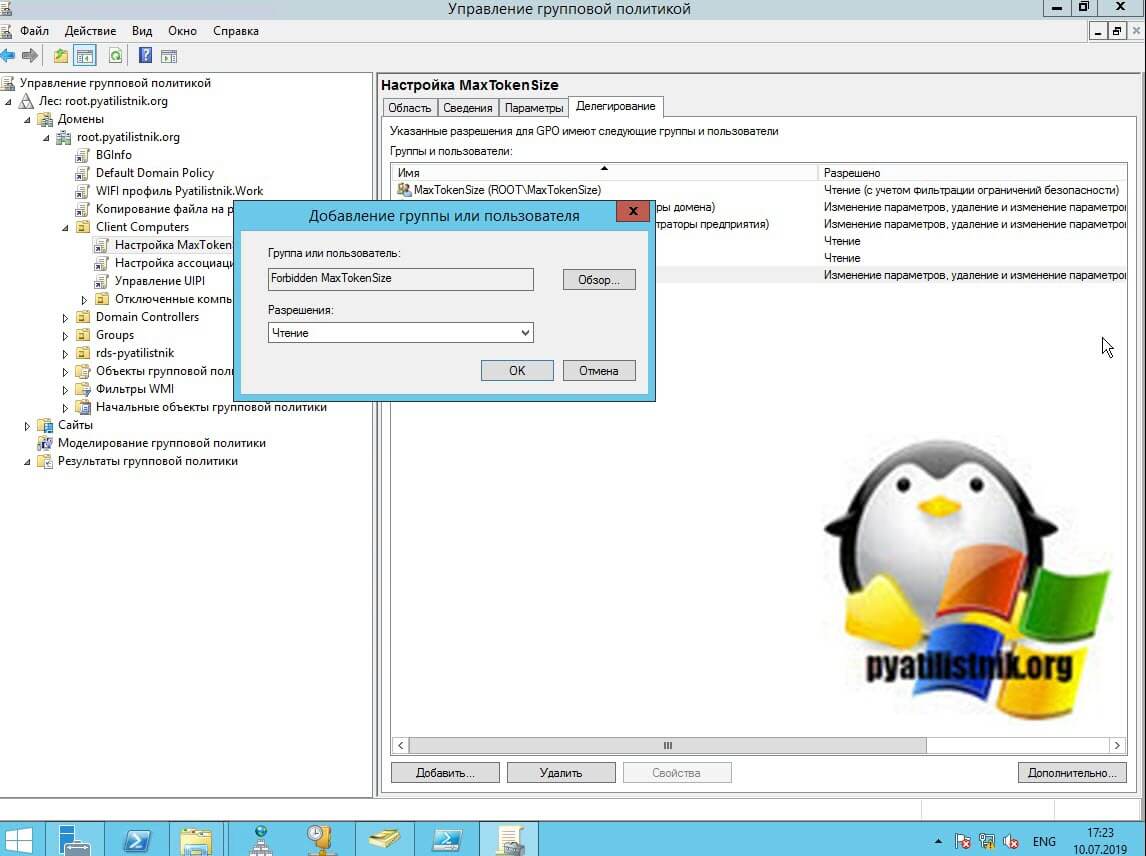

Уровень прав оставляем «Чтение», этого будет достаточно.

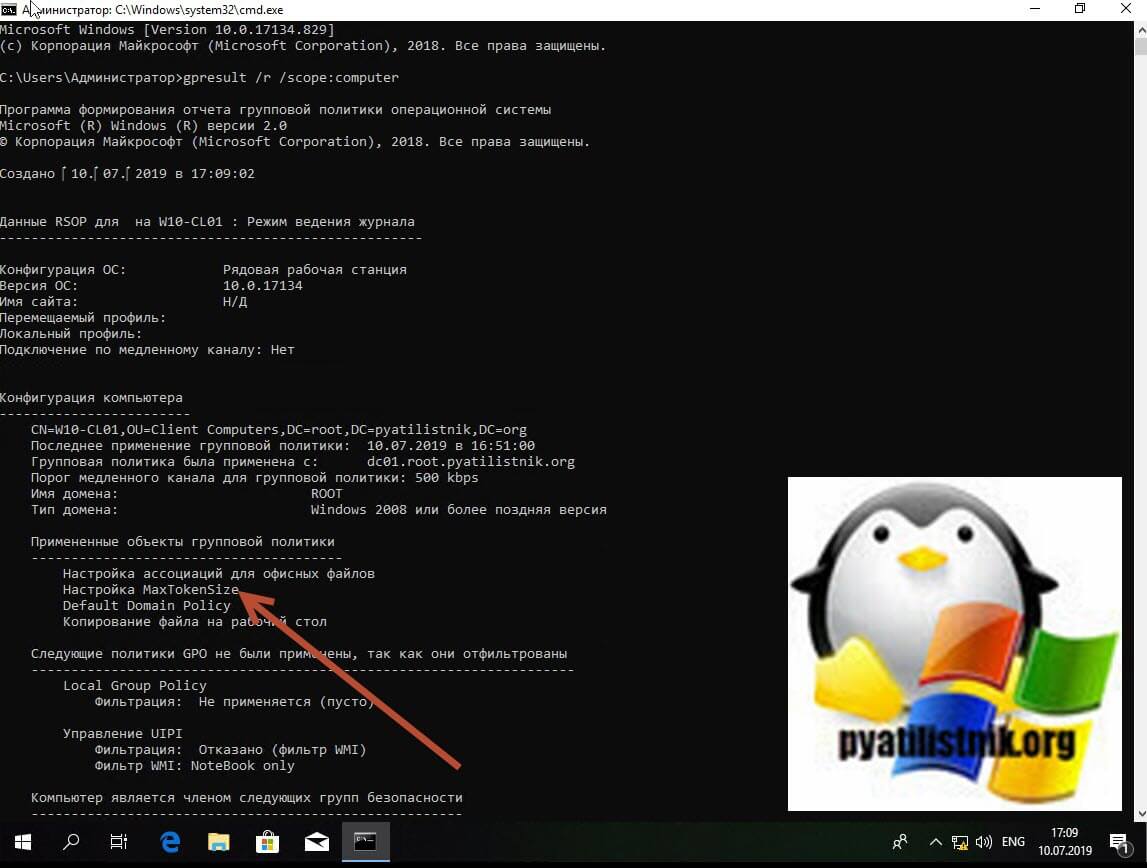

Пробуем проверить применение нашей политики. В качестве испытуемого у меня идет виртуальная машина с Windows 10. После загрузки, я открываю командную строку и смотрю применение политики, для этого пишем команду:

В итоге я вижу, что среди примененных объектов групповой политики, моя «Настройка MaxTokenSize» в списке присутствует.

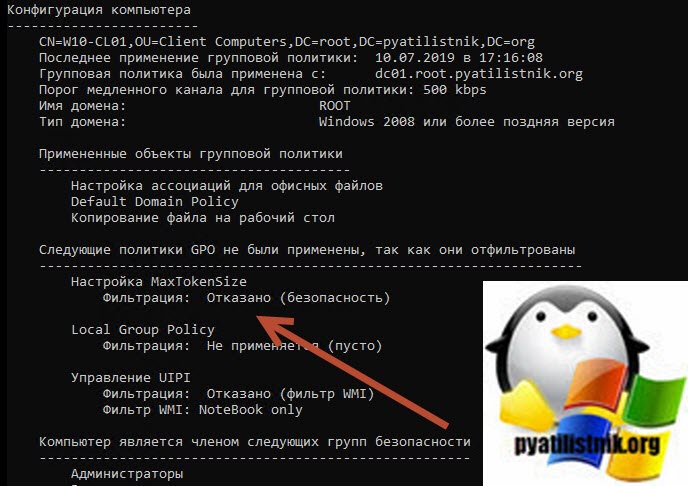

Если бы пользователь не был членом группы, которая фигурирует с фильтре безопасности, то мы видели бы вот такую картину, что следующие политики GPO не были применены, так как они отфильтрованы по причине отказано (Безопасность). Как видим нет прав на чтение.

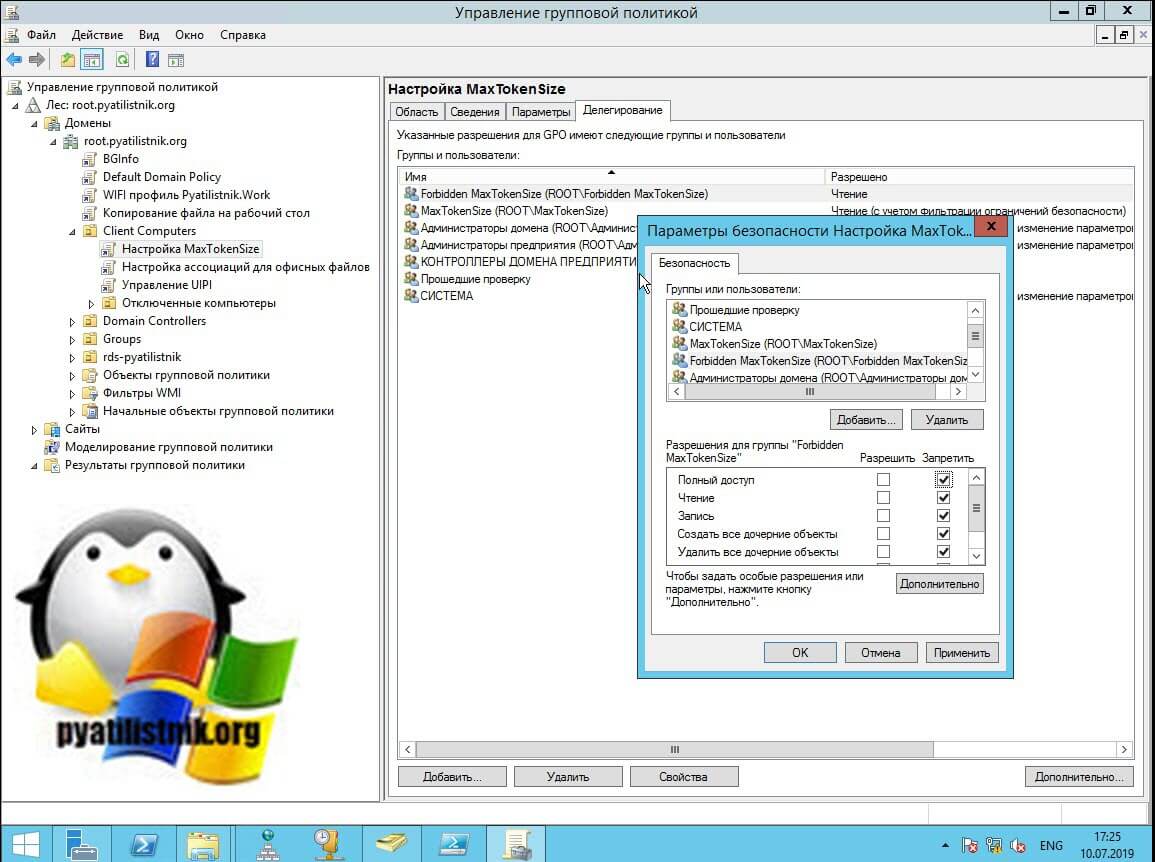

Еще вкладку «Делегирования» используют и для запрещения, простой пример вы сделали политику которая для всех пользователей домена применяет корпоративные обои на рабочий стол. Допустим, что вам для администраторов домена или для круга избранных нужно сделать так, чтобы к ним не применялась политика. Вы создаете группу и уже ей запрещаете чтение данной политики, хоть пользователи и будут по прежнему входить в группу «Прошедшие проверку», но прочитать они ее не смогут так как явный запрет для другой группы куда они входят, гораздо сильнее и приоритетнее чем права чтения.

Добавляем группу для которой хотим запретить применение политики, у меня это Forbidden MaxTokenSize.

Далее даем права «Чтение».

Далее нажимаем кнопку «Дополнительно«, у вас откроется окно параметром безопасности. Тут вы выбираете нужную вам группу, для которой вы хотите запретить применение групповой политики и ставите галку «Запретить«. В таком случае данная группа будет получать при попытке считать GPO «Отказано (безопасность)».

Фильтрация GPO по WMI

Еще одним действенным методом фильтровать получателей групповой политики, это использование WMI фильтров. Мы с вами их уже применяли, когда нужно было применить политику только к ноутбукам.

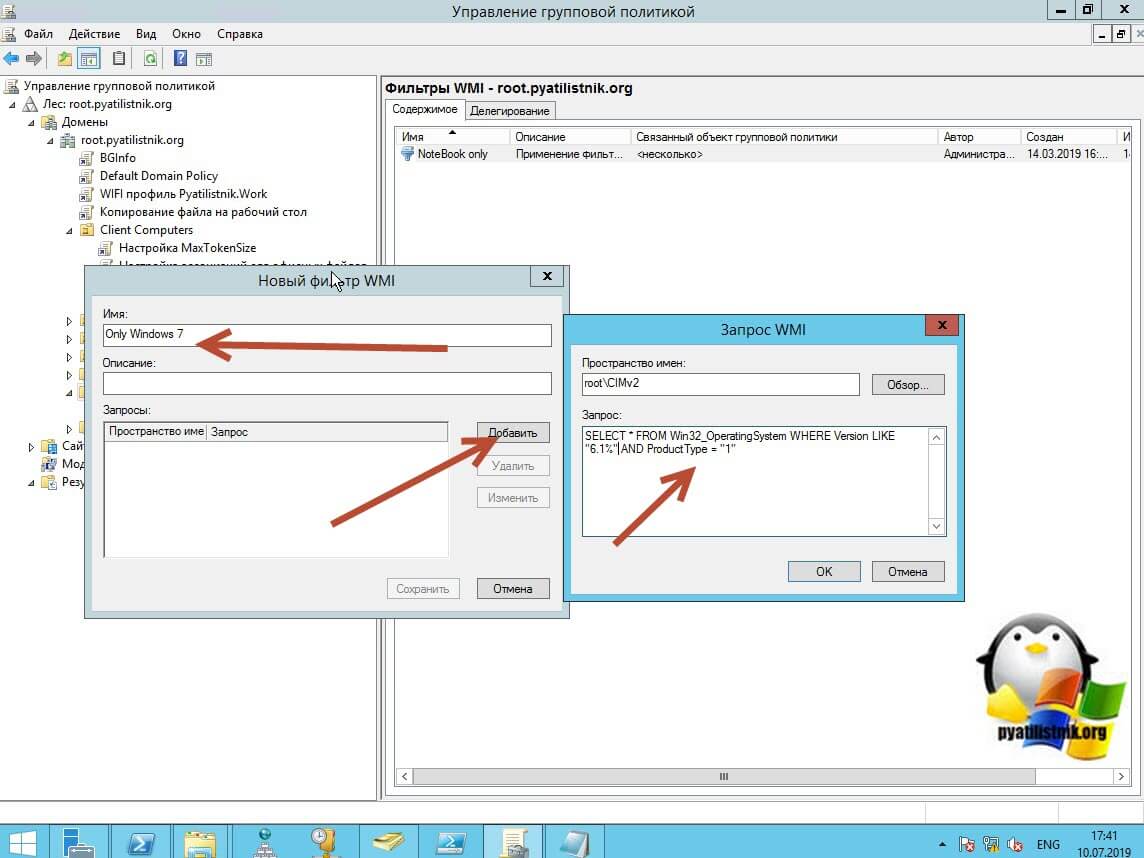

Простой пример вы создали политику и хотели бы ее применить скажем только на компьютеры у кого установлена операционная система Windows 7. Для нашей задачи нам необходимо создать WMI фильтр, для этого перейдем в «Фильтры WMI«, где выбираем соответствующий пункт.

Задаем имя WMI фильтра, после чего нажимаем кнопку «Добавить». Откроется окно для составления запроса. Конструкция для Windows 7 будет такая:

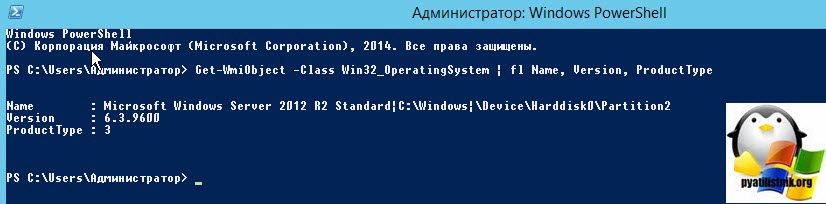

Номера для Win32_OperatingSystem

- Windows Server 2019\Windows 10 1809 — 10.0.17763

- Window Server 2016\Windows 10 — 10.0

- Window Server 2012 R2\Windows 8.1 — 6.3

- Window Server 2012\Windows 8 — 6.2

- Window Server 2008 R2\Windows 7 — 6.1

Тип продукта отвечает за назначение компьютера и может иметь 3 значения:

- 1 — рабочая станция;

- 2 — контроллер домена;

- 3 — сервер.

Вот вам пример вывода в PowerShell команды показывающей версию операционной системы:

Сохраняем наш WMI запрос.

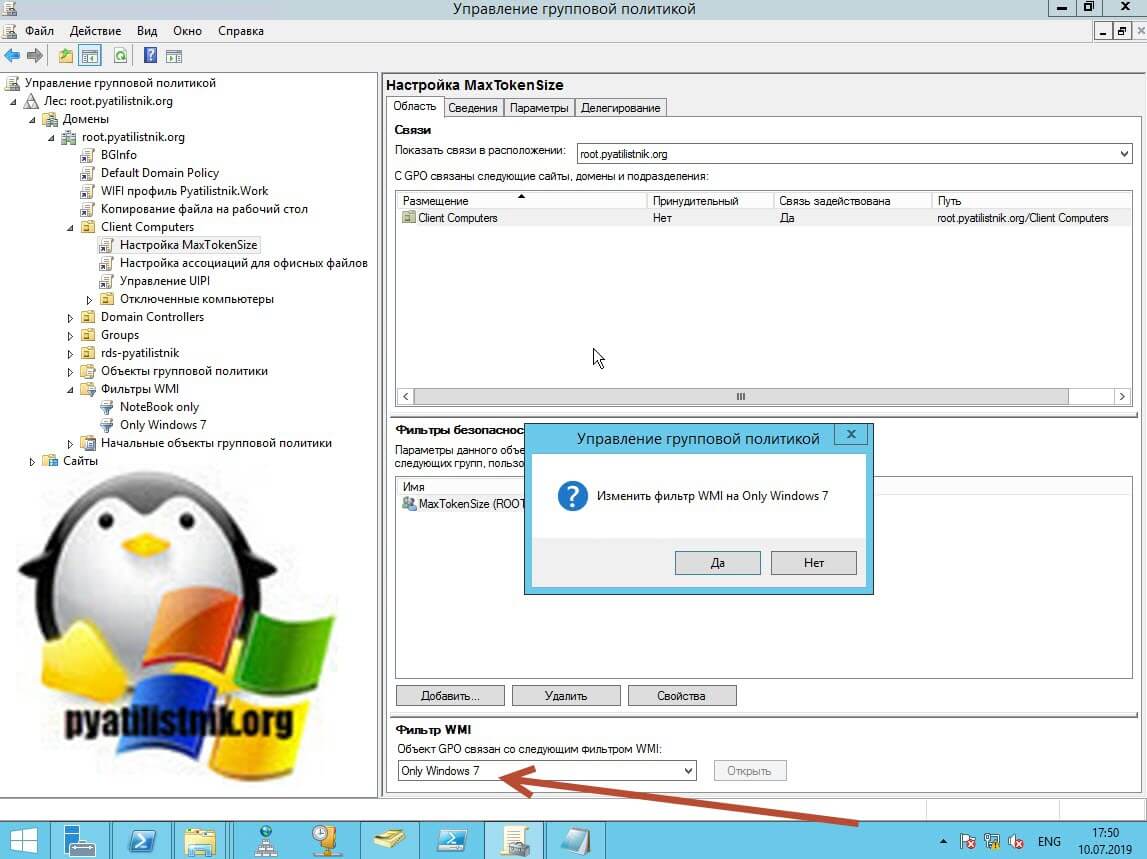

Если хотите перед внедрение проверить будет ли применена групповая политика к нужному объекту, то можете провести тестирование в WMI Filter Validation Utility. Если все настроено корректно, но политика не применяется, почитайте по ссылке возможные варианты. Далее берем вашу политику и применяем к ней WMI.

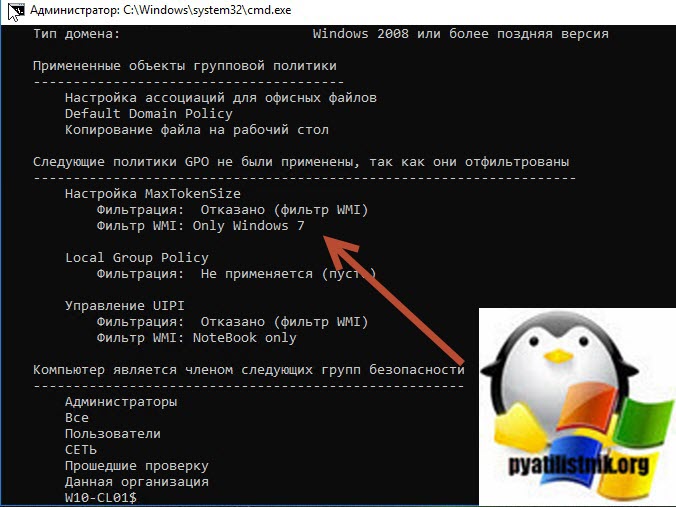

Теперь если компьютер не соответствует критериям WMI фильтра, то вы увидите в gpresult /r /scope:computer вот такую запись (Отказано фильтр WMI)

Фильтрация через состояние GPO

Еще на вкладке «Сведения» есть такая настройка, как состояние GPO. Она необходима для ускорения обработки политики, путем отключения лишних веток. Например у вас политика исключительно на пользователя и вам смысла нет, чтобы компьютер при загрузке пытался прочитать настройки для компьютера, тратя на это время. В таких случаях отключают данный функционал. Тут есть варианты:

- Включено

- Все параметры отключены

- Параметры конфигурации компьютера отключены

- Параметры конфигурации пользователя отключены

Управление фильтрами блокировки файлов File Screening Management

Область применения: Windows Server 2019, Windows Server 2016, Windows Server (половина ежегодного канала), Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 Applies to: Windows Server 2019, Windows Server 2016, Windows Server (Semi-Annual Channel), Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2

На узле Управление фильтрами блокировки файлов оснастки консоли управления Microsoft® (MMC) диспетчера ресурсов файлового сервера можно выполнять следующие задачи: On the File Screening Management node of the File Server Resource Manager MMC snap-in, you can perform the following tasks:

- Создавать фильтры блокировки файлов, чтобы управлять типами файлов, которые пользователи могут сохранять, а также создавать уведомления, отправляемые при попытке сохранения пользователями запрещенных фалов. Create file screens to control the types of files that users can save, and generate notifications when users attempt to save unauthorized files.

- Определять шаблоны фильтров блокировки файлов, которые можно применять к новым томам или папкам, а затем использовать во всей организации. Define file screening templates that can be applied to new volumes or folders and that can be used across an organization.

- Создавать исключения для фильтров блокировки файлов, повышающих гибкость правил фильтров блокировки файлов. Create file screening exceptions that extend the flexibility of the file screening rules.

Например, с их помощью можно выполнять следующее. For example, you can:

- Убедитесь, что в личных папках на сервере не хранятся музыкальные файлы, тем не менее вы можете разрешить хранение определенных типов файлов мультимедиа, которые поддерживают управление юридическими правами или соответствуют политикам компании. Ensure that no music files are stored on personal folders on a server, yet you could allow storage of specific types of media files that support legal rights management or comply with company policies. При схожем сценарии вам может потребоваться предоставить вице-президенту компании специальные разрешения на хранение файлов любого типа в его личной папке. In the same scenario, you might want to give a vice president in the company special privileges to store any type of files in his personal folder.

- Реализуйте процедуру фильтрации файлов, в соответствии с которой вы будете получать уведомление по электронной почте в случае размещения исполняемого файла на хранение в общей папке, также содержащее информацию о пользователе, разместившем файл, и сведения о точном расположении файла, чтобы можно было предпринять соответствующие меры предосторожности. Implement a screening process to notify you by e-mail when an executable file is stored on a shared folder, including information about the user who stored the file and the file’s exact location, so that you can take the appropriate precautionary steps.

Этот раздел содержит следующие подразделы: This section includes the following topics:

Чтобы настроить уведомления по электронной почте и определенные возможности создания отчетов, необходимо сначала настроить общие параметры диспетчера ресурсов файлового сервера. To set e-mail notifications and certain reporting capabilities, you must first configure the general File Server Resource Manager options.

Использование политики DNS для применения фильтров к запросам DNS Use DNS Policy for Applying Filters on DNS Queries

Применяется к: Windows Server (Semi-Annual Channel), Windows Server 2016 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016

С помощью этого раздела вы узнаете, как настроить политику DNS в Windows Server ® 2016 для создания фильтров запросов на основе предоставленных условий. You can use this topic to learn how to configure DNS policy in Windows Server® 2016 to create query filters that are based on criteria that you supply.

Фильтры запросов в политике DNS позволяют настроить DNS-сервер на отправку пользовательского способа на основе DNS-запроса и DNS-клиента, отправляющего запрос DNS. Query filters in DNS policy allow you to configure the DNS server to respond in a custom manner based on the DNS query and DNS client that sends the DNS query.

Например, можно настроить политику DNS с помощью списка блоков фильтра запросов, который блокирует запросы DNS от известных вредоносных доменов, что предотвращает реагирование DNS на запросы из этих доменов. For example, you can configure DNS policy with query filter Block List that blocks DNS queries from known malicious domains, which prevents DNS from responding to queries from these domains. Поскольку ответ от DNS-сервера не отправляется, истекает время ожидания запроса DNS участника домена. Because no response is sent from the DNS server, the malicious domain member’s DNS query times out.

Еще один пример — создание списка разрешений фильтра запросов, который позволяет только определенному набору клиентов разрешать определенные имена. Another example is to create a query filter Allow List that allows only a specific set of clients to resolve certain names.

Условия фильтра запросов Query filter criteria

Фильтры запросов можно создавать с помощью любых логических сочетаний (и/или/или не) следующих критериев. You can create query filters with any logical combination (AND/OR/NOT) of the following criteria.

| Имя Name | Описание Description |

|---|---|

| Подсеть клиента Client Subnet | Имя предопределенной клиентской подсети. Name of a predefined client subnet. Используется для проверки подсети, из которой был отправлен запрос. Used to verify the subnet from which the query was sent. |

| Транспортный протокол Transport Protocol | Транспортный протокол, используемый в запросе. Transport protocol used in the query. Возможные значения: UDP и TCP. Possible values are UDP and TCP. |

| протокол IP Internet Protocol | Сетевой протокол, используемый в запросе. Network protocol used in the query. Возможные значения: IPv4 и IPv6. Possible values are IPv4 and IPv6. |

| IP-адрес интерфейса сервера Server Interface IP address | IP-адрес сетевого интерфейса DNS-сервера, получившего запрос DNS. IP address of the network interface of the DNS server that received the DNS request. |

| Полное доменное имя. FQDN | Полное доменное имя записи в запросе с возможностью использования подстановочных знаков. Fully Qualified Domain Name of record in the query, with the possibility of using a wild card. |

| Тип запроса Query Type | Тип записи, запрашиваемой ( , SRV, txt и т. д. ) Type of record being queried (A, SRV, TXT, etc.). |

| Время дня Time of Day | Время суток, когда получен запрос. Time of day the query is received. |

В следующих примерах показано, как создать фильтры для политики DNS, которые либо блокируют, либо разрешают запросы разрешения имен DNS. The following examples show you how to create filters for DNS policy that either block or allow DNS name resolution queries.

В примерах команд в этом разделе используется команда Windows PowerShell Add-днссерверкуериресолутионполици. The example commands in this topic use the Windows PowerShell command Add-DnsServerQueryResolutionPolicy. Дополнительные сведения см. в разделе Add-днссерверкуериресолутионполици. For more information, see Add-DnsServerQueryResolutionPolicy.

Блокировка запросов из домена Block queries from a domain

В некоторых случаях может потребоваться блокировать разрешение DNS-имен для доменов, которые определены как вредоносные, или для доменов, которые не соответствуют рекомендациям по использованию вашей организации. In some circumstances you might want to block DNS name resolution for domains that you have identified as malicious, or for domains that do not comply with the usage guidelines of your organization. Можно выполнять блокировку запросов для доменов с помощью политики DNS. You can accomplish blocking queries for domains by using DNS policy.

Политика, настроенная в этом примере, не создается в какой-либо конкретной зоне. вместо этого создается политика уровня сервера, которая применяется ко всем зонам, настроенным на DNS-сервере. The policy that you configure in this example is not created on any particular zone – instead you create a Server Level Policy that is applied to all zones configured on the DNS server. Политики уровня сервера оцениваются первыми и, таким же, сначала сопоставляются при получении запроса DNS-сервером. Server Level Policies are the first to be evaluated and thus first to be matched when a query is received by the DNS server.

В следующем примере команда настраивает политику на уровне сервера, чтобы заблокировать любые запросы с суффиксом домена contosomalicious.com. The following example command configures a Server Level Policy to block any queries with the domain suffix contosomalicious.com.

Add-DnsServerQueryResolutionPolicy -Name «BlockListPolicy» -Action IGNORE -FQDN «EQ,*.contosomalicious.com» -PassThru

Если для параметра действия задано значение игнорировать, DNS-сервер настроен на удаление запросов без ответа. When you configure the Action parameter with the value IGNORE, the DNS server is configured to drop queries with no response at all. Это приводит к истечению времени ожидания DNS-клиента в вредоносном домене. This causes the DNS client in the malicious domain to time out.

Блокировка запросов из подсети Block queries from a subnet

В этом примере можно заблокировать запросы из подсети, если они будут заражены некоторыми вредоносными программами и пытаются связаться с вредоносными сайтами с помощью DNS-сервера. With this example, you can block queries from a subnet if it is found to be infected by some malware and is trying to contact malicious sites using your DNS server.

«Add-DnsServerClientSubnet-Name» MaliciousSubnet06 «-IPv4Subnet 172.0.33.0/24-PassThru ` Add-DnsServerClientSubnet -Name «MaliciousSubnet06» -IPv4Subnet 172.0.33.0/24 -PassThru

Add-DnsServerQueryResolutionPolicy-Name «BlockListPolicyMalicious06»-Action IGNORE-Клиентсубнет «EQ, MaliciousSubnet06″-PassThru » Add-DnsServerQueryResolutionPolicy -Name «BlockListPolicyMalicious06» -Action IGNORE -ClientSubnet «EQ,MaliciousSubnet06» -PassThru `

В следующем примере показано, как использовать критерии подсети в сочетании с критериями полного доменного имени, чтобы блокировать запросы определенных вредоносных доменов от зараженных подсетей. The following example demonstrates how you can use the subnet criteria in combination with the FQDN criteria to block queries for certain malicious domains from infected subnets.

Add-DnsServerQueryResolutionPolicy -Name «BlockListPolicyMalicious06» -Action IGNORE -ClientSubnet «EQ,MaliciousSubnet06» –FQDN “EQ,*.contosomalicious.com” -PassThru

Блокировка типа запроса Block a type of query

Может потребоваться запретить разрешение имен для определенных типов запросов на серверах. You might need to block name resolution for certain types of queries on your servers. Например, можно заблокировать запрос ANY, который можно использовать злонамеренно для создания атак с усилением. For example, you can block the ‘ANY’ query, which can be used maliciously to create amplification attacks.

Add-DnsServerQueryResolutionPolicy -Name «BlockListPolicyQType» -Action IGNORE -QType «EQ,ANY» -PassThru

Разрешить запросы только из домена Allow queries only from a domain

Политику DNS можно использовать только для блокировки запросов. их можно использовать для автоматического утверждения запросов из конкретных доменов или подсетей. You can not only use DNS policy to block queries, you can use them to automatically approve queries from specific domains or subnets. При настройке списков разрешения DNS-сервер обрабатывает запросы только из разрешенных доменов, блокируя все остальные запросы из других доменов. When you configure Allow Lists, the DNS server only processes queries from allowed domains, while blocking all other queries from other domains.

Приведенный ниже пример команды позволяет выполнять запросы к DNS-серверу только компьютерам и устройствам в contoso.com и дочерних доменах. The following example command allows only computers and devices in the contoso.com and child domains to query the DNS server.

Add-DnsServerQueryResolutionPolicy -Name «AllowListPolicyDomain» -Action IGNORE -FQDN «NE,*.contoso.com» -PassThru

Разрешить запросы только из подсети Allow queries only from a subnet

Можно также создать списки разрешений для IP-подсетей, чтобы все запросы, не исходящие из этих подсетей, игнорировались. You can also create Allow Lists for IP subnets, so that all queries not originating from these subnets are ignored.

Add-DnsServerClientSubnet -Name «AllowedSubnet06» -IPv4Subnet 172.0.33.0/24 -PassThru Add-DnsServerQueryResolutionPolicy -Name «AllowListPolicySubnet” -Action IGNORE -ClientSubnet «NE, AllowedSubnet06» -PassThru

Разрешить только определенные Ктипес Allow only certain QTypes

Списки разрешений можно применять к Ктипес. You can apply Allow Lists to QTYPEs.

Например, если у вас есть внешние клиенты, которые запрашивают интерфейс DNS-сервера 164.8.1.1, запрашиваются только определенные Ктипес, а также другие Ктипес, такие как записи SRV или TXT, которые используются внутренними серверами для разрешения имен или для целей мониторинга. For example, if you have external customers querying DNS server interface 164.8.1.1, only certain QTYPEs are allowed to be queried, while there are other QTYPEs like SRV or TXT records which are used by internal servers for name resolution or for monitoring purposes.

Add-DnsServerQueryResolutionPolicy -Name «AllowListQType» -Action IGNORE -QType «NE,A,AAAA,MX,NS,SOA» –ServerInterface “EQ,164.8.1.1” -PassThru

Вы можете создавать тысячи политик DNS в соответствии с требованиями к управлению трафиком, а все новые политики применяются динамически, без перезапуска DNS-сервера во входящих запросах. You can create thousands of DNS policies according to your traffic management requirements, and all new policies are applied dynamically — without restarting the DNS server — on incoming queries.