- GSSAPI и Firefox/Thunderbird для сквозной авторизации в Windows

- Защитите свой Аккаунт Firefox с помощью двухфакторной аутентификации

- Как включить двухфакторную аутентификацию?

- Шаг первый

- Шаг второй

- Станьте волонтёром

- Secure your Firefox Account with two-step authentication

- How do I enable two-step authentication?

- Step one

- Step two

- Volunteer

- Related Articles

- Access Mozilla Services with a Firefox Account

- What if I’m locked out of Two-Step Authentication?

- Mozilla Firefox & NTLM/Kerberos Single Sign-on (SSO)

- Настройка Kerberos аутентификации в различных браузерах

- Настройка Kerberos аутентификации в Internet Explorer

- Включаем Kerberos аутентификацию в Google Chrome

- Настройка Kerberos аутентификации в Mozilla Firefox

GSSAPI и Firefox/Thunderbird для сквозной авторизации в Windows

Ваша машина находиться Windows домене и вы хотите использовать единую авторизацию например на прокси и почтовом сервере. Для того чтобы включить в Firefox использование сквозной авторизации вам нужно отредактировать 2 ключа на странице about:config.

- network.negotiate-auth.delegation-uris = https://,http://

- network.negotiate-auth.trusted-uris = https://,http://

Если вы хотите использовать Kerberos для авторизации на IIS то достаточно включить «интегрированую авторизацию», но т.к. при установке IIS Windows не создает service principal name (SPN), вам его придеться создать самому иначе Firefox будет использовать NTLM через GSSAPI.

Для редактирования principial’ов вам потребуеться Windows Support tools и утилита setspn.exe. Что бы добавить новый SPN вам нужно будет ввести setspn -A HTTP/FQDN имя_машины_для_которой_создаем SPN, где FQDN адресс вашего IIS-сервера.

Вы так же можете посмотреть список всех SPN, setspn -L имя_машины. Стоит обратить внимание, чтобы вы обращались именно по адресу FQDN иначе Kerberos не найдет SPN, регистр букв важен. Или вы можете это сделать вручную используя любой редактор LDAP, adsiedit.msc, AD explorer, ldap admin и т.п. Просто найдите объект компьютера для которого вы хотите создать SPN, CN=SERVER,OU=Domain Controllers,DC=inblock,DC=local и в его атрибутах вы найдете servicePrincipalName.

В случае с Thunderbird’ом вам лишь нужно указать галку «use secure authentication» поле User name не требуеться. На данный момент Firefox и Thunderbird, не показывают никаких ошибок в том случае если Kerberos билет не удалось получить по каким либо причинам, например из-за отсуствия SPN. Поэтому проверить можно только используя снифер, например Wireshark.

Windows использует SSPI закрытый аналог GSSAPI, но смысл имеет одинаковый поэтому я его везде называю GSSAPI.

У вас есть почтовый сервер на UNIX машине? Создайте в AD учетную запись пользователя(пароль не важен) с именем UNIX машины. Используя утилиту ktpass из набора support tools, создадим keytab файл. ktpass -princ imap/debian.inblock.local@inblock.local -mapuser debian +rndpass -ptype KRB5_NT_SRV_HST -out imap.keytab. На UNIX машине не забываем указать DNS сервер домен контроллера. В /etc/krb5.conf

[libdefaults]

default_realm = INBLOCK.LOCAL

И проверерим что у нас корректное FQDN имя у машины — hostname -f. Остаеться только настроить сам сервер на использование GSSAPI вот например инструкция для Dovecot, она заключаеться только во включении этого режима.

GSSAPI, WTF?!

GSSAPI это набор интерфейсов которые задают стандартный набор функции — запросить билет, продлить билет и т.п. GSSAPI являеться посредником между Программой и KDC сервером ну или kerberos протоколом проще говоря.

Он был разработан, чтобы навести порядок т.к. когда он появился существовали разные реализации Kerberos (как и сейчас, MIT и Heimdal) они были несовместимы с друг другом. GSSAPI может использован не только для Kerberos, хотя это самое популярное использование его. Допустим Microsoft разработает новый UltraMegaMSsecure protocol и добавляет ему механизмы вызова через GSSAPI(SSPI), любая программа которая умеет работать с GSSAPI сможет использовать этот новый протокол. Это позволяет избавить разработчика программы во первых понимать как работет авторизация, а во вторых его программа будет работать даже если выйдет новая версия Kerberos10 ;).

К примеру именно через GSSAPI(SSPI) Firefox использует NTLM авторизацию.

Защитите свой Аккаунт Firefox с помощью двухфакторной аутентификации

Разблокируйте всю мощь Firefox: Синхронизация, Monitor, Lockwise и другое.

Start Now

Двухфакторная аутентификация добавляет расширенную безопасность, усложняя кому-либо другому доступ к вашему аккаунту, особенно если он украл ваш пароль.

После того, как вы включаете двухфакторную аутентификацию, когда кто-то пытается зайти в ваш аккаунт с вашим паролем, Firefox будет запрашивать верификационный код из приложения проверки подлинности для подтверждения того, что это на самом деле вы.

Как включить двухфакторную аутентификацию?

Шаг первый

Перед тем, как начать, загрузите одно из следующих приложений для аутентификации:

Шаг второй

Теперь, когда одно из приложений установлена, мы можем настроить двухфакторную аутентификацию в Firefox:

- Щёлкните по кнопке меню

в верхнем правом углу.

- Щёлкните по Аккаунтам Firefox в меню (он будет отображать адрес вашей электронной почты, если вы вошли).

- Щёлкните Управление аккаунтом . Откроется страница Аккаунты Firefox.

- Под Безопасность щёлкните по кнопке Добавить рядом с Двухфакторная аутентификация. Отобразится QR-код.

- Откройте приложение аутентификации вашего устройства.

- Используйте приложение, чтобы сделать фотографию QR-кода или щёлкните Не могу отсканировать код, чтобы отобразить код для ввода в приложение.

- Введите код, сгенерированный приложением, в разделе Двухфакторная аутентификация Аккаунтов Firefox и щёлкните Продолжить.

- Загрузите или распечатайте коды восстановления и сохраните их в надёжном месте на случай, если потеряете доступ к вашему приложению аутентификации.

- Скопируйте один из кодов восстановления и щёлкните Продолжить.

- Вставьте код и щёлкните Завершить.

- На Панели меню в верхней части экрана щёлкните Firefox и выберите Настройки . Нажмите на кнопку меню

и выберите Настройки . Настройки . Настройки .

- На панели Синхронизация щёлкните Управление аккаунтом.

- Раскройте раздел Двухэтапная аутентификация нажав Включить… .

- Откройте приложение для аутентификации, которое вы выбрали.

- Используйте приложение, чтобы снять фото QR-кода или щёлкните Не могу отсканировать код», чтобы отобразился код для ввода в приложение.

- Введите код, сгенерированный приложением, в секцию Двухэтапная аутентификация Аккаунтов Firefox.

- Загрузите или распечатайте коды восстановления и сохраните их в надежном месте на случай утраты доступа к вашему приложению проверки подлинности.

Теперь установка вашей двухфакторной аутентификации завершена!

Эти прекрасные люди помогли написать эту статью:

Станьте волонтёром

Растите и делитесь опытом с другими. Отвечайте на вопросы и улучшайте нашу базу знаний.

Secure your Firefox Account with two-step authentication

Unlock more from the Firefox suite: Sync, Monitor, Lockwise and more.

Start Now

Two-step authentication adds extra security by making it harder for someone else to log in to your account, especially if they steal your password.

After you enable two-step authentication, when someone attempts to log in to your account with your password, Firefox will also ask for a verification code from an authentication application for proof that it’s really you.

How do I enable two-step authentication?

Step one

Before you get started, download one of the following authentication applications:

Step two

Now that one of the applications is installed, we can set up two-step authentication in Firefox:

- Click on the menu button

at the top right corner.

- Click Firefox Accounts from the menu (it will show your email address if you’re signed in.)

- Click Manage Account . The Firefox Accounts Settings page will open.

- Under Security, click the Add button next to Two-step authentication. A QR code will display.

- Open the authentication app of your choice.

- Use the app to take a photo of the QR code, or click Can’t Scan Code to display a code to enter into the app.

- Enter the code generated by the app into the Firefox Accounts Two-step authentication section and click Continue.

- Download or print the recovery codes and keep them in a safe place in case you lose access to your authentication application.

- Copy one of the recovery codes and click Continue.

- Paste the code and click Finish.

- In the Menu bar at the top of the screen, click Firefox and select Preferences . Click the menu button

and select Options . Preferences . Settings .

- In the Sync panel, click Manage account.

- Expand the Two-step authentication section by clicking Enable… .

- Open the authentication app of your choice.

- Use the app to take a photo of the QR code, or click Can’t Scan Code to display a code to enter into the app.

- Enter the code generated by the app into the Firefox Accounts Two-step authentication section.

- Download or print the recovery codes and keep them in a safe place in case you lose access to your authentication application.

The setup of your two-step authentication is now complete!

These fine people helped write this article:

Volunteer

Grow and share your expertise with others. Answer questions and improve our knowledge base.

Related Articles

Access Mozilla Services with a Firefox Account

Firefox Accounts let you access Mozilla services on any device with the Firefox browser by simply signing in. All you need to create a Firefox.

What if I’m locked out of Two-Step Authentication?

This article explains what to do if you have been locked out of your Firefox Account two-step authentication login. If you received a message.

Mozilla Firefox & NTLM/Kerberos Single Sign-on (SSO)

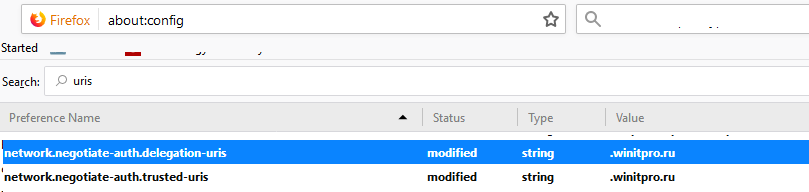

В адресной строке Firefox набираем about:config и принимаем предупреждение о том, что неправильная настройка параметров может привести к некорректной работе браузера.

Перед нами предстанет внушительный список настроек. В поле «Фильтр» введём negotiate, после чего в окне настроек отобразятся интересующие нас два параметра:

Двойным кликом откроем свойства этих параметров и введём в поле значения имя локального домена, в рамках которого мы хотим прозрачно передавать учетные данные пользователя.

Если необходимо указать несколько доменов, то их имена можно вводить через запятую.

После настройки браузер потребуется перезапустить, чтобы изменения вступили в силу и механизмы SSO заработали.

Если настройка двух указанных выше параметров обязательна в случае использования Kerberos аутентификации, то для NTLM аутентификации нужно настраивать параметр:

network.automatic-ntlm-auth.trusted-uris

Помимо настройки SSO в корпоративных средах для Firefox может оказаться полезным включение возможности использования встроенного в ОС Windows хранилища корневых сертификатов. Эта возможность имеется в браузерах Firefox 49 и выше.

Настройка Kerberos аутентификации в различных браузерах

В этой статья, мы рассмотрим, как настроить Kerberos аутентификацию для различных браузеров в домене Windows для прозрачной и безопасной аутентификации на веб-серверах без необходимости повторного ввода пароля в корпоративной сети. В большинстве современных браузерах (IE, Chrome, Firefox) имеется поддержка Kerberos, однако, чтобы она работала, нужно выполнить несколько дополнительных действий.

Чтобы браузер мог авторизоваться на веб-сервере, нужно, чтобы были выполнены следующие условия:

- Поддержка Kerberos должны быть включена на стороне веб-сервера (пример настройки Kerberos авторизации на сайте IIS)

- Наличие у пользователя прав доступа к серверу

- Пользователь должен быть аутентифицирован на своем компьютере в Active Directory с помощью Kerberos (должен иметь TGT — Kerberos Ticket Granting Ticket).

К примеру, мы хотим разрешить клиентам Kerberos авторизацию через браузер на всех веб серверах домена winitpro.ru (нужно использовать именно DNS или FQDN, а не IP адрес веб сервера)

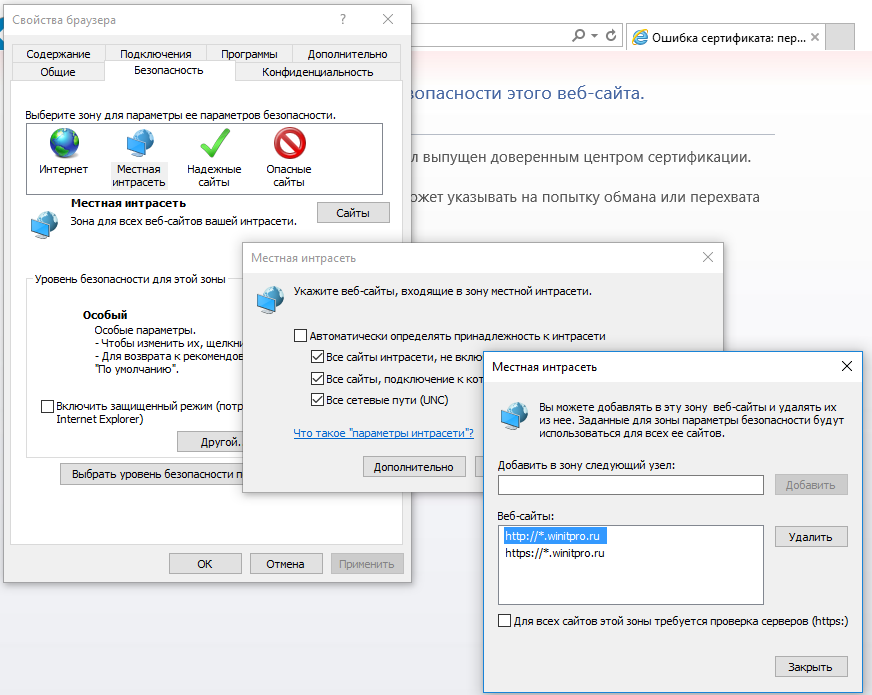

Настройка Kerberos аутентификации в Internet Explorer

Рассмотрим, как включить Kerberos аутентификацию в Internet Explorer 11.

Откройте Свойства браузера -> Безопасность -> Местная интрасеть (Local intranet), нажмите на кнопку Сайты -> Дополнительно. Добавьте в зону следующие записи:

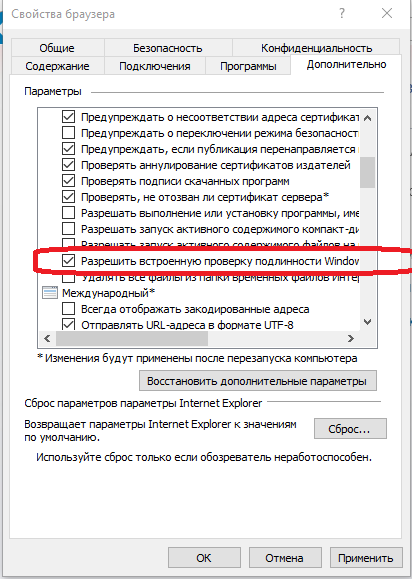

Далее перейдите на вкладку Дополнительно (Advanced) и в разделе Безопасность (Security) убедитесь, что включена опция Разрешить встроенную проверку подлинности Windows (Enable Integrated Windows Authentication).

Включаем Kerberos аутентификацию в Google Chrome

Чтобы SSO работала в Google Chrome, нужно настроить Internet Explorer вышеописанным способом (Chrome использует данные настройки IE). Кроме того, нужно отметить, что все новые версии Chrome автоматически определяют наличие поддержки Kerberos. В том случае, если используется одна из старых версий Chrome (Chromium), для корректной авторизации на веб-серверах с помощью Kerberos, его нужно запустить с параметрами:

«C:\Program Files (x86)\Google\Chrome\Application\chrome.exe” —auth-server-whitelist=»*.winitpro.ru» —auth-negotiate-delegate-whitelist=»*.winitpro.ru»

Либо эти параметры могут быть распространены через групповые политики для Chrome (политика AuthServerWhitelist) или строковый параметр реестра AuthNegotiateDelegateWhitelist (находится в ветке HKLM\SOFTWARE\Policies\Google\Chrome).

Для вступления изменений в силу нужно перезагрузить браузер и сбросить тикеты Kerberos командой klist purge (см. статью).

Настройка Kerberos аутентификации в Mozilla Firefox

По умолчанию поддержка Kerberos в Firefox отключена, чтобы включить ее, откройте окно конфигурации браузера (в адресной строке перейдите на адрес about:config). Затем в следующих параметрах укажите адреса веб-серверов, для которых должна использоваться Kerberos аутентификация.

Проверить, что ваш браузер работает через аутентифицировался на сервере с помощью Kerberos можно с помощью Fiddler или команды klist tickets.

в верхнем правом углу.

в верхнем правом углу. и выберите Настройки . Настройки . Настройки .

и выберите Настройки . Настройки . Настройки .