Фишинг аккаунтов Вконтакте на Kali Linux

В данной статье команда HelpU, подробно опишет схему фишинга аккаунтов популярной социальной сети ВКонтакте.

Для работы нам понадобится Kali Linux самой последней версии, которая есть на данный момент, а также знания httrack о нём мы писали ранее. Но для сайта VK, мы опишем всё индивидуально.

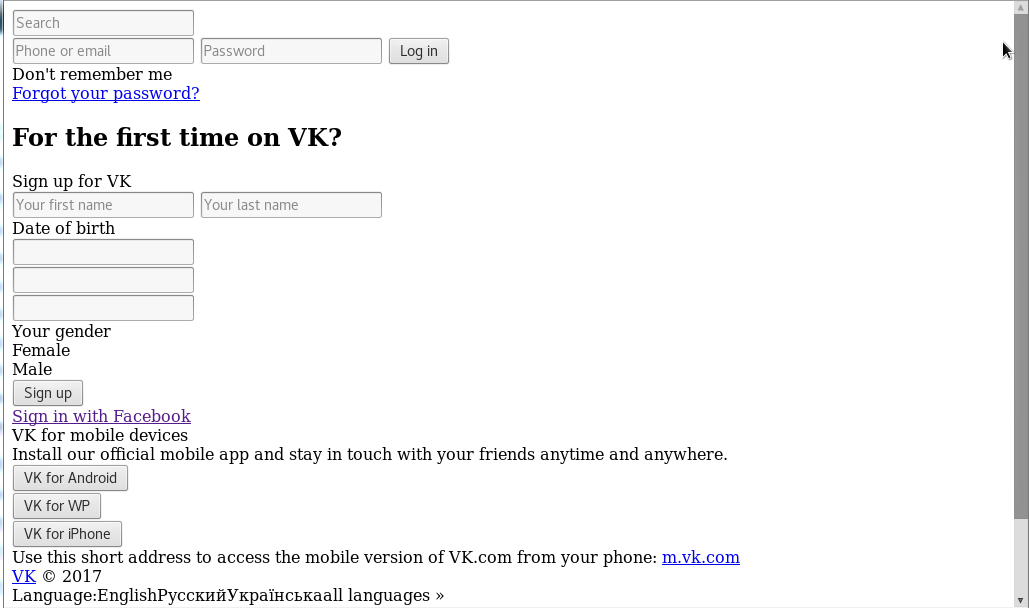

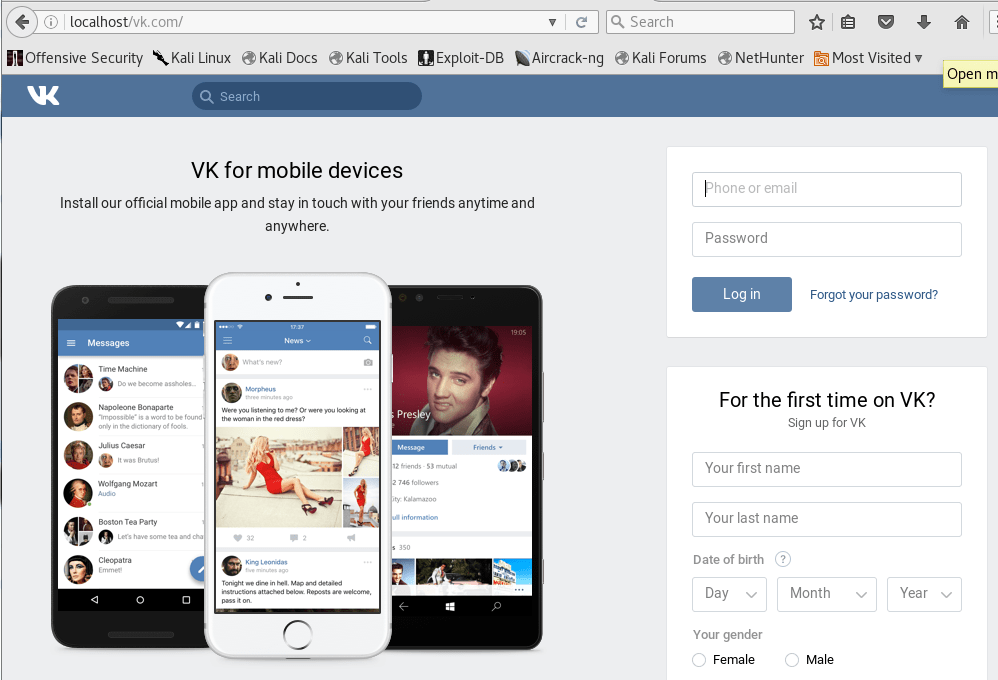

Итак, берём сайт: vk.com. На данном этапе все не сложно, можно просто скопировать. Но лишь одно, если просто скопировать исходный код страницы, получаем такую «грязь»:

Будем клонировать сайт, а точнее его приветственную страницу. Для этого будем использовать httrack. На самом деле эта программа уникальна, она может копировать, как весь сайт, так и его отдельные части.

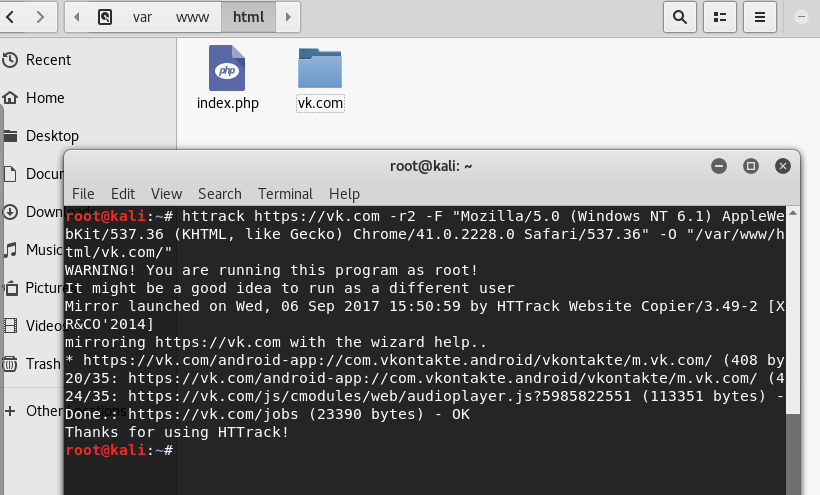

Самый простой запуск этой программы будет выглядеть примерно так:

Но для VK не советуем так делать, ибо копировать весь VK, не самая умная затея. Это чаще делается на сайтах поменьше, для полного анализа структуры, всех папок и файлов. Но на данном этапе будем действовать по иному сценарию.

Для начала надо использовать параметр для ввода пользовательского агента.

Соответственно будем использовать параметр:

Далее нам нужен будет параметр -r2 для копирования, Внимание! Только лишь одной страницы!

Итак, соберем все в кучу и получим следующее:

После этого увидим:

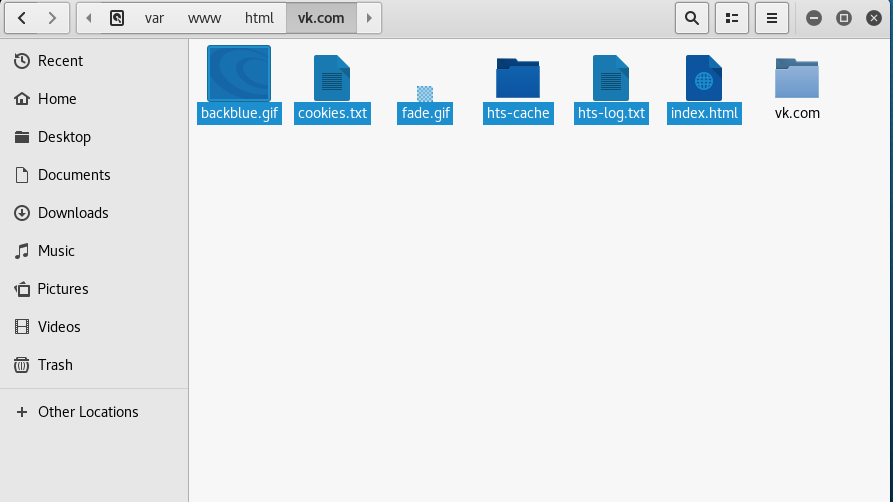

Сайт будет скопирован. В папке vk.com будут несколько файлов, которые сделал httrack, их можно удалить и оставить только одну папку vk.com

Удаляем, перемещаем файлы из подпапки vk.com в папку vk.com повыше, и тогда у нас не будет в адресной строке путь: localhost/vk.com/vk.com

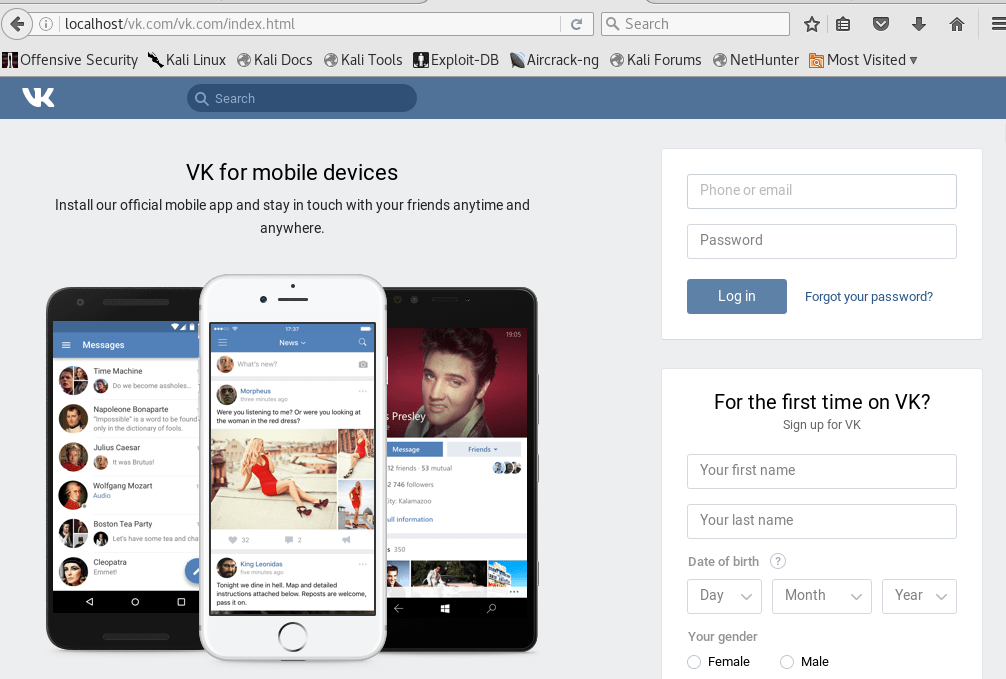

После манипуляций с файлами адрес будет: localhost/vk.com

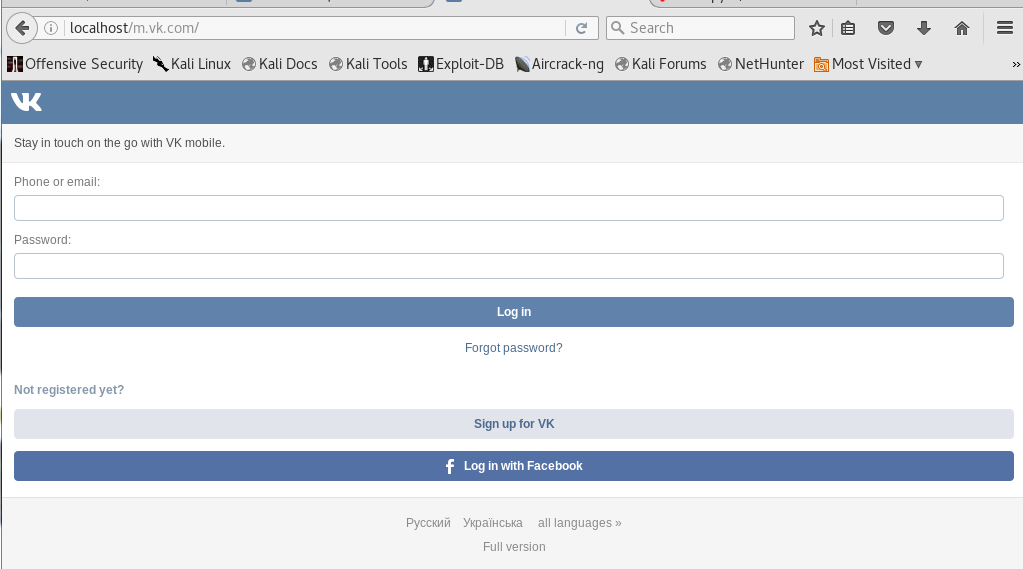

С веб версией все понятно. Но если вы попробуете скопировать мобильную версию ВКонтакте (m.vk.com), возникнут некоторые трудности, там javascript проверяет достоверность адреса и не дает странице прогрузиться. Но и на это, есть своя уязвимость.

Команда будет следующей:

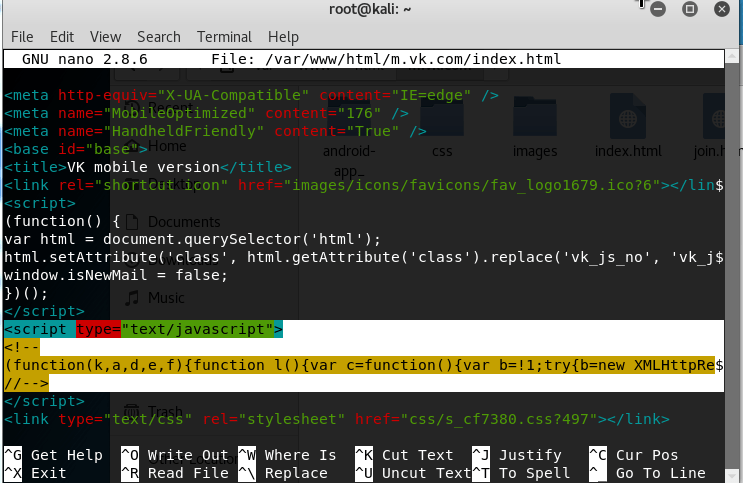

Когда сайт скопируется и вы попробуете на него зайти, у вас ничего не выйдет, поэтому надо обязательно выполнить следующую команду:

Выделяем строку, которая выделена на скриншоте и удаляем её.

И сайт отлично работает.

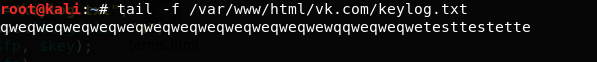

Итак, у нас есть сайты, которые идентичны оригинальным. Но логи нигде не сохраняются, и посмотреть, кто что вбивал в поля у нас не получится, поэтому приступим к веб-программированию. Мы внедрим в наш сайт keylogger, напишем его на php и javascript.

Создадим 3 файла keylogger.php, keylogger.js и keylog.txt

В keylogger.php вводим:

В keyloger.js вводим:

в наш index.php надо добавить строку:

Готово, мы сделали keylogger.

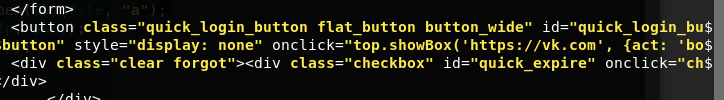

Теперь приступаем к редактированию index.php: ищем строчку «Log in» и ищем параметр onclick=’top.showBox’ (меняем адрес на https://vk.com)

После этого при нажатии на кнопку Log in пользователь будет направлен на официальный сайт ВКонтакте.

Входим через SSH на VPS.

Лучшим решением будет таким, что лучше всего здесь поставить следующие параметры:

Создаём файл: hosts.txt

В него пишем следующее:

[A]

(URL-адрес сайта, в нашем случае vk.com=IP_ВАШЕГО_VPS)

Прописывая следующу команду, мы всё запустим:

Готово, ваш DNS успешно работает. Он возвращает наши адреса нам.

На этом всё, мы надеемся данная статья была полезной для вас.

С уважением, команда HelpU.

Источник

Фишинг через kali linux

THIS PROJECT HAVE BEEN MOVED TO HIDDENEYE

Modern phishing tool with advanced functionality

NOW WE HAVE ADDED KEYLOGGER WITH THE PHISHING PAGES // VICTIM DEVICE INFO ALSO AVAILABLE

PREREQUISITES ( Please verify if you have installed )

- Python 3

- Wget from Python

- PHP

- sudo

TESTED ON FOLLOWING

Kali Linux — Rolling Edition

Parrot OS — Rolling Edition

Linux Mint — 18.3 Sylvia

Ubuntu — 16.04.3 LTS

MacOS High Sierra

Arch Linux

Manjaro XFCE Edition 17.1.12

Black Arch

RUNNING (In Linux)

RUNNING (If distro based on Arch Linux)

RUNNING (For Android users in Termux)

Running (One Code installation in termux)

+ Facebook:

- Traditional Facebook login page.

- Advanced Poll Method.

- Fake Security login with Facebook Page.

- Facebook messenger login page.

+ Google:

- Traditional Google login page.

- Advanced Poll Method.

+ LinkedIn:

- Traditional LinkedIn login page.

+ Github:

- Traditional Github login page.

+ Stackoverflow:

- Traditional Stackoverflow login page.

+ WordPress:

- Similar WordPress login page.

+ Twitter:

- Traditional Twitter login page.

+ Instagram:

- Traditional Instagram login page.

- Instagram Autoliker Phishing Page [ ADVANCED METHOD ADOPTED ].

WHAT’S NEW FEATURES

1) LIVE ATTACK

- Now you will have live information about the victims such as : IP ADDRESS, Geolocation, ISP, Country, & many more.

2) COMPATIBILITY

- All the sites are mobile compatible.

3) KEYLOGGER

- Now you will also have the ability to capture all the keystokes of victim.

**(CURRENTLY):- This feature is added on instagram web page and github, to less the possibility of slow functioning of generated link)

**HOW TO ADD IT MANUALLY ? — You can add this manually by putting the codes on index page.(put these code at anywhere inside the index page // but not between any other script codes)

1) FACEBOOK PHISHING:

- Traditional Facebook login page.

- Advanced Poll Method.

- Fake Security login with Facebook Page.

- Facebook messenger login page.

2) INSTAGRAM PHISHING:

- Traditional Login Page

- Fake instagram Autoliker Page [ REDIRECTS TO ORIGINAL AUTOLIKER PAGE AFTER SUBMIT ]

3) SNAPCHAT PHISHING:

- Traditional Snapchat Login Page

4) YAHOO PHISHING:

- Traditional Yahoo Login Page

5) TWITCH PHISHING:

- Traditional Twitch Login Page [ Login With Facebook Also Available ]

6) MICROSOFT PHISHING:

- Traditional Microsoft-Live Web Login Page

7) STEAM PHISHING:

- Traditional Steam Web Login Page

8) VK PHISHING:

- Traditional VK Web Login Page

- Advanced Poll Method

9) ICLOUD PHISHING:

- Traditional iCloud Web Login Page

TO BE USED FOR EDUCATIONAL PURPOSES ONLY

The use of the HiddenEye is COMPLETE RESPONSIBILITY of the END-USER. Developers assume NO liability and are NOT responsible for any misuse or damage caused by this program.

«DISCLAIMED. IN NO EVENT SHALL THE COPYRIGHT HOLDER OR CONTRIBUTORS BE LIABLE FOR ANY DIRECT, INDIRECT, INCIDENTAL, SPECIAL, EXEMPLARY, OR CONSEQUENTIAL DAMAGES (INCLUDING, BUT NOT LIMITED TO, PROCUREMENT OF SUBSTITUTE GOODS OR SERVICES; LOSS OF USE, DATA, OR PROFITS; OR BUSINESS INTERRUPTION) HOWEVER CAUSED AND ON ANY THEORY OF LIABILITY, WHETHER IN CONTRACT, STRICT LIABILITY, OR TORT (INCLUDING NEGLIGENCE OR OTHERWISE) ARISING IN ANY WAY OUT OF THE USE OF THIS SOFTWARE, EVEN IF ADVISED OF THE POSSIBILITY OF SUCH DAMAGE.» Taken from LICENSE.

Help us with Donation

If you liked the work and want to support us all, you can donate 😀

Bitcoin Address: qpuwdfv3p3gpufzctjapp0dp9z4kkk9x6cgl2hhghe

DEVELOPERS // CONTRIBUTORS

- An0nUD4Y [ Instagram.com/its_udy ] — Developer

- usama7628674 — Developer

- UNDEADSEC — Developer

- Micrafast — Contributor

- alexmozzhakov — Contributor

- sTiKyt — Contributor

- _______________________ (Waiting For Your Contribution)

About

Modern phishing tool with advanced functionality

Источник

Скрипт для быстрого и анонимного запуска фишинга для android & linux

geniuz228

geniuz228

geniuz228

Привет, это моя первая статья тут, да и думаю последняя.

Использование robophish для атаки целей без предварительного обоюдного согласия является незаконным. Конечный пользователь обязан соблюдать все применимые местные, государственные и федеральные законы. Разработчик не несет ответственности за любое неправильное использование или ущерб, причиненный этой программой.

Предыстория: Где-то год назад у меня возникла потребность в хорошем фишинге для вк. Спустя некоторое время поиска, я все же нашел несколько достойных, но вспомнил о том, что я немного забыл об анонимности. Ведь фишинг надо ставить на хост, а это небольшой удар по конфиденциальности. И тогда-то я задумался, как же пользоваться фишингом, не тратить на хороший хост деньги и оставаться анонимным?

В итоге я нашел утилиту shellphish github.com/thelinuxchoice(не реклама)

но ее функционал был нацелен на не очень умных пользователей, которые до сих пор ведутся на обычный сайт с авторизацией. И тогда мне в голову пришла идея написать свою утилиту. Сборник с самыми лучшими фишингами вк. Не буду скрывать, за основу я взял его скрипт, а сайты нашел в открытом доступе. Но первая версия получилась довольно сырая и не работала должным образом.Но спустя почти год, я решил доделать начатое и выпустил вторую версию.

Скачать можно тут(не реклама)

Для простоты работы требуется Linux. Установка будет для Debian Linux. В других дистрибутивах, команды могут немного отличаться, однако если вы умеете гуглить вы справитесь со всеми ошибками. Установка на Windows — не тестировалась.

УСТАНОВКА АНДРОИД:

pkg update

pkg upgrade

apt install curl git php openssh -y

git clone https://github.com/gasayminajj/robophish

УСТАНОВКА LINUX:

apt update & apt upgrade

apt install curl git php openssh -y

git clone https://github.com/gasayminajj/robophish

Если у вас Android, то нужно включить сотовые данные(выкл wifi) и включить режим модема.

Скидываем сайт жертве.

Если у вас на этапе запуска нет ошибок, то дальше сами разберетесь. Если они есть, то это ошибки связанные с отсутствием php.

Надеюсь вы сами сами разберетесь с установкой php, если будут вопросы, дополню статью сведениями об установке. Возможно позже сделаю гайд по установке на Windows(там и самому можно разобраться, используйте Cygwin64(не реклама) )

А еще хочется узнать, не зря ли я все это сделал? Просто мне кажется, гораздо безопаснее использовать ngrok, вся информации о сайте на котором он был поднят, исчезает по нажатию ctrl+c. Если это не так, то поправьте пожайлуста)

Источник

Статья SocialFish фишинговая атака с помощью Ngrok

Приветствую Друзей,Уважаемых Форумчан и Гоcтей форума.

Сегодня мы рассмотрим и поговорим о ещё одном способе метода фишинговой атаки.

Основана она на злоупотреблении сервисом Ngrok.

Как известно,сервис позволяет осуществить проброс локального вашего веб-сервиса.

Задуман он для того,чтобы разработчики смогли поделиться между собой

какими-то работами,посмотреть их,продемонстрировать c любой точки планеты.

А мы,в свою очередь,будем говорить о том ,как можно атаковать,используя

ту лёгкость ,с которой позволяет Ngrok в глобальной сети увидеть вашу фишинговую страницу.

SocialFish — тот инструмент,который входит в число недавних новинок.

Он-то и поможет нам разработать атаку.

Автор обзора и Администрация ресурса предупреждают о запрете использования SocialFish.

Все материалы приведены исключительно для ознакомления и изучения проблем безопасности.

Работает этот инструмент только с LInux

Испытания были успешно проведены на следующих дистрибутивах:

Kali Linux — Rolling Edition

Linux Mint — 18.3 Sylvia

Ubuntu — 16.04.3 LTS

В пакеты с зависимостями входит:

Python 2.7

Wget from Python

PHP

sudo

У меня он ,к слову,запускался и через python,и через python2

Для начала установим инструмент:

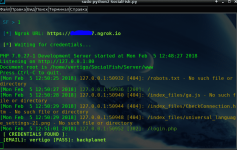

При первом запуске докачивается сам Ngrok,создаются директории Server И www.

Возможно ,некоторым из вас придётся после зайти в директорию Server

для того,чтобы сделать ngrok исполняемым (sudo chmod +x ngrok).

В директории www будут лежать заготовки страниц html,php.

Всё это добро находится в родительской директории SocialFish.

Я не стал изворачиваться,пытаться видоизменить ссылку,разыгрывать сложные комбинации с редиректами.

Запустил атаку с атакующей машины Kali Linux,с проброшенными туннелями tor и находящейся за NAT.

По ссылке я перешёл с машины жертвы Windows.

Конечно здесь ,речи о срабатывании антивирусов маловероятно.

Да,это всё заслуга Ngrok,и обход защитных систем в данном случае основан на выполнении удалённой атаки,

с привлечением стороны доверенного хостинга.

Проверка ссылки даёт вполне вменяемые результаты:

И если вы обратите внимание на фишинговую страницу,то увидите,что соединение по https протоколу.

Всё безопасно,всё здорово,причём обращение идёт по вашей ссылке на вашу фишинговую страницу авторизации.

У меня Firefox с использованием тонких настроек,поэтому вы видите,что он единственный,кто подаёт такой тревожный звоночек:

значком показано,что соединение небезопасно или слабое (зелёный цвет отсутствует).

У многих и в этом месте будет так , будто всё отлично,особенно у тех,кто не читает codeby)).

При попытке жертвы что-то ввести в окна авторизации,нам мгновенно прилетают данные

Инструмент,как я понял,ещё будет дорабатываться.

Не знаю,но почему-то сгенерировать ссылки кроме google и github,не получилось.

С первого раза ,возможно, также не выйдет задуманное.

Может это связано с тем,что на Ngrok некоторые сервисы платные,а доступные имеют ограничения.

Как можем,убедиться,такой способ из метода фишинга работает,у меня на этом всё,будьте пожалуйста внимательными.

Будьте этичными,осторожными,спасибо что вы с нами.Всего вам доброго,до новых встреч и благодарю за просмотр.

Источник