- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Fluxion

- Описание Fluxion

- Справка и руководство по Fluxion

- Примеры запуска Fluxion

- Установка Fluxion

- Взлом пароля WiFi с Fluxion — атака по веб-интерфейсу

- Взлом пароля WiFi с Fluxion. Что используется?

- Устанавливаем Fluxion

- Fluxion и Aircrack-ng в одной связке

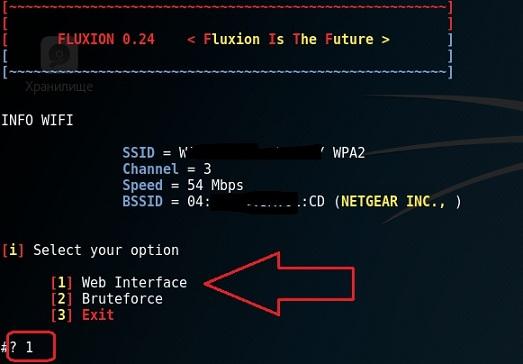

- Взлом пароля WiFi с Fluxion: атака началась

- Как с помощью Fluxion взламывают WiFi и как от этого защититься?

- Fluxion

- Скачать Fluxion

- Как работает Fluxion

- Fluxion инструкция

- Защита от Fluxion и подобных атак

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Fluxion

Описание Fluxion

Fluxion — это римейк linset от vk496 с меньшим количеством багов и большим количеством функций. Скрипт пытается получить пароль (ключ WPA/WPA2) от целевой точки доступа Wi-Fi, используя при этом социальную инженерию (фишинг). Она совместима с последним релизом Kali (Rolling).

Авторы: Cyberfee, l3op, dlinkproto, vk496, MPX4132

Справка и руководство по Fluxion

Управление осуществляется из текстового (диалогового) интерфейса, но также имеются опции для автоматизации.

Как она работает

- Сканирует в поисках целевой сети.

- Запускает атаку Handshake Snooper.

- Захватывает рукопожатие (необходимо для верификации пароля).

- Запускает атаку Captive Portal.

- Поднимает мошенническую (фальшивую) ТД, которая притворяется оригинальной точкой доступа.

- Запускает DNS сервер, перенаправляющий все запросы на хост атакующего, где запущен captive portal (перехватывающий портал).

- Запускает веб-сервер, на котором размещён перехватывающий портал, с запросом к пользователю ввести его WPA/WPA2 ключ.

- Запускает глушилку, деаутентифицирующую всех клиентов от оригинальной ТД, заманивая их в мошенническую ТД.

- Все попытки аутентификации на перехватывающем портале проверяются по ранее захваченному рукопожатию.

- Как только введён верный ключ, атака автоматически завершиться.

- Ключ будет записан и клиентам будет позволено подсоединиться к целевой точке доступа.

Рекомендуется использовать в Kali Linux, также необходима внешняя Wi-Fi карта.

Примеры запуска Fluxion

Программу нужно запускать с правами root:

а далее следовать подсказкам текстового интерфейса.

Установка Fluxion

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Взлом пароля WiFi с Fluxion — атака по веб-интерфейсу

В статье рассмотрен комбинированный способ попытки выудить у клиента обманным путём ключ к точке доступа WiFi. Здесь показывается, как хакер проводит взлом WiFi с Fluxion — обновлённым скриптом на манер знаменитой aircrack-ng. Но, в отличие от предыдущих вариантов скриптов, этот, собрав воедино работу кучи утилит, автоматизирует работу донельзя, так что советую, кто ещё не знаком с этим вариантом, обратить внимание на то, как хакер может провести взлом пароля WiFi с Fluxion.

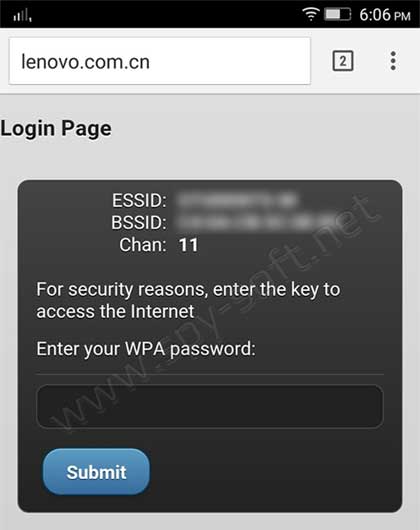

Смысл атаки состоит в том, что во время сеанса хакер подсунет пользователю поддельную точку с одноимённым названием и страницей с требованием повторно ввести пароль от своей WiFi сетки. Если пользователь пойдёт у хакера на поводу, пароль благополучно отобразится на экране злоумышленника.

По ходу сего действа я покажу, по каким параметрам можно определить подделку.

Взлом пароля WiFi с Fluxion. Что используется?

- операционная система Кали Линукс 2.0 на ноутбуке

- модем TL-WN722N

- скрипт Fluxion с возможностью доустановить необходимые зависимости (обновляться может обновляться)

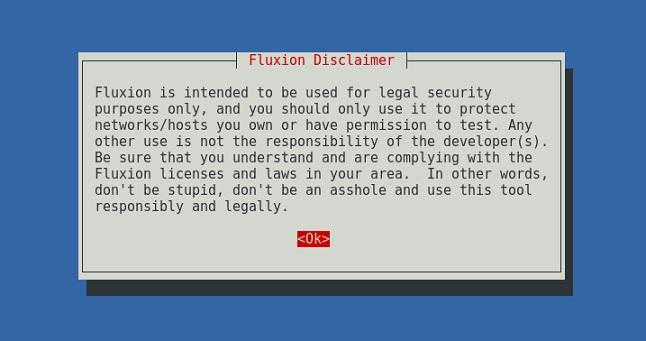

По умолчанию в сборках Кали скрипт отсутствует. Однако его полезность при работе с беспроводными сетями многие хакеры уже успели оценить. Так что, если хотите проверить его наличие в сборке Кали, вы скорее всего, увидите вот это окно:

Устанавливаем Fluxion

Вобщем, предлагаю его по-быстрому забрать с github командой в терминале:

Или скачать по указанному адресу fluxion-скрипт из браузера вручную:

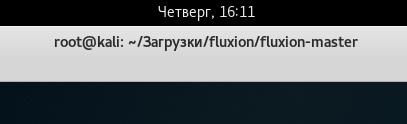

Запускаем скрипт. Запускаем из нужной папки через команду cd (если скачали терминалом, скрипт лежит прямо в каталоге cd fluxion, если вручную, путь будет через папку загрузок типа cd /Загрузки/fluxion/fluxion-master):

Сам скрипт запускается командой

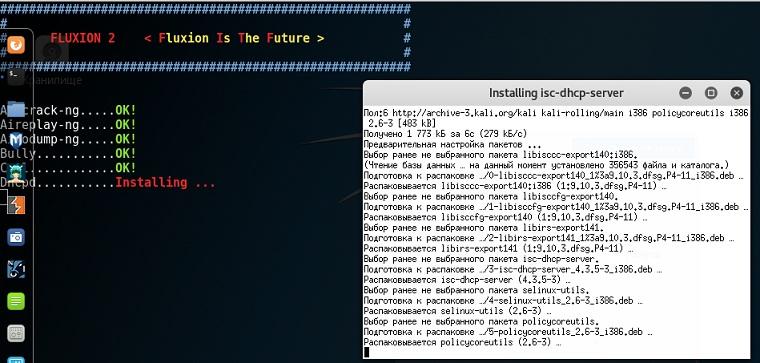

И сразу обнаруживаем недостающие зависимости. Их почти всегда четыре:

Доустановить их можно прямо из каталога со скриптом командой в терминале

Дальнейший процесс порой вызывает некоторые затруднения, так как процесс установки зависимостей здорово подчищает полученные в распоряжение Кали репозитории. Так что, после установления и подтверждения необходимых зависимостей скриптом, запустите заветные:

После несложных манипуляций и повторного запуска скрипта установка прошла гладко этап за этапом:

и попадаем в окно выбора «правильного» модема. В противном случае скрипт выдаст ошибку о невозможности продолжения работы из-за неподходящей модели модема). Так что выбирайте свой.

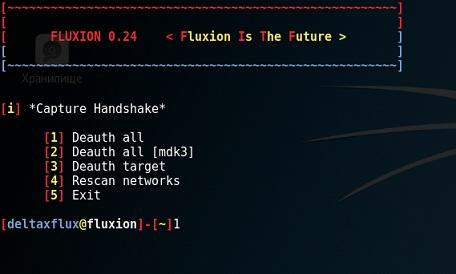

Fluxion и Aircrack-ng в одной связке

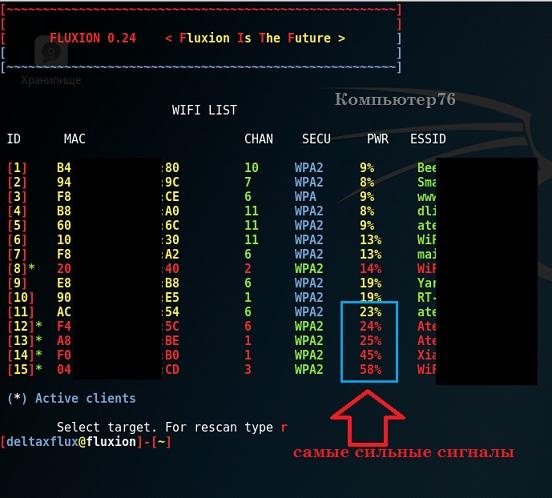

В следующем окне предложено выбрать каналы, которые будет нюхать aircrack. Выбор пока падает 1. Сразу запускается модуль скрипта снифера aircrack-ng (fluxion сама переводит модуль в режим мониторинга):

Столбец Data выдаёт пользователей, которые сейчас активно пользуются своим WiFi. На них хакер внимание и обратит — для перехвата рукопожатий ему не нужны «спящие» роутеры; «полезные» должны общаться с каким-либо устройством:

Ждёт пару минут и останавливаем работу снифера командой Ctrl + C. Активное окно с белым фоном пропадёт, но память скрипта в RAM зафиксирует потенциальных жертв. Причём в удобочитаемом списке:

airodump в этом варианте отключит все устройства жертвы

Взлом пароля WiFi с Fluxion: атака началась

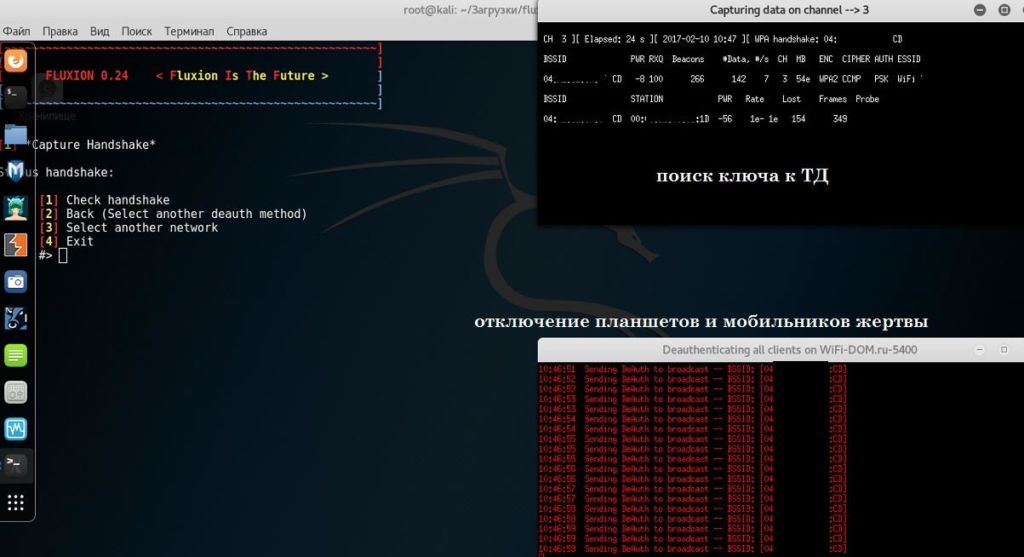

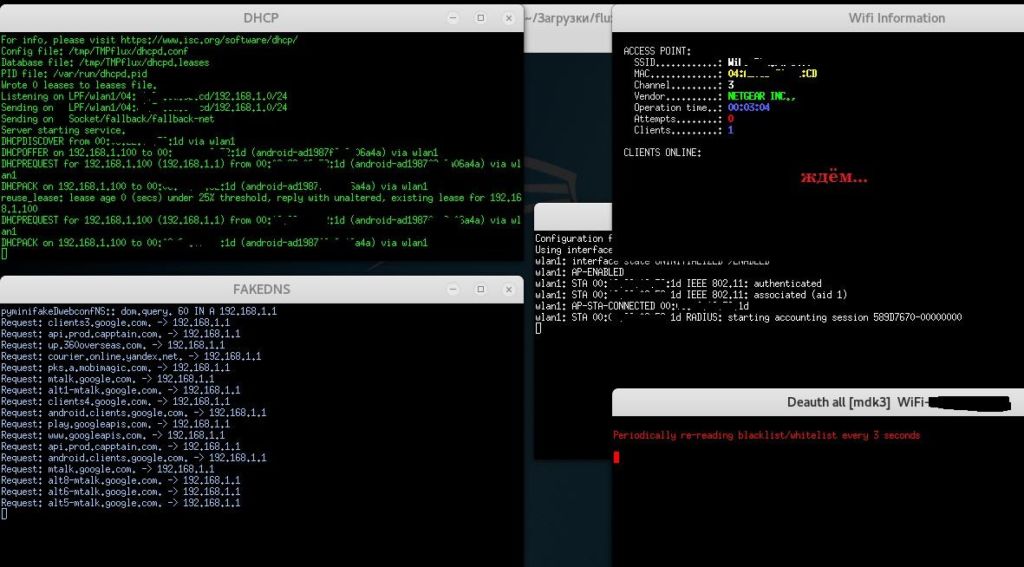

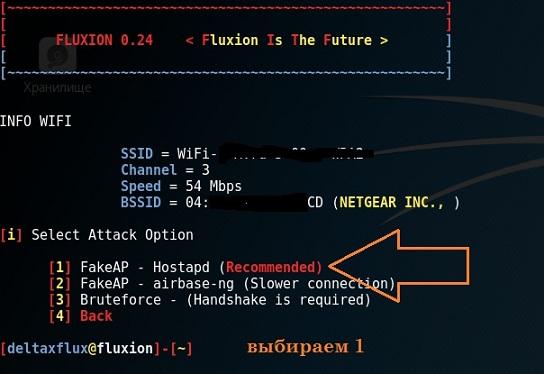

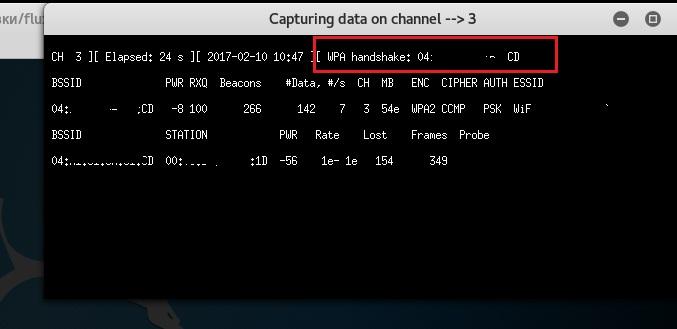

Справа появились окна перехвата рукопожатий (сверху), а внизу airodump с модуля хакера непрерывно отключает мобильные устройства жертвы бесконечными пакетами на деаунтефикацию.

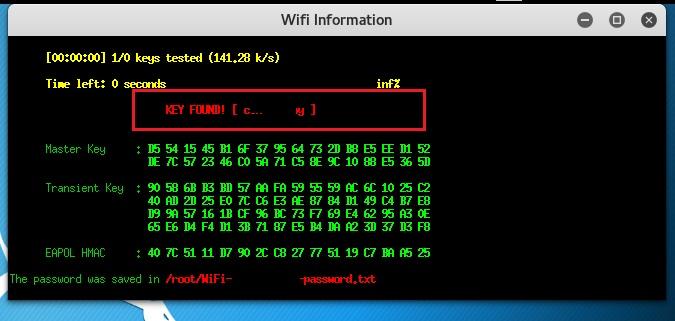

В этом состоит традиционный этап перехвата рукопожатий между AP и мобильными устройствами, заставляя тех постоянно соединяться с точкой WIFi, выдавая хендшейки. Хакер тем временем смотрит на заветную запись о перехвате. А вот и она:

нажмите, чтобы увеличить

Тем временем пользователь сидит без выхода в сеть. Он первым делом проверяет соединение со своей ТД. Всё на месте, только их теперь 2. Появление дубликата вашей беспроводной ТД — один из первых признаков, что вас атакуют через поддельную ТД. При попытке соединиться браузер немедленно предупреждает о том, что сертификат безопасности не отвечает никаким требованиям:

и правда, спасибо

Кто из пользователей хоть раз на это обращает внимание? Да никто. Пароль вводится ничего не подозревающей жертвой и опа! Вот что видит хакер у себя на мониторе:

Источник

Как с помощью Fluxion взламывают WiFi и как от этого защититься?

Здравствуй народ! Сегодня я расскажу про бесплатную утилиту Fluxion, с помощью которой злоумышленник может с легкостью и без особых усилий взломать WiFi сеть.

Обычно взлом WiFi происходит с помощью перебора паролей (брутфорса). И как правило жертвами подобной атаки оказываются люди использующие легкие распространенные пароли или у те у кого включен WPS, который как вы знаете ломается в течении пару часов. К сожалению одних и к радости других, таких чайников становится все меньше и меньше. Поэтому в ситуациях, когда пользователь использует хороший сложный пароль, атака довольно затруднительна.

На самом деле наш сайт не про взлом WiFi, сайтов и компьютеров. Все это незаконно, и мы, как вы знаете, этих тем не касаемся. Но в данном конкретном случае я хотел бы сделать исключение, и не для того чтобы вас научить взламывать сети Wi-Fi, а для того чтобы вы поняли как это работает изнутри, смогли бы правильно защититься и этому противостоять.

Ведь скоро эта и подобные ей утилиты будут довольно популярны, и я уверен огромное количество пользователей, особенно тех кто не в курсе (не подписан на сайты типа нашего www.spy-soft.net), станут жертвами такого легкого взлома.

Fluxion

- Предисловие

- Fluxion

- Как работает Fluxion

- Защита от Fluxion

- Видео: установка Fluxion Kali Linux

Но давайте вернемся к нашему сегодняшнему герою. Флюксион (Флюксия) кроме брутфорса использует социальную инженерию, а точнее атаку «Человек по середине». Если вы в теме, то наверное знаете про скрипт Linset из Wifislax. Так вот Флюксион намного мощнее, в нем больше инструментов и меньше багов.

Скачать Fluxion

Этот инструмент не для Windows. Он работает только на Linux операционных системах. Скачать скрипт вы можете по этой ссылке с Github. Альтернативная ссылка с файлообменика. Автор Deltax.

Как работает Fluxion

После запуска скрипт начинает сканировать сеть и пытается отловить хендшейки. Потом скрипт отключает подключенных к сети пользователей и начинает имитировать исходной точки. На следующем этапе на машине хакера запускается DNS-сервер и все запросы начинают проходить через него.

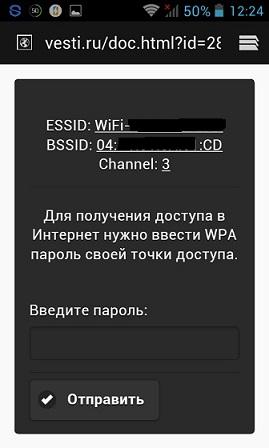

Поднимается фейковая страница авторизации которую видит жертва при попытке подключится к WiFi. После этого жертва на фейк странице авторизации вводит пароль своей WiFi-сети.

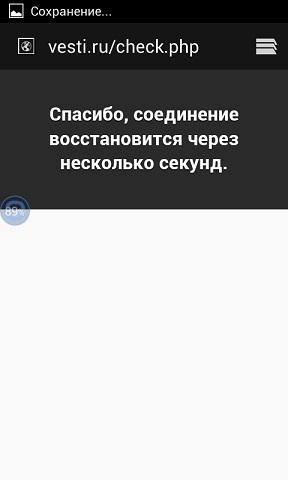

Пароль сверяется с ранее отловленным хендшейком и если пароль неправильный, жертве предлагается ввести правильный пароль. Если пароль правильный, утилита сохраняет его на машине злоумышленника и завершает все процессы перенаправляя на реальный DNS.

Все это происходит в автоматическом режиме, без участия хакера.

Я не мог не протестировать это чудо социальной инженерии. Делал я это разумеется в своей сети. Ну что я могу сказать, работает все отлично, только хендшейки ловит не лучшим образом. Но для этого есть инструменты получше, типа Hashcat и т.д.

Если есть хендшейк, вытащить пароль у жертвы очень легко. Фейковая точка доступа выглядит очень даже неплохо. Кроме этого можно делать свои фейк-страницы авторизации. Шаблоны страниц авторизации доступны на разных языках (есть и русский тоже) и для разных девайсов.

Fluxion инструкция

Установка стандартная, командой.

git clone https://github.com/deltaxflux/fluxion

Как настраивать Fluxion я рассказывать не буду, но если хотите можете посмотреть видео в конце статьи, в котором наглядно показана работа с Флюкцион на Kali Linux и процесс атаки. Для работы с программой нужны минимальные знания в Linux. Но не забывайте про дисклеймер!

Защита от Fluxion и подобных атак

В первую очередь прочитайте советы которые мы давали в статье «Защита WiFi» и в статье «Защита роутера». Кроме этого вы должны знать, главное в атаке с помощью социальной инженерии — это убедить жертву, чтобы она сама предоставила свои пароли. Постарайтесь проанализировать страницу авторизации и если она кажется какой-то странной, как бы вам не нужен был интернет в данный момент — не вводите пароль.

Еще одно решение — не разрешать сайтам загружать какие-либо сценарии без разрешения пользователя. В браузере Firefox это делается очень просто с помощью популярного дополнения NoScript. В последних версиях NoScript авторы добавили функцию Application Boundaries Enforcer, которая по умолчанию содержит настройки для защиты от подмены IP-адресов на уровне DNS.

Также можете прописать IP-адрес DNS-сервера роутера в конфигурацию вашего сетевого адаптера.

Ну и конечно же, если есть сомнения пробейте DNS. Там не должно быть каких-то левых IP-адресов.

Источник