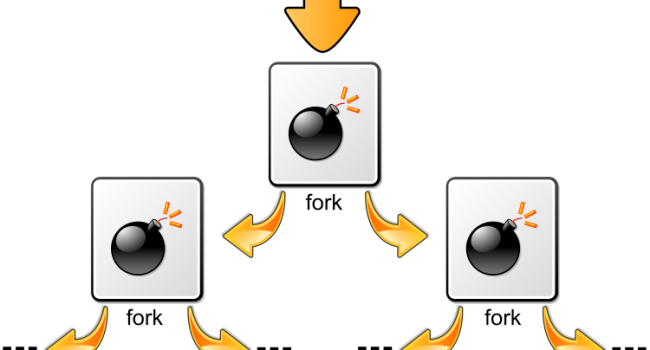

- Understanding Bash fork() Bomb :()< :|:& >;: code

- Understanding :()< :|:& >;: fork() bomb code

- Preventing fork bomb on Linux

- linux-notes.org

- Создание Fork Bomb в Unix/Linux

- Примеры создания Fork Bomb в Unix/Linux

- Примеры создания Fork Bomb с использованием bash

- Примеры создания Fork Bomb с использованием perl

- Примеры создания Fork Bomb с использованием Python

- Примеры создания Fork Bomb с использованием Ruby

- Примеры создания Fork Bomb с использованием C/C++

- Примеры Defusing Fork Bomb в Unix/Linux

Understanding Bash fork() Bomb :()< :|:& >;: code

Understanding :()< :|:& >;: fork() bomb code

:() – Defined the function called : . This function accepts no arguments. The syntax for bash function is as follows:

fork() bomb is defined as follows:

:|: – Next it will call itself using programming technique called recursion and pipes the output to another call of the function ‘:’. The worst part is function get called two times to bomb your system.

& – Puts the function call in the background so child cannot die at all and start eating system resources.

; – Terminate the function definition.

: – Call (run) the function aka set the fork() bomb.

Here is more human readable code:

Properly configured Linux / UNIX box should not go down when fork() bomb sets off. See the comment # 5 below for more fork bomb examples created in Perl, Windows XP (batch) and C.

Preventing fork bomb on Linux

Now run fork bomb again:

:()< :|:& >;:

And you will see messages as follows:

- No ads and tracking

- In-depth guides for developers and sysadmins at Opensourceflare✨

- Join my Patreon to support independent content creators and start reading latest guides:

- How to set up Redis sentinel cluster on Ubuntu or Debian Linux

- How To Set Up SSH Keys With YubiKey as two-factor authentication (U2F/FIDO2)

- How to set up Mariadb Galera cluster on Ubuntu or Debian Linux

- A podman tutorial for beginners – part I (run Linux containers without Docker and in daemonless mode)

- How to protect Linux against rogue USB devices using USBGuard

Join Patreon ➔

You just avoided fork bomb on Linux. Run the following pgrep command to see the current threads limit:

pgrep -wcu $USER

Sample outputs:

🐧 Get the latest tutorials on Linux, Open Source & DevOps via

| Category | List of Unix and Linux commands |

|---|---|

| Documentation | help • mandb • man • pinfo |

| Disk space analyzers | df • duf • ncdu • pydf |

| File Management | cat • cp • less • mkdir • more • tree |

| Firewall | Alpine Awall • CentOS 8 • OpenSUSE • RHEL 8 • Ubuntu 16.04 • Ubuntu 18.04 • Ubuntu 20.04 |

| Linux Desktop Apps | Skype • Spotify • VLC 3 |

| Modern utilities | bat • exa |

| Network Utilities | NetHogs • dig • host • ip • nmap |

| OpenVPN | CentOS 7 • CentOS 8 • Debian 10 • Debian 8/9 • Ubuntu 18.04 • Ubuntu 20.04 |

| Package Manager | apk • apt |

| Processes Management | bg • chroot • cron • disown • fg • glances • gtop • jobs • killall • kill • pidof • pstree • pwdx • time • vtop |

| Searching | ag • grep • whereis • which |

| Shell builtins | compgen • echo • printf |

| Text processing | cut • rev |

| User Information | groups • id • lastcomm • last • lid/libuser-lid • logname • members • users • whoami • who • w |

| WireGuard VPN | Alpine • CentOS 8 • Debian 10 • Firewall • Ubuntu 20.04 |

Comments on this entry are closed.

i tested this on a fresh install of CentOS and it totaly crashed 😛

How about a nice “howto” for protecting against this attacks?

I second the vote for a nice howto.

How to prevent a “fork bomb”.

Yes How to must be started, for the benefits of the innocent users, as the viruses are spread by entities whose brains are configured differently.

Windows XP / Vista bat file example:

UNIX style for Windows:

C program example:

Plz note that the fork bomb is a form of denial of service, so don’t run on production or unauthorized system.

An other one is that when you have set a quota for your mailboxes and crontab is generating mail over and over eventually the quota will exceed, after a while the mailq will fill up with 1000’s of mail and the system will crash.

i run it on my testing server and it start consuming my server process.

so one thing is clear from this form bomb that it starting issuing new processes rather than threads.

how we prevent our sites from such fork attacks

Thanks in advance

Yes. And when I don’t tie my shoe laces, I can fall…

And, and, … And, … when I eat too much, I get stomach ache

I tried this on a virtual instance of SLAX, and it totally killed it.

perl -e “fork while fork” &

I tried on FC4. Took only 1 minute as root.

In WinXP, I waited till 7 minutes. Displayed some errors and all, but was responding. Tried MS Word, Task Manager, nothing could be executed. The machine was useless untill reset.

This works very quickly on all windows:

:bomb

%0 | %0

goto bomb

This works faster on all windows:

:bomb

start %0

%0|%0

goto bomb

A fork bomb process which can no longer fork exits. The following short Z Shell code will typically get rid of the above fork bomb in about a minute:

while (sleep 100 &!) do; done

It keeps trying and will eventually start a new do-nothing process; Each new do-nothing process reduces the number of rampant “fork bomb” processes by one, until eventually all of them are eradicated, at which point the do-nothing processes can exit.

Use ulimit -u 30 (where 30 it is a max number of process ) to protect yourself from this attack(or config your limits.conf)

That would make a VERY geeky tattoo.

This did 100% of nothing on my AuroraUX^ machine.

Load went up for about min to min and a half, then the kernel killed the process for me.

Silly Linux..

On my Ubuntu 10.04 LTS the fork bomb launched about 2500 processes and then my kernel killed it. Total time

Marc Nov 20, 2009 @ 18:33

How would i send a forkbomb/ebomb to an ip without requiring passwords like the ones controled by keys when u stimotaunisusley press keys it opens up stuff on the targets ip.

Debian 5 is immune to this fork bomb.

PCLinuxOS is immune

WARNING! These examples may crash your computer if executed.

may?

They WILL crash your comp.

Win7 – batch WILL kill (also input lag)

try this on for (lack) of size:

Very tiny fork bomb 😀

Tried on Mac OS X 10.7.1 from root, bomb was killed in 0.003 s.

- :() is a function name with the open and close parenthesis representing no parameters. The body of this function is within the braces <>.

- : | : is a recursive call since : is the name of the function. The function gets called twice and is piping input from one call to the other.

- & backgrounds the previous function call so that it will not die.

- ; finishes the function declaration.

- : Calls the function just defined.

I did the %0|%0 command in Windows XP. Type into Notepad and saved as FORKBOMB.BAT then double-clicked. Fortunately, I already had task manager running, so I right-clicked explorer and hit “end process tree” which left me with a blank desktop. I then used Alt+Ctrl+Del to reopen Task Manager and from there, typed explorer.exe in the RUN dialog to get Windows back up without rebooting.

If you add an additional command, for example:

PING [insert url of hated website]

you can spam out DOS attacks as well while you watch your computer crash. Seriously people, don’t do that…

It’s almost a right-of-passage to get tricked into running this command when you get your first system. Part of unwinding why your system just crashed actually teaches you quite a bit about unix pipes.

For that reason I’m partly sad that in at least Ubuntu 12.04, the default ulimit setting prevents the bomb from taking down the system.

There is a minimal “cure” for this.

Classic REISUB Linux magic key combo always works for rebooting computer, however, using Alt+SysRq+K will stop all processes on current tty. In the case it doesn’t work, probably you’re on X server and need to use Alt+SysRq+RK.

Ahihi! CoreOS is immune. Though the system was unresponsive for 2 minutes.

Ooops! Totally crashed. fork: Cannot allocate memory. Then Call Trace. Then, not responding to anything, just call trace. Awesome! Is this second to vmsplice?

More power nixCraft!

Why can you create a function named : at all?

:()< echo colonfunc; >

:

colonfunc

This works for in interactive shell, but not if you put this into a script.

cat #!/bin/sh

:()< echo colonfunc; >

:

NNNN

chmod +x colon.sh

./colon.sh

./colon.sh: line 2: `:’: not a valid identifier

This is what I would expect.

I’ve noticed some but not all versions of bash also allow you to use:

* @ , ? . + – =

and other punctuation characters as shell function names.

% @()< echo colonfunc; >

bash: syntax error near unexpected token `>’

This behavior I would expect. However, try this on my OSX Macbook:

% @()< echo colonfunc; >

% @

colonfunc

This is strange, it worked.

What is the difference? Bash versions.

@ works with:

GNU bash, version 3.2.57(1)-release (x86_64-apple-darwin16)

@ does not work with:

GNU bash, version 4.2.25(1)-release (x86_64-pc-linux-gnu)

Even worse, you can call some functions with punctuation names, but you cannot call them as functions. You can list shell functions with “set | less”. Now search /colonfunc in less for all of the shell functions:

% is a function, but you cannot call it.

% %

bash: fg: %: no such job

But this works just fine:

% =

colonfunc

This behavior varies between versions of bash. The fact that shell does allow some punctuation characters as function names seems like a bug. The fact not all versions of bash allows the same set of punctuation characters as function names seems to verify this theory.

Источник

linux-notes.org

Создание Fork Bomb в Unix/Linux

Концепция Fork Bomb — коварная маленькая программа, которая порождает себя n-раз, отбросив цепную реакцию (рекурсия) и тем самым быстро исчерпав ресурсы системы.

Примеры создания Fork Bomb в Unix/Linux

WARNING! Эти примеры могут привести к сбою вашего компьютера в случае его выполнения.

Примеры создания Fork Bomb с использованием bash

И так, код выглядит так:

- :() — Определение функции.

- < — Открытие функции.

- :|: — Далее, загружает копию функции «:» в память тем самым, будет вызывать само себя с использованием техники программирования ( так называемая рекурсия) и передает результат на другой вызов функции.

- ‘:’ — Худшая часть — функция, вызываемая два раза, чтобы «бомбить» вашу систему.

- & — Помещает вызов функции в фоновом режиме, чтобы fork (дочерний процесс) не мог «умереть» вообще, тем самым это начнет есть системные ресурсы.

- > — Закрытие функции.

- ; — Завершите определение функции. Т.е является разделителем команд, (такой как и &&).

- : — Запускает функцию которая порождает fork bomb().

Это рабочий код, но не очень читабельный. Вот пример нормального, читаемого кода:

Примеры создания Fork Bomb с использованием perl

Пример встроенной оболочки с использованием интерпретатора Perl:

Примеры создания Fork Bomb с использованием Python

Примеры создания Fork Bomb с использованием Ruby

Примеры создания Fork Bomb с использованием C/C++

Код будет выглядеть:

Примеры Defusing Fork Bomb в Unix/Linux

Defusing — так званое разминирование fork bomb. Из-за их характера, такие бомбы трудно оставновить после их запуска. Чтобы остановить такую бомбу, нужно завершить все рабочих копий, чего может быть трудно достичь. Одна из проблем заключается в том, что данная команда не может быть выполнена из-за того, что таблица процессов полностью забита. Вторая серьезная проблема заключается в том, на момент поиска процессов для прекрашения потратилось время за которое могло создатся еще пару форков программы.

Для удаления такой бомбы, можно использовать одну из перечисленных команд:

Когда у системы мало свободных PID (в Linux максимальное количество PID-ов можно получить получено из /proc/sys/kernel/pid_max), «разрядка» form bomb-ы становится более сложной:

Можно получить ошибку:

В этом случае разрядка бомбы возможна только в том случае, если хотя бы одна оболочка открыта. Процессы могут не разветвляться, но можно выполнить любую программу из текущей оболочки. Как правило, возможна только одна попытка.

Команда «killall -9» не выполняется непосредственно из оболочки, потому что команда не является атомарной и не удерживает блокировки в списке процессов, поэтому к тому времени когда она закончится, fork bomb наплодит еще ПИДов. Поэтому нужно запустить несколько процессов killall, например:

Еще пример, — т.к таблица процессов достапна в Linux через ФС (/proc), то можно обезвредить данный форк бомбы с помощью встроенных функций bash, которые не требуют развертывания новых процессов.

Следующий пример идентифицирует процессы, связанные с нарушением и приостанавливает их, чтобы предотвратить данный форк, до того момента, пока они убиты по одному за раз. Это позволяет избежать состояния гонки других примеров, которые могут потерпеть неудачу, если нарушающие процессы могут развиваться быстрее, чем они убиты:

Надеюсь это было увлекательно и познавательно, особенно — если об этом не знали. А у меня все, статья «Создание Fork Bomb в Unix/Linux» завершена.

Источник