- Install FortiClient VPN Client on Ubuntu 20.04/Ubuntu 18.04

- Install FortiClient VPN Client on Ubuntu 20.04/Ubuntu 18.04

- Installing FortiClient VPN Client on Ubuntu 20.04/Ubuntu 18.04 using DEB file

- Install FortiClient VPN Client from Fortinet Ubuntu Repos

- Install FortiClient VPN Client from Fortinet Ubuntu Repos on Ubuntu 18.04

- Connecting to VPN using FortiClient VPN client

- Подключите FortiClient IPsec VPN через Ubuntu 18.04 KDE

- 2 ответа 2

- Подключение Linux Ubuntu 20.04, 20.10, 21.04 к Forti VPN

- Предыстория

- Решение

- Альтернативное решение

- FortiClient 7.0

- Обзор

- FortiClient объединяет функции конечных точек

- Характеристики и функции FortiClient Cloud

- Единообразное проведение политики фильтрации веб-содержимого на территории учебного заведения и за ее пределами

Install FortiClient VPN Client on Ubuntu 20.04/Ubuntu 18.04

In this tutorial, you will learn how to install FortiClient VPN Client on Ubuntu 20.04/Ubuntu 18.04. FortiClient VPN allows you to create a secure and an encrypted Virtual Private Network (VPN) connection tunnel using IPSec or SSL VPN “Tunnel Mode” connections between your device and the FortiGate Firewall.

Install FortiClient VPN Client on Ubuntu 20.04/Ubuntu 18.04

FortiClient VPN client can be installed on Ubuntu systems using the DEB binary or directly from the Fortinet Ubuntu repos.

Installing FortiClient VPN Client on Ubuntu 20.04/Ubuntu 18.04 using DEB file

To install FortiClient VPN Client on Ubuntu 20.04/Ubuntu 18.04 or other Ubuntu releases using the DEB binary file, navigate to FortiClient downloads page and grab the DEB binary installer.

You can as well simply get the link to the DEB installer and pull it using wget utility tool as follows;

Note that this specifically installs FortiClient 6.4.0.0851. Be sure to get the latest version from the downloads page.

Once the installer is downloaded, install FortiClient VPN as follows;

To avoid having to deal with the required package dependencies, simply run the command below instead.

FortiClient VPN application should now be present on your system.

Install FortiClient VPN Client from Fortinet Ubuntu Repos

Fortinet provides repos from which you can easily install FortiClient VPN Client from. However, as of this writing, the repos are not available for Ubuntu 20.04 Focal Fossa. Thus, use the method above to install FortiClient VPN on Ubuntu 20.04.

Install FortiClient VPN Client from Fortinet Ubuntu Repos on Ubuntu 18.04

To install Fortinet VPN from Fortinet Ubuntu repos, you first need to install the repository GPG signing key.

Next, create the Fortinet Ubuntu 18.04 repo;

Next, update the package repos;

Check the available version of

As you can see the Fortinet repos do not provide the latest version of the FortiClient VPN as of this writing. Hence, better use the first method above instead.

Connecting to VPN using FortiClient VPN client

Launch FortiClient VPN client by searching it from Ubuntu activities menu;

When you first run it, being a free version, it prompts you accept that it doesn’t come with any support. Accept the disclaimer to continue using the application.

To setup the VPN connection profile, click Configure VPN .

Setup your SSL VPN connection details;

Click Save to add the connections.

Enter you VPN connection credentials.

Click Connect to connect to the VPN.

You can click the three menu lines to add a new, edit or delete the existing connection.

Upon successful connection to the VPN, you should see such connection status.

You can always disconnect from the VPN by clicking Disconnect.

And that is how easy it is to install FortiClient VPN client on Ubuntu 20.04/Ubuntu 18.04.

Источник

Подключите FortiClient IPsec VPN через Ubuntu 18.04 KDE

Я только что установил FortiClient 6.0.0.0029 в Ubuntu 18.04 — KDE.

Я не уверен, но похоже, что Linux FortiClient имеет только SSL-соединение, но не IPsec (который мне нужен).

Хорошо работает в Windows 10, но у меня есть некоторые ошибки, и я предпочитаю работать с Ubuntu, когда это возможно. Есть форма с:

- Тип подключения (SSL-VPN / IPsec VPN)

- Название соединения

- Описание

- Удаленный шлюз

- Метод аутентификации (PreShared key в моем случае)

- Аутентификация (XAuth)

- имя пользователя

Моя компания прислала мне только данные для заполнения этой формы, но я не могу найти ничего подобного в версии FortiClient6 для Ubuntu.

Кто-нибудь знает альтернативу для связи с Linux, используя эти данные? Может быть, мне не нужно использовать FortiClient специально.

2 ответа 2

Вы должны проверить Strongswan, который является рекомендуемым инициатором-ответчиком IPSec в Ubuntu. Вы можете установить его из репозитория Ubuntu, например: sudo apt-get install strongswan .

Существует множество способов его настройки: редактирование устаревшего файла ipsec.conf или использование инструмента swanctl . Для установки swanctl просто используйте sudo apt-get install strongswan-swanctl . Если вы используете Ubuntu Desktop, тогда вы можете использовать графический интерфейс для настройки Strongswan, просто установите модуль Strongswan для Network Manager ( sudo apt-get install network-manager-strongswan ).

Конфигурация командной строки

Пример конфигурации Swanctl должен выглядеть примерно так:

- Создайте новый файл cofig в /etc/swanctl/config.d/ ( work.conf или любой другой)

Откройте этот файл в вашем любимом редакторе и настройте правильную конфигурацию, которая будет выглядеть примерно так:

Сохраните файл конфигурации, затем выполните swanctl —load-all чтобы установить соединение. Чтобы проверить состояние вопроса swanctl —list-sas и проверить, что SA запущены и работают.

Этот конфиг не проверен и, вероятно, не будет работать как есть.

Источник

Подключение Linux Ubuntu 20.04, 20.10, 21.04 к Forti VPN

Предыстория

Так уж получилось, что для удаленного доступа к работе приходится использовать Forti VPN.

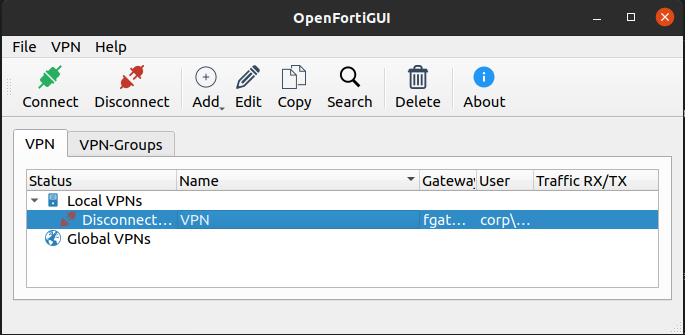

В Windows за подключение отвечает отдельное приложение, а в Ubuntu 18.04 раньше использовал пакет из репозитория openfortivpn и GUI клиент с сайта https://hadler.me/linux/openfortigui/ .

Не феншуйно, но работало. Времени искать более правильное решение не было.

Сейчас, когда только-только вышла Ubuntu 20.04 работающего без ошибок GUI Forti VPN клиента еще не выпустили.

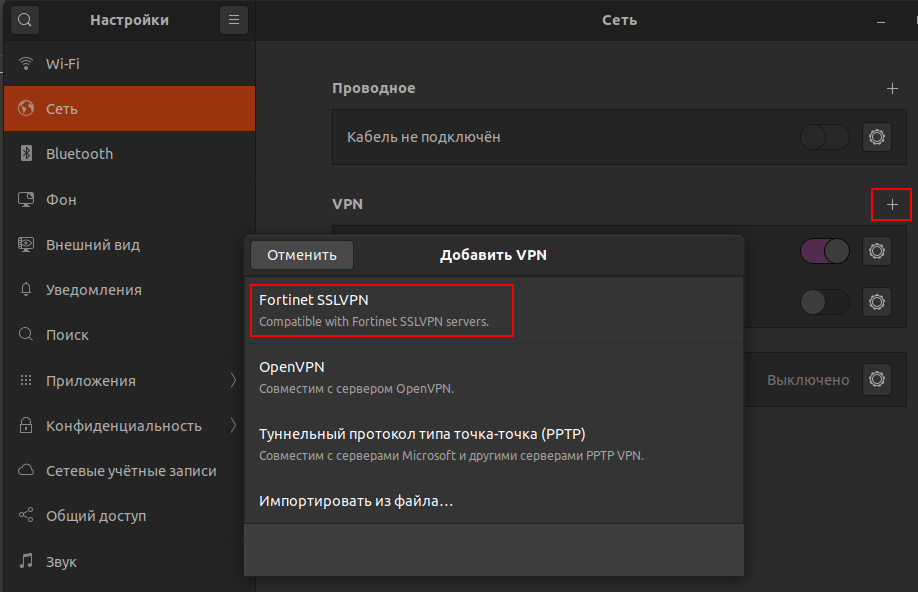

Прежде всего в репозитории я нашел для GNOME пакет network-manager-fortisslvpn-gnome. В результате его установки в настройках подключения появился пункт настройки VPN и возможность выбора типа подключения.

Безусловно это вселяло надежду, что получится отказаться от громоздкого GUI приложения.

После создания и настройки нового подключения появляется соответствующий пункт в панели управления.

Но вот незадача, не подтягиваются DNS сервера от DHCP сервера. После многих часов поиска ответа на вопрос что же происходит привели меня к следующему выводу. Оказалось, что наш VPN-cервер Forti использует SSL для шифрования, а его использование по умолчанию отключено в systemd.

Решение

Итого, чтобы настроить подключение к Forti VPN с шифрованием SSL и корректным использованием DNS серверов нужно:

1 — Установить network-manager-fortisslvpn-gnome

sudo apt-get install network-manager-fortisslvpn-gnome

2 — Открываем файл /etc/systemd/resolved.conf . Далее ищем строчку DNSOverTLS, раскомментируем ее и присваиваем значение opportunistic. Потом раскомментируем строку Domains и прописываем доменное имя DNS-сервера. После чего дописываем DNS.

[Resolve]

DNS=X.X.X.X

DNS=Y.Y.Y.Y

#FallbackDNS=

Domains=corp.yourdomain.com

#LLMNR=no

#MulticastDNS=no

#DNSSEC=no

DNSOverTLS=opportunistic

#Cache=yes

#DNSStubListener=yes

#ReadEtcHosts=yes

3. Перезапускаем systemd

sudo systemctl daemon-reload

sudo systemctl restart systemd-networkd

sudo systemctl restart systemd-resolved

Затем переподключаем соединение или для избежания доп проблем вообще перезагружаемся.

Все, при новом подключении к VPN серверу DNS серверы должны начать использоваться системой.

Альтернативное решение

Есть всегда альтернативный способ прописать DNS-серверы вручную и для этого нужно:

1 — Установить resolvconf

sudo apt-get install resolvconf

2 — Затем открыть один из файлов в папке /etc/resolvconf/resolv.conf.d (head или tail)

3 — После чего прописать в файл информацию о DNS серверах.

Источник

FortiClient 7.0

Fortinet Fabric Agent для отслеживания состояния, контроля, ZTNA и SASE

Обзор

FortiClient объединяет функции конечных точек

FortiClient — это агент Fabric Agent, который обеспечивает защиту, соответствие требованиям и безопасный доступ в одном модульном простом клиенте. Fabric Agent представляет собой часть программного обеспечения конечных точек, работающего на конечной точке, например на ноутбуке или мобильном устройстве, которая взаимодействует с Security Fabric Fortinet для предоставления информации, отслеживания и управления данным устройством. Оно также обеспечивает безопасное удаленное подключение к Security Fabric.

FortiClient Fabric Agent может:

- Информировать Security Fabric о состоянии устройства, включая работающие приложения и версию микропрограммного обеспечения.

- Отправлять любые подозрительные файлы в «песочницу» Fabric.

- Обеспечивать управление приложениями, управление USB, фильтрацию URL-адресов и обновление политик микропрограммного обеспечения.

- Обеспечивать защиту от вредоносного ПО и сервис межсетевого экрана приложений.

- Позволять устройству безопасно подключаться к Security Fabric через VPN (SSL или IPSec) или туннели ZTNA, оба зашифрованные. Подключение к Security Fabric может осуществляться либо в виде межсетевого экрана FortiGate следующего поколения, либо в виде сервиса SASE.

Характеристики и функции FortiClient Cloud

FortiClient предлагается с несколькими уровнями функциональных возможностей, с повышенными уровнями защиты. FortiClient интегрируется со многими ключевыми компонентами системы Fortinet Security Fabric и централизованно управляется через сервер Enterprise Management Server (EMS).

Доступны следующие функции:

| Агент нулевого доверия с многофакторной аутентификацией (MFA) Ожидается в версии 7.0 | Агент нулевого доверия поддерживает туннели ZTNA, единый вход (SSO) и проверку состояния устройства для прокси-сервера доступа FortiOS. |

| Централизованное управление через EMS | За счет централизации развертывания и выделения ресурсов FortiClient администраторы получают возможность удаленно управлять программным обеспечением конечных точек и выполнять контролируемое обновление. Осуществить развертывание конфигурации FortiClient на тысячах клиентов очень просто: достаточно нажать кнопку. |

Панель мониторинга уязвимостей обеспечивает управление защитой организации от любых атак. Все уязвимые конечные точки легко идентифицируются для принятия мер по администрированию.

Интеграция с Windows AD помогает синхронизировать структуру AD организации в EMS, чтобы одни и те же подразделения организации (OU) могли использоваться для управления конечными точками. Состояние конечной точки в реальном времени всегда предоставляет текущую информацию об активности конечной точки и событиях безопасности.

Функция Web Filtering на базе технологии FortiGuard Labs контролирует всю активность веб-браузера для обеспечения веб-безопасности и приемлемой политики использования с более чем 75 категориями. Эта функция поддерживается со всеми операционными системами и работает с Google SafeSearch. В целях согласованной реализации политик профиль фильтрации веб-содержимого конечной точки можно синхронизировать с FortiGate. Администраторы могут настраивать черные/белые списки, внутрисетевые/внесетевые политики, а также импортировать политики фильтрации веб-содержимого FortiGate для обеспечения их последовательного принудительного применения.

Теперь решение FortiClient поддерживает подключаемый модуль фильтрации веб-содержимого, который повышает эффективность выявления и реализации правил фильтрации на сайтах HTTPS с зашифрованным трафиком.

| Функции выпуска ZTNA | Данный выпуск включает все функции выпуска ZTNA, а также следующие: | |||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Антивирус следующего поколения на базе технологии ИИ (NGAV) | Чтобы защитить конечные точки от вредоносного ПО, в системе используются технологии FortiGuard Content Pattern Recognition Language (CPRL) и ИИ / машинного обучения. Технология CPRL, основанная на анализе паттернов, с высокой эффективностью обнаруживает и обезвреживает полиморфное вредоносное ПО. Кроме того, она блокирует каналы атак и вредоносные сайты. | |||||||||||||||

| Облачная «песочница» FortiClient | Компонент FortiClient изначально интегрирован с FortiSandbox. FortiClient автоматически отправляет файлы в подключенную «песочницу» FortiSandbox для анализа в режиме реального времени. Результаты анализа «песочницы» автоматически синхронизируются с EMS. Администраторы могут просматривать подробную информацию и действия по поведению представленных объектов, включая графическую визуализацию полного дерева процессов. | |||||||||||||||

| Автоматическое помещение конечных точек в карантин | При срабатывании событий безопасности эта функция помещает конечные точки в карантин в соответствии с проводимой политикой. Например, подозрительные или скомпрометированные конечные точки автоматически отправляются в карантин, чтобы сдержать инцидент и предотвратить всплеск кибератак. | |||||||||||||||

| Межсетевой экран защиты приложений | Межсетевой экран защиты приложений предоставляет возможность отслеживать, разрешать или блокировать трафик приложений по категориям. Она использует те же категории, что и FortiGate, благодаря чему обеспечивается единообразное управление трафиком приложений. Функция применяет технологию обнаружения бот-сетей FortiGuard, IPS и управление приложениями и может предотвратить использование нежелательных приложений, включая прокси-приложения и приложения для обмена сообщениями HTTPS. | |||||||||||||||

| Инвентаризация трафика приложений |

| Функции выпуска ZTNA | Включает все функции выпуска ZTNA |

|---|---|

| Функции выпуска EPP/APT | Включает все функции выпуска EPP/APT |

| Брандмауэр как услуга (Firewall-as-a-Service, FWaaS) на базе ОС FortiOS | FWaaS идентифицирует тысячи приложений внутри сетевого трафика для глубокой проверки и детального применения политики. Кроме того, он обеспечивает защиту от вредоносных программ и эксплойтов как в зашифрованном, так и в незашифрованном трафике. |

| Проверка SSL | Проверка SSL расшифровывает трафик, зашифрованный SSL, чтобы обеспечить видимость и оценку основного трафика. |

| Внутренний AV и защита от вредоносного ПО | Данная функциональная возможность предотвращает и обнаруживает известные атаки, используя непрерывный сбор данных об угрозах от служб безопасности FortiGuard Labs на базе технологии ИИ. |

| Система предотвращения вторжений (IPS) | FortiOS IPS обнаруживает и блокирует сетевые атаки. Датчики IP могут быть настроены на основе подписей IPS, фильтров IPS, исходящих подключений к сайтам с ботнетами и подписей на основе скорости. |

| Безопасность системы доменных имен (Domain Name System, DNS) | Можно применять фильтрацию категорий DNS для управления доступом пользователей к веб-ресурсам с помощью SASE через FortiOS. FortiOS позволяет настроить профиль по умолчанию или создать новый профиль для управления доступом пользователей к сети и его применения к политике межсетевого экрана. Также данная функция может быть добавлена к DNS-серверу через интерфейс FortiGate. |

| Защита от потери данных (DLP) | С помощью FortiGate функция DLP не позволяет конфиденциальным данным покидать вашу сеть или входить в нее. Организации могут настроить датчик по умолчанию или создать свой собственный, добавив отдельные фильтры на основе типа файла, размера файла, регулярного выражения, расширенного правила или составного правила. После настройки датчик DLP может быть применен к политике межсетевого экрана. Блокирование, регистрация или разрешение данных, соответствующих заданным шаблонам конфиденциальных данных, осуществляется при их прохождении через FortiGate. |

Школы продолжают наращивать уровень технологической обеспеченности учебного процесса, а внедрение персональных устройств, таких как Chromebook, становится все более распространенным явлением. В учреждениях школьного образования требуется соблюдение закона «О защите детей в Интернете» (CIPA) и защита учащихся от вредоносного контента во время использования сети Интернет.

Единообразное проведение политики фильтрации веб-содержимого на территории учебного заведения и за ее пределами

Функция Web Filtering на базе технологии FortiGuard Labs контролирует всю активность веб-браузера для обеспечения веб-безопасности и приемлемой политики использования с более чем 75 категориями. Кроме того, она поддерживает Google SafeSearch.

- Также поддерживает безопасный просмотр веб-страниц для учреждений школьного образования в кампусе и за его пределами. Не требуется обратный прокси-сервер или VPN

- Классифицирует более 43 миллионов веб-сайтов, получивших оценку, а также более 2 миллиардов веб-страниц

- Отвечает требованиям политики фильтрации веб-содержимого FortiGate

- Работает с Google SafeSearch и поддерживает кастомизированные списки «отказано/разрешено»

- Отслеживает активность всех веб-браузеров, включая HTTPS

Источник