- Подборка бесплатных утилит компьютерной криминалистики (форензики)

- Дисковые инструменты и сбор данных

- Анализ электронной почты

- Анализ файлов и данных

- Инструменты для Mac OS

- Мобильные устройства

- Средства сбора данных в компьютерно-технической экспертизе

- Аппаратные блокираторы записи

- Загрузочные диски для компьютерной криминалистики

- Linux дистрибутивы

- Windows загрузочные диски

- Каким образом спецслужбы получают ваши данные с гаджетов. Расследование

- Аппаратная часть

- Программные инструменты

- Что ищут криминалисты

- Все доступные файлы

- Следы сохранённых фото

- Файл подкачки и своп памяти

- А если диск полностью затереть?

- Что ещё можно сделать

- Полезные ссылки

- Выводы

Подборка бесплатных утилит компьютерной криминалистики (форензики)

В этой статье представлены бесплатные инструменты для проведения расследования инцидентов информационной безопасности.

Дисковые инструменты и сбор данных

- Arsenal Image Mounter утилита для работы с образами дисков в Windows, доступ к разделам и томам и т. д.

- DumpIt утилита для создания дампа физической памяти компьютеров Windows, 32/64 бит. Может работать с USB-накопителя.

- EnCase Forensic Imager утилита для создания доказательных файлов EnCase.

- Encrypted Disk Detector утилита для выявления зашифрованных томов TrueCrypt, PGP или Bitlocker.

- EWF MetaEditor утилита для редактирования метаданных EWF (E01).

- FAT32 Format утилита для форматирования дисков большой емкости в FAT32.

- Forensics Acquisition of Websites браузер, предназначенный для захвата веб-страниц для проведения расследований.

- FTK Imager просмотр и клонирование носителей данных в среде Windows.

- Guymager многопоточный утилита с GUI для создания образов дисков под управлением Linux.

- Live RAM Capturer утилитая для извлечения дампа RAM, в том числе защищенный анти-отладочной или антидампинговой системой.

- NetworkMiner инструмент сетевого анализадля обнаружения ОС, имени хоста и открытые портов сетевых узлов с помощью перехвата пакетов / анализа PCAP.

- Magnet RAM Capture утилита для захвата RAM от Windows XP до Windows 10, Win Server 2003, 2008, 2012.

- OSFClone утилита live CD/DVD/USB для создания dd или AFF образов.

- OSFMount утилита для монитирования образов дисков, также позволяет создавать RAM-диски.

Анализ электронной почты

- EDB Viewer утилита для просмотра файлов EDB Outlook без сервера Exchange.

- Mail Viewer утилита для просмотра файлов Outlook Express, Windows Mail/Windows Live Mail, базы данных сообщений Mozilla Thunderbird и отдельных файлов EML.

- MBOX Viewer утилита для просмотра электронных писем и вложений MBOX.

- OST Viewer утилита для просмотра файлов OST Outlook без сервера Exchange.

- PST Viewer утилита для просмотра файлов PST Outlook без сервера Exchange.

Анализ файлов и данных

- analyzeMFT утилита парсинга MFT из файловой системы NTFS, позволяя анализировать результаты с помощью других инструментов.

- bstrings утилита поиска в двоичных данных, включая поиск регулярных выражений.

- CapAnalysis утилита просморта PCAP.

- Crowd Response консольное приложение Windows для помощи в сборе системной информации для реагирования на инциденты и обеспечения безопасности.

- Crowd Inspect утилита для получения информации о сетевых процессах, перечислении двоичных файлов, связанных с каждым процессом. Создает запросы к VirusTotal и другим онлайн-средствам анализа вредоносных программ и служб репутации.

- DCode утилита преобразует различные типы данных в значения даты / времени.

- Defraser утилита для обнаружения полных и частичных данных о мультимедийных файлах в нераспределенном пространстве.

- eCryptfs Parser утилита рекурсивно анализирует заголовки каждого файла eCryptfs в выбранном каталоге.

- Encryption Analyzer утилита для анализа защищенных паролем и зашифрованных файлов, анализирует сложность шифрования отчетов и варианты дешифрования для каждого файла.

- ExifTool утилита для чтения и редактирования данных Exif в большом количестве типов файлов.

- File Identifier онлайн анализ типа файлов (более 2000).

- Forensic Image Viewer утилита для извлечения данных из изображений.

- Link Parser утилита для рекурсивного анализа папок, извлекающая более 30 атрибутов из файлов Windows .lnk (shortcut).

- Memoryze анализ образов RAM, включая анализ «page» файлов.

- MetaExtractor утилита для извеления мета-информации из офисных документов и pdf.

- Shadow Explorer утилита для просмотра и извлечения файлов из теневых копий.

Инструменты для Mac OS

- Audit утилита для вывода аудита и журналов OS X.

- Disk Arbitrator блокирует монтирование файловых систем, дополняя блокиратор записи при отключении арбитража диска.

- FTK Imager CLI for Mac OS консольная версия для Mac OS утилиты FTK Imager.

- IORegInfo утилита для отображении информации по подключенным к компьютеру устройствам (SATA, USB и FireWire, программные RAID-массивы). Может определять информацию раздела, включая размеры, типы и шину, к которой подключено устройство.

- mac_apt утилита для работы с образами E01, DD, DMG.

- Volafox утилита для анализа памяти в Mac OS X.

Мобильные устройства

- iPBA2 утилита анализа резервных копий iOS.

- iPhone Analyzer утилита анализа файловой структуры Pad, iPod и iPhone.

- ivMeta утилита для извлечения модели телефона и версии программного обеспечения, а также временные данные и данные GPS с видео iPhone.

- Rubus утилита для деконструирования резервных файлов Blackberry .ipd.

- SAFT извлечение SMS, журналов звонков и контактов из Android устройств.

Источник

Средства сбора данных в компьютерно-технической экспертизе

В этой статье я расскажу о некоторых особенностях различных способов создания копий (образов) носителей информации в компьютерной криминалистике (форензике). Статья будет полезна сотрудникам отделов информационной безопасности, которые реагируют на инциденты ИБ и проводят внутренние расследования. Надеюсь, что и судебные эксперты, проводящие компьютерно-техническую экспертизу (далее КТЭ), найдут в ней что-то новое.

Для начала цитата:

Автор полагает (и многие исследователи с этим согласны), что исследовать в ходе КТЭ оригинал носителя вообще нежелательно. Чтобы гарантировать неизменность информации, а также оставить возможность проведения повторной или дополнительной экспертизы, надо оставить оригинал нетронутым. А все исследования проводить с его копией. Это не только надежнее, но и удобнее, поскольку копию можно сделать на таком носителе, который лучше приспособлен для имеющихся у эксперта инструментов, надежнее, быстрее.

Н.Н. Федотов. Форензика – компьютерная криминалистика

Чтобы созданный образ был криминалистически достоверен, нужно, во первых, в процессе создания не изменить содержимого исследуемого носителя, во вторых, после извлечения образ должен побитово соответствовать исследуемому носителю. Такой образ будет содержать не только живые файлы, но и служебные данные, свободные области файловых систем и области неразмеченные файловыми системами.

Если вы, подобно слону в посудной лавке, подключите исследуемый носитель к обычной операционной системе (ОС), то произойдет необратимое: в стандартной конфигурации ОС активирует устройство сразу после обнаружения, смонтирует файловые системы и, не спрашивая вас, изменит его содержимое. Windows, например, без спроса изменяет временные метки в атрибутах файлов (в некоторых случаях), создает скрытые папки Корзины, сохраняет информацию о конфигурации.

Предотвратить изменение информации на носителе можно двумя способами: аппаратно или программно.

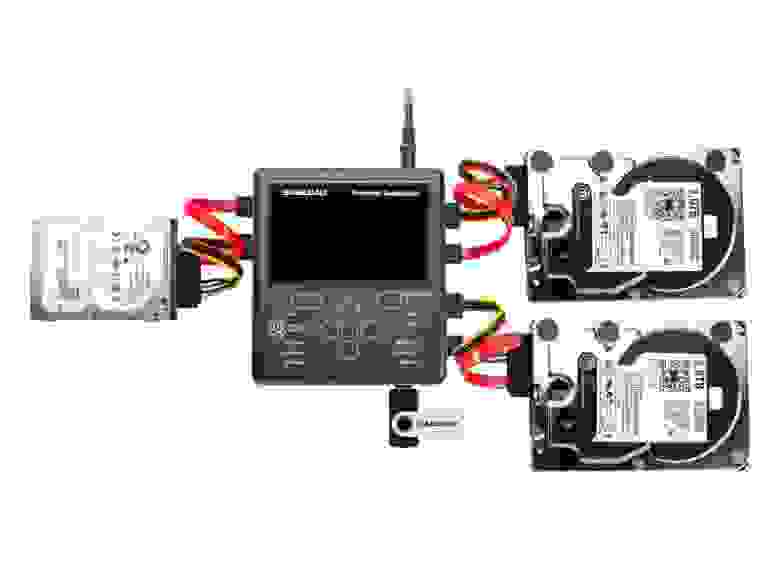

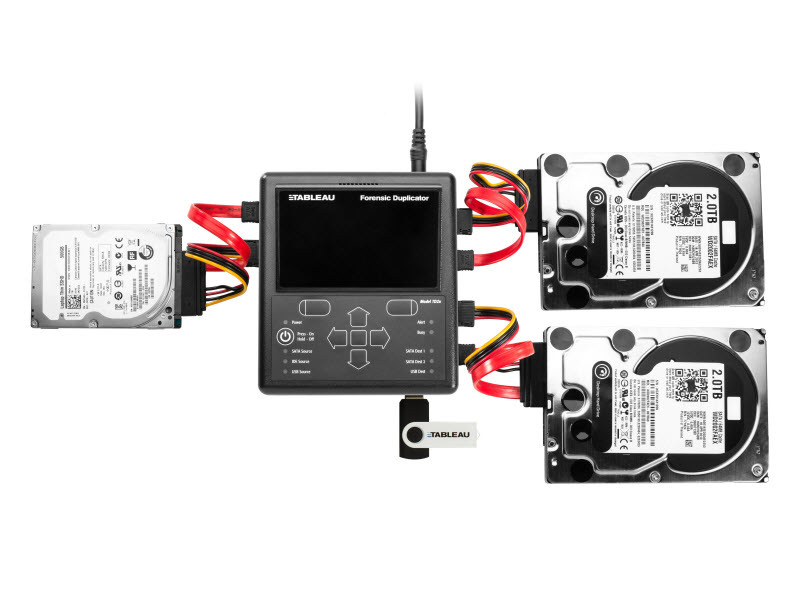

Аппаратные блокираторы записи

С аппаратными решениями я не работал, но приведу немного теории из интернетов. Бывают блокираторы записи (bridge), через которые исследуемые носители информации подключаются к компьютеру, а бывают дубликаторы (duplicator), которые умеют автономно создавать полные копии и образы исследуемых дисков.

Блокираторы записи перехватывают команды записи от ОС и предотвращают их передачу на носитель информации. Когда это возможно, они сообщают ОС, что устройство подключено в режиме «только чтение», иначе просто сообщают ОС об ошибках записи. Некоторые устройства используют встроенную память для кэширования записанных данных и создают для ОС видимость того, что данные на диске действительно изменились.

Аппаратные решения безусловно имеют свои плюсы, но есть у них и недостатки:

Они недешевы. Для примера, блокиратор записи T35u имеет рекомендованную розничную цену $349.00, дубликатор Tableau TD2u — $1,599.00.

Загрузочные диски для компьютерной криминалистики

Софтверизация неизбежна в компаниях с распределенной территориальной структурой (особенно, если у вас нет желания попилить половину бюджета ИТ на железяки, которые могут никогда не понадобиться). Программные решения сэкономят вам время в случае массовых инцидентов: вы можете создать столько загрузочных флешек, сколько вам нужно исследовать компьютеров, а после запустить создание образов на всех компьютерах одновременно. Осталось только определиться, что за софт должен быть на этих загрузочных флешках.

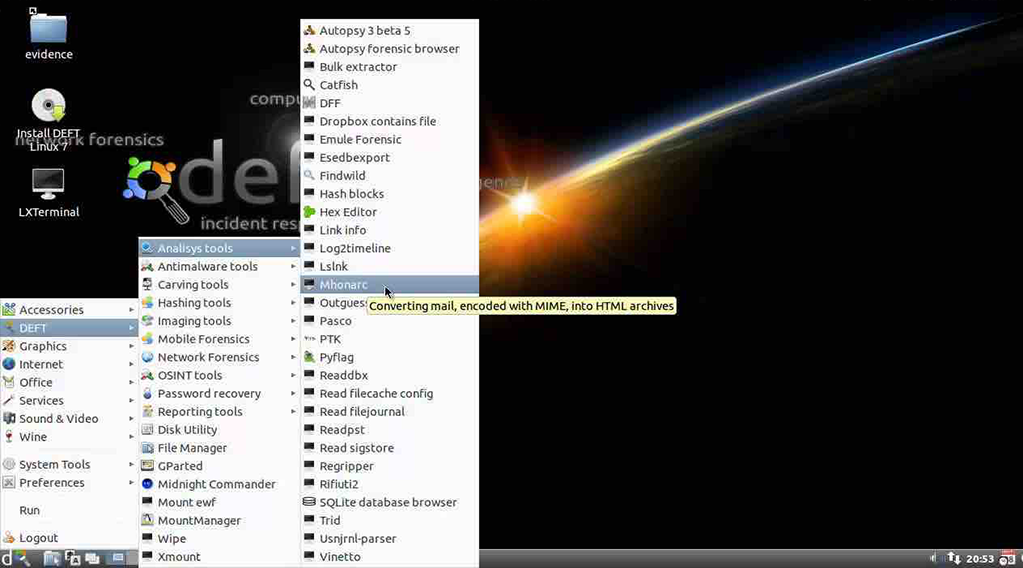

Linux дистрибутивы

Снять образ можно одним из многочисленных специализированных дистрибутивов Linux, вот некоторые из них: Rip Linux, DEFT Linux, CAINE, Paladin, Helix, Kali. В некоторых при загрузке нужно выбрать режим forensic mode (или что-то в этом духе). Часть из этих дистрибутивов уже содержат ПО для анализа образов.

Некоторые проблемы режима «только чтение» у Linux дистрибутивов описаны здесь. Но самая главная проблема Linux — относительная сложность в использовании, и, как следствие, отсутствие персонала, обладающего достаточной экспертизой. В Linux для снятия образа придется использовать командную строку (например, ftk imager под linux существует только в консольной версии), где одна опечатка может уничтожить все свидетельства (пусть эта история и оказалась вирусной рекламой, но не просто же так в нее многие поверили).

Windows загрузочные диски

Чтобы можно было доверить создание образа любому рядовому сотруднику ИТ, нужно сократить до минимума вероятность ошибки. С этим хорошо справляется специальная сборка Windows Forensic Environment (WinFE), которая имеет графический интерфейс во многом похожий на обычный Windows, при этом ограниченный только необходимыми функциями. WinFE была создана компьютерным криминалистом, работающим в Microsoft. Сборка основана на WinPE и работает по аналогии с «forensically sound» Linux дистрибутивами, которые не монтируют разделы в процессе загрузки.

Вот несколько сильных сторон WinFE:

- Можно использовать Windows-приложения для криминалистики (портативные версии)

- Большинство судебных экспертов уже используют Windows

- Бесплатно (если у вас есть лицензия на Windows)

- Относительно легко собрать и кастомизировать

- Меньше возможностей для серьезных ошибок в процессе использования

Самый простой способ собрать WinFE — утилита из проекта WinBuilder Mini-WinFE. Вам понадобятся дистрибутив Windows и ПО, которое вы захотите включить в сборку. На выходе вы получите ISO файл, который можно записать на CD или на USB (с помощью Rufus).

Основной сценарий использования WinFE:

- Создание загрузочного диска с WinFE.

- Загрузка WinFE на исследуемом компьютере.

- Снятие образа дисков исследуемого компьютера. Образы записываются на носитель с WinFE или на любой другой носитель.

Supported applications include — CloneDisk (included)

DMDE (included)

Forensic Acquisition Utilities (included)

FTK Imager (copied from local install)

HWiNFO (included)

LinuxReader (downloaded automatically)

MW Snap (included)

NT Password Edit (included)

Opera (included)

Sumatra PDF Reader (included)

WinHex (copied from local install)

X-Ways Forensics (copied from local install)

Write Protect Tool (included)

За особое поведение WinFE в процедуре подключения дисков отвечают два параметра реестра:

- HKEY_LOCAL_MACHINE\system\ControlSet001\Services\MountMgr. Параметр NoAutoMount типа DWord принимает значение 1. После этого сервис Mount-Manager не выполняет автоматического монтирование любых storage device.

- HKEY_LOCAL_MACHINE\system\ControlSet001\Services\partmgr\Parameters параметр SanPolicy принимает значение «3» или «4» в зависимости от версии Windows.

Существуют как минимум семь версий WinFE, каждая доступна в варианте 32 и 64 бита.

Каждая из версий имеет свой набор возможностей, подробное сравнение, но я рекомендую 32-битную версию Windows FE 5.x (подробности ниже).

Итак, во время загрузки WinFE не монтирует разделы, а предлагает сделать это пользователю самостоятельно с помощью специальной утилиты Write Protect Tool (WProtect.exe, автор Colin Ramsden). Как следует из названия, эта утилита предотвращает запись на диск.

Впрочем, и у WinFE были случаи непреднамеренной записи. Важно, что эти случаи хорошо изучены, относятся к старым версиям Windows

Источник

Каким образом спецслужбы получают ваши данные с гаджетов. Расследование

Цифровые следы не так просто удалить. В большинстве случаев криминалисты всё равно найдут ваши данные. Порой даже физическое повреждение диска не помогает. Рассказываем, какими методами пользуются специалисты по форензике – компьютерной криминалистике.

Аппаратная часть

Обычно всё начинается с создания копии диска. Потому что если вдруг в процессе анализа что-то пойдёт не так, можно будет снять ещё одну копию. Или же сразу сделать несколько копий, если над данными работает группа специалистов.

Для создания копий дисков используются системы двух типов:

- блокираторы записи (bridge), через которые носители подключают к компьютеру;

- дубликаторы записи (duplicator), которые умеют автономно создавать полные копии и образы дисков.

Блокираторы перехватывают команды записи от операционной системы и предотвращают их передачу на носитель информации. Они внушают системе, что устройство подключено в режиме «только чтение», а если это не удаётся, то просто сообщают об ошибках записи. Некоторые устройства используют встроенную память для кэширования записанных данных и делают вид, что данные на диске действительно изменились.

Конечно, такие системы недешевы. Например, блокиратор записи T35u обойдётся в 350 долларов, дубликатор Tableau TD2u – в 1600 долларов.

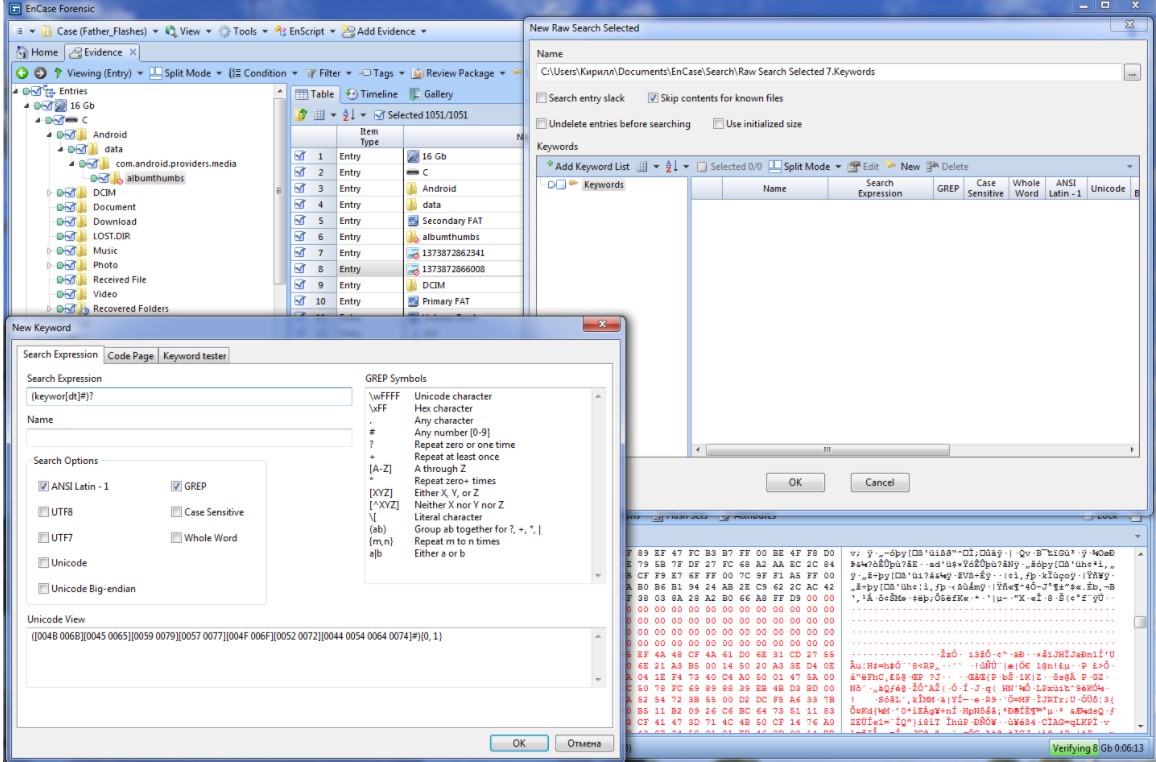

Программные инструменты

Среди профессиональных систем для анализа самая популярная, пожалуй, EnCase Forensic. Она позволяет анализировать большие объёмы данных, задавать поиск по ключевым словам, атрибутам и т. п.

EnCase Forensic создает точную побитовую копию всего диска или части данных, после этого верифицирует собранные улики, генерируя хэш MD5 файла собранных доказательств и снимая CRC-значения данных. Это даёт возможность гарантировать, что данные не были изменены, и в любой момент использовать их в виде доказательств в суде.

EnCase Forensic умеет восстанавливать файлы и разделы, искать удаленную информацию и журналы событий, сигнатуры файлов и значения хэша, анализировать составные файлы (архивы) и находить остатки информации в неразмеченном пространстве жесткого диска в встроенном HEX редакторе.

Другой удобный вариант – дистрибутив Digital Evidence & Forensics Toolkit: DEFT Linuix на платформе Lubuntu. Он позволяет находить и анализировать информацию на жестком диске и других носителях, включает систему поиска информации в кэше браузера, сетевые сканеры и утилиты для выявления руткитов.

Для снятия копий дисков обычно используют дистрибутивы вроде Rip Linux, DEFT Linux, CAINE, Paladin, Helix, Kali. Но обычно в них для полноценной работы нужно уметь работать с консолью. Это не всегда просто, потому что ошибки в командах могут привести к уничтожению улик.

Другой вариант – сборка Windows Forensic Environment (WinFE) с графическим интерфейсом. Она была создана сотрудником Microsoft, компьютерным криминалистом. Сборка основана на WinPE и работает аналогично Linux-дистрибутивам, которые не монтируют разделы в процессе загрузки. В системе есть основные инструменты анализа.

Что ищут криминалисты

Все доступные файлы

В том числе удалённые и частично перезаписанные. Даже так: особенно удалённые.

Первый и самый простой шаг для этого – общедоступные платные и бесплатные программы для восстановления данных, к примеру, R-Studio, RecoverMyFiles, DiskDigger или Photorec. Они найдут файлы, которые вы удалили. Но можно использовать и более специфичные варианты – к примеру, bstrings и т.д.

Кстати, информация о копиях может остаться и после дефрагментации, перемещения и т. п. Понятно, что просто Command + Option + Delete в macOS (или Shift + Delete в Windows) для окончательного удаления тем более недостаточно.

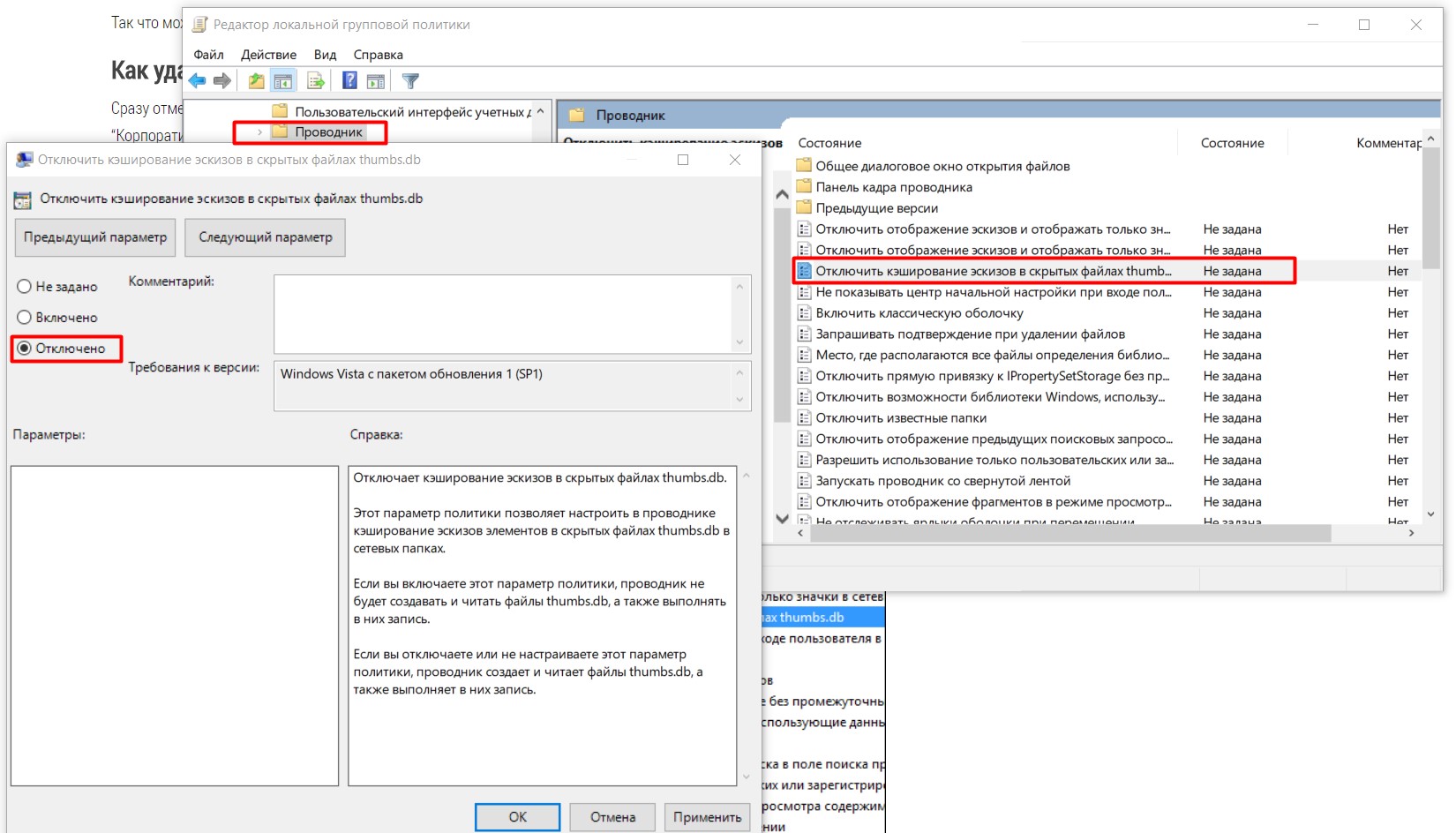

Следы сохранённых фото

Если вы удалили фото и даже несколько раз перезаписали область диска, в которой оно хранилось, шанс восстановить изображения есть. Например, Windows в каждой папке создаёт специальный скрытый файл Thumbs.db. Здесь сохраняются превью изображений из текущей папки в формате JPEG. И когда вы выбираете режим «Эскизы страниц» для отображения содержимого, картинки подгружаются как раз отсюда.

Конечно, восстановить файл в оригинальном качестве Thumbs.db не поможет. Но понять по превью, что изображено на фото, кто с кем сфотографирован и чем занимается, обычно можно.

Просмотреть содержимое Thumbs.db можно с помощью Thumbnail Cache Viewer. Программа Thumbs.db Viewer 2 дает больше возможностей, но она платная.

Чтобы не попасться в ловушку, нужно отключить кэширование эскизов в файлах Thumbs.db. В Windows 10 это делается так: «Выполнить» – запустить Редактор локальной групповой политики командой gpedit.msc – «Конфигурация пользователя» – «Административные шаблоны» – «Компоненты Windows» – «Проводник» – «Отключить кэширование эскизов в скрытых файлах thumbs.db».

Файл подкачки и своп памяти

Операционная система выполняет массу процедур, чтобы работать быстрее. К примеру, она пишет данные в реестр, временные папки и т. п. За счёт этого временные данные, связанные с файлом, отследить вручную довольно сложно.

В Windows есть файл подкачки pagefile.sys и своп памяти hiberfil.sys, который используется в режиме гибернации. Они лежат в корне диска с системой.

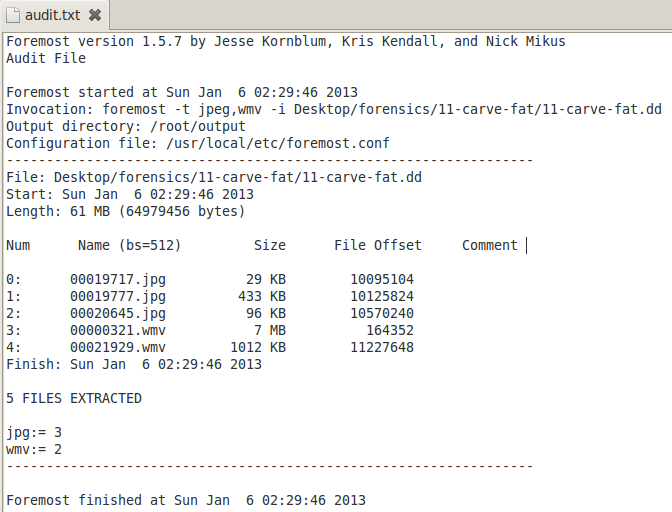

Операционная система не позволяет скопировать эти файлы. Но есть утилиты, которые позволяют получить данные из них. Например, есть утилита Foremost из сборки Kali Linux и аналогов. Она позволяет восстанавливать файлы по заголовкам и внутренней структуре.

Foremost запускается из консоли командой:

#foremost -i /mnt/hda1/pagefile.sys -o /root/Desktop/page_file -v -q

Первая директория – что будем восстанавливать, вторая – куда будем писать данные. Утилита создаёт папки под файлы различных типов и раскладывает в них найденное.

Другой вариант – утилита FTK Imager. В меню нужно выбрать File – Add Evidence Item и указать нужный диск, затем экспортировать файл через контекстное меню. Затем скачанный файл можно анализировать с помощью DiskDigger или PhotoRec.

Отметим, что в pagefile.sys и hiberfil.sys есть не только файлы, которые вы открывали с момента последней загрузки Windows. Данные могут лежать несколько недель или даже месяцев.

Отключить файл подкачки можно. В поиске введите «Настройка представления и производительность системы», перейдите к соответствующему разделу панели управления. Затем нажмите «Дополнительно» – «Изменить», снимите галочку «Автоматически выбирать объем файла подкачки», после этого выберите «Без файла подкачки». Система может тормозить, но враги ничего не найдут.

А если диск полностью затереть?

Теоретически даже в этом случае иногда остаётся возможность восстановить данные. Под полным затиранием диска мы понимаем перезапись всей поверхности нулями. Такая функция есть, например, у приложений Eraser, SDelete, Freeraser, Overwrite, Secure Delete, CCleaner и др.

Чаще всего затирания вполне достаточно. После этого данные на диске не обнаружат уже перечисленные DiskDigger, Photorec, Foremost и т.д.

Но есть методика магнитной микроскопии. Чувствительное оборудование позволяет определить состояние каждого бита на диске до перезаписи.

На самом деле эта методика крайне редко на практике даёт возможность восстановить файлы. Если хотя бы в 2-3% битов информация восстановится с ошибками, никакого смысла в процедуре не будет. Так что если речь идёт не о коротком текстовом пароле от кошелька с тысячей биткоинов, пробовать не стоит.

Кстати, в прошивку SSD обычно встраивают утилиты, которые выполняют самоочистку. Они запускаются автоматически после подачи питания или когда диск активно не используется, и затирают, изменяют или переносят файлы, которые система пометила как уничтоженные. Это делается для ускорения работы системы. А заодно и уничтожает улики.

С другой стороны, методы, изначально разработанные для HDD, на SSD могут не работать. Исследователи из Калифорнийского университета в Сан-Диего, показали, что после удаления утилитами для безопасного стирания на диске остаётся 67-75% данных якобы стёртых файлов.

Что ещё можно сделать

Смотря что вы хотите скрыть. Понятно, что если в офис нагрянут, быстро перезаписать весь жесткий диск нулями не получится. Физическое уничтожение контроллера тоже не всегда помогает – блины HDD можно переставить на другое «железо» и восстановить данные.

А вот если изменить атрибуты файла, например, дату и время создания, изменения и т. п., это часто делает улики недействительными. Для таких действий подходит утилита Timestomp. Простейший скрипт для изменения временных атрибутов:

for /R c:tools %i in (*) do timestomp.exe %i -z “monday 3/12/2009 10:00:00 pm”

Здесь ключ –m используется для изменения даты модификации, -a – времени доступа, -с – времени создания, -e – времени модификации в MFT, -z – всех четырёх параметров сразу. Дата задается в формате DayofWeek MonthDayYear HH:MM:SS [AM|PM]. Ещё один вариант дает ключ –b, который устанавливает атрибуты файлов такими, что программа EnCase, к примеру, их не видит. При этом вы не теряете доступа к данным.

Полезные ссылки

- DumpIt– создание дампа физической памяти Windows.

- Live RAM Capturer– создание дампа RAM, в том числе защищенный анти-отладочной или антидампинговой системой.

- FTK Imager– просмотр и клонирование носителей данных в Windows.

- FTK Imager CLI for Mac OS– консольная версия утилиты FTK Imager для mac

- EnCase Forensic Imager– утилита для создания доказательных файлов EnCase.

- EWF MetaEditorутилита для редактирования метаданных EWF (E01).

- Forensics Acquisition of Websites– браузер для захвата веб-страниц для проведения расследований.

- Mail Viewer– просмотр почты Outlook Express, Windows Mail/Windows Live Mail, базы данных сообщений Mozilla Thunderbird и отдельных файлов EML.

- bstrings– поиск в двоичных данных, умеет работать с регулярными выражениями.

- floss– утилита для автоматической деобфускации данных из двоичных файлов вредоносных программ.

- Defraser– поиск полных и частичных данных о мультимедийных файлах в нераспределенном пространстве.

- bulk_extractor— поиск e-mail, IP-адресов, телефонов в файлах на диске.

- Encryption Analyzer– анализ защищенных паролем и зашифрованных файлов.

- photorec— извлечение данных и файлов изображений.

- Forensic Image Viewer– получение данных из изображений.

- iPBA2– анализ резервных копий iOS.

- SAFT– поиск SMS, журналов звонков и контактов на Android-устройствах.

- KeeFarce— извлечение паролей KeePass из памяти.

- Rekall— анализ дампов RAM.

- volatility— анализ образов физической памяти.

- RecuperaBit— восстановление NTFS-данных.

- python-ntfs— анализ NTFS-данных.

- chrome-url-dumper— извлечение данных из Google Chrome.

- hindsight— анализ истории Google Chrome/Chromium.

Выводы

Delete не удаляет файлы полностью. Если есть риск, что удалённые файлы кто-то захочет увидеть, стоит затереть носитель – забить нулями пустое место. Возможность восстановить данные после этого скорее теоретическая. Кроме того, помогает изменять атрибуты файлов, чтобы запутать следы. Но лучше просто не давать поводов для проверки.

Источник