Сброс пароля в Windows 7

Способ #1

Самая известная из утилит для сброса пароля — это Offline NT Password and Registry editor, которая умеет работать с паролями и реестром Windows XP/Vista/7. Скачайте USB- или CD-версию утилиты, запишите загруженный образ на диск или воспользуйтесь советами по созданию мультизагрузочной флешки.

Утилита не имеет графического интерфейса, но пугаться этого не стоит — всё в ней довольно просто и понятно. К тому же часто нужная опция предлагается по умолчанию, так что от вас потребуется только нажать клавишу Enter .

Загрузитесь со съёмного носителя Offline NT Password and Registry editor. Вам вряд ли понадобятся дополнительные опции загрузки, но в некоторых случаях придётся опытным путём подобрать те, которые помогут утилите запуститься.

На следующем этапе надо выбрать номер раздела, на котором установлена Windows. Ориентироваться придётся в первую очередь по его размеру. В принципе, до самого последнего момента программа не вносит никаких изменений в Windows, поэтому в случае ошибки можно просто начать процедуру сброса пароля заново.

Затем утилита попросит указать путь до папки, где находятся файлы SAM (фактически это куст реестра). По умолчанию это %WinDir%\System32\config, его же и предлагает вначале программа.

Потом надо выбрать первый пункт (Password reset), так как мы собрались сбросить пароль.

Дальше всё просто. Выбираем первый пункт (Edit user data and password).

Вписываем имя пользователя или его идентификатор в формате 0xabcd, где abcd — это RID, указанный в первом столбце. RID пригодится, если имя пользователя некорректно отображается или его не получается ввести. Например, при использовании кириллицы.

Осталось указать пункт 1 (сброс пароля) или 2 (смена пароля) для выбранного пользователя.

Выходим из режима редактирования пароля, введя восклицательный знак и нажав Enter .

Всё, почти готово. Выходим из режима редактирования пользователя, введя q и нажав Enter .

Затем соглашаемся с внесением изменений, введя y и ещё раз нажав Enter .

Отказываемся от дальнейшей работы в Offline NT Password and Registry editor (n), извлекаем флешку или CD-диск и нажимаем заветную комбинацию Alt + Ctrl + Del для перезагрузки. Готово — пароль сброшен!

Это был простой способ сброса пароля Windows 7. Сложностей с ним быть не должно. Надо всего лишь быть внимательным и аккуратным. Проблемы могут возникнуть только при отсутствии необходимых драйверов для работы с жёстким диском. Тогда придётся закинуть их на дискету (если вы, конечно, найдёте живого представителя этого почти вымершего вида и рабочий привод для него) или на USB-флешку и на первом этапе выбрать пункт fetch additional drivers.

Способ #2

Для второго и третьего способов понадобится только установочный диск Windows 7 и больше ничего. Более сложный вариант подразумевает включение изначально скрытой учётной записи «Администратор» путём правки реестра из установочной среды Windows 7. В дальнейшем можно будет войти в систему под этой учётной записи и отредактировать любой другой аккаунт в ОС . По умолчанию «Администратор» не имеет пароля, что только играет нам на руку.

Итак, загружаемся с установочного диска и нажимаем Shift + F10 для вызова командной строки, где вбиваем regedit и жмём Enter для запуска редактора реестра.

Выделяем раздел HKEY_LOCAL_MACHINE, а в меню выбираем «Файл» → «Загрузить куст» («File» → «Load hive»). Нам надо открыть файл SAM, который находится в папке %WinDir%\System32\config на том разделе, где установлена Windows 7.

При открытии будет предложено ввести имя загружаемого куста — вбивайте любое (например temp_hive ). Теперь нужно перейти к следующему разделу:

HKEY_LOCAL_MACHINE\ temp_hive \SAM\Domains\Account\Users\0001F4 и дважды кликнуть по ключу F. Откроется редактор, в котором надо перейти к первому числу в строке 038 — это 11. Его надо изменить на 10. Будьте аккуратны и не ошибитесь — поменять надо только его, не добавляя и не удаляя другие числа!

Теперь надо выделить наш куст HKEY_LOCAL_MACHINE\ temp_hive \ и в меню необходимо выбрать «Файл» → «Выгрузить куст» («File» → «Unload hive»), а затем подтвердить выгрузку куста.

Всё, можно перезагрузиться, вытащив предварительно установочный диск, и войти в систему под администраторским аккаунтом. В панели управления Windows в разделе управления пользователями можно изменить настройки другой учётной записи. В том числе поменять пароль.

Способ #3

Окошко это принадлежит маленькой вспомогательной программке sethc.exe , которая лежит в системной директории Windows. Более того, она запускается даже на экране приветствия, когда вам предлагают выбрать пользователя и ввести пароль. Но ведь её можно заменить чем-нибудь полезным. К примеру, cmd.exe . Естественно, не прямо в запущенной ОС , а загрузившись с установочного диска Windows 7 и нажав Shift + F10 .

Начать надо с определения буквы диска, на котором установлена Windows. Самое легкое — просто просмотреть содержимое корня раздела командой dir .

Определившись с буквой тома (например C: ), выполняем две простые команды — одной копируем на всякий случай оригинальный файл sethc.exe в корень диска или куда душе угодно, а второй меняем его на cmd.exe .

Перезагружаемся, быстро нажимаем несколько раз клавишу Shift (или Ctrl ) и наблюдаем окно с командной строкой. В нём надо ввести ещё одну команду, подставив соответственно имя нужного пользователя и новый пароль. С другими параметрами этой команды можно ознакомиться в официальной справке.

Если вы захотите вернуть всё на круги своя, то надо снова загрузиться с установочного диска, открыть консоль и выполнить команду:

Впрочем, можно ничего не восстанавливать, а оставить такой маленький трюк в системе на всякий случай.

Помимо перечисленных выше способов, есть множество других методик сброса или восстановления пароля в Windows, но сейчас мы их рассматривать не будем. Ещё раз призываем наших читателей быть внимательными и аккуратными при работе с внутренностями ОС , а ещё лучше не доводить ситуацию до «хирургического» вмешательства в SAM. Удачного вам восстановления доступа к учётным записям!

Утерян пароль на вход в Windows 10

Нужно проработать пошаговые действия для сброса пароля на установленную систему Windows 10 Pro amd64. Просто порой попадается, что придя на новое место работы коллектив просит сделать какую либо настройку и когда берешь ноутбук для ее выполнения сталкиваешься что никто (что очень странно) сразу же не знает пароль на вход. Я бы сказал, что это своего рода подстава. Просто он же лежит с ними в кабинете и получается без надобности и т. д.

Скачиваю образ Hiren’s.BootCD.15.2.iso на свою систему и через программу UltraISO записываю его на USB Flash носитель, затем в настройках BIOS ноутбука или стационарного ПК выставляю что первым следует загрузиться с USB, а уже потом с HDD.

Выбираю меню загрузки, как «Mini Windows XP» (Это LiveCD образ операционной системы плюс набор дополнительных программ которые нужны каждому системному администратору если он хочет быть системным администратором).

Итак система загрузилась, перехожу:

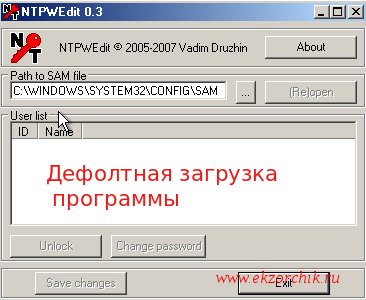

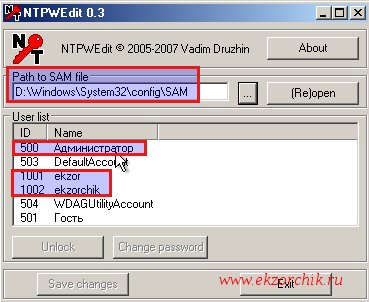

Start — Programs — и запускаю «HBCD Menu», затем щелкаю на элемент Programs и выбираю подменю «Passwords/Keys» — Windows Login — NTPWedit (Reset XP/Vista/7 User Password) следом запуститься программа, по умолчанию она выглядит так:

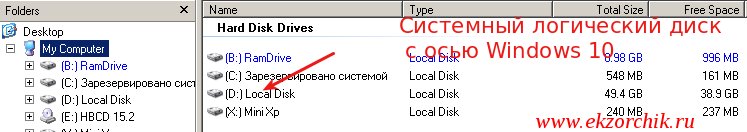

Start — Run — explorer.exe — перехожу на каталог в левой части окна именуемый как «Desktop» — «My Computer» — и вижу все логические диски системы которые определил LiveCD, из списка понятно, что системный диск без загрузки с LiveCD это логический диск D: на котором и установлена операционная система:

- New password: Aa1234567

- Verify: Aa1234567

и нажимаю кнопку OK, затем сохраняю внесенные изменения в базу SAM нажатием на кнопку Save changes и Exit.

Закрываю все открытые окна, вынимаю USB носитель из ноутбука/компьютера и отправляю систему находящуюся сейчас в загрузке, как LiveCD в перезагрузку:

Start — Shut Down —

What do you want the computer to do? Выбираю Restart и нажимаю кнопку OK.

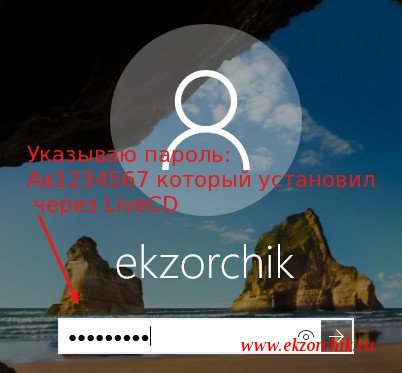

Когда система загрузится и остановится на этапе авторизации авторизуюсь с новыми идентификационными данными:

Запись на USB накопитель установочный образ Windows системы, пусть это будет Windows 10 Pro x64 Rus, впрочем это не имеет какого либо значения и в момент когда компьютер/ноутбук будет грузиться с него выбрать на этапе мастера «Установка Windows»

- Устанавливаемый язык: Русский (Россия)

- Формат времени и денежных единиц: Русский (Россия)

- Метод ввода (раскладка клавиатуры): выбираю США

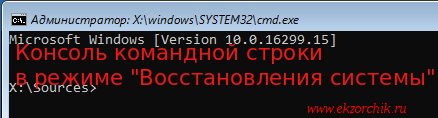

и нажимаю «Далее» — затем на кнопку «Установить» не нажимаю, а обращаюсь свое внимание на элемент перехода с именем «Восстановление системы» щелкаю по нему левой кнопкой мыши, перехожа на «Поиск и устранение неисправностей» — «Командная строка» и передо мной окно командной строки:

X:\Sources> cd /d d:\Windows\System32

d:\Windonws\System32>copy Utilman.exe Utilman_backup.exe

d:\Windonws\System32>copy cmd.exe Utilman_backup.exe /y

Извлекаю USB носитель и отправляю систему в перезагрузку:

d:\Windonws\System32>shutdown /r /t 3

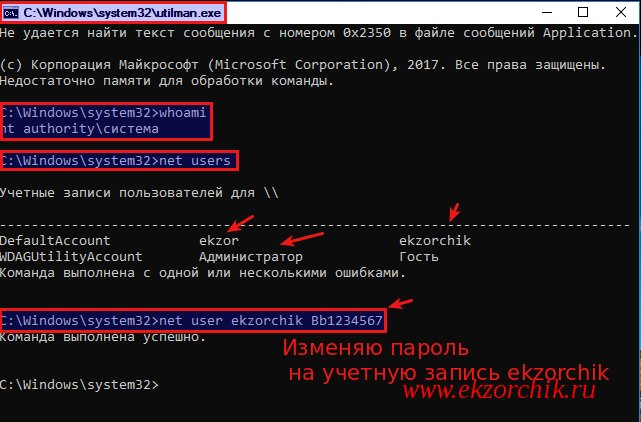

На заметку: Исполняемый файл utilman.exe — это оснастка которую можно запустить до ввода логина и пароля в систему и что самое интересное получается, что она работает с правами системы.

Когда система загрузится, я еще пока не могу в ней авторизоваться мне нужно на этом этапе обратить свой взор на правый нижний угол и щелкнуть по иконке второй справа:

C:\Windows\system32\whoami

nt authority\система

c:\Windows\system32>net users

c:\Windows\system32>net user ekzorchik Bb1234567

c:\Windows\system32>exit

и после авторизуюсь в системе с новыми идентификационными данными, система же успешно пропускает меня, теперь либо оставляем такой backdoor либо же грузимся к образа и заменяем Utilman_backup.exe на Utilman.exe

На заметку: Из этой заметки становится наглядно понятно почему защита от физического доступна к железу и осью на нем имеет принципиально важное значение, спасет или как-то затруднит взлом это пароль на BIOS или установка на зашифрованный раздел систему.

Итого: оба рассмотренных варианта имеют решение как задача по восстановлению доступа к Windows системе установленной как на компьютер или ноутбук, впрочем и для виртуальных систем работает все выше указанное.

На этом у меня всё, с уважением автор блога Олло Александр aka ekzorchik.

Observation – Где найти все файлы SAM

На этой странице вы узнаете, где найти все файлы восстановления – это ЯДРО ПАМЯТИ, хранящееся на ноутбуках или документы, разбросанные по станции. Извлеченные файлы сортируются в порядке поиска.

Файлы 1 – 54

Первые 54 файла должны быть найдены перед тем, как покинуть станцию с Эммой.

# 1 ссылка Сброс системы – документ EAS-09 на стене

# 2 СФЕРА: Лучшая практика – EAS-09 на ноутбуке

# 3 RMS Data log – EAS-05 при соединении с RMS Arm Station

Аварийный протокол экипажа № 4 – документ EAS-05 через станцию AMS Arm

# 5 JUNIOR-Home – Все хорошо здесь – EAS-03 на ноутбуке

# 6 EF-ALL – Еженедельники и время в спортзале – EAS-10 на ноутбуке без питания

# 7 Информация о костюме Emu – EAS-10 на ноутбуке без питания

# 8 Блок калибровки EMU – после подключения к блоку калибровки EMU

# 9 JUNIOR-MM – Очистка области видимости – EAS-05 на ноутбуке

# 10 Схема люка EAS – EAS-02 на ноутбуке

№ 11 Экспериментальный заказ № 244 – Альтернативная мощность В условиях низкой освещенности – EAS-01 документ на стене

№12 Экспериментальный термоядерный реактор – документ EAS-01 на стене

№ 13 Процедура обновления прицела – документ EAS-11 на стене

# 14 Обновление сферы HVC A – документ EAS-11 на стене

Обновление сферы № 15 HVC B – документ EAS-11 на стене

# 16 Сферный скрипт-компилятор HVC – документ EAS-11 на стене

# 17 Sphere Прошивка Flash Log после подключения файлов в MEMORY CORE

# 18, JR-EF – в моем костюме, выходя на улицу – на ноутбуке, когда он отключен от модуля во время космической прогулки

# 19 ИХ-ВСЕ – Почти там – UC-01 на ноутбуке

# 20 Схема люка ООН – UC-01 на ноутбуке

# 21 Протокол расшифровки – UC-01 на ноутбуке

# 22mm-THEM – Ненужные вращения – UN-02 на ноутбуке без питания

# 23 Мэй Космическая Фотография – фотография над кроватью

# 24-GC – Подход с использованием маркеров событий – UN-07 на ноутбуке без питания

# 25 Биомедицинские результаты: Джим Элиас – документ UN-07 на стене

# 26mm-SL & AY – Эмма и Джош – ULA на ноутбуке

№ 27 Схема сети охлаждения – UN-03 на ноутбуке без питания

# 28 JR-EF – Дата ночи – UN-03 на ноутбуке без питания

№ 29 Схема сети охлаждения – документ UN-03 на стене рядом с ноутбуком без питания

# 30 Схематическая сеть охлаждающей жидкости – после подключения файлов в ЯДРЕ ПАМЯТИ

# 31 AY-CCI – Загрузка данных загружена – CN-01 на ноутбуке без питания

32 Климатологическая диссертация – документ CN-02 на стене

# 33 Схема люка CN – документ CN-02 на стене

# 34-LOSS: CN Arm – после подключения файлов в ЯДРЕ ПАМЯТИ

# 35 JR-THEM – Реактор в режиме ожидания – UN-06 на ноутбуке без питания

# 36mm-THEM – Эмиграция в Китай – RUS-05 на ноутбуке без питания

# 37 Обзор работоспособности станции – РУС-04-документ на стене

# 38 SL-AY – Данные опроса – RUS-02 на ноутбуке

# 39 Эскиз Станислава – документ РУС-02 на стене

№ 40 SL-EF – Новый орбитальный путь? – РУС-03 на ноутбуке без питания

# 41 Журнал данных трека – после соединения с Track Remote Viewer

# 42 ИМ-ВСЕМ – Спасибо – RUS-06 на ноутбуке (контакт 9338)

# 43 RU Схема люка – RUS-06 на ноутбуке (пин-код 9338)

# 44 Примечания к эксперименту в сфере – документ ООН-05 на коробке

# 45 EF-JR – Персональный – UN-05 на ноутбуке

# 46 AY-Home – Плохой день – UN-04 на ноутбуке (контакт 2491)

# 47 Исследование наземных наблюдений – документ ООН-04, на стене напротив окна

# 48 Выпускное фото – фото EAS-07 на стене

# 49-Домой – Удачи – EAS-07 на ноутбуке

Наблюдение за маркером # 50 – документ EAS-07 на стене

# 51 Melfi Unit, журнал – EAS-07 после соединения с Melfi Unit

# 52Поврежденные аудиоданные (1) – вкладка «Система SAM», «СВЯЗЬ / ВХОД»

# 53Информационные аудиоданные (2) – система SAM, вкладка СВЯЗЬ / ВХОД

# 54 Сообщение очищено аудио – после подключения файлов в MEMORY CORE

Файлы 55 – 68

Следующие 14 файлов необходимо собрать, прежде чем найти Джоша и вернуться на станцию.

# 55-ALL – Продолжай в том же духе – еще одна станция, после выхода из китайских модулей

# 56 AY-JR – я застрял … – на ноутбуке (пин 1942)

# 57 EF-JR – Помощь – на ноутбуке

# 58 EF-JR – получить SAM онлайн

# 59 Журнал данных трека – на люке с надписью RUS 3

# 60 JR-ALL – Кто-нибудь видел Джима? – на ноутбуке

# 61 SL-ALL – Джош ранен? – на ноутбуке

# 62 SL-GC – Аварийная ситуация – на ноутбуке

# 63мм – М – Буря на Сатурне – на ноутбуке

# 64 Mae Morgan Bio – после подключения файлов в ЯДРЕ ПАМЯТИ

# 65-ALL – Предложения приветствуются

# 66 Джим Элиас Био – после подключения файлов в ядре памяти

# 67 JR-ALL – Привести ее ?! – на ноутбуке

# 68 Джош Рамон Био – после подключения файлов в ЯДРЕ ПАМЯТИ

Файлы 69 – 85

Когда вы вернетесь на свою станцию, вы найдете следующие 17 файлов.

# 69 SL-JR – Экспериментальные повышения! – РУС-04 на ноутбуке

# 70 Experimental Boost HVC – RUS-04 на ноутбуке

# 71 Экспериментальный ускоритель компиляции HVC – RUS-04 на ноутбуке

# 72-LOSS: RU ARM после подключения файлов в MEMORY CORE

# 73 Станислав Леонов Био – после подключения файлов в ЯДРЕ ПАМЯТИ

# 74 Экспериментальная прошивка прошивки журнала после подключения файлов в MEMORY C

# 75 Схема командного терминала – система SAM, вкладка СВЯЗЬ / ВХОД

# 76 Ошибка – EAS-03 на ноутбуке в шкафу

# 77 Джош и Эмма – фото шкафчика EAS-03

# 78 Эмма Фишер Био – после подключения файлов в ЯДРЕ ПАМЯТИ

# 79-LOSS: EAS Arm после подключения файлов в MEMORY CORE

# 80 AY-SL – Что происходит? – ноутбук CN-03 без питания

# 81 Эльза Ян Био – после подключения файлов в ЯДРЕ ПАМЯТИ

# 82 The Crew – после подключения файлов в MEMORY CORE

# 83 Процедура Jettison – после подключения с помощью Jettison Controls Reference

# 84 LOSS: UN Arm – после подключения файлов в ЯДРЕ ПАМЯТИ

# 85 ПОТЕРЯ – после подключения файлов в ЯДРЕ ПАМЯТИ