- Cохраненные пароли windows 8, 10 Архивация\Удаление\Перенос

- в какой папке хранятся пароли от пользователей в windows 7

- Управление сохраненными паролями в Windows 7

- Windows: Как узнать пароли пользователей авторизованных в системе.

- Вариант 1. Достаём пароли из памяти.

- Вариант 2. Достаем пароли из дампа процесса lsass.exe.

- Вариант 3. Достаём пароли из файла гибернации (hyberfile.sys).

- Эффективное получение хеша паролей в Windows. Часть 6

- Учетные записи сетевых служб

- Получение информации из диспетчера учетных записей

- Получение информации из защищенного хранилища

- Получение учетных данных из сторонних программ

- К каким угрозам ведет получение учетных записей сетевых служб

Cохраненные пароли windows 8, 10 Архивация\Удаление\Перенос

Очень часто при обращение к какому либо ресурсу мы сохраняем учетные данные для данного ресурса.

Но возникает момент, когда данные меняются или нам необходимо переустановить ОС и не потерять сохранённые пароли.

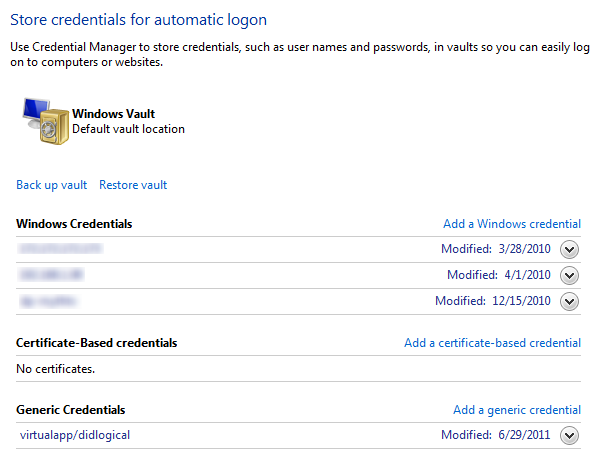

Используя панель управления вызываем «диспетчер администрирования учетных записей».

диспетчер администрирования учетных записей

Диспетчер содержит в себе записи условно разделенные на «учетные данные для интернета» и «учетные данные windows».

Первые могут являться сохранёнными паролями к ftp, сайтам и.т.п используемые в браузерах или программах которые взаимодействую с winapi и могут передавать пароли в данную форму.

В моем примере там сохранены пароли из браузера Internet Explorer.

Учетные данные можно свободно посмотреть, защищены они текущем паролем пользователя.

Вторые, это данные которые хранятся в контейнере windows. Это те учетные данные, которые мы используем в проводнике, удалённом подключение и в прочих нативных приложениях.

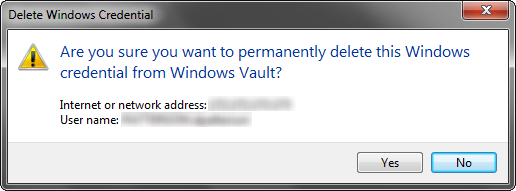

Учетные данные можно изменить или удалить. Посмотреть учетные данные там невозможно.

Данные можно архивировать для последующего переноса на другую систему, делает это весьма просто нажимаем «Архивация учетные данных» указываем куда сохранить архив и вводим пароль. На целевой системы выполняем такую же последовательность действий только используем уже «Восстановление учетных данных»

Можно использовать более каноничный интерфейс, вызываемые такой командой:

в какой папке хранятся пароли от пользователей в windows 7

Для начала стоит сказать, что пароли в чистом виде не хранятся, они хранятся в зашифрованном виде.

Причем алгоритм шифрования необратим, т. е. расшифровать его нельзя, можно лишь подобрать такой пароль, который после шифрования был бы таким же, как и тот, что мы пытаемся узнать.

Что самое интересное найденный пароль может вовсе не совпадать с тем, что мы пытаемся узнать, НО в зашифрованном виде они абсолютно одинаковы. Это явление называется коллизией. Соответственно, чем лучше алгоритм шифрования, тем меньше он дает коллизий.

Я пока не слышал, чтобы создали такой алгоритм который бы вовсе не давал коллизий.

Что значит узнать пароль от учетной записи Windows? Это значит найти коллизию, которая позволила бы нам войти под требуемым пользователем!

Функция реализующая необратимое (однонаправленное) шифрование называется хэш-функцией, процесс – хэшированием, а результат хэшем.

Итак, перейдем к процессу поиска коллизий (не бойтесь писать программы мы здесь не будем) . Для начала нам надо найти файлы, в которых хранятся хэши паролей текущих пользователей. Это два файла «SAM» и «system» находящиеся по адресу C:\WINDOWS\system32\config.

Скопировать эти файлы просто так не получиться, Windows блокирует доступ к ним. Однако, есть несколько способов сделать это я рассмотрю два из них:) .

«Альтернативный» способ. Для того, чтобы получить доступ к вышеупомянутым файлам требуется загрузиться с Live CD, например Linux у которого установлены пакеты работы с файловой системой ntfs. Список дистрибутивов Linux Live CD.

Лично я пользовался дистрибутивом slax, весит он приблизительно 200 мб. Скачал его в виде iso файла.

Дальше залил его на флешку при помощи программы unetbootin. Делается это так:

Вставляем флешку (лучше всё нужное скопировать и отформатировать ее)

Выбираем Образ диска

Нажимая на «…», указываем iso-фаил скаченного дистрибутива

Выбираем носитель (внизу) , это важно!! !если у вас вставлено несколько флешек! ! (может записать не туда)

Жмем ок

Ждем пока произойдет копирование, как только предложил перезагрузиться – флешка готова.

Дальше вставляем флешку в компьютер, доступ к которому решили получить. Загружаемся с флешки, в появляющихся меню (их будет 2) выбираем всё время 1 пункт. Slax начал загружаться.

Тут меня постигла проблема доступ к BIOS был под паролем, а в Boot Menu не обнаружилась моя флешка, но я был уверен, что на всех компах пароль администратора одинаковый, так что я нашел компьютер, где моя флешка распознавалась и выбрал ее в Boot Menu (это меню, как правило, доступно по горячим клавишам – читайте надписи при загрузке BIOS!) – пошла загрузка. Если ваша флешка не выводиться в этом меню, остается вариант записать образ slax на диск и запуститься с него.

Дальше после того как slax загрузиться заходим в мой компьютер (там он называется System), заходим в Storage Media, находим диск на котором установлена Windows, идем в папку WINDOWS\system32\config, копируем файлы «SAM» и «system» на другую флешку (хотя можно и на эту же) .

Всё, теперь все закрываем и перезагружаемся, чтобы не спалиться!

Скачиваем программу SAMInside (качайте желательно сразу с кряком, ибо программа платная) . Антивирус завизжит – 100%, но не пугайтесь дело в том, что программа призвана взламывать пароли, вот почему ее антивирусы и невзлюбили (хотя может быть и не по этому ). Я свой просто отключил на время работы с этой программой.

Управление сохраненными паролями в Windows 7

Одной из распространённых функций современных ОС и пользовательских приложений является возможность сохранять учетные данные для доступа к тем или иным ресурсам. Тем самым при повторном доступе к такому ресурсу пользователю требуется заново вводить имя учетной записи и пароль. Естественно, данная функция не очень хороша с точки зрения безопасности, однако с точки зрения пользователя это очень удобно. Поэтому наиболее распространено мнение, что лучше не сохранять пароли для критических с точки зрения безопасности ресурсов, финансовых систем и систем с персональными данными и т.д.

В том случае, если вы все-таки хотите хранить учетные данные для доступа к сетевым ресурсам в локальной сети, знайте, что в Windows 7 существует специальный менеджер Credential Manager. Данный менеджер позволяет хранить авторизационные данные для доступа к серверам, сетевым папкам и дискам, сайтам и т.д. Также в этом менеджере паролей сохраняются пароли пользователей при их сохранении командой runas /savecred

Чтобы в Windows 7 познакомиться со списком пользователей, для которых система уже хранит имена и пароле, необходимо открыть: Control Panel >All Control Panel Items > Credential Manager.

Перед вами появится список сетевых ресурсов, для которых в вашей системе хранятся данные доступа.

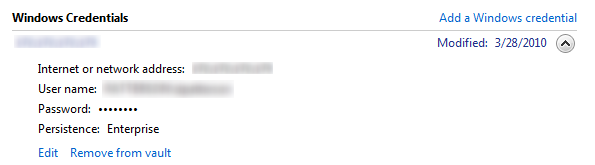

Каждую из хранимых записей можно развернуть и познакомиться с подробной информацией.

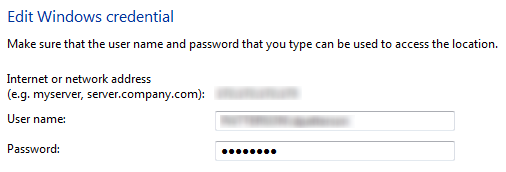

Отсюда же можно изменить имя пользователя/пароль.

Либо же удалить сохранённую информацию.

Менеджер паролей также позволяет выполнить резервное копирование и восстановление сохраненных учетных данных (кнопки Back up Vault и Restore Vault).

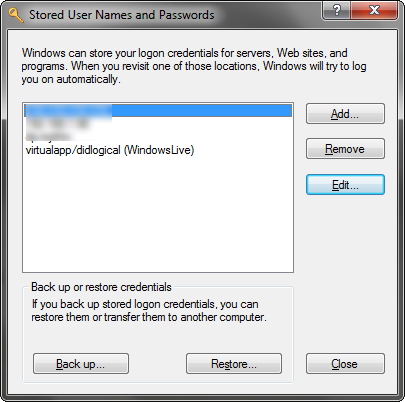

В том случае, если доступ к менеджеру паролей закрыт (это может сделать администратор через групповую политику), Credential Manager можно открыть из командной строки (работает и в Windows XP и в Windows 7).

Для этого в командной строке наберите:

В появившемся окне Stored User Names and Passwords, возможно выполнение все тех же процедур по управлению хранимыми паролями.

Windows: Как узнать пароли пользователей авторизованных в системе.

Как известно windows хранит пароли пользователей в виде хеша в файле C:\windows\system32\config\sam. Но c пользователями залогиненными в системе дело обстоит немножко по другому. Штука в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши. C помощью утилиты mimikatz при наличии прав администратора можно выцепить пароли авторизованных пользователей.

Вариант 1. Достаём пароли из памяти.

Для этого нам понадобятся пользователь с правом на отладку (привилегиями SeDebugPrivilege) и утилита Mimikatz (скачать можно с оф.сайта или отсюда пароль: tmie.ru). Так как права на отладку есть как и локального так и у доменного администраторов, локальный админ может узнать пароль доменного.

Запускаем Mimikatz с правами администратора, включаем отладку:

сохраняем пароли в файл:

В итоге получаем файлик с паролями пользователей в открытом виде.

Вариант 2. Достаем пароли из дампа процесса lsass.exe.

Если на нужном сервере или рабочей станции утилиту блокирует антивирусник, или вы физически не можете работать одновременно с пользователями, можно снять дамп памяти процесса lass.exe ручками или планировщиком.

Снять дамп памяти процесса можно с помощью модуля: Out-Minidump.ps1 (скачать можно отсюда или отсюда)

Импортируем модуль в powershell:

Снимаем дамп процесса lsass.exe.

Получаем файл дампа памяти процесса. Файл лежит либо в system32, либо в папке откуда запускалась команда. Имя файла выглядит lsass_ .dmp.

Запускаем mimikatz и натравливаем его на наш дамп:

Дальше всё так же как и в первом варианте:

Вариант 3. Достаём пароли из файла гибернации (hyberfile.sys).

При желании можно скопировать файл гибернации, конвертнуть его в dmp, и распарсить дебагером. Детально расписано здесь: (Хабр).

Windows memory toolkit community edition (скачать).

Эффективное получение хеша паролей в Windows. Часть 6

Windows сохраняет пароли в обратимом виде не только в секретах LSA, но и в других местах.

Учетные записи сетевых служб

Когда вы заходите на сетевой ресурс, например, общую папку, прокси-сервер с NTLM-аутентификацией, СУБД, почтовый сервер и.т.п, то часто вы можете сохранить свой пароль, просто поставив галочку в поле “Запомнить пароль”.

На самом деле в таких случаях Windows сохраняет имена пользователей и пароли в диспетчере учетных данных (Credential Manager). Хранение учетных данных позволяет Windows использовать технологию единого доступа (SSO), введенную еще в Windows XP. Благодаря SSO, каждый раз, когда пользователю необходимо аутентифицироваться на сетевом ресурсе, ему не нужно заново вводить свои учетные данные.

Пароли в диспетчере учетных данных шифруются с помощью подсистемы DPAPI, и их можно получить в незашифрованном виде.

В диспетчере учетных данных вы можете также просматривать, редактировать и добавлять информацию. На системах Windows Vista и выше диспетчер доступен в Control Panel\User Accounts and Family Safety\Credential Manager или Control Panel\User Accounts and Family Safety\User Accounts \\Manage your credentials (Панель управления\Учетные записи пользователей\Администрирование учетных записей).

Для схожих целей в Windows существует Защищенное хранилище (Protected Storage). Приложения типа Internet Explorer и Outluook Express сохраняют в защищенном хранилище пароли от почтовых учетных записей; почтовые пароли шифруются с помощью CryptoAPI, причем ключ шифрования генерируется из пользовательского пароля, следовательно, почтовые пароли также можно получить в незашифрованном виде.

Сторонние программы (Chrome, RealVNC Client, Thunderbird и др.) сохраняют пароли от web-сайтов разными способами: некоторые в реестре, другие с помощью Windows API сохраняют их в диспетчере учетных записей или в защищенном хранилище, третьи хранят пароли в файлах. Но в независимости от того, какой именно способ используется программой, пароли хранятся в обратимом виде, и, значит, у нас есть возможность получить незашифрованные пароли от сайтов.

Получение информации из диспетчера учетных записей

В первую очередь я рекомендую Network Password Recovery (netpass) от NirSoft. Утилита работает стабильно и представляет собой самостоятельный EXE-файл. Убедитесь, что на 64-разрядных архитектурах вы запускаете 64-разрядную версию программы.

Cain & Abel также может успешно слить информацию из диспетчера учетных данных. Единственная проблема заключается в том, что утилита работает только локально, и поэтому, если на целевой системе прав устанавливать программное обеспечение у вас нет, лучше утилиту не использовать.

Также рекомендую Network Password Recovery (не путать с одноименной утилитой от NirSoft) от Passcape. Но имейте в виду, что пробная версия показывает только три первых символа полученных паролей.

Не следует использовать пост-эксплойт модуль windows/gather/credentials/enum_cred_store из фреймворка Metasploit, так как модуль всегда завершается аварийно, вне зависимости от версии Windows.

Получение информации из защищенного хранилища

Еще одна рекомендуемая утилита (в действительности пакет утилит) – это carrot.

А вот утилита fgdump в данном случае неэффективна, ее использовать не советую.

Получение учетных данных из сторонних программ

Также если удалось запустить Meterpreter на целевой системе, то вам очень пригодятся фреймворк Metasploit: во фреймворке есть несколько пост-эксплойт модулей, специально для таких целей. Некоторые из модулей работают стабильно, а другие пока бета-версии и часто завершаются аварийно.

К каким угрозам ведет получение учетных записей сетевых служб

Важный шаг на пути к компрометации всей сети – это получение информации о том, какую роль играет именно захваченная вами машина. Если рабочая станция используется ежедневно, то высоки шансы, что пользователь этой рабочей станции имеет доступ к корпоративной почте, внутренним web-сайтам, корпоративному прокси-серверу и другим службам. И, что еще более вероятно, пользователь везде, где можно выбрал “Запомнить пароль”.

“Бесплатный” доступ к таким корпоративным сервисам даже с правами низкопривилегированного пользователя на самом деле бесценен. Автоматический ввод учетных данных поможет вам расширить контроль в сети, а также показать заказчику, что к защите даже самой незначительной, удаленной от демилитаризованной зоны рабочей станции нужно подходить с особой внимательностью.

Очень часто пользователи для доступа к почте, общим папкам и другим сетевым ресурсам используют одни и те же пароли (иногда даже пароль совпадает с паролем учетной записи доменного пользователя), поэтому получение учетных записей сетевых служб имеет огромное значение во время теста на проникновение.

Описанные в этой статье утилиты я добавил в таблицу. Буду рад вашим отзывам и предложениям!