- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- wifijammer

- Описание wifijammer

- Справка по wifijammer

- Руководство по wifijammer

- Примеры запуска wifijammer

- Установка wifijammer

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Описание LANs

- Справка по LANs

- Руководство по LANs

- Примеры запуска LANs

- Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi

- Возможно ли глушить Wi-Fi?

- Как правильно запустить Wifi_Jammer

- Запускаем WebSploit

- Борьба с глушением Wi-Fi

- 3 thoughts to “Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi”

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

wifijammer

Описание wifijammer

Непрерывно глушит всех wifi клиентов и точки доступа в пределах досягаемости. Эффективность данного скрипта зависит от вашей беспроводной карты. Alfa карты, кажется, эффективно глушат в пределах радиуса квартала высоко насыщенного точками доступа. Программа имеет опции для целевого глушения отдельных каналов, точек доступа или клиентов.

Требования: python 2.7, python-scapy, беспроводная карта, способная к инъекциям.

Автор: Dan McInerney

Справка по wifijammer

Руководство по wifijammer

Страница man отсутствует.

Примеры запуска wifijammer

Простое использование wifijammer

Это приведёт к поиску самого мощного беспроводного интерфейса и перевод его в режим монитора. Если режим монитора у интерфейса уже поднят, скрипт вместо поиска будет использовать первый в интерфейс в этом режиме. Затем он запустит последовательное переключение каналов с частотой 1 секунда на 1 канал, с 1 до 11 канала, выявляя все точки доступа и подключенных к ним клиентов. При первом проходе через все беспроводные команды скрипт только идентифицирует цели. После этого ограничение на 1 секунду на канал снимается, и скрипт будет перепрыгивать сразу после завершения отправки пакетов деаутентификации. Обратите внимание, он всё равно будет добавлять клиентов и ТД по мере их нахождения даже после первого прохода.

При переходе на новый канал, скрипт будет находить цели, которые имеются на этом канале, и отправлять им 1 пакет деаутентификации для клиента от ТД, 1 пакет деаутентификации от клиента для ТД и 1 пакет деаутентификации для ТД, предназначенный для широковещательного адреса для деаутентификации всех клиентов, подключённых к ТД. Многие ТД игнорируют деаутентификацию на широковещательные адреса.

Деаутентификация все устройств, которые обмениваются данными с 00:0E:DA:DE:24:8E и пропуск перехода по каналам, поскольку устанавливается канал целевой ТД (в данном случае второй). Здесь обычно указывается MAC точки доступа, поэтому все соединённые с ней клиенты будут деаутентифицированы, но вы также можете указать здесь MAC клиента, для выбора в качестве цели только этого клиента и любые устройства, которые обмениваются с ним данными.

Продвинутое использование wifijammer

- -c, Установить режим монитора интерфейса только для прослушивания и деаутентификации клиентов или ТД на канале 1

- -p, Отправлять 5 пакетов клиентам от ТД и 5 пакетов к ТД от клиентов, а также 5 пакетов на широковещательный адрес ТД

- -t, Установить временной интервал на .00001секунд между отправкой каждой деаутентификации (попробуйте это, если вы получаете ошибки scapy вроде ‘no buffer space’)

- -s, Не деаутентифицировать MAC DL:3D:8D:JJ:39:52. Игнорировать конкретный MAC удобно в случае, если вы хотите соблазнить людей на присоединение к вашей точки доступа, в случаях если вы хотите использовать на них LANs.py или Pineapple.

- -d, Не отправлять деаутентификации на широковещательный адрес ТД; это ускорит деаутентификацию найденных клиентов

- —world, Установить каналы на максимум, на 13. В С. Америке по стандарту максимальным количеством каналов является 11, а в остальной мир использует 13 каналов, поэтому используйте эту опцию, если вы не в С. Америке.

Движение по местности

Опция -m устанавливает максимальное число комбинаций клиентов/ТД, которые скрипт будет пытаться деаутентифицировать. Когда достигается максимальное число клиентов, он очищает и заново заполняет список, основываясь на прослушанном трафике на данной территории. Это позволяет вам постоянно обновлять список деаутентификации комбинациями клиент/ТД теми, кто имеет самый сильный сигнал, если вы находитесь не стационарно. Если вы хотите установить максимум, и не очищать список деаутентификации при достижении максимального числа, просто добавьте опцию -n, примерно так: -m 10 -n

Установка wifijammer

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Описание LANs

LANs делает впрыск кода, глушит wifi и шпионит за wifi пользователями. Программа автоматически находит самых активных пользователей WLAN, затем шпионит за ним и/или вставляет произвольные HTML/JS в страницы, которые они посетили.

Индивидуально травит таблицы ARP целевой машины, роутера и, при необходимости, DNS сервера. Не травит кого-либо ещё в сети. Отображает самые интересные куски трафика и может делать вставку пользовательского html в страницы, который они посетили. После окончания работы проводит очистку.

Также может использоваться для постоянного глушения расположенных рядом WiFi сетей. Примерный радиус действия – 1 квартал, но сильно зависит от мощности вашей WiFi карты. Есть много настроек, которые позволяют глушить всех подряд или только одного клиента. Не может одновременно глушить WiFi и шпионить.

Зависимости: Linux, python-scapy, python-nfqueue (nfqueue-bindings 0.4-3), aircrack-ng, python-twisted, BeEF (опционально), nmap, nbtscan, tcpdump и совместимая с неразборчивым режимом беспроводная карта если вы не знаете IP вашей цели.

Автор: Dan McInerney

Справка по LANs

Нормальное использование:

- -b BEEF_HOOK_URL: копировать URL крюка BeEF для вставки в каждую страницу, которую посетит жертва, например: -b http://192.168.1.10:3000/hook.js

- -c ‘HTML CODE’: вставка произвольного HTML кода в страницы, которые посетит жертва; код HTML поместите в одиночные кавычки

- -d: открыть xterm с программой driftnet для просмотра всех изображений, который видят пользователи

- -dns ДОМЕН: спуфить (подменять) DNS ДОМЕНа. например -dns facebook.com будет делать DNS спуфинг каждого DNS запроса о facebook.com или subdomain.facebook.com

- -a: Спуфить каждый DNS запрос, который делает жертва, фактически запирая на странице портала; вместе с этой должна использоваться опция -r

- -r IP_АДРЕС: используется только с опцией -dns ДОМЕН; переправляет пользователя на этот IP_АДРЕС когда тот посещает ДОМЕН

- -u: печатает посещённые URL; обрезает до 150 символов и фильтрует url изображений/css/js/woff/svg, поскольку они загромождают вывод и неинтересны

- -i ИНТЕРФЕЙС: указать интерфейс; по умолчанию это первый интерфейс в ip route, например: -i wlan0

- -ip: нацелиться на этот IP

- -n: выполнить быстрое сканирование цели с помощью nmap

- -na: выполнить агрессивное nmap сканирование в фоне и вывести в [IP адрес жертвы].nmap.txt

- -p: печатать имя/пароли для сделанных FTP/IMAP/POP/IRC/HTTP, HTTP POST, всех сделанных поисков, входящих/исходящих писем и IRC messages sent/received

- -pcap PCAP_FILE: парсить все пакеты в файле pcap file; требуется аргумент -ip [IP адрес цели]

- -rmac MAC_РОУТЕРА: введите здесь MAC адрес роутера если у вас проблемы с автоматическим его определением скриптом

- -rip IP_РОУТЕРА: введите здесь IP роутера, если у вас проблемы при автоматическом его определении скриптом

- -v: показать URL в вербальном режиме, что означает не обрезать их до 150 символов как при -u

- —jam: глушить все или некоторые беспроводные точки 2.4GHz и клиентов в пределах досягаемости; если необходимо, то вместе с этим используйте аргументы ниже

Глушилка Wifi:

- -s MAC_адрес_для_пропуска: Задать MAC для исключения из деаутентификации. Пример: -s 00:11:BB:33:44:AA

- -ch КАНАЛ: Ограничить wifijammer одним каналом

- -m МАКСИМУМ: Максимальное число клиентов для деаутентификации. Используйте при передвижении для предотвращения деаутентификации клентов/ТД за пределами текущего диапазона.

- -no: Не очищать список деаутентификации, когда достигнуто максимальное (-m) количество комбинаций клиентов/ТД. Нужно использовать вместе с -m. Пример: -m 10 -n

- -t ИНТЕРВАЛ_ВРЕМЕНИ: Время между каждым пакетом деаутентификации. По умолчанию – максимум. Если вы видите ошибки scapy вроде ‘no buffer space’ попробуйте: -t .00001

- —packets ЧИСЛО: Количество пакетов для отправки за один приём деаутентификации. По умолчанию это 1 пакет.

- —directedonly: Не отправлять пакеты деаутентификации на широковещательные адреса ТД, а только отправлять их парам клиент/ТД

- —accesspoint ROUTER_MAC: Введите MAC адрес конкретной ТД для в качестве цели.

Руководство по LANs

Страница man отсутствует.

Очистка

При получении Ctrl-C:

- Отключает IP форвардинг

- Очищает файервол iptables

- Индивидуально восстанавливает маршрутизатор и таблицы ARP жертвы

Примеры запуска LANs

Протестировано на Kali. В следующих примерах атакующей машиной будет 192.168.0.5, а 192.168.0.10 будет жертвой.

Популярное использование:

Активное обнаружение цели для ARP спуфинга и вывода всех интересных не-HTTPS данных, которые они отправляют или запрашивают. Поскольку нет опции -ip, то будет сделано ARP сканирование сети, сравнение его с живым неразборчивым захватом и составлен список всех клиентов сети. Пробует присвоить тэг целям по Windows именам netbios и печатает, как много пакетов данных они отправляют/получают. Возможность захватывать пакеты с данными, которые они отправляют, очень зависит от физической близости и мощности вашей сетевой карты. Нажмите Ctrl-C, когда вы готовы и выбрали цель, которую будете ARP спуфить.

Поддерживается перехват и сбор данных из следующих протоколов: HTTP, FTP, IMAP, POP3, IRC. Напечатает первые 135 символов URL и проигнорирует URL, оканчивающиеся на .jpg, .jpeg, .gif, .css, .ico, .js, .svg и .woff. Также напечатает для всех протоколов введённые имена/пароли, сделанные поиски на любом сайте, отправленные/полученные имейлы и отправленные/полученные сообщения IRC.

Запуск LANs.py без аргументов даст вам список активных целей, а при выборе одной из них, программа будет работать как простой ARP спуфер.

Ещё пример популярного использования:

- -d: открыть xterm с driftnet для просмотра всех изображений, которые видят на атакуемых машинах

- -ip: IP адрес цели и пропуск активного выбора цели в начале

HTML инъекция:

Вставка URL ловушки BeEF в страницы, которые посещает жертва. Это просто оборачивает аргумент в тэг

Источник

Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi

Если у вас какие-либо про блемы с беспроводными устройствами, то следует ознакомиться со статьёй « Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры ».

Возможно ли глушить Wi-Fi?

Вы (или ваша организация) ответственно подошли к настройке беспроводных точек доступа (Wi-Fi): воспользовались подсказками по настройке роутера, в первую очередь, отключили WPS и придумали очень сложный пароль. Значит ли это, что теперь можно расслабиться? Нет, у злоумышленников, как минимум, ещё пара трюков в рукаве — DoS и глушение Wi-Fi. Даже если они не смогут проникнуть в вашу сеть, они могут воспрепятствовать её нормальной работе.

Эта инструкция описывает глушение Wi-Fi, предназначенный для стресс-теста вашей беспроводной сети, чтобы вы могли оценить имеющиеся угрозы и предпринять превентивные меры безопасности.

Как правильно запустить Wifi_Jammer

После обновления Aircrack-ng изменилось имя беспроводного интерфейса. К сожалению, Wifi_Jammer перестал работать. Но это легко можно исправить коррекцией одной строки. Посмотрите подробности в статье « Чиним Wifi_Jammer и Wifi_DoS в WebSploit ». Если вы уже отредактировали исходный код Wifi_Jammer, то можно продолжать.

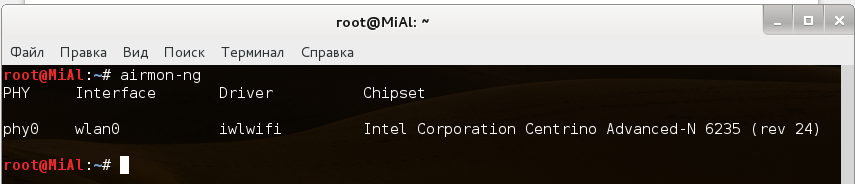

Посмотрим имя нашего интерфейса:

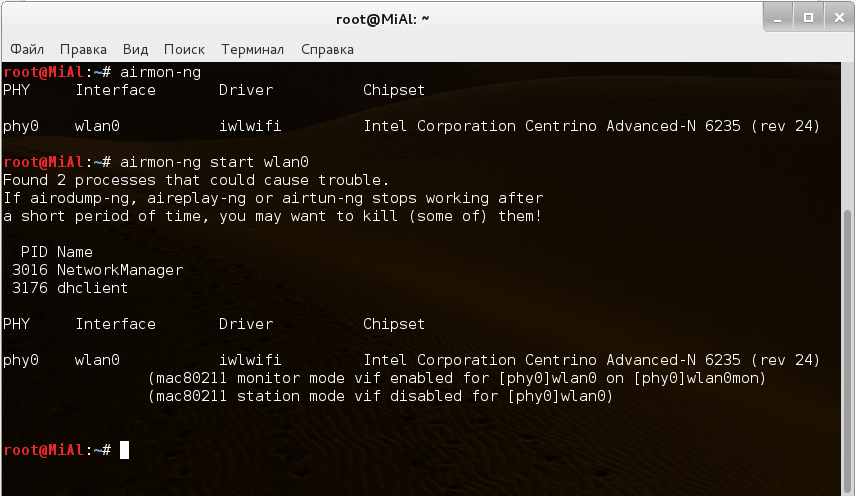

Следующую команду запускаем так: airmon-ng start имя_интерфейса. У меня так:

Обратите внимание, у меня появилось предупреждение (у вас его может и не быть):

Программа предупреждает, что имеются конфликты с другими приложениями и что если airodump-ng, aireplay-ng или airtun-ng останавливают работу после короткого времени, то мне нужно остановить названные процессы. Это можно сделать так (у вас могут быть свои цифры — посмотрите на PID):

Я буду тренироваться на своей собственной ТД — она в самом вверху.

Запускаем WebSploit

Задействуем плагин wifi_jammer

Вам обязательно нужно «отремонтировать» модуль wifi_jammer, поскольку после обновления сторонних программ, он стал неработоспособным. Подробности, а также как вернуть его в строй написано в этой инструкции.

Посмотрим на его опции

Нам нужно задать essid, bssid, channel и mon. Эти данные можно взять из вывода airodump-ng.

Обратите внимание, что здесь нет вариантов, устанавливать значение нужно именно в wlan0mon.

Запускаем командой run:

Контролировать процесс можно двумя способами. Первый — просто убедиться, что ваши устройства больше не подключены к беспроводной сети Wi-Fi. Второй — с помощью команды airodump-ng wlan0mon. Обратите на такое поле её вывода как PWR. Его значение при нормальной работе находилось в районе 40.

После начала атаки значение PWR составляет 0 и до самого конца атаки не поднимается. Сеть Wi-Fi в это время недоступна.

В данном примере мы глушили одну точку доступа, возможно глушить сразу все ТД, например, этой программой.

Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Борьба с глушением Wi-Fi

- Говорят, есть модели роутеров, которые не обращают внимание на широковещательные пакеты деаутентификации. Возможно, стоит поискать подобные модели.

- Во время атаки нужно понимать, что атакующий должен находиться в непосредственной близости — не более чем в нескольких сотнях метров.

- Можно настроить автоматический выбор канала в точке доступа. Это должно затруднить атаку, т. к. атакующий должен будет заботиться о переключении каналов.

- Радикальное решение — купить проводной роутер.

Спасибо за внимание! Используйте полученные данные только в благих целях. Это оградит вас и других людей от проблем. Как всегда, расшаривание ссылки приветстсуется.

3 thoughts to “Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi”

Чтобы не писать нескольколько команд kill на каждый процесс, пишем команду airmon-ng check kill mon0 (wlan0mon) и все «ненужные» процессы умирают )))

Иногда у меня на виртуалке при убивании процесса NetworkManager отваливается мой адаптер, с чем связано неизвестно, может потому что китайская копия awus036h.

За статью спасибо!

P.S. с новым Reaver-ом на виртуалке — адаптер не пашет ((( буду копать дальше.

Спасибо, что напомнили команду. Я когда писал, знал что она есть, но никак не мог вспомнить точный синтаксис ))

Процессы лучше убивать отдельно — т.к. у меня также что-то отваливается. Т.е. убираем по одному и смотрим — стало лучше/хуже.

Я на процессы обратил внимание, т.к. с Джаммером сразу были проблемы, и я по началу думал что дело именно в этих процессах. Но оказалось дело в самом Wifi_Jammer — его пришлось подправлять.

У меня тоже проблемы с Reaver’ом. Но по идее, если запускать новый Reaver без новых ключей, то он должен работать в точности как старый Ривер. У меня и с новыми ключами и без ключей у него ничего не получается. Хотя и точек для тестирования с WPS мало. Я думал, что дело именно в этих точках.

не запускается websploit! ошибка вот — Traceback (most recent call last):

File «/usr/bin/websploit», line 39, in

from core import wcolors

ImportError: cannot import name wcolors

как исправить ?

Источник