- GnuPG – простой способ шифрования файлов в командной строке Linux

- Что такое GnuPG

- Как установить GnuPG

- Как зашифровать файл

- Как дешифровать файл

- Дешифрование и запись вывода в новый файл

- GnuPG: Безопасная почта для Win, Mac и *nix

- Скачивание

- Установка

- Создание ключей

- Использование

- Переписка

- Финал

- Kleopatra: GnuPG в графической оболочке

- Установка

- Создание пары ключей

- Экспорт и импорт

- Шифрование и подпись

- Постскриптум

GnuPG – простой способ шифрования файлов в командной строке Linux

Оригинал: GnuPG – An Easy Way To Encrypt/Decrypt Files From Command Line in Linux

Автор: Magesh Maruthamuthu

Дата публикации: 15 марта 2017 года

Перевод: А. Кривошей

Дата перевода: сентябрь 2017 г.

У всех нас есть секреты, которыми мы не хотим делиться с окружающими. Также у всех есть личные документы, которые мы не хотим никому показывать. Как их можно защитить при работе в многопользовательской системе, когда доступ к системе имеют несколько человек?

В Linux эту задачу можно решить с помощью нескольких программ. Хорошим решением является Cryptkeeper, о котором мы уже писали. Сегодня мы хотим рассказать вам о GnuPG — еще одном прекрасном приложении для шифрования/расшифровки файлов в командной строке Linux.

Что такое GnuPG

GnuPG означает GNU Privacy Guard, также известное как GPG. GnuPG — это бесплатная утилита с открытым исходным кодом на базе стандарта OpenPGP, используемая для шифрования/дешифрования файлов в командной строке Linux. Она позволяет пользователю шифровать и подписывать данные для их безопасной пересылки в сети интернет.

GnuPG имеет гибкую систему управления ключами, а также модули доступа ко всем видам директорий публичных ключей, поэтому она легко интегрируется с другими приложениями. Вторая версия GnuPG также обеспечивает поддержку S/MIME и Secure Shell (ssh).

Как установить GnuPG

В большинстве дистрибутивов Linux пакет GnuPG доступен в системных репозиториях, поэтому вы можете просто установить его с помощью штатного менеджера пакетов. Пакет GnuPG включает две команды, поэтому вы можете использовать gpg или gpg2.

Как зашифровать файл

Для шифрования файла используется ключ -c вместе с именем файла. с означает, что используется симметричная криптосистема. При первом запуске в вашей домашней директории будут созданы необходимые папки:

Введите дважды свой пароль, затем кликните ОК для шифрования файла. Зашифрованный файл получит расширение .gpg.

Обратите внимание, что если вы забудете/потеряете пароль, то не сможете восстановить документ или просмотреть его содержимое, так как используется очень сильное шифрование.

Как дешифровать файл

Для этого используется команда gpg с ключами -d или —decrypt.

Будет выведено окно для ввода пароля. Введите пароль, затем нажмите ok для дешифровки файла.

Нажмите n для сохранения файла под другим именем.

Дешифрование и запись вывода в новый файл

Если вы хотите после дешифрования записать вывод в новый файл, просто добавьте ключ -o и новое имя файла.

Вы можете узнать больше о возможностях GnuPG, прочитав man-страницу утилиты.

Источник

GnuPG: Безопасная почта для Win, Mac и *nix

Рассмотрим установку и первичную настройку GnuPG для трёх ОС: Windows, Mac OS X и Linux.

Подразумевается, что читатель имеет достаточные знания для того, чтобы выполнить несколько команд в консоли ОС (CMD/Terminal/xterm соответственно).

Скачивание

Windows: GPG4Win — готовая сборка GnuPG + GUI + Claws-Mail.

Mac OS X: Установить GPG Suite

Linux: В зависимости от вашего дистрибутива. Ключевое слово — gnupg2.

В связи с многообразием клиентов под *nix, расписывать установку для каждого — бесполезно.

Список клиентов, поддерживающих GNUPG — тут.

Установка

Windows: Стандартная установка. Не забываем поставить галочку около «Claws Mail».

Mac OS X: Устанавливаем GPG Suite.

Linux: В зависимости от дистрибутива и почтового клиента :)l.

Создание ключей

Запускаем терминал (cmd.exe/Terminal/xterm).

Для ОС Windows делаем cd «Папка_Куда_установлена_GPG4Win» (C:\Program Files\GNU\GnuPG\ по умолчанию )

Для всех: выполняем команду gpg2 —gen-key

Вам зададут несколько вопросов.

2048 должно хватить. Просто жмём Enter.

Через какое время ключ будет считаться недействительным? Жмите «Enter» 🙂 Пусть будет вечным.

Далее жмём «Y». И отвечаем на 3 вопроса.

Real Name: — вводим своё имя латинскими буквами (напр. Vasily Pupkin ).

Email: — вводим e-mail (напр. v.pupkin@gmail.com)

Comment: — что угодно, от названия фирмы до ника )

Если всё правильно — жмём «O».

Теперь нас спросят пароль для ключа. Вводим 2 раза один и тот-же (или 2 раза жмём Enter для ключа без пароля).

Несколько секунд… И ключ готов! Ура! )

Проверяем: gpg2 —list-keys

pub 2048R/5C35B909 2010-01-31

uid Vasily Pupkin

sub 2048R/40ADD978 2010-01-31

Использование

Windows: Запускаем Claws-Mail. Подключаем аккаунт почты (тот, для которого создавали ключ! ).

Идём в настройки-модули, проверяем, что там есть модуль GPG.

Теперь, создаём сами себе сообщение и выбираем Параметры->Зашифровать.

Кстати, можем сразу создать новые ключи для другой учетной записи — Настройки-Настройки учетной записи-Модуль-GPG-Генерировать новую пару ключей

Mac OS X: Запускаем Mail, создаём новое сообщение, видим галочки «Signed» и «Encryped». Можем выбрать ключ для подписи/шифрования. Для 10.6 и Claws-mail аналогично Windows.

Linux:В зависимости от клиента. Для Claws-Mail аналогично Windows.

Переписка

Для переписки с абонентом необходимо иметь его публичный ключ. Свой ключ можно получить командой gpg2 -a —export ваш e-mail.

Импортировать чужой — gpg2 —import файл ключа

Финал

Вот собственно, и всё. Удачного Вам шифрования )

Если хотите проверить — пишите мне (не забывайте прикладывать свой публичный ключ аттачем ).

Мой ключ — тут.

Удачи!

Источник

Kleopatra: GnuPG в графической оболочке

Программы семейства GPG (GNU Privacy Guard) / PGP (Pretty Good Privacy) позволяют «прозрачно» подписывать и зашифровывать все типы цифровой информации. По своей сути, названные инструменты являются лишь удобной обёрткой, упрощающей практическое использование открытых алгоритмов асимметричной криптографии.

Несколько лет ведется полемика об актуальности использования GPG, в рамках которой высказывается много скептицизма о громоздкости и устаревании этого криптографического продукта. Высокий порог вхождения очевиден при соответствующем поисковом запросе, который выдает много сложной информации и инструкции по работе с утилитой GPG в терминале Linux.

В этой статье рассмотрим приложение с открытым исходным кодом для работы с инструментарием GPG в графической оболочке — находка для новичков и тех, кто просто избегает загадочного черного окна командной строки. Благодаря кроссплатформенности Клеопатры, статья одинаково полезна для пользователей Windows, Linux и FreeBSD.

Установка

Во многих unix-like операционных системах Клеопатра имеется в репозиториях по умолчанию. В Debian установка выглядит так: sudo apt-get install kleopatra .

Для Windows программа распространяется в пакете GPG4Win, объединяющем в себе несколько полезных инструментов: непосредственно Kleopatra, GpgEX — удобный плагин для проводника Windows, который добавляет в контекстное меню пункты «Зашифровать», «Подписать», «Расшифровать», «Проверить контрольные суммы» и некоторые другие, GPA — еще один более простой на вид и менее функциональный менеджер ключей, GpgOL — плагин для почтового клиента Outlook).

Первый шаг в использовании GPG — создание своей пары ключей. Публичный ключ предоставляется всем желающим, а секретный хранится в надежном месте и служит для подписания информации от лица его владельца и расшифровки адресованной ему информации.

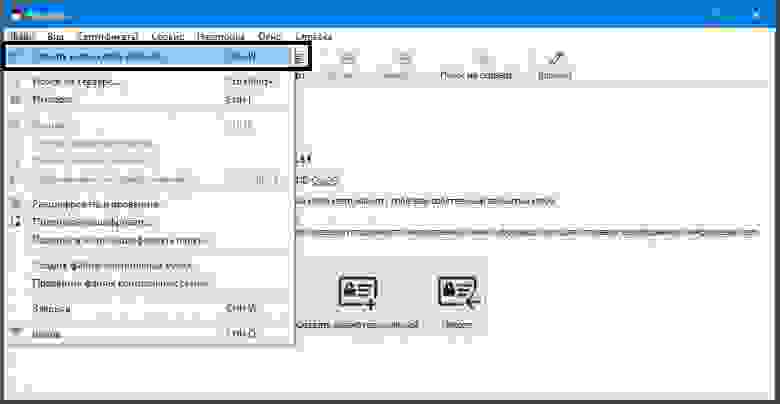

Создание пары ключей

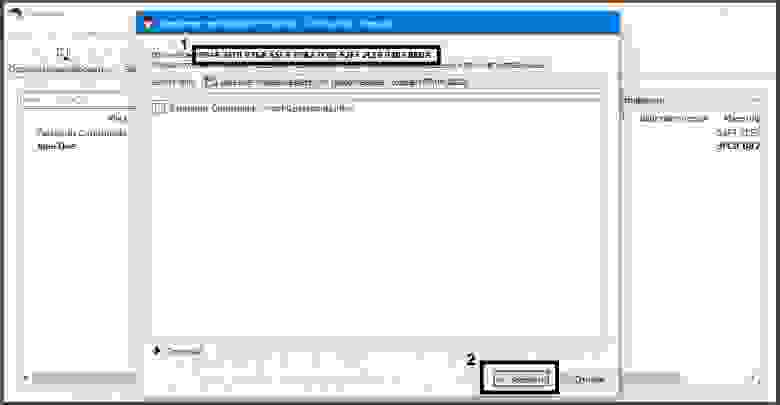

На выбор предлагаются типы ключей X.509 (практически применяется в корпоративной среде) и OpenPGP. Выбираем OpenPGP. Вводим контактые данные, которые будут отображаться у всех владельцев нашего открытого ключа. Вместо настоящего имени можно указать никнейм. В дальнейшем некоторую информацию ключа будет возможно изменить.

По умолчанию используется шифрование RSA с длиной ключа в 2048 бит (2048 нулей и единиц машинного кода). С учетом развития квантовых технологий, данное шифрование всё менее и менее кажется надежным. В настоящее время себя хорошо зарекомендовало использование криптографии на эллиптических кривых. Подобные алгоритмы имеют невероятную криптостойкость и хорошую производительность, благодаря небольшой длине ключа.

Чтобы создать пару ключей на эллиптических кривых, переходим в дополнительные параметры. Пункт ECDSA/EdDSA — то, что нам надо. Дополнительный чекбокс (галочка) «+ECDH» даст ключу возможность шифровать, без нее сертификат можно будет использовать только для подписи и идентификации, так как ECDSA/EdDSA — алгоритмы подписи, а не шифрования. В выпадающих списках предлагается выбрать один из алгоритмов: ed25519, brainpool и NIST.

ed25519 (Curve25519) — эталонная и непатентованной реализация криптографии на эллиптической кривой, имеет 128-битную длину. Является ключом EdDSA — самым актуальным алгоритмом цифровой подписи (считается, что без закладок от силовых структур каких-либо стран).

brainpool — алгоритм, разработанный немецким сообществом криптографоф, в число которых входят университеты, государственные ведомства и коммерческие организации, например, компания Bosch. Поддерживает длины в 256, 384 и 512 бит. При подписи использует несколько устаревший алгоритм ECDSA.

NIST — американский алгоритм, разработанный Национальным Институтом Стандартов и Технологий. Рекомендован для использования государственными органами США. Поддерживает длины в 256, 384 и 521 бит. По оценке некоторых специалистов, NIST лучше brainpool по производительности. При подписи использует несколько устаревший алгоритм ECDSA.

Для примера в обоих случаях используется алгоритм brainpool с максимальной длиной ключа. По умолчанию ключ создается со сроком годности в два года. Этот параметр можно изменить, либо вовсе отключить, тогда ключ будет бессрочным.

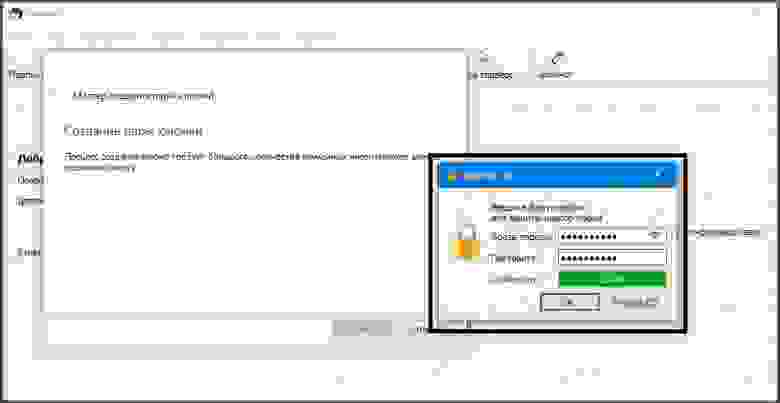

На следующем шаге задается пароль, который является последним рубежом защиты секретного ключа. Не следует передавать кому-то секретный ключ, но если так все-таки вышло, будет лучше, когда вы задали очень надежный пароль. Рекомендуется использовать специальные знаки (символы пунктуации и прочее) для надежной защиты от брутфорса. Лучшим вариантом будет длинный пароль, полученный из генератора случайных символов, однако не забывайте про золотую середину между использованием и безопасностью. Например, вводить на телефоне очень длинный и сложный пароль с символами из расширенной таблицы ASCII, не имея возможности его скопировать из менеджера паролей, будет весьма проблематично.

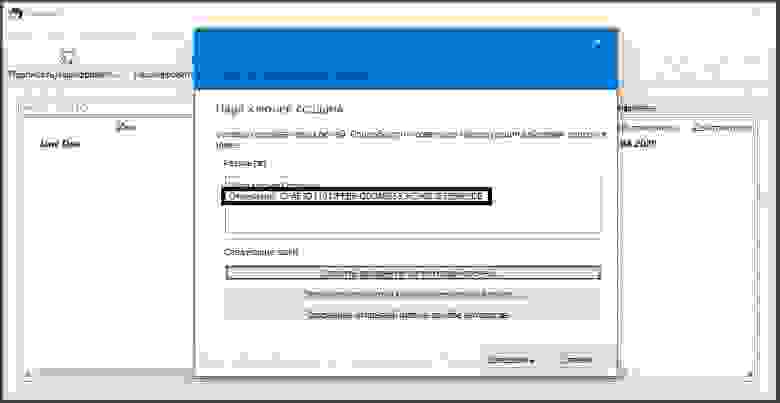

Итак, пара ключей создана! Обратите внимание на отпечаток, это уникальный идентификатор вашего ключа. Даже если кто-то захочет представиться вами, создав ключ с такими же именем и электронной почтой, его отпечаток будет отличаться. Именно поэтому важно сверять отпечатки получаемых ключей.

Клеопатра предлагает сделать резервную копию ключей, что по факту является экспортом закрытого ключа. Эту операцию в дальнейшем можно произвести в любой момент.

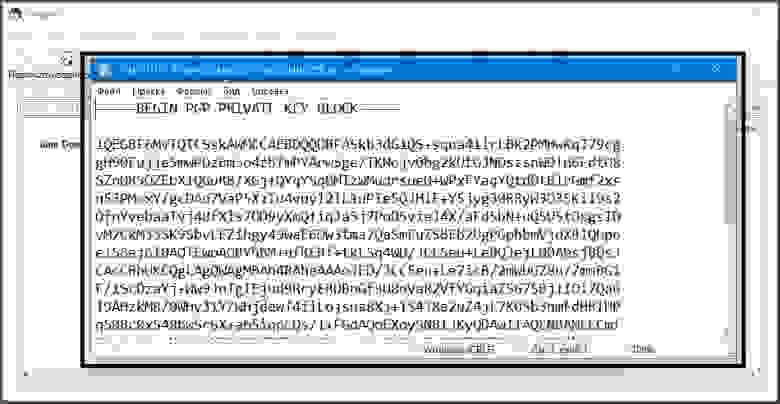

Открыв экспортированный ключ в текстовом редакторе, мы увидим специфичный фрагмент текста, начинающийся словами «BEGIN PGP PRIVATE KEY BLOCK». Будьте внимательны, не отправьте его кому-то по ошибке! Открытые ключи, предназначенные для передачи вторым лицам, начинаются со слов «BEGIN PGP PUBLIC KEY BLOCK».

Большое преимущество GPG перед другими средствами идентификации заключается в легкой переносимости ключа. Например, его можно распечатать на бумаге или выучить наизусть. Хранить можно только приватный ключ, так как при необходимости кому-то передать публичный, мы всегда можем экспортировать его из секретного (выводится математическим путём).

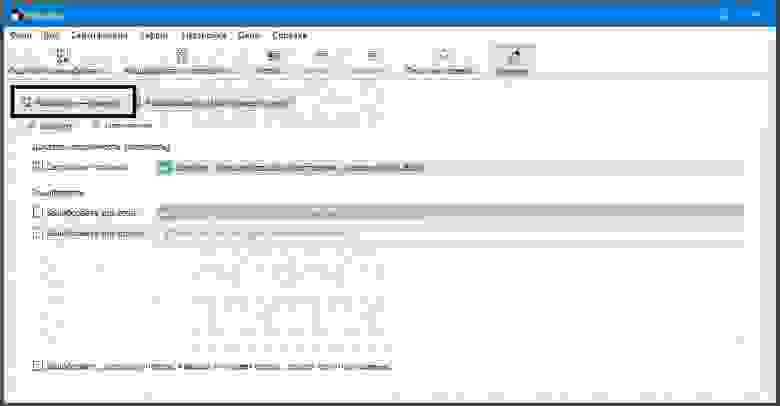

Экспорт и импорт

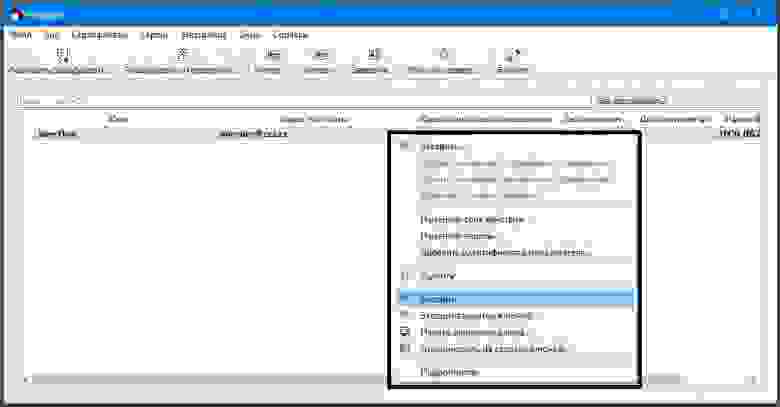

Для операций с ключом, щелкните по нему правой кнопкой мыши.

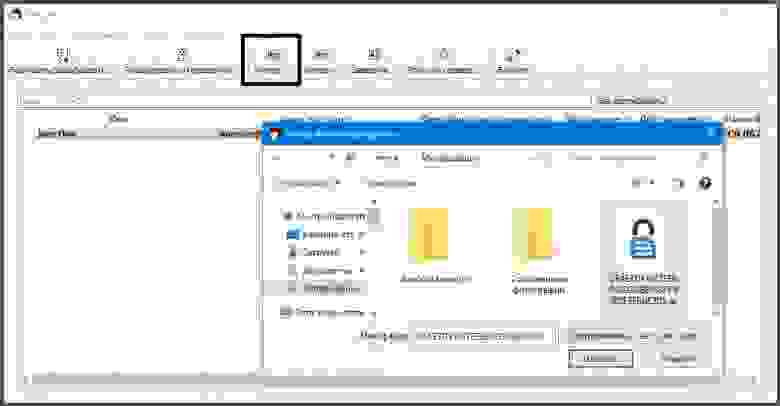

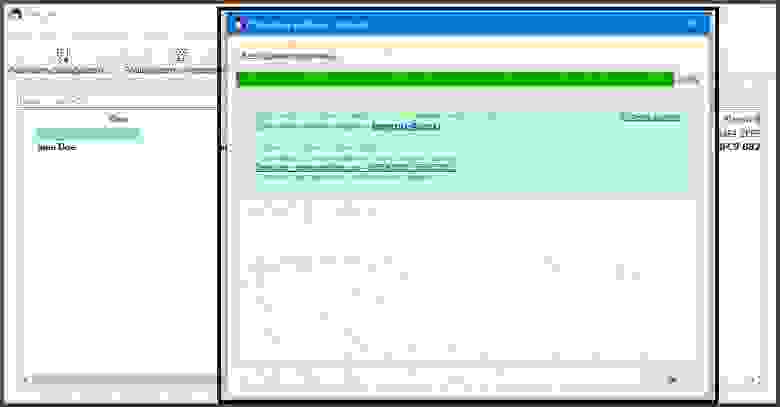

Для импорта ключей (нашего уже существующего на новом устройстве или полученного публичного), воспользуемся кнопкой «Импорт». Также можно использовать двойной клик по файлу ключа, это автоматически откроет Клеопатру и импортирует выбранный ключ. GPG-файлы встречаются с расширениями *.asc, *.pgp и *.gpg. Это не имеет большого значения, так как расширение нужно больше для удобства пользователя и лишь немного — приложений. Файл будет корректно прочитан и в случае, когда специальное расширение изменено или удалено.

Очень часто ключи распространяются в виде текстового блока. В таком случае, скопировав ключ, можно импортировать его через меню операций с буфером обмена.

Программа попросит удостовериться в подлинности ключа. В настоящее время самым простым и эффективным способом является сравнение отпечатка, поэтому его публикуют вместе с ключом. Если отпечаток совпадает с заявленным, заверяем сертификат.

Теперь мы можем проверять подпись владельца нового ключа и шифровать для него информацию.

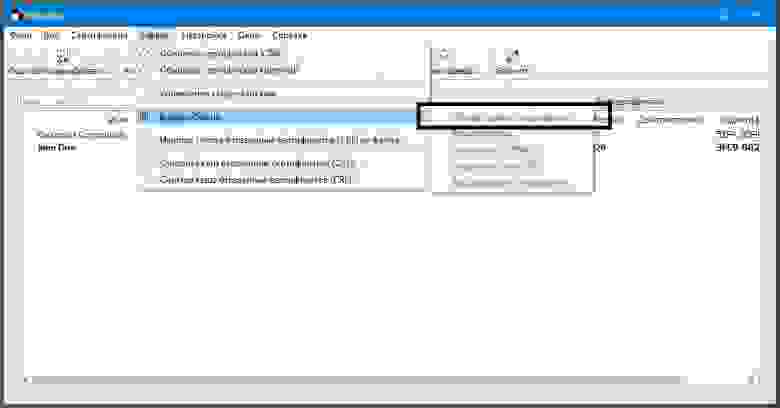

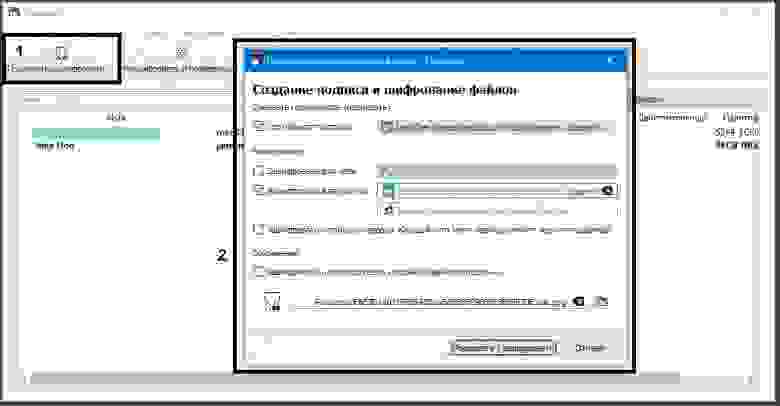

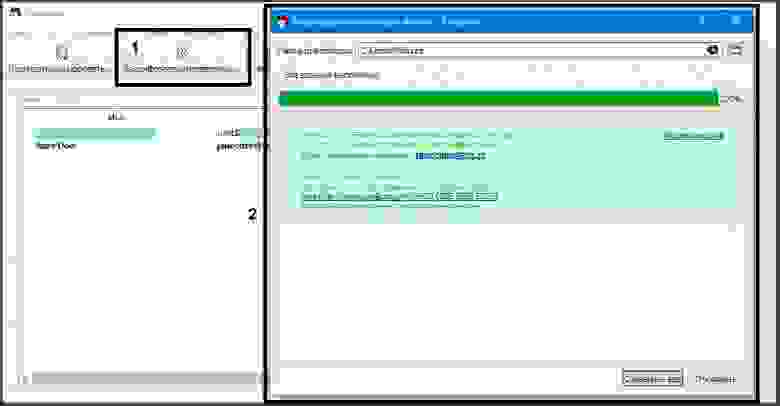

Шифрование и подпись

Чтобы зашифровать и подписать файл, воспользуемся соответствующим пунктом меню на верхней панели.

После выбора файла, предлагается выбрать нужные операции. Подпись позволяет получателю убедиться в авторстве файла. Эта функция очень полезна: расшифровав архив, мы точно знаем, что архив был зашифрован владельцем обозначенного ключа, а не кем-то другим, кто просто располагает нашим публичным ключом. Использовать подпись — полезная привычка в большинстве случаев.

Распространненым способом безопасного хранения данных на облачном хранилище является GPG-шифрование файлов «для себя». В таком случае расшифровать информацию можно будет только нашим ключом.

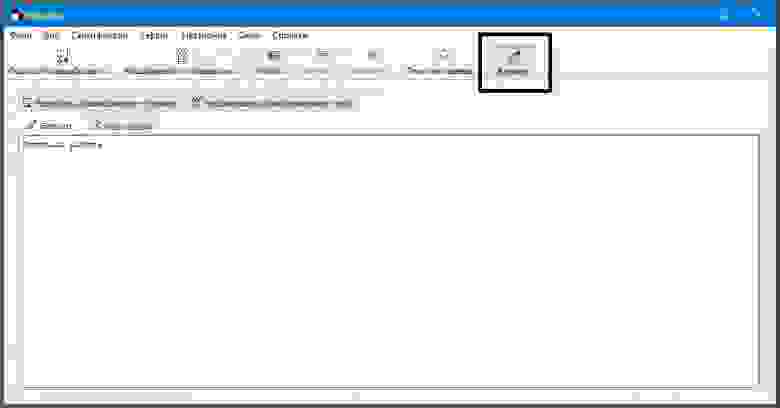

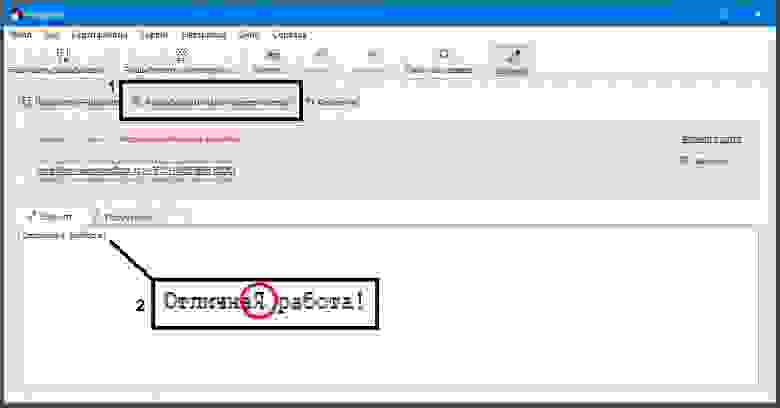

Также возможна подпись без шифрования. Чаще всего применимо к текстовой информации. Механизм подписания строится на хеш-сумме: позволяет сравнить актуальное состояние информации с тем, какой она была, когда ее подписывал отправитель. Для примера откроем «блокнот».

Назначив отсутствие шифрования для кого-либо, оставляем только подпись и нажимаем кнопку «Подписать».

После ввода пароля от ключа, видим, что к фразе «Отличная работа» добавился дополнительный текстовый блок с хеш-суммой SHA512.

Если сейчас проверить подпись, она будет верна, но если изменить хотя бы один символ или добавить пробел, проверка выявит недействительную для данного текста подпись. Это связано с тем, что хеш-сумма данного массива информации абсолютна отлична от той, когда вместо буквы «Я» стояла «я».

В случае подписи файла без шифрования, в директории файла создается сигнатура с расширением *.sig, которую следует передавать вместе с исходным файлом. Если в файле изменится хотя бы один бит, проверка подписи выдаст ошибку.

Постскриптум

Все локальные ключи централизованно хранятся на устройстве в специальной папке. Все программы, взаимодействующие с GPG, будут их видеть. Для общения по протоколу XMPP (Jabber), защищенного GPG-шифрованием, можно использовать Gajim, который также является кроссплатформенным. Для ведения защищенной почтовой переписки удобно использовать этичный клиент Thunderbird, в который необходимо будет импортировать секретный ключ, так как он имеет свое изолированное хранилище ключей. Об использовании Thunderbird написано тут.

В статье опущено много технических нюансов, так как она рассчитана на широкий круг пользователей, которые в том числе имеют низкий уровень познаний в криптографии и ищут стартовую позицию для знакомства с действительно надеждным сквозным шифрованием.

Источник