- Системные требования

- Сертифицированные программы-криптопровайдеры (CSP)

- Требования к компьютеру для установки программ-криптопровайдеров

- Браузеры, поддерживающие шифрование по ГОСТ

- Таблица совместимости

- Гост tls mac os

- Гост tls mac os

- Скачать

- Требования к системе

- Проверка работоспособности

- Принцип работы

- Гост tls mac os

- Поддерживаемые операционные системы

- Установка КриптоПро Fox на ОС Microsoft Windows

- Установка КриптоПро Fox на ОС Linux

- Установка КриптоПро Fox на ОС Apple OS X

- Настройка

Системные требования

Для работы через систему доступа SSLGOST необходимо иметь на компьютере:

- Сертифицированную программу-криптопровайдер

- Браузер, поддерживающий шифрование по ГОСТ

Сертифицированные программы-криптопровайдеры (CSP)

- КриптоПРО CSP (подойдет и бесплатная версия — по лицензионному соглашению программы (пункт 8.с) ей можно пользоваться и после истечения демонстрационного периода без покупки и ввода ключа)

- ViPNet CSP (бесплатная). После установки ее необходимо зарегистрировать согласно инструкции. Позволяет также проверять и создавать запрос на электронную подпись.

Если одна из этих программ у вас уже установлена, просто перепроверьте ее версию по таблице совместимости и обновите на более новую, если это необходимо.

Требования к компьютеру для установки программ-криптопровайдеров

- Процессор — Intel Core 2 Duo или другой схожий по производительности x86-совместимый процессор с количеством ядер 2 и более.

- Объем оперативной памяти — не менее 512 Мбайт.

- Свободное место на жестком диске — не менее 100 Мбайт.

Браузеры, поддерживающие шифрование по ГОСТ

К сожалению, не все браузеры поддерживают шифрование по ГОСТ. Выбирать следует из этих:

- Internet Explorer 8 (и выше) — Edge из Windows 10 не подойдет (оба этих браузера обычно есть в Windows 10)

- Яндекс-Браузер — подойдет корпоративная версия, работает только с КриптоПРО

- Внимание! С Яндекс Браузером не работает СЭД и СЭД Тезис

- Chromium GOST — специальная версия Google Chrome от КриптоПРО с поддержкой ГОСТ

Также пользователи сообщали о поддержке браузером Спутник (редакция «С поддержкой отечественного шифрования» — скачивается по ссылке «Другие варианты загрузки»), но нами она не тестировалась.

Таблица совместимости

Таблица совместимости различных операционных систем, браузеров и программ-криптопровайдеров составлена по результатам тестирования. Есть вероятность того, что будет работать в другой комбинации.

Зеленым отмечены рекомендуемые пары для каждой из операционных систем. КриптоПРО выбирается только по причине того, что не требует регистрации, а Internet Explorer — потому, что есть везде.

Версии КриптоПРО 5 не тестировались, поэтому не упоминаются.

Windows XP x86:

- Chomium GOST + КриптоПРО CSP 4 или ViPNet CSP 4.0

Windows Vista x64/x86

- Internet Explorer 8 и выше +КриптоПРО CSP 4 или ViPNet CSP 4.0 и выше

- Chromium GOST + ViPNet CSP 4.0 и выше или КриптоПРО CSP 4

Windows 7 x64/x86

- Internet Explorer 9 и выше +КриптоПРО CSP 4 или ViPNet CSP 4.2

- Chromium GOST + ViPNet CSP 4.0 и выше или КриптоПРО CSP 4

Windows 10 x64/x86

- Internet Explorer 11 (не путать с Edge — в ОС обычно 2 браузера есть) + КриптоПРО CSP 4 (версия ViPNet CSP 4.2.5 работает, но не сертифицирована)

- Chromium GOST + ViPNet CSP 4.0 и выше или КриптоПРО CSP 4

Ubuntu 19/04

- Chromium GOST (deb-пакет из репозитория на github) + КриптоПРО CSP 4

Источник

Гост tls mac os

На macOS рекомендуется использовать последнюю доступную сборку КриптоПро CSP 5.0.

- macOS 11.4 (в других поддерживаемых версиях macOS настройки аналогичны)

- КриптоПро CSP 5.0 R2

- КриптоПро ЭЦП Browser plug-in 2.0

Порядок настройки:

1) Установка КриптоПро CSP 5.0 R2:

Скачайте дистрибутив КриптоПро CSP 5.0 R2 (загрузка доступна после предварительной регистрации на сайте) .

Распакуйте скачанный архив macos — uni . tgz .

Откройте распакованную папку macos — uni .

Запустите файл ru.cryptopro.csp-5.0.12000.dmg.

Следуйте инструкциям установщика.

2 ) Установка КриптоПро ЭЦП Browser Plug-in 2.0:

Запустите скачанный файл cprocsp-pki-2.0.pkg.

Следуйте инструкциям установщика.

Более подробная информация об установке и настройке КриптоПро ЭЦП Browser Plug-in 2.0 на macOS есть на этой странице .

Для дальнейшей настройки используйте графическую панель Инструменты КриптоПро:

3) Установка личного сертификата (при подключенном ключевом носителе):

4) Проверить правильность настройки можно на тестовой странице проверки плагина .

Если настройка произведена корректно, то в поле Сертификат появится строка, соответствующая сертификату.

После выбора сертификата и нажатия кнопки Подписать появится надпись Подпись сформирована успешно.

5) Проверка статуса лицензии КриптоПро CSP 5.0:

6) Активация лицензии КриптоПро CSP 5.0:

Примечания:

a) При необходимости отдельной установки сертификатов

корневых удостоверяющих центров (например, в случае использования неквалифицированного сертификата) или

промежуточных удостоверяющих центров (например, в случае с проблемами автоматического построения цепочки сертификатов по ссылкам из сертификатов)

эти сертификаты можно установить следующим образом:

b) Поддерживаемые ключевые носители:

- USB флеш-накопитель

- жесткий диск компьютера

- Рутокен (для Рутокен S необходима установка драйвера (для macOS 10.9 — 10.13, для macOS 10.14 — 11) и перезагрузка компьютера, при использовании Рутокен S возможны проблемы )

- ESMART

- JaCarta (eToken не поддерживается)

- другие менее распространенные виды токенов

Внимание: в КриптоПро CSP 4.0 ключевые носители eToken и JaCarta не поддерживаются.

c) Возможность работы на macOS с ЭЦП на порталах нужно уточнять в технической поддержке порталов.

Если в требованиях к рабочему месту при работе на портале с ЭЦП только наличие КриптоПро CSP и КриптоПро ЭЦП Browser plug-in, то, вероятнее всего, на этом портале есть возможность работы на macOS.

d) Инструкция по входу на портал gosuslugi.ru , используя сертификат электронной подписи на macOS в связке с КриптоПро CSP, доступна по ссылке .

e) Для работы на портале nalog.ru необходимо:

— иметь в наличии квалифицированный сертификат электронной подписи и соответствующий ему ключ,

— при использовании сертификата по ГОСТ Р 34.10-2012 выполнить команду:

При появлении строки Password: нужно ввести пароль пользователя в операционной системе macOS и нажать клавишу Enter.

— для входа в личный кабинет ИП или ЮЛ с помощью электронной подписи использовать только браузер Chromium GOST (браузер с поддержкой TLS сертификатов по ГОСТ Р 34.10-2012) и входить по прямой ссылке:

https://lkul.nalog.ru — для юридических лиц,

https://lkipgost2.nalog.ru/lk — для индивидуальных предпринимателей.

Чтобы удалить выбранный ранее сертификат электронной подписи из кеша Chromium GOST перезапустите браузер.

При использовании в качестве ключевого носителя облачного токена или простого USB-флеш накопителя Chromium GOST необходимо запускать из Терминала с помощью команды:

Можно также скопировать ключевой контейнер с USB флеш-накопителя на жесткий диск как описано здесь , чтобы не запускать Chromium GOST из Терминала.

Источник

Гост tls mac os

Браузер chromium-gost — веб-браузер с открытым исходным кодом на основе Chromium с поддержкой криптографических алгоритмов ГОСТ (в соответствии с методическими рекомендациями ТК 26) при установке защищённых соединений через интерфейс msspi.

Основной задачей проекта является техническая демонстрация возможности встраивания ГОСТ в браузер с открытым исходным кодом Chromium. Данное технологическое решение может помочь разработчикам адаптировать браузер при встраивании поддержки ГОСТ.

Компания КриптоПро не является правообладателем браузера chromium-gost и не отвечает за его функционирование и поддержку на регулярной основе, продукт развивает и поддерживает сообщество разработчиков на безвозмездной и добровольной основе, среди которых важную роль составляют специалисты КриптоПро.

Скачать

Браузер chromium-gost доступен для операционных систем Windows, Linux и MacOS.

Ссылки для скачивания актуальных сборок и основная ветка разработки:

https://github.com/deemru/chromium-gost/releases/latest

Требования к системе

Для работы с алгоритмами ГОСТ требуется наличие в системе криптопровайдера, поддерживающего работу с российской криптографией.

В качестве криптопровайдера мы рекомендуем использовать КриптоПро CSP. Для работы с защищёнными соединениями не требуется покупка лицензии КриптоПро CSP, кроме того КриптоПро CSP имеет ознакомительный период с работой всех функций программы, включая работу с долговременными ключами и подписями на их основе. Для скачивания КриптоПро CSP достаточно пройти простую процедуру регистрации на сайте.

Проверка работоспособности

Если соответствующий криптопровайдер установлен в системе, то проверить работоспособность браузера chromium-gost, можно перейдя по ссылке на сервис для разработчиков https://gost.cryptopro.ru

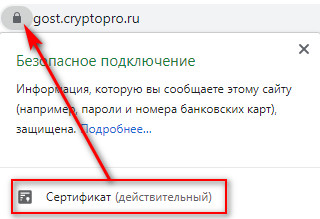

Сертификат сайта должен выглядеть следующим образом, что подтверждает установку защищённого соединения по алгоритмам ГОСТ:

Альтернативный вариант проверки — через панель разработчика:

— Находясь в браузере, нажмите F12, откроется панель разработчика браузера

— Перейдите на вкладку Security

— Находясь на вкладке Security, обновите страницу (1 — на картинке ниже)

— Перейдите на появившуюся закладку https://gost.cryptopro.ru/ (2 — на картинке ниже)

— Проверьте данные соединения и сертификата (3 — на картинке ниже)

Если у вас показывается другой сертификат (примеры ниже), то попробуйте переустановить криптопровайдер и перезапустить браузер chromium-gost.

Или в альтернативном варианте проверки — если соединение не по ГОСТ:

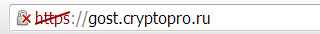

Если у вас по какой-то причине не установлены корневые сертификаты (перечёркнут https, как на картинке ниже),

мы рекомендуем переустановить криптопровайдер, воспользовавшись универсальным установщиком КриптоПро CSP с автоматической установкой необходимых корневых сертификатов.

Принцип работы

Оригинальная реализация Chromium при установке защищённых соединений использует библиотеку BoringSSL, которая не поддерживает криптографические алгоритмы ГОСТ. Для обеспечения работы ГОСТ-алгоритмов используется интерфейс msspi, который может поддерживать соответствующие алгоритмы, используя установленный в систему криптопровайдер.

При запуске браузера определяется наличие технической возможности работы криптографических алгоритмов ГОСТ через интерфейс msspi. В случае успеха при установке очередного защищённого соединения помимо оригинальных идентификаторов алгоритмов в пакете будут отправлены идентификаторы алгоритмов ГОСТ.

Если сайт поддерживает работу по ГОСТ, он может отреагировать на наличие этих идентификаторов предложением работы на ГОСТ-алгоритмах. Тогда защищённое соединение в рамках BoringSSL установлено не будет, так как BoringSSL не поддерживает ГОСТ, но поступит сигнал о соответствующей ошибке.

В случае возникновения подобного сигнала для данного сайта происходит переключение в режим работы интерфейса msspi. Если защищённое соединение успешно устанавливается через интерфейс msspi, сайт отмечается поддерживающим алгоритмы ГОСТ и все последующие с ним соединения будут использовать интерфейс msspi.

Для пользователя данный алгоритм работы остаётся прозрачен, так как Chromium автоматически устанавливает повторное соединение через интерфейс msspi.

Источник

Гост tls mac os

Рекомендуем воспользоваться современными браузерами с поддержкой ГОСТ 34.10-2012: Microsoft Internet Explorer, Браузер chromium-gost, Спутник / Браузер, Яндекс.Браузер.

КриптоПро Fox представляет собой веб-браузер на основе Mozilla FireFox, поддерживающий установку защищённых соединений (Transport Layer Security, TLS) с использованием российских криптографических алгоритмов.

Поддерживается работа TLS как с односторонней, так и с двухсторонней аутентификацией.

Поддерживаемые операционные системы

- Microsoft Windows;

- Linux;

- Apple OS X.

Установка КриптоПро Fox на ОС Microsoft Windows

Для работы на ОС Microsoft Windows надо установить:

Установка КриптоПро Fox на ОС Linux

Для работы на ОС Linux надо установить:

Установка КриптоПро Fox на ОС Apple OS X

Для работы на ОС Apple OS X надо установить:

Либо надо установить:

- Единый дистрибутив КриптоПро CSP 3.6 R3 или новее и КриптоПро Fox для Apple OS X (страница загрузки)

Настройка

Для работы с односторонней аутентификацией надо:

- установить корневой сертификат в хранилище «Доверенные корневые центры сертификации» («Root»)

Для работы с двухсторонней аутентификацией дополнительно надо:

- иметь закрытый ключ и его сертификат

- сертификат должен быть установле в хранилище «Личные» («My») текущего пользователя со ссылкой на закрытый ключ

- назначение сертификата (Extended Key Usage) должно быть «Проверка подлинности клиента (1.3.6.1.5.5.7.3.2)»

- назначение ключа в сертификате (Certificate Key Usage) должно быть: «Цифровая подпись (Signing)», «Неотрекаемость (Non-repudiation)», «Шифрование ключа (Key Encipherment)», «Шифрование данных (Data Encipherment)»

Источник