- GRE Tunneling in Windows Server 2016

- Key scenarios

- Access from tenant virtual networks to tenant physical networks

- High speed connectivity

- Integration with VLAN based isolation

- Access shared resources

- Services of third party devices to tenants

- Configuration and deployment

- More information

- Туннелирование GRE в Windows Server 2016 GRE Tunneling in Windows Server 2016

- Основные сценарии Key scenarios

- Доступ из виртуальных сетей клиента к физическим сетям клиента Access from tenant virtual networks to tenant physical networks

- Высокая скорость подключения High speed connectivity

- Интеграция с изоляцией на основе VLAN Integration with VLAN based isolation

- Доступ к общим ресурсам Access shared resources

- Службы сторонних устройств для клиентов Services of third party devices to tenants

- Конфигурация и развертывание Configuration and deployment

- Дополнительные сведения More information

GRE Tunneling in Windows Server 2016

Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

Windows Server 2016 provides updates to Generic Routing Encapsulation (GRE) tunnel capability for the RAS Gateway.

GRE is a lightweight tunneling protocol that can encapsulate a wide variety of network layer protocols inside virtual point-to-point links over an Internet Protocol internetwork. The Microsoft GRE implementation can encapsulate IPv4 and IPv6.

GRE tunnels are useful in many scenarios because:

They are lightweight and RFC 2890 compliant, making it interoperable with various vendor devices

You can use Border Gateway Protocol (BGP) for dynamic routing

You can configure GRE multitenant RAS Gateways for use with Software Defined Networking (SDN)

You can use System Center Virtual Machine Manager to manage GRE-based RAS Gateways

You can achieve up to 2.0 Gbps throughput on a 6 core virtual machine that is configured as a GRE RAS Gateway

A single gateway supports multiple connection modes

GRE based tunnels enable connectivity between tenant virtual networks and external networks. Since the GRE protocol is lightweight and support for GRE is available on most of network devices it becomes an ideal choice for tunneling where the encryption of data is not required.

GRE support in Site to Site (S2S) tunnels solves the problem of forwarding between tenant virtual networks and tenant external networks using a multi-tenant gateway, as described later in this topic.

The GRE tunnel feature is designed to address the following requirements:

A hosting provider must be able to create virtual networks for forwarding without modifying the physical switch configuration.

A hosting provider must be able to add subnets to their externally facing networks without modifying the configuration of the physical switches within their infrastructure. The GRE tunnel feature enables or enhances several key scenarios for hosting service providers using Microsoft technologies to implement Software Defined Networking in their service offerings.

The following are some example scenarios:

Key scenarios

The following are key scenarios that the GRE tunnel feature addresses.

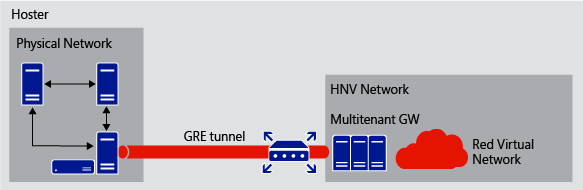

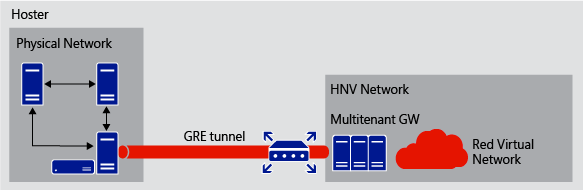

Access from tenant virtual networks to tenant physical networks

This scenario enables a scalable way to provide access from tenant virtual networks to tenant physical networks located on the hosting service provider premises. A GRE tunnel endpoint is established on the multitenant gateway, the other GRE tunnel endpoint is established on a third-party device on the physical network. Layer-3 traffic is routed between the virtual machines in the virtual network and the third-party device on the physical network.

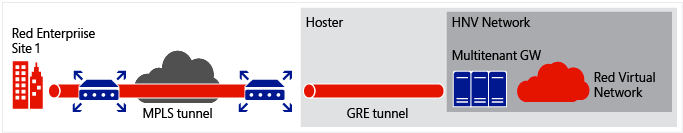

High speed connectivity

This scenario enables a scalable way to provide high speed connectivity from the tenant on-premises network to their virtual network located in the hosting service provider network. A tenant connects to the service provider network via multiprotocol label switching (MPLS), where a GRE tunnel is established between the hosting service provider’s edge router and the multitenant gateway to the tenant’s virtual network.

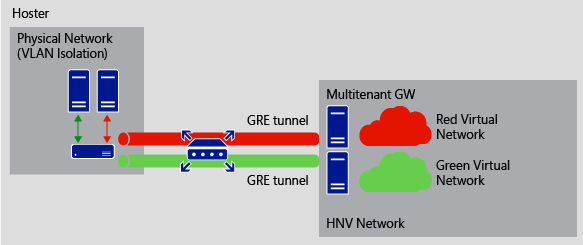

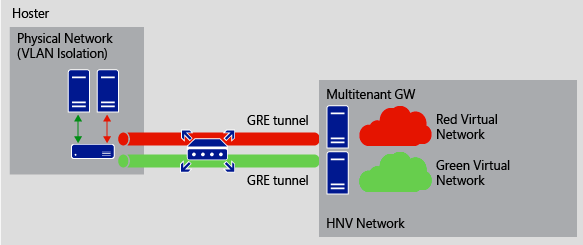

Integration with VLAN based isolation

This scenario allows you to integrate VLAN based isolation with Hyper-V Network Virtualization. A physical network on the hosting provider network contains a load balancer using VLAN-based isolation. A multitenant gateway establishes GRE tunnels between the load balancer on the physical network and the multitenant gateway on the virtual network.

Multiple tunnels can be established between the source and destination, and the GRE key is used to discriminate between the tunnels.

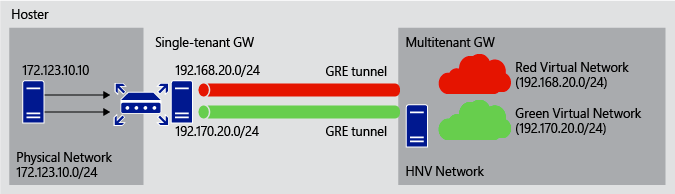

Access shared resources

This scenario allows you to access shared resources on a physical network located on the hosting provider network.

You may have a shared service located on a server on a physical network located in the hosting provider network that you want to share with multiple tenant virtual networks.

The tenant networks with non-overlapping subnets access the common network over a GRE tunnel. A single tenant gateway routes between the GRE tunnels, thus routing packets to the appropriate tenant networks.

In this scenario, the single tenant gateway can be replaced by third-party hardware appliances.

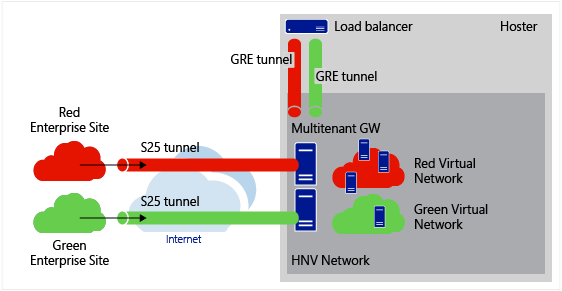

Services of third party devices to tenants

This scenario can be used to integrate third party devices (such as hardware load balancers) into the tenant virtual network traffic flow. For example, traffic originating from an enterprise site passes through a S2S tunnel to the multitenant gateway. The traffic is routed to the load balancer over a GRE tunnel. The load balancer routes traffic to multiple virtual machines on the enterprise’s virtual network. The same thing happens for another tenant with potentially overlapping IP addresses in the virtual networks. The network traffic is isolated on the load balancer using VLANs, and is applicable to all layer 3 devices that support VLANs.

Configuration and deployment

A GRE tunnel is exposed as an additional protocol within a S2S interface. It is implemented in a similar fashion as an IPSec S2S tunnel described in the following Networking Blog: Multi-tenant Site-to-Site (S2S) VPN Gateway with Windows Server 2012 R2

See the following topic for an example that deploys gateways, including GRE tunnel gateways:

More information

For more information about deploying S2S gateways, see the following topics:

Туннелирование GRE в Windows Server 2016 GRE Tunneling in Windows Server 2016

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

Windows Server 2016 предоставляет обновления для шлюза RAS с универсальной маршрутизацией ( GRE ) . Windows Server 2016 provides updates to Generic Routing Encapsulation (GRE) tunnel capability for the RAS Gateway.

GRE — это упрощенный протокол туннелирования, который может инкапсулировать разнообразные протоколы сетевого уровня внутри виртуальных каналов «точка-точка» в IP-сети. GRE is a lightweight tunneling protocol that can encapsulate a wide variety of network layer protocols inside virtual point-to-point links over an Internet Protocol internetwork. Реализация Microsoft GRE может инкапсулировать IPv4 и IPv6. The Microsoft GRE implementation can encapsulate IPv4 and IPv6.

Туннели GRE полезны во многих сценариях, поскольку: GRE tunnels are useful in many scenarios because:

Они являются упрощенными и совместимыми с RFC 2890, что делает их совместимыми с различными устройствами поставщика. They are lightweight and RFC 2890 compliant, making it interoperable with various vendor devices

(Для динамической маршрутизации можно использовать протокол BGP BGP. ) You can use Border Gateway Protocol (BGP) for dynamic routing

Вы можете настроить многоклиентские шлюзы GRE для использования с программно определяемой сетью ( Sdn.) You can configure GRE multitenant RAS Gateways for use with Software Defined Networking (SDN)

System Center Virtual Machine Manager можно использовать для управления — шлюзами RAS на основе GRE You can use System Center Virtual Machine Manager to manage GRE-based RAS Gateways

Можно достичь до 2,0 Гбит/с на виртуальной машине с 6 ядрами, настроенной в качестве шлюза RAS GRE. You can achieve up to 2.0 Gbps throughput on a 6 core virtual machine that is configured as a GRE RAS Gateway

Один шлюз поддерживает несколько режимов подключения. A single gateway supports multiple connection modes

Туннели на основе GRE обеспечивают подключение между виртуальными сетями клиентов и внешними сетями. GRE based tunnels enable connectivity between tenant virtual networks and external networks. Поскольку протокол GRE является легковесным и поддержка GRE доступна на большинстве сетевых устройств, она становится идеальным выбором для туннелирования, где шифрование данных не требуется. Since the GRE protocol is lightweight and support for GRE is available on most of network devices it becomes an ideal choice for tunneling where the encryption of data is not required.

Поддержка GRE в туннельах типа «сеть — сеть» (S2S) решает проблему переадресации между виртуальными сетями клиента и внешними сетями клиента с помощью шлюза с несколькими клиентами, как описано далее в этом разделе. GRE support in Site to Site (S2S) tunnels solves the problem of forwarding between tenant virtual networks and tenant external networks using a multi-tenant gateway, as described later in this topic.

Функция туннелирования GRE предназначена для решения следующих требований: The GRE tunnel feature is designed to address the following requirements:

Поставщик услуг размещения должен иметь возможность создавать виртуальные сети для перенаправления без изменения конфигурации физического коммутатора. A hosting provider must be able to create virtual networks for forwarding without modifying the physical switch configuration.

Поставщик услуг размещения должен иметь возможность добавлять подсети к внешним сетям, не изменяя конфигурацию физических коммутаторов в своей инфраструктуре. A hosting provider must be able to add subnets to their externally facing networks without modifying the configuration of the physical switches within their infrastructure. Функция туннелирования GRE включает или расширяет несколько ключевых сценариев для поставщиков услуг размещения, использующих технологии Майкрософт для реализации программно определяемых сетей в своих предложениях услуг. The GRE tunnel feature enables or enhances several key scenarios for hosting service providers using Microsoft technologies to implement Software Defined Networking in their service offerings.

Ниже приведены некоторые примеры сценариев. The following are some example scenarios:

Основные сценарии Key scenarios

Ниже приведены основные сценарии, в которых используется функция туннелирования GRE. The following are key scenarios that the GRE tunnel feature addresses.

Доступ из виртуальных сетей клиента к физическим сетям клиента Access from tenant virtual networks to tenant physical networks

Этот сценарий обеспечивает масштабируемый способ предоставления доступа из виртуальных сетей клиента физическим сетям клиента, расположенным в локальной организации поставщика услуг размещения. This scenario enables a scalable way to provide access from tenant virtual networks to tenant physical networks located on the hosting service provider premises. Конечная точка туннеля GRE установлена в многоклиентский шлюз, другая конечная точка туннеля GRE устанавливается на устройстве стороннего производителя в физической сети. A GRE tunnel endpoint is established on the multitenant gateway, the other GRE tunnel endpoint is established on a third-party device on the physical network. Трафик уровня 3 направляется между виртуальными машинами в виртуальной сети и устройством стороннего производителя в физической сети. Layer-3 traffic is routed between the virtual machines in the virtual network and the third-party device on the physical network.

Высокая скорость подключения High speed connectivity

Этот сценарий позволяет масштабировать способ обеспечения высокоскоростного подключения из локальной сети клиента к их виртуальной сети, расположенной в сети поставщика услуг размещения. This scenario enables a scalable way to provide high speed connectivity from the tenant on-premises network to their virtual network located in the hosting service provider network. Клиент подключается к сети поставщика услуг с помощью многопротокольного переключения меток (MPLS), где между граничным маршрутизатором поставщика услуг размещения и многоклиентским шлюзом устанавливается туннель GRE для виртуальной сети клиента. A tenant connects to the service provider network via multiprotocol label switching (MPLS), where a GRE tunnel is established between the hosting service provider’s edge router and the multitenant gateway to the tenant’s virtual network.

Интеграция с изоляцией на основе VLAN Integration with VLAN based isolation

Этот сценарий позволяет интегрировать изоляцию на основе виртуальной ЛС с виртуализацией сети Hyper-V. This scenario allows you to integrate VLAN based isolation with Hyper-V Network Virtualization. Физическая сеть в сети поставщика услуг размещения содержит балансировщик нагрузки, использующий изоляцию на основе виртуальной ЛС. A physical network on the hosting provider network contains a load balancer using VLAN-based isolation. Многоклиентский шлюз устанавливает туннели GRE между подсистемой балансировки нагрузки в физической сети и многоклиентским шлюзом в виртуальной сети. A multitenant gateway establishes GRE tunnels between the load balancer on the physical network and the multitenant gateway on the virtual network.

Между источником и назначением можно установить несколько туннелей, а ключ GRE используется для различения туннелей. Multiple tunnels can be established between the source and destination, and the GRE key is used to discriminate between the tunnels.

Доступ к общим ресурсам Access shared resources

Этот сценарий позволяет получить доступ к общим ресурсам в физической сети, расположенной в сети поставщика услуг размещения. This scenario allows you to access shared resources on a physical network located on the hosting provider network.

У вас может быть общая служба, расположенная на сервере в физической сети, расположенной в сети поставщика услуг размещения, к которой вы хотите предоставить общий доступ с несколькими виртуальными сетями клиента. You may have a shared service located on a server on a physical network located in the hosting provider network that you want to share with multiple tenant virtual networks.

Клиентские сети с непересекающимися подсетями получают доступ к общей сети через туннель GRE. The tenant networks with non-overlapping subnets access the common network over a GRE tunnel. Один маршрут шлюза клиента между туннелями GRE, что приводит к маршрутизации пакетов в соответствующие клиентские сети. A single tenant gateway routes between the GRE tunnels, thus routing packets to the appropriate tenant networks.

В этом сценарии один шлюз клиента можно заменить аппаратными устройствами сторонних производителей. In this scenario, the single tenant gateway can be replaced by third-party hardware appliances.

Службы сторонних устройств для клиентов Services of third party devices to tenants

Этот сценарий можно использовать для интеграции сторонних устройств (таких как аппаратные подсистемы балансировки нагрузки) в поток трафика виртуальной сети клиента. This scenario can be used to integrate third party devices (such as hardware load balancers) into the tenant virtual network traffic flow. Например, трафик, исходящий от корпоративного сайта, проходит через туннель S2S с многоклиентским шлюзом. For example, traffic originating from an enterprise site passes through a S2S tunnel to the multitenant gateway. Трафик направляется в подсистему балансировки нагрузки через туннель GRE. The traffic is routed to the load balancer over a GRE tunnel. Балансировщик нагрузки направляет трафик на несколько виртуальных машин в виртуальной сети предприятия. The load balancer routes traffic to multiple virtual machines on the enterprise’s virtual network. То же самое происходит для другого клиента с потенциально перекрывающимися IP-адресами в виртуальных сетях. The same thing happens for another tenant with potentially overlapping IP addresses in the virtual networks. Сетевой трафик изолируется подсистемой балансировки нагрузки с помощью виртуальных ЛС и применяется ко всем устройствам уровня 3, поддерживающим виртуальные ЛС. The network traffic is isolated on the load balancer using VLANs, and is applicable to all layer 3 devices that support VLANs.

Конфигурация и развертывание Configuration and deployment

Туннель GRE предоставляется в качестве дополнительного протокола в интерфейсе S2S. A GRE tunnel is exposed as an additional protocol within a S2S interface. Он реализуется аналогично туннелю IPSec S2S, описанному в следующем блоге по сети: VPN-шлюз типа «сеть-сеть» с несколькими клиентами (S2S) с Windows Server 2012 R2 It is implemented in a similar fashion as an IPSec S2S tunnel described in the following Networking Blog: Multi-tenant Site-to-Site (S2S) VPN Gateway with Windows Server 2012 R2

Пример развертывания шлюзов, включая туннельные шлюзы GRE, см. в следующем разделе: See the following topic for an example that deploys gateways, including GRE tunnel gateways:

Дополнительные сведения More information

Дополнительные сведения о развертывании шлюзов S2S см. в следующих разделах: For more information about deploying S2S gateways, see the following topics: