- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Hashcat

- Справка по Hashcat

- Руководство по Hashcat

- Примеры запуска Hashcat

- Взлом WPA2 WPA рукопожатий с Hashcat

- Установка Hashcat

- Установка Hashcat в другие Linux

- Установка в Windows

- Взлом хешей с помощью HashCat

- MD5-хеши

- MD5-хеши с солью

- Хеш-суммы MD5Crypt

- HMAC-SHA1 key

- Хеш-суммы SHA-1

- Хеши SHA2–384

- Хеши SHA3–512

- NTLM-хеши

- CRC32-хеши

- hashcat advanced password recovery

- Navigation

- Download

- GPU Driver requirements:

- Features

- Screenshot

- Algorithms

- Attack-Modes

- Supported OpenCL runtimes

- Supported OpenCL device types

- Download older version(s)

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Hashcat

Hashcat — это самый быстрый в мире восстановитель (взломщик) паролей.

В настоящее время, Hashcat объединила в себе две ранее существовавшие отдельные ветки программы. Одна так и называлась Hashcat, а вторая называлась oclHashcat (а ещё раньше oclHashcat была разделена на собственно oclHashcat и cudaHashcat). В настоящее время абсолютно все версии слиты в одну, которая при восстановлении паролей использует центральный процессор и видеокарту.

- Самый быстрый в мире взломщик

- Первый и единственный в мире внутриядерный движок правил

- Бесплатная

- Открытый исходный код (лицензия MIT)

- Мультиплатформенная (Linux, Windows и OSX)

- Мультиплатформенная (CPU, GPU, DSP, FPGA и т.д., всё, что поставляется со средой выполнения OpenCL)

- Множество хешей (одновременный взлом множества хешей)

- Задействует несколько устройств (использует множество устройств на одной системе)

- Задействует устройства разных типов (использует устройства разных типов на одной системе)

- Поддержка распределённых систем взлома (с помощью дополнительного сегмента)

- Поддерживает распределённый взлом по сети (используя оверлей)

- Интерактивная поддержка паузы / возобновления

- Поддержка сессий

- Поддержка восстановления

- Поддержка чтения кандидатов в пароли из файла и стандартного ввода

- Поддержка шестнадцатеричных солей и шестнадцатеричных наборов символов

- Поддержка автоматической тонкой настройки производительности

- Поддержка автоматического поорядка пространства ключей цепей Маркова

- Встроенная система бенчмарков

- Интегрированный тепловой сторож

- 300+ реализованных с мыслью о производительности типов хешей

- … и многое другое

Справка по Hashcat

Опции и справочная информация:

Руководство по Hashcat

Страница man отсутствует.

Примеры запуска Hashcat

Запуск бенчмарка -b

Взлом WPA2 WPA рукопожатий с Hashcat

Очистка ваших файлов .cap программой wpaclean

Конвертируем файл .cap в формат, который будет понятен oclHashcat. Для ручной конвертации .cap используйте следующие команды в Kali Linux.

Обратите внимание, что, вопреки логике, сначала идёт выходной файл, а потом входной . Казалось бы, логичнее было . Запомните это, чтобы не терять время на выяснение проблемы.

В моём случае команда выглядит так:

Конвертация файлов .cap в формат .hccap

Нам нужно конвертировать этот файл в формат, понятный oclHashcat.

Для его конвертирования в формат .hccap с помощью aircrack-ng нам нужно использовать опцию -J

Обратите внимание -J это заглавная J, а не маленькая j.

В моём случае команда следующая:

Атака по словарю на рукопожатие:

Атака брутфорсом на рукопожатие:

Установка Hashcat

Программа предустановлена в Kali Linux.

Установка Hashcat в другие Linux

Далее перейдите на официальный сайт и скачайте архив.

Запустите файл hashcat64.bin или hashcat32.bin в зависимости от битности вашей системы.

Установка в Windows

Скачайте архив с официального сайта, распакуйте его.

Для запуска используйте файл hashcat64.exe или hashcat32.exe в зависимости от битности вашей системы.

Программу нужно запускать в командной строке. Для этого откройте окно командной строки (Win+X – выберите «Командная строка») и перетащите туда исполняемый файл.

Либо в открывшемся окне командой строки перейдите в требуемую папку:

Источник

Взлом хешей с помощью HashCat

Hashcat – это самая быстрая и передовая утилита для восстановления паролей, поддерживающая пять уникальных режимов атаки для более чем трёхсот алгоритмов хеширования.

Hashcat поддерживает:

Также hashcat имеет средства, которые помогают включить распределенный взлом паролей.

HashCat поддерживает следующие режимы атаки:

- Брутфорс

- Комбинаторная атака

- Гибридная атака

- Атака по Маске

- Перестановочная атака

- Атака на основе правил

- Табличная атака

- Атака с переключением регистра

С помощью данной команды можно проверить все доступные параметры:

Сегодня мы будем использовать режим атаки по словарю.

Содержание:

- MD5-хеши

- MD5-хеши с солью

- Хеш-суммы MD5Crypt

- HMAC-SHA1 key

- Хеш-суммы SHA-1

- Хеши SHA2–384

- Хеши SHA3–512

- NTLM-хеши

- CRC32-хеши

MD5-хеши

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

Команда:

Где:

- -m 0: режим хеширования MD5

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

MD5-хеши с солью

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

md5($pass.$salt):

01dfae6e5d4d90d9892622325959afbe:7050461> hash.txt

Команда:

Где:

- -m 10: режим хеширования MD5 с солью

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Хеш-суммы MD5Crypt

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

md5crypt, MD5 (Unix), Cisco-IOS $ 1 $ (MD5)

$ 1 $ 28772684 $ iEwNOgGugqO9.bIz5sk8k/> hash.txt

Команда:

Где:

- -m 500: режим хеширования MD5Crypt Digests

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

HMAC-SHA1 key

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

HMAC-SHA1 (key = $ pass)

c898896f3f70f61bc3fb19bef222aa860e5ea717:1234> hash.txt

Команда:

Где:

- -m 150: режим хеширования ключа HMAC-SHA1

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Хеш-суммы SHA-1

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

Команда:

Где:

- -m 100: режим хеширования SHA1

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Хеши SHA2–384

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

SHA2-384 07371af1ca1fca7c6941d2399f3610f1e392c56c6d73fddffe38f18c430a2817028dae1ef09ac683b62148a2c8757f42> hash.txt

Команда:

Где:

- -m 10800: SHA-2 режим хеширования

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Хеши SHA3–512

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

SHA3–512 7c2dc1d743735d4e069f3bda85b1b7e9172033dfdd8cd599ca094ef8570f3930c3f2c0b7afc8d6152ce4eaad6057a2ff22e71934b3a3dd0fb55a7fc84a53144e >hash.txt

Команда:

Где:

- -m 17600: режим хеширования SHA3–512

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

NTLM-хеши

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

Команда:

Где:

- -m 1000: режим хеширования NTLM

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

CRC32-хеши

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Источник

hashcat

advanced password recovery

Navigation

Download

| Name | Version | Date | Download | Signature |

|---|---|---|---|---|

| hashcat binaries | v6.2.4 | 2021.08.29 | Download | PGP |

| hashcat sources | v6.2.4 | 2021.08.29 | Download | PGP |

Signing key on PGP keyservers: RSA, 2048-bit. Key ID: 2048R/8A16544F. Fingerprint: A708 3322 9D04 0B41 99CC 0052 3C17 DA8B 8A16 544F

Check out our GitHub Repository for the latest development version

GPU Driver requirements:

- AMD GPUs on Linux require «RadeonOpenCompute (ROCm)» Software Platform (3.1 or later)

- AMD GPUs on Windows require «AMD Radeon Adrenalin 2020 Edition» (20.2.2 or later)

- Intel CPUs require «OpenCL Runtime for Intel Core and Intel Xeon Processors» (16.1.1 or later)

- NVIDIA GPUs require «NVIDIA Driver» (440.64 or later) and «CUDA Toolkit» (9.0 or later)

Features

- World’s fastest password cracker

- World’s first and only in-kernel rule engine

- Free

- Open-Source (MIT License)

- Multi-OS (Linux, Windows and macOS)

- Multi-Platform (CPU, GPU, APU, etc., everything that comes with an OpenCL runtime)

- Multi-Hash (Cracking multiple hashes at the same time)

- Multi-Devices (Utilizing multiple devices in same system)

- Multi-Device-Types (Utilizing mixed device types in same system)

- Supports password candidate brain functionality

- Supports distributed cracking networks (using overlay)

- Supports interactive pause / resume

- Supports sessions

- Supports restore

- Supports reading password candidates from file and stdin

- Supports hex-salt and hex-charset

- Supports automatic performance tuning

- Supports automatic keyspace ordering markov-chains

- Built-in benchmarking system

- Integrated thermal watchdog

- 350+ Hash-types implemented with performance in mind

- . and much more

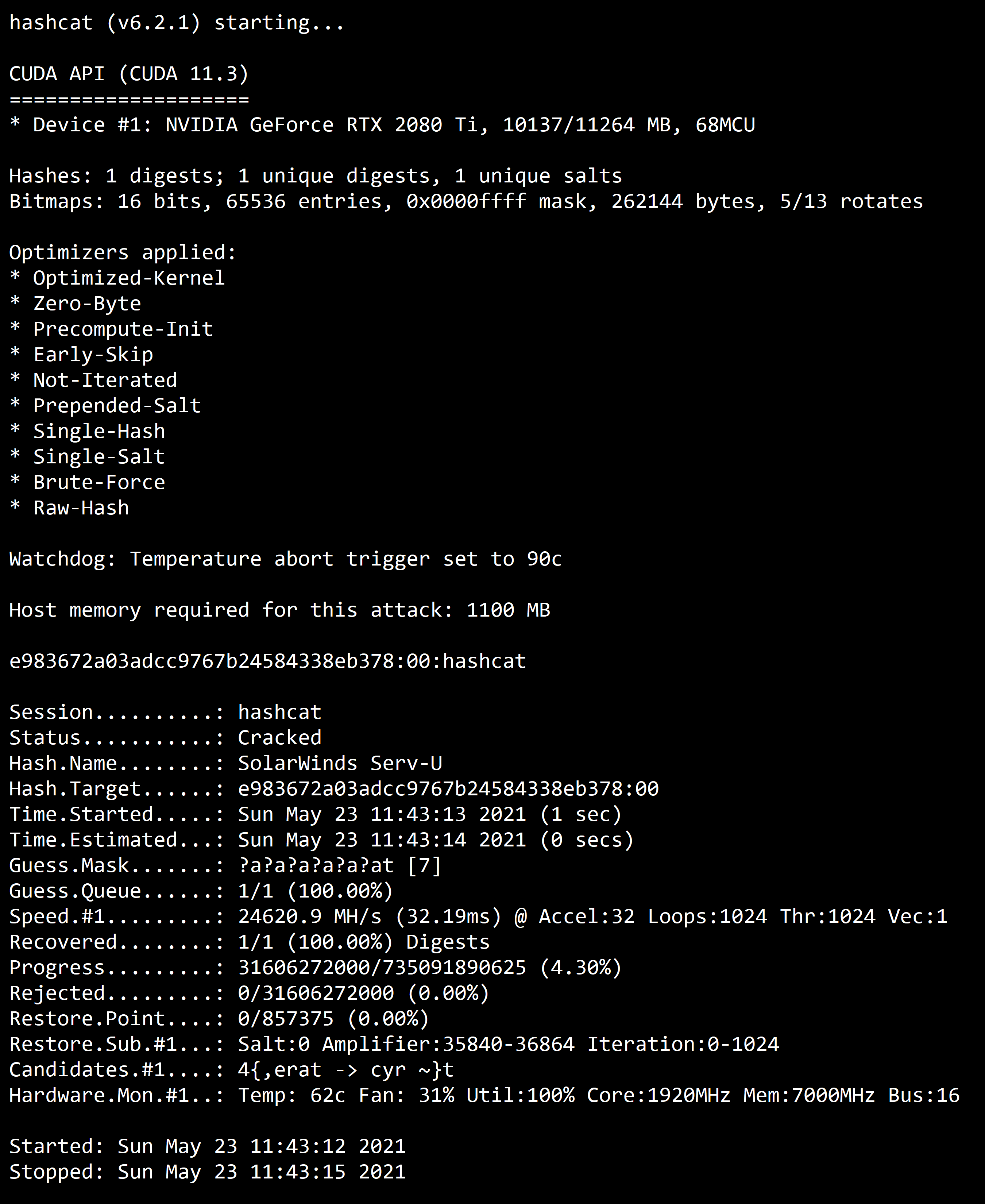

Screenshot

Algorithms

- MD4

- MD5

- SHA1

- SHA2-224

- SHA2-256

- SHA2-384

- SHA2-512

- SHA3-224

- SHA3-256

- SHA3-384

- SHA3-512

- RIPEMD-160

- BLAKE2b-512

- GOST R 34.11-2012 (Streebog) 256-bit, big-endian

- GOST R 34.11-2012 (Streebog) 512-bit, big-endian

- GOST R 34.11-94

- Half MD5

- Keccak-224

- Keccak-256

- Keccak-384

- Keccak-512

- Whirlpool

- SipHash

- md5(utf16le($pass))

- sha1(utf16le($pass))

- sha256(utf16le($pass))

- sha384(utf16le($pass))

- sha512(utf16le($pass))

- md5($pass.$salt)

- md5($salt.$pass)

- md5($salt.$pass.$salt)

- md5($salt.md5($pass))

- md5($salt.md5($pass.$salt))

- md5($salt.md5($salt.$pass))

- md5($salt.sha1($salt.$pass))

- md5($salt.utf16le($pass))

- md5(md5($pass))

- md5(md5($pass).md5($salt))

- md5(md5(md5($pass)))

- md5(sha1($pass))

- md5(sha1($pass).md5($pass).sha1($pass))

- md5(sha1($salt).md5($pass))

- md5(strtoupper(md5($pass)))

- md5(utf16le($pass).$salt)

- sha1($pass.$salt)

- sha1($salt.$pass)

- sha1($salt.$pass.$salt)

- sha1($salt.sha1($pass))

- sha1($salt.sha1($pass.$salt))

- sha1($salt.utf16le($pass))

- sha1($salt1.$pass.$salt2)

- sha1(CX)

- sha1(md5($pass))

- sha1(md5($pass).$salt)

- sha1(md5($pass.$salt))

- sha1(md5(md5($pass)))

- sha1(sha1($pass))

- sha1(sha1($pass).$salt)

- sha1(sha1($salt.$pass.$salt))

- sha1(utf16le($pass).$salt)

- sha256($pass.$salt)

- sha256($salt.$pass)

- sha256($salt.$pass.$salt)

- sha256($salt.sha256($pass))

- sha256($salt.utf16le($pass))

- sha256(md5($pass))

- sha256(sha256($pass).$salt)

- sha256(sha256_bin($pass))

- sha256(utf16le($pass).$salt)

- sha384($pass.$salt)

- sha384($salt.$pass)

- sha384($salt.utf16le($pass))

- sha384(utf16le($pass).$salt)

- sha512($pass.$salt)

- sha512($salt.$pass)

- sha512($salt.utf16le($pass))

- sha512(utf16le($pass).$salt)

- HMAC-MD5 (key = $pass)

- HMAC-MD5 (key = $salt)

- HMAC-SHA1 (key = $pass)

- HMAC-SHA1 (key = $salt)

- HMAC-SHA256 (key = $pass)

- HMAC-SHA256 (key = $salt)

- HMAC-SHA512 (key = $pass)

- HMAC-SHA512 (key = $salt)

- HMAC-Streebog-256 (key = $pass), big-endian

- HMAC-Streebog-256 (key = $salt), big-endian

- HMAC-Streebog-512 (key = $pass), big-endian

- HMAC-Streebog-512 (key = $salt), big-endian

- CRC32

- Java Object hashCode()

- MurmurHash

- 3DES (PT = $salt, key = $pass)

- DES (PT = $salt, key = $pass)

- AES-128-ECB NOKDF (PT = $salt, key = $pass)

- AES-192-ECB NOKDF (PT = $salt, key = $pass)

- AES-256-ECB NOKDF (PT = $salt, key = $pass)

- ChaCha20

- Linux Kernel Crypto API (2.4)

- Skip32 (PT = $salt, key = $pass)

- PBKDF2-HMAC-MD5

- PBKDF2-HMAC-SHA1

- PBKDF2-HMAC-SHA256

- PBKDF2-HMAC-SHA512

- scrypt

- phpass

- TACACS+

- SIP digest authentication (MD5)

- IKE-PSK MD5

- IKE-PSK SHA1

- SNMPv3 HMAC-MD5-96

- SNMPv3 HMAC-MD5-96/HMAC-SHA1-96

- SNMPv3 HMAC-SHA1-96

- SNMPv3 HMAC-SHA224-128

- SNMPv3 HMAC-SHA256-192

- SNMPv3 HMAC-SHA384-256

- SNMPv3 HMAC-SHA512-384

- WPA-EAPOL-PBKDF2

- WPA-EAPOL-PMK

- WPA-PBKDF2-PMKID+EAPOL

- WPA-PMK-PMKID+EAPOL

- WPA-PMKID-PBKDF2

- WPA-PMKID-PMK

- IPMI2 RAKP HMAC-SHA1

- CRAM-MD5

- JWT (JSON Web Token)

- Kerberos 5, etype 17, TGS-REP

- Kerberos 5, etype 17, Pre-Auth

- Kerberos 5, etype 18, TGS-REP

- Kerberos 5, etype 18, Pre-Auth

- Kerberos 5, etype 23, AS-REQ Pre-Auth

- Kerberos 5, etype 23, TGS-REP

- Kerberos 5, etype 23, AS-REP

- NetNTLMv1 / NetNTLMv1+ESS

- NetNTLMv1 / NetNTLMv1+ESS (NT)

- NetNTLMv2

- NetNTLMv2 (NT)

- iSCSI CHAP authentication, MD5(CHAP)

- RACF

- AIX

- AIX

- AIX

- AIX

- LM

- QNX /etc/shadow (MD5)

- QNX /etc/shadow (SHA256)

- QNX /etc/shadow (SHA512)

- DPAPI masterkey file v1

- DPAPI masterkey file v2

- GRUB 2

- MS-AzureSync PBKDF2-HMAC-SHA256

- BSDi Crypt, Extended DES

- NTLM

- Radmin2

- Samsung Android Password/PIN

- Windows Phone 8+ PIN/password

- Cisco-ASA MD5

- Cisco-IOS $8$ (PBKDF2-SHA256)

- Cisco-IOS $9$ (scrypt)

- Cisco-IOS type 4 (SHA256)

- Cisco-PIX MD5

- Citrix NetScaler (SHA1)

- Citrix NetScaler (SHA512)

- Domain Cached Credentials (DCC), MS Cache

- Domain Cached Credentials 2 (DCC2), MS Cache 2

- FortiGate (FortiOS)

- FortiGate256 (FortiOS256)

- ArubaOS

- Juniper IVE

- Juniper NetScreen/SSG (ScreenOS)

- Juniper/NetBSD sha1crypt

- iPhone passcode (UID key + System Keybag)

- macOS v10.4, macOS v10.5, macOS v10.6

- macOS v10.7

- macOS v10.8+ (PBKDF2-SHA512)

- bcrypt $2*$, Blowfish (Unix)

- md5crypt, MD5 (Unix), Cisco-IOS $1$ (MD5)

- descrypt, DES (Unix), Traditional DES

- sha256crypt $5$, SHA256 (Unix)

- sha512crypt $6$, SHA512 (Unix)

- SQLCipher

- MSSQL (2000)

- MSSQL (2005)

- MSSQL (2012, 2014)

- MongoDB ServerKey SCRAM-SHA-1

- MongoDB ServerKey SCRAM-SHA-256

- PostgreSQL

- PostgreSQL CRAM (MD5)

- Oracle H: Type (Oracle 7+)

- Oracle S: Type (Oracle 11+)

- Oracle T: Type (Oracle 12+)

- MySQL $A$ (sha256crypt)

- MySQL CRAM (SHA1)

- MySQL323

- MySQL4.1/MySQL5

- Sybase ASE

- DNSSEC (NSEC3)

- KNX IP Secure — Device Authentication Code

- CRAM-MD5 Dovecot

- SSHA-256(Base64), LDAP

- SSHA-512(Base64), LDAP

- Dahua Authentication MD5

- RedHat 389-DS LDAP (PBKDF2-HMAC-SHA256)

- FileZilla Server >= 0.9.55

- ColdFusion 10+

- Apache $apr1$ MD5, md5apr1, MD5 (APR)

- Episerver 6.x = .NET 4

- hMailServer

- nsldap, SHA-1(Base64), Netscape LDAP SHA

- nsldaps, SSHA-1(Base64), Netscape LDAP SSHA

- SAP CODVN B (BCODE)

- SAP CODVN B (BCODE) from RFC_READ_TABLE

- SAP CODVN F/G (PASSCODE)

- SAP CODVN F/G (PASSCODE) from RFC_READ_TABLE

- SAP CODVN H (PWDSALTEDHASH) iSSHA-1

- PeopleSoft

- PeopleSoft PS_TOKEN

- SolarWinds Orion

- SolarWinds Orion v2

- SolarWinds Serv-U

- Lotus Notes/Domino 5

- Lotus Notes/Domino 6

- Lotus Notes/Domino 8

- OpenEdge Progress Encode

- Oracle Transportation Management (SHA256)

- Huawei sha1(md5($pass).$salt)

- AuthMe sha256

- AES Crypt (SHA256)

- VMware VMX (PBKDF2-HMAC-SHA1 + AES-256-CBC)

- LUKS

- VeraCrypt

- BestCrypt v3 Volume Encryption

- FileVault 2

- VirtualBox (PBKDF2-HMAC-SHA256 & AES-128-XTS)

- VirtualBox (PBKDF2-HMAC-SHA256 & AES-256-XTS)

- DiskCryptor

- BitLocker

- Android FDE (Samsung DEK)

- Android FDE = 10.0

- WBB3 (Woltlab Burning Board)

- PHPS

- SMF (Simple Machines Forum) > v1.1

- MediaWiki B type

- Redmine

- Umbraco HMAC-SHA1

- Joomla = v3.8.5

- bcrypt(md5($pass)) / bcryptmd5

- bcrypt(sha1($pass)) / bcryptsha1

- osCommerce, xt:Commerce

- TOTP (HMAC-SHA1)

- Web2py pbkdf2-sha512

- Django (PBKDF2-SHA256)

- Django (SHA-1)

- Atlassian (PBKDF2-HMAC-SHA1)

- Ruby on Rails Restful-Authentication

- Ruby on Rails Restful Auth (one round, no sitekey)

- Python passlib pbkdf2-sha512

- Python passlib pbkdf2-sha256

- Python passlib pbkdf2-sha1

- PKCS#8 Private Keys (PBKDF2-HMAC-SHA1 + 3DES/AES)

- PKCS#8 Private Keys (PBKDF2-HMAC-SHA256 + 3DES/AES)

- JKS Java Key Store Private Keys (SHA1)

- RSA/DSA/EC/OpenSSH Private Keys ($0$)

- RSA/DSA/EC/OpenSSH Private Keys ($6$)

- RSA/DSA/EC/OpenSSH Private Keys ($1, $3$)

- RSA/DSA/EC/OpenSSH Private Keys ($4$)

- RSA/DSA/EC/OpenSSH Private Keys ($5$)

- XMPP SCRAM PBKDF2-SHA1

- Telegram Desktop = v2.1.14 (PBKDF2-HMAC-SHA512)

- Telegram Mobile App Passcode (SHA256)

- Skype

- MetaMask Wallet

- BitShares v0.x — sha512(sha512_bin(pass))

- Bitcoin/Litecoin wallet.dat

- Electrum Wallet (Salt-Type 1-3)

- Electrum Wallet (Salt-Type 4)

- Electrum Wallet (Salt-Type 5)

- Blockchain, My Wallet

- Blockchain, My Wallet, V2

- Blockchain, My Wallet, Second Password (SHA256)

- Stargazer Stellar Wallet XLM

- Ethereum Pre-Sale Wallet, PBKDF2-HMAC-SHA256

- Ethereum Wallet, PBKDF2-HMAC-SHA256

- Ethereum Wallet, SCRYPT

- MultiBit Classic .key (MD5)

- MultiBit HD (scrypt)

Attack-Modes

- Straight *

- Combination

- Brute-force

- Hybrid dict + mask

- Hybrid mask + dict

- Association *

Supported OpenCL runtimes

- AMD

- Apple

- Intel

- NVidia

- POCL

- ROCm

Supported OpenCL device types

A detailed description of all commandline parameters is available by using --help. Next to that, the 7zip-package contains extensive documentation. Look for examples.txt. If you encounter a Bug, report it in the Forums where Fixes and Beta versions are announced as well.

If you still think you need help by a real human come to #hashcat on Libera.Chat IRC.

Download older version(s)

This is a list of older hashcat versions, it’s not always bad to grab the latest version.

Источник