- 1С и Linux

- вторник, 27 ноября 2018 г.

- КриптоПро перенос контейнера с WIN на Linux

- Что делает пакет lsb-cprocsp-rdr-gui?

- У меня настроены HDIMAGE и флешка. Почему при выполнении команды cpconfig -hardware media -view я получаю ошибку?

- Как настроить дискету в CSP 3.6?

- Как настроить CSP для работы с rutoken/etoken?

- У меня CSP версии 3.6. В списке считывателей есть FLASH, но флешка не работает. Что делать?

- Что такое считыватели и носители? Чем они отличаются?

- Операционные системы Astra Linux

- Установка ключа в КриптоПро

- 1С и Linux

- воскресенье, 26 апреля 2020 г.

- Ubuntu 20.04 настройка Crypto-Pro CSP Release Ver:5.0.11455

1С и Linux

Пишу для себя, чтобы не забыть как делал. 95 % рабочее. На комментарии отвечаю, когда увижу.

вторник, 27 ноября 2018 г.

КриптоПро перенос контейнера с WIN на Linux

Копируем контейнер 2018-07-.000 с машины windows:

в /var/opt/cprocsp/keys/user/2018-07-.000

$ /opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum -unique

CSP (Type:80) v4.0.9017 KC1 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 35902435

2018-07-02 16-30-20 ▒▒▒ ▒▒▒▒ ▒▒▒▒ ▒▒▒ — ▒▒▒▒▒ — ▒▒▒▒▒ — ▒▒▒▒▒|HDIMAGE\\2018-07-.000\0A6B

OK.

Total: SYS: 0,020 sec USR: 0,100 sec UTC: 0,140 sec

[ErrorCode: 0x00000000]

Если получили крякозяблики в имени контейнера пробуем вывести сведения вот так:

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum -verifycontext -fqcn | iconv -f cp1251

CSP (Type:80) v4.0.9017 KC1 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 10499043

\\.\HDIMAGE\2018-07-02 16-30-20 ООО XXXX XXXX КЭП — копия — копия — копия

OK.

Total: SYS: 0,030 sec USR: 0,120 sec UTC: 0,180 sec

[ErrorCode: 0x00000000]

В случае если контейнер создан в ОС Windows и имеет в имени кириллицу, импорт конкретного контейнера в случае cp1251

$ /opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont «$(echo ‘HDIMAGE\\2018-07-.000\0A6B’ | iconv -t cp1251)»

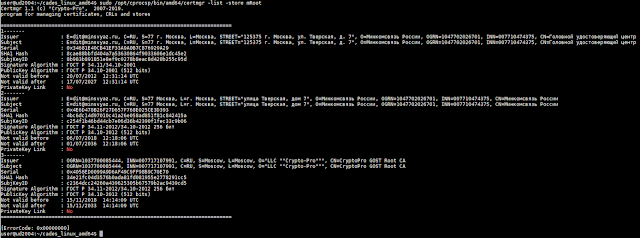

$ /opt/cprocsp/bin/amd64/certmgr -list -store uMy

CA cert URL : http://www.dp.keydisk.ru/root/833/astral-833-2017n.cer

Нам нужно значение поля “CA cert URL”, автоматически скачать сертификаты удостоверяющих центров можно так:

$ mkdir CAs

$ wget -P CAs $(/opt/cprocsp/bin/amd64/certmgr -list -store uMy | awk ‘/CA cert URL/ < print $5 >‘) for cert in $(ls -1 CAs/*.crt); do sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -file $cert; done

Источник

Что делает пакет lsb-cprocsp-rdr-gui?

Этот пакет рисует графические окна для работы с биологическим датчиком случайных чисел. Для его работы необходимо:

У меня настроены HDIMAGE и флешка. Почему при выполнении команды cpconfig -hardware media -view я получаю ошибку?

Это нормально: для работы таких устройств, как HDIMAGE, флешка, дискета не требуется настройка носителя. См. вопрос «Что такое считыватели и носители? Чем они отличаются?».

Как настроить дискету в CSP 3.6?

Как настроить CSP для работы с rutoken/etoken?

Для работы смарт-карт необходимо настроить считыватель и носитель. Для настройки считывателя достаточно ПО КриптоПро и драйвера для устройства; для настройки носителя нужны модули поддержки rutoken/etoken для CSP. Драйверы и модули поддержки делают производители смарт-карт (компании Актив и Aladdin соответственно). Последние версии драйверов и модулей поддержки и рекомендации по их настройке можно получить у них.

Для настройки считывателя в CSP 3.6 сделайте следующее:

— поставьте пакеты libusb, ccid и pcsclite из состава дистрибутива

— установите драйверы для устройства

У меня CSP версии 3.6. В списке считывателей есть FLASH, но флешка не работает. Что делать?

Замените скрипт /opt/cprocsp/sbin/архитектура/mount_flash.sh на:

Что такое считыватели и носители? Чем они отличаются?

Считыватели (reader) – устройства, предназначенные для чтения ключей. К считывателям относится считыватели дискет (FAT12), считыватели флешек (FLASH), реестр(в случае если используется windows), считыватели смарт-карт, считыватель образа дискеты на жестком диске(HDIMAGE) и др. Для некоторых устройств хранения информации требуются дополнительные настройки и модули поддержки. В этом случае говорят о настройке носителя (media). К таким устройствам, для которых необходимо настраивать носитель относятся смарт-катры, «таблетки» и НЕ относятся флешки, дискеты, реестр, HDIMAGE.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Установка ключа в КриптоПро

Как создавать тестовый ключ в КриптоПро в Linux я уже писал: Создание тестового ключа в КриптоПро. Данный материал про то как установить в систему уже имеющийся ключ. Который, к примеру, был получен от удостоверяющего центра. Или который вам дал клиент для отладки проблем. Обычно «ключ» — это папка с произвольным именем с расширением .000, которая содержит шесть файлов с расширением .key.

Данный ключ необходимо установить в систему, чтобы в последующем им можно было воспользоваться.

Для начала рекомендую проверить что у текущего пользователя существует хранилище для сертифкатов:

Будет выведен список сертификатов в хранилище в следующем формате:

\\.\HDIMAGE\cert1

\\.\HDIMAGE\cert2

Так же о наличии хранилища свидетельствует папка с именем пользователя в каталоге /var/opt/cprocsp/keys Команда ll /var/opt/cprocsp/keys выведет список пользователей у которых есть хранилища для ключей.

Если хранилища HDIMAGE нет, то его надо создать. Создается оно с правами пользователя root

Теперь надо добавить имеющийся у нас ключ в хранилище. Предположим что есть папка newkeys.000, а ключ надо добавить для пользователя username

В этом случае надо скопировать папку вместе со всеми файлами в каталог /var/opt/cprocsp/keys/username

После копирования нужно установить права доступа.

Если в текущий момент мы находимся не под пользователем username, то надо сделать его владельцем файлов

Но лучше все операции делать под пользователем.

После этого можно проверить, что в хранилище появился новый контейнер. Сделать это можно все той же командой

В результате вывода появится новый контейнер. Обычно его название совпадает с именем папки. Или же имя папки с ключами является префиксом к имени контейнера.

К примеру, вывод данной команды может стать следующим

\\.\HDIMAGE\cert1

\\.\HDIMAGE\cert2

\\.\HDIMAGE\newkeys_KEY_FOR_USER

Можно проверить данный контейнер и ключи в нем на корректность. Для этого можно выполнить следующую команду:

Если ключ был установлен правильно и сам ключ корректен, то утилита выведет информационное сообщение о том что все в порядке.

Если вместе с файлами ключа был еще и файл сертифката, то сертификат тоже надо установить в контейнер. Сделать это можно с помощью команды:

Вывести список доступных сертификатов

После этого сертифкатом и ключем можно пользоваться как обычно.

Источник

1С и Linux

Пишу для себя, чтобы не забыть как делал. 95 % рабочее. На комментарии отвечаю, когда увижу.

воскресенье, 26 апреля 2020 г.

Ubuntu 20.04 настройка Crypto-Pro CSP Release Ver:5.0.11455

Настройка xrdp

sudo apt install xrdp

cd /usr/share/polkit-1/actions/

sudo rm /usr/share/polkit-1/actions/org.freedesktop.color.policy

sudo rm /usr/share/polkit-1/actions/org.freedesktop.packagekit.policy

sudo reboot

Установка Crypto-Pro CSP Release Ver:5.0.11455

tar -zxf linux-amd64_deb.tgz

cd linux-amd64_deb

sudo ./install_gui.sh

Проверяем версию:

/opt/cprocsp/bin/amd64/csptest -keyset -verifycontext

CSP (Type:80) v5.0.10003 KC1 Release Ver:5.0.11455 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 18153299

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP

Total: SYS: 0,000 sec USR: 0,010 sec UTC: 0,020 sec

[ErrorCode: 0x00000000]

/opt/cprocsp/bin/amd64/csptestf -absorb -certs -autoprov

No containers.

Total: SYS: 0,000 sec USR: 0,190 sec UTC: 0,220 sec

[ErrorCode: 0x00000000]

Сертификаты которые ставит Crypto-Pro:

sudo /opt/cprocsp/bin/amd64/certmgr -list -store mRoot

============================================================

Сертификат № 1

Установка личного сертификата

mkdir -p /var/opt/cprocsp/keys/user

cd

Копируем контейнер в /var/opt/cprocsp/keys/user

cp -r

/opt/cprocsp/bin/amd64/csptest -keyset -enum -verifycontext -fqcn

CSP (Type:80) v5.0.10003 KC1 Release Ver:5.0.11455 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRY

PTPROV: 16441171

\\.\HDIMAGE\vu2020

OK.

Total: SYS: 0,010 sec USR: 0,180 sec UTC: 0,220 sec

[ErrorCode: 0x00000000]

Получим уникальное имя для манипуляций с контейнером:

/opt/cprocsp/bin/amd64/csptest -keys -enum -verifyc -fqcn -unique

CSP (Type:80) v5.0.10003 KC1 Release Ver:5.0.11455 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 19054419

\\.\HDIMAGE\vu2020 |\\.\HDIMAGE\HDIMAGE\\vu2020.000\9D5E

OK.

Total: SYS: 0,010 sec USR: 0,190 sec UTC: 0,220 sec

[ErrorCode: 0x00000000]

Установить скопированный контейнер:

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont ‘ \\.\HDIMAGE\HDIMAGE\\vu2020.000\9D5E ‘

Установим сертификат:

cd

/

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -file vu2020.cer -cont ‘ \\.\HDIMAGE\HDIMAGE\\vu2020.000\9D5E ‘

Просмотор личных сертификатов:

/opt/cprocsp/bin/amd64/certmgr -list -store uMy

/opt/cprocsp/bin/amd64/csptestf -absorb -certs -autoprov

Match: HDIMAGE\\vu2020.000\9D5E

OK.

Total: SYS: 0,010 sec USR: 0,370 sec UTC: 0,390 sec

[ErrorCode: 0x00000000]

Копируем контейнер в /var/opt/cprocsp/keys/user

cp -r

/opt/cprocsp/bin/amd64/csptest -keyset -enum -verifycontext -fqcn

/opt/cprocsp/bin/amd64/csptest -keyset -enum -verifycontext -fqcn

CSP (Type:80) v5.0.10003 KC1 Release Ver:5.0.11455 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 23498579

\\.\HDIMAGE\vu2020

\\.\HDIMAGE\▒▒▒▒▒▒▒▒ ▒▒▒▒ ▒▒▒▒▒▒▒▒▒▒_12_03_2020_12_29 — Copy

OK.

Total: SYS: 0,000 sec USR: 0,190 sec UTC: 0,220 sec

[ErrorCode: 0x00000000]

Сделан не в той кодировке.

Получим уникальное имя для манипуляций с контейнером:

/opt/cprocsp/bin/amd64/csptest -keys -enum -verifyc -fqcn -unique

CSP (Type:80) v5.0.10003 KC1 Release Ver:5.0.11455 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 35512147

\\.\HDIMAGE\vu2020 |\\.\HDIMAGE\HDIMAGE\\vu2020.000\9D5E

\\.\HDIMAGE\▒▒▒▒▒▒▒▒ ▒▒▒▒ ▒▒▒▒▒▒▒▒▒▒_12_03_2020_12_29 — Copy|\\.\HDIMAGE\HDIMAGE\\amwpxjbm.000\F8E3

OK.

Total: SYS: 0,010 sec USR: 0,190 sec UTC: 0,210 sec

[ErrorCode: 0x00000000]

Установить скопированный контейнер:

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont ‘ \\.\HDIMAGE\HDIMAGE\\amwpxjbm.000\F8E3 ‘

Установим сертификат:

cd

/

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -file 9246050.cer -cont ‘ \\.\HDIMAGE\HDIMAGE\\amwpxjbm.000\F8E3 ‘

Просмотор личных сертификатов:

/opt/cprocsp/bin/amd64/certmgr -list -store uMy

Просмотор промежуточных сертификатов:

/opt/cprocsp/bin/amd64/certmgr -list -store uCa

Установка промежуточных сертификатов:

/opt/cprocsp/bin/amd64/certmgr -inst -cert -file cert_2020.cer -store uCa

Просмотор корневых сертификатов:

/opt/cprocsp/bin/amd64/certmgr -list -store mRoot

Установка корневых сертификатов:

/opt/cprocsp/bin/amd64/certmgr -inst -cert -file uts-fk_2020.cer -store mRoot

/opt/cprocsp/bin/amd64/csptestf -absorb -certs -autoprov

Match: HDIMAGE\\vu2020.000\9D5E

Match: HDIMAGE\\amwpxjbm.000\F8E3

OK.

Total: SYS: 0,010 sec USR: 0,370 sec UTC: 0,400 sec

[ErrorCode: 0x00000000]

============================================================

Проверка цепочек c личным сертификтом

$ /opt/cprocsp/bin/amd64/certmgr -list -store uMy

Смотрим:

E=mail@vt70.com

Проверка по e-mail

$ /opt/cprocsp/bin/amd64/cryptcp -copycert -dn mail@vt70.com -df

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект: .

Действителен с 17.05.2019 13:07:32 по 17.05.2020 13:07:32

Цепочки сертификатов проверены.

Копирование сертификатов завершено.

[ErrorCode: 0x00000000]

Не работает разобраться:

#Для того, чтобы не вводить каждый раз полный путь к утилитам КриптоПро CSP, в терминале #следует ввести команду:

#export PATH=»$(/bin/ls -d /opt/cprocsp/

sudo apt install alien

/Загрузки/ (автоматическая загрузка версии плагина, соответствующей Вашей ОС)

Установить плагин:

sudo alien -dc cprocsp-pki-2.0.0-amd64-cades.rpm

sudo alien -dc cprocsp-pki-2.0.0-amd64-plugin.rpm

sudo dpkg -i cprocsp-pki-cades_2.0.0-2_amd64.deb cprocsp-pki-plugin_2.0.0-2_amd64.deb

Для работы будем пользоваться chromium-gost

Берем здесь

#$ sudo apt install chromium — нельзя зайти не zakupki.gov.ru

$ wget https://github.com/deemru/chromium-gost/releases/download/81.0.4044.122/chromium-gost-81.0.4044.122-linux-amd64.deb

sudo apt install ./chromium-gost-81.0.4044.122-linux-amd64.deb

или

sudo dpkg -i chromium-gost-81.0.4044.122-linux-amd64.deb

sudo apt install -f

sudo nano /usr/share/applications/chromium-gost.desktop

Заменить:

#Exec=/usr/bin/chromium-gost-stable %U

Exec=/usr/bin/chromium-gost-stable %U —password-store=basic

#Exec=/usr/bin/chromium-gost-stable

Exec=/usr/bin/chromium-gost-stable —password-store=basic

#Exec=/usr/bin/chromium-gost-stable —incognito

Exec=/usr/bin/chromium-gost-stable —incognito —password-store=basic

Плагин IFCPlugin-3.0.0-x86_64.deb.zip работать перестал.

Скачаем и установим плагин

Плагин качаем при входе в личный кабинет госуслуг по ЭЦП.

Прямая ссылка

Plugin для работы с электронной подписью

прямая ссылка в данный момент версия 3.1.0.0

Установим плагин:

cd

/Загрузки/

wget https://ds-plugin.gosuslugi.ru/plugin/upload/assets/distrib/IFCPlugin-x86_64.deb

sudo apt install libccid pcscd

sudo dpkg -i IFCPlugin-x86_64.deb

#$ sudo apt install -f

Также установим расширение chrom для сайта госуслуг.

Установить Расширение для gosuslugi.ru в браузере chromium

Перейти в меню — Дополнительные инструменты — Расширения и включить плагин

Загрузить файл конфигурации для IFCPlugin ( x64) в домашнюю директорию текущего пользователя.

cd

/Загрузки/

wget https://www.cryptopro.ru/sites/default/files/public/faq/ifcx64.cfg

sudo cp /etc/ifc.cfg /etc/ifc.cfg.bak

sudo rm /etc/ifc.cfg

sudo cp

/Загрузки/ifcx64.cfg /etc/ifc.cfg

/opt/cprocsp/bin/amd64/csptestf -absorb -certs -autoprov

Match: HDIMAGE\\vu2020.000\9D5E

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 0,360 sec

[ErrorCode: 0x00000000]

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

sudo cp /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts

Войти на госуслуги с помощью сертификата

После этого успешно заходим на сайт госзакупок браузером chromium-gost .

После этого можно заходить на основные торговые площадки.

Управление списком надежных узлов:

Открыть в браузере:

/etc/opt/cprocsp/trusted_sites.html

Добавить сайты:

https://esia.gosuslugi.ru

https://*.sberbank-ast.ru

https://*.agregatoreat.ru

https://zakupki.mos.ru

https://zakupki.gov.ru

Подпись документа с отсоединенной электронной подписью:

/opt/cprocsp/bin/amd64/cryptcp -sign -detach -dn mail@example.com -pin 12345678 ‘ГК 0002.docx’ ‘ГК 0002.docx.sig’

Проверка подписи документа с отсоединенной электронной подписью:

Источник