- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Захват рукопожатий в Windows

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Захват рукопожатий (handshake) в Kali Linux

- Что такое рукопожатие (handshake — хендшейк)

- Все беспроводные точки доступа делают это

- Как захватить хендшейк в Kali Linux

- Захват рукопожатий на 5 ГГц (802.11a/h/j/n/ac)

- Расшифровка рукопожатия в Kali Linux

- Хендшейк WiFi в Windows 10. Перехват, расшифровка, брутфорс

- CommView for Wifi Windows 10

- Как пользоваться CommView For Wifi

- CommView For Wifi не видит сети

- Aircrack-ng Windows 10

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Захват рукопожатий в Windows

Если кратко осветить ситуацию, то решений для перевода Wi-Fi карт под Windows в режим монитора нет. Т.е. есть один платный продукт — но его пускай рекламируют сами авторы.

Понятно, что далеко не все комфортно себя чувствуют в Linux, поэтому я в качестве «промежуточного» варианта предлагается следующий алгоритм. Кстати, этот же алгоритм является ходовым, рабочим и на форуме Aircrack-ng.

Итак, в Windows не работает большинство программ, предназначенные для пентестинга Wi-Fi сетей, а вы не хотите ставить Linux в качестве своей операционной системы, также не хотите устанавливать её в качестве второй системы. Что делать?

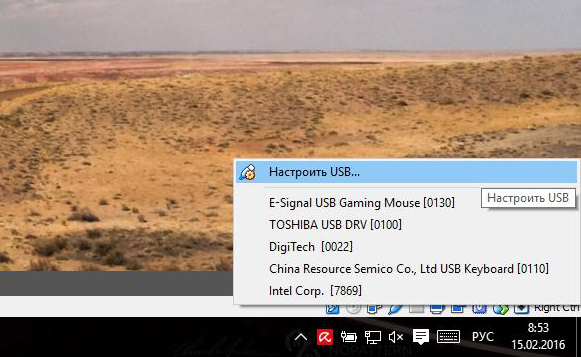

Можно установить Linux в виртуальный компьютер (VirtualBox). Как известно, виртуальные компьютеры не могут напрямую работать с железом. За исключением USB устройств. Т.е. суть в том, что вы находитесь в привычном вам Windows, где чувствуете себя уверенно и спокойно, включаете виртуальный компьютер с Linux и передаёте управление своей USB Wi-Fi картой этому компьютеру:

Теперь виртуальная машина способна перехватывать рукопожатия, осуществлять атаки деаутентификации, подбирать WPS пины, осуществлять все остальные атаки, которые описаны на этом сайте.

Возможно, это не совсем то решение, которое вы искали, но другого нет.

Примечание: Далеко не каждая USB Wi-Fi карта способна переходить в режим монитора. Поэтому рекомендуется выбрать Wi-Fi приёмник из статьи «Лучшая Wi-Fi карта для Kali Linux и BlackArch».

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Захват рукопожатий (handshake) в Kali Linux

Что такое рукопожатие (handshake — хендшейк)

С технической точки зрения, рукопожатие в беспроводных сетях — это обмен информацией между точкой доступа и клиентом в момент подключения клиента к ней. Эта информация содержит разнообразные ключи, обмен происходит в несколько стадий. Процесс подключения к беспроводной точке доступа неплохо документирован и вы можете найти по данному вопросу много информации, в том числе и на русском языке.

С практической точки зрения нам достаточно знать всего две очень простые вещи:

- рукопожатие можно захватить во время подключения клиента, который знает валидный пароль, к беспроводной точке доступа

- рукопожатие содержит достаточно информации для расшифровки пароля.

Все беспроводные точки доступа делают это

Расшифровка пароля из рукопожатия делается методом перебора (грубой силой, брутфорсингом). Именно поэтому расшифровка пароля в захваченном рукопожатии имеет вероятностный характер. Т.е. далеко не всегда заканчивается удачно.

Если у вас мощное железо и много времени, то ваши шансы увеличиваются.

Я считаю захват рукопожатий самой перспективной методикой взлома беспроводной точки доступа. Это мнение может показаться странным при том количестве новых техник по взлому WEP, WPS и при довольном низком проценте успешных взломов рукопожатий.

Дело в том, что количество точек доступа с включёнными WEP, WPS невелико. Благодаря просветительской деятельности (в том числе урокам подобным моим) самые обычные пользователи стали больше задумываться о безопасности, вникать в суть технологий и отключать уязвимые алгоритмы и стандарты.

Ещё одно наблюдение по мере накопления опыта: даже точки с включённым WPS иногда быстрее взломать захватом рукопожатия, чем ждать завершения работы Reaver или Penetrator-WPS. Дело в том, что если пользователь не задумался об отключении WEP, WPS, т. е. проявил безалаберность, то также высока вероятность неряшливости пользователя в выборе пароля — обычно это простые слова или фразы из словаря, которые довольно легко подбираются.

Вообще, можно сказать, что, формально, захватив рукопожатие, можно практически гарантированно взломать Wi-Fi, для этого нужно:

- мощное железо

- достаточно много времени

- не слишком сложный и длинный пароль

Как захватить хендшейк в Kali Linux

Алгоритм достаточно простой:

- смотрим доступные точки доступа

- выбираем точку доступа, запоминаем её ВSSID и номер канала

- переходим в режим ожидания рукопожатия на заданном сигнале

- (опционально) форсируем процесс путём применения атаки деаутентификация

Предполагается, что вы уже знакомы со статьями

В противном случае, у вас могут быть вопросы по изложенному здесь материалу.

Внимание: название беспроводного интерфейса у вас может быть своё. Соответственно, вам нужно подправить команды, чтобы они работали на вашем компьютере:

Переводим карту в режим монитора

Смотрим доступные для атаки точки доступа

Я выбрал сеть Mial, её ВSSID 20:25:64:16:58:8C на канале 1. Поэтому я запускаю airodump-ng на первом канале

После ключа -w идёт префикс файла cap2 (это имя без расширения). В этот файл будет записано захваченное рукопожатие.

Можно ничего не делать — достаточно просто ждать, когда кто-то подключится или переподключится естественным образом. Если вы торопитесь, то можно форсировать процесс использованием атаки деаутентификация.

Для этого мы открываем новое окно терминала и набираем там команду:

Здесь -0 означает деаутентификация, 5 означает количество отправленных пакетов, -a 20:25:64:16:58:8C это ВSSID целевой ТД, а wlan0 — сетевой интерфейс в режиме монитора.

Результат не заставил себя долго ждать:

Надпись «WPA handshake: 20:25:64:16:58:8C» говорит нам о том, что рукопожатие уже захвачено.

Убеждаемся, что это действительно так:

Плюсы использования атаки деаутентификация:

- значительно ускоряется процесс получения рукопожатия

- вы теряете свою невидимость.

Системы обнаружения вторжений и мониторинга в этот момент могут вас засечь. При пассивном ожидании рукопожатия вы остаётесь полностью невидимым для этих систем.

Захват рукопожатий на 5 ГГц (802.11a/h/j/n/ac)

По умолчанию, airodump-ng скачет по каналам с 1 по 14 — это каналы 2.4 ГГц (т.е. 802.11b/g/n).

Протоколы 802.11a/h/j/n/ac работают на 5 ГГц, сюда входят каналы с 34 по 180.

На самом деле, процесс захвата рукопожатий на 5 ГГц ничем особо не отличается. Просто нужно явно указать каналы.

Но прежде чем пытаться что-то захватить, давайте проверим, какие вообще частоты поддерживает ваша беспроводная карта. Поскольку если ваша карта не поддерживает 5 ГГц, то можно и не пытаться — результата не будет. Проверку можно сделать командой:

Не забывайте, что вместо wlan0 вам нужно указать имя вашего желаемого беспроводного интерфейса.

Т.е. моя беспроводная карта может работать на частоте 5 ГГц с каналами с 36 по 140. А также на частоте 2.4 ГГц с каналами с 1 по 13.

Ещё больше информации вам даст команда

Там очень много самых разнообразных сведений по вашей беспроводной карте.

Если ваша беспроводная карта поддерживает 5 ГГц, то можно продолжать. Чтобы «осмотреться» в радиовещании наберите:

Думаю, особо здесь объяснять нечего, опцию —channel мы уже использовали ранее. Можно вместо каналов указывать непосредственно частоты или диапазон частот, это делается с помощью ключа -C, например:

Ключ и опция -C 5170-5825 указывают частоты в Мегагерцах, которым соответствуют каналы с 36 по 165. Эта и предыдущая команда полностью равнозначны.

Если вам вдруг интересно, то вот номера каналов и соответствующие им частоты:

802.11b/g/n

| Канал | Центральная частота (ГГц) |

|---|---|

| 1 | 2,412 |

| 2 | 2,417 |

| 3 | 2,422 |

| 4 | 2,427 |

| 5 | 2,432 |

| 6 | 2,437 |

| 7 | 2,442 |

| 8 | 2,447 |

| 9 | 2,452 |

| 10 | 2,457 |

| 11 | 2,462 |

| 12 | 2,467 |

| 13 | 2,472 |

| 14 | 2,484 |

802.11a/h/j/n/ac

| Канал | Частота (ГГц) |

|---|---|

| 34 | 5,170 |

| 36 | 5,180 |

| 38 | 5,190 |

| 40 | 5,200 |

| 42 | 5,210 |

| 44 | 5,220 |

| 46 | 5,230 |

| 48 | 5,240 |

| 52 | 5,260 |

| 56 | 5,280 |

| 60 | 5,300 |

| 64 | 5,320 |

| 100 | 5,500 |

| 104 | 5,520 |

| 108 | 5,540 |

| 112 | 5,560 |

| 116 | 5,580 |

| 120 | 5,600 |

| 124 | 5,620 |

| 128 | 5,640 |

| 132 | 5,660 |

| 136 | 5,680 |

| 140 | 5,700 |

| 147 | 5,735 |

| 149 | 5,745 |

| 151 | 5,755 |

| 153 | 5,765 |

| 155 | 5,775 |

| 157 | 5,785 |

| 159 | 5,795 |

| 161 | 5,805 |

| 163 | 5,815 |

| 165 | 5,825 |

| 167 | 5,835 |

| 171 | 5,855 |

| 173 | 5,865 |

| 177 | 5,885 |

| 180 | 5,905 |

802.11y

| Канал | Частота (МГц) | США | ||

|---|---|---|---|---|

| 5 МГц | 10 МГц | 20 МГц | ||

| 131 | 3657,5 | Да | Нет | Нет |

| 132 | 3662,5 | Да | Нет | Нет |

| 132 | 3660,0 | Нет | Да | Нет |

| 133 | 3667,5 | Да | Нет | Нет |

| 133 | 3565,0 | Нет | Нет | Да |

| 134 | 3672,5 | Да | Нет | Нет |

| 134 | 3670,0 | Нет | Да | Нет |

| 135 | 3677,5 | Да | Нет | Нет |

| 136 | 3682,5 | Да | Нет | Нет |

| 136 | 3680,0 | Нет | Да | Нет |

| 137 | 3687,5 | Да | Нет | Нет |

| 137 | 3685,0 | Нет | Нет | Да |

| 138 | 3689,5 | Да | Нет | Нет |

| 138 | 3690,0 | Нет | Да | Нет |

Вот какие результаты я собрал вокруг себя:

Кстати, обратите внимание, что каналы по какой-то непонятной причине не отобразились.

Можно указать airodump-ng прыгать по всем каналам и не беспокоиться, что мы что-то упустили в каком-то диапазоне частот:

Кстати, это помогло определить канал для ТД на 5 ГГц — канал оказался сороковым:

Захват рукопожатия в 5 ГГц ничем не отличается:

Также можно использовать атаку деаутентификация, чтобы ускорить процесс.

Если ваша беспроводная карта не поддерживает частоты на 5 ГГц, то для того, чтобы видеть сети на этих частотах и для выполнения разнообразных атак в отношении них, вам необходима Alfa AWUS051NH . Она работает на частотах 2.4 ГГц и 5 ГГц, поддерживает беспроводной стандарт N, поддерживает замену антенны, полностью совместима с Kali Linux и BlackArch, т.е. способна переходить в режим монитора и делать инъекцию фреймов.

Расшифровка рукопожатия в Kali Linux

Это отдельная наука. Расшифровка хендшейков «в лоб» может занять на порядок больше времени, чем эта же расшифровка, но с применением таких методик как: предварительный расчёт хешей, использование мощи графического процессора, использование словарей, использование масок и других приёмов, ускоряющих брутфорсинг.

Хендшейк WiFi в Windows 10. Перехват, расшифровка, брутфорс

Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

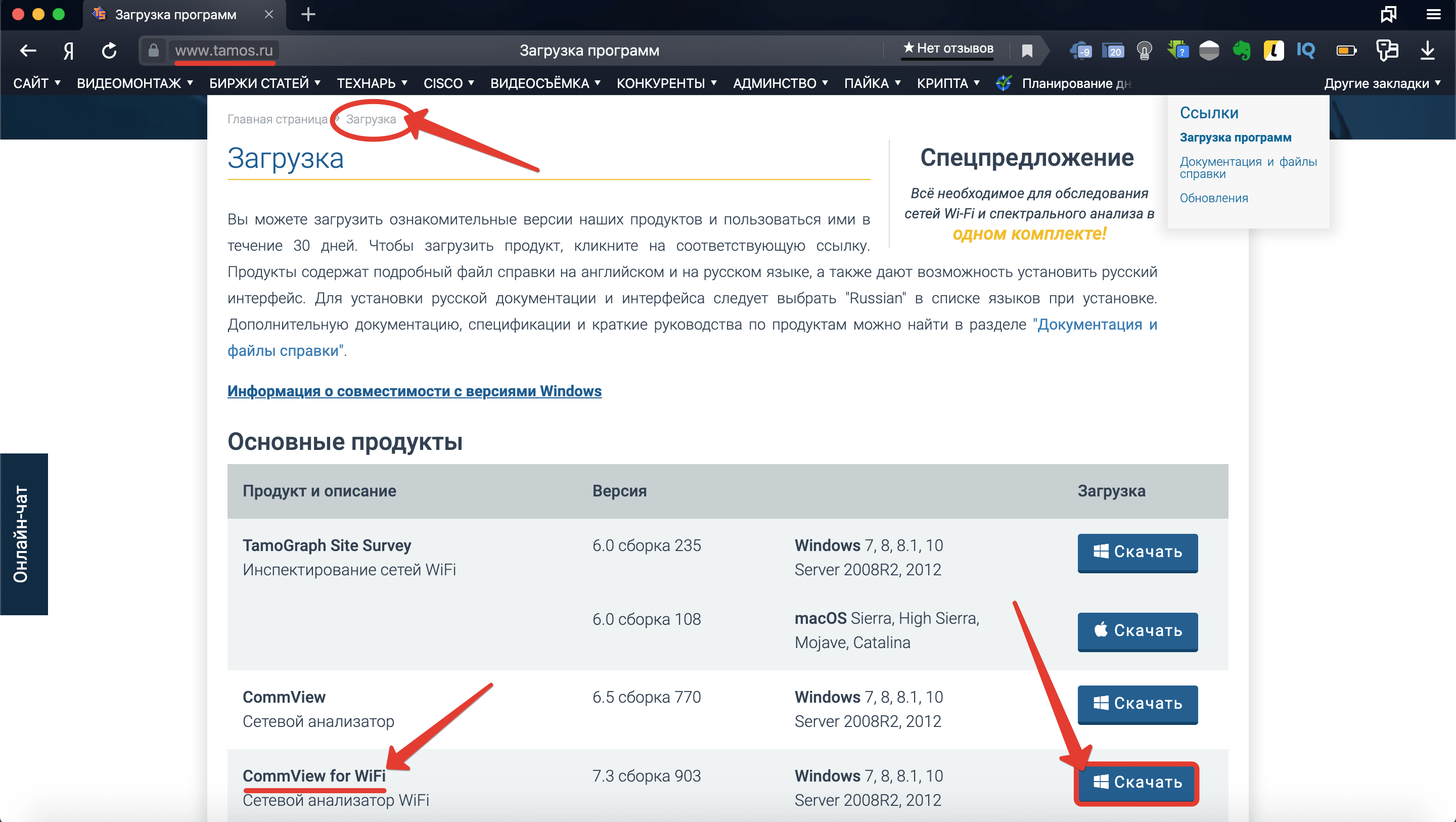

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

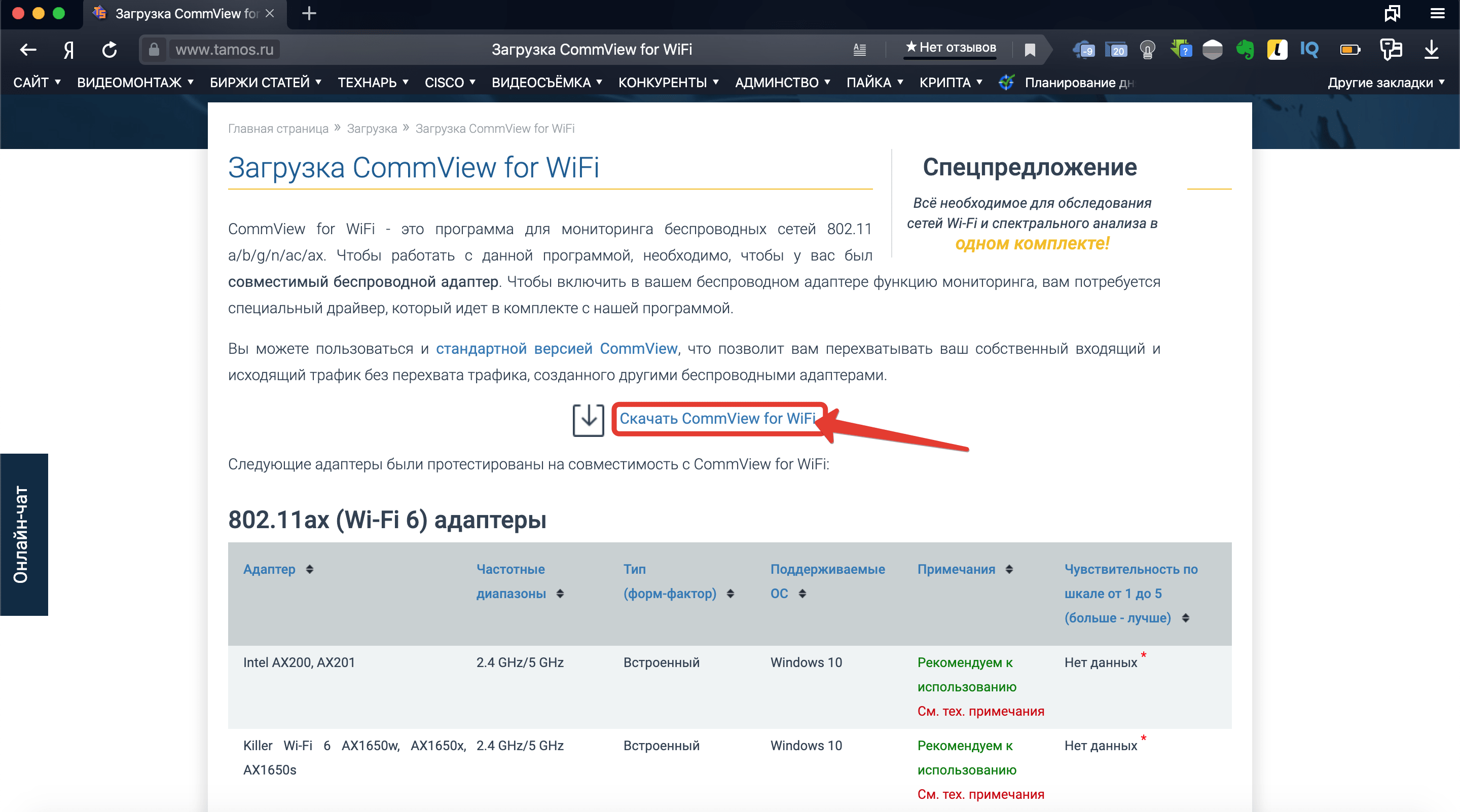

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

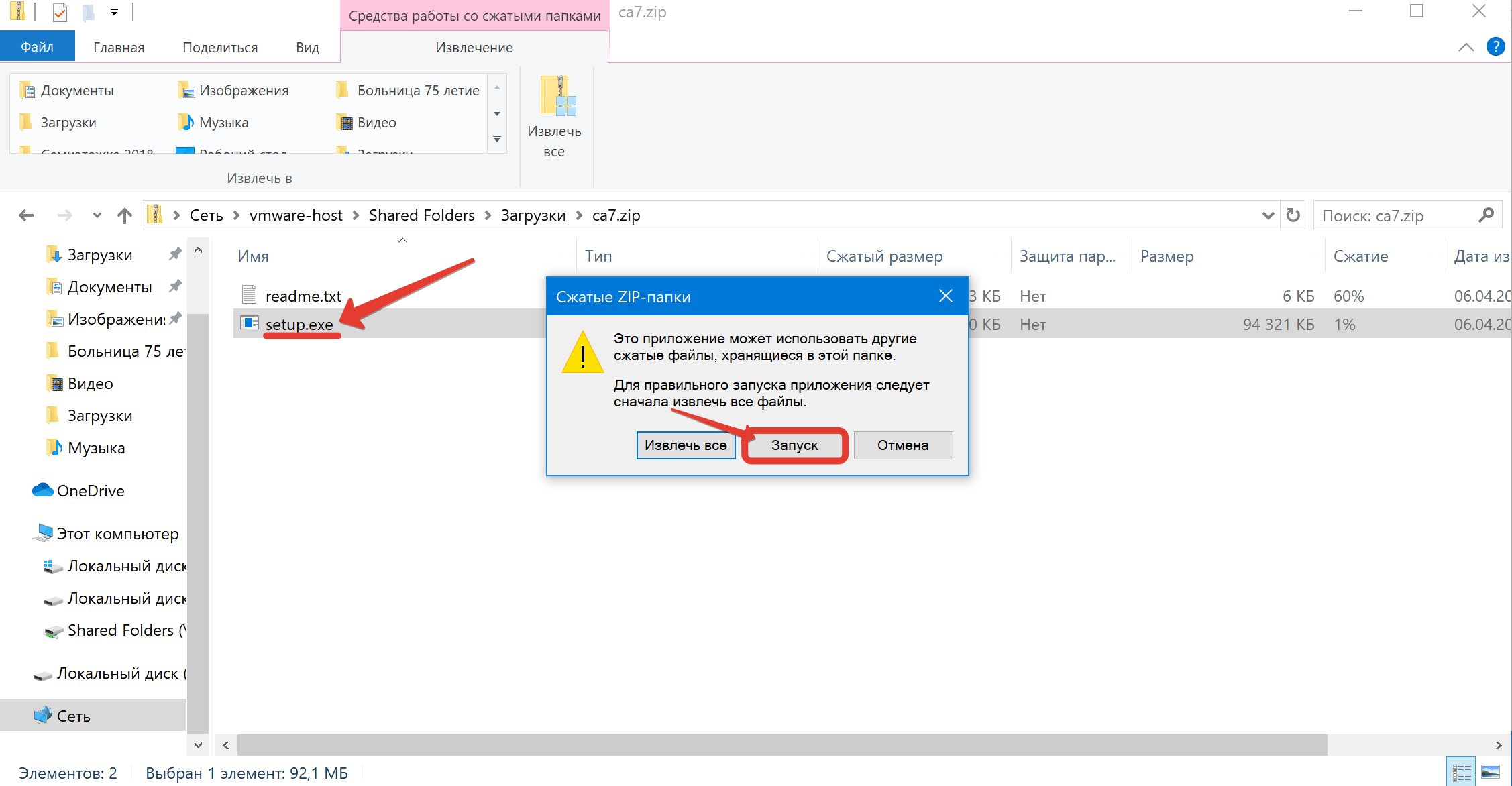

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

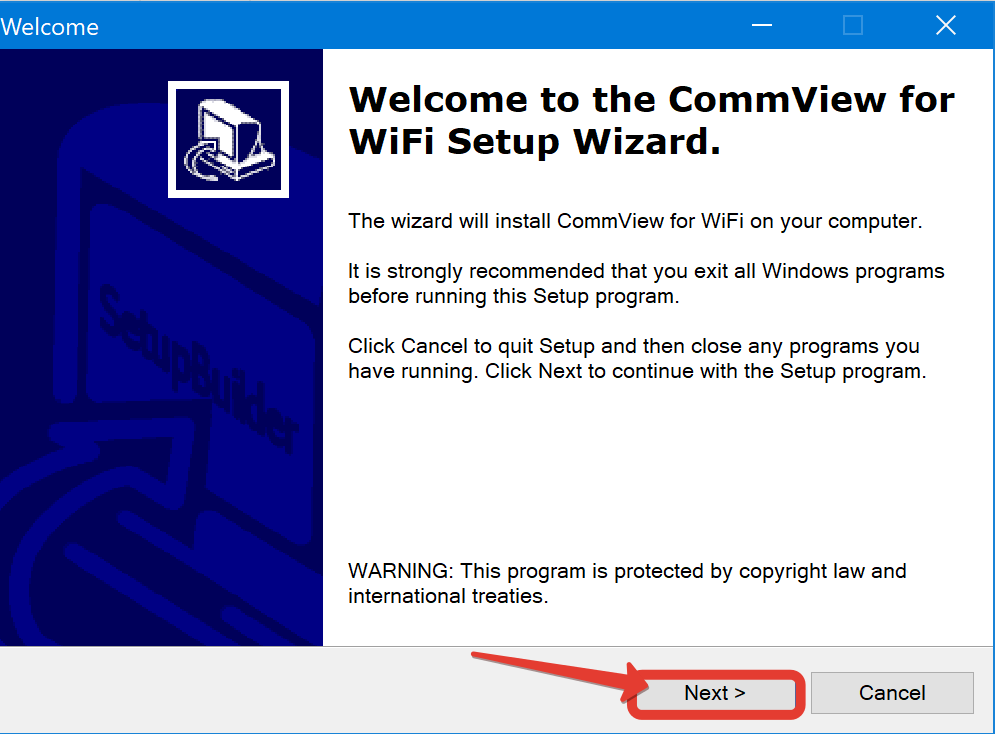

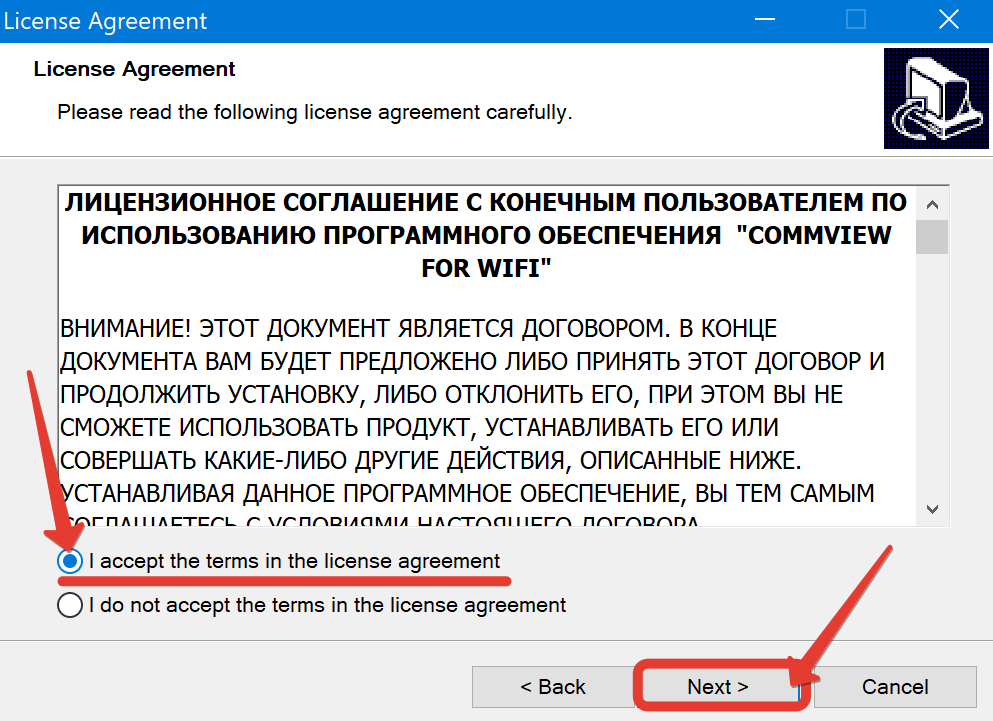

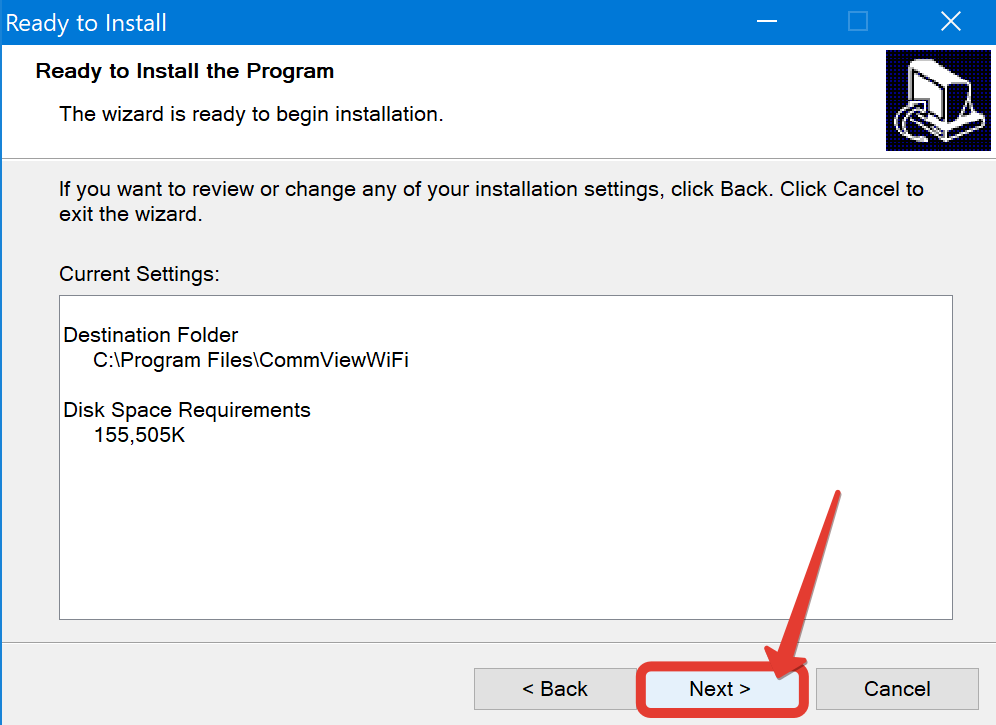

Шаг 4. Next.

Шаг 5. Принимаю.

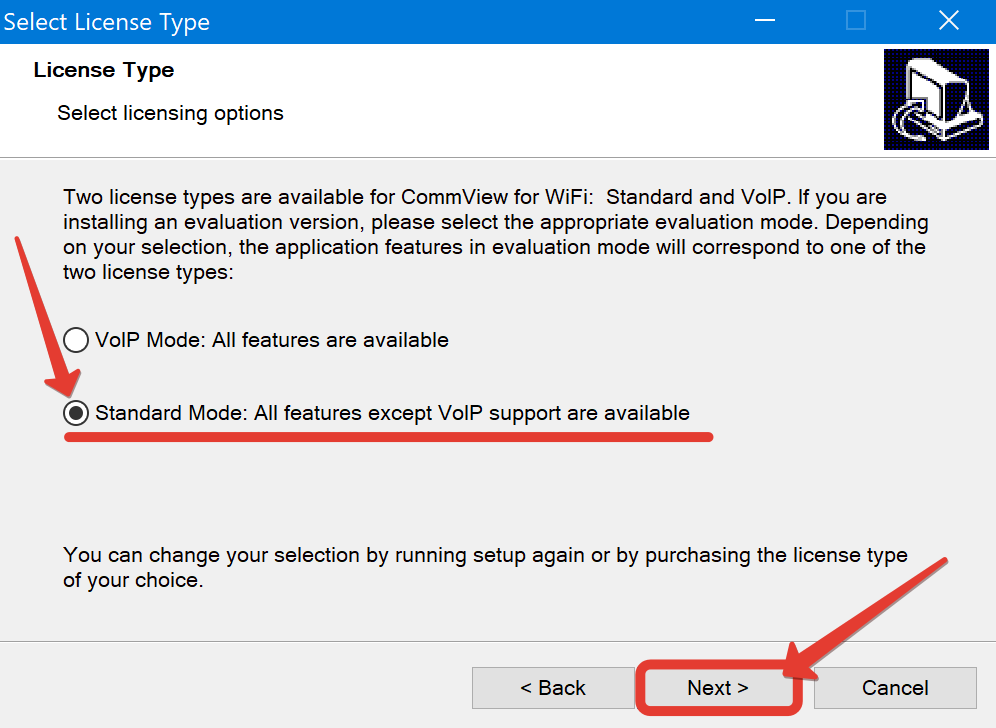

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

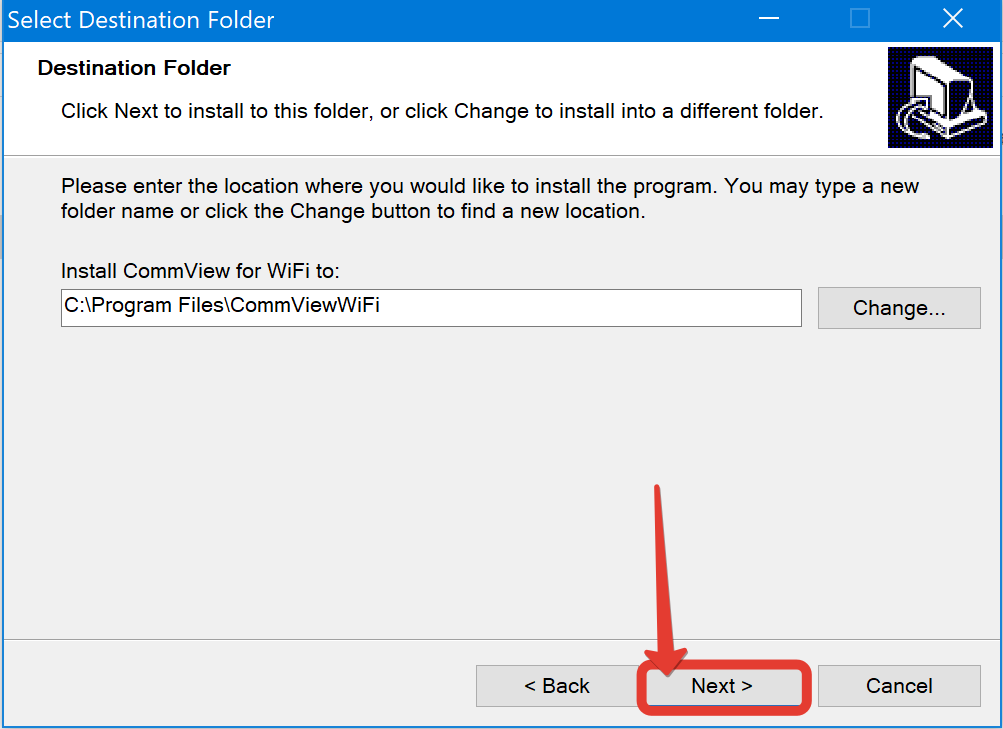

Шаг 7. Путь установки по дефолту.

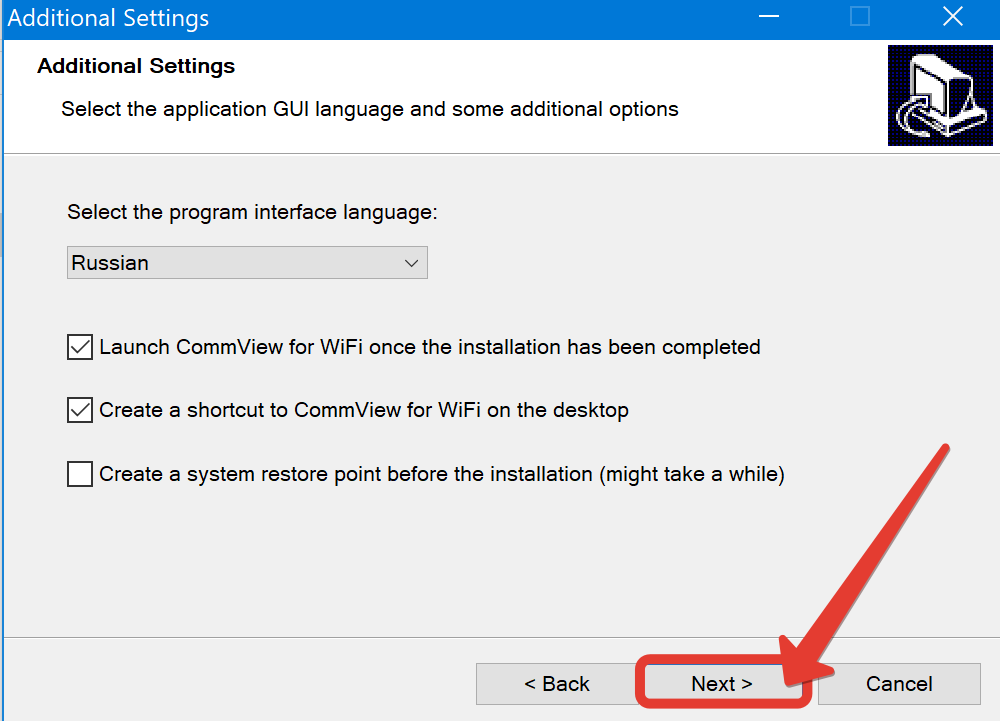

Шаг 8. Язык – русский. Ярлыки создать.

Шаг 9. Погнали.

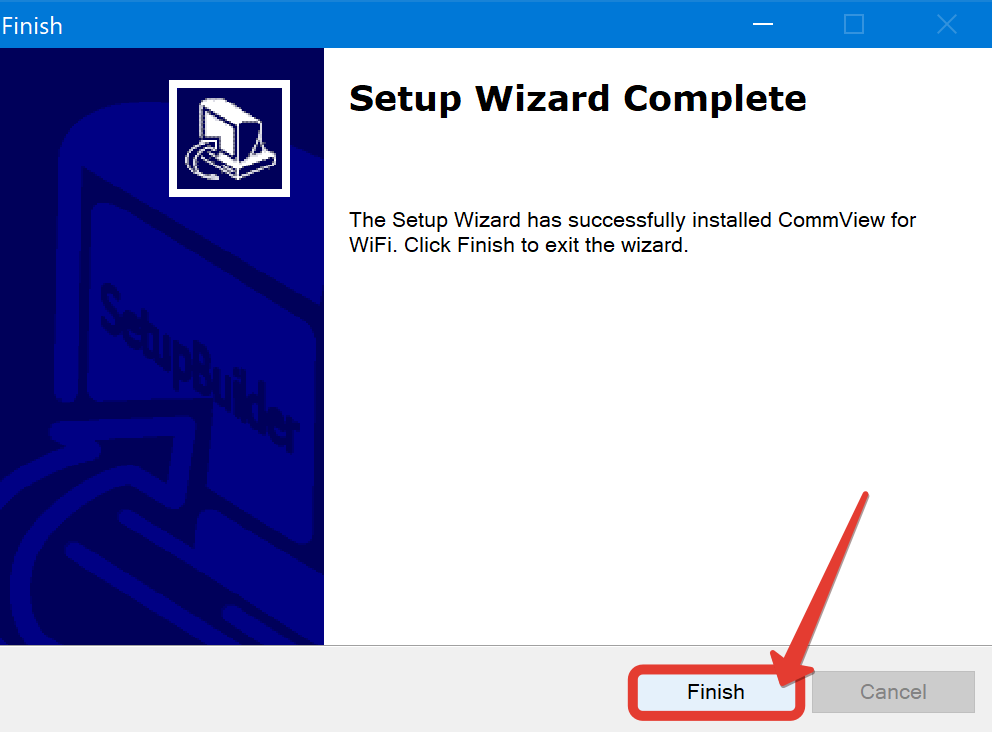

Шаг 10. После завершения установки, жмём «Finish».

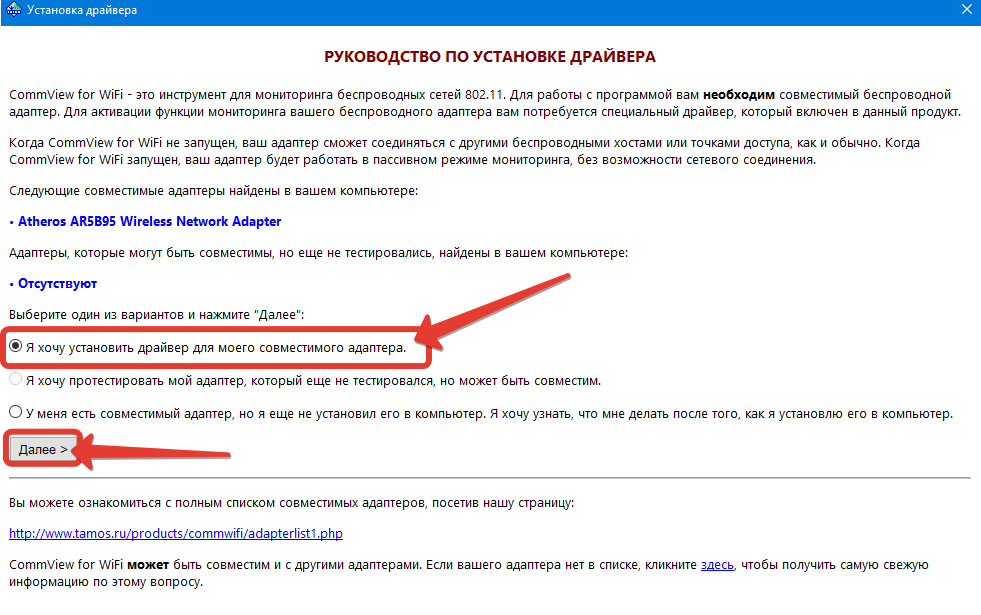

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

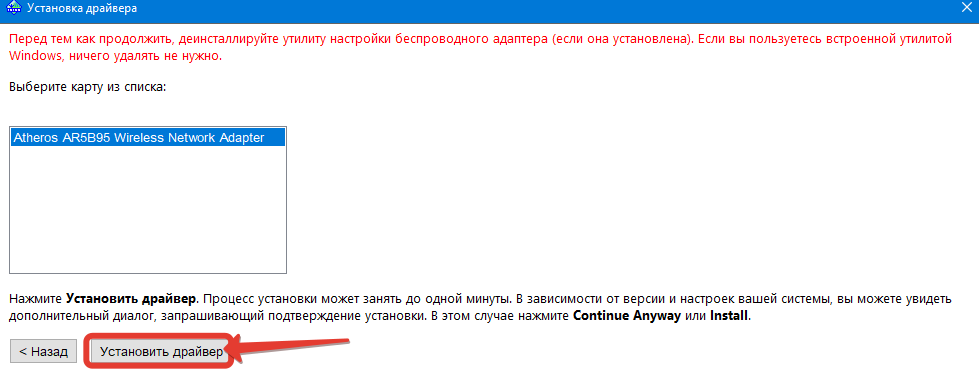

Шаг 12. Установить драйвер.

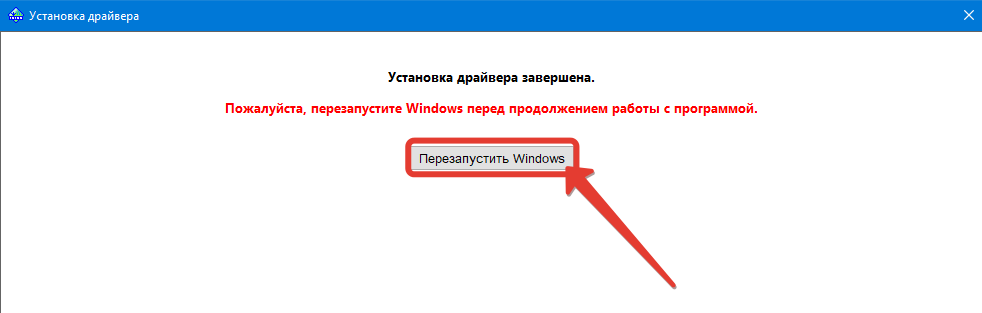

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

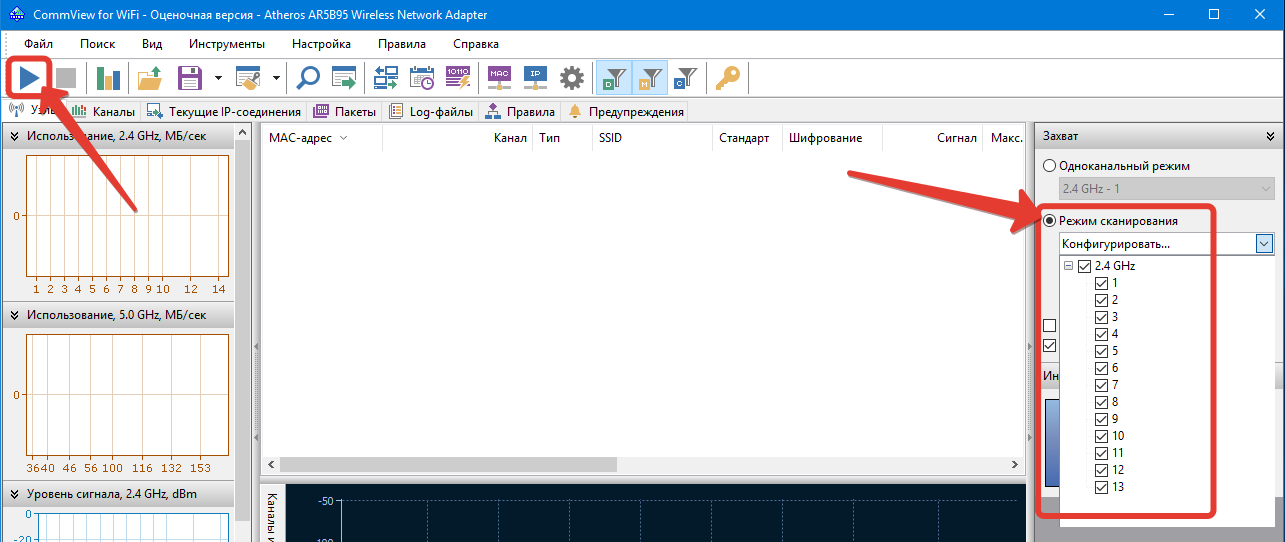

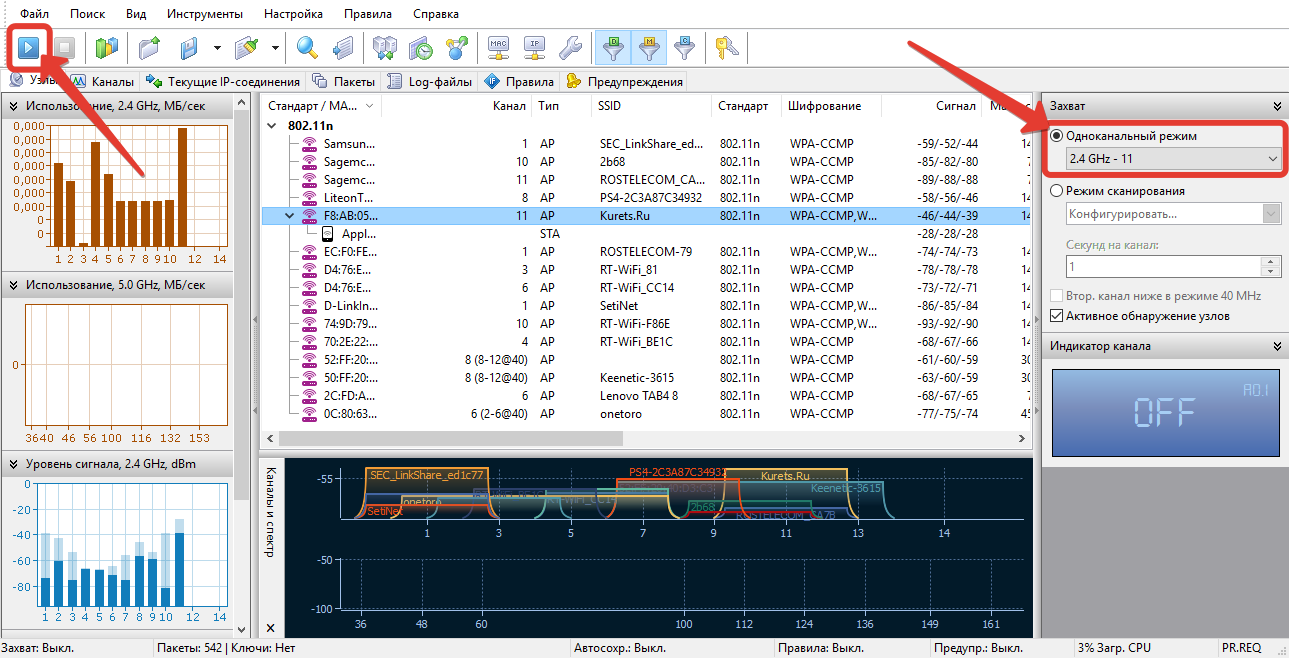

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

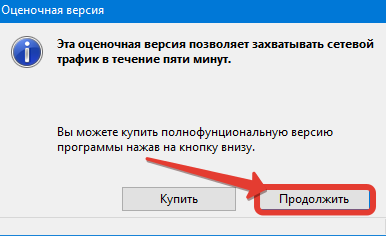

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

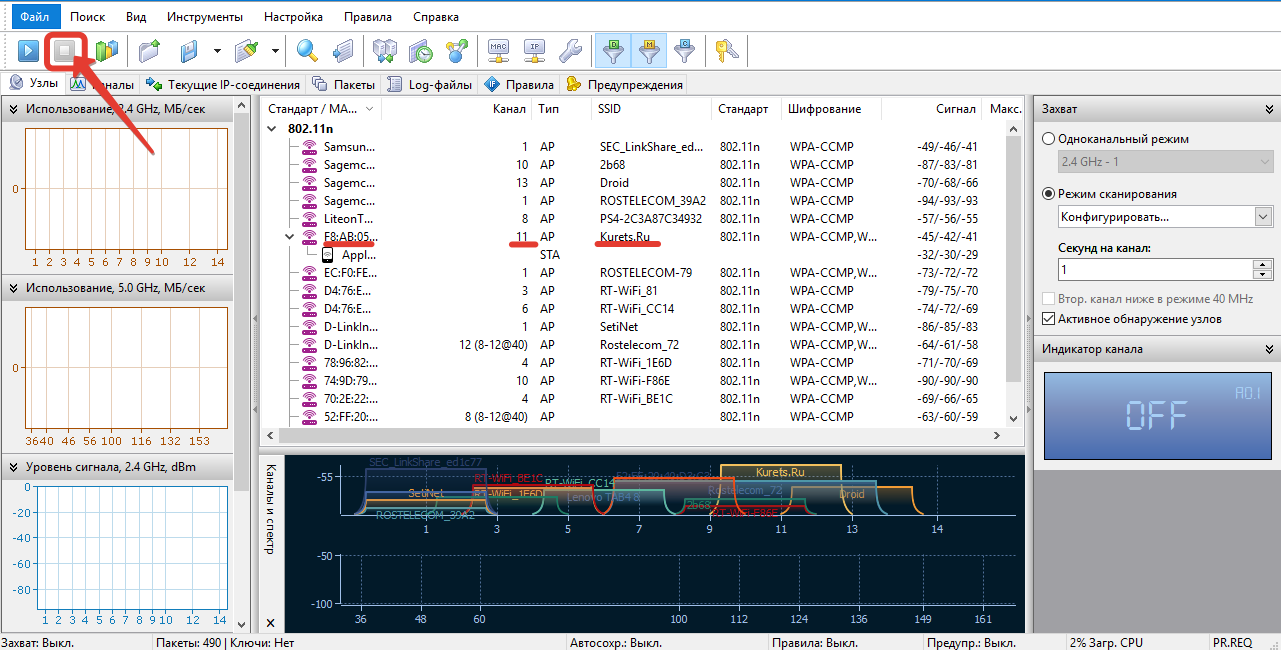

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

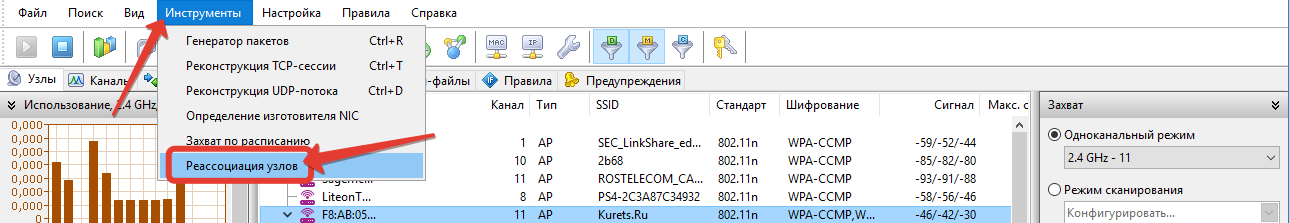

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие», отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

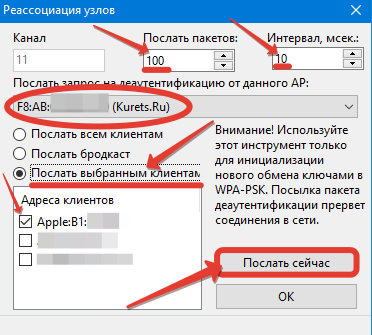

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

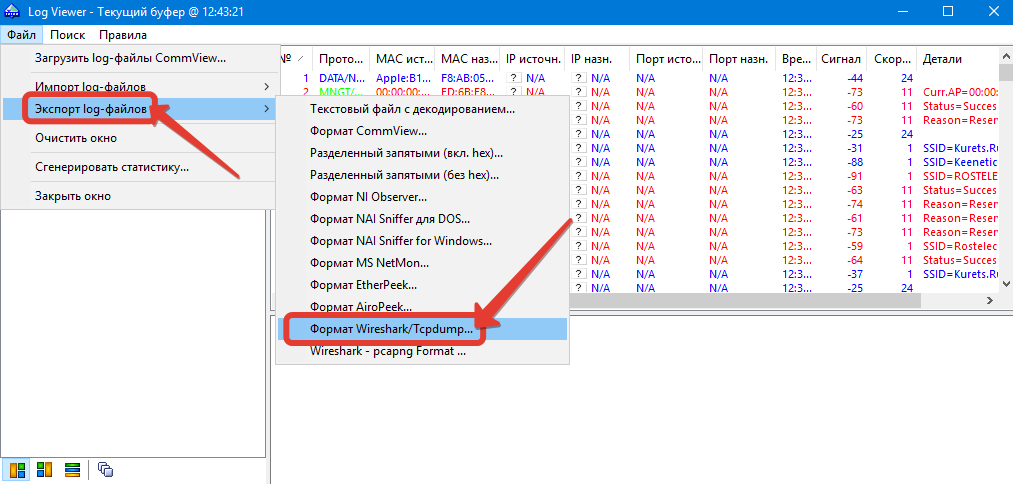

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

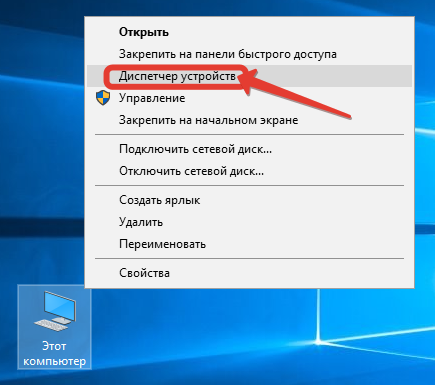

Шаг 25. Запускаем «Диспетчер устройств».

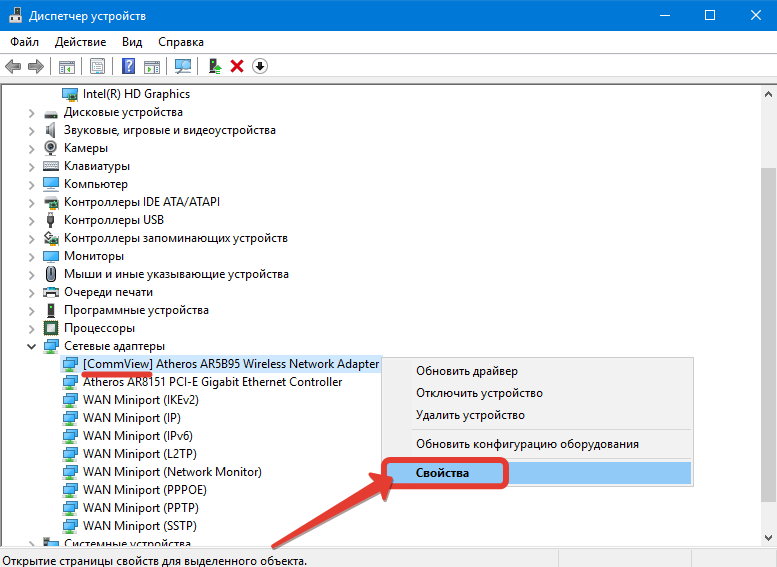

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

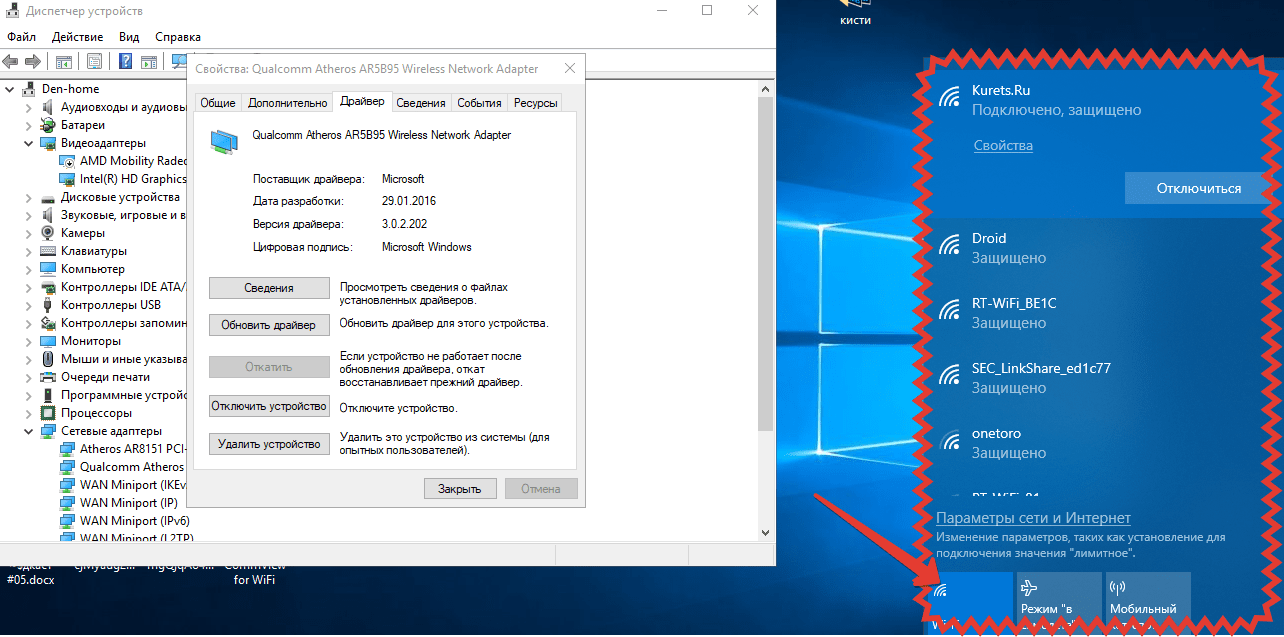

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

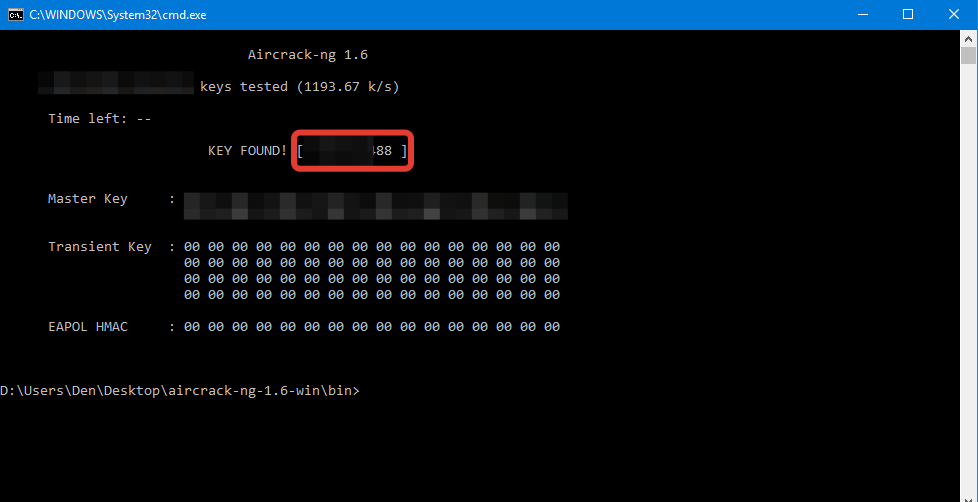

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

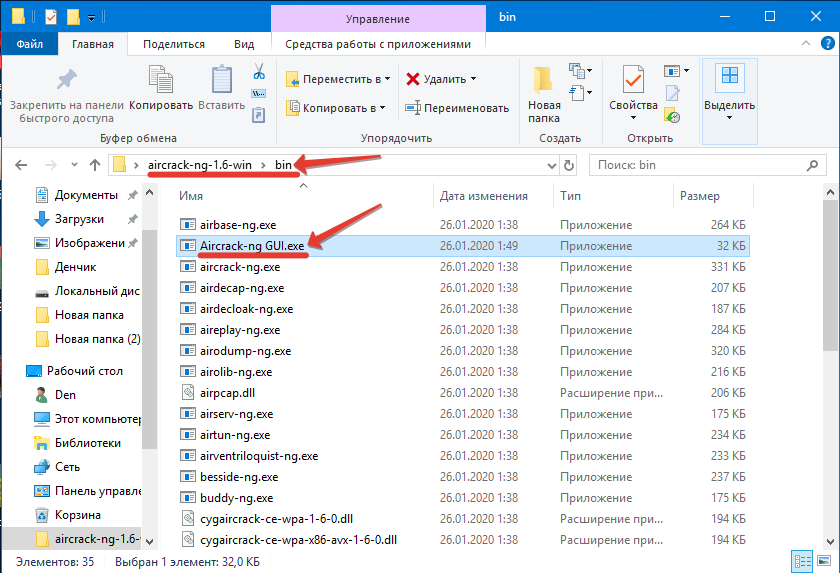

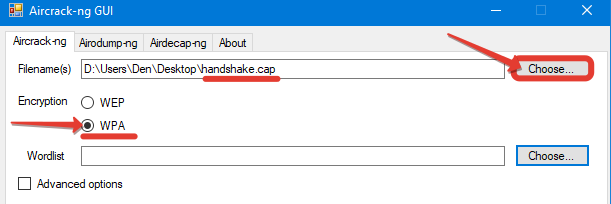

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

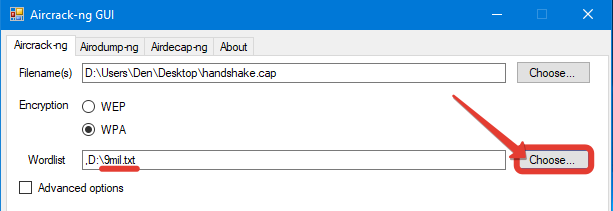

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

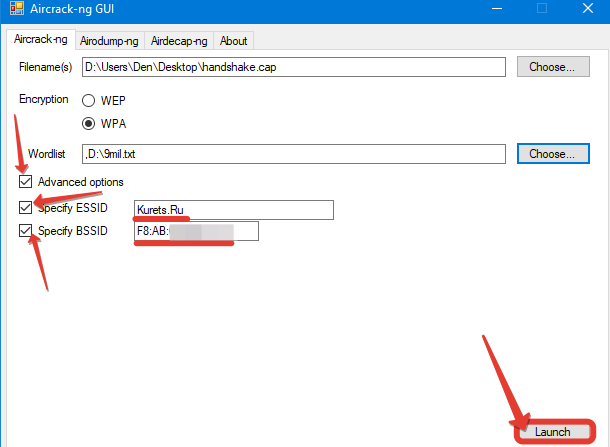

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

На этом сегодня всё. Если впервые забрёл на канал, то после просмотра не забудь нажать колокольчик. Кликнешь и в твоей ленте будут регулярно появляться годнейшие ролики на тему взлома, пентестинга и сисадминства.

С олдов, как обычно, по лайку. Удачи, успехов, ребятки. Защищайте себя и свои сети. Не пренебрегайте паролями и главное, не переставайте учиться новому, никогда. С вами был Денис Курец. Благодарю за просмотр. Всем пока.