- Host to host VPN

- Записки IT специалиста

- Настраиваем VPN. Часть 2 — Cтруктура сети

- Соединение хост-хост (Сквозной VPN, End-to-End)

- Соединение хост — сеть (Удаленный доступ, End-to-Site)

- Соединение сеть-сеть (Site-to-Site)

- Доступ в интернет

- Дополнительные материалы:

- FIX: VPN not working on VirtualBox [4 easy solutions]

- 5 Best VPNs we recommend

- Why I cannot access VPN through VirtualBox?

- Enable Paravirtualization in NAT adapter

- Switch to DNS proxy

- Install two network adapters (NAT & Host-Only)

- Use a VPN client

- Private Internet Access

- Conclusion

Host to host VPN

This example sets up an IPsec connection between two hosts. The names and IP addresses used here are also used in our testing infrastructure. You will find a lot of configuration examples there as well. In this host-to-host example, we will create an IPsec VPN between Host A («west» on 192.1.2.45) and Host B (east on 192.1.2.23)

Libreswan uses the terms «left» and «right» to describe endpoints. We will use «left» for west and east for «right». We will be using raw RSA keys, and not pre shared keys (PSK) because it is safer (and easier!)

Generate a raw RSA host key on each end and show the key for use in our configuration file. Note that the raw key blobs span several lines. We reduced them here for readability. Ensure they appear on a single line in your ipsec.conf.

On the host called west, run:

Repeat this on the other host, in our case east, using «right» instead «left»:

You should now have your secrets file called /etc/ipsec.d/yourhostname.secret on both sides. Make sure that your /etc/ipsec.secrets has an include statement for /etc/ipsec.d/*.secret. Otherwise, you can also use /etc/ipsec.secrets as your —output filename

The secrets file contains the public component of the RSA key. The secret part is stored in /etc/ipsec.d/*.db files, also called the «NSS database».

Now we are ready to make a simple /etc/ipsec.conf file (or /etc/ipsec.d/mytunnel.conf) for our host to host tunnel. The leftrsasigkey/rightrsasigkey from above, are used to create the configuration below.

You can use the identical configuration file on both east and west. The hosts will each auto-detect whether they are «left» or «right».

First, ensure ipsec is started:

Then ensure the connection loaded:

And then try and bring up the tunnel on one of the hosts. It should not matter which one you use.

If all went well, you should see something like:

If you want the tunnel to start when the machine starts, change «auto=add» to «auto=start». Also ensure that your system starts the ipsec service on boot. This can be done using the «service» or «systemctl» command, depending on the init system used for the server.

You can generate some traffic, for example using the ping command, and then use the ipsec trafficstatus command to confirm it was encrypted:

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настраиваем VPN. Часть 2 — Cтруктура сети

Настраиваем VPN. Часть 2 — Cтруктура сети

Мы не будем рассматривать решения на базе топологии L2, когда сети объединяются на канальном уровне, таких сценариев следует избегать, допуская их только в том случае, когда вам действительно нужен L2-туннель.

Очень часто L2-решения используют начинающие администраторы, которые испытывают затруднения с маршрутизацией и таким образом решают вопрос недостатка знаний и практических навыков. Но по факту бездумное использование соединений на канальном уровне приносит только пласт новых проблем, которые будут накапливаться по мере роста сети и решить которые без существенного изменения сетевой структуры будет невозможно.

Для оставшегося большинства задач следует использовать L3 VPN, работающий на сетевом уровне и использующий маршрутизацию, которая позволяет эффективно управлять потоками трафика и строить достаточно сложные сетевые решения. В данной статье мы не будем подробно разбирать вопросы маршрутизации, для знакомства с ее основами рекомендуем обратиться к другой нашей статье.

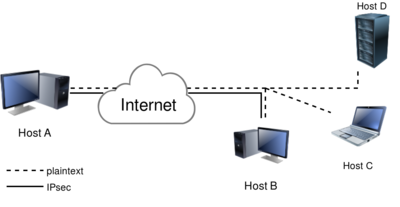

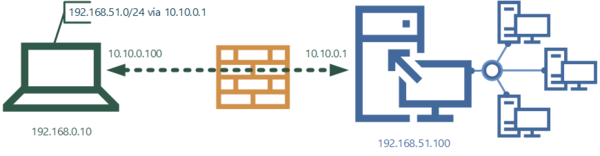

Соединение хост-хост (Сквозной VPN, End-to-End)

Самая простая схема, при которой туннель непосредственно соединяет два узла. В данном случае VPN-сервер не является маршрутизатором и клиент не имеет доступа за его пределы. В данной схеме не используется маршрутизация и нет требований к локальным адресам клиента и сервера.

Также подобное решение часто используют для защиты недостаточно защищенных протоколов, скажем FTP или POP3, если вариант с SSL по какой-либо причине (чаще всего обратной совместимости) недоступен.

При этом следует понимать, что клиент получает полный доступ к серверу, минуя сетевой периметр защиты, и здесь выходит на первый план вопрос доверия. Поэтому подобный вид доступа чаще всего используется для ключевых сотрудников, уровень доверия к которым высок, либо для доступа к ограниченному количеству сетевых служб, когда VPN выступает только в роли дополнительной защиты канала связи.

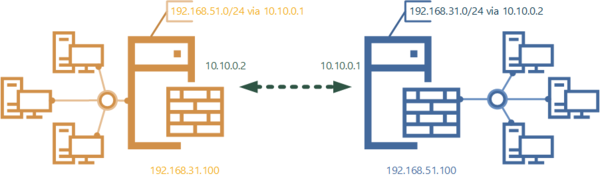

Соединение хост — сеть (Удаленный доступ, End-to-Site)

В случаях, когда удаленному сотруднику требуется полный доступ к сети предприятия используют несколько иную схему. В этом случае VPN-сервер должен являться маршрутизатором, а адресное пространство клиента и локальной сети не должно пересекаться. Именно поэтому мы категорически не рекомендуем использовать в локальных сетях подсети 192.168.0.0 и 192.168.1.0, которые широко используются в сетевом оборудовании уровня SOHO (для дома и малого офиса), так как в этом случае вы с очень большой долей вероятности столкнетесь с пересечением адресного пространства.

Как и в предыдущем сценарии следует понимать, что подобное соединение дает доступ внутрь периметра и требует доверия к удаленному пользователю. В ряде случаев, когда уровень доверия низок, имеет смысл изолировать удаленных пользователей в DMZ-зоне и контролируя с помощью брандмауэра их доступ к остальной части сети.

Еще один сценарий использования подобного соединения — административный, используемый системным администратором для доступа к собственной сети из любой точки земного шара.

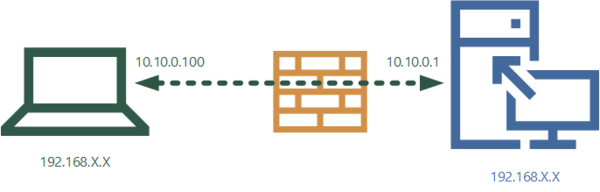

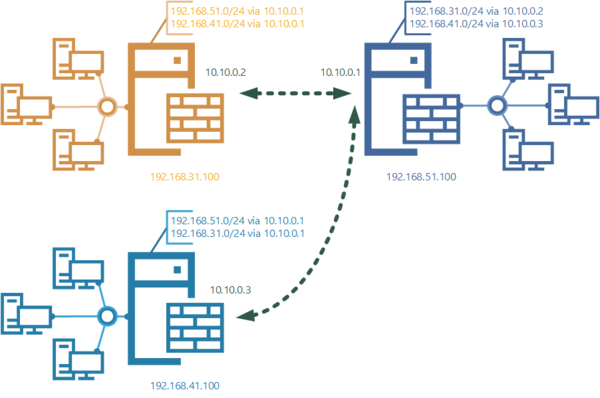

Соединение сеть-сеть (Site-to-Site)

Наиболее популярная в корпоративной среде схема, позволяющая соединить сети офисов между собой. В этом случае туннель обычно поднимается между маршрутизаторами сетей, хотя это не обязательно, но при расположении VPN-сервера и клиента на отдельных узлах сети потребуется дополнительная маршрутизация.

При наличии нескольких филиалов схема немного усложнится. Так как VPN — это всегда соединения точка-точка, то следует понимать, что даже если различные узлы VPN-сети находятся в едином адресном пространстве обмен трафиком возможен только между двумя концами туннеля. Все прочие взаимодействия решаются исключительно с помощью маршрутизации.

Почему? Потому что туннель — это точка-точка, в данном случае у нас есть соединения 10.10.0.2-10.10.0.1 и 10.10.0.3-10.10.0.1, но соединения 10.10.0.2 — 10.10.0.3 нет и быть не может. Понимание данного факта заставляет по-новому взглянуть на потоки трафика между удаленными сетями и предполагает построение оптимальной топологии с учетом этого факта.

Допустим сети 31 и 41 территориально расположены в одном городе и предполагают большой объем трафика между ними (скажем филиал и производственная площадка). В этом случае нет никакой необходимости гонять трафик через центральный офис и более правильно будет настроить два VPN-канала: между 31-й и 51-й сетями (филиал — офис) и 31-й и 41-й (филиал — производство), а благодаря маршрутизации мы можем также без проблем настроить соединение офис — производство через филиал.

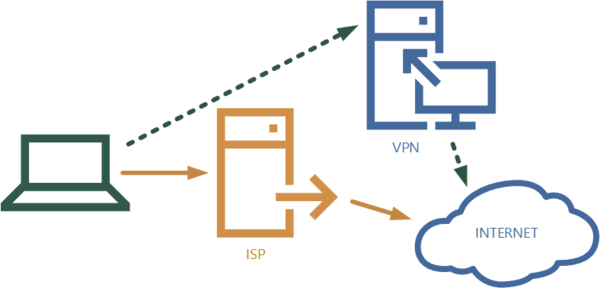

Доступ в интернет

Если быть формалистами, то данный сценарий к виртуальной частной сети (VPN) не относится, но использование VPN-соединений для доступа в интернет становится все более и более популярным, поэтому рассмотрим и этот сценарий.

В каких случаях использование VPN для доступа в интернет оправдано? В первую очередь низкий уровень доверия к текущей сети. Скажем вы находитесь в командировке и вынуждены использовать гостиничный Wi-Fi, вы не знаете, что это за сеть и какой у нее уровень безопасности, поэтому для работы будет вполне оправданно поднять VPN-соединение с корпоративным шлюзом и уже через него выходить в глобальную сеть.

Другой сценарий — это доступ к сайтам, которые недоступны через вашего основного провайдера или для вашего регионального расположения. В этом случае VPN-сервер должен располагаться в юрисдикции, из которой доступ к интересующему сайту ничем не ограничен.

В подобных случаях нет никакой необходимости пускать в туннель весь исходящий трафик, более разумно настроить правила, когда через VPN будут работать только необходимые сайты, а весь остальной трафик пойдет через основного провайдера.

Данный сценарий применим и для локальных сетей, но в этом случае VPN-клиент следует располагать на шлюзе, который получая запросы из локальной сети будет решать, какой пакет отправить дальше через провайдера, а какой через VPN.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

FIX: VPN not working on VirtualBox [4 easy solutions]

- VirtualBox is a free and intuitive tool that turns your PC into a virtual machine and lets you run any operating system. It also supports VPN connections.

- Several users have reported that their VPN doesn’t work properly on VirtualBox. If you’re one of them, discover 4 easy solutions below.

- Discover more about VirtualBox to master this OS virtualization tool.

- Visit our VPN Troubleshooting Hub to solve more VPN issues.

It turns your PC into an OS emulator for various platforms and operating systems, including older Windows versions, Linux, and Mac. And it’s completely free to use.

Since VirtualBox supports VPN, a lot of users turn to it as a solution for securing their network connection.

But VPN connections don’t always work on VirtualBox.

Here’s a relevant message from the VirtualBox forum:

Hello, I have installed Windows XP on a Virtual Box space, everything is ok but when i tried to access the VPN it didn’t want, this is the first time i try to access the VPN with the Virtual Box, with my normal PC to ISP the VPN works great, but it doesn’t want to get connected through Virtual Box Windows XP image. Please help. Thank you

Resolve the problem by following the steps we listed below.

5 Best VPNs we recommend

| 79% Off + 2 free Months |  Check offer! Check offer! | |

| 83% Off (2.25$/Month) + 3 free Months |  Check offer! Check offer! | |

| 68% Off + 1, 12 or 24 free Months (random prize) |  Check offer! Check offer! | |

| 83% Off (2.21$/Month) + 3 free Months |  Check offer! Check offer! | |

| 76% (2.83$) on 2 Years plan |  Check offer! Check offer! |

Why I cannot access VPN through VirtualBox?

Enable Paravirtualization in NAT adapter

Once done, you should be able to use the VPN of the host computer on the guest computer or virtual machine.

Switch to DNS proxy

- Run VirtualBox on the default NAT setup

- Open a terminal inside VirtualBox

- Copy and paste the following line to enable DNS proxy:

If the DNS solution doesn’t make your VPN work properly with VirtualBox, proceed to the next.

Install two network adapters (NAT & Host-Only)

- Set up a NAT adapter

- This allows the guest PC to share the host VPN network and other related settings. However, your virtual engine (guest computer) would still be unable to access connections on the host computer.

- Set up a Host-Only networking adapter

- It will fix the previous problem and provides you with an IP address that can be accessed from the host PC. Then, you should be able to connect to the host’s VPN network.

You should now have a two-way connection, between both computers (virtual and actual). Consequently, VPN network sharing is made easy.

Use a VPN client

If you’re looking for an easy solution to bypass the VPN connection issue with VirtualBox as well as to protect your online privacy, consider using a premium VPN client.

All you have to do is download and install a VPN app, connect to a VPN server, and then open your virtual machine. And we can’t think of a better option than Private Internet Access (PIA).

PIA supports numerous VPN servers, a zero-logging privacy policy, WireGuard and OpenVPN protocols. It allows 10 simultaneous device connections and works flawlessly with Private Internet Access.

More about PIA:

- Made for Windows, Mac, Linux, Android, iOS, and routers

- Exclusive DNS servers

- Split tunneling and kill switch

- 24/7 live chat support

- 30-day money-back guarantee

- No free trial

Private Internet Access

Use this reliable VPN before firing up VirtualBox, in order to secure your device and protect your online privacy.

Conclusion

To summarize, you shouldn’t worry if your VPN connection fails to work with VirtualBox. Instead, you can enable Paravirtualization in the NAT adapter or switch to DNS proxy mode.

You can also set up two network adapters for NAT and Host-Only. But the best way to remain secure and anonymous online is by turning to a reliable VPN service like Private Internet Access (buy here).