- How to Install Tor Browser in Kali Linux 2021.3

- First Method (Recommended)

- Install Tor Browser in Kali Linux using apt in Terminal

- i. Open Terminal

- iii. Downloading Tor Browser for the first time

- iv. Connect to Tor

- v. Tor Network Settings

- vi. Establishing a Connection

- vii. Use Your Tor Browser

- Second Method

- Download the package and run Tor Browser manually in Kali Linux.

- i. Download the package

- ii. Save the tor-browser-linuxxxxxx.tar.xz file

- iii. Unzip the downloaded file

- Start the Tor Browser

- Video

- Important Things To Remember:

- Finally

- 20 лучших инструментов для хакинга на Kali Linux

- 1. Wifite2

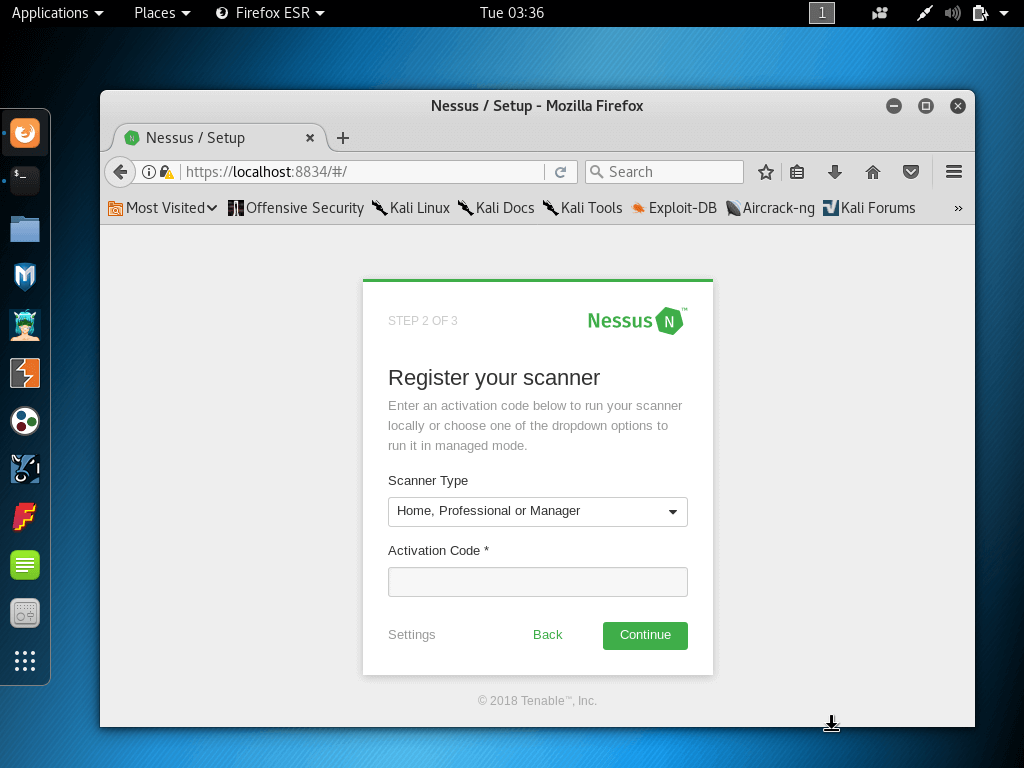

- 2. Nessus

- 3. Aircrack-ng

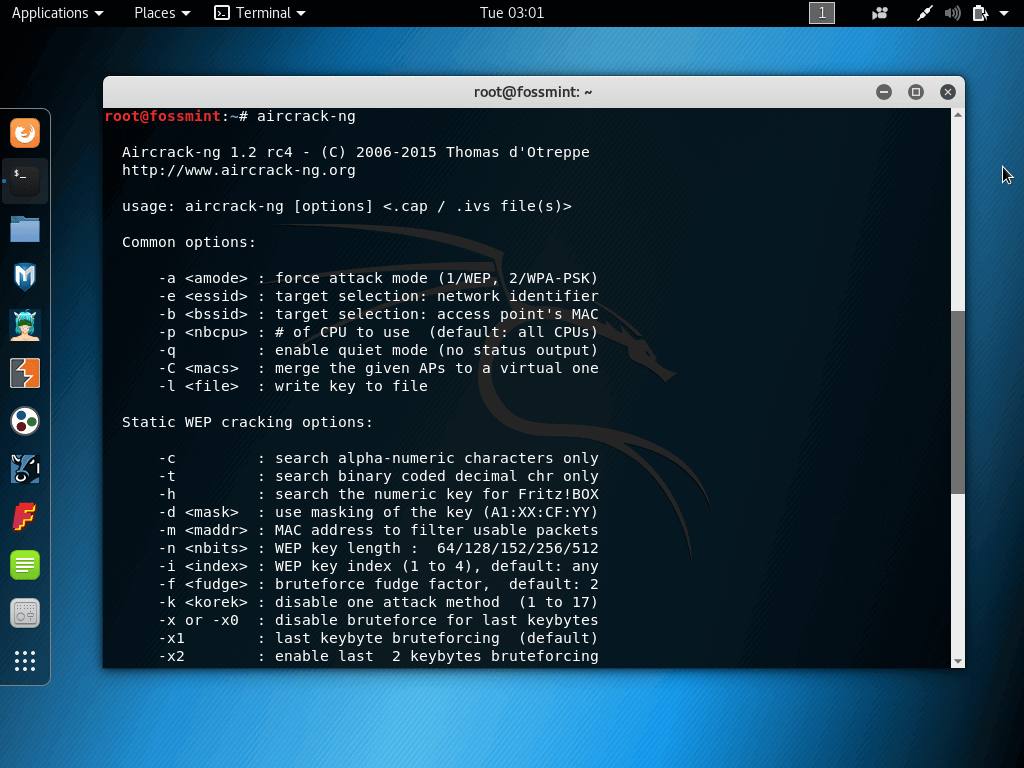

- 4. Netcat

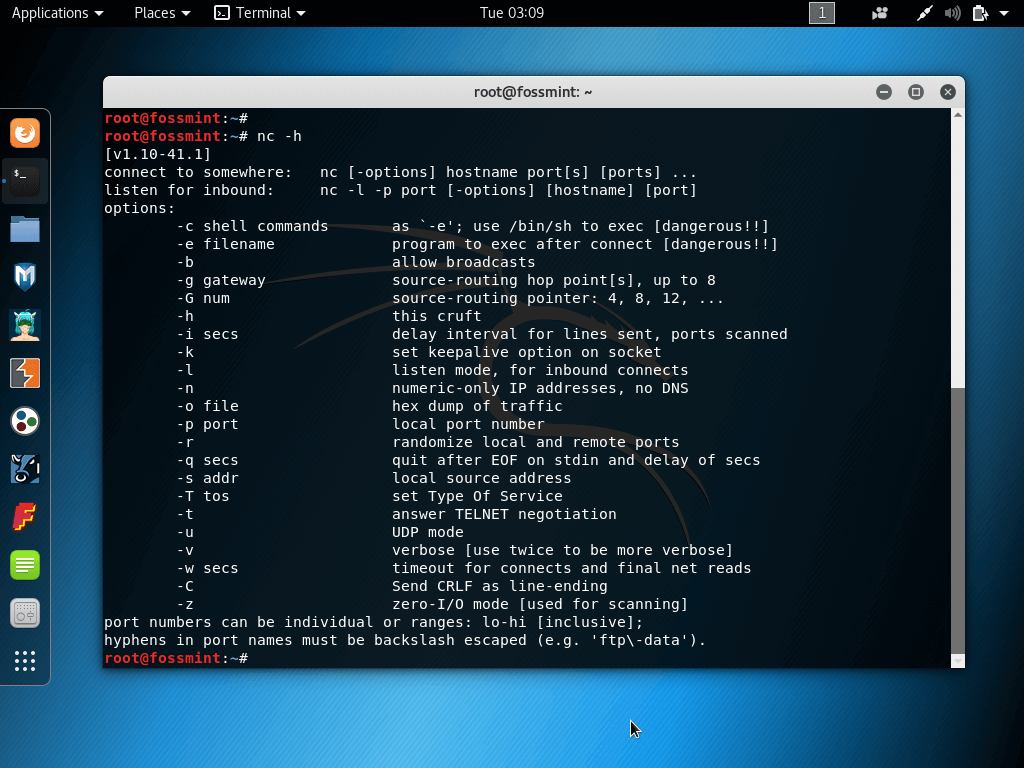

- 5. Yersinia

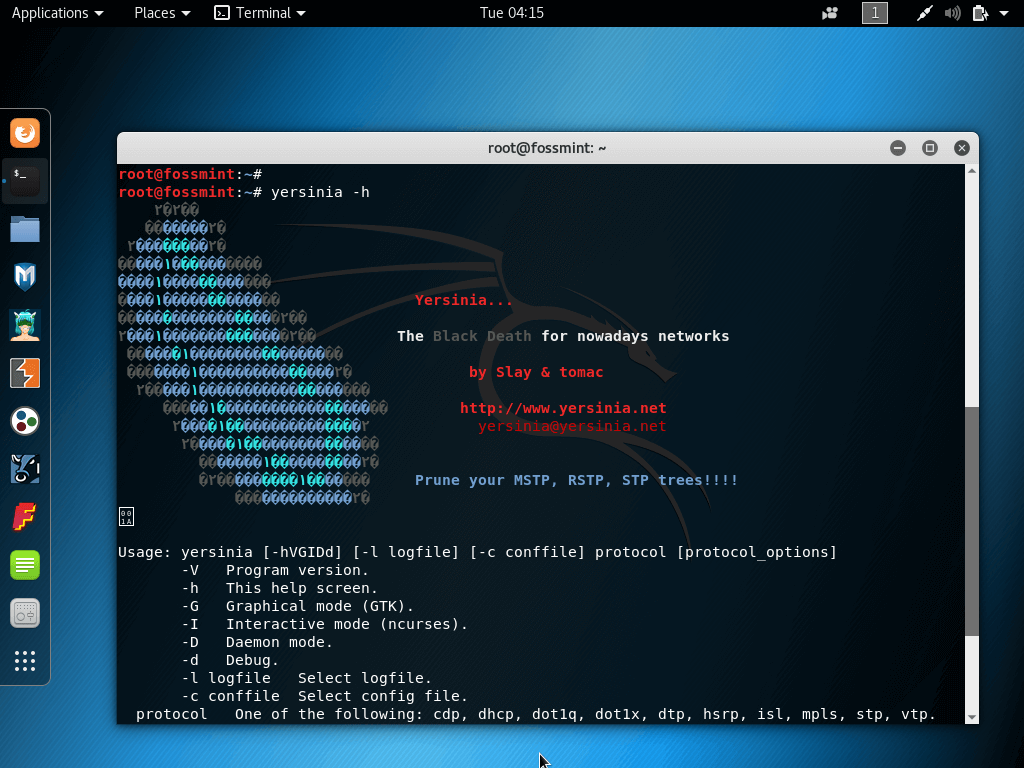

- 6. THC Hydra

- 7. Pixiewps

- 8. Metasploit Framework

- 9. Nikto

- 10. Nmap (Network Mapper)

- 11. Maltego

- 12. WireShark

- 13. GNU MAC Changer

- 14. John the Ripper (Джон-потрошитель)

- 15. Kismet Wireless

- 16. Snort

- 17. Hashcat

- 18. Fern Wifi Cracker

- 19. Burp Suite Scanner

- 20. BeEF (от Browser Exploitation Framework)

How to Install Tor Browser in Kali Linux 2021.3

Tor Browser is a famous browser if you want your privacy over the internet. No one can trace your daily use like what are you doing, what website you visit etc. Kali Linux provides tons of tools which is help us in our security research project but in Kali Linux Tor Browser is not pre-installed we have to install Tor Browser in Kali Linux after installing the Kali Linux.

Tor Browser is open-source, so we will install Tor in Kali Linux with a few steps and use it with our need. So there is two way to install Tor in Kali Linux.

- Install the Tor Browser in Kali Linux using apt in the terminal.

- Download the package and run Tor Browser manually in Kali Linux.

First Method (Recommended)

Install Tor Browser in Kali Linux using apt in Terminal

Now, Let’s start how to install and run the Tor Browser in Kali Linux using the terminal.

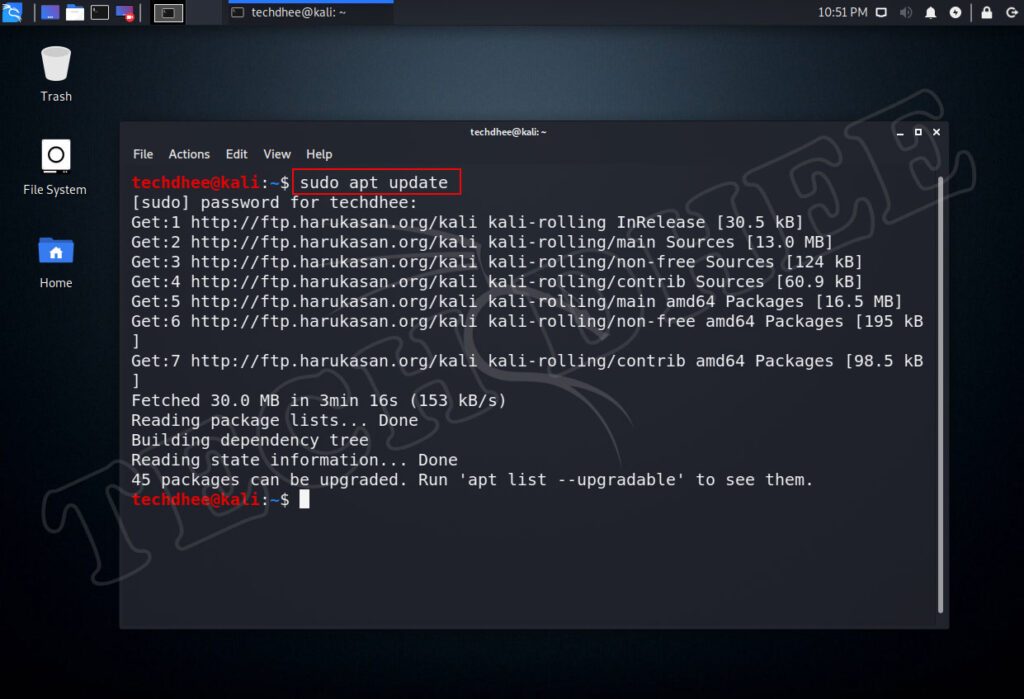

i. Open Terminal

So, first of all, we have to update the Kali Linux with the following command.

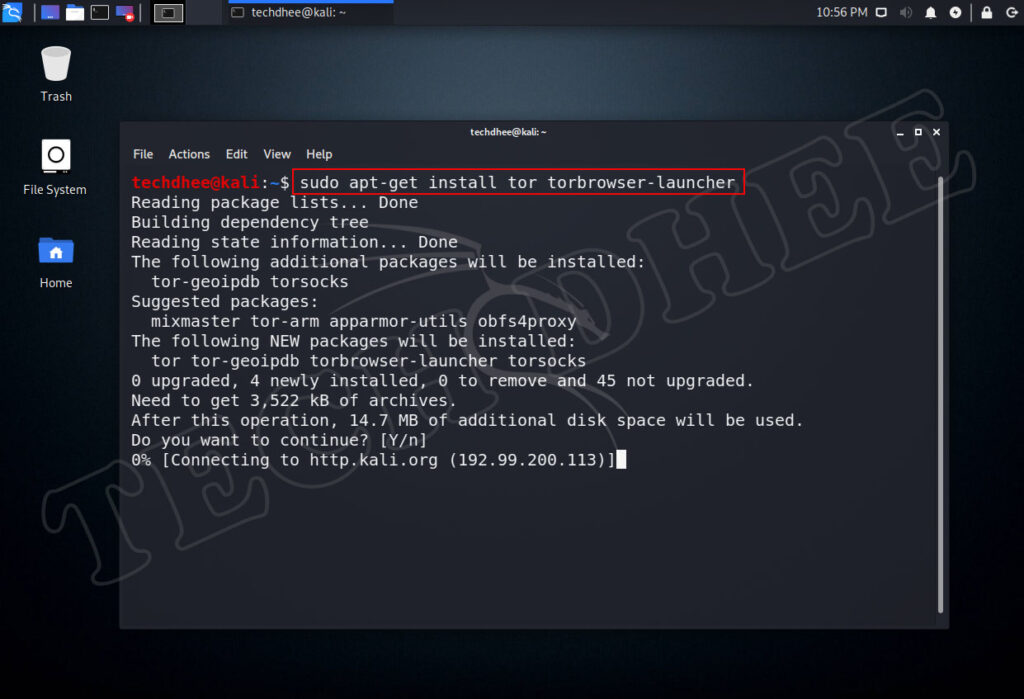

Now we have to install the tor browser launcher with the following command.

Congratulations, your installation complete without any error. If you get any error here, you can follow the second method to using Tor Browser in Kali Linux.

ii. Open the Tor Browser

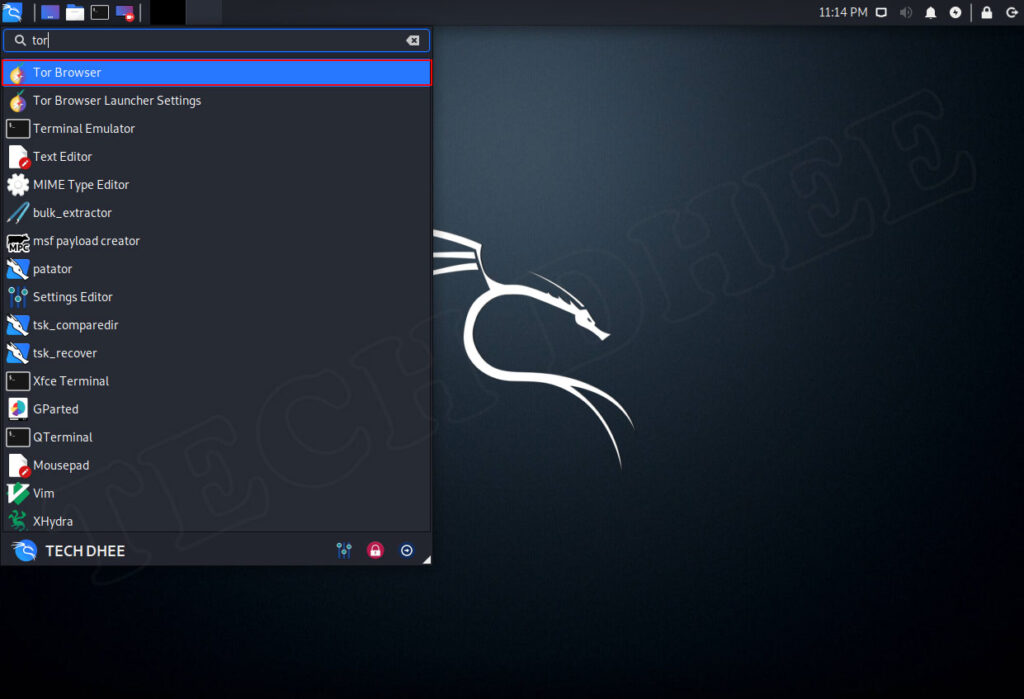

Now after installing the tor browser launcher we have to open the tor browser you can open the Tor Browser in Kali Linux by typing the following command in the terminal:

And you can search in the search bar as Tor, and you will get two options you have to open the Tor Browser.

After running the command or double click on the Tor Browser icon you will get a new window on your screen:

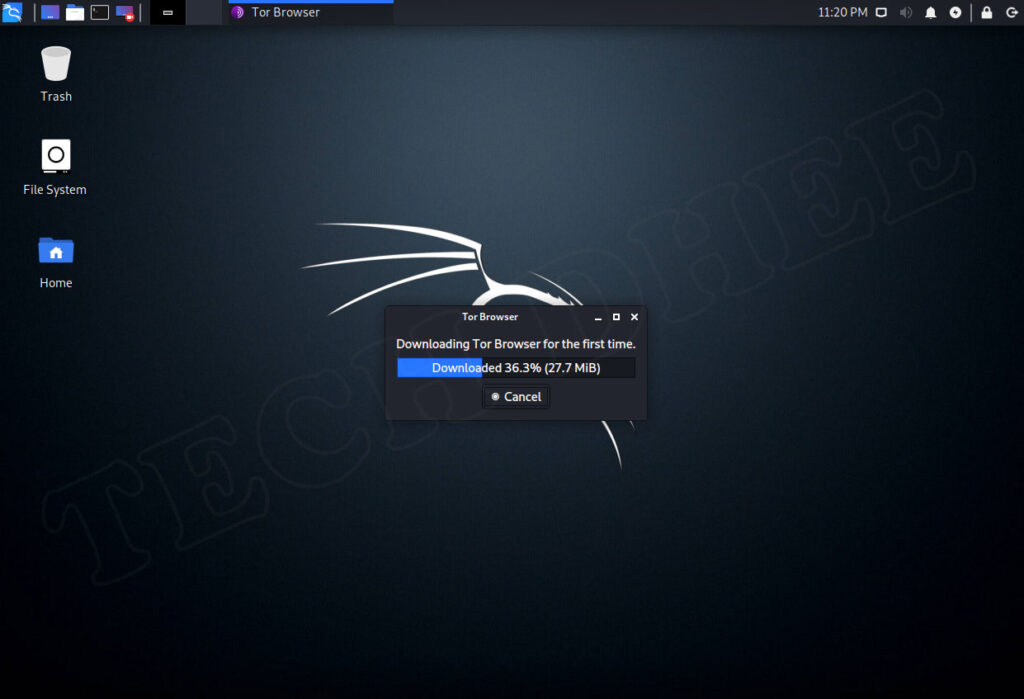

iii. Downloading Tor Browser for the first time

You have to wait for some time for downloading the tor browser the first time, and it depends on your internet speed.

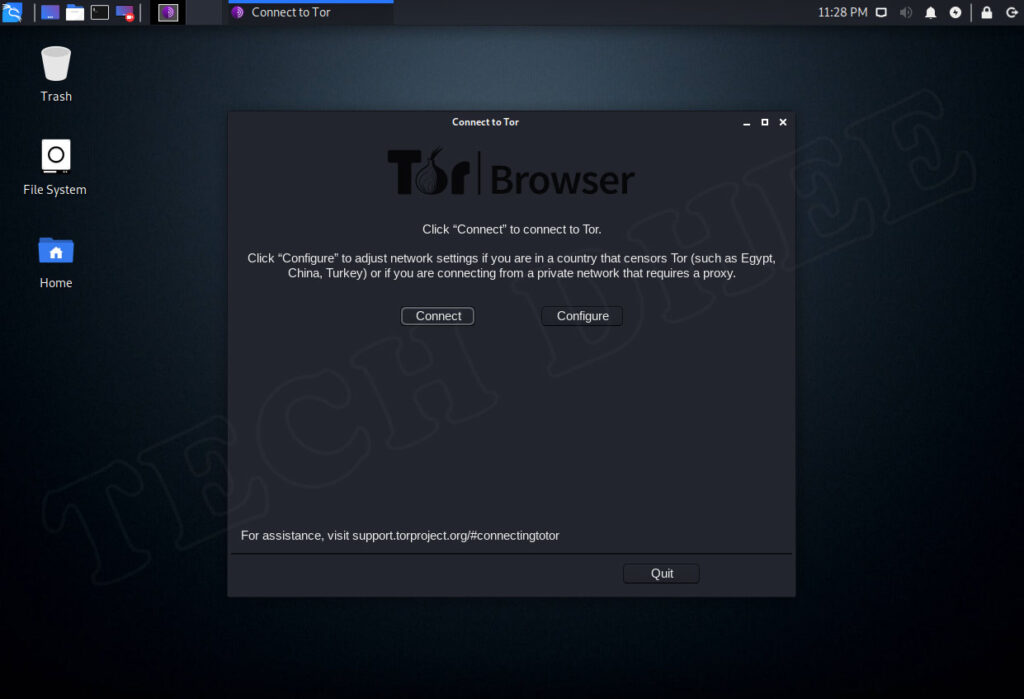

iv. Connect to Tor

Now you have to click on “Connect” to connect to the Tor network, it automatically connects you to the Tor network, and you can use the Tor Browser in Kali Linux.

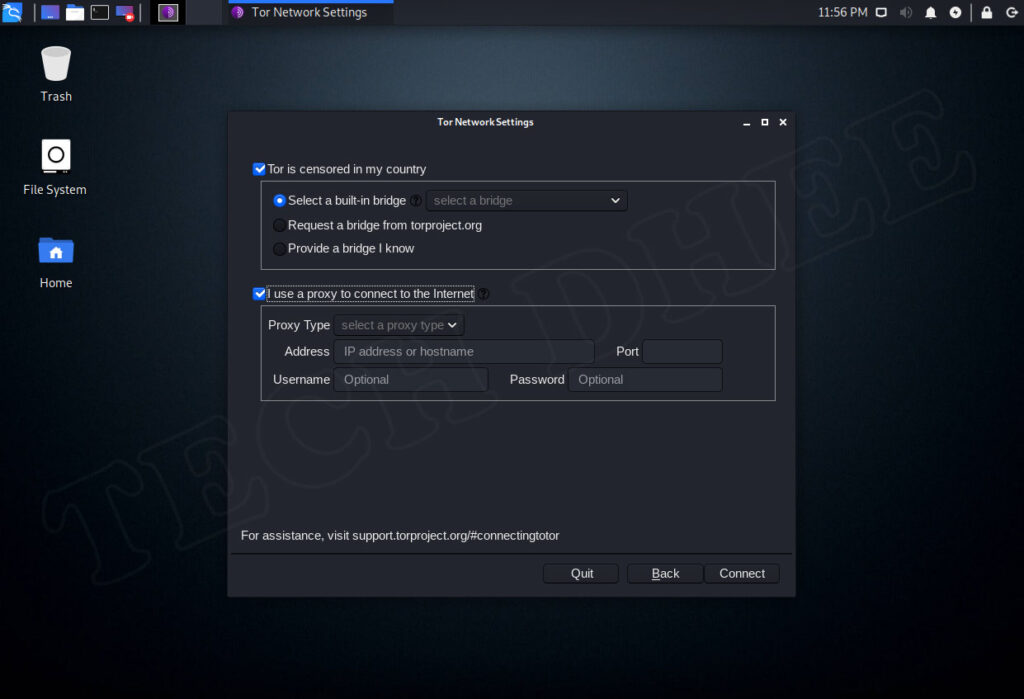

v. Tor Network Settings

In Tor Network settings, you can set the network settings and use the proxy to connect the Tor. If you are visiting or living in the country, who censors the Tor you have to configure the Tor Network manually by following settings. And then you have to click on “Connect”.

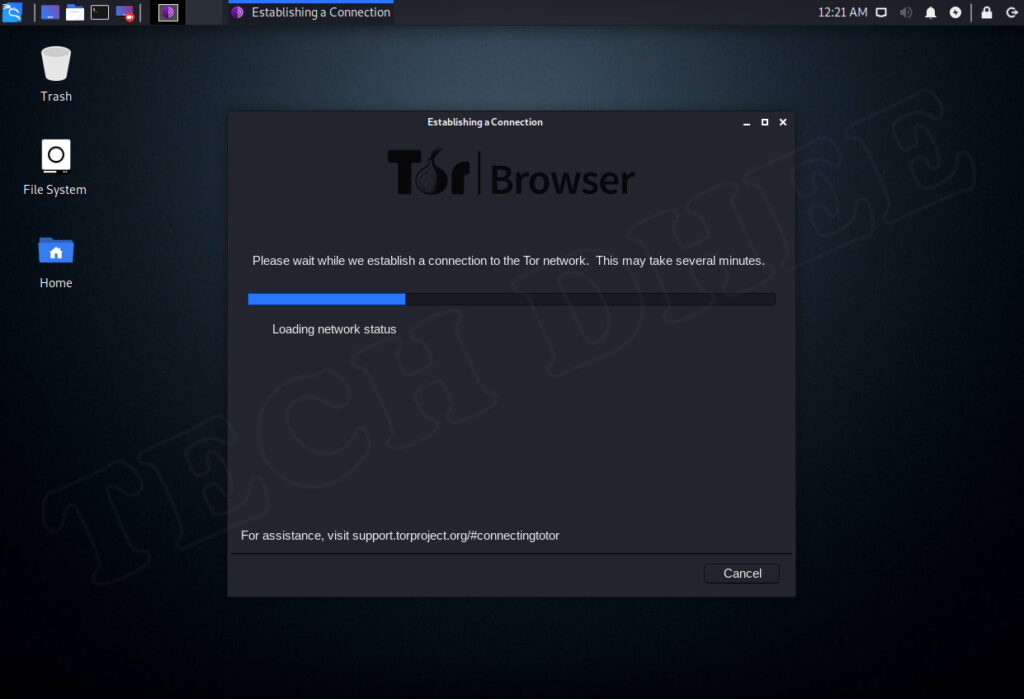

vi. Establishing a Connection

Now you have to wait while Tor Browser establishes a connection to the Tor network.

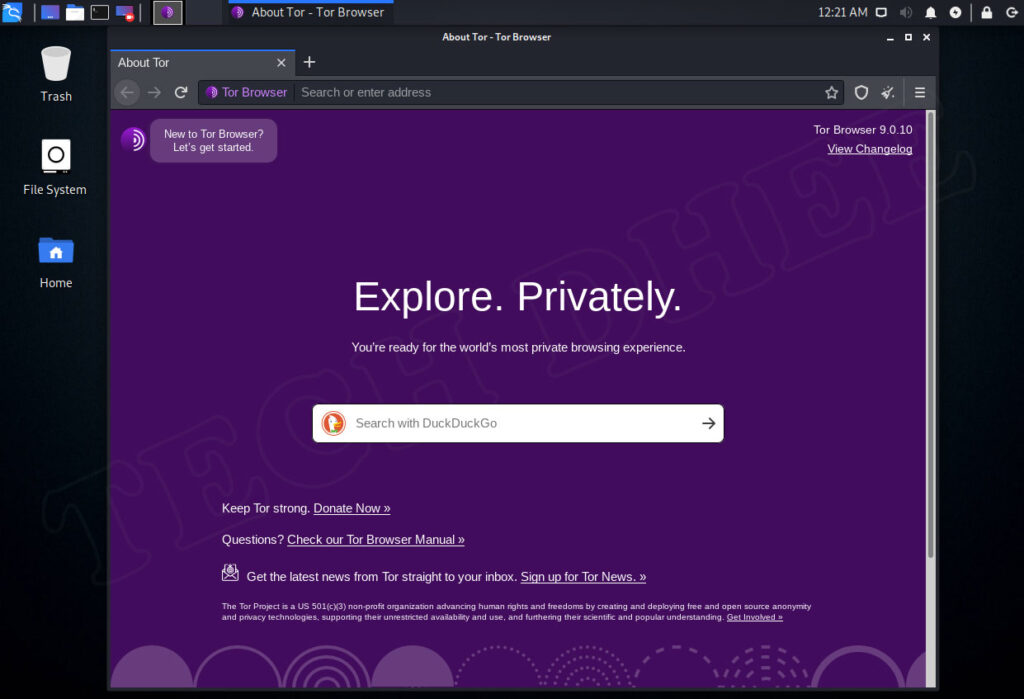

vii. Use Your Tor Browser

Now you can use your Tor Browser in Kali Linux, and now you are able to use .onion website, and also you can host your own website using the Tor network.

Second Method

Download the package and run Tor Browser manually in Kali Linux.

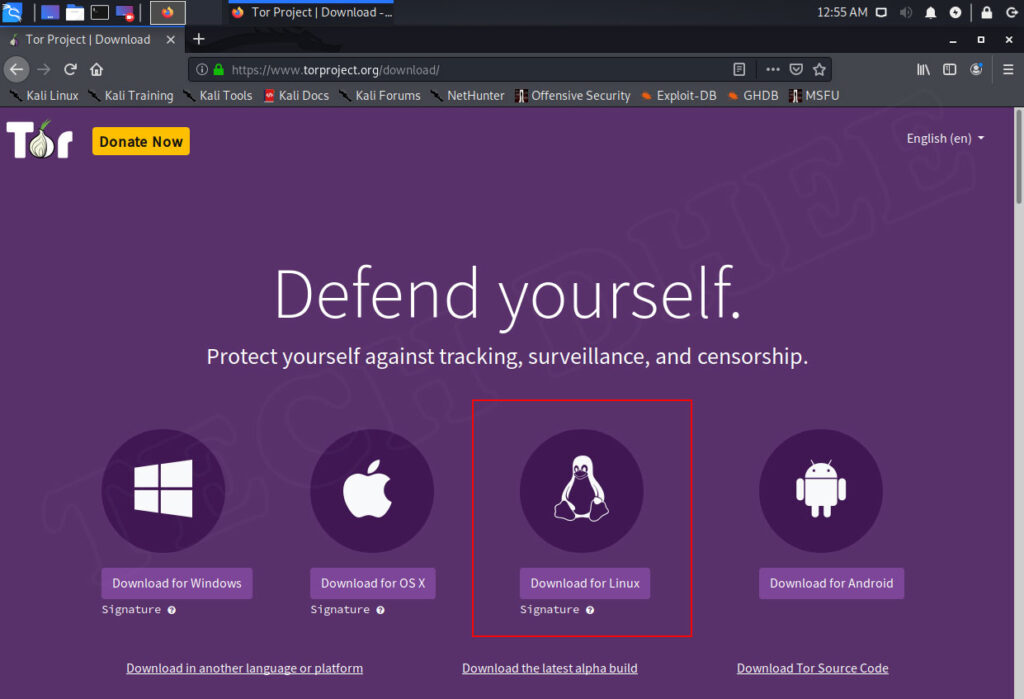

i. Download the package

First of all, you have to visit the Tor Browser official website and download the latest version of Tor Browser. You have to click on Download for Linux option.

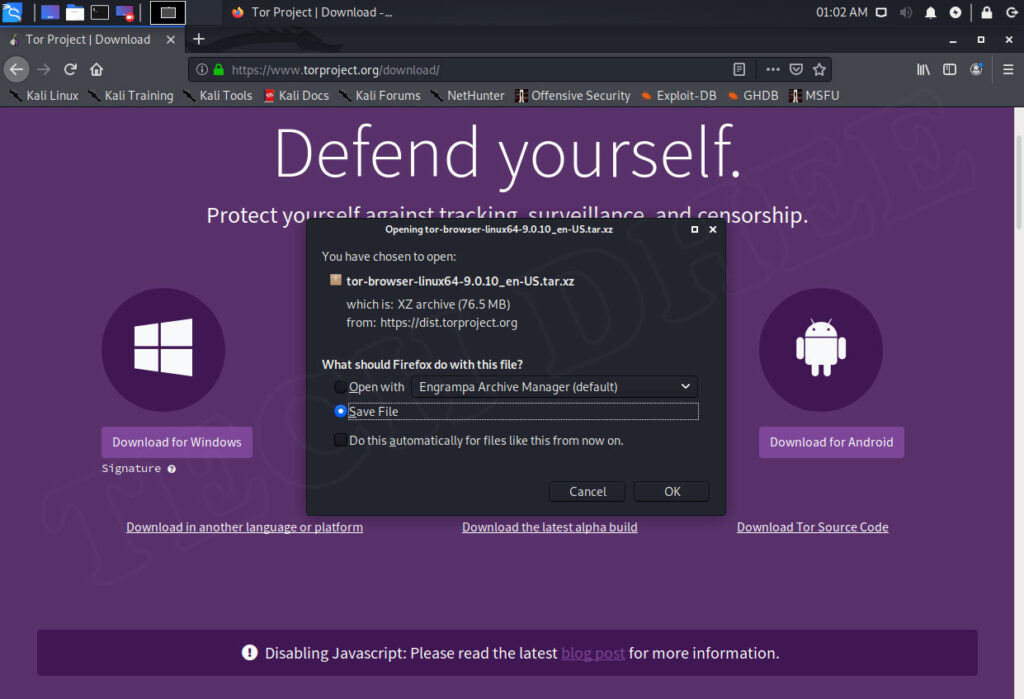

ii. Save the tor-browser-linuxxxxxx.tar.xz file

Now you have to save the tor-browser-linuxxxx.tar.xz in my case it is tor-browser-linux64-9.0.10_en-US.tar.xz. And wait for downloading and then open the Download folder.

iii. Unzip the downloaded file

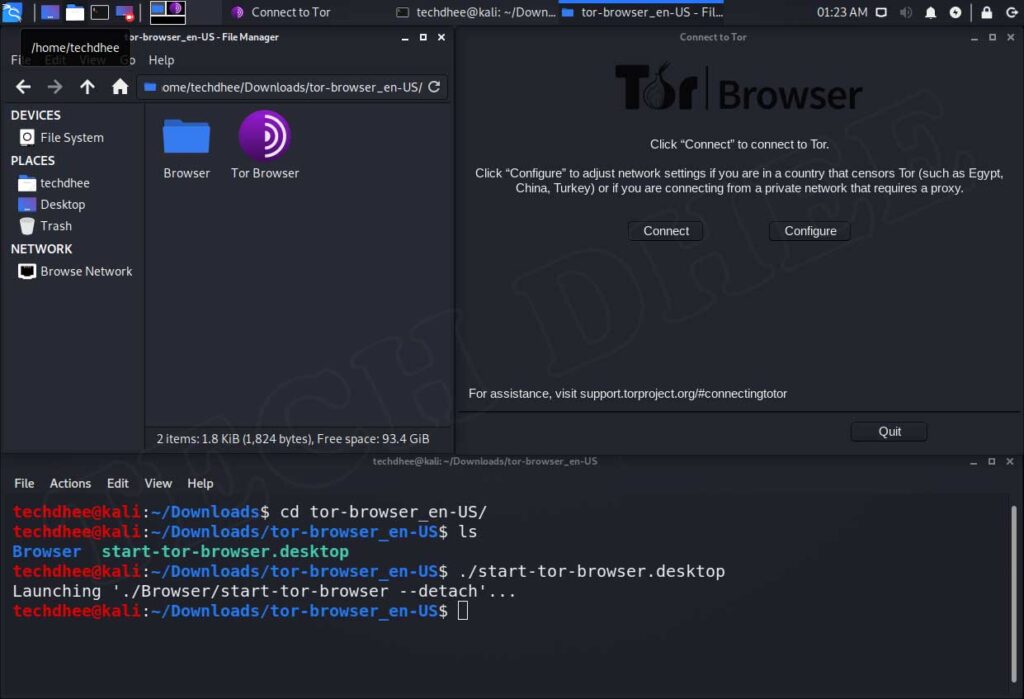

Now you have to unzip the downloaded tor-browser file by using a terminal or using Archive Manager, but in this article, I am using the command line. Open the Kali Linux terminal, and type the following commands.

Start the Tor Browser

Now you can open the Tor Browser go to the extracted folder and double click on Tor Browser or you can run the following command in terminal to open the Tor Browser in Kali Linux.

This is the way how you can install and run the Tor Browser in Kali Linux and use the internet anonymously to protect our privacy.

Video

You can watch this video on how to install the tor browser in Kali Linux step by step without any error.

Important Things To Remember:

The author of this article does not promote any illegal activities It is just for education purpose All the activities provided in this article, YouTube channel, and the website techdhee.in are only for educational purposes.

If you are using and follow this tutorial for any illegal purpose, techdhee.in can not be responsible for your action.

My purpose is to educate or share the information who have not, how to secure your self from the Internet, and the world of digital.

Finally

Thank you for reading this post and keep connected to TECH DHEE to continue enjoying excellent posts. Share your views about this post in the comment section below. If you still have any queries, throw it in the comment section. If you find this post helpful, don’t hesitate to share this post on your social network. It will only take a moment, and also it is quite easy and useful for others.

Источник

20 лучших инструментов для хакинга на Kali Linux

Удивительно, сколько людей заинтересовано в том, чтобы научиться взламывать. Это из-за красивой картинки в голове, созданной Голливудом?

Как бы то ни было, благодаря open source-сообществу программистов рассмотрим ряд инструментов хакинга, которые удовлетворят всевозможные ваши потребности. Только не забывайте оставаться этичными!

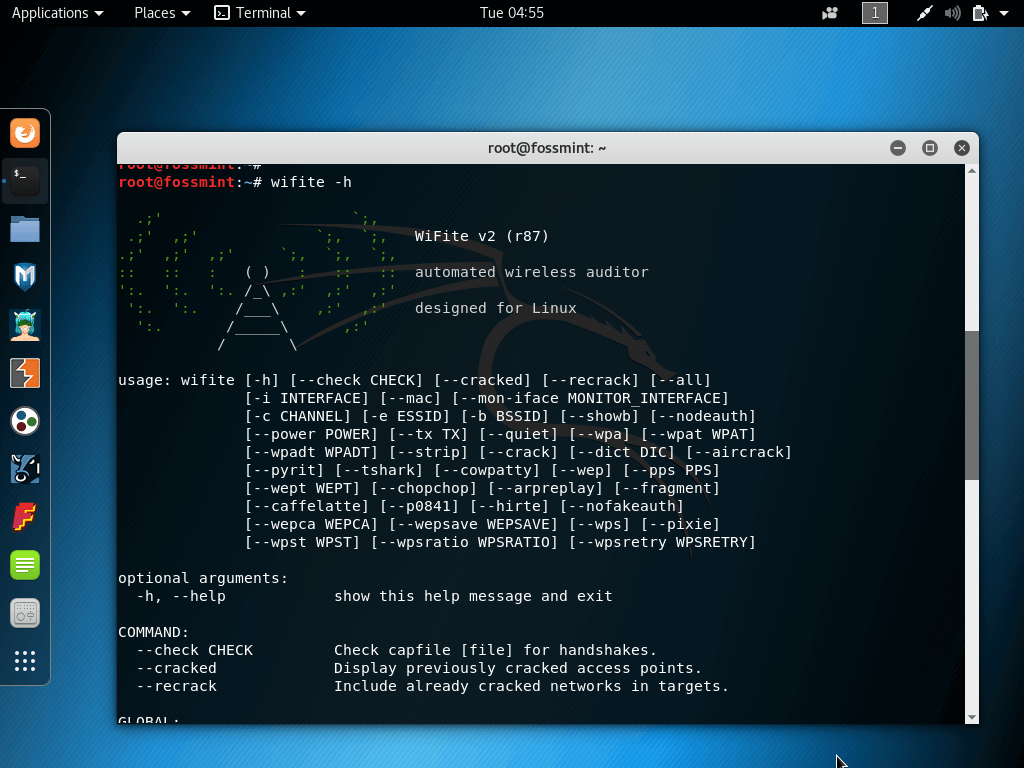

1. Wifite2

Wifite2 – бесплатная утилита для аудита Wi-Fi сетей с открытыми исходниками, разработанная на Python для идеальной работы с пентестерскими дистрибутивами. Это полная переработка Wifite и, следовательно, демонстрирует улучшенную производительность.

Утилита отлично справляется со снятием маскировки и взломом скрытых точек доступа, взломом слабых паролей WEP с использованием ряда методов хакинга и многим другим.

2. Nessus

Nessus – средство удалённого сканирования, которое подходит для проверки компьютеров на наличие уязвимостей. Сканер не делает активной блокировки любых уязвимостей на вашем компьютере, но быстро обнаруживает их благодаря запуску больше 1200 проверок уязвимостей и выдаёт предупреждения о необходимости конкретных исправлений безопасности.

3. Aircrack-ng

Aircrack-ng – топовый инструмент для хакинга беспроводных паролей WEP, WAP и WPA2 в мировом масштабе!

Он перехватывает пакеты из сети, выполняет анализ с помощью восстановленных паролей. А также у него консольный интерфейс. В дополнение к этому Aircrack-ng использует стандартную FMS-атаку (атаку Фларера-Мантина-Шамира) вместе с несколькими оптимизациями, такими как атаки KoreK и PTW, чтобы ускорить процесс, который быстрее WEP.

Если вам сложно использовать Aircrack-ng, посмотрите доступные онлайн туториалы.

4. Netcat

Netcat, чаще сокращённо nc , – сетевая утилита, с помощью которой вы используете протоколы TCP/IP для чтения и записи данных через сетевые подключения.

Применяется для создания любого типа соединения, а также для исследования и отладки сетей с помощью режима туннелирования, сканирования портов и других фич.

5. Yersinia

Yersinia получила название в честь бактерий иерсиний и стала сетевой утилитой, которая разработана для использования уязвимых сетевых протоколов под видом безопасной сетевой системы анализа и тестирования.

Поддерживает атаки для IEEE 802.1Q, протокол HSRP, CDP и другие.

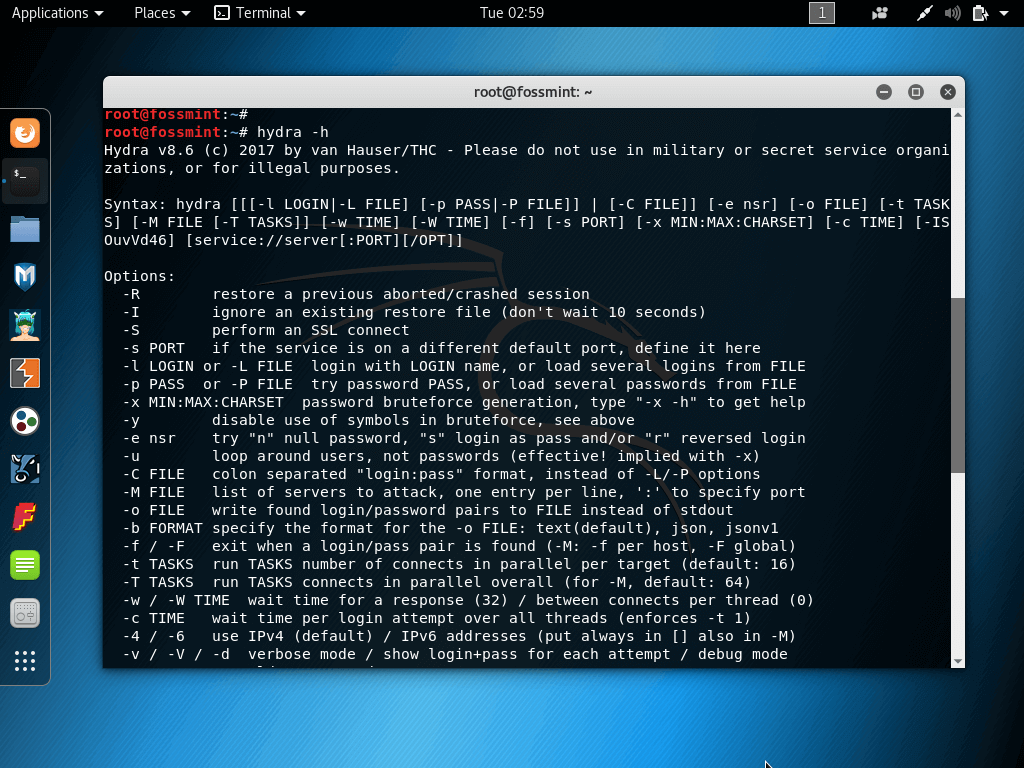

6. THC Hydra

THC Hydra использует атаку методом «грубой силы» для хакинга практически любой удалённой службы аутентификации. Поддерживает скоростные переборы по словарю для 50+ протоколов, включая Telnet, HTTPS и FTP.

Используйте это средство для взлома веб-сканеров, беспроводных сетей, обработчиков пакетов, Gmail и других вещей.

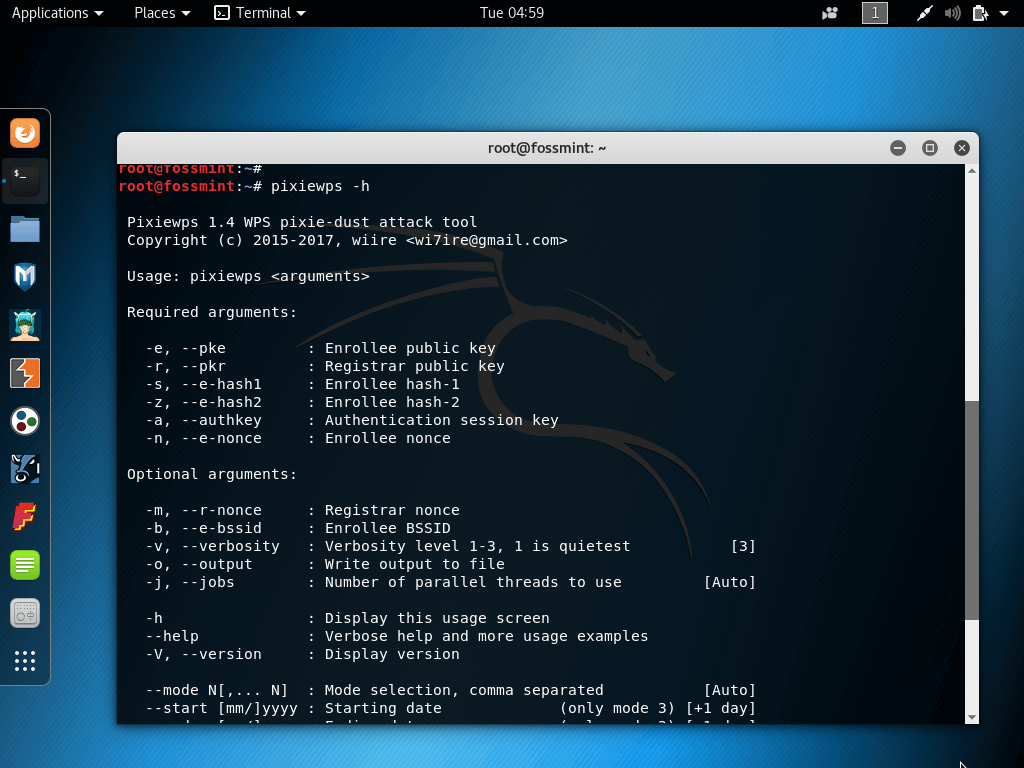

7. Pixiewps

Pixiewps – написанный на C оффлайн-инструмент атак методом «грубой силы», который используется для программных реализаций с маленькой или отсутствующей энтропией. В 2004 году его разработал Доминик Бонгар, чтобы использовать «pixie-dust атаку» в учебных целях для студентов.

В зависимости от надёжности паролей, которые вы пытаетесь взломать, Pixiewps выполнит работу за считаные секунды или минуты.

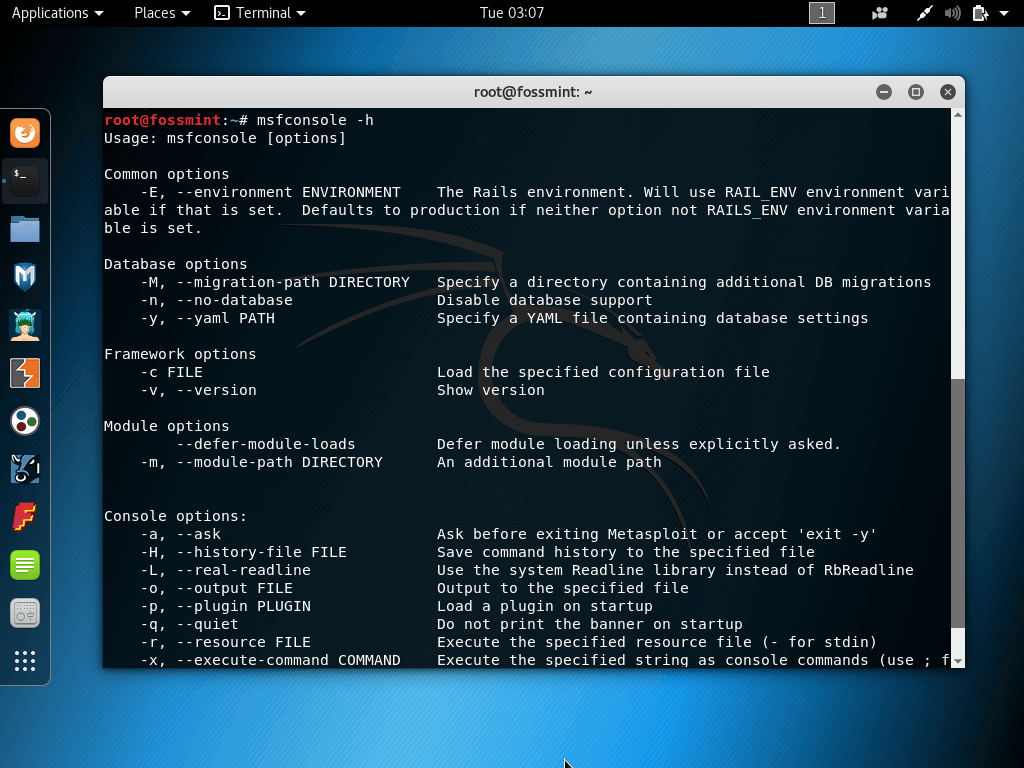

8. Metasploit Framework

Metasploit Framework – платформа с открытым исходным кодом, с помощью которой эксперты по безопасности проверяют уязвимости, а также делают оценку безопасности, чтобы повысить осведомлённость в этой области.

В этом проекте масса инструментов, с помощью которых вы будете создавать среды безопасности для тестирования уязвимостей. Он работает как система пентеста.

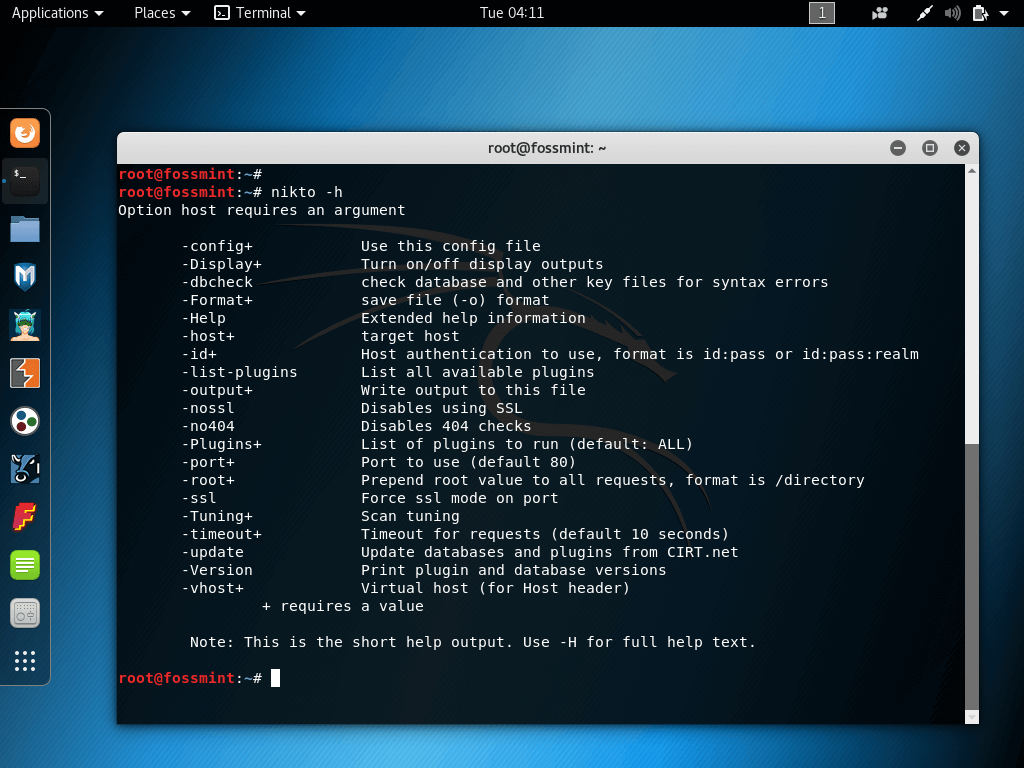

9. Nikto

Nikto2 – бесплатный опенсорс веб-сканер для исчерпывающего и скоростного тестирования объектов в интернете. Это достигается путём поиска больше 6500 потенциально опасных файлов, устаревших программных версий, уязвимых конфигураций серверов и проблем в этой сфере.

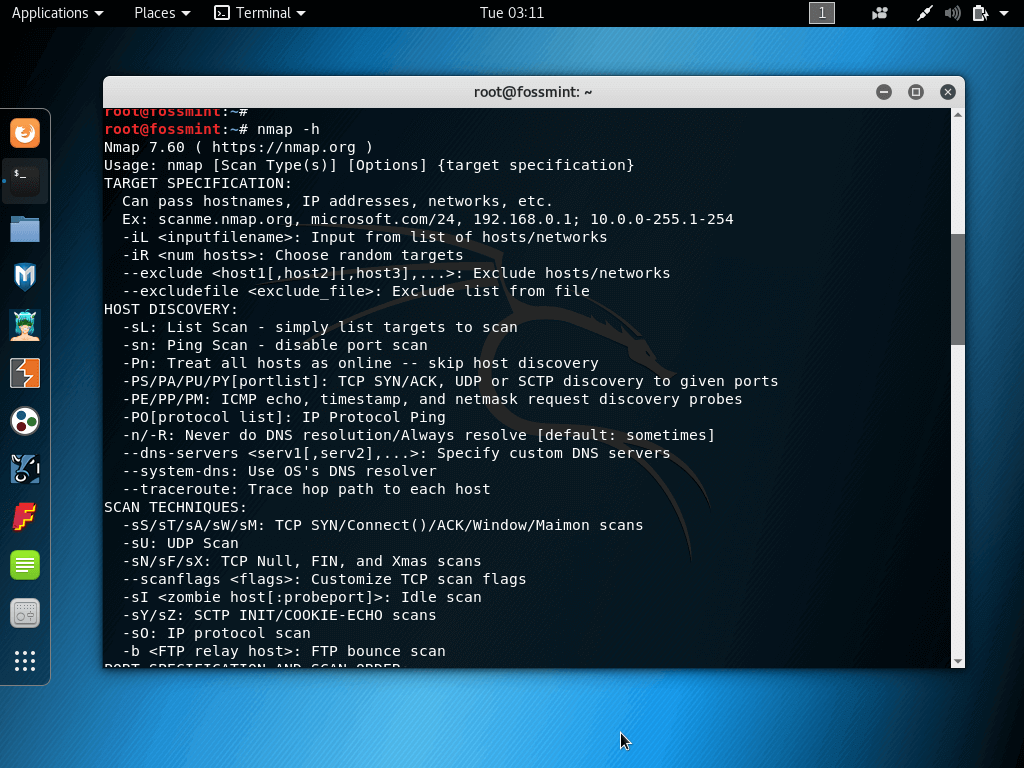

10. Nmap (Network Mapper)

Network Mapper – бесплатная опенсорсная утилита, которой пользуются системные администраторы для обнаружения сетей и проверки их безопасности.

Nmap быстро работает, поставляется с подробной документацией и графическим интерфейсом, поддерживает передачу данных, инвентаризацию сети и другое.

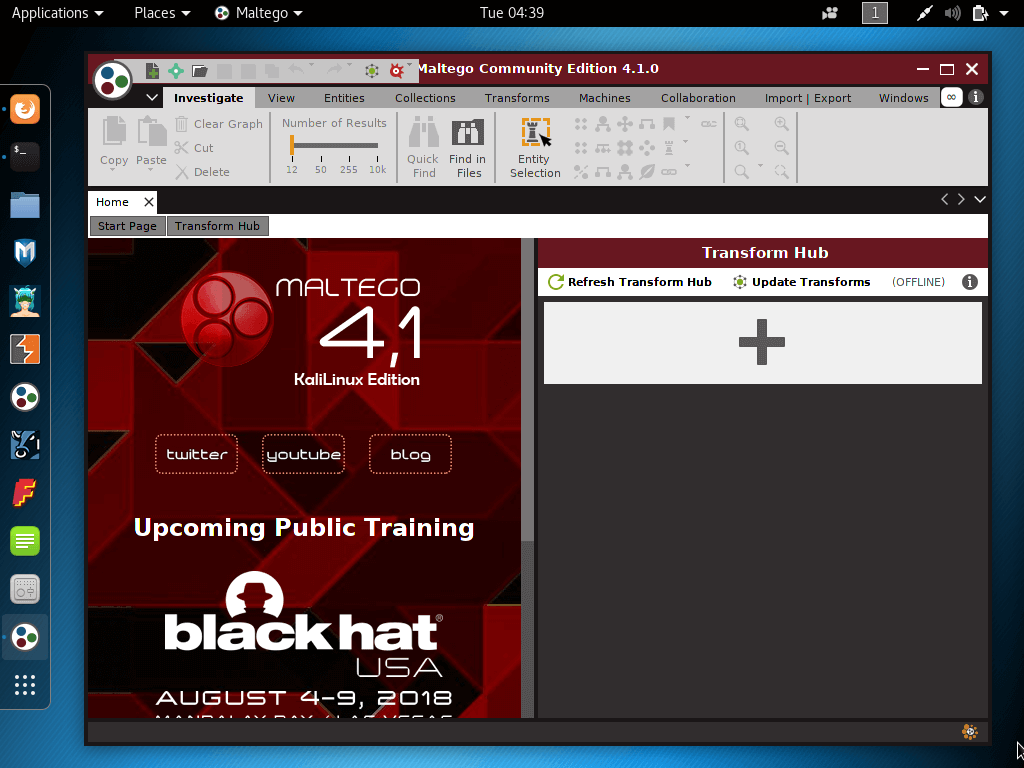

11. Maltego

Maltego – проприетарное программное обеспечение, однако широко используется для опенсорсной компьютерно-технической экспертизы и разведки. Эта утилита анализа связей с графическим интерфейсом представляет интеллектуальный анализ данных в режиме реального времени, а также иллюстрированные наборы информации с использованием графов на основе узлов и соединений нескольких порядков.

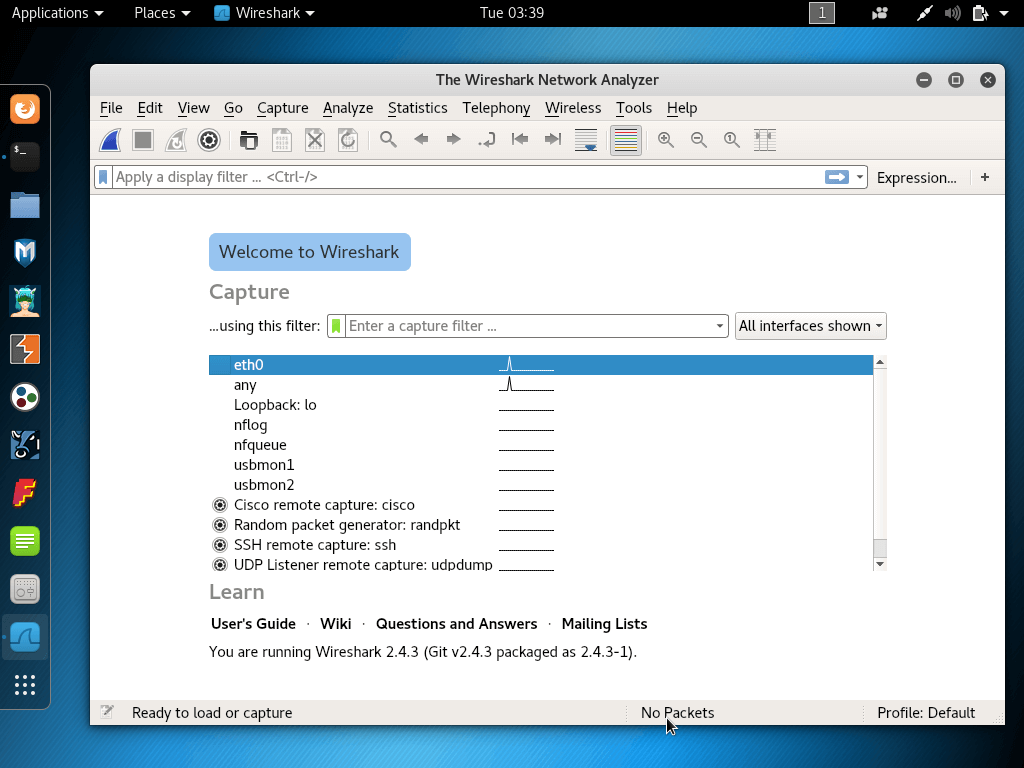

12. WireShark

WireShark – открытый анализатор пакетов для бесплатного использования. С его помощью вы просматриваете действия в сети на микроскопическом уровне в сочетании с доступом к файлам pcap , настраиваемыми отчётами, расширенными триггерами и оповещениями.

Это повсюду используемый в мире анализатор сетевых протоколов для Linux.

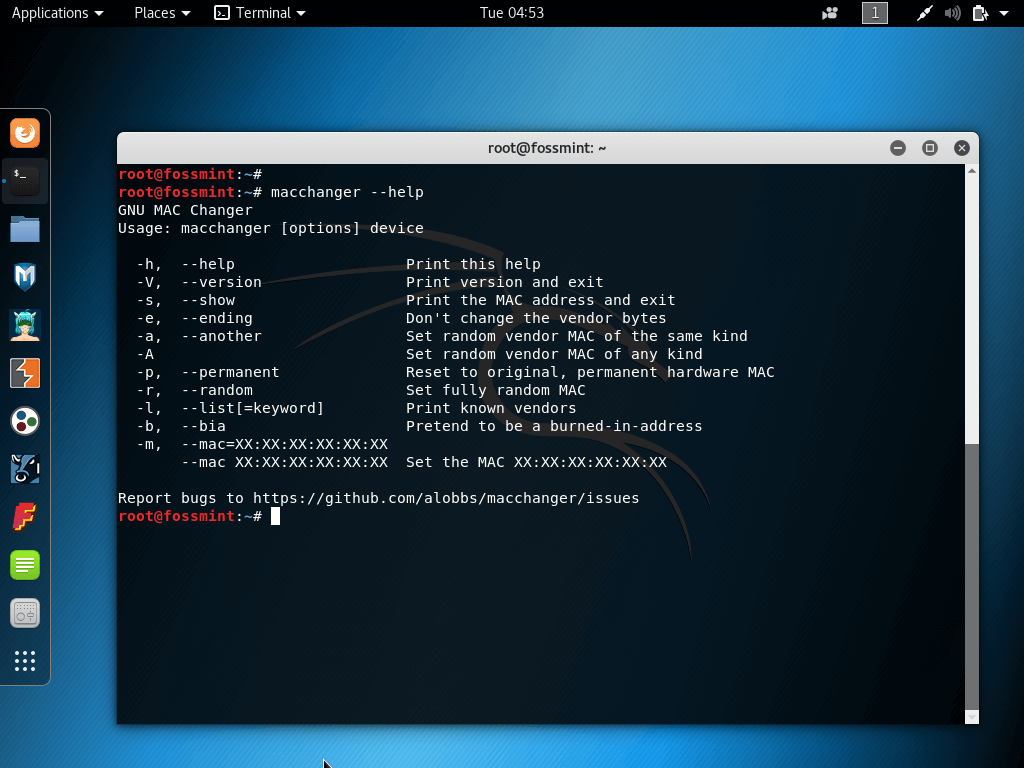

13. GNU MAC Changer

GNU MAC Changer – сетевая утилита, которая облегчает и ускоряет манипулирование MAC-адресами сетевых интерфейсов.

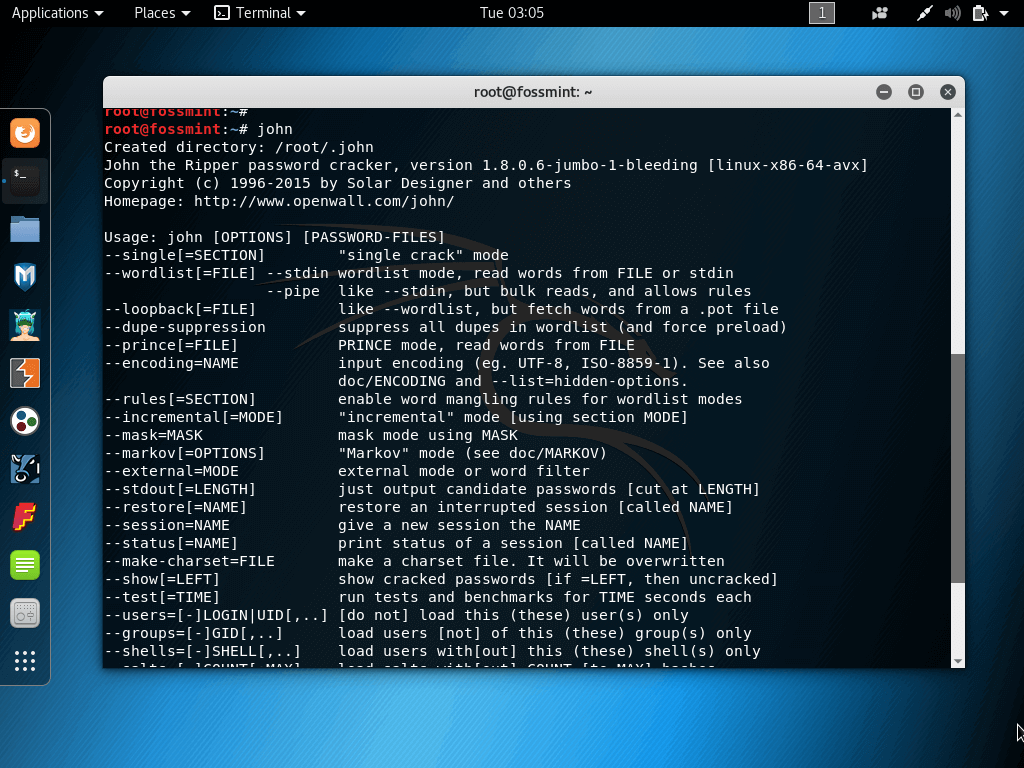

14. John the Ripper (Джон-потрошитель)

John the Ripper – следующий популярный представитель инструментов для хакинга, который используется в сообществе по пентесту (и взлому). Первоначально разработчики создавали его для систем Unix, но позднее он стал доступен на более чем 10 дистрибутивах ОС.

Его особенности: настраиваемый взломщик, автоматическое обнаружение хеша пароля, атака методом «грубой силы» и атака по словарю (среди других режимов взлома).

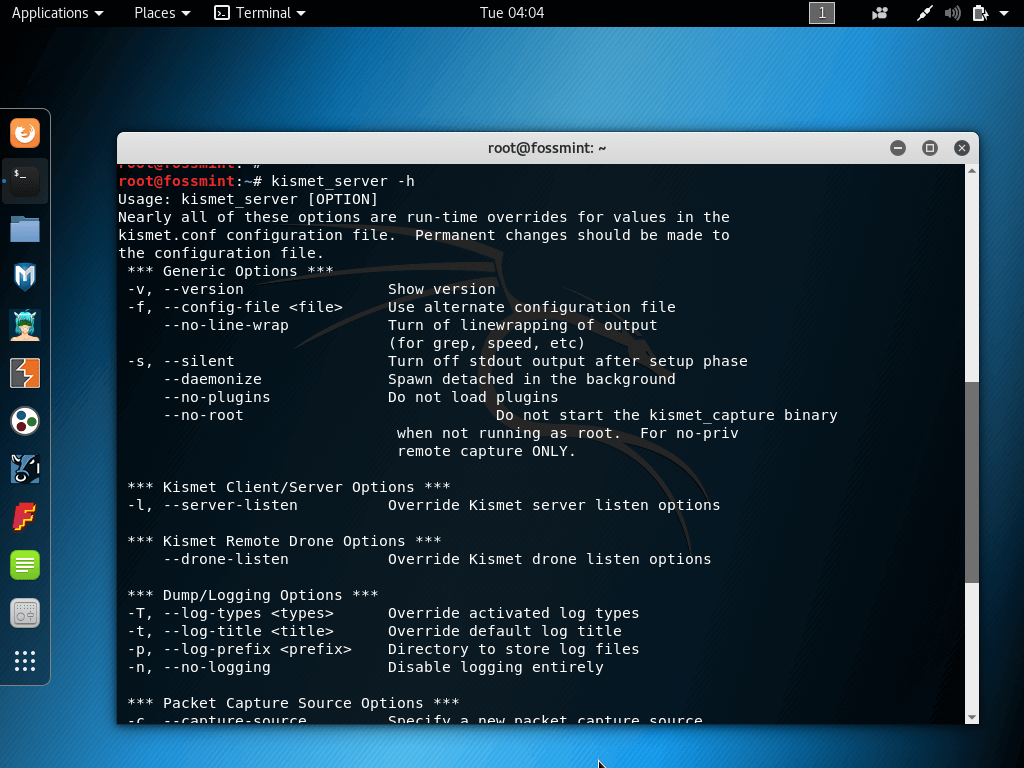

15. Kismet Wireless

Kismet Wireless – система обнаружения вторжений, сетевой детектор и анализатор паролей. Работает преимущественно с сетями Wi-Fi (IEEE 802.11) и расширяется с помощью плагинов.

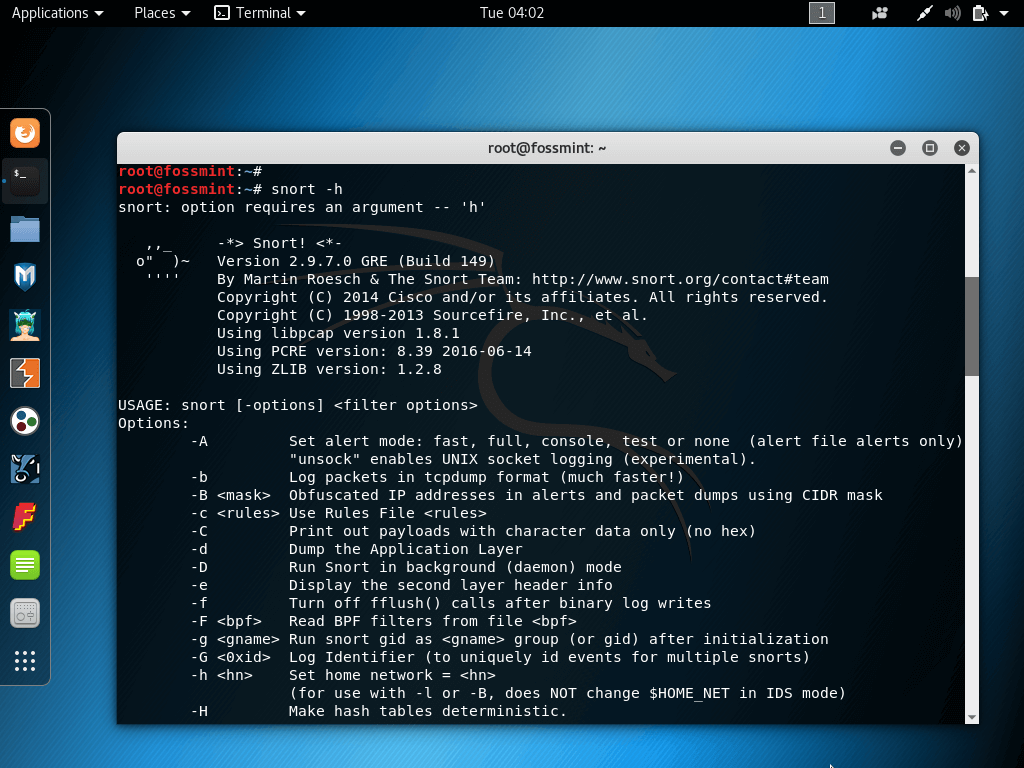

16. Snort

Snort – открытая и бесплатная сетевая система обнаружения вторжений, с помощью которой вы сделаете поиск уязвимостей в безопасности вашего компьютера.

А также выполните анализ трафика, поиск и сопоставление по контенту, протоколирование пакетов в IP-сетях и обнаружение различных сетевых атак, кроме прочего, в реальном времени.

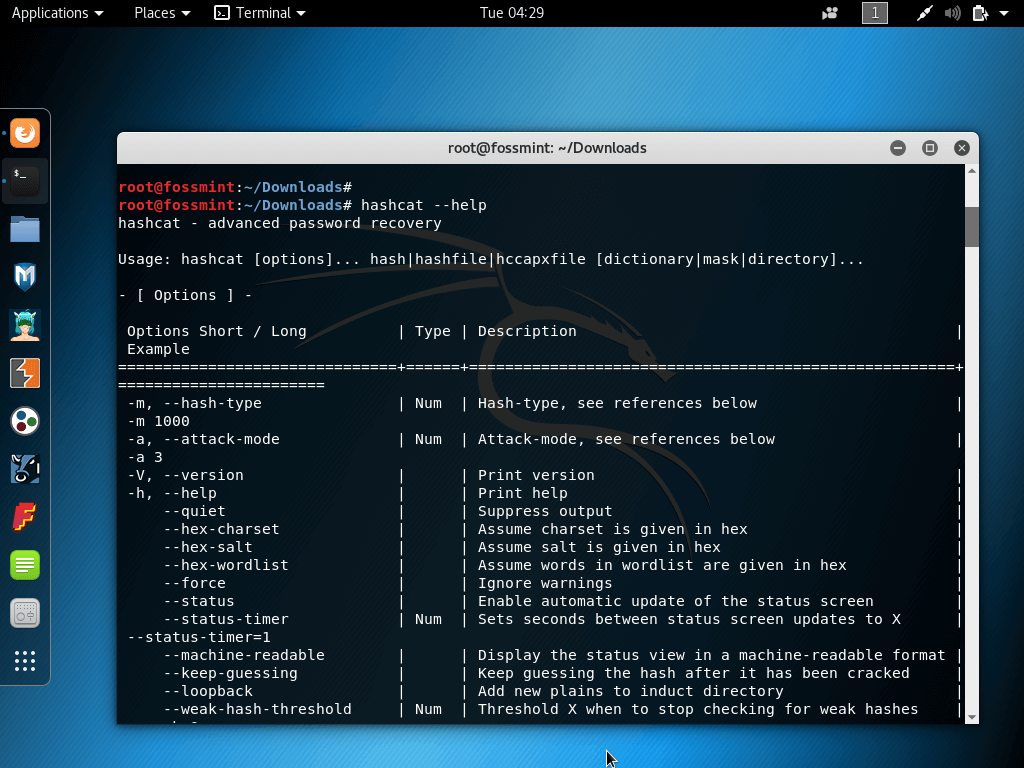

17. Hashcat

Hashcat известен в сообществе экспертов по безопасности как самая быстрая и продвинутая утилита для взлома паролей и восстановления. Это инструмент с открытым исходным кодом, механизмом обработки правил в ядре, более 200 типов хешей и встроенной системой бенчмаркинга.

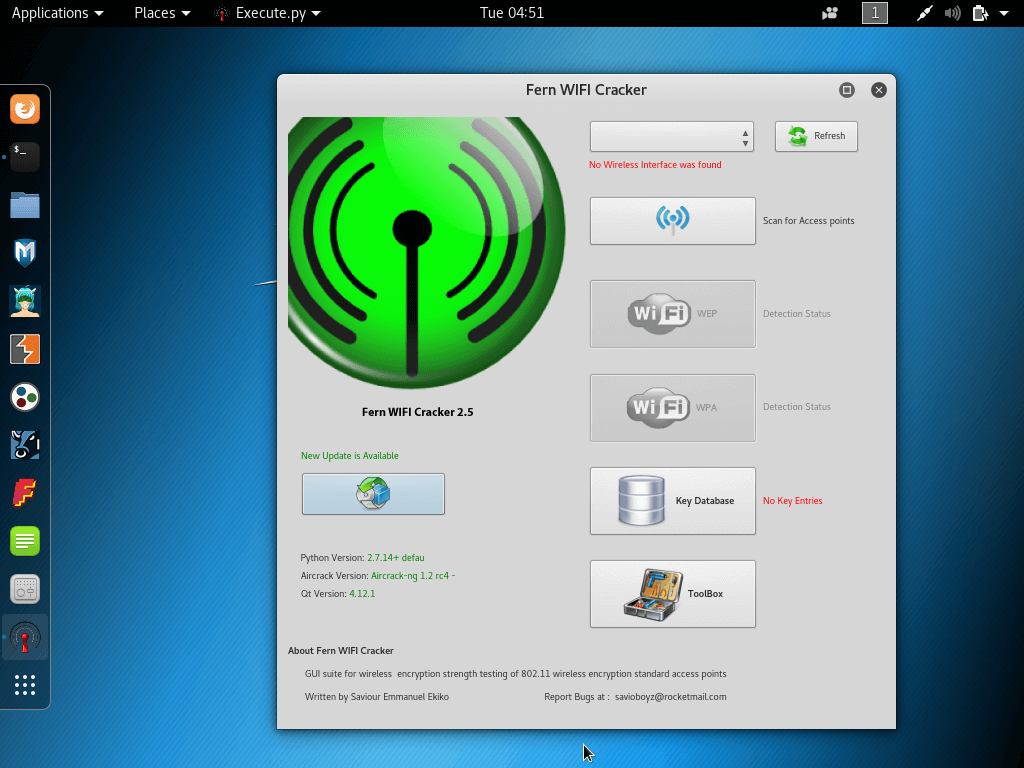

18. Fern Wifi Cracker

Fern Wifi Cracker – инструмент защиты в сетях Wi-Fi с графическим пользовательским интерфейсом, написанный на Python и предназначенный для аудита уязвимостей сети. Используйте его, чтобы взломать и восстановить ключи WEP/WPA/WPS, а также для атак на Ethernet-сети.

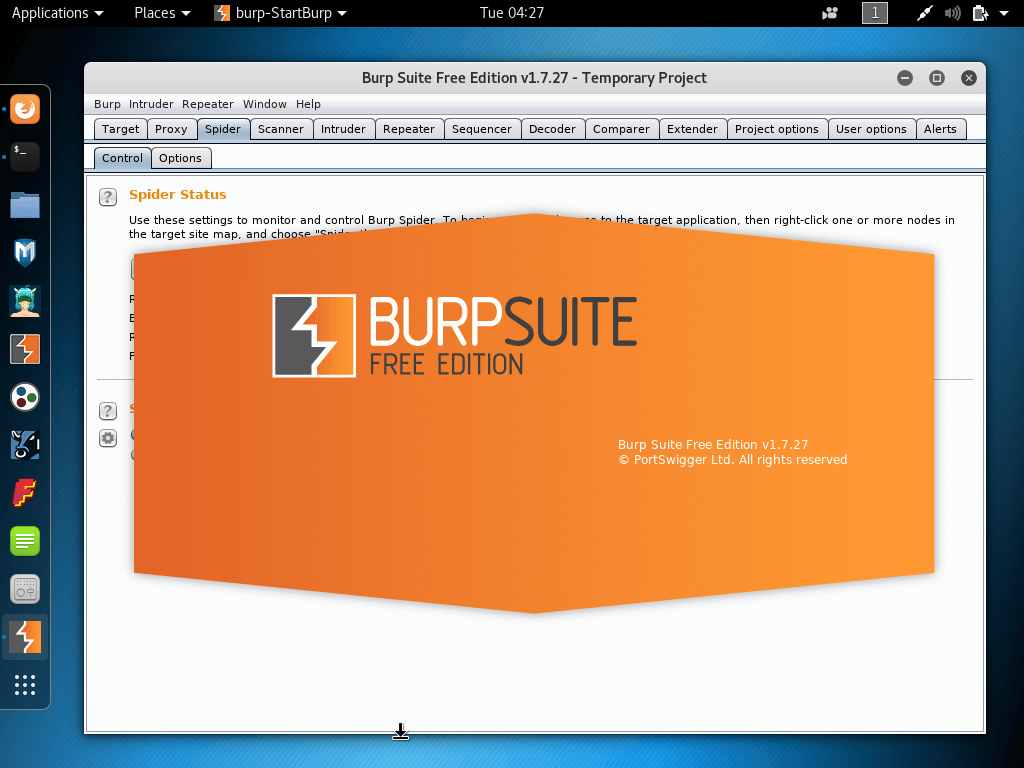

19. Burp Suite Scanner

Burp Suite Scanner – профессиональная интегрированная графическая платформа для тестирования уязвимостей в веб-приложениях.

Объединяет все инструменты тестирования и проникновения в бесплатной Community-версии и профессиональной (399 $ в год для одного пользователя).

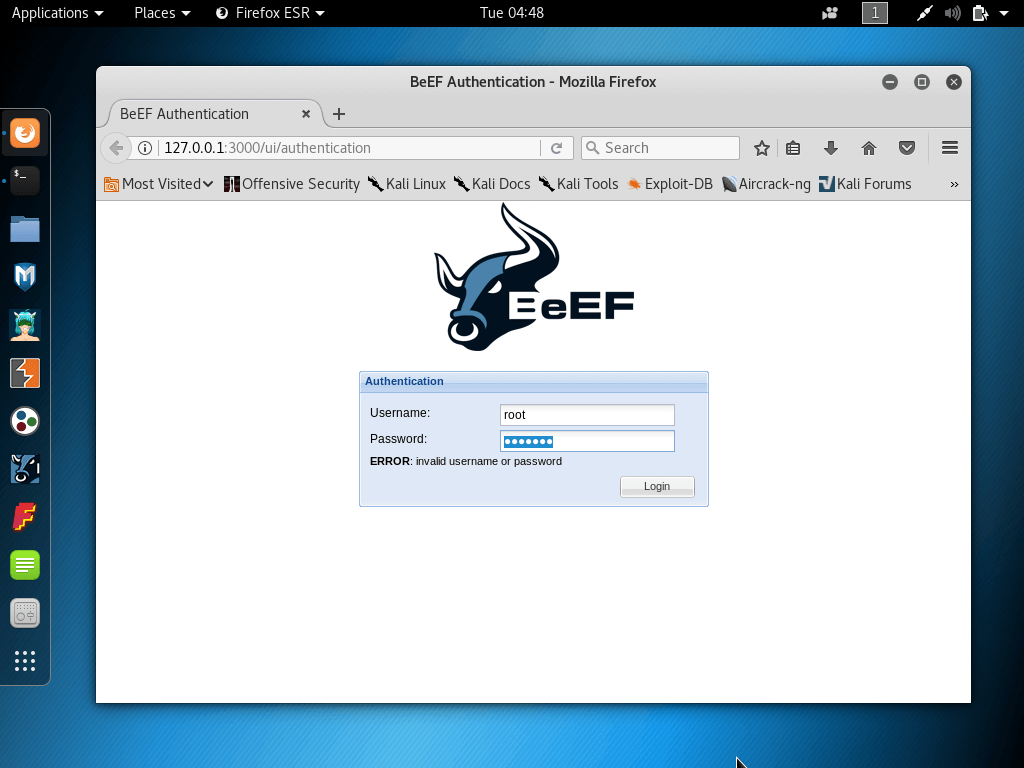

20. BeEF (от Browser Exploitation Framework)

BeEF, как следует из названия, – инструмент проникновения, который фокусируется на уязвимостях браузера. С помощью него выполняется оценка уровня безопасности целевой среды благодаря векторам атак на клиентской стороне.

Вот и подошли к завершению нашего длинного списка инструментов пентеста и хакинга для Kali Linux. Все перечисленные приложения используются по сей день.

Источник