Dos атака с Hping3

Все наверное знакомы со словом DOS атака (Denial Of service) и с его значением. Есть много способов как сделать(инициировать) DOS атаку. Давайте сначала поймем саму суть этой атаки. Так как в предыдущем уроке я объяснил как работает Wireshark, то вы должны понимать уже что такое пакеты, сетевой трафик и знать приблизительно как работает сеть. Сегодня мы окунемся глубже во всем чтобы смогли сделать мощные DOS атаки.

Что такое Dos атака?

Dos атака — атака на определенную сеть имея цель вывести сеть из строя загрузив её пере избыточным бесполезным трафиком.

Бывает много типов DOS атак. К примеру: все увлекались открытием множество терминалов и пинговали сайты или определенные Ip-адресы в своей сети. Этот тип атаки называется ICMP Flooding. Также бывают SYN Flood, Teardrop, Nuke и тгд.

Для успешного выполнения такой атаки нужно знать TCP/IP базу.

TCP/IP базовые знания

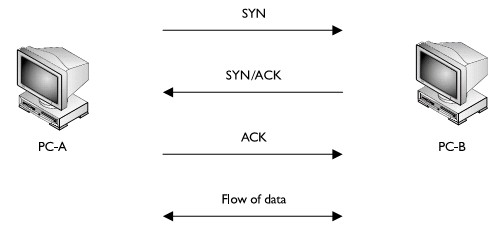

Давайте представим что клиенту нужные данные с какого-то сервера, для этого нужно осуществить подключение. Оно происходит таким образом:

- Клиент отправляет SYN пакет к Серверу

- Сервер отвечает с SYN+ACK пакетом

- Клиент отправляет ACK пакет

- Соединение установленно

SYN — SYNchronize (Осуществить подключение)

ACK — ACKnowledgement (Подтверждение к клиенту что SYN принят)

Теперь когда вы поняли как работают соединения между клиентами и серверами вы сможете делать мощные DOS атаки.

Что нужно для DOS атаки

Нам нужен установленный Hping3 . Он уже установлен в стандартном пакете Kali Linux и Backtrack.

Что такое

Hping3 является сетевым инструментом способен отправлять пользовательские пакеты TCP/IP и отображать их как пинг программа. Также он способен сканировать сети, находить открытые порты, проходить сквозь Firewall, и многое другое. Его полные возможности мы раскроем в будущем.

Команды Hping3 для Dos атаки

Как я уже говорил Hping3 весьма сериозный инструмент. Вот нужные команды для выполнения Dos атаки.

- –flood : отправляет пакеты с самой большой скоростью без ответки.

- -I : выбираем нужный интерфейс если у вас их больше

- -1 : ICMP мод

- -a : UDP мод

- -p : назначение порта

- -S : выбираем SYN флаг

Dos атака с Hping3

К примеру вы хотите атаковать IP адрес 11.11.11.11 с пинг запросами от IP адреса qq.qq.qq.qq

Если хотите зафлудить IP 11.11.11.11 на порте 80 с SYN запросами с ложного IP qq.qq.qq.qq

Hping3 будет отправлять SYN запросы на порте 80 . Жертва будет вынуждена отвечать с SYN+ACK . Так как мы используем выдуманный IP-адрес соединение никогда не осуществится. Это будет нагружать трафик жертвы и употреблять ее ресурсы тем самым жертва будет перегружена пустым трафиком.

Стандартные опции Hping3 это атаковать TCP порты. Чтобы изменить атаку на UDP порт просто используем команду -2 .

Теперь Hping будет посылать запросы на указанный UDP порт. Как пример я взял 443 .

Это всего лишь капля в море по сравнению того как профессионалы используют данный инструмент. В следующих уроках мы покажем вам другие очень полезные способности этой программы.

2 thoughts to “Dos атака с Hping3”

Stay with this guys, you’re helnipg a lot of people.

Источник

Статья Стресс-тест сети: DoS с использованием hping3 и спуфингом IP в Kali Linux

В компьютерной терминологии атака отказ-в-обслуживании (DoS) или атака распределённый отказ-в-обслуживании (DDoS) — это попытка сделать ресурсы машины или сети недоступными для пользователей. Хотя средства, мотивы и цели DoS различаются, главная её суть остаётся прежней — на время или на неопределённый срок прервать или приостановить услугу хоста, соединённого с Интернетом. В этой статье я покажу, как выполнить атаку DoS атаку с использованием hping3 и спуфингом IP в Kali Linux.

Как известно, DDoS — это атака, осуществляемая двумя или более лицами, или ботами, а DoS атака делается одним лицом или системой. На 2014 год, частота распознанных DDoS атак достигла в среднем 28 за каждый час.

Обычной целью исполнителей DoS атак являются сайты и услуги на привлекающих внимания серверах, вроде банковских, платёжные шлюзы кредитных карт и даже корневые сервера имён. Угроза отказа-в-обслуживании также распространены в бизнесе в отношении веб-сайтов.

Эта техника теперь широко применяется в определённых играх, используемая владельцами серверов или недовольными конкурентами в таких играх как популярные сервера Minecraft. Возрастает применение DoS как формы «Уличных Интернет Протестов». Этот термин обычно применяется к компьютерным сетям, но не ограничивается этим; например, он также относится к управлению ресурсами CPU.

Понятно, что тема эта актуальная. Поэтому важно подготовится к атакам подобного рода. Провести стресс-тесты своих сетей и серверов. Если они проседают под натиском DoS, то обратитесь к инструкциям по настройке mod_evasive и mod-qos. А данная статья и другие по стресс-тесту сети помогут вам протестировать работоспособность этих модулей на ваших серверах.

Один из общих методов атаки — это насыщение целевой машины внешними запросами связи, в связи с чем она не может ответить на легитимный трафик или отвечает так медленно, что является по существу недоступной. Такие атаки обычно ведут к перегрузке сервера. Обобщённо говоря, в результате DoS атаки оказываются занятыми те или иные ресурсы сервера и он больше не может выполнять деятельность, для которой он предназначен, либо происходит воспрепятствование связи между пользователями и жертвой таким образом, что они больше не могут адекватно обмениваться информацией.

DoS атаки незаконны. Их организаторы и рядовые исполнители преследуются по законам многих стран. Стресс-тест собственной сети не является противозаконным. Стресс-тест чужих сетей/серверов при получении их согласия также разрешён, но необходимо учитывать интересы третьих лиц. Этими третьими лицами могут быть владельцы хостинга (если вы тестируете чужой сайт, виртуальный сервер, находящиеся на хостинге), интернет-провайдеры (поскольку значительный поток трафика может создавать нагрузку на их коммуникации) и т. д. Крайне желательно согласовывать стресс-тесты и с этими третьими лицами во избежание всех возможных проблем. Иначе, невольно, вы станете причинителем вреда тем, на кого стресс-тест не был нацелен.

hping3 хорошо отрабатывает если у вас ещё есть другие запущенные DoS инструменты вроде GoldenEye (использование нескольких инструментов, которые атакую один и тот же сайт/сервер/услугу, увеличивает шансы на успех). Знаете ли вы, что есть агентства и корпорации, которые практически в реальном времени отслеживают DDoS атаки по всему миру и отображают карту DoS в реальном времени:

- http://www.digitalattackmap.com/

Сегодня мы будем использовать для нашей атаки отказа-в-обслуживании — DoS — hping3

В этой инструкции будет продемонстрировано, как досить используя hping3 со случайными IP источника на Kali Linux.

Перед тем, как мы начнём использовать hping3, давайте пройдёмся по основам.

hping3 это бесплатный генератор пакетов и анализатор для TCP/IP протокола. Hping, де факто, один из обязательных инструментов для аудита безопасности и тестирования файерволов и сетей, он использовался для выполнения эксплойта техники сканирования Idle Scan, которая сейчас реализована в сканере портов Nmap. Новая версия hping — hping3 — написана на скриптах с использованием языка Tcl. В ней реализует сядвижок для удобного описания строками TCP/IP пакетов, следовательно, программист может за очень короткое время написать скрипт, относящийся к низкоуровневой манипуляции пакетами TCP/IP и анализировать их.

Как и большинство инструментов, использующихся в компьютерной безопасности, hping3 полезен для экспертов по безопасности, но существует множество приложений, связанных с тестированием сети и системным администрированием.

hping3 следует использовать для…

- Traceroute/ping/probe (трассировки/пинга/зондирования) хостов за файерволом, которые блокируют попытки использовать стандартные утилиты.

- Выполнения сканирования простоя (в настоящее время реализуется в nmap с лёгким пользовательским интерфейсом).

- Тестирование правил файервола.

- Тестирование IDS (систем обнаружения вторжения).

- Эксплуатации известных зависимостей в стеках TCP/IP.

- Сетевых исследованиях

- Изучении TCP/IP (hping была использована в сетевых курсах AFAIK).

- Написании реальных приложений, связанных с TCP/IP тестированием и безопасностью.

- При автоматизированных тестах по фильтрации трафика.

- Создания рабочей модели эксплойтов.

- Исследований в свере сетей и безопасности, когда нужно эмулировать комплексное TCP/IP поведение.

- Прототипах систем обнаружения вторжения (IDS)

- Простых в использовании утилитах с интерфейсом Tk.

hping3 уже установлен в Kali Linux как и многие другие инструменты. Он крайне полезен и уже скоро я продемонстрирую его работу.

Давайте разберёмся в синтаксисе используемой команды:

- hping3 = Имя бинарника приложения.

- -c 100000 = Количество пакетов для отправки.

- -d 120 = Размер каждого пакета, который будет отправлен на целевую машину.

- -S = Я отправляю только пакеты SYN.

- -w 64 = Размер окна TCP.

- -p 21 = Порт назначения (используется 21 порт FTP). Вы можете использовать здесь любой порт.

- –flood = Отправка пакетов так быстро, как возможно, не заботясь об отображении входящих пакетов. Решим флуда.

- –rand-source = Использование рандомных IP адресов источника. Вы также можете использовать -a или –spoof чтобы спрятать имя хоста. Подробности по man hping3

192.168.1.37 = Целевой IP адрес или IP адрес целевой машины. Также вы можете использовать здесь сайт. В моём случае, тестирование происходит в лабораторных условиях, в пределах локальной сети.

Так как узнать, работает ли это? В режиме флуда hping3 не проверяет полученные ответы (в любом случае мы не могли бы это сделать, поскольку мы использовали флаг –rand-souce, означающий, что IP адрес источника больше не ваш).

Посмотрим на ситуацию со стороны сервера. Я буду использовать команду top. Так выглядит ситуацию на сервере в режиме простоя:

Использование процессора в районе нуля, много свободной оперативной памяти.

Так сервер себя чувствует после начала атаки:

Эта атака не оказала влияния на оперативную памяти, но полностью поглотила ресурсы процессора.

Чтобы понять, что это за si, обратимся к Википедии:

Т.е. si — (Software Interrupts) время, затраченное на работу обработку software-прерываний (network). Вполне логично.

Источник

Анонимное сканирование портов при помощи hping3

Для реализации понадобится уверенные знания работы TCP/IP и желание понять. В результате мы получим возможность сканировать удаленную машину на открытые порты от чужого адреса по следующией схеме (картинка из мануала по nmap):

Теоретическое введение

Как можно увидеть на википедии, каждому отправляемому IP пакету назначается его номер (правда фрагментированные пакеты имеют один номер), хранимый в специальном 16ти битном поле. При переполнении поля счет начинается с нуля. Сделав 2 замера номеров сетевого пакета можно судить о сетевой активности наблюдаемого компьютера.

Установка TCP соединения происходит по схеме «тройного рукопожатия». Клиент посылает серверу пакет с установленным флагом SYN, сигнализирующим предложение создать соединение. В случае, если серверу удается создать socket для соединения, то он ответит клиенту пакетом с встречным предложением SYN и запросом на подтверждение ACK (где в свою очередь клиент подтверждает свое желание о создании TCP соединения пакетом с флагом ACK). В случае, если сервер отказывает в соединении, он отсылает клиенту отказ в виде пакета с флагом RST, на что свою очередь клиент грустно отмалчивается. Базируясь на этом различии мы и построим сканирование открытых портов от чужого имени.

Практика

Как заметил уважаемый vanaf, метод будет работать если сканируемый и сканирующий хосты находятся в одной подсети или если в разных то сканирующий и подставной хосты должны находятся в одной подсети.

Для реализации мы будем использовать один из основных инструментов специалиста по компьютерной безопасности hping3. В схеме участвуют 3 машины, условно названные атакующей, целевой и подставной, от имени которой мы будем вести сканирование. В роли подставной машины необходимо выбрать такую, которая генерирует минимальное количество трафика (в идеале не генерирует вовсе). Для того, что бы узнать эту интимную подробность подставной машины, мы будем общаться с ней и наблюдать за изменением номеров пакетов. В идеале, номер пакета при каждой нашей коммуникацией с ней должен возрастать на единицу, что означает что за этот промежуток времени она не вела больше коммуникаций. Для этого запустим hping следующим образом:

# hping3 -r 192.168.2.140

HPING 192.168.2.140 (eth0 192.168.2.140): NO FLAGS are set, 40 headers + 0 data bytes

len=46 ip=192.168.2.140 ttl=128 sport=0 flags=RA seq=0 win=0 rtt=0.2 ms

len=46 ip=192.168.2.140 ttl=128 sport=0 flags=RA seq=1 win=0 rtt=0.3 ms

len=46 ip=192.168.2.140 ttl=128 sport=0 flags=RA seq=2 win=0 rtt=0.2 ms

len=46 ip=192.168.2.140 ttl=128 sport=0 flags=RA seq=3 win=0 rtt=0.2 ms

len=46 ip=192.168.2.140 ttl=128 sport=0 flags=RA seq=4 win=0 rtt=0.2 ms

^C

— 192.168.2.140 hping statistic —

5 packets transmitted, 5 packets received, 0% packet loss

round-trip min/avg/max = 0.2/0.2/0.3 ms

Ключ -r говорит hping3 показывать прирост номера пакета. Как видим, с каждой нашей коммуникацией он растет на 1, то есть свободен от лишнего общения. Поставим этот процесс на бесконечный «ping» для мониторинга изменения id пакета.

Далее, нам надо на целевую машину отправить предложение установить TCP соединение, причем предложение составленное специфическим образом: в поле источника пакета установим адрес подставной машины, на которую и будут идти ответы. Если указанный порт на целевой машине закрыт, то она пошлет подставной машине отказ (RST), что проигнорирует подставная машина. Если же порт открыт. то целевая машина пошлет встречное предложение установить соединение (SYN + ACK), на что подставная машина будет вынуждена ответить отказом, то есть пакетом с флагом (RST). Именно здесь мы обнаружим, что наша ранее отдыхающая машина кому-то что-то сказала именно в тот момент, когда мы отослали предложение на соединение от ее имени. Для избежания случайностей, эксперимент повторяется.

Послать запрос на соединение от чужого имени можно следующим образом:

# hping3 -c 1 -S -a 192.168.2.140 192.168.2.1 -p 5222

HPING 192.168.2.1 (eth0 192.168.2.1): S set, 40 headers + 0 data bytes

— 192.168.2.1 hping statistic —

1 packets transmitted, 0 packets received, 100% packet loss

Где: -c 1 означает посылку только одного пакета;

-S установить флаг SYN

-a 192.168.2.140 в роли источника пакета установить адрес 192.168.2.140 (адрес подставной машины в нашем случае)

192.168.2.1 адрес целевой машины

-p 5222 целевой TCP порт

Ответа на пакет мы не получили потому что он ушел подставной машине вероятно вынуждать ее ответить отказом, что мы и обнаружим.

В случае, если порт открыт, мы увидим следующую картину:

len=46 ip=192.168.2.140 ttl=128 sport=0 flags=RA seq=4 win=0 rtt=0.2 ms

len=46 ip=192.168.2.140 ttl=128 sport=0 flags=RA seq=5 win=0 rtt=0.2 ms

len=46 ip=192.168.2.140 ttl=128 sport=0 flags=RA seq=6 win=0 rtt=0.2 ms

len=46 ip=192.168.2.140 ttl=128 sport=0 flags=RA seq=7 win=0 rtt=0.2 ms

len=46 ip=192.168.2.140 ttl=128 sport=0 flags=RA seq=8 win=0 rtt=0.2 ms

Видите на 3й строке что подставная машина в тот самым момент успела пообщаться с кем-то еще? Скорее всего это отказ (RST) на предложение о взаимности (SYN + ACK), так подставная машина на самом деле не слала SYN. Для верности эксперимент повторяется.

Для удобства можно использовать ключи -i для задачи временного интервала и -p ++ увеличения порта на 1 с каждым пакетом.

Заключение

Этим же методом можно и забанить ничего не подозревающую подставную машину, если на целевой стоит система обнаружения вторжений.

Это лишь один из множества впечатляющих применений hping3. Им можно пинговать когда icmp запрещен (он посылает пакет по TCP по умолчанию на нулевой порт). Так же может использоваться для передачи файлов даже через строго настроенные фаерволлы (хоть через пинг), работать как traceroute не только на основе icmp, но и UDP и TCP, помогает определить удаленную ОС, может быть весьма специфичным трояном и многое многое другое. Очень рекомендую познакомится с ним поближе. У него хороший HOW-TO 😉

Если Вам понравилось, принимаю благодарности.

Источник