- Запрет / разрешение ответа на ping в Windows Server 2012 и 2016

- Параметры Брандмауэра

- Отключить/Включить правило

- Разрешить входящий пинг (эхо-запрос) без отключения брандмауэра Windows 10

- Создание правила ICMP для входящего трафика Create an Inbound ICMP Rule

- Как заблокировать пинг ICMP-запроса в глобальной сети маршрутизатора

- Что произойдет, если мы заблокируем пинг в глобальной сети?

- Блокировка пинга (эхо-запрос ICMP) на маршрутизаторах ASUS

- Блокировка пинга (ICMP Echo-request) на AVM FRITZ! Коробочные маршрутизаторы

Запрет / разрешение ответа на ping в Windows Server 2012 и 2016

Параметры Брандмауэра

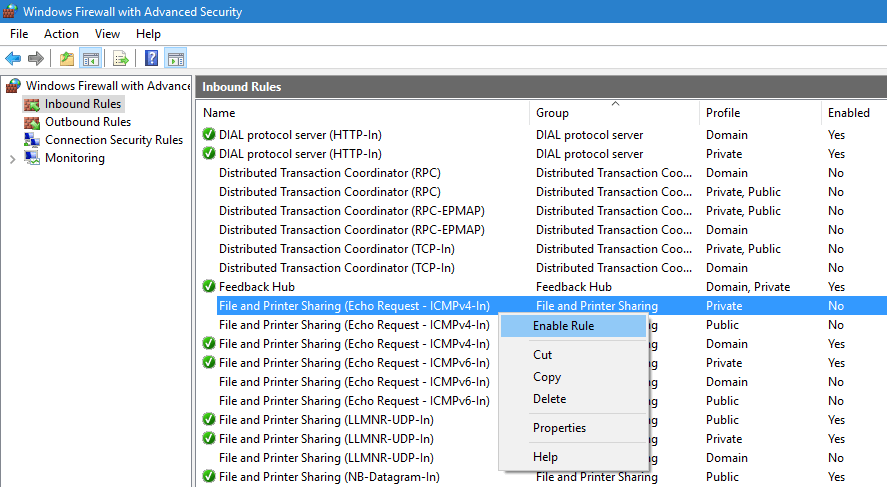

Самый простой способ запретить или разрешить ping — воспользоваться оснасткой

«Брандмауэр Windows в режиме повышенной безопасности».

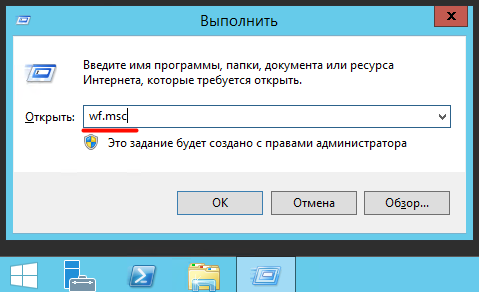

Для ее запуска нажимаем клавиши Win+R и вводим команду wf.msc.

Заходим в раздел входящих правил («Правила для входящих подключений»).

Здесь нас интересует предопределенное правило для IPV4 — ″Общий доступ к файлам и принтерам (эхо-запрос — входящий трафик ICMPv4)″.

Обратите внимание, что в таблице присутствуют три правила с одинаковым названием.

На самом деле это одно и то же правило, просто настроенное для разных профилей — одно для доменного профиля, второе для общего и частного.

Отключить/Включить правило

Для того, чтобы выключить/включить правило — выберите его и нажмите на правой панели «Отключить правило»/«Включить правило».

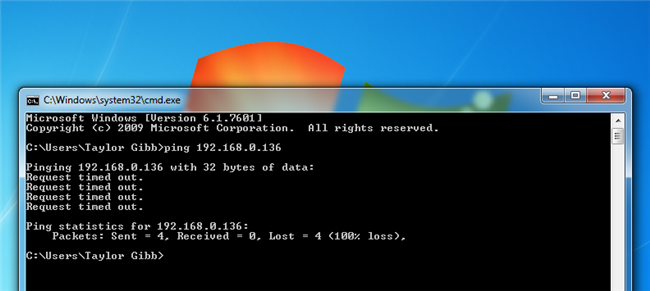

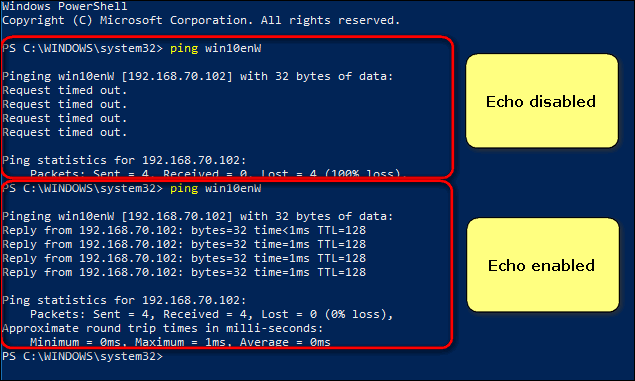

С отключенным правилом Ваш сервер не отвечает на запросы утилиты ping и наоборот, с включенным — отвечает.

Разрешить входящий пинг (эхо-запрос) без отключения брандмауэра Windows 10

Эхо-запрос (он же ICMP-пакеты или пинг) служит для обнаружения наличия сетевого устройства в сети (LAN или WAN). Его можно использовать для проверки связи с компьютерами, ноутбуками, серверами (в том числе хостингом веб-сайтов), сетевыми принтерами, маршрутизаторами и т. Д. Однако ответ на эхо-запрос должен быть включен заранее, чтобы сетевое устройство могло отвечать. В противном случае вы получите тайм-аут запроса вместо ответа.

К сожалению, большинство пользователей отключают брандмауэр Windows, когда хотят, чтобы в ответе ICMP работала команда Ping. Они забывают о том, что брандмауэр защищает их ПК от взлома и вредоносных программ, и это необходимо при работе в общественных сетях. Вот как правильно поступить.

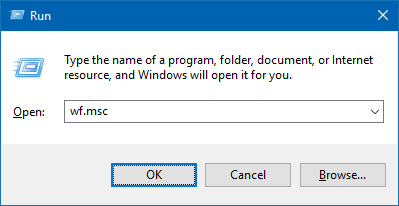

- Нажмите Win + R.

- Введите wf.msc.

- Нажмите Enter:

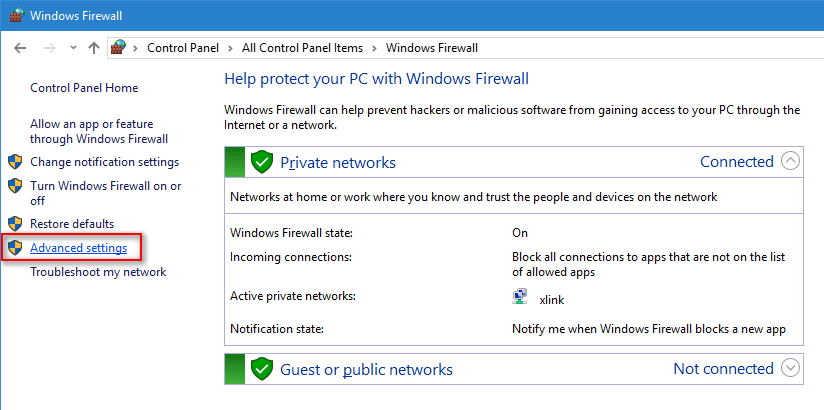

- Нажмите на ссылку «Дополнительные настройки» в левой части окна:

- Выберите Inbound Rules на левой панели.

- Включите правило с именем: Общий доступ к файлам и принтерам

Обратите внимание, что вы можете разрешить эхо-запросы для сети Приватный, Общедоступный и Домен независимо. Если для каждого типа предварительно установлены отдельные правила, включите те, которые вам нужны. В противном случае вы можете дважды щелкнуть правило, чтобы вызвать его свойства, перейти на вкладку «Дополнительно» и указать сетевые профили:

Теперь ваш компьютер будет реагировать на ICMP-пакеты при пинге с другого устройства. Именно так:

Надеюсь, это будет полезно для вас.

Создание правила ICMP для входящего трафика Create an Inbound ICMP Rule

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Чтобы разрешить входящий сетевой трафик ICMP, создайте правила брандмауэра с помощью брандмауэра Защитник Windows с дополнительными службами безопасности в оснастке управления групповыми политиками MMC. To allow inbound Internet Control Message Protocol (ICMP) network traffic, use the Windows Defender Firewall with Advanced Security node in the Group Policy Management MMC snap-in to create firewall rules. Этот тип правила позволяет компьютерам в сети отправить и получить запросы и ответы ICMP. This type of rule allows ICMP requests and responses to be sent and received by computers on the network.

Учетные данные администратора Administrative credentials

Для выполнения этих процедур необходимо быть членом группы «Администраторы домена» или получить другие делегирование разрешений на изменение таких групп. To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

В этом разделе описывается создание правила порта, которое разрешает входящий сетевой трафик ICMP. This topic describes how to create a port rule that allows inbound ICMP network traffic. Другие типы правил входящие порты см. в: For other inbound port rule types, see:

Создание правила ICMP для входящие ICMP To create an inbound ICMP rule

Откройте консоль управления групповыми политиками для Защитник Windows брандмауэра с расширенными мерами безопасности. Open the Group Policy Management Console to Windows Defender Firewall with Advanced Security.

В области навигации щелкните «Правила для входящие». In the navigation pane, click Inbound Rules.

Щелкните «Действие» и выберите «Новое правило». Click Action, and then click New rule.

На странице «Тип правила» мастера «Новые правила для входящие» щелкните «Настраиваемый» и нажмите кнопку «Далее». On the Rule Type page of the New Inbound Rule Wizard, click Custom, and then click Next.

На странице «Программа» щелкните «Все программы» и нажмите кнопку «Далее». On the Program page, click All programs, and then click Next.

На странице «Протокол и порты» выберите ICMPv4 или ICMPv6 в списке типов протокола. On the Protocol and Ports page, select ICMPv4 or ICMPv6 from the Protocol type list. Если в сети используются как IPv4, так и IPv6, необходимо создать отдельное правило ICMP для каждого из них. If you use both IPv4 and IPv6 on your network, you must create a separate ICMP rule for each.

Нажмите кнопку «Настроить». Click Customize.

В диалоговом окне «Настройка параметров ICMP» сделайте одно из следующих параметров: In the Customize ICMP Settings dialog box, do one of the following:

Чтобы разрешить весь сетевой трафик ICMP, щелкните «Все типы ICMP» и нажмите кнопку «ОК». To allow all ICMP network traffic, click All ICMP types, and then click OK.

Чтобы выбрать один из предварительно определенных типов ICMP, щелкните «Определенные типы ICMP», а затем выберите каждый тип в списке, который необходимо разрешить. To select one of the predefined ICMP types, click Specific ICMP types, and then select each type in the list that you want to allow. Нажмите кнопку ОК. Click OK.

Чтобы выбрать тип ICMP, который не будет отображаться в списке, щелкните «Определенные **** типы ICMP», выберите в списке номер типа, выберите в списке код, нажмите кнопку «Добавить» и выберите в списке только что созданную запись. **** **** To select an ICMP type that does not appear in the list, click Specific ICMP types, select the Type number from the list, select the Code number from the list, click Add, and then select the newly created entry from the list. Нажмите ОК Click OK

Нажмите кнопку Далее. Click Next.

На странице «Область» можно указать, что правило применяется только к сетевому трафику с IP-адресов, введенного на этой странице, или с них. On the Scope page, you can specify that the rule applies only to network traffic to or from the IP addresses entered on this page. Настройте его соответствующим образом и нажмите кнопку «Далее». Configure as appropriate for your design, and then click Next.

На странице действий выберите «Разрешить подключение» и нажмите кнопку «Далее». On the Action page, select Allow the connection, and then click Next.

На странице «Профиль» выберите типы сетевых расположений, к которым применяется это правило, и нажмите кнопку «Далее». On the Profile page, select the network location types to which this rule applies, and then click Next.

На странице «Имя» введите имя и описание правила и нажмите кнопку «Готово». On the Name page, type a name and description for your rule, and then click Finish.

Как заблокировать пинг ICMP-запроса в глобальной сети маршрутизатора

Домашние маршрутизаторы имеют разные интерфейсы, с одной стороны, у нас есть интерфейс LAN и WLAN, где мы подключаем все оборудование в домашней локальной сети, либо через кабель, либо через Wi-Fi соответственно. У нас также есть интерфейс WAN, который является портом Интернета и который связан с публичным IP-адресом. Хороший способ остаться «скрытым» в Интернете — это заблокировать любой тип запроса ICMP и не отвечать на него, таким образом, если кто-то выполняет типичный «пинг» на наш IP, он не ответит, и ему потребуется выполнить Сканирование портов, чтобы определить, работает ли хост (наш маршрутизатор).

Нормально брандмауэр ориентированные операционные системы, такие как pfSense или OPNSense, поставляются с заблокированным по умолчанию всем трафиком, это означает, что если кто-то попытается выполнить эхо-запрос извне нашего общедоступного IP-адреса, он автоматически сбросит пакет. Существуют домашние маршрутизаторы и маршрутизаторы оператора, которые позволяют нам настроить ваш брандмауэр, и у нас даже есть специальная опция для блокировки пинга в глобальной сети Интернет.

Мы должны помнить, что не рекомендуется блокировать все ICMP, а только те, которые соответствуют «ping», то есть эхо-запрос ICMP (запрос) и эхо-ответ ICMP (ответ). Некоторые типы ICMP необходимы для правильного функционирования сети, особенно если вы работаете с сетями IPv6.

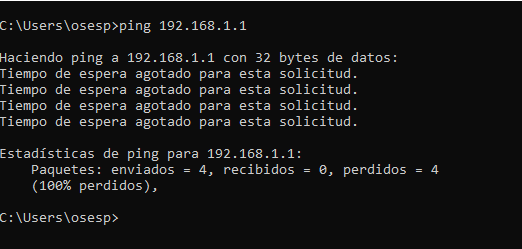

Что произойдет, если мы заблокируем пинг в глобальной сети?

Все будет работать как всегда, с той лишь разницей, что если кто-то извне (из Интернета) «пингует» нас на нашем общедоступном IP-адресе, маршрутизатор не ответит. В зависимости от того, как у нас настроен маршрутизатор, возможно, что даже при сканировании порта он не может быть обнаружен, если хост (маршрутизатор) включен или нет. Если у нас нет службы, работающей на маршрутизаторе, обращенной к глобальной сети, и у нас нет открытого порта на маршрутизаторе, по умолчанию все порты будут закрыты, и извне они не смогут связаться с нами, в этом Кстати, мы могли бы пройти «незамеченным», это то, что называется темнотой безопасности.

Хотя мы отключили пинг в глобальной сети Интернет, мы сможем пинговать хосты в Интернете без каких-либо проблем, без необходимости открывать порты или делать что-либо еще, потому что единственное, что мы делаем с этим, — это блокируем в брандмауэре любые Эхо-запрос ICMP, который дошел до нас. Маршрутизаторы обычно используют Linux операционной системы внутри, чтобы работать, и использовать iptables, правило, которое они включают, следующее:

iptables -A INPUT -p icmp —icmp-type echo-request -j DROP

Это правило блокирует любой ICMP типа эхо-запроса, который идет непосредственно к самому маршрутизатору, -j DROP указывает, что он будет непосредственно удалять указанный пакет, не «говоря» ничего, на что он был отправлен, то есть мы отбрасываем пакет.

Очень важный аспект заключается в том, что мы всегда должны блокировать пинг в глобальной сети, но не в локальной сети, поскольку, если мы заблокируем пинг в локальной сети, мы не сможем пинговать шлюз по умолчанию нашего компьютера (который является маршрутизатором), чтобы обнаружить любой возможный сбой.

Хотя многие модели и бренды маршрутизаторов поддерживают блокировку проверки связи в глобальной сети Интернет, сегодня в этой статье мы собираемся дать вам два примера того, как заблокировать проверку связи в глобальной сети. ASUS роутеры а так же на любой роутер от производителя AVM FRITZ! Коробка.

Блокировка пинга (эхо-запрос ICMP) на маршрутизаторах ASUS

На роутерах ASUS, как в прошивке производителя, так и в Asuswrt-Merlin, процесс абсолютно одинаков. Мы должны перейти в меню конфигурации прошивки, в Брандмауэр / Общий ”И настройте брандмауэр следующим образом:

- Вы хотите включить брандмауэр: Да

- Вы хотите включить защиту от DoS: Да

- Тип зарегистрированного пакета: Нет. Если мы хотим отладить все пакеты, которые проходят через брандмауэр, мы можем это сделать, но не рекомендуется всегда активировать его, поскольку он будет потреблять ресурсы маршрутизатора.

- Вы хотите ответить на запрос ping от WAN: Нет.

Как вы уже видели, действительно просто отключить пинг из глобальной сети Интернет. Что касается конфигурации IPv6, у маршрутизатора ASUS заблокирован любой входящий трафик, поэтому вы должны явно разрешить его в меню конфигурации.

Блокировка пинга (ICMP Echo-request) на AVM FRITZ! Коробочные маршрутизаторы

В роутерах немецкого производителя AVM мы также можем заблокировать типичный пинг в интернете WAN, для этого надо перейти в главное меню роутера. В правой верхней части, где появляются три вертикальные точки, нажмите « Расширенный режим », Чтобы иметь все параметры конфигурации.

Как только это будет сделано, мы переходим к « Интернет / Фильтры / Списки «И мы спускаемся, пока не найдем вариант« Брандмауэр в режиме невидимости «. Мы включаем его и нажимаем на кнопку применить изменения.

Эта опция позволяет вам отклонять все запросы из Интернета, как мы объяснили, и каждый может сделать это.

Благодаря этому блоку ping в глобальной сети Интернет, чтобы найти наш хост (маршрутизатор) в Интернете, они должны выполнить сканирование портов, чтобы выяснить, работает ли у нас какая-либо служба, либо на маршрутизаторе, либо на каком-либо сервере NAS в нашей сети. местный.