- ProtonVPN macOS manual IKEv2 VPN setup

- MacOS IKEv2 VPN setup for ProtonVPN

- Настройка IKEv2 VPN соединения на macOS

- Configure iOS and macOS Devices for Mobile VPN with IKEv2

- Automatically Configure VPN Settings

- Manually Configure VPN Settings

- See Also

- Почему я люблю IKEv2 больше других VPN

- IKEv2 быстрее

- IKEv2 проще в настройке

- Настройка на Windows 10

- IKEv2 это безопасно

- Настраиваем IKEv2 сервер

- Шаг 1: Выбор сервера

- Шаг 2: Установка Strongswan

- Шаг 3: Настройка клиента

- Шаг 4: Добавление новых пользователей

- Заключение

ProtonVPN macOS manual IKEv2 VPN setup

Note: We have released a ProtonVPN app for macOS! If your device uses macOS version 10.12 and above, you can download the ProtonVPN macOS app . The tutorial for our macOS app is here . With the ProtonVPN macOS app, you can connect to ProtonVPN directly without any additional setups.

You can also connect to the ProtonVPN servers by either using TunnelBlick (it uses OpenVPN), or connect manually via IKEv2 protocol.

The manual connection won’t have additional features and this connection method is only available on Mac OS X 10.11 (El Capitan) or newer macOS versions.

MacOS IKEv2 VPN setup for ProtonVPN

1. Download ProtonVPN IKEv2 certificate and open it from your Downloads folder: https://protonvpn.com/download/ProtonVPN_ike_root.der

2. If you are using macOS 10.13.x, the certificate will be added automatically. Otherwise, click on Add in order to add it to the keychain.

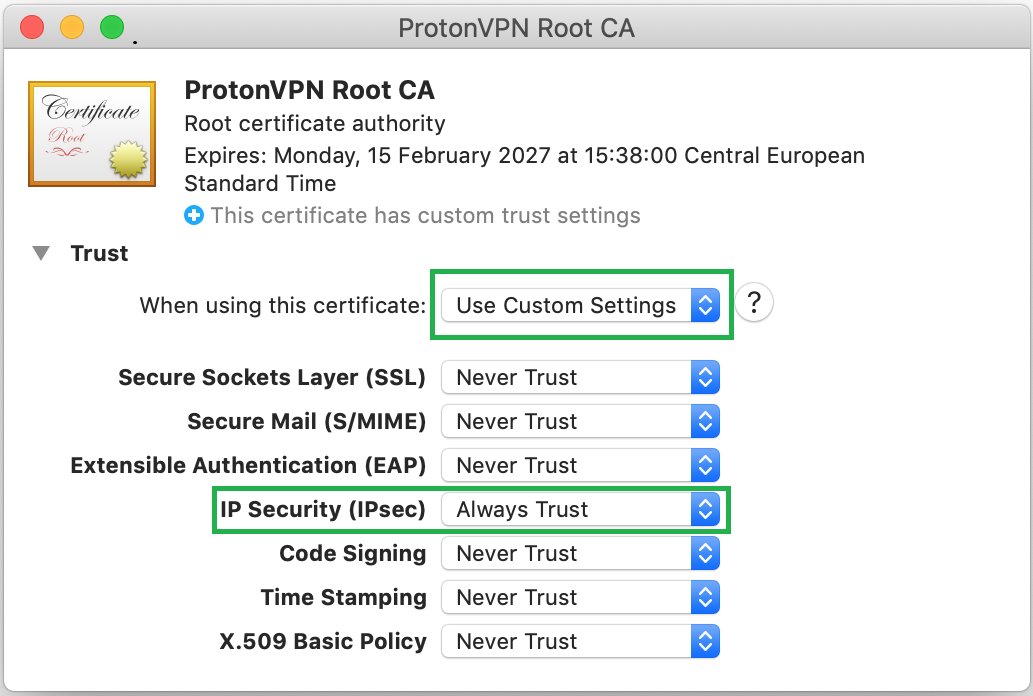

3. Right click on ProtonVPN Root CA certificate and then click on Get Info.

4. At this step, it’s enough to select Use Custom Settings and Always Trust only the IP Security (IPsec) for the ProtonVPN connection. Enter your Mac password when prompted and close the keychain window.

5. Open System Preferences and then open Network.

6. In the Network window, click on the Plus icon at the bottom-left corner.

7. A new network setup window will appear. Select VPN in the Interface field, IKEv2 in the VPN Type field, name Service however you like and click Create.

8. You will be prompted to enter server information. In the Server Address and Remote ID fields, type in the hostname of the server you wish to connect to (for example us-nj-01.protonvpn.com). Server hostnames can be found in the Downloads category in your account, under Server Configs section. Each server is named according to its server number and first two letters: https://account.protonvpn.com/downloads

9. Click on the Authentication Settings… and enter your OpenVPN/IKEv2 credentials, you can check them in the Account section: https://account.protonvpn.com/settings. Afterward, click OK.

10. Click Connect and Apply once this screen is prompted.

11. You should get connected now. You can disconnect from the Network screen or VPN status bar at the top right of your screen.

Related articles:

ProtonVPN macOS OpenVPN setup

ProtonVPN iOS IKEv2 manual setup

Источник

Настройка IKEv2 VPN соединения на macOS

Выберите логотип Apple и затем Системные настройки.

Выполните следующие шаги:

- Нажмите на знак +

- Выберите VPN

- Выберите IKEv2

- Введите любое название подключения

- Нажмите Создать

В разделе Подписки посмотрите домены IKEv2 VPN серверов, Логин и Пароль VPN.

Выполните следующие шаги:

- Укажите домен IKEv2 VPN сервера

- Аналогично пункту 1

- Нажмите Настройки аутентификации

- Аутентификация через Имя пользователя

- Логин VPN

- Пароль VPN

- Поставьте галку Показывать статус VPN в строке меню

- Подключитесь к VPN серверу

VPN подключение успешно установлено.

Также можно подключиться к VPN из верхнего меню.

Источник

Configure iOS and macOS Devices for Mobile VPN with IKEv2

You can configure the native IKEv2 VPN client on iOS and macOS devices for a VPN connection to your Firebox.

To automatically add a VPN profile to your device, you can use .mobileconfig profile that you download from the Firebox. Or, you can manually configure the settings. This topic includes instructions for both automatic and manual configuration.

Fireboxes with Fireware v12.1 or higher support Mobile VPN with IKEv2.

For information about which operating systems are compatible with each mobile VPN type, see the Operating System Compatibility list in the Fireware Release Notes. You can find the Release Notes for your version of Fireware OS on the Fireware Release Notes page of the WatchGuard website.

WatchGuard provides interoperability instructions to help our customers configure WatchGuard products to work with products created by other organizations. If you need more information or technical support about configuring a non-WatchGuard product, see the documentation and support resources for that product.

Automatically Configure VPN Settings

To automatically configure a VPN connection with a profile provided by WatchGuard, you must download a .TGZ file from your Firebox and extract the contents. This file contains instructions and profiles for different operating systems. For information about how to download this file, see Configure Client Devices for Mobile VPN with IKEv2.

The profile creates a new IKEv2 VPN connection. It also installs the required CA certificate for the VPN connection.

On iOS devices, you must type the user name and password when prompted. If you do not specify a user name and password, the VPN profile is created but does not work.

- Send the .mobileconfig file to your macOS computer.

- To import the file, double-click it.

The Profiles dialog box opens. - When prompted to install the profile, click Continue.

- (Optional) To save your username and password for later use, specify those credentials now.

- Click Install.

- When prompted to install the profile, click Install.

- From the Apple menu, select System Preferences > Network.

- To connect to the VPN, click the VPN connection that you added and click Connect.

- Send the .mobileconfig file to your iOS device.

- Open the message in the native iOS mail app and tap the .mobileconfig file.

A Profile Downloaded message appears. - Tap Settings > General > Profiles.

- In the Downloaded Profiles section, tap the profile.

- Tap Install > Next > Install > Install.

- (Required) Specify the username and password. On iOS devices, if you do not specify credentials in the configuration, the VPN profile exists but fails to connect.

- Tap Done.

- On the Settings screen, tap VPN.

- To connect to the VPN, tap the VPN connection that you added.

- Slide the Status toggle to Connecting.

Manually Configure VPN Settings

You can manually add a new VPN connection rather than use the profile provided by WatchGuard.

- Send the rootca.crt or rootca.pem file to your macOS computer.

- To install the certificate, click it.

The Keychain Access application opens. - Add the certificate to the existing list.

- Find the certificate in the list and double-click it.

- Expand the Trust menu. Change When using this certificate to Always Trust.

- From the Apple menu, select System Preferences > Network.

- To add a new service, click the + symbol.

- To configure the VPN, specify these settings:

- Interface: VPN

- VPN Type: IKEv2

- Service Name: [Descriptive name such as MyCompany IKEv2 VPN ]

- Click Create.

- On the next screen, specify these settings:

- Server Address: [Firebox domain name or IP address configured for IKEv2 client connections]

- Remote ID: [Firebox domain name or IP address configured for IKEv2 client connections]

- Click Authentication Settings and specify the user information:

- Authentication Settings: Username

- Username: [Your mobile VPN username]

- Password: (Optional) To save your password for later use, specify it now.

- Click OK and then click Apply.

- To connect to the VPN, from the Apple menu, select System Preferences > Network.

- Click the VPN connection you added and click Connect.

- Send the rootca.crt or rootca.pem file to your iOS device.

- Open the message in the native iOS mail app.

- To install the certificate, tap it.

- Tap Settings > VPN.

- Click Add VPN Configuration.

- To configure the VPN, specify these settings:

- Type: IKEv2

- Description: [Descriptive name such as MyCompany IKEv2 VPN ]

- Server: [Host name or IP address of the Firebox]

- Remote ID: [Host name or IP address of the Firebox]

- User Authentication: Username

- Username: [Firebox domain name or IP address configured for IKEv2 client connections]

- Password: [Firebox domain name or IP address configured for IKEv2 client connections]

On iOS devices, if you do not specify credentials in the configuration, the VPN profile exists but fails to connect.

- Tap Done.

- To connect to the VPN, on the VPN screen, slide the Status toggle to Connecting.

See Also

В© 2021 WatchGuard Technologies, Inc. All rights reserved. WatchGuard and the WatchGuard logo are registered trademarks or trademarks of WatchGuard Technologies in the United States and/or other countries. All other tradenames are the property of their respective owners.

Источник

Почему я люблю IKEv2 больше других VPN

Сейчас все вокруг настраивают VPN для удаленных сотрудников. Мне больно смотреть, как люди устанавливают монструозные глючные программы, настраивают какие-то сертификаты, устанавливают драйвера TUN/TAP и делают множество сложных операций, в то время как лучшее решение уже встроено в операционную систему.

IKEv2 — это современный протокол VPN, разработанный Microsoft и Cisco. Он используется по умолчанию для новых VPN-подключений в Windows, macOS, iOS. Он быстрее и безопаснее большинства VPN-протоколов и может легко настраиваться на стороне клиента в два клика без использования сторонних программ.

Я считаю, что IPsec IKEv2 отлично подходит не только для соединения серверов, но и для обычных VPN-подключений конечных пользователей. В этом посте я постараюсь убедить вас использовать IPsec IKEv2 для обычных домашних пользователей вместо OpenVPN.

IKEv2 быстрее

При прочих равных условиях, IKEv2 будет всегда быстрее OpenVPN. Это особенно заметно на маломощных системах с медленной памятью, например на роутерах или одноплатных компьютерах.

Дело в том, что IPsec работает в контексте ядра операционной системы, а OpenVPN в контексте пользователя (userspace), и на обработку каждого пакета происходит переключение контекста между процессами ядра и процессами пользователя. Это влияет как на пропускную способность, так и на задержки.

Сравнение задержек для разных протоколов VPN.

Скриншот выше показывает разницу в задержке в два раза между IPsec и OpenVPN. Разумеется, разницу в 1мс невозможно заметить на глаз, но при нагрузке на систему эти значения могут значительно изменяться. Кроме того, реальные показатели сильно зависят от характеристик конкретной системы, поэтому я не буду приводить абсолютные цифры для сравнения двух протоколов. Задержки очень важны при использовании голосовой и видеосвязи через VPN.

По моим субъективным ощущениям IKEv2 на Windows 10 работает заметно отзывчивее чем OpenVPN. Ведь реальное использование десктопного компьютера сильно отличается от синтетических тестов VPN-протоколов. Нагрузка на процессор и память непостоянная, пользователь может запускать ресурсоемкие программы, все это будет влиять на показатели.

IKEv2 проще в настройке

Все современные операционные системы (кроме Android) поддерживают IPsec IKEv2 прямо из коробки. Не нужно устанавливать никакие программы, драйвера виртуальных адаптеров TUN/TAP и прочее. Всё управление VPN происходит из системного меню.

При этом настройку на клиенте можно упростить до трех строчек:

- Домен — для IPsec домен обязателен, так как для него выпускается SSL-сертификат

- логин

- пароль

Не нужно больше передавать клиенту файлы с сертификатами и ключами, заставлять его импортировать корневые сертификаты в системное хранилище. Достаточно логина и пароля, при этом соединение будет так же надежно защищено, как и в OpenVPN при использовании сертификатов, ведь для установки соединения используется такой же x.509 сертификат, как и для веб-сайтов с HTTPS.

Настройка на Windows 10

Мастер настройки VPN вызывается из меню подключения к WiFi. С настройкой одного окна справится пользователь любой квалификации. Созданное подключение активируется из меню со списком WiFi-сетей.

Интерфейс настройки нового IKEv2 подключения в Windows 10

В macOS поддерживается IKEv2 начиная с версии 10.11 (El Capitan). Создание подключения происходит через меню настроек сети.

Добавляем новое подключение. В качестве имени подключения задаем любое произвольное имя.

Для проверки подлинности сертификата, нужно указать доменное имя. При этом в поле «Server Address» можно указать IP-адрес сервера, а домен только в «Remote ID», тогда для подключения не будет выполняться DNS-резолв, и оно будет происходить чуть быстрее.

Логин и пароль пользователя указываем из файла /etc/ipsec.secrets

Настройку iOS можно выполнить вручную через мастер, но намного удобнее использовать профиль автоконфигурации mobileconfig.

Ручная настройка по смыслу аналогична десктопной macOS:

Настройки -> VPN -> Добавить конфигурацию VPN

IKEv2 это безопасно

На предыдущем шаге мы выяснили, что для настройки подключения достаточно логина и пароля. Но как клиенту проверить, что подключение не прослушивается, не подменяются данные и сервер действительно тот, за кого себя выдает? Для этого используются обычные SSL-сертификаты, которые мы привыкли использовать для веб-сайтов и HTTPS.

Клиент устанавливает защищенный SSL-тоннель с сервером, и уже внутри него передается логин-пароль. По умолчанию в Windows и macOS для передачи пароля используется алгоритм mschapv2. Таким образом с помощью SSL-сертификата клиент проверяет подлинность сервера, а по логину-паролю сервер проверяет подлинность клиента.

Сервер IKEv2 может использовать один и тот же сертификат вместе с веб-сервером, например от популярного Let’s Encrypt. Это сильно упрощает управлением сертификатами.

Такая же модель используется в OpenVPN, и при желании в нем можно использовать сертификат от Lets Encrypt, однако администратору в любом случае потребуется передать пользователю файл для настройки VPN.

Настраиваем IKEv2 сервер

Развернуть свой IKEv2 сервер можно за пару минут с помощью скриптов автоматической установки или используя готовые контейнеры. Использовать docker не рекомендуется, так как его сетевая подсистема снижает производительность IPsec на дешевых тарифах VPS. Вы также можете настроить IKEv2-сервер вручную, на Хабре есть статьи с примерами настройки сервера Strongswan.

Мы будем использовать один из наиболее удачных вариантов скриптов автонастройки github.com/jawj/IKEv2-setup

Этот скрипт хорош тем, что использует сертификаты от Lets Encrypt и автоматически генерирует валидный сертификат.

Шаг 1: Выбор сервера

Для запуска VPN сервера нам потребуется VDS. Подойдет самая простая конфигурация с одним ядром процессора. Скрипт из нашего примера лучше всего протестирован на Ubuntu 18.04, поэтому при создании сервера выбираем этот образ ОС.

Ждем окончания установки сервера и копируем реквизиты для подключения. Пароль root придет на почту, либо его можно задать вручную через веб-интервейс. Далее все команды мы вводим

Шаг 2: Установка Strongswan

Подключаемся SSH-клиентом и запускаем скрипт установки:

Шаг 3: Настройка клиента

Введенные реквизиты пользователя VPN теперь нужно использовать для настройки на клиенте. Важно использовать именно то доменное имя, которое вы вводили в Hostname for VPN.

Шаг 4: Добавление новых пользователей

Чтобы добавить нового пользователя в уже созданный сервер, отредактируйте файл /etc/ipsec.sectes.

После добавления пользователя выполните команду ipsec secrets чтобы Strongswan перечитал конфиг.

Заключение

Мы рассмотрели удобство IKEv2 со стороны пользователя. Администрирование такого сервера не сложнее, а иногда даже проще чем OpenVPN. Если вы только планируете организовать удаленный доступ для своих сотрудников, обязательно посмотрите в сторону IKEv2. Не заставляйте своих пользователей устанавливать лишние программы, если все необходимое уже есть на их компьютере. Это удобнее, безопаснее и намного прогрессивнее.

Источник