- Как экспортировать и импортировать VPN-соединения в Windows 10

- Как экспортировать VPN-соединения в Windows 10

- Как импортировать VPN-соединения в Windows 10

- Как изменить имя пользователя и пароль VPN-подключения в Windows 10

- Импорт параметров Wi-Fi для устройств Windows в Intune Import Wi-Fi settings for Windows devices in Intune

- Экспорт параметров Wi-Fi с устройства Windows Export Wi-Fi settings from a Windows device

- Импорт параметров Wi-Fi в Intune Import the Wi-Fi settings into Intune

- Дальнейшие шаги Next steps

- Добавление параметров Wi-Fi для устройств Windows 10 и более поздних версий в Intune Add Wi-Fi settings for Windows 10 and newer devices in Intune

- Подготовка к работе Before you begin

- Базовый профиль Basic profile

- Корпоративный профиль Enterprise profile

- Использование файла импортированных параметров Use an imported settings file

- Дальнейшие шаги Next steps

Как экспортировать и импортировать VPN-соединения в Windows 10

В Windows 10 вы можете очень легко добавлять и удалять подключения VPN (виртуальная частная сеть) , но вы не найдете возможности экспортировать существующие подключения, которые можно использовать для импорта настроек на другой компьютер.

Хотя настройка VPN-соединения не является сложной задачей, возможность экспорта и импорта настроек всегда может ускорить процесс настройки одних и тех же соединений на нескольких компьютерах или когда вы хотите переместить VPN-соединение с конкретными настройками на другое устройство.

Если вы хотите перенести VPN-подключения на другой компьютер, существует способ обойти экспорт и импорт настроек.

В этом руководстве вы узнаете, как экспортировать и импортировать VPN-подключения в Windows 10.

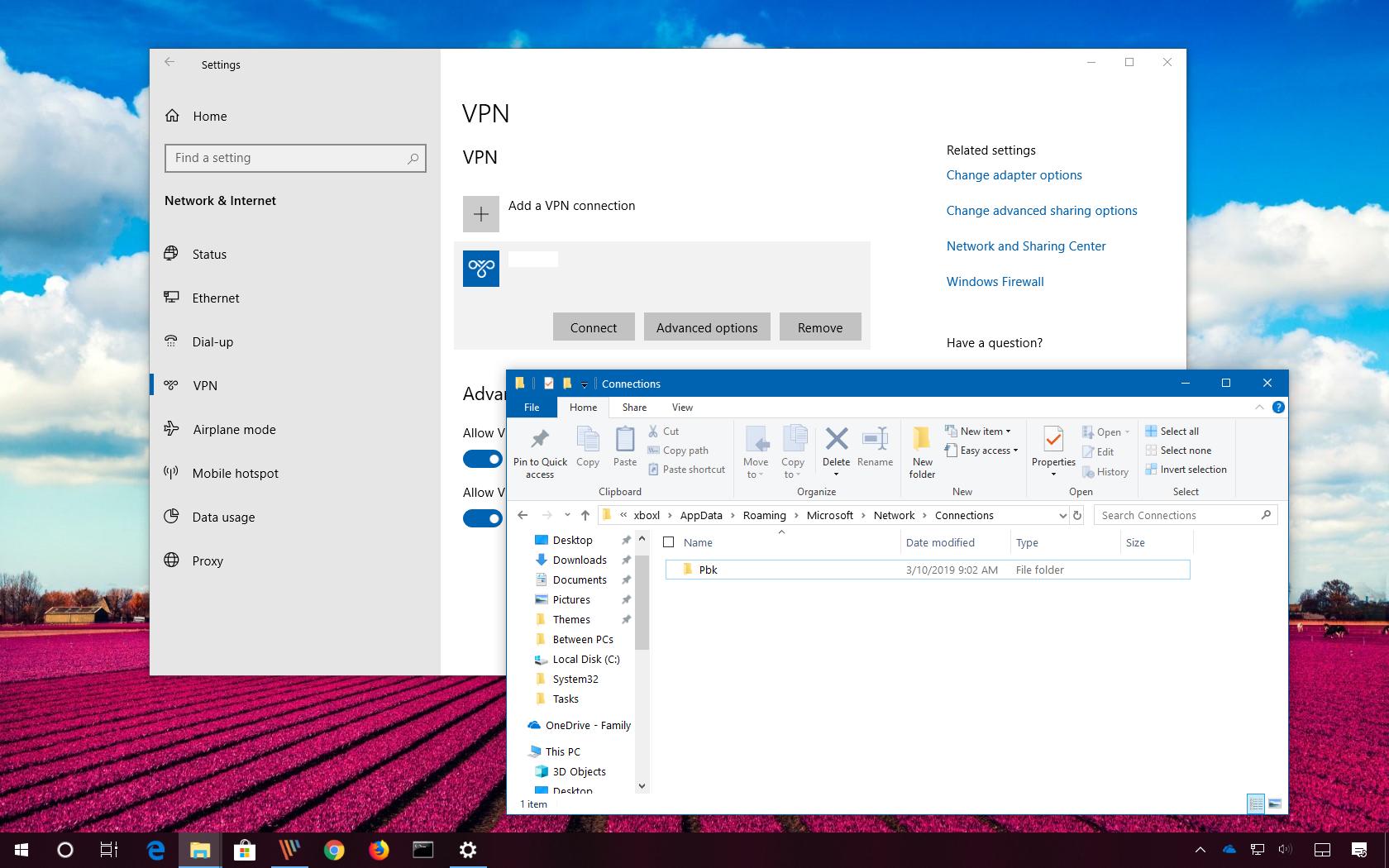

Как экспортировать VPN-соединения в Windows 10

Чтобы экспортировать VPN-подключения в Windows 10, подключите съемный диск к устройству и выполните следующие действия:

Краткое примечание: эти инструкции экспортируют все параметры конфигурации, но невозможно экспортировать имена пользователей и пароли. Вы должны добавить их вручную с помощью шагов ниже.

- Откройте проводник на Windows 10.

- Скопируйте и вставьте следующий путь в адресную строку и нажмите Enter:

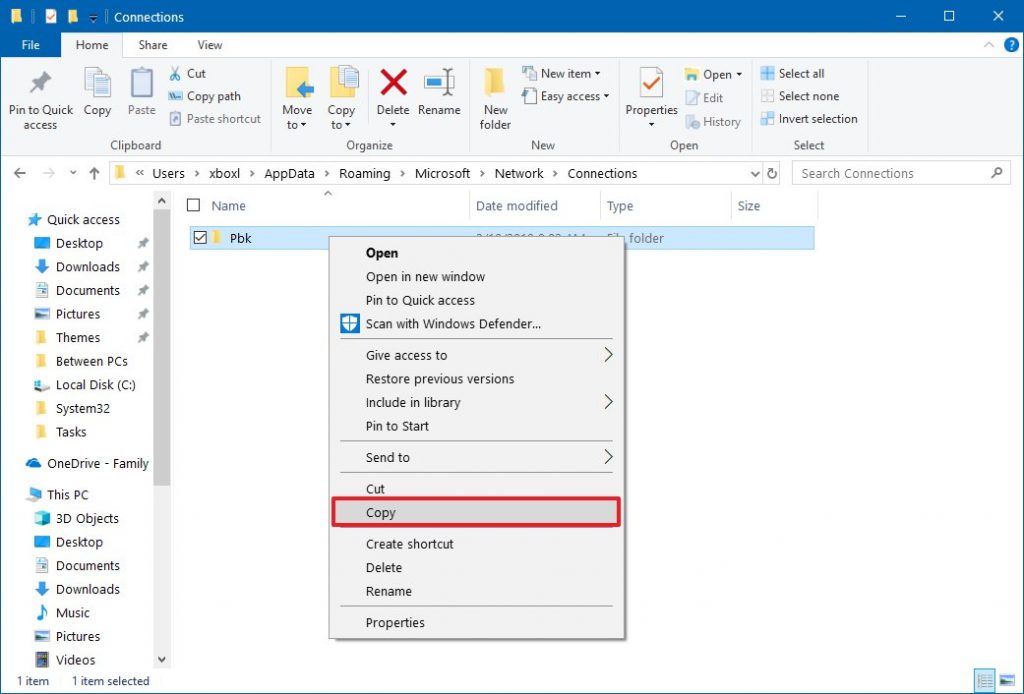

- Щелкните правой кнопкой мыши папку Pbk и выберите параметр «Копировать».

- Откройте местоположение, которое вы хотите использовать для экспорта настроек VPN.

- Щелкните правой кнопкой мыши папку и выберите параметр «Вставить».

После выполнения этих действий вы можете перенести съемный носитель на другой компьютер для импорта настроек.

В этом руководстве мы используем съемный диск для экспорта и импорта VPN-подключений на другое устройство, но вы можете использовать сетевую общую папку или любой другой метод совместного использования.

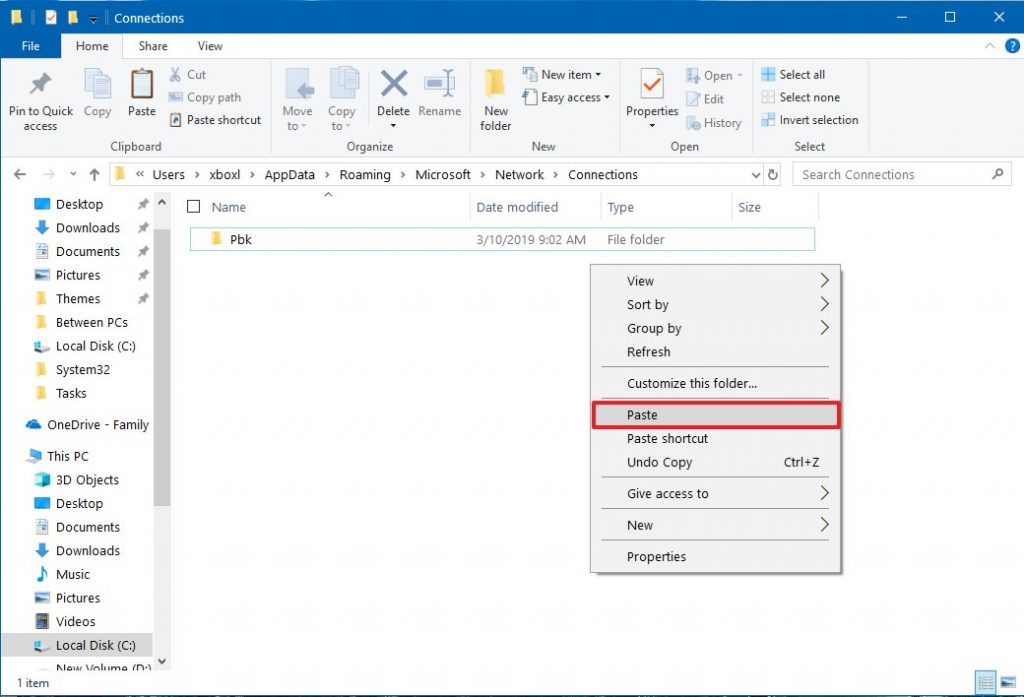

Как импортировать VPN-соединения в Windows 10

Чтобы импортировать VPN-подключения на устройство Windows 10, подключите съемный диск с экспортированными файлами и выполните следующие действия:

Предупреждение. При импорте всех VPN-подключений с другого устройства предыдущие подключения на целевом устройстве будут удалены.

- Откройте съемный диск.

- Щелкните правой кнопкой мыши папку Pbk и выберите параметр «Копировать».

- Скопируйте и вставьте следующий путь в адресную строку File Explorer и нажмите Enter:

- Щелкните правой кнопкой мыши папку и выберите параметр «Вставить».

- Нажмите кнопку Заменить файлы в пункте назначения. (Этот процесс удалит ранее настроенные соединения.)

После выполнения этих шагов VPN-подключения должны быть доступны в приложении «Настройки». Однако нет способа экспортировать и импортировать имена пользователей и пароли, поэтому вам необходимо вводить их вручную.

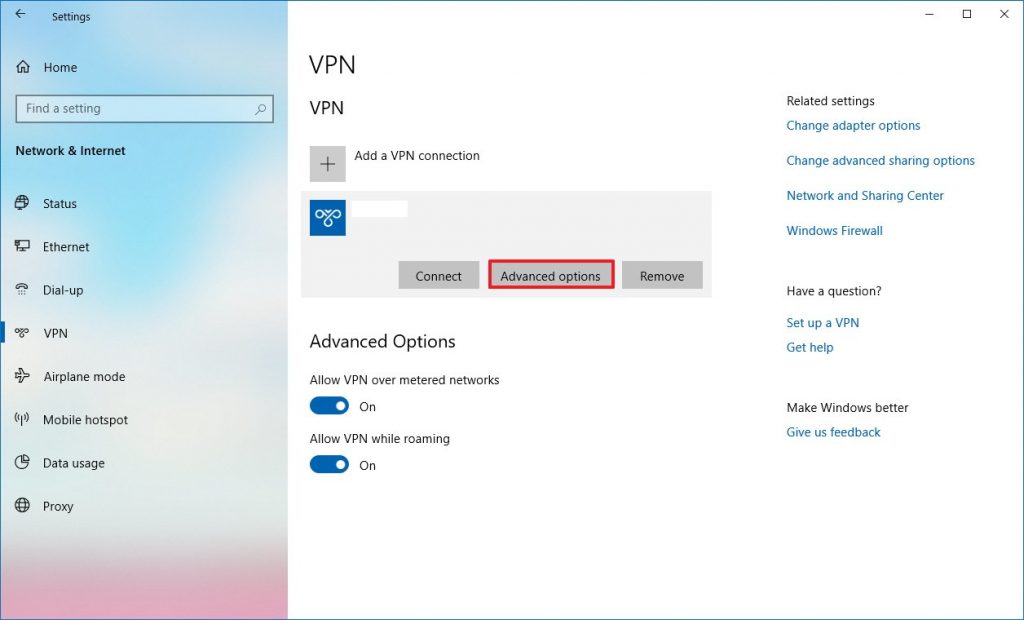

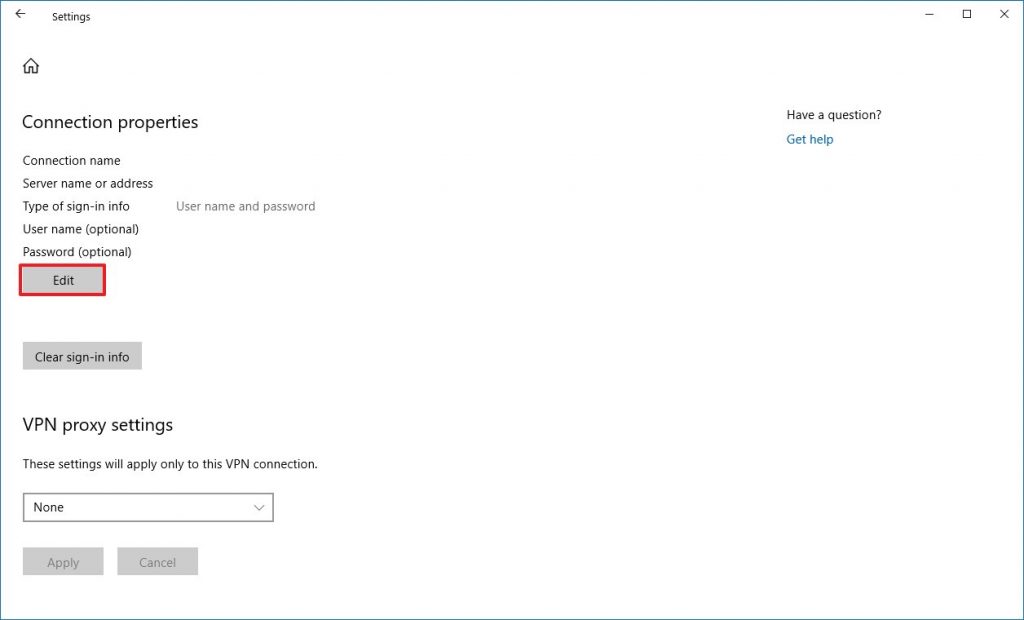

Как изменить имя пользователя и пароль VPN-подключения в Windows 10

Чтобы добавить или изменить имя пользователя и пароль VPN-подключения, выполните следующие действия:

- Откройте Настройки.

- Нажмите на Сеть и Интернет.

- Нажмите на VPN.

- Выберите VPN-соединение.

- Нажмите кнопку Дополнительные параметры.

- В разделе «Свойства соединения» нажмите кнопку «Изменить».

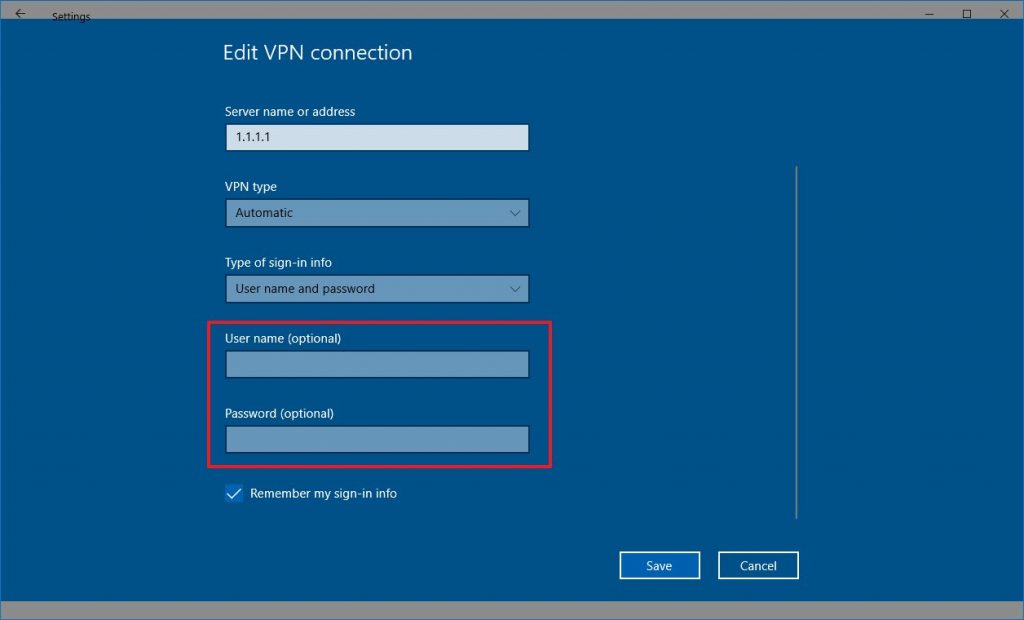

- Введите имя пользователя и пароль.

- Нажмите кнопку Сохранить.

После того, как вы выполните эти шаги, VPN-соединение сможет автоматически подключаться без каких-либо дополнительных шагов.

Импорт параметров Wi-Fi для устройств Windows в Intune Import Wi-Fi settings for Windows devices in Intune

На устройствах Windows можно экспортировать параметры Wi-Fi в XML-файл, а затем импортировать эти параметры в Intune. On Windows devices, you can export Wi-Fi settings to an XML file, and then import these settings in Intune. Используя импортированные параметры, можно создать профиль Wi-Fi, а затем развернуть его на устройствах. Using these imported settings, you can create a Wi-Fi profile, and then deploy it to your devices.

Данная функция применяется к: This feature applies to:

- Windows 10 и более поздним версиям. Windows 10 and newer

- Windows 10 Desktop и Mobile Windows 10 desktop or mobile

- Windows Holographic for Business Windows Holographic for Business

- Windows 8.1 и более поздние версии Windows 8.1 and newer

В этой статье показано, как экспортировать параметры Wi-Fi с устройства Windows, а затем импортировать эти параметры в Intune. This article shows you how to export Wi-Fi settings from a Windows device, and then import these settings in to Intune.

- В Windows 10 и более поздних версиях вы можете создать профиль Wi-Fiнепосредственно в Intune. On Windows 10 and newer, you can create a Wi-Fi profile directly in Intune. Импортировать файл не нужно. You don’t have to import a file.

- Для устройств Windows 8.1 вам нужно экспортировать и импортировать параметры Wi-Fi для создания и развертывания профилей Wi-Fi. For Windows 8.1 devices, you must export and import Wi-Fi settings to create and deploy Wi-Fi profiles.

Экспорт параметров Wi-Fi с устройства Windows Export Wi-Fi settings from a Windows device

Используйте netsh wlan , чтобы экспортировать существующий профиль Wi-Fi в XML-файл, который доступен Intune для чтения. Use netsh wlan to export an existing Wi-Fi profile to an XML file readable by Intune. На компьютере Windows, где уже развернут необходимый профиль Wi-Fi, выполните следующей действия: On a Windows computer that has the WiFi profile, use the following steps:

- Создайте локальную папку для экспортированных профилей Wi-Fi, например c:\WiFi. Create a local folder for the exported Wi-Fi profiles, such as c:\WiFi.

- Откройте командную строку как администратор. Open a command prompt as an administrator.

- Выполните команду netsh wlan show profiles . Run the netsh wlan show profiles command. Запомните имя профиля, который требуется экспортировать. Note the name of the profile you’d like to export. В этом примере имя профиля — ContosoWiFi. In this example, the profile name is ContosoWiFi.

- Выполните команду netsh wlan export profile name=»ProfileName» folder=c:\Wifi . Run the netsh wlan export profile name=»ProfileName» folder=c:\Wifi command. Эта команда создает в целевой папке файл профиля Wi-Fi с именем Wi-Fi-ProfileName.xml. This command creates a Wi-Fi profile file named Wi-Fi-ProfileName.xml in your target folder. В нашем примере имя файла — Wi-Fi-ContosoWiFi.xml. In our example, the file name is Wi-Fi-ContosoWiFi.xml.

При экспорте профиля Wi-Fi, который содержит общий ключ, в команду необходимо добавить key=clear . If you’re exporting a Wi-Fi profile that includes a pre-shared key, you must add key=clear to the command. Для использования профиля ключ необходимо экспортировать в виде обычного текста. The key must be exported in plain text to successfully use the profile. Например, введите: For example, enter:

netsh wlan export profile name=»ProfileName» key=clear folder=c:\Wifi

Использование общего ключа в Windows 10 приводит к появлению ошибки исправления в Intune. Using a pre-shared key with Windows 10 causes a remediation error to show in Intune. В этом случае профиль Wi-Fi правильно назначается устройству и работает должным образом. When this happens, the Wi-Fi profile is properly assigned to the device, and the profile works as expected.

При экспорте профиля Wi-Fi, который содержит общий ключ, убедитесь, что файл защищен. If you export a Wi-Fi profile that includes a pre-shared key, be sure the file is protected. Ключ указан в виде обычного текста, The key is in plain text. поэтому вы должны защитить его. It’s your responsibility to protect the key.

Импорт параметров Wi-Fi в Intune Import the Wi-Fi settings into Intune

Выберите Устройства > Профили конфигурации > Создать профиль. Select Devices > Configuration profiles > Create profile.

Укажите следующие свойства. Enter the following properties:

Платформа. Выберите Windows 8.1 и более поздние версии. Platform: Select Windows 8.1 and later.

Хотя вы выбрали Windows 8.1, эта функция по-прежнему применяется к Windows 10 и Windows Holographic. Even though you select Windows 8.1, this feature still applies to Windows 10 and Windows Holographic.

Профиль. Выберите Импорт Wi-Fi. Profile: Select Wi-Fi import.

Щелкните Создать. Select Create.

В разделе Основные укажите следующие свойства. In Basics, enter the following properties:

- Имя — Этот параметр является именем профиля. Name: This setting is the profile name. Необходимо ввести то же имя, что и атрибут name в XML-файле профиля Wi-Fi. You must enter the same name as the name attribute in the Wi-Fi profile xml. Если ввести другое имя, произойдет сбой профиля. If you enter a different name, the profile will fail.

- Описание. Введите описание профиля. Description: Enter a description for the profile. Этот параметр является необязательным, но мы рекомендуем его использовать. This setting is optional, but recommended. Например, введите Imported Wi-Fi profile for Windows 10 Holographic devices . For example, enter Imported Wi-Fi profile for Windows 10 Holographic devices .

Выберите Далее. Select Next.

В разделе Параметры конфигурации укажите следующие свойства: In Configuration settings, enter the following properties:

- Имя подключения. Введите имя подключения Wi-Fi. Connection name: Enter a name for the Wi-Fi connection. Это имя будет отображаться для пользователей при просмотре доступных сетей Wi-Fi. This name is shown to users when they browse available Wi-Fi networks. Например, введите ContosoWiFi . For example, enter ContosoWiFi .

- XML-код профиля. Нажмите кнопку «Обзор», чтобы выбрать XML-файл, содержащий параметры профиля Wi-Fi, которые необходимо импортировать. Profile XML: Select the browse button, and select the XML file that contains the Wi-Fi profile settings you want to import.

- Содержимое файла. Отображает XML-код для выбранного XML-файла. File contents: Shows the XML code for the XML file you selected.

Выберите Далее. Select Next.

В поле Теги области (необязательно) назначьте тег для фильтрации профиля по конкретным ИТ-группам, например US-NC IT Team или JohnGlenn_ITDepartment . In Scope tags (optional), assign a tag to filter the profile to specific IT groups, such as US-NC IT Team or JohnGlenn_ITDepartment . Дополнительные сведения о тегах области см. в разделе Использование RBAC и тегов области для распределенных ИТ-групп. For more information about scope tags, see Use RBAC and scope tags for distributed IT.

Выберите Далее. Select Next.

В разделе Назначения выберите пользователей или группы, которые будут принимать ваш профиль. In Assignments, select the user or groups that will receive your profile. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств. For more information on assigning profiles, see Assign user and device profiles.

Выберите Далее. Select Next.

В окне Проверка и создание проверьте параметры. In Review + create, review your settings. При выборе Создать внесенные изменения сохраняются и назначается профиль. When you select Create, your changes are saved, and the profile is assigned. Политика также отображается в списке профилей. The policy is also shown in the profiles list.

Дальнейшие шаги Next steps

Профиль создан, но пока он может не выполнять никаких действий. The profile is created, but may not be doing anything. Не забудьте назначить профиль и отслеживать его состояние.. Be sure to assign the profile, and monitor its status..

См. раздел Общие сведения о параметрах Wi-Fi, в том числе для других доступных платформ. See the Wi-Fi settings overview, including other available platforms.

Добавление параметров Wi-Fi для устройств Windows 10 и более поздних версий в Intune Add Wi-Fi settings for Windows 10 and newer devices in Intune

Intune поддерживает больше параметров, чем указано в этой статье. Intune may support more settings than the settings listed in this article. Не все параметры были описаны и не все будут описаны. Not all settings are documented, and won’t be documented. Чтобы просмотреть параметры, которые можно настроить, создайте профиль конфигурации устройства и выберите Каталог параметров. To see the settings you can configure, create a device configuration profile, and select Settings Catalog. Дополнительные сведения см. в разделе Каталог параметров. For more information, see Settings catalog.

Вы можете создать профиль с определенными параметрами Wi-Fi. You can create a profile with specific WiFi settings. Затем разверните этот профиль на устройствах Windows 10 и более поздних версий. Then, deploy this profile to your Windows 10 and newer devices. Microsoft Intune предлагает множество возможностей, в том числе аутентификация в сети, использование общего ключа и многое другое. Microsoft Intune offers many features, including authenticating to your network, using a pre-shared key, and more.

Некоторые из этих параметров описаны в этой статье. This article describes some of these settings.

Подготовка к работе Before you begin

Эти параметры используют Wi-Fi CSP. These settings use the Wi-Fi CSP.

Базовый профиль Basic profile

Базовый или личный профиль использует WPA/WPA2 для защиты подключения Wi-Fi на устройствах. Basic or personal profiles use WPA/WPA2 to secure the Wi-Fi connection on devices. Обычно WPA/WPA2 используется в домашних или личных сетях. Typically, WPA/WPA2 is used on home networks or personal networks. Вы также можете добавить общий ключ для проверки подлинности подключения. You can also add a pre-shared key to authenticate the connection.

Тип Wi-Fi. Установите переключатель в положение Основной. Wi-Fi type: Select Basic.

Имя Wi-Fi (идентификатор SSID) . Обозначает идентификатор беспроводной сети. Wi-Fi name (SSID): Short for service set identifier. Это настоящее имя беспроводной сети, к которой будут подключаться устройства. This value is the real name of the wireless network that devices connect to. Тем не менее при выборе подключения пользователи видят только настроенное вами имя подключения. However, users only see the Connection name you configure when they choose the connection.

Имя подключения. Введите понятное имя для Wi-Fi-подключения. Connection name: Enter a user-friendly name for this Wi-Fi connection. Это имя, которое будет отображаться в списке доступных подключений на устройствах пользователей при поиске. The text you enter is the name users see when they browse the available connections on their device. Например, введите ContosoWiFi . For example, enter ContosoWiFi .

Автоматически подключаться к сети, если она в диапазоне. Выберите Да, чтобы устройства автоматически подключались к сети, если они находятся в диапазоне этой сети. Connect automatically when in range: When Yes, devices connect automatically when they’re in range of this network. Выберите Нет, чтобы устройства не подключались к сети автоматически. When No, devices don’t automatically connect.

Подключаться к более подходящей сети, если она есть Выберите Да для подключения к наиболее подходящей сети, если устройства находятся в зоне ее действия. Connect to more preferred network if available: If the devices are in range of a more preferred network, then select Yes to use the preferred network. Выберите Нет для использования сети Wi-Fi в этом профиле конфигурации. Select No to use the Wi-Fi network in this configuration profile.

Например, вы создаете сеть Wi-Fi ContosoCorp и используете ContosoCorp в этом профиле конфигурации. For example, you create a ContosoCorp Wi-Fi network, and use ContosoCorp within this configuration profile. Также в пределах диапазона находится сеть Wi-Fi ContosoGuest. You also have a ContosoGuest Wi-Fi network within range. Когда корпоративные устройства находятся в пределах диапазона, они будут автоматически подключаться к ContosoCorp. When your corporate devices are within range, you want them to automatically connect to ContosoCorp. В этом случае задайте для параметра Подключаться к наиболее подходящей доступной сети значение Нет. In this scenario, set the Connect to more preferred network if available property to No.

Подключаться к этой сети, даже если она не ведет вещание SSID. Выберите Да для автоматического подключения к сети, даже если сеть скрыта. Connect to this network, even when it is not broadcasting its SSID: Select Yes to automatically connect to your network, even when the network is hidden. Это означает, что идентификатор SSID не является общедоступным. Meaning, its service set identifier (SSID) isn’t broadcast publicly. Выберите Нет, чтобы этот профиль конфигурации не подключался к скрытой сети. Select No if you don’t want this configuration profile to connect to your hidden network.

Ограничение лимитных подключений. Администратор может выбрать, каким образом ограничить сетевой трафик. Metered Connection Limit: An administrator can choose how the network’s traffic is metered. Приложения настроят использование сетевого трафика на основе этого параметра. Applications can then adjust their network traffic behavior based on this setting. Доступны следующие параметры: Your options:

- Неограниченный. По умолчанию. Unrestricted: Default. Подключение не замеряется, трафик неограничен. The connection isn’t metered and there are no restrictions on traffic.

- Фиксированный. Используйте этот параметр, если для сети настроен лимит сетевого трафика. Fixed: Use this option if the network is configured with fixed limit for network traffic. По достижении этого лимита доступ к сети запрещен. After this limit is reached, network access is prohibited.

- Переменная — Используйте этот параметр, если сетевой трафик оплачивается по байтам. Variable: Used this option if network traffic is charged per byte (cost per byte).

Тип защиты беспроводной сети. Введите протокол безопасности для проверки подлинности устройств в сети. Wireless Security Type: Enter the security protocol used to authenticate devices on your network. Доступны следующие параметра: Your options are:

Открыть (без проверки подлинности) . Используйте этот параметр, если сеть не защищена. Open (no authentication): Only use this option if the network is unsecured.

WPA/WPA2-Personal. Более безопасный вариант, обычно используется для подключения к Wi-Fi. WPA/WPA2-Personal: A more secure option, and is commonly used for Wi-Fi connectivity. Для повышения безопасности можно также ввести общий пароль или сетевой ключ. For more security, you can also enter a pre-shared key password or network key.

Общий ключ (PSK). Необязательный параметр. Pre-shared key (PSK): Optional. Отображается, если вы выбрали WPA/WPA2-Personal в качестве типа безопасности. Shown when you choose WPA/WPA2-Personal as the security type. Когда создается или настраивается корпоративная сеть, для нее настраивается пароль или ключ сети. When your organization’s network is set up or configured, a password or network key is also configured. Введите этот пароль или ключ сети в качестве значения для общего ключа. Enter this password or network key for the PSK value. Введите строку длиной от 8 до 64 символов. Enter a string between 8-64 characters. Если пароль или сетевой ключ имеет 64 символа, введите шестнадцатеричные символы. If your password or network key is 64 characters, enter hexadecimal characters.

Ключ PSK одинаков для всех устройств, для которых предназначен профиль. The PSK is the same for all devices you target the profile to. Если ключ скомпрометирован, любое устройство может использовать его для подключения к сети Wi-Fi. If the key is compromised, it can be used by any device to connect to the Wi-Fi network. Во избежание несанкционированного доступа храните ключи PSK в надежном месте. Keep your PSKs secure to avoid unauthorized access.

Параметры прокси-сервера организации. Выберите «Да», чтобы использовать параметры прокси-сервера в организации. Company proxy settings: Select to use the proxy settings within your organization. Доступны следующие параметры: Your options:

Нет: Параметры прокси-сервера не настроены. None: No proxy settings are configured.

Настроить вручную. Введите IP-адрес прокси-сервера и его номер порта. Manually configure: Enter the Proxy server IP address and its Port number.

Настроить автоматически. Введите URL-адрес, указывающий на сценарий автоматической настройки прокси-сервера (PAC). Automatically configure: Enter the URL pointing to a proxy autoconfiguration (PAC) script. Например, введите http://proxy.contoso.com/proxy.pac . For example, enter http://proxy.contoso.com/proxy.pac .

Дополнительные сведения о файлах PAC см. в разделе Файл автоматической настройки прокси-сервера (PAC) (открывается веб-сайт, отличный от Майкрософт). For more information on PAC files, see Proxy Auto-Configuration (PAC) file (opens a non-Microsoft site).

Корпоративный профиль Enterprise profile

Корпоративные профили используют расширяемый протокол проверки подлинности (EAP) для проверки подлинности подключений Wi-Fi. Enterprise profiles use Extensible Authentication Protocol (EAP) to authenticate Wi-Fi connections. Протокол EAP часто используется предприятиями, поэтому вы можете использовать сертификаты для проверки подлинности и защиты подключений, EAP is often used by enterprises, as you can use certificates to authenticate and secure connections. а также для настройки дополнительных параметров безопасности. And, configure more security options.

Тип Wi-Fi. Выберите Корпоративный. Wi-Fi type: Select Enterprise.

Имя Wi-Fi (идентификатор SSID) . Обозначает идентификатор беспроводной сети. Wi-Fi name (SSID): Short for service set identifier. Это настоящее имя беспроводной сети, к которой будут подключаться устройства. This value is the real name of the wireless network that devices connect to. Тем не менее при выборе подключения пользователи видят только настроенное вами имя подключения. However, users only see the Connection name you configure when they choose the connection.

Имя подключения. Введите понятное имя для Wi-Fi-подключения. Connection name: Enter a user-friendly name for this Wi-Fi connection. Это имя, которое будет отображаться в списке доступных подключений на устройствах пользователей при поиске. The text you enter is the name users see when they browse the available connections on their device. Например, введите ContosoWiFi . For example, enter ContosoWiFi .

Автоматически подключаться к сети, если она в диапазоне. Выберите Да, чтобы устройства автоматически подключались к сети, если они находятся в диапазоне этой сети. Connect automatically when in range: When Yes, devices connect automatically when they’re in range of this network. Выберите Нет, чтобы устройства не подключались к сети автоматически. When No, devices don’t automatically connect.

Подключаться к более подходящей сети, если она есть Выберите Да для подключения к наиболее подходящей сети, если устройства находятся в зоне ее действия. Connect to more preferred network if available: If the devices are in range of a more preferred network, then select Yes to use the preferred network. Выберите Нет для использования сети Wi-Fi в этом профиле конфигурации. Select No to use the Wi-Fi network in this configuration profile.

Например, вы создаете сеть Wi-Fi ContosoCorp и используете ContosoCorp в этом профиле конфигурации. For example, you create a ContosoCorp Wi-Fi network, and use ContosoCorp within this configuration profile. Также в пределах диапазона находится сеть Wi-Fi ContosoGuest. You also have a ContosoGuest Wi-Fi network within range. Когда корпоративные устройства находятся в пределах диапазона, они будут автоматически подключаться к ContosoCorp. When your corporate devices are within range, you want them to automatically connect to ContosoCorp. В этом случае задайте для параметра Подключаться к наиболее подходящей доступной сети значение Нет. In this scenario, set the Connect to more preferred network if available property to No.

Подключаться к этой сети, даже если она не ведет вещание SSID. Выберите Да, чтобы профиль конфигурации автоматически подключался к сети, даже если сеть скрыта (то есть ее SSID не является общедоступным). Connect to this network, even when it is not broadcasting its SSID: Select Yes for the configuration profile to automatically connect to your network, even when the network is hidden (meaning, its SSID isn’t broadcast publicly). Выберите Нет, чтобы этот профиль конфигурации не подключался к скрытой сети. Select No if you don’t want this configuration profile to connect to your hidden network.

Ограничение лимитных подключений. Администратор может выбрать, каким образом ограничить сетевой трафик. Metered Connection Limit: An administrator can choose how the network’s traffic is metered. Приложения настроят использование сетевого трафика на основе этого параметра. Applications can then adjust their network traffic behavior based on this setting. Доступны следующие параметры: Your options:

- Неограниченный. По умолчанию. Unrestricted: Default. Подключение не замеряется, трафик неограничен. The connection isn’t metered and there are no restrictions on traffic.

- Фиксированный. Используйте этот параметр, если для сети настроен лимит сетевого трафика. Fixed: Use this option if the network is configured with fixed limit for network traffic. По достижении этого лимита доступ к сети запрещен. After this limit is reached, network access is prohibited.

- Переменная — Используйте этот параметр, если сетевой трафик оплачивается по байтам. Variable: Use this option if network traffic is costed per byte.

Режим проверки подлинности. Выберите, каким образом осуществляется проверка подлинности для профиля Wi-Fi на сервере Wi-Fi. Authentication mode: Select how the Wi-Fi profile authenticates with the Wi-Fi server. Доступны следующие параметры: Your options:

- Не настроено. Intune не изменяет или не обновляет этот параметр. Not configured: Intune doesn’t change or update this setting. По умолчанию используется тип проверки подлинности Пользователь или компьютер. By default, User or machine authentication is used.

- Пользователь — Проверку подлинности в сети Wi-Fi выполняет учетная запись пользователя, который выполнил вход на устройство. User: The user account signed in to the device authenticates to the Wi-Fi network.

- Компьютер. Проверка подлинности в сети Wi-Fi осуществляется с использованием учетных данных устройства. Machine: Device credentials authenticate to the Wi-Fi network.

- Пользователь или компьютер. Если пользователь выполнил вход на устройство, для проверки подлинности в сети Wi-Fi используются его учетные данные. User or machine: When a user is signed in to the device, user credentials authenticate to the Wi-Fi network. Если пользователь отсутствует, используются учетные данные устройства. When no users are signed in, then device credentials authenticate.

- Гость: С сетью Wi-Fi не связываются учетные данные. Guest: No credentials are associated with the Wi-Fi network. Проверка подлинности осуществляется открытым способом или извне, например через веб-страницу. Authentication is either open, or handled externally, such as through a web page.

Запоминать учетные данные при каждом входе в систему. Укажите, будет ли осуществляться кэширование учетных данных пользователя или их потребуется вводить каждый раз при подключении к сети Wi-Fi. Remember credentials at each logon: Select to cache user credentials, or if users must enter them every time when connecting to Wi-Fi. Доступны следующие параметры: Your options:

- Не настроено. Intune не изменяет или не обновляет этот параметр. Not configured: Intune doesn’t change or update this setting. По умолчанию ОС может включить эту функцию и будет кэшировать учетные данные. By default, the OS might enable this feature, and cache the credentials.

- Включить. При первом подключении пользователя к сети Wi-Fi его учетные данные кэшируются. Enable: Caches user credentials when entered the first time users connect to the Wi-Fi network. При последующих подключениях используются сохраненные в кэше учетные данные, благодаря чему пользователю не требуется вводить их повторно. Cached credentials are used for future connections, and users don’t need to reenter them.

- Отключить: Учетные данные пользователя не запоминаются и не сохраняются в кэше. Disable: User credentials aren’t remembered or cached. При подключении к сети Wi-Fi пользователю каждый раз необходимо вводить учетные данные. When connecting to Wi-Fi, users must enter their credentials every time.

Период проверки подлинности. Укажите продолжительность периода, в течение которого устройство будет ожидать после попытки выполнить проверку подлинности, в секундах от 1 до 3600. Authentication period: Enter the number of seconds devices must wait after trying to authenticate, from 1-3600. Если подключение устройства не будет установлено в течение указанного времени, проверка подлинности завершается ошибкой. If the device doesn’t connect in the time you enter, then authentication fails. Если это значение оставлено пустым, продолжительность этого периода задается равной 18 с. If you leave this value empty or blank, then 18 seconds is used.

Задержка перед повторной проверкой подлинности. Укажите продолжительность периода между неудачной попыткой выполнить проверку подлинности и следующей попыткой сделать это в секундах от 1 до 3600. Authentication retry delay period: Enter the number of seconds between a failed authentication attempt and the next authentication attempt, from 1-3600. Если это значение оставлено пустым, продолжительность этого периода задается равной 1 с. If you leave this value empty or blank, then 1 second is used.

Период начала. Укажите продолжительность ожидания перед отправкой сообщения EAPOL-Start в секундах от 1 до 3600. Start period: Enter the number of seconds to wait before sending an EAPOL-Start message, from 1-3600. Если это значение оставлено пустым, продолжительность этого периода задается равной 5 с. If you leave this value empty or blank, then 5 seconds is used.

Максимум сообщений EAPOL-start. Укажите количество сообщений EAPOL-Start от 1 до 100. Maximum EAPOL-start: Enter the number of EAPOL-Start messages, from 1 and 100. Если оставить это значение пустым, то максимально допустимое количество отправляемых сообщений составит 3 . If you leave this value empty or blank, then a maximum of 3 messages are sent.

Максимальное количество ошибок проверки подлинности. Укажите максимальное количество ошибок проверки подлинности для этого набора учетных данных для проверки подлинности от 1 до 100. Maximum authentication failures: Enter the maximum number of authentication failures for this set of credentials to authenticate, from 1-100. Если это значение оставлено пустым, максимально допустимое количество попыток составит 1 . If you leave this value empty or blank, then 1 attempt is used.

Единый вход (SSO) . Позволяет настроить единый вход (SSO), при котором одни учетные данные используются для входа как в сеть Wi-Fi, так и на компьютер. Single sign-on (SSO): Allows you to configure single sign-on (SSO), where credentials are shared for computer and Wi-Fi network sign-in. Доступны следующие параметры: Your options:

- Отключить: Отключает функцию единого входа. Disable: Disables SSO behavior. Пользователь должен проходить проверку подлинности в сети отдельно. The user needs to authenticate to the network separately.

- Включить перед входом пользователя на устройство. Используйте функцию единого входа для проверки подлинности сети непосредственно перед входом на устройство. Enable before user signs into device: Use SSO to authenticate to the network just before the user sign-in process.

- Включить после входа пользователя на устройство. Используйте функцию единого входа для проверки подлинности сети сразу после входа на устройство. Enable after user signs into device: Use SSO to authenticate to the network immediately after the user sign-in process completes.

- Максимальное время ожидания проверки подлинности. Введите максимальный период ожидания (от 1 до 120 секунд) перед проверкой подлинности в сети. Maximum time to authenticate before timeout: Enter the maximum number of seconds to wait before authenticating to the network, from 1-120 seconds.

- Разрешить Windows запрашивать у пользователя дополнительные учетные данные проверки подлинности. Выбор варианта Да позволяет системе запросить ввод дополнительных учетных данных, если того требует метод проверки подлинности Windows. Allow Windows to prompt user for additional authentication credentials: Yes allows the Windows system to prompt the user for more credentials, if the authentication method requires it. Выбор варианта Нет позволяет скрыть подобные запросы. Select No to hide these prompts.

Включить кэширование парных главных ключей (PMK) . Выберите Да, чтобы кэшировать ключи PMK, используемые при проверке подлинности. Enable pairwise master key (PMK) caching: Select Yes to cache the PMK used in authentication. Такое кэширование обычно позволяет проходить проверку подлинности в сети быстрее. This caching typically allows authentication to the network to complete faster. Выберите Нет для принудительного подтверждения проверки подлинности при каждом подключении к сети Wi-Fi. Select No to force the authentication handshake when connecting to the Wi-Fi network every time.

- Максимальное время хранения PMK в кэше. Введите период (от 5 до 1440 минут), в течение которого главные парные ключи (PMK) могут храниться в кэше. Maximum time a PMK is stored in cache: Enter the number of minutes a pairwise master key (PMK) is stored in the cache, from 5-1440 minutes.

- Максимальное число хранимых в кэше PMK. Введите число ключей, хранимых в кэше (от 1 до 255). Maximum number of PMKs stored in cache: Enter the number of keys stored in cache, from 1-255.

- Включить предварительную проверку подлинности. Предварительная проверка подлинности позволяет профилю проверять подлинность всех точек доступа в сети профиля перед подключением. Enable pre-authentication: Pre-authentication allows the profile to authenticate to all access points for the network in the profile before connecting. При перемещении между точками доступа предварительная проверка подлинности выполняет повторное подключение пользователя или устройства быстрее. When moving between access points, pre-authentication reconnects the user or devices more quickly. Выберите Да, чтобы профиль выполнял проверку подлинности точек доступа для сети, которая находится в пределах доступности. Select Yes for the profile to authenticate to all access points for this network that are within range. Выберите Нет, чтобы запрашивать проверку подлинности устройства или пользователя для каждой точки доступа отдельно. Select No to require the user or device to authenticate to each access point separately.

- Максимальное число попыток предварительной проверки подлинности. Введите число попыток предварительной проверки подлинности (от 1 до 16). Maximum pre-authentication attempts: Enter the number of tries to preauthenticate, from 1-16.

Тип EAP. Выберите тип протокола расширенной проверки подлинности (EAP), используемый для проверки подлинности защищенных беспроводных подключений. EAP type: Select the Extensible Authentication Protocol (EAP) type to authenticate secured wireless connections. Доступны следующие параметры: Your options:

EAP-SIM; EAP-SIM

EAP-TLS. Кроме того, укажите: EAP-TLS: Also enter:

Имена серверов сертификатов. Введите одно или несколько общих имен, используемых в сертификатах, выданных доверенным центром сертификации (ЦС). Certificate server names: Enter one or more common names used in the certificates issued by your trusted certificate authority (CA). Если вы укажете эти сведения, диалоговое окно динамической проверки, которое отображается на устройствах пользователей при подключении к сети Wi-Fi, не будет отображаться. If you enter this information, you can bypass the dynamic trust dialog shown on user devices when they connect to this Wi-Fi network.

Корневые сертификаты для проверки серверов. Выберите профиль доверенного корневого сертификата, используемый для проверки подлинности подключения. Root certificates for server validation: Select the trusted root certificate profile used to authenticate the connection.

Метод проверки подлинности. Выберите метод проверки подлинности, используемый клиентами устройств. Authentication method: Select the authentication method used by your device clients. Доступны следующие параметры: Your options:

- Сертификат SCEP. Выберите профиль сертификата клиента SCEP, развернутый на устройстве. SCEP certificate: Select the SCEP client certificate profile that is also deployed to the device. Этот сертификат выполняет роль идентификатора, который устройство предоставляет серверу для аутентификации подключения. This certificate is the identity presented by the device to the server to authenticate the connection.

- Сертификат PKCS. Выберите профиль сертификата клиента PKCS и доверенный корневой сертификат, которые развернуты на устройстве. PKCS certificate: Select the PKCS client certificate profile and trusted root certificate that are also deployed to the device. Этот сертификат клиента выполняет роль удостоверения, которое устройство предоставляет серверу для проверки подлинности при подключении. The client certificate is the identity presented by the device to the server to authenticate the connection.

- Производные учетные данные. Используйте сертификат, полученный на основе смарт-карты пользователя. Derived credential: Use a certificate that’s derived from a user’s smart card. Дополнительные сведения см. в статье Использование производных учетных данных в Microsoft Intune. For more information, see Use derived credentials in Microsoft Intune.

EAP-TTLS. Также введите следующие данные: EAP-TTLS: Also enter:

Имена серверов сертификатов. Введите одно или несколько общих имен, используемых в сертификатах, выданных доверенным центром сертификации (ЦС). Certificate server names: Enter one or more common names used in the certificates issued by your trusted certificate authority (CA). Если вы укажете эти сведения, диалоговое окно динамической проверки, которое отображается на устройствах пользователей при подключении к сети Wi-Fi, не будет отображаться. If you enter this information, you can bypass the dynamic trust dialog shown on user devices when they connect to this Wi-Fi network.

Корневые сертификаты для проверки серверов. Выберите профиль доверенного корневого сертификата, используемый для проверки подлинности подключения. Root certificates for server validation: Select the trusted root certificate profile used to authenticate the connection.

Метод проверки подлинности. Выберите метод проверки подлинности, используемый клиентами устройств. Authentication method: Select the authentication method used by your device clients. Доступны следующие параметры: Your options:

Имя пользователя и пароль. Пользователю предлагается ввести имя пользователя и пароль для аутентификации подключения. Username and Password: Prompt the user for a user name and password to authenticate the connection. Кроме того, укажите: Also enter:

Метод отличается от EAP (внутреннее удостоверение) . Выберите, как будет выполняться аутентификация подключения. Non-EAP method (inner identity): Choose how you authenticate the connection. Здесь нужно выбрать тот же протокол, который настроен в используемой сети Wi-Fi. Be sure you choose the same protocol that’s configured on your Wi-Fi network.

Доступны следующие параметры: Незашифрованный пароль (РАР) , Протокол проверки пароля (CHAP) , Microsoft CHAP (MS-CHAP) или Протокол Microsoft CHAP версии 2 (MS-CHAP v2) . Your options: Unencrypted password (PAP), Challenge Handshake (CHAP), Microsoft CHAP (MS-CHAP), and Microsoft CHAP Version 2 (MS-CHAP v2)

Конфиденциальность удостоверения (внешнее удостоверение). Введите текст, отправляемый в ответ на запрос удостоверения EAP. Identity privacy (outer identity): Enter the text sent in response to an EAP identity request. Этот текст может иметь любое значение. This text can be any value. Во время проверки подлинности сначала будет отправлено это анонимное удостоверение, после чего в защищенный туннель будет отправлена фактическая идентификация. During authentication, this anonymous identity is initially sent, and then followed by the real identification sent in a secure tunnel.

Сертификат SCEP. Выберите профиль сертификата клиента SCEP, развернутый на устройстве. SCEP certificate: Select the SCEP client certificate profile that is also deployed to the device. Этот сертификат выполняет роль идентификатора, который устройство предоставляет серверу для аутентификации подключения. This certificate is the identity presented by the device to the server to authenticate the connection.

- Конфиденциальность удостоверения (внешнее удостоверение). Введите текст, отправляемый в ответ на запрос удостоверения EAP. Identity privacy (outer identity): Enter the text sent in response to an EAP identity request. Этот текст может иметь любое значение. This text can be any value. Во время проверки подлинности сначала будет отправлено это анонимное удостоверение, после чего в защищенный туннель будет отправлена фактическая идентификация. During authentication, this anonymous identity is initially sent, and then followed by the real identification sent in a secure tunnel.

Сертификат PKCS. Выберите профиль сертификата клиента PKCS и доверенный корневой сертификат, которые развернуты на устройстве. PKCS certificate: Select the PKCS client certificate profile and trusted root certificate that are also deployed to the device. Этот сертификат клиента выполняет роль удостоверения, которое устройство предоставляет серверу для проверки подлинности при подключении. The client certificate is the identity presented by the device to the server to authenticate the connection.

- Конфиденциальность удостоверения (внешнее удостоверение). Введите текст, отправляемый в ответ на запрос удостоверения EAP. Identity privacy (outer identity): Enter the text sent in response to an EAP identity request. Этот текст может иметь любое значение. This text can be any value. Во время проверки подлинности сначала будет отправлено это анонимное удостоверение, после чего в защищенный туннель будет отправлена фактическая идентификация. During authentication, this anonymous identity is initially sent, and then followed by the real identification sent in a secure tunnel.

Производные учетные данные. Используйте сертификат, полученный на основе смарт-карты пользователя. Derived credential: Use a certificate that’s derived from a user’s smart card. Дополнительные сведения см. в статье Использование производных учетных данных в Microsoft Intune. For more information, see Use derived credentials in Microsoft Intune.

Защищенный EAP (PEAP). Кроме того, укажите: Protected EAP (PEAP): Also enter:

Имена серверов сертификатов. Введите одно или несколько общих имен, используемых в сертификатах, выданных доверенным центром сертификации (ЦС). Certificate server names: Enter one or more common names used in the certificates issued by your trusted certificate authority (CA). Если вы укажете эти сведения, диалоговое окно динамической проверки, которое отображается на устройствах пользователей при подключении к сети Wi-Fi, не будет отображаться. If you enter this information, you can bypass the dynamic trust dialog shown on user devices when they connect to this Wi-Fi network.

Корневой сертификат для проверки сервера. Выберите профиль доверенного корневого сертификата, используемый для проверки подлинности подключения. Root certificate for server validation: Select the trusted root certificate profile used to authenticate the connection.

Выполнять проверку сервера. Если для этого параметра задано значение Да, на этапе 1 согласования PEAP устройства проверяют сертификат и сервер. Perform server validation: When set to Yes, in PEAP negotiation phase 1, devices validate the certificate, and verify the server. Выберите Нет, чтобы заблокировать или предотвратить такую проверку. Select No to block or prevent this validation. Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр. When set to Not configured, Intune doesn’t change or update this setting.

Если вы выбрали Да, также настройте следующие параметры: If you select Yes, also configure:

- Отключить запросы пользователей для проверки сервера. Если для этого параметра задано значение Да, на этапе 1 согласования PEAP пользовательские запросы на авторизацию новых серверов PEAP для доверенных центров сертификации не отображаются. Disable user prompts for server validation: When set to Yes, in PEAP negotiation phase 1, user prompts asking to authorize new PEAP servers for trusted certification authorities aren’t shown. Выберите Нет, чтобы запросы отображались. Select No to show the prompts. Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр. When set to Not configured, Intune doesn’t change or update this setting.

Require cryptographic binding (Требование криптографической привязки). Если для этого параметра задано значение Да, он предотвращает подключения к серверам PEAP, которые не используют криптографическую привязку во время согласования PEAP. Require cryptographic binding: Yes prevents connections to PEAP servers that don’t use cryptobinding during the PEAP negotiation. При значении Нет криптографическая привязка не требуется. No doesn’t require cryptobinding. Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр. When set to Not configured, Intune doesn’t change or update this setting.

Метод проверки подлинности. Выберите метод проверки подлинности, используемый клиентами устройств. Authentication method: Select the authentication method used by your device clients. Доступны следующие параметры: Your options:

Имя пользователя и пароль. Пользователю предлагается ввести имя пользователя и пароль для аутентификации подключения. Username and Password: Prompt the user for a user name and password to authenticate the connection. Кроме того, укажите: Also enter:

- Конфиденциальность удостоверения (внешнее удостоверение). Введите текст, отправляемый в ответ на запрос удостоверения EAP. Identity privacy (outer identity): Enter the text sent in response to an EAP identity request. Этот текст может иметь любое значение. This text can be any value. Во время проверки подлинности сначала будет отправлено это анонимное удостоверение, после чего в защищенный туннель будет отправлена фактическая идентификация. During authentication, this anonymous identity is initially sent, and then followed by the real identification sent in a secure tunnel.

Сертификат SCEP. Выберите профиль сертификата клиента SCEP, развернутый на устройстве. SCEP certificate: Select the SCEP client certificate profile that is also deployed to the device. Этот сертификат выполняет роль идентификатора, который устройство предоставляет серверу для аутентификации подключения. This certificate is the identity presented by the device to the server to authenticate the connection.

- Конфиденциальность удостоверения (внешнее удостоверение). Введите текст, отправляемый в ответ на запрос удостоверения EAP. Identity privacy (outer identity): Enter the text sent in response to an EAP identity request. Этот текст может иметь любое значение. This text can be any value. Во время проверки подлинности сначала будет отправлено это анонимное удостоверение, после чего в защищенный туннель будет отправлена фактическая идентификация. During authentication, this anonymous identity is initially sent, and then followed by the real identification sent in a secure tunnel.

Сертификат PKCS. Выберите профиль сертификата клиента PKCS и доверенный корневой сертификат, которые развернуты на устройстве. PKCS certificate: Select the PKCS client certificate profile and trusted root certificate that are also deployed to the device. Этот сертификат клиента выполняет роль удостоверения, которое устройство предоставляет серверу для проверки подлинности при подключении. The client certificate is the identity presented by the device to the server to authenticate the connection.

- Конфиденциальность удостоверения (внешнее удостоверение). Введите текст, отправляемый в ответ на запрос удостоверения EAP. Identity privacy (outer identity): Enter the text sent in response to an EAP identity request. Этот текст может иметь любое значение. This text can be any value. Во время проверки подлинности сначала будет отправлено это анонимное удостоверение, после чего в защищенный туннель будет отправлена фактическая идентификация. During authentication, this anonymous identity is initially sent, and then followed by the real identification sent in a secure tunnel.

Производные учетные данные. Используйте сертификат, полученный на основе смарт-карты пользователя. Derived credential: Use a certificate that’s derived from a user’s smart card. Дополнительные сведения см. в статье Использование производных учетных данных в Microsoft Intune. For more information, see Use derived credentials in Microsoft Intune.

Параметры прокси-сервера организации. Выберите «Да», чтобы использовать параметры прокси-сервера в организации. Company Proxy settings: Select to use the proxy settings within your organization. Доступны следующие параметры: Your options:

Нет: Параметры прокси-сервера не настроены. None: No proxy settings are configured.

Настроить вручную. Введите IP-адрес прокси-сервера и его номер порта. Manually configure: Enter the Proxy server IP address and its Port number.

Настроить автоматически. Введите URL-адрес, указывающий на скрипт автоматической настройки прокси-сервера (PAC). Automatically configure: Enter the URL pointing to a proxy auto configuration (PAC) script. Например, введите http://proxy.contoso.com/proxy.pac . For example, enter http://proxy.contoso.com/proxy.pac .

Дополнительные сведения о файлах PAC см. в разделе Файл автоматической настройки прокси-сервера (PAC) (открывается веб-сайт, отличный от Майкрософт). For more information on PAC files, see Proxy Auto-Configuration (PAC) file (opens a non-Microsoft site).

Требовать соответствия профиля Wi-Fi федеральному стандарту обработки информации (FIPS) . Выберите Да при проверке на соответствие стандарту FIPS 140-2. Force Wi-Fi profile to be compliant with the Federal Information Processing Standard (FIPS): Select Yes when validating against the FIPS 140-2 standard. Этот стандарт является обязательным для всех федеральных государственных учреждений США, которые используют системы безопасности на основе криптографии для защиты конфиденциальной, но не секретной информации, хранящейся в цифровом виде. This standard is required for all US federal government agencies that use cryptography-based security systems to protect sensitive but unclassified information stored digitally. Выберите Нет, чтобы отказаться от совместимости с FIPS. Select No to not be FIPS-compliant.

Использование файла импортированных параметров Use an imported settings file

Если используются параметры, недоступные в Intune, параметры Wi-Fi можно экспортировать с другого устройства на платформе Windows. For any settings not available in Intune, you can export Wi-Fi settings from another Windows device. При экспорте создается XML-файл со всеми параметрами. This export creates an XML file with all the settings. Затем этот файл можно импортировать в Intune и использовать его в качестве профиля Wi-Fi. Then, import this file in to Intune, and use it as the Wi-Fi profile. См. раздел Экспорт и импорт параметров Wi-Fi для устройств на платформе Windows. See Export and import Wi-Fi settings for Windows devices.

Дальнейшие шаги Next steps

Профиль создан, но пока он может не выполнять никаких действий. The profile is created, but may not be doing anything. Обязательно изучите статьи Назначение профилей пользователей и устройств в Microsoft Intune и Мониторинг профилей устройств в Microsoft Intune. Be sure to assign the profile, and monitor its status.