- Soft Установка Metasploit на Windows — руководство пользователя

- Как пользоваться Metasploit Framework

- Установка Metasploit Framework

- База данных Metasploit

- Получение точки опоры

- Полезная нагрузка

- Листенер

- Эксплоиты

- Эксплуатация и постэксплуатация

- Windows

- База meterpreter

- Туннели

- Сбор учетных данных

- Разведка

- Обеспечение доступа

- macOS

- Linux

- Android

- Заключение

Soft Установка Metasploit на Windows — руководство пользователя

Об установщике Metasploit

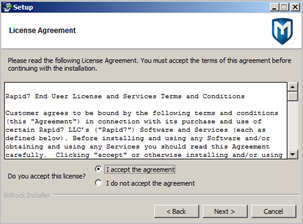

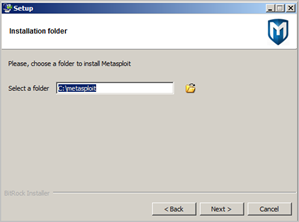

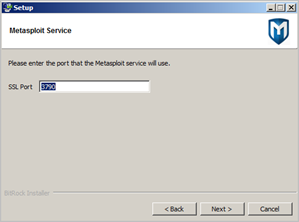

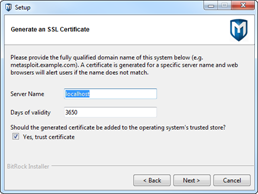

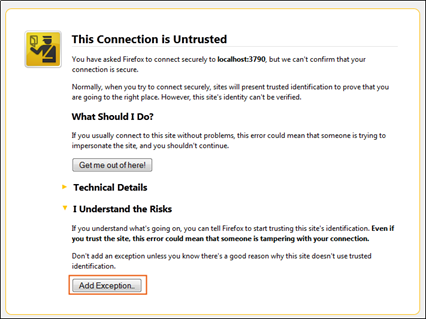

Стандартный установщик Metasploit использует графический интерфейс, чтобы помочь вам в процессе установки. Обычно, это несколько подсказок, которые помогают определить локацию для установки Metasploit и порт, который вы хотите, чтобы Metasploit использовал. Когда начинается инсталляция, установщик инсталлирует зависимости и службы, необходимые для запуска Metasploit.

* Это минимальные требования для запуска Metasploit. Если вы устанавливаете Metasploit и Nexpose Ultimate вместе, то мы рекомендуем вам установить их в отдельные друг от друга системы. Если вы попробуете запустить обе программы на одной системе, то у них могут возникнуть проблемы с производительностью.

Для получения большей информации об установке Nexpose и ControlsInsight посетите Support: Technical Support and Customer Care.

Перед началом установки Metasploit

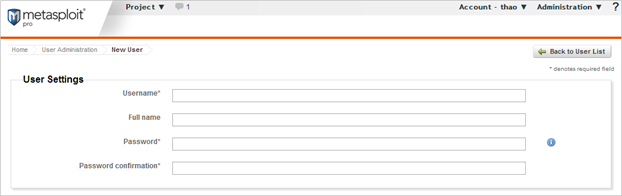

Установка Metasploit

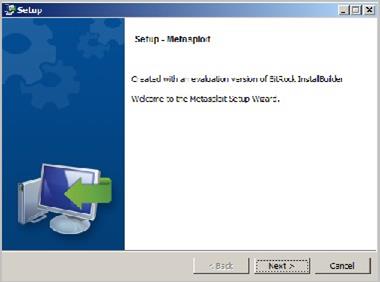

- Найдите файл установщик Windows и дважды щелкните на значке программы установки.

- Когда появится окно установки, нажмите Next для начала инсталляции.

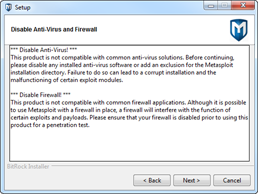

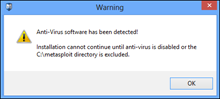

- Если установщик обнаружит, что антивирус или фаервол не отключен, то возникнет следующее предупреждение:

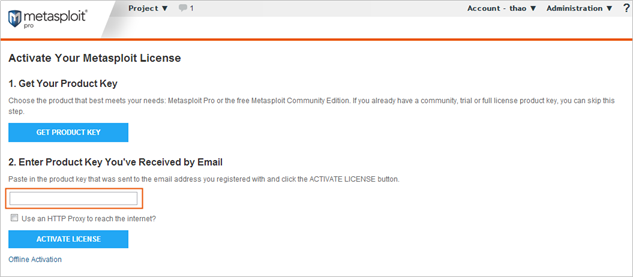

- Активация лицензионного ключа.

После активации лицензионного ключа появится страница продукта. Если вам необходима помощь, чтобы начать использовать программу, ознакомьтесь с Руководством пользователя Metasploit Pro.

Как получить лицензионный ключ?

Пожалуйста, свяжитесь с нашим отделом продаж по адресу [email protected] для получения ключа.

Как решить следующую проблему «Metasploit is initializing error»?

После установки Metasploit, возможно, вам понадобится подождать несколько минут для перезапуска сервиса. Если сервис не перезагрузился, сделайте это вручную.

Выберите Пуск>Программы>Службы> Metasploit>Остановить службу (Start > Programs > Metasploit > Services > Stop Services). Затем выберите Пуск>Программы> Metasploit>Службы>Запустить службу (Start > Programs > Metasploit > Services > Start Services) для перезапуска службы Metasploit.

Как пользоваться Metasploit Framework

Metasploit Framework — самый масштабный и распиаренный из всех фреймворков для эксплуатации и постэксплуатации. Даже если ты не используешь его сам, то наверняка встречал немало упоминаний MSF в наших статьях. Однако вводной статьи по нему на нашем сайте не было. Я попробую начать с самого начала, а заодно расскажу, как пользоваться Metasploit Framework, и дам разные практические советы.

Установка Metasploit Framework

В дистрибутивах, предназначенных для пентеста (к примеру, Kali или Parrot OS), этот продукт либо предустановлен, либо легко устанавливается следующей командой:

Если же ты хочешь использовать Metasploit Framework, например, в Ubuntu, то его можно установить из официального репозитория. Для этого набери в консоли следующие директивы:

База данных Metasploit

Довольно часто пользователям Metasploit приходится ломать сети, содержащие очень много хостов. И наступает момент, когда аккумулирование всей полученной информации занимает непозволительно долгое время. Именно тогда начинаешь ценить возможность работы Metasploit Framework с СУБД PostgreSQL. Metasploit может сам сохранять и удобно формализовать полученную информацию благодаря модулю msfdb. Для работы с базами необходимо запустить службу postgresql и создать базу для Metasploit.

«>

Проверить подключение к базе данных можно из самого фреймворка, выполнив команду db_status.

«>

Чтобы было удобней работать с различными областями (хостами, сетями или доменами) и разделять данные для структуризации, msfdb имеет поддержку так называемого рабочего пространства. Давай добавим новое пространство в наш проект.

«>

Теперь мы действуем в созданном рабочем пространстве. Представим, что мы находимся в сети 192.168.6.0.24. Давай поищем в ней доступные хосты. Для этого будем использовать Nmap, но из Metasploit и с привязкой к текущей базе данных — db_nmap.

Сам вывод Nmap нам неинтересен: все, что нужно, будет сохранено в базе данных. К примеру, у нас есть уже все просканированные хосты и мы можем их просмотреть одним списком с помощью команды hosts.

«>

Но заодно с хостами были сохранены и все службы, список которых у нас теперь также всегда будет под рукой. При этом мы можем посмотреть как вообще все службы на портах, так и список служб для определенного хоста.

«>

У базы данных msfdb есть очень крутая возможность — сохранение всех найденных учетных данных. Об этой функции я расскажу позже, а сначала несколько слов о возможностях брутфорса, которыми располагает фреймворк. Полный список перебираемой информации для коллекционирования учетных данных можно получить следующей командой:

«>

Обрати внимание на SMB. Чтобы узнать, для чего именно предназначен определенный модуль и его описание (со ссылкой на cvedetails), а также посмотреть данные, которые нужно передать в качестве параметров, следует воспользоваться командой info.

«>

Давай выберем этот модуль, зададим название домена, имя пользователя, интересующий нас хост и список паролей.

«>

Если найденный пользователь — администратор, Metasploit сообщит нам об этом, что очень удобно. Но ведь в нашей сети может быть 100 машин и даже больше, а на них наверняка запущено множество служб. Как правило, удается собрать много учетных данных, используя только модули брутфорса. Использование msfdb позволяет не тратить время на коллекционирование всех обнаруженных логинов, хешей, паролей, так как они автоматически остаются в хранилище учетных данных, посмотреть которое можно командой creds.

«>

Я описал не все функции msfdb (есть интеграции со сканерами Nessus и OpenVAS), а лишь те, которыми постоянно пользуется наша команда.

Получение точки опоры

Полезная нагрузка

Metasploit предоставляет большой арсенал возможностей для создания полезной нагрузки. Но нужно учитывать, что существуют разные способы внедрения этой самой нагрузки. С помощью фреймворка можно создавать как легкие пейлоады для выполнения команд и получения простого шелла, так и сложные, например meterpreter или VNC (с использованием дополнительного загрузчика).

При этом одна и та же полезная нагрузка может работать как в режиме ожидания подключения (bind), так и в режиме reverse (для бэкконнекта от целевого хоста). Стоит учитывать, что чем легче нагрузка, тем больше ее надежность и стабильность. Так, обычный шелл может быть создан с помощью AWK, jjs, Lua, Netcat, Node.js, Perl, R, Ruby, socat, stub, zsh, ksh, Python, PHP, PowerShell.

Чтобы найти нагрузку для определенного случая, используем команду search.

«>

В большинстве случаев используется загрузчик в одном из следующих форматов: raw, ruby, rb, perl, pl, c, js_be, js_le, java, dll, exe, exe-small, elf, macho, vba, vbs, loop-vbs, asp, war. Для работы с пейлоадами в составе фреймворка имеется свой модуль — msfvenom.

Давай для примера создадим нагрузку meterpreter типа reverse, работающую по протоколу TCP для операционной системы Windows, — это windows/x64/meterpreter/reverse_tcp.

«>

Главными параметрами для этой полезной нагрузки будут LHOST и LPORT — адрес и порт нашего сервера для бэкконнекта. Создадим нагрузку в формате *.exe.

«>

Исполняемый файл с нагрузкой готов. Да, у msfvenom есть еще много функций вроде задержек и кодеров, но наша команда их не использует.

Листенер

За создание листенера отвечает модуль exploit/multi/handler. Этому модулю нужно указать только целевой пейлоад, с которым он будет взаимодействовать, и параметры этого пейлоада.

«>

Есть быстрый способ создать такой листенер — команда укладывается в одну строку.

«>

И теперь наша задача сделать так, чтобы файл с нагрузкой был выполнен на целевом хосте.

Эксплоиты

Об используемых нами эксплоитах в обертке Metasploit Framework я расскажу кратко, так как для получения точки опоры мы используем только два из них. Это exploit/windows/smb/psexec и exploit/windows/smb/ms17_010_eternalblue. Конечно, если нам удается обнаружить уязвимые службы и для них есть эксплоиты в Metasploit, они тоже идут в дело, но такое случается редко. В следующих разделах мы чуть подробнее разберем именно нагрузку meterpreter, так как легкие нагрузки обеспечивают доступ к обычному шеллу, а vncinject просто открывает удаленный рабочий стол. Для модуля psexec укажем полученные учетные данные, адрес целевого хоста и тип нагрузки с необходимыми параметрами.

«>

В итоге мы получаем сессию meterpreter для удаленного хоста с операционной системой Windows.

Эксплуатация и постэксплуатация

Windows

База meterpreter

Теперь я расскажу о модулях, которые мы используем, когда у нас уже имеется сессия meterpreter. Как и во множестве других фреймворков, в Metasploit присутствуют полезные команды для загрузки файлов download и upload. Для стабильности мы можем перенести нашу сессию в другой процесс на хосте с помощью команды migrate. Эта команда принимает один параметр — PID целевого процесса, получить который можно из списка процессов (с помощью команды ps).

«>

Также мы можем создавать свои процессы. Для этого нужно указать лишь файл (-f) и при желании включить интерактивный (-i) или скрытый (-H) режимы.

«>

Кстати, проблема кодировки решается с помощью команды cp 65001. Опция, используемая почти всегда, — переход в контекст SYSTEM. Для этого нужно просто выполнить команду getsystem.

«>

Очень полезна функция поиска файлов, если тебе нужно найти на удаленной машине документы или архивы.

«>

Еще можно выполнить на взломанном хосте команду PowerShell или Python, а также загрузить PS1-файл или скрипт на Python в память. Для этого сначала запусти нужные модули, а потом выбери соответствующую команду.

«>

Туннели

Одна из самых крутых возможностей Metasploit — создание туннелей. Мы можем использовать захваченный хост как мост между внешней и внутренней сетью. Обычно сначала проверяют, есть ли дополнительные сетевые интерфейсы.

«>

Для обнаружения хостов мы можем посмотреть таблицу ARP.

«>

Теперь нам необходимо построить туннель. Сначала создадим маршрут и проверим его с помощью autoroute.

«>

Теперь отправим сессию в фоновый режим, тем самым перейдя из оболочки meterpreter в оболочку msf.

«>

На следующем этапе нам нужно настроить SOCKS-прокси-сервер. За это отвечает модуль auxiliary/server/socks4a. В качестве параметров он принимает хост и порт (по умолчанию — localhost:1080).

«>

Чтобы вернуться обратно в оболочку meterpreter, можно воспользоваться командой sessions и указать номер сессии.

«>

В качестве редиректора мы можем использовать ProxyChains. Для этого укажем адрес созданного нами прокси-сервера в файле конфигурации /etc/proxychains.conf.

«>

Теперь просканируем с помощью Nmap и созданного туннеля найденный в ARP-таблице хост.

Сбор учетных данных

Сбор паролей и хешей — неотъемлемая часть любой атаки, и Metasploit позволяет это делать легко и непринужденно. Первый метод — воспользоваться командой hashdump, которая собирает хеши из файла SAM.

«>

Если мы имеем доступ к контроллеру домена, то можем очень легко сдампить файл NTDS.DIT.

«>

При этом мы можем получать пароли из групповой политики и MS SQL благодаря модулям post/windows/gather/credentials/gpp, а также сохраненные пароли Skype, TeamViewer и Outlook (post/windows/gather/credentials/outlook, post/windows/gather/credentials/skype, post/windows/gather/credentials/teamviewer_passwords). Ну и конечно же, я не могу оставить без внимания браузеры, из которых мы получаем не только учетные данные, но еще и файлы куки, и историю просмотра веб-страниц.

«>

Все эти файлы сохранятся в базе msfdb, и к ним всегда можно получить доступ, выполнив команду loot.

«>

На самом деле файлы не текстовые. Они представляют собой базу данных SQLite, но вот сохраненные пароли мы находим без особого труда.

«>

И завершим раздел про учетные данные, упомянув интеграцию Metasploit с mimikatz. Для этого загрузим соответствующий модуль.

«>

О mimikatz я подробно рассказывать не буду — этот инструмент известен, наверное, всем читателям. В Metasploit интегрированы следующие модули, которые можно использовать по мере необходимости.

«>

Разведка

Про разведку в домене я расскажу вкратце. Команд для этой цели имеется великое множество, их можно найти по пути post/windows/gather/. В первую очередь нас интересует получение списка пользователей домена (enum_ad_users), всех групп (enum_ad_groups), зарегистрированных в домене компьютеров (enum_ad_computers), а также общих ресурсов (enum_shares). К более масштабным методам разведки в домене я отнесу модуль post/windows/gather/bloodhound, использующий одноименный инструмент.

Иногда для поиска вектора LPE необходимо изучить установленное на удаленных машинах ПО. Metasploit способен облегчить и эту задачу.

«>

Не мешает лишний раз проверить наличие каких-нибудь CVE для повышения привилегий. За их перечисление отвечает модуль post/multi/recon/local_exploit_suggester. Вот пример найденной этим модулем уязвимости.

«>

Иногда полезно собирать и анализировать трафик. Сначала нам нужно загрузить модуль sniffer и изучить доступные сетевые интерфейсы.

«>

Теперь следует активировать сниффер на определенном интерфейсе и указать файл, в который мы будем собирать трафик. После окончания сбора данных нужно будет завершить процесс прослушивания интерфейса.

«>

И не оставим без внимания возможности кейлоггера. Команды start, dump и stop аналогичны уже рассмотренным выше.

«>

Обеспечение доступа

Для обеспечения доступа в Metasploit предусмотрено множество крутых инструментов. Начнем с токенов доступа, которые позволяют нам выдать себя за других пользователей. Для начала загрузим модуль incognito и посмотрим, какие токены есть в системе.

«>

Судя по результатам обработки команды, мы можем войти в контекст пользователя MediaAdmin$. Давай сделаем это.

«>

И вот мы уже работаем от его имени! Выполнением программ на C# в памяти уже никого не удивить, поэтому скажу лишь, что это делается с помощью post/windows/manage/execute_dotnet_assembly.

Если мы заметим, что пользователь часто обращается к какому-то сайту по доменному имени, мы можем сделать копию страницы авторизации этого сайта и подменить его адрес в файле hosts.

Таким образом пользователь при обращении к www.microsoft.com будет попадать на наш сервер. При необходимости можно быстро установить на хост Python или SSH-сервер, для чего нам понадобятся следующие модули: post/windows/manage/install_python и post/windows/manage/install_ssh.

«>

Так же как и в Empire, мы можем включить RDP и изменить настройки файрвола с помощью модуля post/windows/manage/enable_rdp.

«>

Не секрет, что, если в момент атаки компьютер будет перезагружен, мы потеряем текущую сессию, поэтому важно на всякий случай закрепиться в системе. Тут все просто: можно использовать любой метод, который тебе по нраву (мы юзаем опцию -S).

«>

Напоследок нужно зачистить следы. Наша команда использует для этого возможности модуля clearev.

«>

Вот так и проходят атаки на Windows-машины.

macOS

Технология атак на компьютеры под управлением macOS уже подробно рассматривалась в статье, посвященной фреймворку Empire (ссылка выше). Поэтому не станем останавливаться на теории и сразу перейдем к практике. Нам нужно создать нагрузку в формате macho и запустить для нее листенер.

«>

После выполнения полезной нагрузки сразу проверим версию операционной системы.

«>

Теперь, когда мы знаем, с чем имеем дело, нам нужно перечислить важные файлы. В этом нам поможет модуль enum_osx, который запишет в журнал собранную информацию.

«>

Когда имеешь дело с маками, приходится по максимуму использовать приемы социальной инженерии. Например, с помощью password_prompt_spoof мы можем показать пользователю вот такое окошко.

«>

Можно сколько угодно нажимать Cancel: это совершенно бесполезно, потому что окно будет открываться заново, пока юзер не введет пароль.

«>

За работу кейлоггера отвечает модуль osx/capture/keylog_recorder, а за получение хешей — osx/gather/hashdump. Наблюдать за работой этих инструментов удобнее всего с помощью команды screenshare.

«>

Linux

Схема атаки на машины под управлением ОС Linux в целом такая же, как при работе с Windows и macOS. Сначала сгенерируем нагрузку, а затем запустим листенер и посмотрим информацию о системе.

«>

Поскольку разведка обычно проводится с помощью скриптов вроде LinPEAS, то Metasploit оставляет нам не так уж много возможностей. Тем не менее один модуль запускается всегда — local_exploit_suggester. С его помощью мы можем просмотреть эксплоиты для повышения привилегий.

«>

Еще один легкий, но приятный модуль уже для сохранения доступа — linux/manage/sshkey_persistence. Этот модуль запишет свой SSH-ключ, благодаря чему мы сможем в любой момент восстановить утраченный доступ к системе. Следует отметить, что скрипты перечисления не проверяют профили браузеров, мы это делаем с помощью firefox_creds.

«>

И последний полезный модуль — linux/manage/iptables_removal. С его помощью очень, очень удобно удалять правила файрвола.

«>

Android

С девайса под управлением Android можно вытащить много интересной информации. Эта обширная тема тянет на отдельную заметку, поэтому здесь мы разберем несколько прикольных фишек, которые предоставляет для данной платформы meterpreter. Давай соберем нагрузку для Android с помощью msfvenom.

«>

Теперь активируем листенер.

«>

Затем любым удобным способом доставим созданный нами .apk-файл на целевое устройство и выполним его. Приложение запустится в фоновом режиме, и пользователь не заметит ничего подозрительного.

«>

Первым делом скроем значок своего приложения командой hide_app_icon, чтобы оно не отображалось в меню пользователя. Также сразу полезно узнать, рутован ли смартфон, — для этого используется тулза check_root.

«>

Используемый нами инструментарий позволяет устанавливать, удалять, просматривать установленные программы и запускать приложения. Например, я поудалял на смартфоне все программы от производителя. Сделать это можно с помощью следующих команд:

- app_list

- app_install

- app_uninstall

- app_run

«>

Также мы можем получить все контакты, список вызовов и SMS благодаря модулям dump_contacts, dump_calllog, dump_sms. Но самая крутая фишка — следить за перемещением пользователя смартфона при помощи модуля geolocate.

«>

Заключение

Как видишь, Metasploit намного более универсальный, чем другие фреймворки, поэтому сравнивать его с конкурентами очень непросто. Это один из инструментов, о возможностях которых нужно как минимум знать. Надеюсь, эта статья помогла тебе в их освоении.