- DenTNT.trmw.ru

- Записная книжка

- Process Explorer: Integrity Level (Уровень целостности)

- Как контролировать уровень целостности файлов Windows 10, папок 2021

- unboxing turtles slime surprise toys learn colors

- Уровень целостности Windows

- Как это работает?

- Использование MicEnum в Windows 10

- Осторожнее с разрешениями

- Сканирование системы

- Сканирование реестра

- Взять на себя ответственность

- Потоки целостности ReFS ReFS integrity streams

- Принцип работы How it works

- Производительность Performance

- Проверка целостности Integrity scrubber

- Примеры Examples

- Get-FileIntegrity Get-FileIntegrity

- Set-FileIntegrity Set-FileIntegrity

DenTNT.trmw.ru

Записная книжка

Process Explorer: Integrity Level (Уровень целостности)

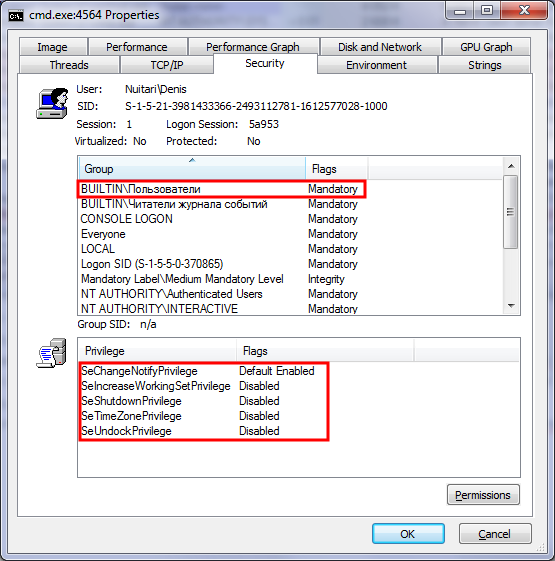

Если в Process Explorer на заголовке колонки нажать правую кнопку мышки и выбрать Select Columns… , то на вкладке Process Image можно увидеть чекбокс Integrity Level. На русский язык это можно перевести как «Уровень целостности», хотя это не отразит всю суть этой настройки. Как следует из названия, чекбокс Integrity Level включает отображение установленного уровня целостности для процесса. Причем этот уровень основан не на NTFS-разрешениях, а на проверке прав доступа у текущего объекта, которому присвоен маркер доступа (security access token).

Если не рассматривать максимальный уровень (System), то для пользователя доступны 3 вида — High, Medium и Low.

High — это максимальный уровень, который присваивается процессам, запущенным любым процессом, имеющим права Администратора.

Medium — это уровень, с которым запускаются процессы от учетной записи с правами авторизованного пользователя.

Low — уровень процесса, который был вызван с принудительным понижением привилегий процесса. Это можно сделать в Process explorer через меню:

File -> Run as Limited User…

Или через утилиту из комплекта PsTools

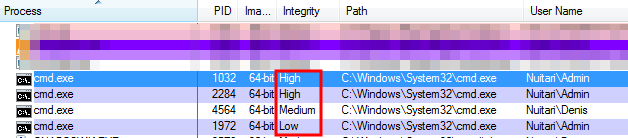

На скриншоте выше мы видим четыре процесса cmd.exe:

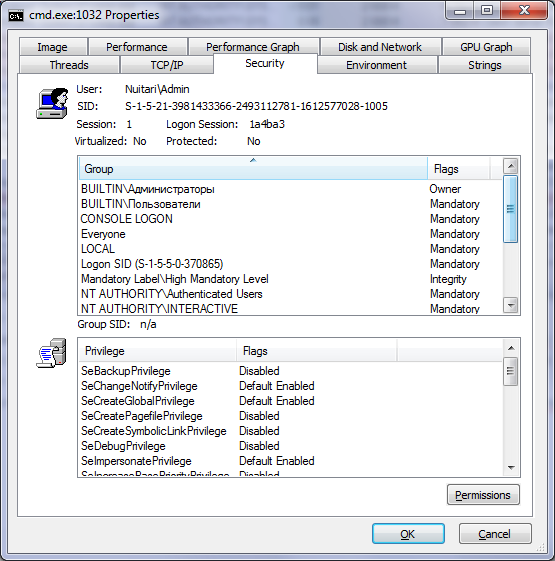

1. Самая верхняя в списке консоль (PID = 1032) была запущена от пользователя с правами Администратора (Integrity = high).

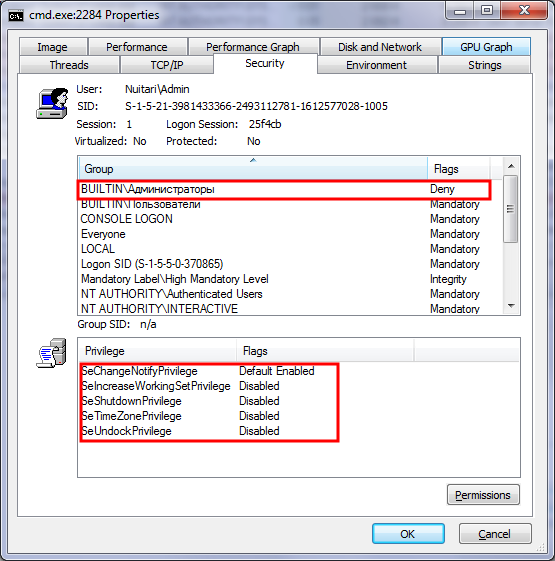

2. Консоль (PID = 2284) была запущена с ограниченными правами через меню Process Explorer ( File -> Run as Limited User… ). Сам Process Explorer был запущен с правами админа, может поэтому Integrity Level остался равным high, хотя мне кажется, это некорректное отображение, т.к. права у него урезаны:

3. Консоль (PID=4564) была запущена из под учетной записи с правами обычного пользователя (Integrity = medium):

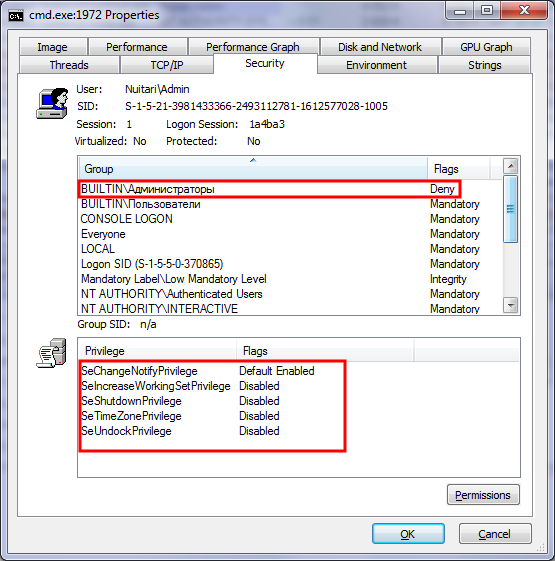

4. Последняя консоль в списке (PID=1972) была запущена из под админской учетки, но с помощью понижения привилегий (Integrity = low):

Хоть консоли из пункта 2 (PID=2284) и пункта 4 (PID=1972) имеют разный уровень целостности (Integrity Level), но привилегии у них одинаковые.

Пока не знаю почему, но если вызывать консоль способом из пункта 4, то в нее нельзя будет перетащить ярлык с рабочего стола при работе под учетной записью с правами обычного пользователя. А вот если запускать консоль с пониженной привилегией таким способом:

будет вызвана 32-битная консоль. В этом случае как и полагается будет работать перетаскивание ярлыков с рабочего стола пользователя в консоль.

Вообще механизм уровней целостности позволяет процессу с более высоким приоритетом взаимодействовать с процессом у которого приоритет ниже (но не наоборот). То есть я могу перетащить с рабочего стола пользователя ярлык в консоль с при этом в консоль будет вставлен полный путь этого ярлыка.

Консоль (PID = 2284), запущенная с ограниченными привилегиями из Process Explorer, уже не будет иметь админских прав:

Попытка зайти в папку пользователя, на которую нет явных прав, привела к отказу. То же самое произойдет, при попытке перейти в папку пользователя в консоли (PID=1972), привилегии которой понижены с помощью psexec.

Подобная система распределения прав имеет отношение и к некоторым папкам.

Если рассмотреть папки профиля пользователя (при условии, что текущий диск C):

мы увидим три папки профиля:

Сейчас нас интересует папка Local . На нее и на папку LocalLow назначаются специальные права. Чтобы это проверить, можно запустить консоль обычным способом под пользователем Админ и там перейти во временную папку:

Теперь мы находимся во временной папке профиля Admin. Если мы попытаемся создать там файл, то все получится:

Можно его посмотреть:

будет выведено время, которое было записано в файл:

Теперь запустим из под учетки Админа консоль с пониженным уровнем целостности:

Как и ранее перейдем во временную папку и попытаемся там создать файл, записав в него текущее время. Но на этот раз мы получим сообщение об отказе доступа:

При этом прочитать записанный ранее файл мы сможем:

Если же теперь перейти в папку LocalLow , то там мы сможем создать файл:

Если запустить для этой папки icacls, то для нее будет стоять отметка о пониженном уровне целостности (отметка Mandatory Label\Low Mandatory Level):

Выводы никакие делать не буду, т.к. это статья не для журнала, а «себе на заметку».

Как контролировать уровень целостности файлов Windows 10, папок 2021

unboxing turtles slime surprise toys learn colors

У вас когда-нибудь возникала проблема «Доступ запрещен» при просмотре через ваш собственный компьютер? Должно быть ощущение, что компьютер не дает вам разрешение на просмотр определенных файлов, даже если это ваш персональный компьютер. Ну, вот как вы можете вернуть себе контроль.

Уровень целостности Windows

В Windows Vista есть одна хорошая вещь, над которой Microsoft поработала. И это безопасность. Несмотря на то, что некоторые виды вредоносных программ могут проникать и выдавать вам раздражающие сообщения об ошибках «Доступ запрещен», безопасность Windows по-прежнему уделяется больше внимания, чем когда-либо прежде.

Честно говоря, я даже не помню, когда в последний раз лично запускал антивирусное сканирование всей системы на своих компьютерах с Windows 10. То, что я старательно использовал в эпоху Windows XP.

Уровень целостности в Windows относится к концепции безопасности Mandatory Integrity Control (MIC), которая повышает уровень надежности структур папок и файлов, а также регистрируется в Windows. Это позволяет ОС ограничивать права доступа в зависимости от уровня каждого файла и папки.

Как это работает?

Чтобы углубиться в это, было бы слишком техническим. Но, как они сейчас говорят в мире смартфонов «всегда есть приложение для этого» — у нас (почти) всегда было «программное обеспечение для этого» в мире Windows.

Тот, который показывает уровень целостности лучше, чем любой другой, называется MicEnum. Это изящное программное обеспечение дает вам графическое представление о том, что именно происходит с этими правами доступа на вашем компьютере с Windows. Итак, давайте посмотрим, как это сделать.

Использование MicEnum в Windows 10

После того, как вы установите и запустите MicEnum на своем ПК, вы получите разветвленное представление Windows Explorer и отдельную вкладку для просмотра реестра. Уровень целостности каждого файла и папки отображается автоматически, и вам не нужно ничего делать, кроме как проверить, какие из них говорят, что доступ к ним запрещен .

Это файлы и папки, которые требуют вашего внимания. Если это системные файлы и папки, то вы можете быть уверены, что они помечены правильно, но кроме тех, которые действительно не должны быть слишком много файлов и папок, которые должны иметь это.

Осторожнее с разрешениями

Поскольку система разрешений связана с безопасностью ОС Windows, будет разумно изменить их, только если вы точно знаете, что делаете. Вы не можете изменить разрешение для файлов / папок для тех, которые помечены как Отказано в доступе, но вам обязательно нужно выполнить глубокое сканирование с установленным антивирусом или Защитником Windows.

Вы можете удалить заблокированные файлы: и вот как, но будьте очень осторожны и убедитесь, что вы не трогаете системные файлы. Чтобы быть в безопасности, создайте точку восстановления, прежде чем делать что-либо.

Сканирование системы

Как только вы щелкнете правой кнопкой мыши на папке слева, вы также получите возможность запустить полное сканирование . Это сканирование будет сканировать все дерево, чтобы увидеть, не унаследовало ли подмножество целостность родителя. Этот шаг может занять некоторое время, поэтому вам нужно набраться терпения. Вот видео, которое я сделал из начального сканирования на моем компьютере.

Сканирование реестра

Аналогичным образом, вы можете перейти на вкладку « Просмотр реестра » и выполнить там сканирование, но будьте еще более осторожны, суетясь с чем-либо здесь. Если вы мало знаете о настройках реестра в Windows, то лучше их оставить.

Мониторинг общих файлов и папок. Вот как это можно сделать на платформе Windows.

Взять на себя ответственность

Это был один удобный инструмент и несколько добавленных советов по управлению файлами и папками в Windows 10. Однако мы хотели бы услышать, что вы используете и как. Присоединяйтесь к нам на наших форумах для быстрого общения.

Потоки целостности ReFS ReFS integrity streams

Область применения: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server (половина ежегодного канала), Windows 10 Applies to: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server (Semi-Annual Channel), Windows 10

Потоки целостности — это дополнительная функция ReFS, которая проверяет и поддерживает целостность данных с помощью контрольных сумм. Integrity streams is an optional feature in ReFS that validates and maintains data integrity using checksums. Хотя ReFS всегда применяет контрольные суммы для метаданных, по умолчанию ReFS не создает и не проверяет контрольные суммы для данных файлов. While ReFS always uses checksums for metadata, ReFS doesn’t, by default, generate or validate checksums for file data. Потоки целостности — это необязательный компонент, который позволяет пользователям использовать контрольные суммы для данных файлов. Integrity streams is an optional feature that allows users to utilize checksums for file data. Когда потоки целостности включены, ReFS может точно определить, являются ли данные допустимыми или они повреждены. When integrity streams are enabled, ReFS can clearly determine if data is valid or corrupt. Кроме того, ReFS и дисковые пространства могут совместно исправлять поврежденные метаданные и данные. Additionally, ReFS and Storage Spaces can jointly correct corrupt metadata and data automatically.

Принцип работы How it works

Потоки целостности можно включить для отдельных файлов, каталогов или всего тома, а параметры потока целостности можно изменить в любое время. Integrity streams can be enabled for individual files, directories, or the entire volume, and integrity stream settings can be toggled at any time. Кроме того, параметры потока целостности для файлов и каталогов наследуются от родительских каталогов. Additionally, integrity stream settings for files and directories are inherited from their parent directories.

После включения потоков целостности ReFS создает и поддерживает контрольную сумму для указанных файлов в метаданных этих файлов. Once integrity streams is enabled, ReFS will create and maintain a checksum for the specified file(s) in that file’s metadata. Эта контрольная сумма позволяет ReFS проверить целостность данных перед доступом к ним. This checksum allows ReFS to validate the integrity of the data before accessing it. Перед возвратом любых данных, для которых включены потоки целостности, ReFS сначала вычисляет их контрольную сумму: Before returning any data that has integrity streams enabled, ReFS will first calculate its checksum:

Затем эта сумма сравнивается с контрольной суммой в метаданных файла. Then, this checksum is compared to the checksum contained in the file metadata. Если контрольные суммы совпадают, данные помечается как допустимые и возвращаются пользователю. If the checksums match, then the data is marked as valid and returned to the user. Если суммы не совпадают, данные повреждены. If the checksums don’t match, then the data is corrupt. Устойчивость тома определяет, как ReFS реагирует на повреждения. The resiliency of the volume determines how ReFS responds to corruptions:

- Если ReFS подключена к неустойчивому пространству или обычному диску, ReFS возвращает пользователю ошибку без поврежденных данных. If ReFS is mounted on a non-resilient simple space or a bare drive, ReFS will return an error to the user without returning the corrupted data.

- Если ReFS подключена к устойчивому зеркалу или пространству с контролем четности, ReFS попытается исправить повреждение. If ReFS is mounted on a resilient mirror or parity space, ReFS will attempt to correct the corruption.

- Если попытка будет выполнена успешно, ReFS применяет корректирующую запись для восстановления целостности данных и возвращает приложению допустимые данные. If the attempt is successful, ReFS will apply a corrective write to restore the integrity of the data, and it will return the valid data to the application. Приложение так и не узнает о повреждениях. The application remains unaware of any corruptions.

- Если попытка оказалась неудачной, ReFS возвращает ошибку. If the attempt is unsuccessful, ReFS will return an error.

ReFS записывает все повреждения в системный журнал событий, в котором также указывается, были ли повреждения исправлены. ReFS will record all corruptions in the System Event Log, and the log will reflect whether the corruptions were fixed.

Производительность Performance

Хотя потоки целостности улучшают целостность данных системы, они также снижают производительность. Though integrity streams provides greater data integrity for the system, it also incurs a performance cost. Это вызвано несколькими причинами. There are a couple different reasons for this:

- Если потоки целостности включены, все операции записи становятся операциями типа «выделить при записи». If integrity streams are enabled, all write operations become allocate-on-write operations. Несмотря на то что это позволяет избежать ограничений с чтением, изменением и записью, так как ReFS не требуется считывать или изменять какие-либо имеющиеся данные, файловые данные часто будут фрагментированными, что замедляет операции чтения. Though this avoids any read-modify-write bottlenecks since ReFS doesn’t need to read or modify any existing data, file data frequently becomes fragmented, which delays reads.

- В зависимости от рабочей нагрузки и базового хранилища системы вычислительная стоимость расчета и проверки контрольной суммы может привести к увеличению задержки ввода-вывода. Depending on the workload and underlying storage of the system, the computational cost of computing and validating the checksum can cause IO latency to increase.

Поскольку потоки целостности снижают производительность, мы рекомендуем не включать их в требовательных к производительности системах. Because integrity streams carries a performance cost, we recommend leaving integrity streams disabled on performance sensitive systems.

Проверка целостности Integrity scrubber

Как описано выше, ReFS автоматически проверяет целостность данных перед осуществлением к ним доступа. As described above, ReFS will automatically validate data integrity before accessing any data. ReFS также использует фоновое средство очистки, которое позволяет ReFS проверять редко запрашиваемые данные. ReFS also uses a background scrubber, which enables ReFS to validate infrequently accessed data. Оно периодически сканирует том, пытаясь выявить скрытые повреждения и профилактически запуская процесс восстановления любых поврежденных данных. This scrubber periodically scans the volume, identifies latent corruptions, and proactively triggers a repair of any corrupt data.

Сканер целостности данных может проверять файловые данные только тех файлов, для которых включены потоки целостности. The data integrity scrubber can only validate file data for files where integrity streams is enabled.

По умолчанию сканер запускается каждые четыре недели, однако этот интервал можно настроить в планировщике заданий в разделе «Майкрософт > Windows> Проверка целостности данных». By default, the scrubber runs every four weeks, though this interval can be configured within Task Scheduler under Microsoft\Windows\Data Integrity Scan.

Примеры Examples

Для отслеживания и изменения параметров целостности данных файлов ReFS использует командлеты Get-FileIntegrity и Set-FileIntegrity. To monitor and change the file data integrity settings, ReFS uses the Get-FileIntegrity and Set-FileIntegrity cmdlets.

Get-FileIntegrity Get-FileIntegrity

Чтобы узнать, включены ли потоки целостности для данных файлов, используйте командлет Get-FileIntegrity. To see if integrity streams is enabled for file data, use the Get-FileIntegrity cmdlet.

Вы также можете использовать командлет Get-Item для получения параметров потоков целостности для всех файлов в указанном каталоге. You can also use the Get-Item cmdlet to get the integrity stream settings for all the files in a specified directory.

Set-FileIntegrity Set-FileIntegrity

Чтобы включить или отключить потоки целостности для данных файлов, используйте командлет Set-FileIntegrity. To enable/disable integrity streams for file data, use the Set-FileIntegrity cmdlet.

Вы также можете использовать командлет Get-Item для установки параметров потоков целостности для всех файлов в указанном каталоге. You can also use the Get-Item cmdlet to set the integrity stream settings for all the files in a specified folder.

Командлет Set-FileIntegrity также можно напрямую использовать для томов и каталогов. The Set-FileIntegrity cmdlet can also be used on volumes and directories directly.