- Кибератаки в подробностях: атаки с применением снифферов

- Как используют сниффер?

- Определение наличия сниффера

- Защита от снифферов

- Защита систем, основанных на свободном программном обеспечении

- 8 лучших программ для анализа сетевого трафика

- Лучшие снифферы пакетов и анализаторы сети

- Промышленные инструменты

- 1. SolarWinds

- Основы

- 2. tcpdump

- 3. Windump

- 4. Wireshark

- 5. tshark

- 6. Network Miner

- 7. Fiddler (HTTP)

- 8. Capsa

- Заключение

Кибератаки в подробностях: атаки с применением снифферов

В прошлых статьях серии мы рассмотрели атаки отказа в обслуживании и атаки, основанные на спуфинге пакетов. В данной статье мы перейдем к рассмотрению широко применяемой техники атак, основанной на использовании снифферов, которая обычно применяется взломщиками для получения информации. Мы рассмотрим несколько инструментов, используемых для захвата пакетов и обсудим пути защиты IT-инфраструктуры от этих атак.

Использование сниффера в сетях, работающих по протоколу TCP/IP подразумевает захват, декодирование, исследование и интерпретацию данных, передающихся в пакетах по сети. Целью атак с использованием сниффера является похищение информации, обычно такой, как идентификационные номера пользователей, данные о функционировании сети, номера кредитных карт и.т.д. Использование сниффера считается типом «пассивной» атаки, при котором атакующие не могут быть замечены в сети. Это обстоятельство затрудняет определение наличия данной атаки и, поэтому, этот тип атаки является опасным.

Как мы узнали из предыдущих статей серии, пакет TCP/IP содержит информацию, необходимую для соединения двух сетевых интерфейсов. Он содержит такие поля с информацией об исходном и целевом IP-адресах, номерах портов, номере пакета и типе протокола. Каждое из этих полей является необходимым для функционирования различных уровней сетевого стека и особенно приложений, относящихся к прикладному уровню (уровню 7 OSI), обрабатывающих принятые данные.

По своей природе протокол TCP/IP занимается только тем, что проверяет, сформирован ли пакет, добавлен ли он в Ethernet-фрейм и доставлен ли он от отправителя по сети к адресату. Однако, в этом протоколе не имеется механизмов для контроля безопасности данных. Таким образом, задача по установлению того, не произошло ли вмешательство в передачу данных, перекладывается на высшие уровни сетевого стека.

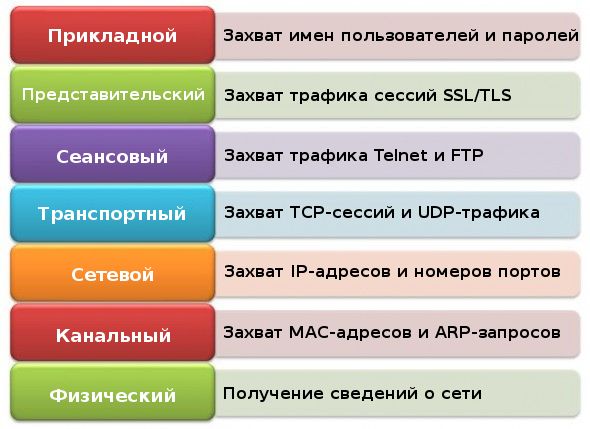

Для понимания того, для чего взломщики используют снифферы, нам следует знать о том, какие данные они могут получить из сети. Рисунок 1 иллюстрирует уровни OSI и ту информацию, которой взломщик может завладеть на каждом уровне, успешно использовав сниффер.

Рисунок 1. Распределение уровней OSI

Использование сниффера помогает взломщикам либо получить информацию непосредственно из сетевого трафика, либо получить данные о работе сети, которые могут быть использованы для подготовки последующих атак. Взломщики очень часто прибегают к использованию сниффера, так как возможно длительное его использование без риска быть разоблаченным.

Как используют сниффер?

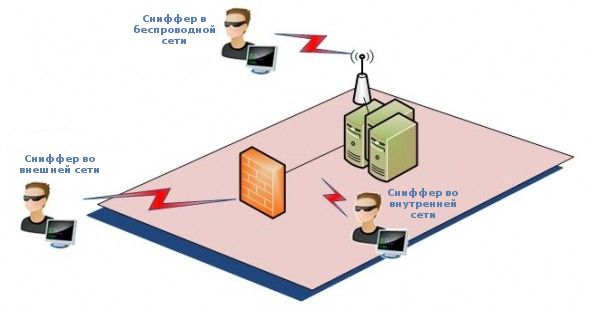

В ходе атак, заключающихся в захвате пакетов, используются снифферы, являющиеся либо программным обеспечением с открытым исходным кодом, либо коммерческим программным обеспечением. Грубо говоря, существуют три пути перехвата трафика в сети, показанные на рисунке 2.

Рисунок 2: Направления атак с использованием сниффера

Важно помнить о том, что атаки с использованием сниффера могу затрагивать диапазон от 1 до 7 уровня OSI. Если говорить о физическом соединении, кто-либо, уже имеющий доступ к внутренней локальной сети (чаще всего это работник компании), может использовать программы для прямого захвата сетевого трафика. Применяя техники спуфинга, взломщик, находящийся за пределами атакуемой сети, может вести перехват пакетов на уровне межсетевого экрана и и похищать данные. В последнее время все чаще используется атака, направленная на перехват данных беспроводных сетей, при которой задача атакующего упрощается, так как нужно всего лишь находиться в радиусе действия сети для сбора информации о ней и проникновения в нее.

В зависимости от того, каково нахождение взломщиков в сети, где производится перехват данных, они используют программы для захвата или программы для исследования пакетов. Современные снифферы предназначаются для диагностики сетей, но при этом также могут быть использованы и для взлома. Рассмотрите таблицу, описывающую этичные и неэтичные примеры использования снифферов.

Использование снифферов

| Примеры этичного использования | Примеры неэтичного использования |

|

|

В отношении технической стороны захвата пакетов следует помнить о том, что программы, осуществляющие захват пакетов всегда работают в promiscous-режиме, что делает возможным захват и сохранение всех данных, передающихся по сети, с их помощью. Это также означает то, что даже если пакет не предназначается для сетевого интерфейса, на котором работает сниффер, он все равно будет захвачен, сохранен и проанализирован.

В составе сниффера содержится свой собственный сетевой драйвер и выделяется большой участок памяти для буфера, вмещающего большое количество пакетов. Современные снифферы обладают возможностями анализа захваченных пакетов и конвертирования их в удобную для восприятия форму со статистической информацией. Теперь давайте рассмотрим несколько способов захвата данных в сети для того, чтобы понять, как действуют взломщики.

Захват данных в локальной сети (LAN sniff)

Сниффер, работающий во внутренней сети может захватывать данные со всего диапазона IP-адресов. Это помогает злоумышленнику получить данные о функционировании сети, такие, как список активных узлов, список открытых портов, данные об оборудовании серверов и другие. Как только получен список открытых портов, становится возможной атака на основе эксплуатации уязвимостей отдельных служб, работающих на определенных портах.

Захват информации об используемых протоколах (Protocol sniff)

Этот метод подразумевает захват данных, относящихся к различным протоколам, используемым в сети. Сначала создается список протоколов на основе захваченных данных. Этот список в будущем может использоваться для захвата данных, относящихся к отдельным протоколам. Например, если данных, относящихся к протоколу ICMP не было обнаружено во время захвата, считается, что этот протокол заблокирован. Однако, если при захвате обнаружены UDP-пакеты, отдельный сниффер для UDP-трафика начинает использоваться для захвата и расшифровки трафика, относящегося к Telnet, PPP, DNS и другим приложениям.

Захват ARP-трафика (ARP sniff)

В ходе этого популярного метода атаки злоумышленник захватывает как можно больший объем данных для создания таблицы соответствия IP-адресов MAC-адресам. Эта таблица впоследствии может быть использована для подмены ARP-записей (APR poisoning), спуфинг-атак или для эксплуатации уязвимостей маршрутизатора.

Похищение TCP-сессий (TCP session stealing)

Этот метод заключается в простом захвате трафика между IP-адресом отправителя и адресата, проходящего через сетевой интерфейс в promiscous-режиме. Такие подробности, как номера портов, типы служб, порядковые номера TCP и сами данные интересуют взломщиков в первую очередь. После захвата достаточного количества пакетов, опытные взломщики могут самостоятельно создавать TCP-сессии, вводя в заблуждение узлы, являющиеся источником и адресатом пакетов, а также осуществлять атаку перехвата с участием человека (man-in-the-middle) в отношении активной TCP-сессии.

Захват данных приложений (Application-level sniffing)

Обычно из захваченных пакетов данных можно получить некоторое количество информации относительно приложений, осуществляющих обмен данными, и на основе этой информации провести другие атаки или просто похитить эту информацию. Например, протокол захвата данных может быть исследован с целью идентификации операционной системы, анализа SQL-запросов, получения информации о TCP-портах, специфических для приложения, и.т.д. С другой стороны, создание списка приложений, исполняющихся на сервере является хорошим началом атаки в отношении этих приложений.

Похищение паролей (Web password sniffing)

Как становится ясно из названия, в ходе атаки перехватываются данные HTTP-сессий и из них выделяются идентификаторы пользователей и пароли, которые похищаются. Хотя для защиты HTTP-сессий от таких атак и разработан протокол SSL, существует множество сайтов во внутренних сетях, использующих стандартное менее безопасное шифрование. Достаточно просто перехватить данные зашифрованные по алгоритмам Base64 или Base128 и получить пароль, применив специальное программное обеспечение. В современных снифферах присутствует функция захвата и получения информации, передаваемой в рамках SSL-сессий, но использовать эту функцию непросто.

Определение наличия сниффера

Как упоминалось ранее, поскольку снифферы работают без изменения трафика, в сети их очень сложно идентифицировать. Тем не менее, существует ряд приемов, с помощью которых можно установить возможное присутствие сниффера. Существуют два пути определения наличия сниффера — уровня узла и уровня сети.

На уровне узлов вы можете использовать небольшие утилиты для того, чтобы определить, работает ли сетевая карта в promiscous-режиме на каждом узле сети. Так как основным требованием к системе для корректной работы сниффера является работа сетевого интерфейса в режиме приема всех приходящих пакетов, отключение этого режима может значительно помочь в прекращении работы отдельных снифферов.

В случае работы на уровне сети, существует программное обеспечение для определения наличия снифферов по наличию специфических пакетов. С другой стороны, на каждом узле могут выполняться сценарии для определения наличия известных снифферов, процессов, и.т.д. Современные антивирусные программы обладают возможностями определения наличия снифферов и их отключения.

Защита от снифферов

Хотя первым шагом для защиты от перехвата трафика и является правильное проектирование системы безопасности с жесткими правилами во время разработки архитектуры сети, существуют несколько методов, которые следует применить для того, чтобы сделать сетевую инфраструктуру менее уязвимой для подобного рода атак. Следующие методы позволяют повысить защиту сети.

Отключение promiscous-режима на сетевых интерфейсах приводит к отключению большинства снифферов. Это действие может быть автоматизировано путем создания специального сценария и добавления его в качестве задачи cron для ежедневного выполнения или контролироваться путем создания политики доступа к настройкам сетевой карты на уровне узла.

Использование свитчей для построения сети снижает вероятность успешного использования сниффера. В случае эксплуатации сети с применением свитчей пакеты доставляются напрямую адресату и недоступны всем узлам — это снижает возможность их захвата. К тому же, администраторам сетей проще определить наличие снифферов, рассматривая сегменты сети по отдельности.

Программы для определения наличия снифферов могут использоваться для определения режима работы сетевых карт, а также для контроля за процессами и приложениями, присутствующими на серверах или узлах сети. Эта возможность интегрирована в современные системы обнаружения проникновений.

Технология шифрования IPSec может быть использована для защиты пакетов, передающихся в рамках сетевой инфраструктуры, в случае обмена конфиденциальными данными. IPSec позволяет производить инкапсуляцию и шифрование данных и поддерживается современными маршрутизаторами, межсетевыми экранами и другими компонентами сетей. Практически все операционные системы поддерживают IPSec и эта технология широко используется в важной IT-инфраструктуре. Для защиты уровня сессий может использоваться шифрование трафика SSL и TLS.

Защита систем, основанных на свободном программном обеспечении

Давайте рассмотрим несколько снифферов для того, чтобы знать, какие программы для захвата пакетов используются в мире свободного программного обеспечения в наши дни. Linux-cистемы используют утилиту tcpdump, являющуюся прекрасным сниффером, поставляемым в комплекте системы и позволяющим захватывать и сохранять TCP-пакеты. В качестве сторонних инструментов с открытым исходным кодом следует упомянуть программу Wireshark (Ethereal), очень популярную из-за своего графического интерфейса и возможностей фильтрации и отображения захваченных пакетов. Утилиты Sniffit, Dsniff и Ettercap подобны названным выше, но предназначены для других целей. Например, утилита DSniff обладает мощными возможностями перехвата SSL-трафика.

Свободные операционные системы не имеют встроенных механизмов для защиты себя от снифферов. Методы, описанные выше, вполне могут быть использованы в различных дистрибутивах Linux для снижения их уязвимости к атакам с использованием сниффера. Мощная утилита AntiSniff, доступная в дистрибутивах Linux, может быть использована в сценарии для определения сетевых интерфейсов, работающих в promiscous-режиме.

Атаки с использованием сниффера очень сложно идентифицировать, поскольку они относятся к атакам пассивного типа. Существуют методы для обнаружения и отключения снифферов, которые следует использовать администраторам сетей для защиты IT-инфраструктуры от потерь и кражи данных.

Источник

8 лучших программ для анализа сетевого трафика

Оригинал: 8 best packet sniffers and network analyzers

Автор: Jon Watson

Дата публикации: 22 ноября 2017 года

Перевод: А. Кривошей

Дата перевода: декабрь 2017 г.

Сниффинг пакетов — это разговорный термин, который относится к искусству анализа сетевого трафика. Вопреки распространенному мнению, такие вещи, как электронные письма и веб-страницы, не проходят через сеть интернет одним куском. Они разбиты на тысячи небольших пакетов данных и таким образом отправляются через интернет. В этой статье мы рассмотрим лучшие бесплатные анализаторы сети и снифферы пакетов.

Есть множество утилит, которые собирают сетевой трафик, и большинство из них используют pcap (в Unix-подобных системах) или libcap (в Windows) в качестве ядра. Другой вид утилит помогает анализировать эти данные, так как даже небольшой объем траффика может генерировать тысячи пакетов, в которых трудно ориентироваться. Почти все эти утилиты мало отличаются друг от друга в сборе данных, основные отличия заключаются в том, как они анализируют данные.

Анализ сетевого трафика требует понимания того, как работает сеть. Нет никакого инструмента, который бы волшебным образом заменил знания аналитика об основах работы сети, такие как «3-х этапное рукопожатие» TCP, которое используется для инициирования соединения между двумя устройствами. Аналитики также должны иметь некоторое представление о типах сетевого трафика в нормально функционирующей сети, таких как ARP и DHCP. Это знание важно, потому что аналитические инструменты просто покажут вам то, о чем вы их попросите. Вам решать, что нужно просить. Если вы не знаете, как обычно выглядит ваша сеть, может быть сложно понять, что вы нашли то, что нужно, в массе собранных вами пакетов.

Лучшие снифферы пакетов и анализаторы сети

Промышленные инструменты

Начнем с вершины и далее спустимся к основам. Если вы имеете дело с сетью уровня предприятия, вам понадобится большая пушка. Хотя в основе почти все использует tcpdump (подробнее об этом позже), инструменты уровня предприятия могут решать определенные сложные проблемы, такие как корреляция трафика со множества серверов, предоставление интеллектуальных запросов для выявления проблем, предупреждение об исключениях и создание хороших графиков, чего всегда требует начальство.

Инструменты уровня предприятия, как правило, заточены на потоковую работу с сетевым трафиком, а не на оценку содержимого пакетов. Под этим я подразумеваю, что основное внимание большинства системных администраторов на предприятии заключается в том, чтобы сеть не имела узких мест в производительности. Когда такие узкие места возникают, цель обычно заключается в том, чтобы определить, вызвана ли проблема сетью или приложением в сети. С другой стороны, эти инструменты обычно могут обрабатывать такой большой трафик, что они могут помочь предсказать момент, когда сегмент сети будет полностью загружен, что является критическим моментом управления пропускной способностью сети.

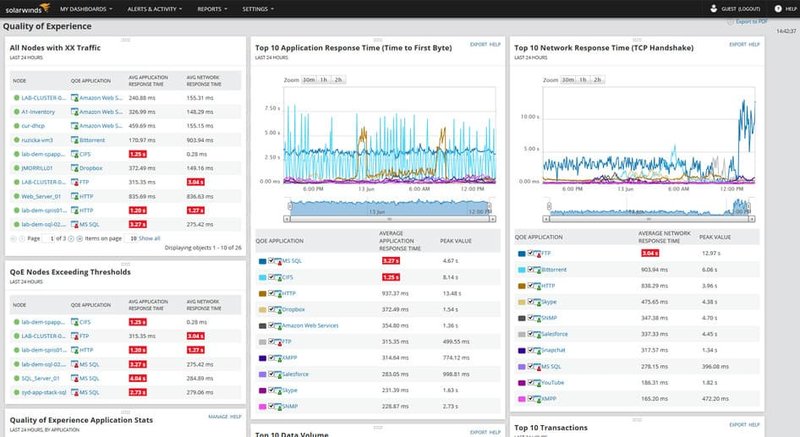

1. SolarWinds

SolarWinds — это очень большой набор инструментов управления IT. В этой статье более уместна утилита Deep Packet Inspection and Analysis которая является его составной частью. Сбор сетевого трафика довольно прост. С использованием таких инструментов, как WireShark, базовый анализ также не является проблемой. Но не всегда ситуация полностью понятна. В очень загруженной сети может быть трудно определить даже очень простые вещи, например:

— какое приложение в сети создает этот трафик?

— если приложение известно (скажем, веб-браузер), где его пользователи проводят большую часть своего времени?

— какие соединения самые длинные и перегружают сеть?

Большинство сетевых устройств, чтобы убедиться, что пакет идет туда, куда нужно, используют метаданные каждого пакета. Содержимое пакета неизвестно сетевому устройству. Другое дело — глубокая инспекция пакетов; это означает, что проверяется фактическое содержимое пакета. Таким образом можно обнаружить критическую сетевую информацию, которую нельзя почерпнуть из метаданных. Инструменты, подобные тем, которые предоставляются SolarWinds, могут выдавать более значимые данные, чем просто поток трафика.

Другие технологии управления сетями с большим объемом данных включают NetFlow и sFlow. У каждой есть свои сильные и слабые стороны,

здесь вы можете узнать больше о NetFlow и sFlow.

Анализ сетей в целом является передовой темой, которая базируется как на основе полученных знаний, так и на основе практического опыта работы. Можно обучить человека детальным знаниям о сетевых пакетах, но если этот человек не обладает знаниями о самой сети, и не имеет опыта выявления аномалий, он не слишком преуспеет. Инструменты, описанные в этой статье, должны использоваться опытными сетевыми администраторами, которые знают, что они хотят, но не уверены в том, какая утилита лучше. Они также могут использоваться менее опытными системными администраторами, чтобы получить повседневный опыт работы с сетями.

Основы

2. tcpdump

Основным инструментом для сбора сетевого трафика является

tcpdump . Это приложение с открытым исходным кодом, которое устанавливается практически во всех Unix-подобных операционных системах. Tcpdump — отличная утилита для сбора данных, которая имеет очень сложный язык фильтрации. Важно знать, как фильтровать данные при их сборе, чтобы в итоге получить нормальный набор данных для анализа. Захват всех данных с сетевого устройства даже в умеренно загруженной сети может породить слишком много данных, которые будет очень трудно проанализировать.

В некоторых редких случаях достаточно будет выводить захваченные tcpdump данные прямо на экран, чтобы найти то, что вам нужно. Например, при написании этой статьи я собрал трафик и заметил, что моя машина отправляет трафик на IP-адрес, который я не знаю. Оказывается, моя машина отправляла данные на IP-адрес Google 172.217.11.142. Поскольку у меня не было никаких продуктов Google, и не был открыт Gmail, я не знал, почему это происходит. Я проверил свою систему и нашел следующее:

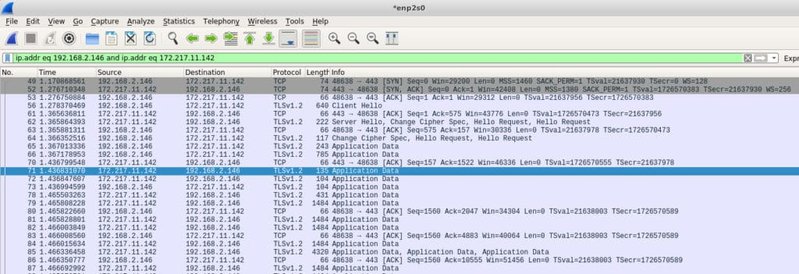

Оказывыается, что даже когда Chrome не работает, он остается запущенным как служба. Я не заметил бы этого без анализа пакетов. Я перехватил еще несколько пакетов данных, но на этот раз дал tcpdump задачу записать данные в файл, который затем открыл в Wireshark (подробнее об этом позже). Вот эти записи:

Tcpdump — любимый инструмент системных администраторов, потому что это утилита командной строки. Для запуска tcpdump не требуется графический интерфейс. Для производственных серверов графический интерфес скорее вреден, так как потребляет системные ресурсы, поэтому предпочтительны программы командной строки. Как и многие современные утилиты, tcpdump имеет очень богатый и сложный язык, который требует некоторого времени для его освоения. Несколько самых базовых команд включают в себя выбор сетевого интерфейса для сбора данных и запись этих данных в файл, чтобы его можно было экспортировать для анализа в другом месте. Для этого используются переключатели -i и -w.

Эта команда создает файл с захваченными данными:

Стандартом для таких файлов является формат pcap. Он не является текстом, поэтому его можно анализировать только с помощью программ, которые понимают данный формат.

3. Windump

Большинство полезных утилит с открытым исходным кодом в конечном итоге клонируют в другие операционные системы. Когда это происходит, говорят, что приложение было перенесено. Windump — это порт tcpdump и ведет себя очень похожим образом.

Самое существенное различие между Windump и tcpdump заключается в том, что Windump нуждается в библиотеке Winpcap, установленной до запуска Windump. Несмотря на то, что Windump и Winpcap предоставляются одним и тем же майнтайнером, их нужно скачивать отдельно.

Winpcap — это библиотека, которая должна быть предварительно установлена. Но Windump — это exe-файл, который не нуждается в установке, поэтому его можно просто запускать. Это нужно иметь в виду, если вы используете сеть Windows. Вам не обязательно устанавливать Windump на каждой машине, поскольку вы можете просто копировать его по мере необходимости, но вам понадобится Winpcap для поддержки Windup.

Как и в случае с tcpdump, Windump может выводить сетевые данные на экран для анализа, фильтровать таким же образом, а также записывать данные в файл pcap для последующего анализа.

4. Wireshark

Wireshark является следующим самым известным инструментом в наборе системного администратора. Он позволяет не только захватывать данные, но также предоставляет некоторые расширенные инструменты анализа. Кроме того, Wireshark является программой с открытым исходным кодом и перенесен практически на все существующие серверные операционные системы. Под названием Etheral, Wireshark теперь работает везде, в том числе в качестве автономного переносимого приложения.

Если вы анализируете трафик на сервере с графическим интерфейсом, Wireshark может сделать все за вас. Он может собрать данные, а затем анализировать их все здесь же. Однако на серверах графический интерфейс встречается редко, поэтому вы можете собирать сетевые данные удаленно, а затем изучать полученный файл pcap в Wireshark на своем компьютере.

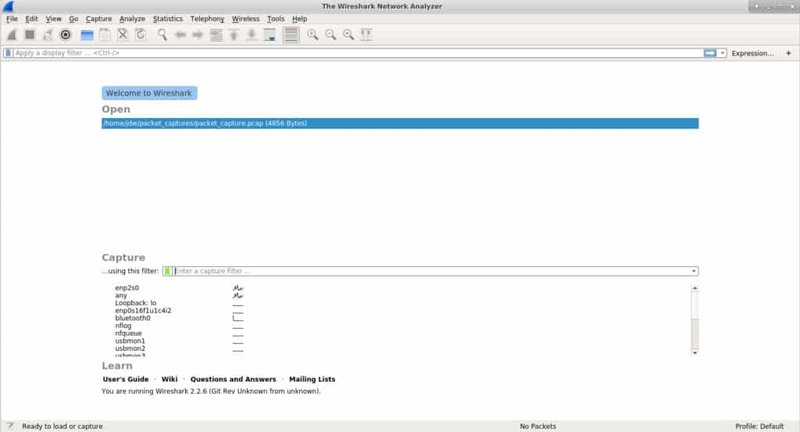

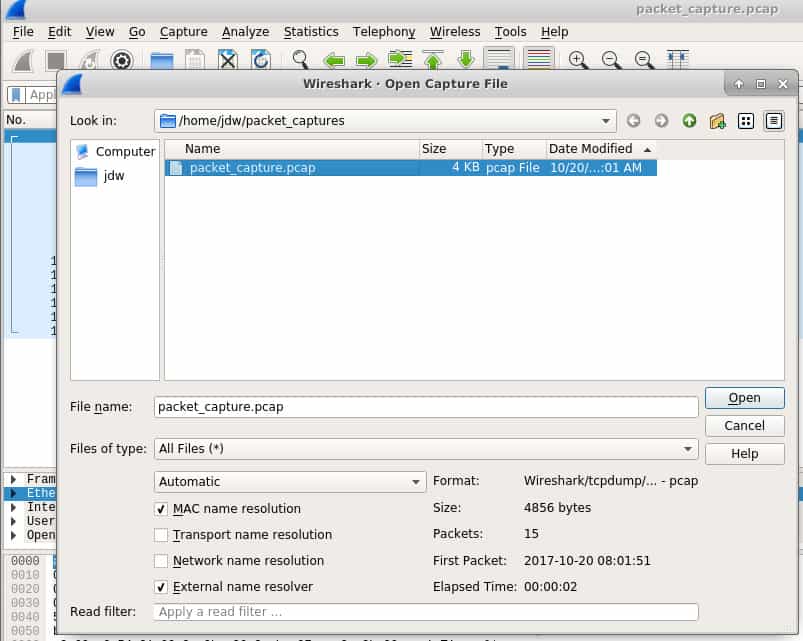

При первом запуске Wireshark позволяет либо загрузить существующий файл pcap, либо запустить захват трафика. В последнем случае вы можете дополнительно задать фильтры для уменьшения количества собираемых данных. Если вы не укажете фильтр, Wireshark будет просто собирать все сетевые данные с выбранного интерфейса.

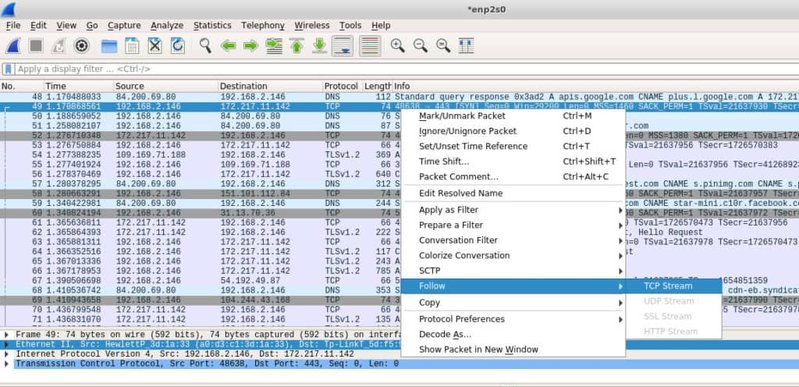

Одной из самых полезных возможностей Wireshark является возможность следовать за потоком. Лучше всего представить поток как цепочку. На скриншоте ниже мы можем видеть множество захваченных данных, но меня больше всего интересовал IP-адрес Google. Я могу щелкнуть правой кнопкой мыши и следовать потоку TCP, чтобы увидеть всю цепочку.

Если захват трафика производился на другом компьютере, вы можете импортировать файл PCAP с помощью диалога Wireshark File -> Open. Для импортированных файлов доступны те же фильтры и инструменты, что и для захваченных сетевых данных.

5. tshark

Tshark — это очень полезное звено между tcpdump и Wireshark. Tcpdump превосходит их при сборе данных и может хирургически извлекать только те данные, которые вам нужны, однако его возможности анализа данных очень ограничены. Wireshark отлично справляется как с захватом, так и с анализом, но имеет тяжелый пользовательский интерфейс и не может использоваться на серверах без графического интерфейса. Попробуйте tshark, он работает в командной строке.

Tshark использует те же правила фильтрации, что и Wireshark, что не должно удивлять, так как они по сути являются одним и тем же продуктом. Приведенная ниже команда говорит tshark только о том, что необходимо захватить IP-адрес пункта назначения, а также некоторые другие интересующие нас поля из HTTP-части пакета.

Если вы хотите записать трафик в файл, используйте для этого параметр-W, а затем переключатель -r (чтение), чтобы прочитать его.

Прочитайте его здесь же, или перенесите в другое место для анализа.

6. Network Miner

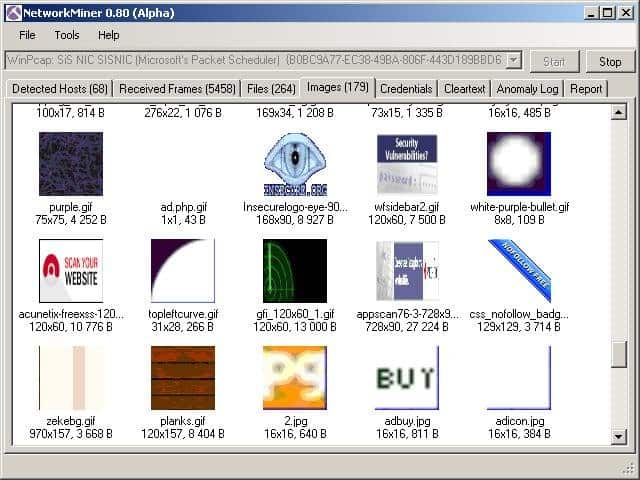

Network Miner — это очень интересный инструмент, который скорее попадает в категорию инструментов сетевого криминалистического анализа, а не просто снифферов. Сфера криминалистики, как правило, занимается расследованиями и сбором доказательств, и Network Miner выполняет эту работу просто отлично. Также, как wireshark может следовать потоку TCP, чтобы восстановить всю цепочку передачи паков, Network Miner может следовать потоку для того, чтобы восстановить файлы, которые были переданы по сети.

Network Miner может быть стратегически размещен в сети, чтобы иметь возможность наблюдать и собирать трафик, который вас интересует, в режиме реального времени. Он не будет генерировать свой собственный трафик в сети, поэтому будет работать скрытно.

Network Miner также может работать в автономном режиме. Вы можете использовать tcpdump, чтобы собрать пакеты в интересующей вас точке сети, а затем импортировать файлы PCAP в Network Miner. Далее можно будет попробовать восстановить какие-либо файлы или сертификаты, найденные в записанном файле.

Network Miner сделан для Windows, но с помощью Mono он может быть запущен в любой ОС, которая поддерживает платформу Mono, например Linux и MacOS.

Есть бесплатная версия, начального уровня, но с приличным набором функций. Если вам нужны дополнительные возможности, такие как геолокация и пользовательские сценарии, потребуется приобрести профессиональную лицензию.

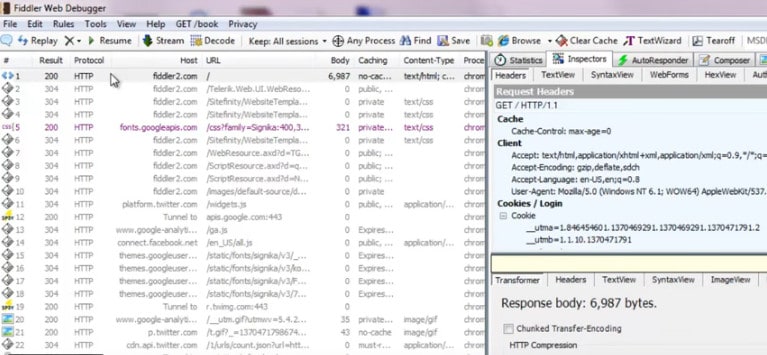

7. Fiddler (HTTP)

Fiddler технически не является утилитой для захвата сетевых пакетов, но он так невероятно полезен, что попал в этот список. В отличие от других перечисленных здесь инструментов, которые предназначены для захвата трафика в сети из любого источника, Fiddler скорее служит инструментом отладки. Он захватывает HTTP трафик. Хотя многие браузеры уже имеют эту возможность в своих средствах разработчика, Fiddler не ограничивается трафиком браузера. Fiddler может захватить любой HTTP-трафик на компьютере, в том числе и не из веб-приложений.

Многие настольные приложения используют HTTP для подключения к веб-службам, и помимо Fiddler, единственным способом захвата такого трафика для анализа является использование таких инструментов, как tcpdump или Wireshark. Однако они работают на уровне пакетов, поэтому для анализа необходимо реконструировать этии пакеты в потоки HTTP. Это может потребовать много работы для выполнения простых исследований и здесь на помощь приходит Fiddler. Fiddler поможет обнаружить куки, сертификаты, и прочие полезные данные, отправляемые приложениями.

Fiddler является бесплатным и, так же, как Network Miner, он может быть запущен в Mono практически на любой операционной системе.

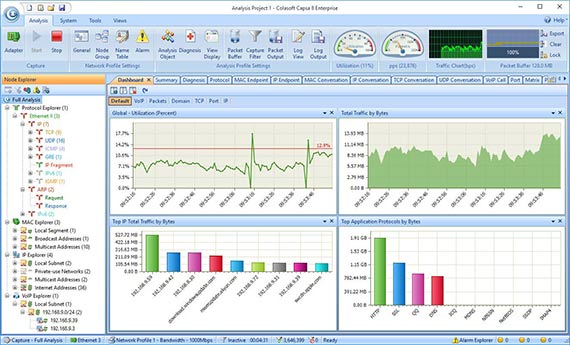

8. Capsa

Анализатор сети Capsa имеет несколько редакций, каждая из которых имеет различные возможности. На первом уровне Capsa бесплатна, и она по существу позволяет просто захватывает пакеты и производить их базовый графический анализ. Панель мониторинга уникальна и может помочь неопытному системному администратору быстро определить проблемы в сети. Бесплатный уровень предназначен для людей, которые хотят узнать больше о пакетах, и наращивать свои навыки в анализе.

Бесплатная версия позволяет контролировать более 300 протоколов, подходит для мониторинга электронной почты, а также сохранения содержимого электронной почты, она также поддерживает триггеры, которые могут использоваться для включения оповещений при возникновении определенных ситуаций. В связи с этим Capsa в какой-то степени может использоваться в качестве средства поддержки.

Capsa доступна только для Windows 2008/Vista/7/8 и 10.

Заключение

Несложно понять, как с помощью описанных нами инструментов системный админимтратор может создать инфраструктуру мониторинга сети. Tcpdump или Windump могут быть установлены на всех серверах. Планировщик, такой как cron или планировщик Windows, в нужный момент запускает сеанса сбора пакетов и записывает собранные данные в файл pcap. Далее системный администратор может передать эти пакеты центральной машине и анализировать их с помощью wireshark. Если сеть слишком велика для этого, имеются инструменты корпоративного уровня, такие как SolarWinds, чтобы превратить все сетевые пакеты в управляемый набор данных.

Почитайте другие статьи о перехвате и анализе сетевого трафика :

Источник