- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Курс по сетям

- Зачем нужен Shodan, когда есть Google?

- Что такое IPS, IDS, UTM?

- Как установить все устройства для этичного хакинга в Kali Linux

- Информационная безопасность при удалённой работе

- IoT: топ – 10 уязвимостей интернета вещей

- Цифровая безопасность: вопросы и ответы

- Информационная безопасность на предприятии

- Установка и настройка утилиты для обнаружения вторжений в сети – Snort

- Пошаговая инструкция для Windows

- Установка вспомогательных утилит

- Краткое содержание данной инструкции:

- Установка Snort на Linux дистрибутивах

- Мониторинг с помощью Snort

- Сниффер пакетов

- Сниффер с записью

- Free Intrusion Detection (IDS) and Prevention (IPS) Software

- Tools to monitor your network for suspicious or malicious activity

- Snort

- Suricata

- Prelude OSS

- Malware Defender

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Зачем нужен Shodan, когда есть Google?

Что такое IPS, IDS, UTM?

Как установить все устройства для этичного хакинга в Kali Linux

Информационная безопасность при удалённой работе

IoT: топ – 10 уязвимостей интернета вещей

Цифровая безопасность: вопросы и ответы

Информационная безопасность на предприятии

Еженедельный дайджест

Установка и настройка утилиты для обнаружения вторжений в сети – Snort

Хрюн в поисках вторжений

10 минут чтения

Snort — утилита для обнаружения вторжений в сети (IDS — Intrusion Detection System). Она совместима с ОС Windows и Linux. Все выявленные угрозы (список параметров подачи тревоги имеет тонкие настройки), записываются в лог-файл. Snort работает по принципу анализа пакетов транспортного уровня, поэтому для его использования, требуется перевод сетевой карты в специальный мониторный режим. Разработчики учитывали проблему потребления системных ресурсов системами класса IDS, поэтому Snort нетребовательна к железу и работает в фоновом режиме.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Snort не имеет графической оболочки (GUI), в связи с чем любая работа с программой возможна только посредством командной строки. Ничего сложного здесь нет, и в этой статье мы подробно рассмотрим процесс установки и настройки Snort на Windows и на Linux. На различных дистрибутивах она устанавливается примерно одинаково за небольшой разницей в указании путей папок в командах и других мелочах.

Пошаговая инструкция для Windows

Первым делом переходим на официальный сайт разработчика Snort.org. Поскольку программа является полностью бесплатной, то никаких проблем с лицензией, пробной версией не появляется

Нажимаем Get Started.

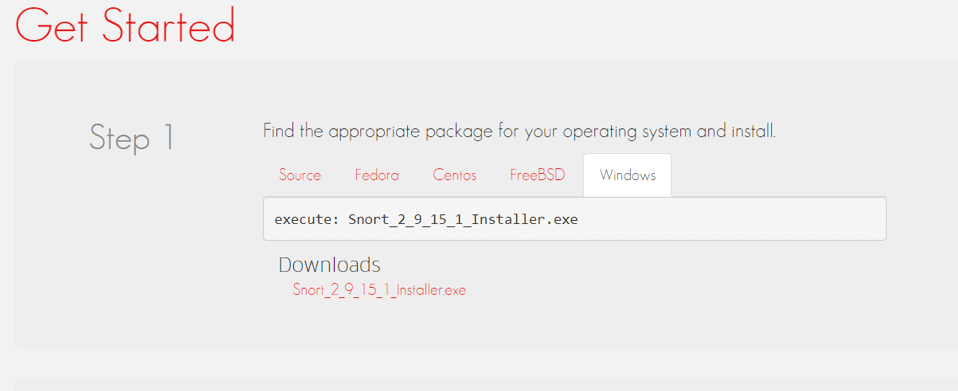

Открывается окно с текстовыми командами, там выбираем в верхних вкладках нашу операционную систему (в данном случае Windows) и загружаем файл загрузчика (Installer.exe).

Устанавливаем его в режиме «прощелкивания», то есть, ни снимая никакие флажки, поставленные разработчиком по умолчанию.

Установка вспомогательных утилит

После установки Snort никаких изменений на компьютере не произошло и работать с программой нет возможности, потому что не установлены специальные утилиты и драйвера, которые обеспечат запуск приложения.

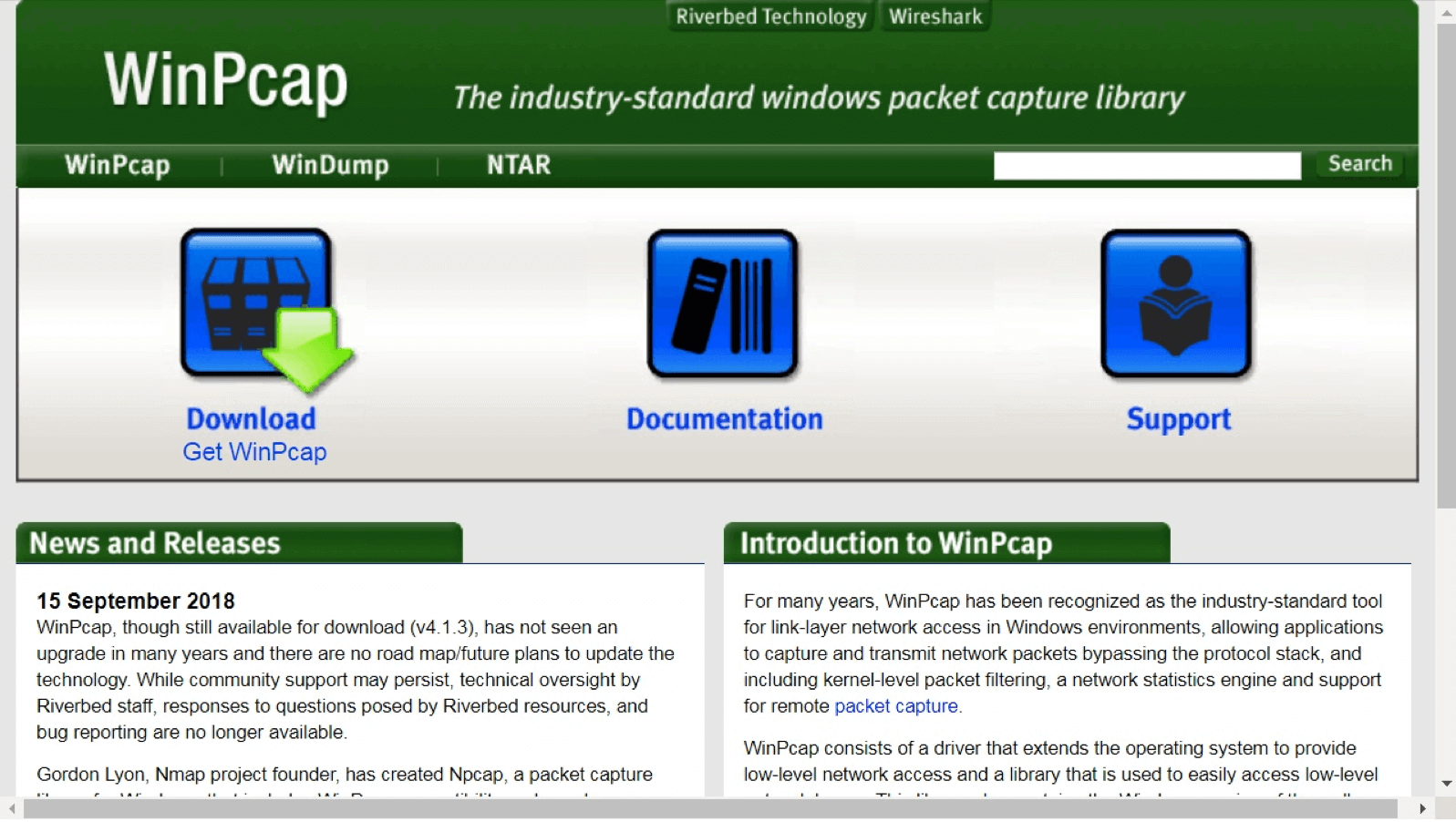

В завершающем окне Snort для Windows попросит вас установить хорошо известную сетевым администраторам утилиту Winpcap. Это драйвер, который позволит вашей сетевой карте перейти в мониторный режим, то есть передавать и получать пакеты, обходя стеки протоколов. Данная утилита тоже бесплатная, поэтому ее скачиваем с сайта разработчика www.winpcap.org и также устанавливаем в режиме «прощелкивания».

Вторая вспомогательная утилита — специальный архиватор с высокой степенью сжатия, который нужен, чтобы распаковать файлы. Скачиваем и устанавливаем архиватор 7-Zip с официального сайта 7-zip.org.

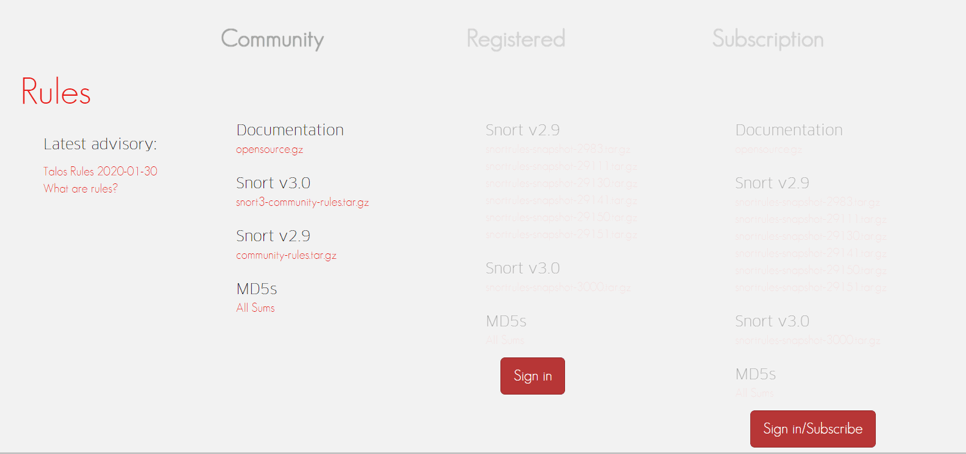

Итак, установщик загружен и установлен, вспомогательные утилиты тоже поставлены. Но поскольку, графической оболочки нет, нам надо загрузить специальные правила, по которым Snort будет работать. Возвращаемся на официальный сайт Snort.org и нажимаем на кнопку «Rules» (правила). Из открывшегося списка берем файл, список правил (rules), соответствующий нашей версии (они рассортированы по версиям Snort, а не по операционным системам). На начало 2020 г. для Windows актуальна версия 2.9.15.1, которую мы инсталлируем и настроим в качестве примера.

Для Linux есть и более новая версия Snort 3.0.

Скачанный файл правил (называется community-rules.tar.gz) находим в папке и открываем с помощью только что установленного архиватора 7-zip. Интерфейс этого архиватора очень похож на WinRar или WinZip.

Все файлы разархивируем, копируем и переносим в папку Snort, которую создал наш установщик. В дальнейшем, это значительно упростит указание путей.

Теперь находим и открываем файл snort.conf (параметры конфигурации для запуска приложения) в NotePad++ или другом текстовом редакторе.

Где-то на 103 строчке (она может немного отличаться по мере того, как разработчик вносит изменения в обновления) находим, установленную разработчиком по умолчанию строчку, указатель пути: c:\snort\rules. Она совпадает с расположением файла на нашей машине. Если у вас путь другой, то припишите именно его. Там, где надо редактировать пути, разработчик ставит две точки.

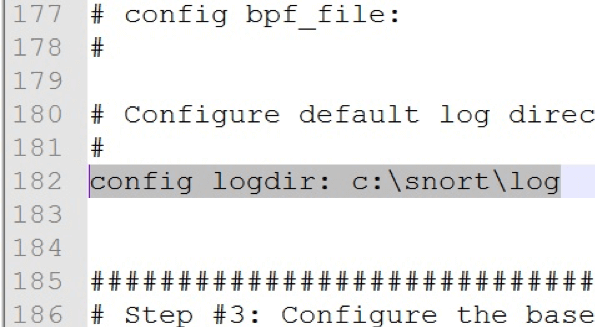

Теперь нам надо указать путь для папки Log-файлов, куда наш Snort будет записывать все логи, доступные для просмотра и изучения. Редактируем пути к лог-файлам.

В папке C:/snort уже есть папка log, для этого предназначенная, поэтому мы прописываем путь C:\snort\log.

На строчке 182 прописываем в config logdir: c:\snort\log, причем первая часть config logdir уже есть и строку можно найти по ней. Незабываем удалить символ «#», который выбрасывает строки из исполняемого файла, превращая их в комментарий. Результат:

Дальнейшее редактирование файла конфигурации проводим по списку по ссылке. Ищем по первой части строк и прописываем правильные пути. Я просто заменил строки 242-249 на этот блок.

Продолжаем редактирование. Теперь комментируем, добавляя знаки комментария «#» к строкам 259-265. В отредактированном варианте это выглядит так:

1.Редактирум пути к правилам правил Snort

# such as: c:\snort\rules

var RULE_PATH c:\Snort\rules

var SO_RULE_PATH c:\Snort\so_rules

var PREPROC_RULE_PATH c:\Snort\preproc_rules

# If you are using reputation preprocessor set these

var WHITE_LIST_PATH c:\Snort\rules

var BLACK_LIST_PATH c:\Snort\rules

2.Прописываем путь к папке лог

config logdir: c:\Snort\log

3. Редактируем пути для libraries

5. Иправляем пути правил

6.Определяем сетевую карту snort -W

7. Тестируем конфиг snort -T -c c:\snort\etc\snort.conf -l c:\snort\log -i 2

- ключ -T указывает, что нужно протестировать текущую конфигурацию Snort

- ключ -с означает, что включен режим IDS

- далее следует путь к конфигурационному файлу snort.conf

- ключ -l включает режим записи на жесткий диск с указанием пути к файлу

- ключ -A показывает что все предупрежления(alerts) будут дублтроваться выводом на консоль

- ключ -i указывает на порядковый номер(index) интересующего нас интерфейса

7. Чтобы узнать поддерживаемые интерфейсы необходимо выполнить команду:

8. Добавляем нужные вам правила

9. Запускаем Режим IDS: snort -A console -c c:\snort\etc\snort.conf -l c:\snort\log -i 2

Краткое содержание данной инструкции:

- исправление ошибок в файле конфигурации (в новых версиях почти не требуется, см инструкцию на сайте разработчика);

- указание пути правил (rules);

- указание нужных правил из каталога;

- добавление корректных данных сетевой карты;

- указание Log-папки на жестком диске;

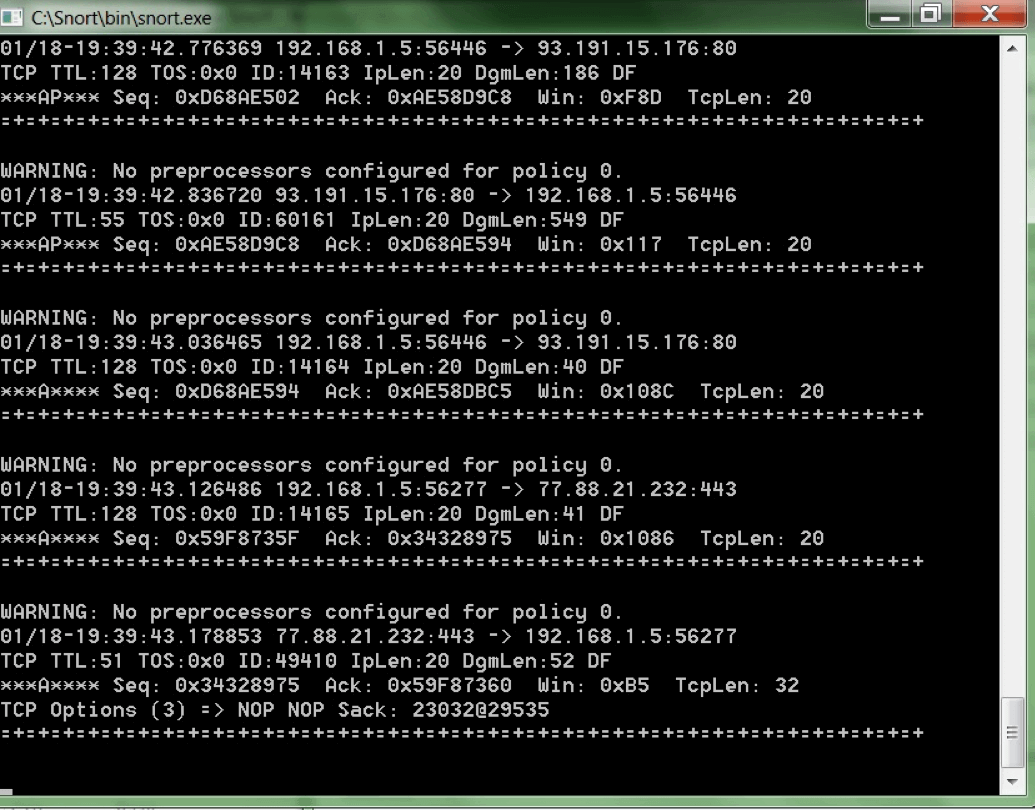

Указание правил идет на собственном простом языке. Выучивать его не нужно, так как правила берутся из списка правил. Завершающий этап настройки — определение сетевой карты из командной строки. После этого Snort запустится (из папки Bin файл с расширением .exe). Пример запуска (выдается ошибка — не задан препроцессор):

- Внимание, данная часть руководства не является обязательной для повторения. Разработчик уже выпустил несколько вариантов новых правил Snort, где исправлены многие ошибки. В этом случае редактирование файла конфигурации исключает этап самостоятельного их исправления.

Нормально установленный и запущенный Snort (IDS консоль) на Windows выглядит вот так (открыт с помощью Internet Explorer, но для примера указана очень старая версия 2004 года):

Установка Snort на Linux дистрибутивах

Поскольку, Snort изначально разрабатывался на Linux его установка там значительно проще, так как он изначально предназначен для этого семейства ОС. Открываем терминал, и набираем первую команду, которая начнет загрузку файлов Snort с официального сервера:

Поскольку файлы скачиваются в заархивированном виде, то используем команду «tar», чтобы запустить встроенный архиватор и разархивировать только что скаченные файлы с его помощью.

На этом этапе все необходимые файлы скачаны, теперь можно приступить к настройке программы. Snort имеет тонкие настройки, позволяющие осуществлять мониторинг с минимальным потреблением сетевых ресурсов. На практике это означает значительную экономию энергии и стоимости железа при круглосуточной работе.

Проверяем, где установился Snort командой:

Для управления Snort используются нетипичные символы в командах, но не стоит этого пугаться, так как самих команд немного. Сам Snort состоит из трех основных программных модулей.

- Дешифратор сетевых пакетов: после перевода сетевой карты в мониторный режим из общего трафика, который имеет весьма значительный объем, необходимо выкачать «транспортные» данные, то есть сведения об адресах. Именно за счет этих данных легко обнаруживаются вторжения.

- Система обнаружения вторжения: на основе дешифрованных пакетов в соответствии с rules (правилами).

- Logger/Alerter: конвертирует информацию с дешифрованных транспортных пакетов в удобный вид, для него указывается папка для хранения фалов регистрации :/var/log/Snort (логи сервера).

Мониторинг с помощью Snort

Итак, на Windows или на Linux сначала открываем окно (через терминал, или exe файл из папки GUI). Введем первую команду, чтобы получить справку, отобразить список всех основных команд (имя компьютера, Someone, замените на ваше):

На экране отобразится список:

С помощью команд из этого списка программу можно перевести в один из трех режимов работы, рассмотренных ниже.

Сниффер пакетов

Функция аналогичная многим известным снифферам, например WireShark. Пакеты дешифруются и выводятся на экран (заголовки пакетов). Режим очень удобно использовать для проверки правильности указания IP-адресов и всех настроек программы. Для запуска сниффера введите:

Сниффер с записью

На экране отображаются не только заголовки пакетов, но и происходит запись содержимого на диск. Для сетей со значительным трафиком такой режим использовать невозможно ввиду огромного объема данных. Пакеты сохраняются на диске в ASCII формате. Путь папки для записи прописывается в команде.

Free Intrusion Detection (IDS) and Prevention (IPS) Software

Tools to monitor your network for suspicious or malicious activity

An intrusion detection system (IDS) is an important network safeguard, monitoring network traffic for suspicious activity. When it finds something unusual or alarming, such as a malware attack, the IDS alerts a network administrator. Some intrusion detection systems even take action against threats, blocking a suspicious user or source IP address. These variants are called intrusion prevention systems (IPS).

Here’s a look at five excellent free IDS technologies to consider implementing for your network.

An IDS doesn’t replace a firewall. Firewalls stop malicious threats from getting into your network, while an IDS detects and potentially halts threats that either made it into your network or originated within.

Snort

Snort, which is available for Windows, Fedora, Centos, and FreeBSD, is an open-source network intrusion detection system (NIDS), capable of performing real-time traffic analysis and packet logging on IP networks.

It performs protocol analysis, content searching and matching, and can be used to detect a variety of attacks and probes, such as buffer overflows, stealth port scans, CGI attacks, SMB probes, OS fingerprinting attempts, and much more.

Network intrusion detection systems are placed at strategic points within the network to monitor traffic to and from all devices on the network. They compare your network data to known threats and flag suspicious activity.

Suricata

Suricata is an open-source package that’s been called «Snort on steroids.» It delivers real-time intrusion detection, intrusion prevention, and network monitoring. Suricata uses rules, signature language, and more to detect complex threats.

It’s available for Linux, macOS, Windows, and other platforms. The software is free, and there are several fee-based public training events scheduled each year for developer training. Dedicated training events are also available from the Open Information Security Foundation (OISF), which owns the Suricata code.

Formerly known as Bro, Zeek is a powerful network-analysis tool that focuses on network security monitoring as well as general network traffic analysis. Its domain-specific language doesn’t rely on traditional signatures; rather, it logs everything it sees in a high-level network activity archive. Zeek works with Unix, Linux, Free BSD, and Mac OS X.

Prelude OSS

Prelude OSS is the open-source version of Prelude Siem, an innovative hybrid intrusion detection system that’s designed to be modular, distributed, rock-solid, and fast. Prelude OSS is suitable for limited-size IT infrastructures, research organizations, and training. It’s not intended for large-size or critical networks. Prelude OSS performance is limited but serves as an introduction to the commercial version.

Malware Defender

Malware Defender is a host intrusion detection system (HIDS), which monitors a single host for suspicious activity. It’s a free, Windows-compatible intrusion prevention and malware detection system for advanced users. Malware Defender is also an advanced rootkit detector, with many useful tools to detect and remove already installed malware. It’s well-suited for home use, although its instructional material is a bit complicated.

Host intrusion detection systems run on individual hosts or devices on the network. They monitor inbound and outbound packets from the device only and will alert the user or administrator if suspicious activity is detected.