- Настройка туннелей VPN-устройств в Windows 10 Configure VPN device tunnels in Windows 10

- Требования и функции туннеля для устройства Device Tunnel Requirements and Features

- Конфигурация туннеля VPN-устройства VPN Device Tunnel Configuration

- Пример VPN-Профилексмл Sample VPN profileXML

- Развертывание и тестирование Deployment and Testing

- Пример сценария Windows PowerShell Example Windows PowerShell Script

- Дополнительные ресурсы Additional Resources

- Ресурсы конфигурации VPN-клиента VPN client configuration resources

- Ресурсы шлюза сервера удаленного доступа Remote Access Server Gateway resources

- Параметры шифрования по умолчанию для VPN-клиента Microsoft L2TP/IPSec

- Аннотация

- Стандарт шифрования данных

- Безопасный алгоритм hash

- Diffie-Hellman Medium

- Режим транспорта

- Протоколы безопасности IPSec

- Подключение к серверу IPSec VPN (IPSec Virtual IP) с компьютера из ОС Windows

- Комментарии

Настройка туннелей VPN-устройств в Windows 10 Configure VPN device tunnels in Windows 10

Область применения: Windows 10 версии 1709 Applies to: Windows 10 version 1709

Always On VPN предоставляет возможность создания выделенного профиля VPN для устройства или компьютера. Always On VPN gives you the ability to create a dedicated VPN profile for device or machine. Always On VPN-подключения включают два типа туннелей: Always On VPN connections include two types of tunnels:

Туннель устройства подключается к указанным VPN-серверам, прежде чем пользователи смогут войти на устройство. Device tunnel connects to specified VPN servers before users log on to the device. Сценарии подключения до входа в систему и в целях управления устройствами используют туннель устройства. Pre-login connectivity scenarios and device management purposes use device tunnel.

Туннель пользователя подключается только после входа пользователя на устройство. User tunnel connects only after a user logs on to the device. Пользовательский туннель позволяет пользователям получать доступ к ресурсам Организации через VPN-серверы. User tunnel allows users to access organization resources through VPN servers.

В отличие от пользовательского туннеля, которое подключается только после входа пользователя на устройство или компьютер, туннель устройства позволяет VPN устанавливать подключение до входа пользователя в систему. Unlike user tunnel, which only connects after a user logs on to the device or machine, device tunnel allows the VPN to establish connectivity before the user logs on. Туннель туннеля устройства и пользователь взаимодействуют независимо с их профилями VPN. они могут быть подключены одновременно и могут использовать разные методы проверки подлинности и другие параметры конфигурации VPN. Both device tunnel and user tunnel operate independently with their VPN profiles, can be connected at the same time, and can use different authentication methods and other VPN configuration settings as appropriate. Туннель пользователя поддерживает протоколы SSTP и IKEv2, а туннель устройства поддерживает IKEv2 только без поддержки отката SSTP. User tunnel supports SSTP and IKEv2, and device tunnel supports IKEv2 only with no support for SSTP fallback.

Пользовательский туннель поддерживается на устройствах, присоединенных к домену, не присоединенных к домену (Рабочей группе) или в составе устройств, присоединенных к Azure AD, чтобы разрешить сценарии как для предприятия, так и для BYOD. User tunnel is supported on domain-joined, nondomain-joined (workgroup), or Azure AD–joined devices to allow for both enterprise and BYOD scenarios. Он доступен во всех выпусках Windows, а функции платформы доступны третьим сторонам посредством поддержки подключаемого модуля VPN UWP. It is available in all Windows editions, and the platform features are available to third parties by way of UWP VPN plug-in support.

Туннель устройства можно настроить только на устройствах, присоединенных к домену, под управлением Windows 10 Корпоративная или для образовательных версий 1709 или более поздней версии. Device tunnel can only be configured on domain-joined devices running Windows 10 Enterprise or Education version 1709 or later. Сторонние средства управления туннелем устройства не поддерживаются. There is no support for third-party control of the device tunnel. Туннель устройства не поддерживает использование таблицы политики разрешения имен (NRPT). Device tunnel does not support using the Name Resolution Policy table (NRPT). Туннель устройства не поддерживает принудительный туннель. Device tunnel does not support Force tunnel. Его необходимо настроить как разделенный туннель. You must configure it as Split tunnel.

Требования и функции туннеля для устройства Device Tunnel Requirements and Features

Необходимо включить проверку подлинности сертификата компьютера для VPN-подключений и определить корневой центр сертификации для проверки подлинности входящих VPN-подключений. You must enable machine certificate authentication for VPN connections and define a root certification authority for authenticating incoming VPN connections.

Конфигурация туннеля VPN-устройства VPN Device Tunnel Configuration

Приведенный ниже пример XML-кода профиля предоставляет хорошее руководство для сценариев, в которых для туннеля устройства требуются только инициированные клиентом опросы. The sample profile XML below provides good guidance for scenarios where only client initiated pulls are required over the device tunnel. Фильтры трафика используются, чтобы ограничить туннель устройства только трафиком управления. Traffic filters are leveraged to restrict the device tunnel to management traffic only. Эта конфигурация хорошо подходит для Центр обновления Windows, типичных групповая политика (GP) и Microsoft Endpoint Configuration Manager обновления, а также VPN-подключения для первого входа без кэшированных учетных данных или сценариев сброса пароля. This configuration works well for Windows Update, typical Group Policy (GP) and Microsoft Endpoint Configuration Manager update scenarios, as well as VPN connectivity for first logon without cached credentials, or password reset scenarios.

Для инициированных сервером вариантов push-уведомлений, таких как служба удаленного управления Windows (WinRM), Remote GPUpdate и Remote Configuration Manager Update, необходимо разрешить входящий трафик в туннеле устройства, чтобы не использовать фильтры трафика. For server-initiated push cases, like Windows Remote Management (WinRM), Remote GPUpdate, and remote Configuration Manager update scenarios – you must allow inbound traffic on the device tunnel, so traffic filters cannot be used. Если в профиле туннеля устройства вы включите фильтры трафика, то туннель устройства отклоняет входящий трафик. If in the device tunnel profile you turn on traffic filters, then the Device Tunnel denies inbound traffic. Это ограничение будет удалено в будущих выпусках. This limitation is going to be removed in future releases.

Пример VPN-Профилексмл Sample VPN profileXML

Ниже приведен пример VPN-Профилексмл. Following is the sample VPN profileXML.

В зависимости от потребностей каждого конкретного сценария развертывания другой компонент VPN, который можно настроить с помощью туннеля устройства, — это Обнаружение доверенных сетей. Depending on the needs of each particular deployment scenario, another VPN feature that can be configured with the device tunnel is Trusted Network Detection.

Развертывание и тестирование Deployment and Testing

Туннели устройств можно настроить с помощью сценария Windows PowerShell и моста инструментарий управления Windows (WMI) (WMI). You can configure device tunnels by using a Windows PowerShell script and using the Windows Management Instrumentation (WMI) bridge. Туннель VPN-устройства Always On должен быть настроен в контексте локальной системной учетной записи. The Always On VPN device tunnel must be configured in the context of the LOCAL SYSTEM account. Для этого потребуется использовать PsExec, один из комплекта PsTools , входящий в комплект служебных программ Sysinternals Suite. To accomplish this, it will be necessary to use PsExec, one of the PsTools included in the Sysinternals suite of utilities.

Рекомендации по развертыванию для каждого устройства (.\Device) и профиля каждого пользователя (.\User) см. в статье Использование сценариев PowerShell с поставщиком моста WMI. For guidelines on how to deploy a per device (.\Device) vs. a per user (.\User) profile, see Using PowerShell scripting with the WMI Bridge Provider.

Выполните следующую команду Windows PowerShell, чтобы убедиться, что профиль устройства успешно развернут. Run the following Windows PowerShell command to verify that you have successfully deployed a device profile:

В выходных данных отображается список — профилей VPN для всех устройств, развернутых на устройстве. The output displays a list of the device-wide VPN profiles that are deployed on the device.

Пример сценария Windows PowerShell Example Windows PowerShell Script

Для создания собственного скрипта для создания профиля можно использовать следующий сценарий Windows PowerShell. You can use the following Windows PowerShell script to assist in creating your own script for profile creation.

Дополнительные ресурсы Additional Resources

Ниже приведены дополнительные ресурсы для помощи при развертывании VPN. The following are additional resources to assist with your VPN deployment.

Ресурсы конфигурации VPN-клиента VPN client configuration resources

Ниже приведены ресурсы конфигурации VPN-клиента. The following are VPN client configuration resources.

Ресурсы шлюза сервера удаленного доступа Remote Access Server Gateway resources

Ниже приведены ресурсы шлюза сервера удаленного доступа (RAS). The following are Remote Access Server (RAS) Gateway resources.

При использовании туннеля устройства с шлюзом Microsoft RAS необходимо настроить сервер RRAS для поддержки проверки подлинности сертификата компьютера по протоколу IKEv2, включив параметр Разрешить проверку подлинности на основе сертификата компьютера для проверки подлинности IKEv2, как описано здесь. When using Device Tunnel with a Microsoft RAS gateway, you will need to configure the RRAS server to support IKEv2 machine certificate authentication by enabling the Allow machine certificate authentication for IKEv2 authentication method as described here. После включения этого параметра настоятельно рекомендуется использовать командлет PowerShell Set-впнауспротокол вместе с необязательным параметром рутцертификатенаметоакцепт , чтобы убедиться, что подключения RRAS по протоколу IKEv2 разрешены только для сертификатов VPN-клиентов, которые связаны с явно определенным внутренним или частным корневым центром сертификации. Once this setting is enabled, it is strongly recommended that the Set-VpnAuthProtocol PowerShell cmdlet, along with the RootCertificateNameToAccept optional parameter, is used to ensure that RRAS IKEv2 connections are only permitted for VPN client certificates that chain to an explicitly defined internal/private Root Certification Authority. Кроме того, необходимо внести изменения в хранилище доверенных корневых центров сертификации на сервере RRAS, чтобы убедиться, что он не содержит общедоступных центров сертификации, как описано здесь. Alternatively, the Trusted Root Certification Authorities store on the RRAS server should be amended to ensure that it does not contain public certification authorities as discussed here. Аналогичные методы также могут быть рассмотрены для других VPN-шлюзов. Similar methods may also need to be considered for other VPN gateways.

Параметры шифрования по умолчанию для VPN-клиента Microsoft L2TP/IPSec

В этой статье описываются параметры шифрования по умолчанию для клиента виртуальной частной сети (VPN) Microsoft L2TP/IPSec.

Исходная версия продукта: Windows 10 — все выпуски

Исходный номер КБ: 325158

Аннотация

Следующий список содержит параметры шифрования по умолчанию для клиента виртуальной частной сети (VPN) Microsoft L2TP/IPSec для клиентов более ранних версий:

- Стандарт шифрования данных

- Безопасный алгоритм hash

- Diffie-theman Medium

- Режим транспорта

- Инкапсуляция полезной нагрузки безопасности

Клиент не поддерживает следующие параметры:

- Режим туннеля

- AH (загон проверки подлинности)

Эти значения жестко задаются в клиенте, и их нельзя изменить.

Стандарт шифрования данных

Стандарт шифрования данных (3DES) обеспечивает конфиденциальность. 3DES — это наиболее безопасный из сочетаний DES, который обеспечивает более низкую производительность. 3DES обрабатывает каждый блок три раза с использованием уникального ключа каждый раз.

Безопасный алгоритм hash

Безопасный алгоритм hash Algorithm 1 (SHA1) с 160-битным ключом обеспечивает целостность данных.

Diffie-Hellman Medium

Diffie-Hellman группы определяют длину базовых основных чисел, используемых во время обмена ключами. Сила любого производного ключа отчасти зависит от Diffie-Hellman группы, на которой основаны основные числа.

Группа 2 (средняя) является более сильной, чем группа 1 (низкая). Группа 1 предоставляет 768 битов материала ключей, а группа 2 предоставляет 1024 бита. Если неучетные группы указаны на каждом одноранговом сайте, согласование не будет успешным. Вы не можете переключить группу во время согласования.

Большая группа приводит к большей entropy и, следовательно, ключу, который сложнее разбить.

Режим транспорта

Существует два режима работы с IPSec:

- Режим транспорта — в режиме транспорта шифруются только данные сообщения.

- Режим туннеля (не поддерживается) — в режиме туннеля данные, загон и сведения о маршруте шифруются.

Протоколы безопасности IPSec

Инкапсуляция полезной нагрузки безопасности

Инкапсуляция полезной нагрузки системы безопасности (ESP) обеспечивает конфиденциальность, проверку подлинности, целостность и защиту от повтора. ESP обычно не подписывания всего пакета, если пакет не был туннелировали. Как правило, защищены только данные, а не IP-заголок. ESP не обеспечивает целостность IP-загона (адрес).

Загон проверки подлинности (не поддерживается)

Загон проверки подлинности (AH) обеспечивает проверку подлинности, целостность и защиту от воспроизведения для всего пакета (как IP-загон, так и данные, которые были в пакете). AH подписывает весь пакет. Он не шифрует данные, поэтому не обеспечивает конфиденциальность. Вы можете читать данные, но не можете изменять их. ДЛЯ подписи пакета в АЛГОРИТМЕ ЕАО используются алгоритмы HMAC.

Подключение к серверу IPSec VPN (IPSec Virtual IP) с компьютера из ОС Windows

NOTE: Важно! Если вы планируете настроить Keenetic в качестве VPN-сервера, начать необходимо с проверки того, что он имеет публичный «белый» IP-адрес, а при использовании доменного имени KeenDNS, что оно настроено в режиме «Прямой доступ». При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

Встроенный виртуальный VPN-сервер IPSec на Keenetic можно настроить по инструкции «VPN-сервер IPsec (Virtual IP)».

Для создания VPN-подключения IPSec (Virtual IP) из Windows можно использовать бесплатное ПО Shrew VPN Client. Скачать его можно с сайта производителя: https://www.shrew.net/download

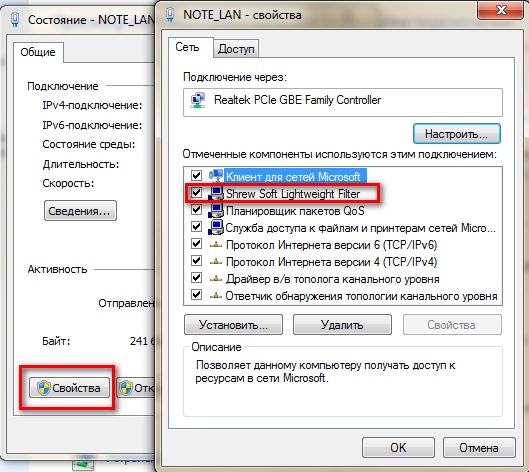

Установите VPN-клиент и проверьте, что установился специальный драйвер для работы Shrew (в Свойствах сетевого подключения должна стоять галочка напротив Shrew Soft Lightweight Filter).

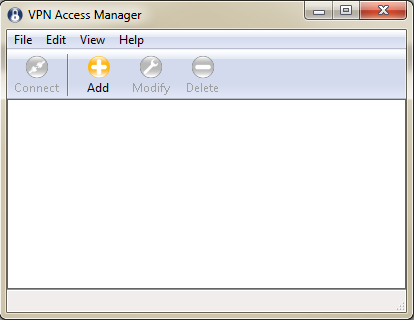

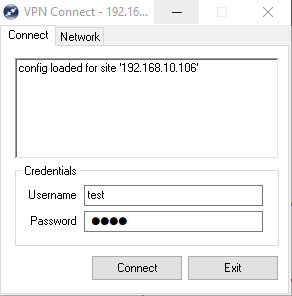

Запустите VPN Access Manager.

После запуска откроется окно программы.

1. Нажмите кнопку Add для создания VPN-подключения.

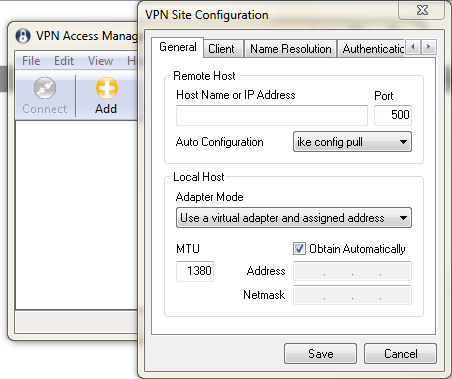

2. На вкладке General нужно указать настройки:

«Remote Host / Hostname or IP Address» — внешний IP-адрес или доменное имя Keenetic, на котором запущен сервер.

Больше на этой вкладке ничего менять не нужно.

3. На вкладке Client и Name Resolution оставьте значения по умолчанию.

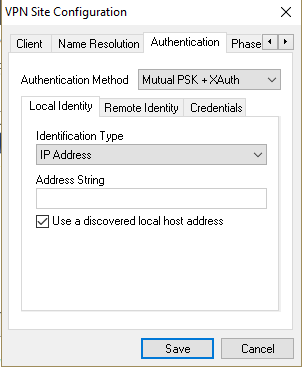

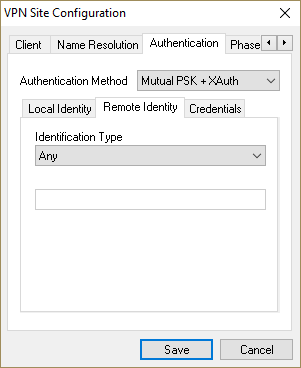

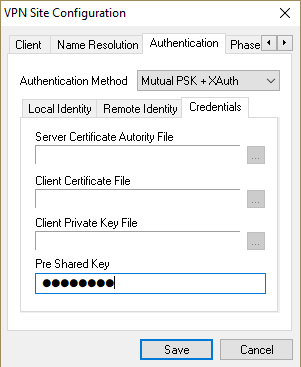

4. На вкладке Authentication укажите следующие параметры:

Authentication Method — Mutual PSK + XAuth

Local Identity > Identification Type:IP Address, и оставляем галочку в Use a discovered local host address

Remote Identity >Identification Type: Any

Credentials > Pre Shared Key: 12345678 (Ключ PSK, указанный в настройках Keenetic)

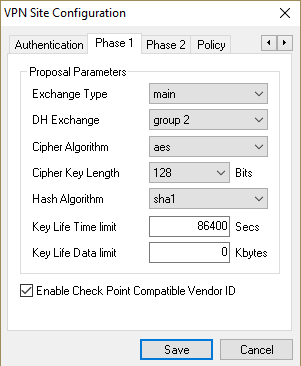

- Exchange Type: main

- DH Exchange: group 2

- Cipher Algorithm: aes

- Cipher Key Length» — 128

- Hash Algorithm: sha1

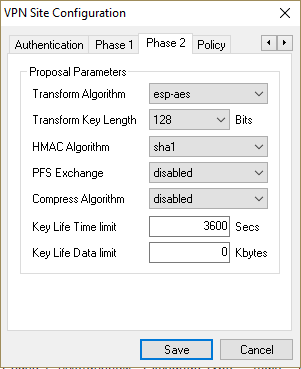

- Transform Algorithm: esp-aes

- Transform Key Length» — 128

- HMAC Algorithm: sha1

- PFS Exchange — disabled

- Compress Algorithm — disabled

7. На вкладке Policy ничего настраивать не нужно.

8. Нажмите Save и в списке подключений выберете созданной и нажмите Connect. В открывшемся окне введите логин и пароль учетной записи, которую создали для подключения на Keenetic.

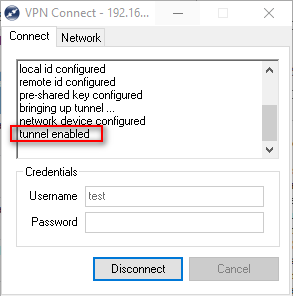

9. Нажмите Connect и в журнале событий должна быть запись tunnel enabled.

Пользователи, считающие этот материал полезным: 10 из 12

Комментарии

а как выполнить эти пункты:

1. создать юзера

2. сконфигурировать сервер

с помощью cli-команд?

можно ли сюда вставить команды для этого примера?

Пользователь создается командой

user test

далее необходимо задать ему пароль командой

password

и дать разрешение на подключение к IPSec Virtual IP командой

tag ipsec-xauth

теперь можно выйти из настроек созданного пользователя командой

exit

и сохранить настройки командой

system configuration save

Конфигурирование сервера требует довольно большого числа команд, полное описание которых доступно в Центре загрузки для вашего устройства: https://help.keenetic.com/hc/ru/categories/201757869, а именно:

crypto ike key VirtualIPServer ns3 [здесь указать ключ PSK] any

crypto ike proposal VirtualIPServer

encryption aes-cbc-128

encryption aes-cbc-256

dh-group 2

dh-group 20

dh-group 19

dh-group 14

integrity sha1

exit

crypto ike policy VirtualIPServer

proposal VirtualIPServer

lifetime 28800

mode ikev1

negotiation-mode main

exit

crypto ipsec transform-set VirtualIPServer

cypher esp-aes-128

hmac esp-sha1-hmac

lifetime 28800

exit

crypto ipsec profile VirtualIPServer

dpd-interval 20 3

dpd-clear

identity-local fqdn mykeenetic.net

match-identity-remote any

authentication-local pre-share

authentication-remote pre-share

mode tunnel

policy VirtualIPServer

xauth server

exit

access-list _WEBADMIN_IPSEC_VirtualIPServer

permit ip 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0

exit

crypto map VirtualIPServer

set-peer any

set-profile VirtualIPServer

set-transform VirtualIPServer

match-address _WEBADMIN_IPSEC_VirtualIPServer

set-tcpmss 1200

nail-up

reauth-passive

virtual-ip range 192.168.1.55 192.168.1.60

virtual-ip dns-server 8.8.8.8

virtual-ip nat

virtual-ip enable

l2tp-server lcp echo 10 3

l2tp-server no enable

enable

exit

service ipsec

system configuration save

Скажите, а как в Shrew VPN Client убрать общий шлюз, для доступа в интернет?

Чтобы только локальные сети работали, в Windows как убрать понятно,а здесь нет.

Если в роутере убирать галочку NAT для клиентов, то тогда вся сеть уже не работает.