- Как настроить IPSec в Windows

- Что такое IPSEC?

- Внедрение IPSEC

- Настройка VPN-сервера

- Настройка машины с Windows 10

- Параметры шифрования по умолчанию для VPN-клиента Microsoft L2TP/IPSec

- Аннотация

- Стандарт шифрования данных

- Безопасный алгоритм hash

- Diffie-Hellman Medium

- Режим транспорта

- Протоколы безопасности IPSec

- Параметры проверки подлинности для VPN VPN authentication options

- Настройка проверка подлинности Configure authentication

Как настроить IPSec в Windows

Существует множество приложений, которые будут реализовывать аутентификацию и шифрование сетевого трафика через отдельную стороннюю программу.

Тем не менее, операционная система Microsoft может также реализовать это через конфигурацию IPSEC. В этой статье мы рассмотрим, что такое IPSEC, и простой пример реализации.

Что такое IPSEC?

Internet Protocol Security или IPSEC — это протокол, используемый для аутентификации и шифрования IP-коммуникаций. Это достигается путем взаимной аутентификации между агентами, а также обмена криптографическими ключами в начале сеанса.

IPSEC также позволит добавлять ограничения IP и шифрование на уровне TCP / UDP к приложениям, которые иначе не могут его поддерживать. IPSEC использует IP-протокол 50 (ESP), IP-протокол 51 (AH) и UDP-порт 500.

Внедрение IPSEC

В этом примере мы настроим IPSEC для шифрования связи между двумя компьютерами Windows. Первый компьютер, сервер Windows 2012 будет выступать в качестве сервера VPN.

Второй компьютер, клиент Windows 10, будет действовать как клиент VPN. LT2P IPSEC VPN может обмениваться либо предварительным общим ключом, либо сертификатом. В этом примере мы будем обмениваться предварительным общим ключом.

Настройка VPN-сервера

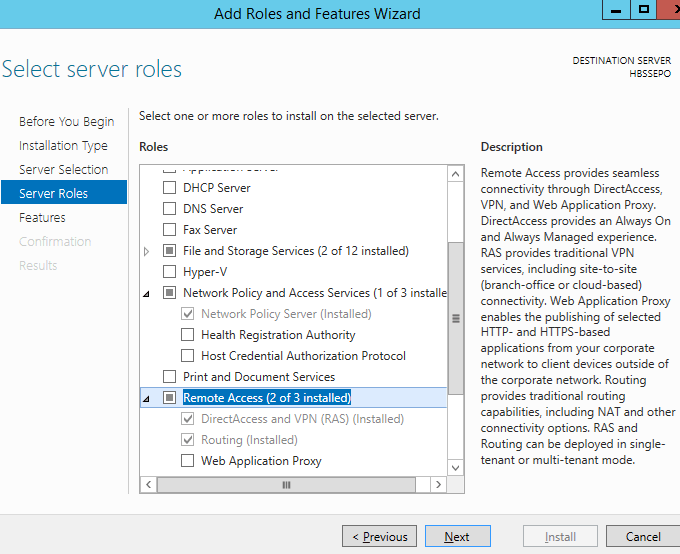

На компьютере с Windows 2012 нам потребуется установить функции маршрутизации и удаленного доступа. Для этого перейдите в диспетчер серверов и добавьте роли и компоненты . Выберите установку на основе ролей или функций . Выберите локальный сервер. Выберите для установки следующие роли сервера.

Сетевая политика и службы доступа

Сервер сетевой политики

Удаленный доступ

Прямой доступ и VPN (RAS)

После установки этих новых функций вам потребуется оснастка для управления ими. Откройте mmc.exe с правами администратора. Перейти к файлу | Добавить / удалить оснастку. Добавьте оснастку маршрутизации и удаленного доступа .

Эта оснастка позволяет настраивать многопротокольные службы маршрутизации LAN-to-LAN, LAN-to-WAN, виртуальная частная сеть (VPN) и трансляция сетевых адресов (NAT).

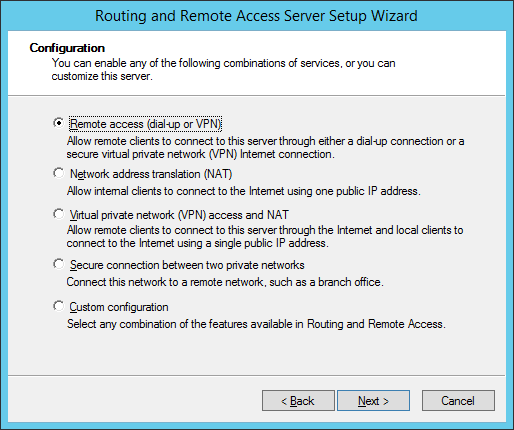

В консоли MMC щелкните правой кнопкой мыши на маршрутизации и удаленного доступа и выберите, чтобы добавить сервер. Выберите локальную машину. Затем щелкните правой кнопкой мыши на только что созданном компьютере и выберите «Настроить и включить маршрутизацию и удаленный доступ» . Выберите Удаленный доступ (Dial Up или VPN).

Затем проверьте параметр VPN . У вас должно быть как минимум две сетевые карты, чтобы это работало. Одним из них может быть петля. Укажите диапазон адресов, которые будут предоставлены для входящего соединения. Убедитесь, что они не конфликтуют с другими адресами, выделенными в вашей существующей сети. В этом примере мы не будем использовать радиус-сервер.

Далее попытайтесь запустить службу маршрутизации и удаленного доступа. Следующий ключ реестра может потребоваться удалить, чтобы запустить службу.

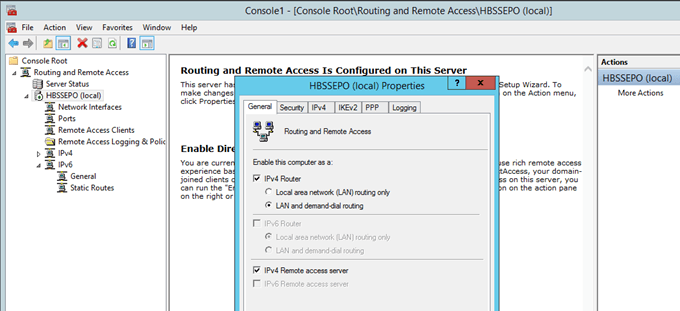

В консоли mmc.exe щелкните правой кнопкой мыши на имени компьютера и перейдите в Свойства. Измените эти свойства на вкладке безопасности.

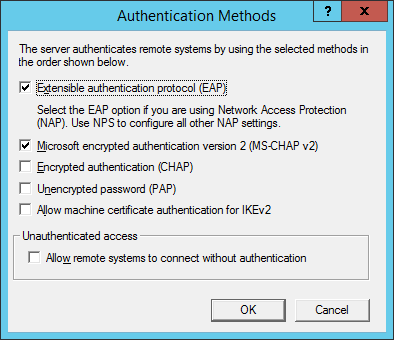

Выберите методы аутентификации, как показано ниже.

Установите флажок, чтобы разрешить настраиваемую политику IPSEC для соединения L2TP / IKEv2. Добавьте предварительный общий ключ.

Наконец, вам нужно будет изменить пользователя, чтобы получить доступ к VPN. Откройте compmgmt.msc, перейдите в раздел «Локальные пользователи и группы» и выберите свойства пользователя, которого вы хотите использовать для VPN.

Перейдите на вкладку Dial Up. Выберите Разрешить доступ и нажмите Применить . На вашем компьютере потребуется перезагрузка. После перезагрузки вы будете готовы протестировать свой первый клиент.

Настройка машины с Windows 10

На компьютере с Windows 10 откройте «Настройки сети и Интернета». Выберите VPN на левой панели и добавьте VPN-соединение. Отредактируйте дополнительные параметры.

Разместите IP-адрес вашего VPN-сервера под именем или адресом сервера. Выберите L2TP/IPSEC с параметром предварительного общего ключа в разделе Тип VPN. Добавьте предварительно общий ключ и имя пользователя и пароль.

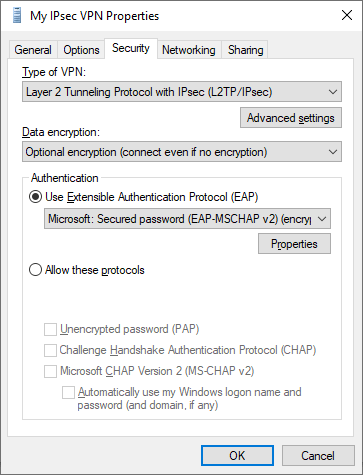

Свойства безопасности для VPN должны быть изменены под сетевым адаптером. На адаптере VPN выберите «Свойства» и перейдите на вкладку «Безопасность». Установите переключатель EAP и выберите Microsoft: защищенный пароль (EAP-MSCHAPv2) (шифрование включено).

Наконец, снова щелкните правой кнопкой на адаптере для подключения. Поздравляем! Вы создали VPN-туннель IPSEC.

Параметры шифрования по умолчанию для VPN-клиента Microsoft L2TP/IPSec

В этой статье описываются параметры шифрования по умолчанию для клиента виртуальной частной сети (VPN) Microsoft L2TP/IPSec.

Исходная версия продукта: Windows 10 — все выпуски

Исходный номер КБ: 325158

Аннотация

Следующий список содержит параметры шифрования по умолчанию для клиента виртуальной частной сети (VPN) Microsoft L2TP/IPSec для клиентов более ранних версий:

- Стандарт шифрования данных

- Безопасный алгоритм hash

- Diffie-theman Medium

- Режим транспорта

- Инкапсуляция полезной нагрузки безопасности

Клиент не поддерживает следующие параметры:

- Режим туннеля

- AH (загон проверки подлинности)

Эти значения жестко задаются в клиенте, и их нельзя изменить.

Стандарт шифрования данных

Стандарт шифрования данных (3DES) обеспечивает конфиденциальность. 3DES — это наиболее безопасный из сочетаний DES, который обеспечивает более низкую производительность. 3DES обрабатывает каждый блок три раза с использованием уникального ключа каждый раз.

Безопасный алгоритм hash

Безопасный алгоритм hash Algorithm 1 (SHA1) с 160-битным ключом обеспечивает целостность данных.

Diffie-Hellman Medium

Diffie-Hellman группы определяют длину базовых основных чисел, используемых во время обмена ключами. Сила любого производного ключа отчасти зависит от Diffie-Hellman группы, на которой основаны основные числа.

Группа 2 (средняя) является более сильной, чем группа 1 (низкая). Группа 1 предоставляет 768 битов материала ключей, а группа 2 предоставляет 1024 бита. Если неучетные группы указаны на каждом одноранговом сайте, согласование не будет успешным. Вы не можете переключить группу во время согласования.

Большая группа приводит к большей entropy и, следовательно, ключу, который сложнее разбить.

Режим транспорта

Существует два режима работы с IPSec:

- Режим транспорта — в режиме транспорта шифруются только данные сообщения.

- Режим туннеля (не поддерживается) — в режиме туннеля данные, загон и сведения о маршруте шифруются.

Протоколы безопасности IPSec

Инкапсуляция полезной нагрузки безопасности

Инкапсуляция полезной нагрузки системы безопасности (ESP) обеспечивает конфиденциальность, проверку подлинности, целостность и защиту от повтора. ESP обычно не подписывания всего пакета, если пакет не был туннелировали. Как правило, защищены только данные, а не IP-заголок. ESP не обеспечивает целостность IP-загона (адрес).

Загон проверки подлинности (не поддерживается)

Загон проверки подлинности (AH) обеспечивает проверку подлинности, целостность и защиту от воспроизведения для всего пакета (как IP-загон, так и данные, которые были в пакете). AH подписывает весь пакет. Он не шифрует данные, поэтому не обеспечивает конфиденциальность. Вы можете читать данные, но не можете изменять их. ДЛЯ подписи пакета в АЛГОРИТМЕ ЕАО используются алгоритмы HMAC.

Параметры проверки подлинности для VPN VPN authentication options

Относится к: Applies to

- Windows 10 Windows 10

- Windows 10 Mobile Windows 10 Mobile

В дополнение к старым и менее безопасным методам проверки подлинности с паролем (которых следует избегать), встроенное решение VPN использует протокол EAP для безопасной проверки подлинности на основе сертификатов и на основе имени пользователя и пароля. In addition to older and less-secure password-based authentication methods (which should be avoided), the built-in VPN solution uses Extensible Authentication Protocol (EAP) to provide secure authentication using both user name and password, and certificate-based methods. Вы можете настроить проверку подлинности на основе EAP, только выбрав встроенный тип VPN (IKEv2, L2TP, PPTP или автоматический). You can only configure EAP-based authentication if you select a built-in VPN type (IKEv2, L2TP, PPTP or Automatic).

Windows поддерживает различные методы проверки подлинности EAP. Windows supports a number of EAP authentication methods.

| Способ Method | Подробности Details |

|---|---|

| Протокол EAP-MSCHAP версии 2 (EAP-MSCHAPv2) EAP-Microsoft Challenge Handshake Authentication Protocol version 2 (EAP-MSCHAPv2) |

|

| Протокол EAP-TLS EAP-Transport Layer Security (EAP-TLS) |

|

| Протокол PEAP Protected Extensible Authentication Protocol (PEAP) |

|

| Протокол TTLS Tunneled Transport Layer Security (TTLS) |

|

Для подключаемого модуля UWP VPN поставщик приложения управляет используемым методом проверки подлинности. For a UWP VPN plug-in, the app vendor controls the authentication method to be used. Можно использовать следующие типы учетных данных: The following credential types can be used:

- смарт-карта; Smart card

- сертификат; Certificate

- Windows Hello для бизнеса; Windows Hello for Business

- имя пользователя и пароль; User name and password

- одноразовый пароль; One-time password

- пользовательский тип учетных данных. Custom credential type

Настройка проверка подлинности Configure authentication

Конфигурацию XML для EAP см. в разделе Конфигурация EAP. See EAP configuration for EAP XML configuration.

Чтобы настроить проверку подлинности Windows Hello для бизнеса, выполните действия, описанные в разделе Конфигурация EAP для создания сертификата смарт-карты. To configure Windows Hello for Business authentication, follow the steps in EAP configuration to create a smart card certificate. Подробнее о Windows Hello для бизнеса. Learn more about Windows Hello for Business.

На следующем изображении показано поле для EAP XML в профиле VPN решения Microsoft Intune. The following image shows the field for EAP XML in a Microsoft Intune VPN profile. Поле EAP XML отображается только при выборе встроенного типа подключения (автоматический, IKEv2, L2TP, PPTP). The EAP XML field only appears when you select a built-in connection type (automatic, IKEv2, L2TP, PPTP).