- Как настроить IPSec в Windows

- Что такое IPSEC?

- Внедрение IPSEC

- Настройка VPN-сервера

- Настройка машины с Windows 10

- Настройка VPN (L2TP/IPsec) для Windows и MacOS. Бесплатные серверы VPN Gate

- Содержание

- Настройка VPN (L2TP/IPsec) для Windows

- Предварительная конфигурация

- Важная информация

- Примечание

- Подключение к VPN-серверу

- Интернет без ограничений

- Настройка VPN (L2TP/IPsec) для MacOS

- Предварительная конфигурация

- Важная информация

- Примечание

- Запуск VPN -подключения

- Интернет без ограничений

- Подключение к серверу IPSec VPN (IPSec Virtual IP) с компьютера из ОС Windows

- Комментарии

Как настроить IPSec в Windows

Существует множество приложений, которые будут реализовывать аутентификацию и шифрование сетевого трафика через отдельную стороннюю программу.

Тем не менее, операционная система Microsoft может также реализовать это через конфигурацию IPSEC. В этой статье мы рассмотрим, что такое IPSEC, и простой пример реализации.

Что такое IPSEC?

Internet Protocol Security или IPSEC — это протокол, используемый для аутентификации и шифрования IP-коммуникаций. Это достигается путем взаимной аутентификации между агентами, а также обмена криптографическими ключами в начале сеанса.

IPSEC также позволит добавлять ограничения IP и шифрование на уровне TCP / UDP к приложениям, которые иначе не могут его поддерживать. IPSEC использует IP-протокол 50 (ESP), IP-протокол 51 (AH) и UDP-порт 500.

Внедрение IPSEC

В этом примере мы настроим IPSEC для шифрования связи между двумя компьютерами Windows. Первый компьютер, сервер Windows 2012 будет выступать в качестве сервера VPN.

Второй компьютер, клиент Windows 10, будет действовать как клиент VPN. LT2P IPSEC VPN может обмениваться либо предварительным общим ключом, либо сертификатом. В этом примере мы будем обмениваться предварительным общим ключом.

Настройка VPN-сервера

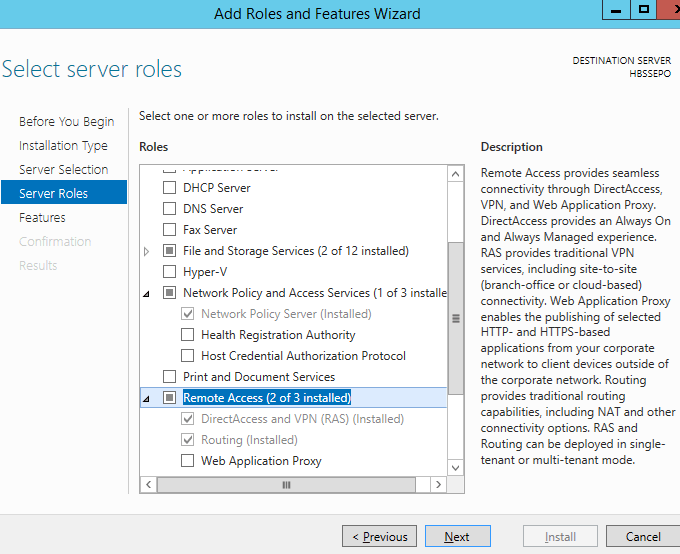

На компьютере с Windows 2012 нам потребуется установить функции маршрутизации и удаленного доступа. Для этого перейдите в диспетчер серверов и добавьте роли и компоненты . Выберите установку на основе ролей или функций . Выберите локальный сервер. Выберите для установки следующие роли сервера.

Сетевая политика и службы доступа

Сервер сетевой политики

Удаленный доступ

Прямой доступ и VPN (RAS)

После установки этих новых функций вам потребуется оснастка для управления ими. Откройте mmc.exe с правами администратора. Перейти к файлу | Добавить / удалить оснастку. Добавьте оснастку маршрутизации и удаленного доступа .

Эта оснастка позволяет настраивать многопротокольные службы маршрутизации LAN-to-LAN, LAN-to-WAN, виртуальная частная сеть (VPN) и трансляция сетевых адресов (NAT).

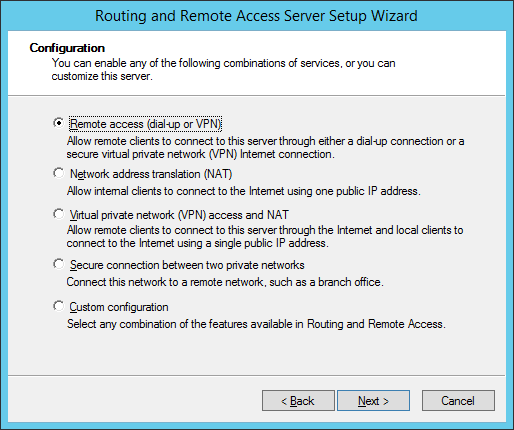

В консоли MMC щелкните правой кнопкой мыши на маршрутизации и удаленного доступа и выберите, чтобы добавить сервер. Выберите локальную машину. Затем щелкните правой кнопкой мыши на только что созданном компьютере и выберите «Настроить и включить маршрутизацию и удаленный доступ» . Выберите Удаленный доступ (Dial Up или VPN).

Затем проверьте параметр VPN . У вас должно быть как минимум две сетевые карты, чтобы это работало. Одним из них может быть петля. Укажите диапазон адресов, которые будут предоставлены для входящего соединения. Убедитесь, что они не конфликтуют с другими адресами, выделенными в вашей существующей сети. В этом примере мы не будем использовать радиус-сервер.

Далее попытайтесь запустить службу маршрутизации и удаленного доступа. Следующий ключ реестра может потребоваться удалить, чтобы запустить службу.

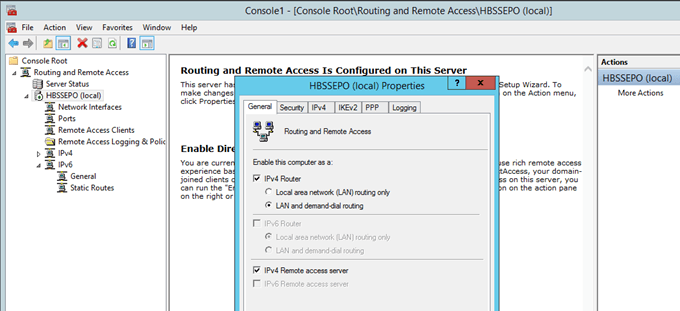

В консоли mmc.exe щелкните правой кнопкой мыши на имени компьютера и перейдите в Свойства. Измените эти свойства на вкладке безопасности.

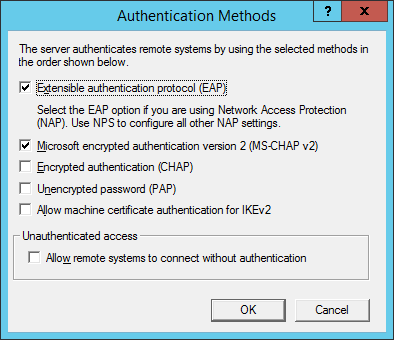

Выберите методы аутентификации, как показано ниже.

Установите флажок, чтобы разрешить настраиваемую политику IPSEC для соединения L2TP / IKEv2. Добавьте предварительный общий ключ.

Наконец, вам нужно будет изменить пользователя, чтобы получить доступ к VPN. Откройте compmgmt.msc, перейдите в раздел «Локальные пользователи и группы» и выберите свойства пользователя, которого вы хотите использовать для VPN.

Перейдите на вкладку Dial Up. Выберите Разрешить доступ и нажмите Применить . На вашем компьютере потребуется перезагрузка. После перезагрузки вы будете готовы протестировать свой первый клиент.

Настройка машины с Windows 10

На компьютере с Windows 10 откройте «Настройки сети и Интернета». Выберите VPN на левой панели и добавьте VPN-соединение. Отредактируйте дополнительные параметры.

Разместите IP-адрес вашего VPN-сервера под именем или адресом сервера. Выберите L2TP/IPSEC с параметром предварительного общего ключа в разделе Тип VPN. Добавьте предварительно общий ключ и имя пользователя и пароль.

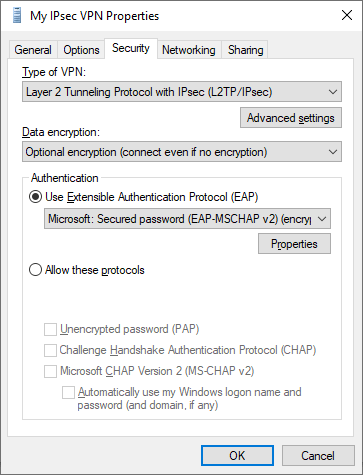

Свойства безопасности для VPN должны быть изменены под сетевым адаптером. На адаптере VPN выберите «Свойства» и перейдите на вкладку «Безопасность». Установите переключатель EAP и выберите Microsoft: защищенный пароль (EAP-MSCHAPv2) (шифрование включено).

Наконец, снова щелкните правой кнопкой на адаптере для подключения. Поздравляем! Вы создали VPN-туннель IPSEC.

Настройка VPN (L2TP/IPsec) для Windows и MacOS. Бесплатные серверы VPN Gate

Содержание

Настройка VPN (L2TP/IPsec) для Windows

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционные системы Windows 10, 8.1, 8, 7, Vista, XP, RT, Server 2019, 2016 и 2003, 2008, 2012.

Предварительная конфигурация

- Чтобы открыть Центр управления сетями и общим доступом (также доступен в меню Панель управления > Сеть и Интернет), нажмите сочетание клавиш Windows + R и в окне «Выполнить» введите следующую команду:

- Нажмите ОК.

- Выберите опцию Создание и настройка нового подключения или сети на основной странице Центра управления сетями.

- Выберите вариант Подключение к рабочему месту.

- Затем выберите Использовать мое подключение к Интернету (VPN).

- Откройте список публичных серверов ретрансляции http://www.vpngate.net/en/ и выберите VPN-сервер, к которому хотите подключиться.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Вы можете применить фильтр поиска серверов Apply search filters, оставив галочку L2TP/IPsec и нажав кнопку Refresh Servers List, как показано на скриншоте выше

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на «.opengw.net») или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле “Адрес в Интернете”.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- Если появится экран ввода имени пользователя и пароля, то введите vpn в оба поля. Также можно отметить галочку “Запомнить пароль”.

- Затем перейдите в Центр управления сетями и общим доступом и нажмите ссылку Изменение параметров адаптера, или нажмите сочетание клавиш Windows + R и в окне «Выполнить» введите следующую команду:

- Будет показан список настроенных подключений. Щелкните правой кнопкой мыши по иконке VPN-подключения, созданного на предыдущем шаге и нажмите “Свойства”.

- Перейдите на вкладку Безопасность и в поле «Тип VPN» из выпадающего списка выберите вариант Протокол L2TP с IPsec (L2TP/IPsec). Для параметра «Шифрование данных» выберите обязательное (отключиться, если нет шифрования).

- Затем нажмите кнопку Дополнительные параметры. Появится новое окно, на котором нужно выбрать опцию “Для проверки подлинности использовать общий ключ” и введите vpn в поле “Ключ”.

- После завершения конфигурации дважды нажмите кнопку “ОК”, чтобы закрыть экран настроек подключения VPN.

Подключение к VPN-серверу

- Нажмите по значку значку Сеть (интернет) в области уведомления панели задач (системном трее) и выберите созданное VPN подключение. Нажмите кнопку “Подключиться”.

- Если Имя пользователя и Пароль не заполнены автоматически, то введите vpn в оба поля и нажмите ОК.

- При попытке подключения будет показываться сообщение “Подключение к [выбранный VPN-сервер]”. Если при попытке произойдет ошибка, то убедитесь, что в качестве типа VPN используется «L2TP/IPsec», а ключ проверки подлинности задан правильно.

- Если VPN-соединение будет успешно установлен, то в списке сетей появится новый пункт “VPN-подключение” с состоянием “Подключено».

- Теперь вы сможете быстро и просто устанавливать VPN-подключение с помощью соответствующей иконки в списке сетей.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Убедиться в этом вы сможете с помощью команды tracert 8.8.8.8 в командной строке Windows.

Как показано на скриншоте выше, если пакеты проходят через «10.211.254.254», а значит ваше подключение ретранслируется через один из серверов VPN Gate.

Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Настройка VPN (L2TP/IPsec) для MacOS

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционную систему MacOS.

Предварительная конфигурация

- Нажмите по иконке сетевого подключения в верхнем-правом углу экрана Mac. Выберите Открыть настройки сети. в меню.

- Нажмите кнопку + на экране настройки сети.

- Выберите интерфейс «VPN», тип подключения «L2TP через IPsec» и нажмите кнопку «Создать».

- Будет создана новая конфигурация VPN (L2TP) и появится экран настроек соединения.

- На данном экране нужно ввести либо имя узла, либо IP-адреса сервера из пула открытых серверов VPN Gate.

- Откройте список публичных серверов ретрансляции http://www.vpngate.net/en/ и выберите VPN-сервер, к которому хотите подключиться.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Вы можете применить фильтр поиска серверов Apply search filters, оставив галочку L2TP/IPsec и нажав кнопку Refresh Servers List, как показано на скриншоте выше

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на «.opengw.net») или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле «Адрес сервера» на экране конфигурации.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- После того, как вы указали «Адрес сервера», введите vpn в поле «Имя учетной записи».

- Затем нажмите кнопку Настройки аутентификации.

- Появится экран настроек аутентификации. Введите vpn в поле «Пароль» и в поле «Общий ключ (Shared Secret)». После этого нажмите кнопку «ОК».

- Затем вернитесь на предыдущий экран, отметьте пункт Показывать статус VPN в строке меню и нажмите кнопку Дополнительно. .

- Откроется экран дополнительных настроек. Отметьте галочку Отправлять весь трафик через VPN и нажмите кнопку ОК.

- На экране настроек VPN-подключения нажмите кнопку «Применить», чтобы сохранить настройки соединение.

Запуск VPN -подключения

- Вы можете в любое время установить новое подключение к VPN-серверу, нажав кнопку «Подключить». Вы можете также запустить подключение к VPN, нажав иконку VPN на верхней панели инструментов MacOS.

- После установки VPN-подключения на экране настроек VPN будет отображаться статус «Подключено», а также вам новый IP-адрес и продолжительность подключения.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Подключение к серверу IPSec VPN (IPSec Virtual IP) с компьютера из ОС Windows

NOTE: Важно! Если вы планируете настроить Keenetic в качестве VPN-сервера, начать необходимо с проверки того, что он имеет публичный «белый» IP-адрес, а при использовании доменного имени KeenDNS, что оно настроено в режиме «Прямой доступ». При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

Встроенный виртуальный VPN-сервер IPSec на Keenetic можно настроить по инструкции «VPN-сервер IPsec (Virtual IP)».

Для создания VPN-подключения IPSec (Virtual IP) из Windows можно использовать бесплатное ПО Shrew VPN Client. Скачать его можно с сайта производителя: https://www.shrew.net/download

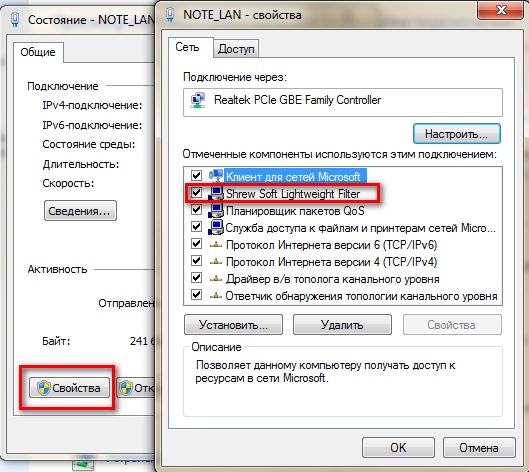

Установите VPN-клиент и проверьте, что установился специальный драйвер для работы Shrew (в Свойствах сетевого подключения должна стоять галочка напротив Shrew Soft Lightweight Filter).

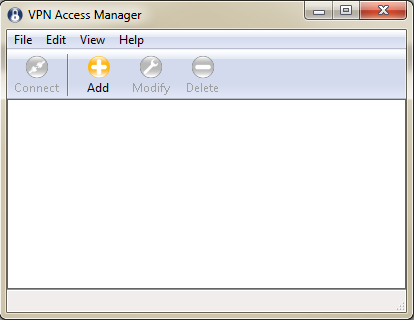

Запустите VPN Access Manager.

После запуска откроется окно программы.

1. Нажмите кнопку Add для создания VPN-подключения.

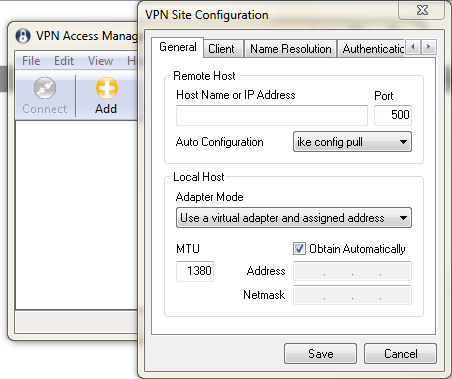

2. На вкладке General нужно указать настройки:

«Remote Host / Hostname or IP Address» — внешний IP-адрес или доменное имя Keenetic, на котором запущен сервер.

Больше на этой вкладке ничего менять не нужно.

3. На вкладке Client и Name Resolution оставьте значения по умолчанию.

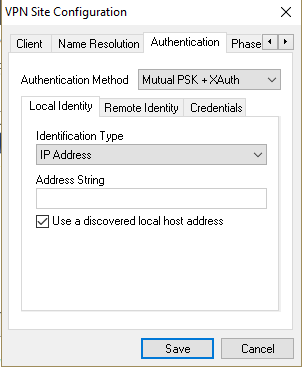

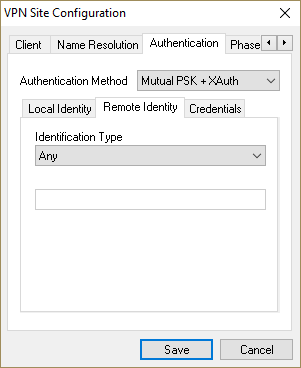

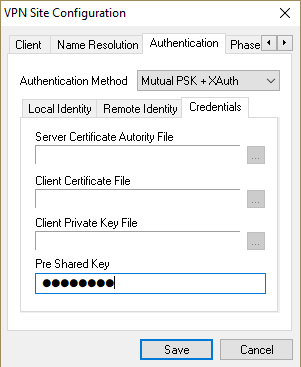

4. На вкладке Authentication укажите следующие параметры:

Authentication Method — Mutual PSK + XAuth

Local Identity > Identification Type:IP Address, и оставляем галочку в Use a discovered local host address

Remote Identity >Identification Type: Any

Credentials > Pre Shared Key: 12345678 (Ключ PSK, указанный в настройках Keenetic)

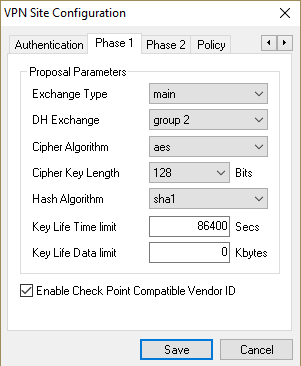

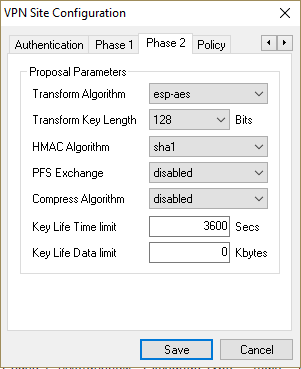

- Exchange Type: main

- DH Exchange: group 2

- Cipher Algorithm: aes

- Cipher Key Length» — 128

- Hash Algorithm: sha1

- Transform Algorithm: esp-aes

- Transform Key Length» — 128

- HMAC Algorithm: sha1

- PFS Exchange — disabled

- Compress Algorithm — disabled

7. На вкладке Policy ничего настраивать не нужно.

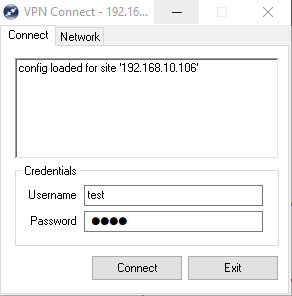

8. Нажмите Save и в списке подключений выберете созданной и нажмите Connect. В открывшемся окне введите логин и пароль учетной записи, которую создали для подключения на Keenetic.

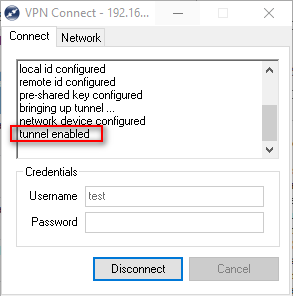

9. Нажмите Connect и в журнале событий должна быть запись tunnel enabled.

Пользователи, считающие этот материал полезным: 10 из 12

Комментарии

а как выполнить эти пункты:

1. создать юзера

2. сконфигурировать сервер

с помощью cli-команд?

можно ли сюда вставить команды для этого примера?

Пользователь создается командой

user test

далее необходимо задать ему пароль командой

password

и дать разрешение на подключение к IPSec Virtual IP командой

tag ipsec-xauth

теперь можно выйти из настроек созданного пользователя командой

exit

и сохранить настройки командой

system configuration save

Конфигурирование сервера требует довольно большого числа команд, полное описание которых доступно в Центре загрузки для вашего устройства: https://help.keenetic.com/hc/ru/categories/201757869, а именно:

crypto ike key VirtualIPServer ns3 [здесь указать ключ PSK] any

crypto ike proposal VirtualIPServer

encryption aes-cbc-128

encryption aes-cbc-256

dh-group 2

dh-group 20

dh-group 19

dh-group 14

integrity sha1

exit

crypto ike policy VirtualIPServer

proposal VirtualIPServer

lifetime 28800

mode ikev1

negotiation-mode main

exit

crypto ipsec transform-set VirtualIPServer

cypher esp-aes-128

hmac esp-sha1-hmac

lifetime 28800

exit

crypto ipsec profile VirtualIPServer

dpd-interval 20 3

dpd-clear

identity-local fqdn mykeenetic.net

match-identity-remote any

authentication-local pre-share

authentication-remote pre-share

mode tunnel

policy VirtualIPServer

xauth server

exit

access-list _WEBADMIN_IPSEC_VirtualIPServer

permit ip 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0

exit

crypto map VirtualIPServer

set-peer any

set-profile VirtualIPServer

set-transform VirtualIPServer

match-address _WEBADMIN_IPSEC_VirtualIPServer

set-tcpmss 1200

nail-up

reauth-passive

virtual-ip range 192.168.1.55 192.168.1.60

virtual-ip dns-server 8.8.8.8

virtual-ip nat

virtual-ip enable

l2tp-server lcp echo 10 3

l2tp-server no enable

enable

exit

service ipsec

system configuration save

Скажите, а как в Shrew VPN Client убрать общий шлюз, для доступа в интернет?

Чтобы только локальные сети работали, в Windows как убрать понятно,а здесь нет.

Если в роутере убирать галочку NAT для клиентов, то тогда вся сеть уже не работает.