- Подключение к SSTP VPN с помощью MAC OS X

- Подключение к SSTP VPN с использованием MAC OS X

- редактировать

- Как настроить VPN на вашем Mac

- Способ 1. Используйте программное обеспечение вашего провайдера VPN

- Способ 2. Использование сетевых инструментов Apple

- Способ 3: использовать стороннее программное обеспечение VPN

- OpenVPN: Tunnelblick

- SSTP: sstp-клиент

- Какое VPN-решение следует использовать?

- Connect to SSTP VPN using MAC OS X

- Строим OpenVPN мост под Mac OSX

Подключение к SSTP VPN с помощью MAC OS X

я прочитала Windows SSTP VPN-подключение с Mac но инструкции слишком краткие для меня.

Я хочу подключиться к VPN с помощью SSTP и сертификата. Я установил сертификат в Keychain, используя инструкцию для как импортировать и экспортировать SSL-сертификаты в Mac 10.7, хотя я использую Mac OS X 10.11.6 инструкции кажутся прекрасными.

Я установил sstp-client, но не могу получить его запустить (см. Edit ниже). Я использовал линию похвалы:

вставка соответствующих значений для , и . Имя пользователя domainuserID который я заключил в двойные кавычки из-за обратной косой черты, а сервер включил номер порта (например, foo.bar.net:443 ) поэтому я тоже заключаю это в двойные кавычки.

Я попросил пароль, а затем получить сообщение об ошибке:

где «userfoo» — это мой логин.

попытка в iSstp, я заполнил все детали, как для строки похвалы, параметры команды по умолчанию:

затем выбор Connect работает в течение нескольких секунд, а затем возвращает » не подключен!».

может кто-нибудь помочь мне с подходящей командной строкой или настройкой iSstp?

одна проблема заключалась в том, что в команде было слишком много «sstp», это должно было быть:

а что сделать команда, чтобы бежать, я затем попросил мой пароль и терминал не возвращает. Аналогично в iSSTP, который пытается подключиться в течение нескольких секунд, а затем тайм-аут.

чтение руководство для SSTPC, я включил лесозаготовку и получил to:

так, кажется, вопрос сертификата. Что такое «(-2)»?

Источник

Подключение к SSTP VPN с использованием MAC OS X

я прочитал Windows SSTP VPN — подключение с Mac но инструкции слишком кратки для меня.

Я хочу подключиться к VPN, используя SSTP и сертификат. Я установил сертификат в связку ключей, используя инструкции для Как импортировать и экспортировать сертификаты SSL в Mac 10.7 , хотя я использую Mac OS X 10.11.6, инструкции кажутся нормальными.

Я установил sstp-клиент, но не могу запустить его (см. редактировать ниже). Я использую командную строку:

вставка соответствующих значений для & lt; user & gt ;, & lt; password & gt; и & lt; сервер & gt ;. Имя пользователя domain\userID который я заключил в двойные кавычки из-за обратной косой черты, а сервер включил номер порта (например, foo.bar.net:443 ) поэтому я поставил это в двойные кавычки тоже.

Я спрашиваю пароль, затем получаю сообщение об ошибке:

где «userfoo» — мое имя пользователя.

Пробуя в iSstp, я заполнил все детали, касающиеся командной строки, параметры команды по умолчанию:

затем выберите «Подключить» на несколько секунд, а затем «Не подключен!».

Кто-нибудь может мне помочь с подходящей командной строкой или настройкой iSstp?

редактировать

Одна проблема заключалась в том, что в команде было слишком много «sstp», это должно было быть:

Хотя команда get запускается, меня просят ввести пароль, и терминал никогда не возвращается. Аналогичным образом в iSSTP, который пытается подключиться в течение нескольких секунд, а затем время ожидания.

Чтение руководство для SSTPC Я включил ведение журнала и получил:

Так что, похоже, проблема с сертификатом. Что такое «(-2)»?

Источник

Как настроить VPN на вашем Mac

У вас есть много причин для использования виртуальной частной сети (VPN) на вашем Mac. Они включают в себя безопасный просмотр по общедоступной сети Wi-Fi, скрытие вашего местоположения, доступ к контенту с блокировкой по регионам и сохранение привычек обмена файлами при себе.

Настроить VPN на вашем Mac очень просто. MacOS имеет встроенную поддержку, а некоторые службы VPN предоставляют собственное программное обеспечение без проблем. Вы также можете установить сторонние инструменты для использования различных протоколов.

Способ 1. Используйте программное обеспечение вашего провайдера VPN

В зависимости от вашего провайдера VPN (ознакомьтесь с нашими лучшими услугами VPN

), они могут предоставлять доступ к программному обеспечению, которое позволяет вам использовать службу. Это программное обеспечение специально для вашего поставщика. Таким образом, вам не нужно возиться с настройкой соединений, вводом IP-адресов или проверкой протоколов, которые вы можете использовать.

Большинство провайдеров VPN предоставляют это программное обеспечение для пользователей Mac и Windows. Пользователям Linux, скорее всего, придется настраивать VPN самостоятельно

, Использование программного обеспечения провайдера — это простой случай загрузки и установки клиента, входа в систему с использованием вашего имени пользователя и пароля, а затем подключения к серверу по вашему выбору.

Программное обеспечение провайдера позволяет легко перемещаться с сервера на сервер, поскольку программное обеспечение хранит список доступных соединений. Если вы используете VPN для доступа к контенту с региональной блокировкой, это позволяет легко выбрать сервер для подключения. Некоторые провайдеры имеют определенные серверы, которые совместимы с трафиком BitTorrent. Программное обеспечение позволяет легко убедиться, что вы не нарушаете правила.

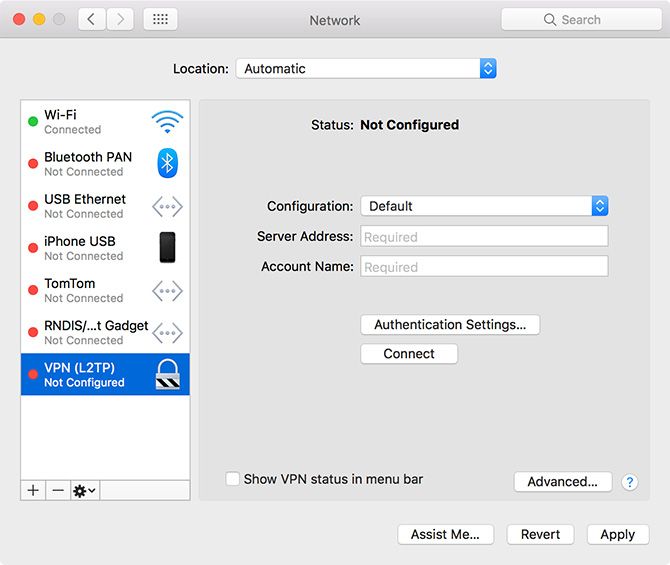

Способ 2. Использование сетевых инструментов Apple

macOS имеет встроенную поддержку для создания VPN-подключений как часть собственных сетевых инструментов Apple. Вы можете получить к ним доступ, перейдя в Системные настройки> Сеть, затем нажмите на плюс кнопка.

Отсюда вы можете указать VPN выберите тип VPN (протокол) и присвойте имя вашему новому VPN-соединению. Это полезно для описания имени вашего соединения, если вы собираетесь использовать более одного VPN-сервера. Например, вы можете планировать доступ к контенту с блокировкой по регионам в других странах.

macOS включает поддержку L2TP (протокол туннелирования уровня 2) через IPSec, Cisco IPSec и более новый протокол IKEv2 (Internet Key Exchange версия 2) при настройке VPN. L2TP считается достаточно безопасным, хотя сам протокол не обеспечивает никакой защиты. Вместо этого он использует защищенный сетевой протокол IPSec, на который по-прежнему полагаются миллионы пользователей VPN каждый день.

IKEv2 — это более современный выбор протокола, который предпочитают быстро восстанавливать VPN-соединение в случае отключения сети. Как и L2TP, он также использует IPSec для шифрования, хотя многие все еще предпочитают L2TP за его скорость.

Настольная ОС Apple, используемая для поддержки PPTP (протокол туннелирования точка-точка). Это гораздо более старый и более уязвимый протокол, который когда-то был любим корпоративными сетями, но с тех пор отошел на второй план. Если вы хотите создать PPTP-соединение, вам нужно использовать стороннее приложение (например, Shimo) для этого. Но вы должны избегать этого, если в этом нет необходимости.

Так какой протокол вы должны использовать? Это зависит от того, какие протоколы ваш VPN

провайдер предоставляет доступ к. Всегда следует избегать PPTP, где это возможно, поскольку L2TP и IKEv2 обеспечивают приемлемый уровень безопасности. Но если вы хотите еще более безопасное VPN-соединение …

Способ 3: использовать стороннее программное обеспечение VPN

Существуют два других протокола VPN, которые не поддерживаются в MacOS: SSTP (протокол туннелирования защищенных сокетов) и OpenVPN.

SSTP является проприетарным стандартом, который в основном работает только с Windows, поскольку принадлежит Microsoft. SSTP использует шифрование SSL 3.0 с закрытым исходным кодом, поэтому он считается очень безопасным (даже если код не открыт для проверки).

OpenVPN, как следует из названия, — это технология с полностью открытым исходным кодом, основанная на OpenSSL. Это означает, что код свободно доступен для ознакомления. Он поддерживает AES (расширенный стандарт шифрования). Этот открытый подход часто хвалят как подтверждение концепции технологии стресс-тестирования против внешних атак.

Оба эти стандарта более безопасны, чем любые, включенные в macOS. Возможно использование программного обеспечения VPN-провайдера, поэтому вы уже можете использовать OpenVPN или SSTP и даже не догадываться. Но если вам нужен больший контроль над настройкой VPN, попробуйте одно из следующих приложений.

Мы порекомендовали другие бесплатные и открытые клиенты MacOS VPN

если вам нужно больше вариантов.

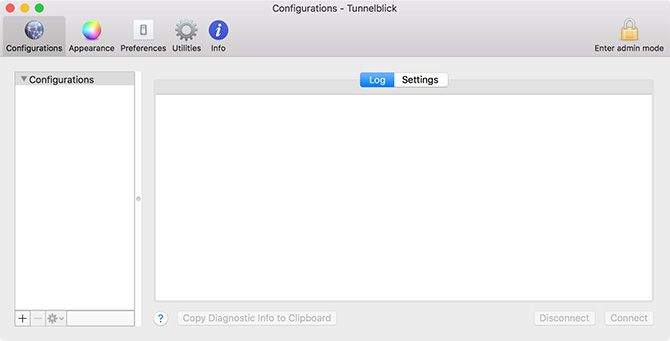

OpenVPN: Tunnelblick

Если вы хотите использовать OpenVPN на своем Mac, Tunnelblick — лучший инструмент для этой работы. Он бесплатный, с открытым исходным кодом и предоставляет простой в управлении графический интерфейс для подключения вашего Mac через OpenVPN. Вы можете добавить длинный список подключений, используя загружаемые файлы конфигурации, а затем выбрать разные серверы, используя значок основного клиента или строки меню.

Скачать: Tunnelblick (бесплатно)

SSTP: sstp-клиент

Хотя SSTP — это технология Windows, возможно подключиться к серверу SSTP с использованием macOS или Linux с помощью sstp-клиента. MacOS-версия этого клиента зависит от проекта Macports; Самый простой способ установить его — использовать менеджер пакетов Mac из командной строки Homebrew.

Скачать: sstp-клиент (бесплатно)

Какое VPN-решение следует использовать?

Ваш провайдер VPN, скорее всего, порекомендует вам использовать их собственный клиент, который упрощает подключение и управление вашими VPN-соединениями. Если вы хотите использовать свой собственный клиент, вам необходимо убедиться, что ваше подключение совместимо с выбранным вами протоколом VPN.

Когда предоставляется выбор, OpenVPN обеспечивает лучшую безопасность, чем L2TP или IKEv2. Вы должны всегда стараться обновлять свой VPN-клиент, так как проблемы безопасности могут возникать (и часто быстро получать исправления).

Другой вариант — установить VPN-соединение на вашем роутере.

, Это позволяет вам управлять вашим соединением для всей сети, идеально, если вы подключаетесь к локальной сети VPN исключительно в целях безопасности.

Источник

Connect to SSTP VPN using MAC OS X

I have read Windows SSTP VPN — connect from Mac but the instructions are too terse for me.

I want to connect to a VPN using SSTP and a certificate. I’ve installed the certificate in Keychain using the instructions for How to Import and Export SSL Certificates in Mac 10.7, although I’m using Mac OS X 10.11.6 the instructions seem fine.

I’ve installed sstp-client but I can’t get it to run (see Edit below). I used the commend line:

inserting appropriate values for ,

and . The username is domain\userID which I enclosed in double quotes due to the backslash, and the server included the port number (like foo.bar.net:443 ) so I put that in double quotes too.

I’m asked for a password, then get an error message:

where «userfoo» is my username.

Trying in iSstp, I’ve filled in all the details as for the commend line, the command options are the default:

then selecting Connect runs for a few seconds then returns «Not Connected!».

Can anyone help me out with a suitable command line or iSstp setup?

One issue was that there was one too many «sstp» in the command, it should have been:

While that get’s the command to run, I’m then asked for my password and the terminal never returns. Similarly in iSSTP, which attempts to connect for a few seconds, then times out.

Reading the manual for SSTPC, I turned on logging and got to:

So seems to be a certificate issue. What is «(-2)»?

Источник

Строим OpenVPN мост под Mac OSX

Однажды у меня появилась необходимость иметь доступ к локальной сети из удаленного места. Для выполнения данной задачи на iMac был поставлен OSX server в котором был настроен удаленный доступ VPN. Все работало вполне сносно кроме mDNS(Bonjour). Как оказалось данная реализация VPN не поддерживает мультикаст. А он был жизненно необходим из за наличия некоторых специальных приложений которые работают только в локальной сети.

После непродолжительного поиска нашлось несколько решений данной проблемы. Одно из них бесплатное предполагало установку программы «Network Beacon» и прописывания в ней руками путей к службам «Bonjour». Другое решение было платным и предполагало установку специального приложения «ShareTool» которое во первых может строить собственные SSH туннели и во вторых передавать по туннелю информацию о службах на стороне сервера.

Минусов у этого решения два. Первый это то что надо покупать лицензию на каждую машину. Ну и второй заключается в том что это решение все равно костыль. А мне хотелось все сделать как можно чище.

Решением оказалась постройка VPN моста на базе OpenVPN с виртуальным адаптером «tap».

Но как это сделать? В сети я нашел много разных инструкций по настройке подобной конфигурации но ни одного варианта постройки моста под OSX.

И тут я вспомнил как настраивал мост для расширения беспроводной сети и решил сделать все похожим образом.

Шаг первый — Настраиваем OpenVPN

Все последующие шаги будут требовать прав суперпользователя. По этому открываем терминал и сразу переходим в режим безграничных возможностей.

Для начала устанавливаем драйвер TunTap

Загрузить его можно по этой ссылке: tuntap_20111101.tar.gz

Распаковываем, запускаем инсталлятор. После окончания установки загружаем модули в ядро.

Далее устанавливаем и сам OpenVPN посредством MacPorts.

Для тех кто еще не знает — Easy-RSA больше не входит в состав пакета OpenVPN по этому качаем его отдельно по ссылке:

easy-rsa-release-2.x.zip

Для большего удобства копируем содержимое папки «openvpn2» в «/etc/openvpn».

Распаковываем в нее Easy-RSA 2.

Правим под себя vars и генерируем ключи. Правка «vars» заключается в исправлении информации о держателе сертификата и ключа а также изменении (при необходимости) длинны параметров Диффи — Хеллмана.

В заключении генерируем параметры Диффи — Хеллмана.

Правим образец из «/etc/openvpn/sample-config-files/» или создаем новый «server.conf».

Для примера мой вариант

Теперь переходим к следующему этапу создаем мост средствами самой MacOS.

Шаг второй — «Мостостроительство»

Запускаем Системные настройки и выбираем Сеть.

Жмем на шестеренку и выбираем «Управлять виртуальными интерфейсами».

Далее кликаем на плюс и выбираем «Новый мост…».

Здесь мы никогда не увидим наш интерфейс «tap» даже при запущенном сервере OpenVPN. Но как оказалось при всей «дружественности» MacOs дает возможность создать сетевой мост с одним интерфейсом. А это как раз то что нам необходимо. Выбираем адаптер которым мы подключены к сети и обзываем мост по своему усмотрению. Жмем «создать» и «готово».

Далее настраиваем подключение моста также как был настроен сетевой интерфейс и кликаем Применить.

Все, сеть настроена и окно можно закрывать. Оно больше не понадобится.

Теперь можно проверить в терминале наличие моста с одним членом. Запускаем команду «ifconfig» и убеждаемся в наличии моста bridge0 с одним членом в роли которого выступает интерфейс который мы выбрали при его создании.

Следующий этап представляет из себя создание скрипта который должен выполнить две функции. Во первых убедить ядро пропускать пакеты и во вторых добавить интерфейс «tap» в мост.

Шаг третий — Запуск

Создаем файл «/etc/openvpn/scripts/up.sh».

Сохраняем и делаем его исполняемым.

Путь к этому скрипту прописывается в конфигурации сервера и запускается после создания виртуального интерфейса.

Сервер запустился? Если да то убиваем его «Control+C». Если вылетел с ошибками то смотрим с какими и исправляем.

Теперь переходим к автозапуску сервера.

Создаем файл «/Library/LaunchDaemons/org.openvpn.bridge.plist» следующего содержания.

Сохраняем и запускаем сервер.

Все, с запуском сервера справились. Переходим к клиенту.

Шаг четвертый — Клиент

Я коротко опишу только вариант запуска клиента из под MacOS. Так как я подключаюсь к этому серверу с МакБука, и у меня не было необходимости ставить на него Xcode и MacPorts, я решил использовать решение типа «все включено» каким является «Tunnelblick».

Создаем папку конфигурации. Например на рабочем столе. Делать это проще на сервере. Далее будет понятно почему.

В папке создаем файл «config.ovpn» и прописываем конфигурацию.

Сохраняем и копируем в ту же папку ключи и сертификаты созданные в начале.

После копирования ключей и сертификатов необходимо поменять им владельца. Он должен совпадать с пользователем под которым мы строим конфигурацию. За одно покидаем рай суперпользователей.

Далее переименовываем папку с конфигурацией и ключами (имя папки будет названием конфигурации в «Tunnelblick») и добавляем расширение «.tblk»

После этого переносим конфигурацию на клиент с установленным «Tunnelblick» любым удобным способом. После чего открываем «Finder» находим расположение конфигурации и щелкаем по ней дважды. Она автоматически добавится к конфигурациям.

Запускаем «Tunnelblick», выбираем из списка свою конфигурацию и жмем кнопку «Соединится». И если все сделано правильно то через несколько секунд у нас уже есть полный доступ к удаленной локальной сети включая все мультикаст протоколы.

Источник