- Изменение порта прослушивания для удаленного рабочего стола на компьютере Change the listening port for Remote Desktop on your computer

- Изменить номер RDP порта 3389 для удаленного рабочего стола в Windows 10 / Windows Server 2016 в Windows

- Изменить порт для подключения к удаленному рабочему столу в Windows 10

- Изменение прослушиваемого порта для RDP в ОС Windows 10

- Содержание

- Изменение прослушиваемого порта для RDP в реестре операционной системы Microsoft Windows 10

- Открытие прослушиваемого порта для RDP в брандмауэре Windows

- Первый способ (через графический интерфейс)

- Второй способ (с использованием командной строки)

- Подключение к удаленному компьютеру с указанием нового порта

Изменение порта прослушивания для удаленного рабочего стола на компьютере Change the listening port for Remote Desktop on your computer

Применяется к: Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2008 R2 Applies to: Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2008 R2

При подключении компьютера (клиентской версии Windows или Windows Server) с помощью клиента удаленного рабочего стола функции удаленного рабочего стола на компьютере «слышат» запрос на соединение через заданный порт прослушивания (по умолчанию — 3389). When you connect to a computer (either a Windows client or Windows Server) through the Remote Desktop client, the Remote Desktop feature on your computer «hears» the connection request through a defined listening port (3389 by default). Этот порт прослушивания на компьютерах Windows можно изменить путем изменения реестра. You can change that listening port on Windows computers by modifying the registry.

- Откройте редактор реестра. Start the registry editor. (В поле поиска введите «regedit»). (Type regedit in the Search box.)

- Перейдите к следующему разделу реестра: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp Navigate to the following registry subkey: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

- Найдите параметр PortNumber. Find PortNumber

- Нажмите кнопку Редактировать > Изменить, а затем выберите пункт Десятичное. Click Edit > Modify, and then click Decimal.

- Введите новый номер порта, а затем нажмите кнопку ОК. Type the new port number, and then click OK.

- Закройте редактор реестра и перезагрузите компьютер. Close the registry editor, and restart your computer.

При очередном подключении компьютера к этому компьютеру с помощью удаленного рабочего стола необходимо будет ввести новый номер порта. The next time you connect to this computer by using the Remote Desktop connection, you must type the new port. Если вы используете брандмауэр, убедитесь, что в нем разрешены подключения к новому номеру порта. If you’re using a firewall, make sure to configure your firewall to permit connections to the new port number.

Номер текущего порта можно проверить с помощью следующей команды PowerShell: You can check the current port by running the following PowerShell command:

Пример: For example:

Номер порта RDP можно изменить с помощью следующей команды PowerShell. You can also change the RDP port by running the following PowerShell command. В этой команде укажите новый порт RDP 3390. In this command, we’ll specify the new RDP port as 3390.

Чтобы добавить новый порт RDP в реестр, выполните следующую команду: To add a new RDP Port to the registry:

Изменить номер RDP порта 3389 для удаленного рабочего стола в Windows 10 / Windows Server 2016 в Windows

По умолчанию во всех операционных системах Windows для подключения по протоколу RDP (Remote Desktop Protocol / Удаленный рабочий стол) использует порт TCP 3389.

Если ваш компьютер подключен напрямую к интернету (например, VDS сервер), или вы настроили на своем пограничном маршрутизаторе перенаправление порта 3389/RDP в локальную сеть на компьютер или сервер с Windows, вы можете изменить стандартный RDP порт 3389 на любой другой. Изменив номер RDP порта для подключения, вы можете спрятать ваш RDP сервер от сканеров портов, уменьшите вероятность эксплуатации RDP уязвимостей (последняя критическая уязвимость в RDP BlueKeep описана в CVE-2019-0708), уменьшите количество попыток удалённого подбора паролей по RDP (не забывает периодически анализировать логи RDP подключений), SYN и других типов атак (особенно при отключенном NLA).

При выборе нестандартного номера порта для RDP обратите внимание, что желательно не использовать номера портов в диапазоне от 1 до 1023 (известные порты) и динамические порты из RPC диапазона (от 49152 до 65535).

Попробуем изменить порт, на котором ожидает подключения служба Remote Desktop на 1350. Для этого:

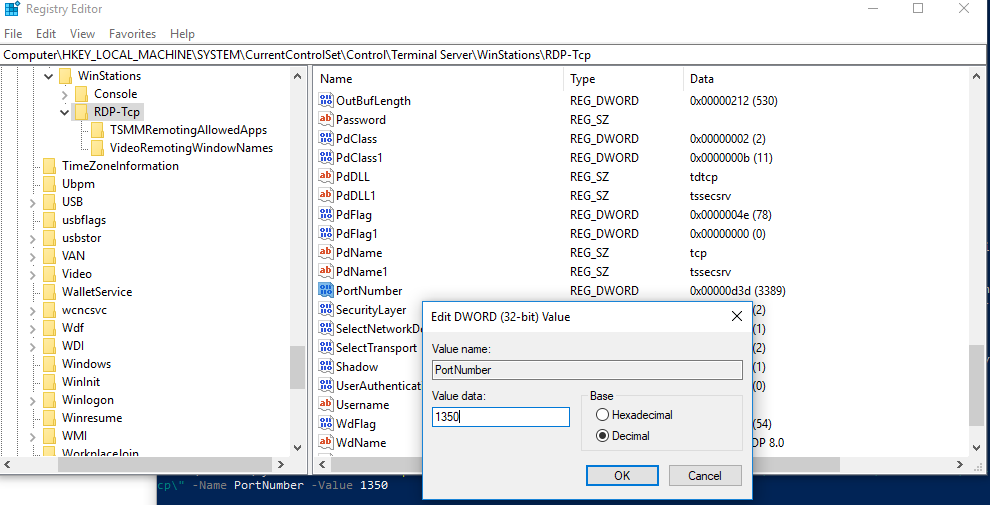

- Откройте редактор реестра и перейдите в ветку HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp;

- Найдите DWORD параметр реестра с именем PortNumber. В этом параметре указан порт, на котором ожидает подключения служба Remote Desktop;

- Измените значение этого порта. Я изменил RDP порт на 1350 в десятичном значении (Deciamal);

Полный код PowerShell скрипт для смены RDP порта, создания правила в брандмауэре и перезапуска службы RDP на новом порту может выглядеть так:

Write-host «Укажите номер нового RDP порта: » -ForegroundColor Yellow -NoNewline;$RDPPort = Read-Host

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\» -Name PortNumber -Value $RDPPort

New-NetFirewallRule -DisplayName «New RDP Port $RDPPort» -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action Allow

New-NetFirewallRule -DisplayName «New RDP Port $RDPPort» -Direction Inbound –LocalPort $RDPPort -Protocol UDP -Action Allow

Restart-Service termservice -force

Write-host «Номер RDP порта изменен на $RDPPort » -ForegroundColor Magenta

Можно изменить номер RDP удаленно на нескольких компьютерах в домене AD (определенной OU) с помощью Invoke-Command и Get-ADComputer:

Write-host «Укажите номер нового RDP порта: » -ForegroundColor Yellow -NoNewline;$RDPPort = Read-Host

$PCs = Get-ADComputer -Filter * -SearchBase «CN=DMZ,CN=Computers,DC=winitpro,DC=ru»

Foreach ($PC in $PCs) <

Invoke-Command -ComputerName $PC.Name -ScriptBlock <

param ($RDPPort)

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\» -Name PortNumber -Value $RDPPort

New-NetFirewallRule -DisplayName «New RDP Port $RDPPort» -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action Allow

New-NetFirewallRule -DisplayName «New RDP Port $RDPPort» -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action Allow

Restart-Service termservice -force

>

Это инструкция по смене стандартного RDP порта подойдёт для любой версии Windows, начиная с Windows XP (Windows Server 2003) и заканчивая Windows 10 (Windows Server 2019).

Изменить порт для подключения к удаленному рабочему столу в Windows 10

В сегодняшней статье рассмотрим как изменить порт для подключения к удаленному рабочему столу в Windows 10.

По умолчанию для подключения к удаленному рабочему столу используется порт 3389. Чтобы изменить порт на нужный вам – вы должны войти в систему пользователем обладающим правами администратора и немного подправить реестр. Перед редактированием реестра рекомендуется создать точку для восстановления системы.

1. Откройте редактор реестра: в строке поиска или в меню выполнить (выполнить вызывается клавишами Win+r) введите regedit и нажмите клавишу Enter.

2.Перейдите по пути HKEY_LOCAL_MACHINE\ SYSTEM\ CurrentControlSet\ Control\ Terminal Server\ WinStations\ RDP-Tcp. В разделе RDP-Tcp откройте параметр PortNumber => “система исчисления” выберите “Десятичная” => в поле “Значение” введите порт, который хотите использовать для подключения к удаленному рабочему столу. Нажмите “ОК” и закройте редактор реестра.

3. Перезагрузите компьютер, чтобы изменения вступили в силу.

После изменения порта вы должны указывать новое его значение в строке подключения на клиентской машине. То есть, откройте инструмент “Подключение к удаленному рабочему столу” и в строке “Компьютер” введите IP-адрес и порт компьютера к которому вы подключаетесь, в виде IP-адрес:порт (к примеру, 192.168.1.3:3330).

Если вы поменяли порт и не можете подключиться к компьютеру – скорее всего нужно разрешить данный порт в брандмауэре Windows.

На сегодня всё, если вы знаете другие способы – пишите в комментариях! Удачи Вам 🙂

Изменение прослушиваемого порта для RDP в ОС Windows 10

Содержание

- Настройка удаленного доступа (можно посмотреть в статье Штатное средство «Подключение к удаленному рабочему столу» в ОС Windows 10)

- Изменение прослушиваемого порта для RDP в реестре операционной системы Microsoft Windows 10

- Открытие прослушиваемого порта для RDP в брандмауэре Windows

- Через графический интерфейс

- Через командную строку

- Подключение к удаленному компьютеру с указанием нового порта

Изменение прослушиваемого порта для RDP в реестре операционной системы Microsoft Windows 10

- Запустить редактор реестра от имени администратора

- в окне Выполнить ввести regedit

- перейти в раздел реестра

Рис.1 Изменение порта для RDP в редакторе реестра

- Выбрать параметр PortNumber

- Переключиться в десятичный формат (изначально указан порт 3389), задать порт, например, 50000

Рис.2 Изменение порта для RDP в редакторе реестра

При указании порта, следует обратить внимание на то, что есть несколько категорий портов, которые отличаются друг от друга по номерам и использованию:

- 0 — 1023 – системные известные порты (в основном задействованы операционной системой)

- 1024 — 49151 – зарегистрированные и используемые порты

- 49152 — 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями для решения различных задач.

- Закрыть редактор реестра.

Изменения вступят в силу после перезагрузки.

Открытие прослушиваемого порта для RDP в брандмауэре Windows

Первый способ (через графический интерфейс)

- Открыть Брандмауэр Защитника Windows. Для того, чтобы открыть окно брандмауэра можно воспользоваться одним из следующих вариантов:

- Открыть Параметры > Обновление и безопасность > Защитник Windows > открыть Центр безопасности Защитника Windows > Брандмауэр и безопасность сети

- Открыть Панель управления (категория Мелкие значки) > Брандмауэр Защитника Windows

- Открыть > Центр управления сетями и общим доступом > Брандмауэр Windows

- В окне Выполнить ввести команду firewall.cpl

- В окне поиска ввести: Брандмауэр Windows

- Выбрать Дополнительные параметры

Рис.3 Запуск дополнительных параметров в брандмауэре Защитника Windows

Рис.4 Запуск дополнительных параметров в брандмауэре Защитника Windows

- В разделе правил выбрать Правила для входящий подключений

- В меню Действия выбрать Создать правило

Рис.5 Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- В открывшемся мастере создания правила для нового входящего подключения установить радиокнопку Для порта

Рис.6 Создание правила для входящий подключений

- В следующем диалоговом окне оставить по умолчанию радиокнопку Протокол TCP и в поле Определенные локальные порты указать порт, который будет использоваться, в данном примере 50000

Рис.7 Создание правила для входящий подключений

- На следующем шаге мастера необходимо выбрать тип действия, которое описывает правило. В данном случае нужно разрешить подключение с использованием указанного порта. Оставить радиокнопку по умолчанию Разрешить подключение и нажать кнопку Далее.

Рис.8 Создание правила для входящий подключений

- На следующем этапе мастера необходимо указать область действия правила, в зависимости от того, какой сетевой профиль используется и нажать кнопку Далее.

Рис.9 Создание правила для входящий подключений

- Создать имя для правила (рекомендуется создавать смысловые имена для правил, чтобы их легко впоследствии идентифицировать). Например, указать имя — Правило для порта 50000, описание — Открытие порта прослушивания 50000 для RDP и нажать кнопку Готово.

Рис.10 Создание правила для входящий подключений

- Открыть свойства созданного правила

Рис.11 Редактирование правила

- В окне Свойства перейти на вкладку Программы и службы

- Выбрать раздел Службы и нажать кнопку Параметры

Рис.12 Редактирование правила

- Установить радиокнопку Применить к службе, выбрать Службы удаленных рабочих столов и нажать ОК.

Рис.13 Редактирование правила

- Нажать кнопку ОК в окне свойств и закрыть настройки брандмауэра.

- Перезагрузить операционную систему, чтобы изменения вступили в силу.

Второй способ (с использованием командной строки)

- Запустить командную строку от имени администратора

Для выполнения настройки брандмауэра Windows с помощью командной строки, необходимо использовать команду Netsh. Утилита Netsh является мощным инструментом для администраторов Windows.

Команды утилиты Netsh для брандмауэра Windows в режиме повышенной безопасности предоставляют командной строке альтернативные возможности управления брандмауэром. При помощи команд Netsh можно настраивать и просматривать правила, исключения и конфигурацию брандмауэра.

Просмотреть справочную информацию по команде netsh можно введя в окне командной строки netsh /?

- Ввести следующую команду

add rule — добавить правило. Параметр Add предназначен для создания правил входящих и исходящих подключений.

name=ИмяПравила. При помощи данного параметра можно указать имя нового правила для входящего или исходящего подключения.

dir . При помощи данного параметра можно указать, будет ли правило создаваться для входящего или исходящего трафика. У этого параметра может быть два значения:

- in – правило создается только для входящего трафика. В оснастке Монитор брандмауэра Защитника Windows в режиме повышенной безопасности его можно найти в узле Правила для входящих подключений.

- out – правило создается только для исходящего трафика. В оснастке Монитор брандмауэра Защитника Windows в режиме повышенной безопасности его можно найти в узле Правила для исходящих подключений.

action = . Данный параметр позволяет указать действие, которое будет выполнять сетевой фильтр с пакетами, которые указаны в текущем правиле. Этот параметр эквивалентен странице Действия мастера создания правила нового входящего (исходящего) подключения оснастки Монитор брандмауэра Защитника Windows в режиме повышенной безопасности. Для этого параметра существуют три параметра:

- allow – разрешает сетевые пакеты, которые отвечают всем условиям в правиле брандмауэра.

- bypass – разрешает подключения с проверкой подлинности с помощью IPSec.

- block – запрещает любой сетевой пакет, который отвечает условиям правила брандмауэра.

Рис.14 Создание правила в командной строке

- Перезагрузить операционную систему, чтобы изменения вступили в силу.

Подключение к удаленному компьютеру с указанием нового порта

- Запустить средство Подключение к удаленному столу

- В открывшемся окне Подключение к удаленному столу ввести IP адрес удаленного компьютера и порт через двоеточие, например, 192.168.213.135:50000

Рис.15 Подключение к удаленному рабочему столу