Jks keytool linux keystore

Добрый день! Уважаемые читатели и гости IT Блога Pyatilistnik.org. В прошлый раз мы с вами разобрали полезную утилиту для системного администратора Remote Desktop Connection Manager, многие открыли для себя простоту и функциональность ее использования. Сегодня я хочу вас познакомить с еще одним, полезным инструментом, который поможет вам удобно управлять ключами и сертификатами в вашей системе. Речь пойдет про утилиту keytool, мы рассмотрим примеры ее использования на реальных ситуациях.

Что такое Keytool ?

Keytool — это утилита командной строки, для управления ключами или сертификатами, а так же хранилищами ключей. Она позволяет пользователям управлять своими собственными парами открытых и закрытых ключей и связанными сертификатами для использования при аутентификации, где от пользователя, это требует конечный сервис или службах целостности данных и аутентификации с использованием цифровых подписей. Keytool также позволяет пользователям администрировать секретные ключи, используемые при симметричном шифровании/дешифровании (например, DES). Пользователь имеет возможность самостоятельно генерировать эти пары ключей, после чего он их сохраняет в хранилище ключей (keystore).

Keystore — это защищенный файл или правильнее сказать база данных, которая выступает в роли специального, защищенного хранилища открытых ключей, сертификатов, секретных ключей.

Закрытый и открытый ключи используются в асимметричном шифровании. Открытый ключ может иметь связанный сертификат. Сертификат — это цифровой документ, удостоверяющий личность человека, организации или устройства, претендующего на владение открытым ключом. Сертификат обычно имеет цифровую подпись проверяющей стороны в качестве доказательства (Удостоверяющие центры).

Секретные ключи используются в симметричном шифровании. Во многих случаях симметричные ключи согласовываются при настройке безопасного соединения. Поэтому вы будете чаще хранить открытые и закрытые ключи, KeyStore чем секретные ключи.

Все это многообразие используется приложениями Java для:

Keystore умеет работать в ситуации, когда в процессе работы необходима аутентификация сервера и клиента, где все реализовано с помощью SSL соединения, подразумевающее использование приватных ключей и сертификатов и так же keystore применяется при односторонней аутентификации, но только на стороне сервера. Java KeyStore представлен классом java.security.KeyStore. Поскольку KeyStore общедоступен, пользователи JDK могут создавать дополнительные приложения безопасности, которые его используют.

Типы поддерживаемых форматов в keystore

- pkcs12 — это один из типов хранилища, заточенный чисто под хранение и перенос закрытых ключей пользователя, сертификатов.

- jceks — сторонняя разработка хранилища, отличная более стойким шифрованием на основе triple DES. Позволяет обновлять существующие jks-хранилища до jceks

- jks — это самый обычный, стандартный тип хранилища, в виде простого файла имеющего расширение jks («java key storage»), устанавливается по умолчанию и, поэтому, применяется наиболее часто.

Реализации Keystore основаны на провайдере. Более конкретно, интерфейсы приложений, предоставляемые KeyStore, реализованы в терминах «Интерфейс поставщика услуг» (Service Provider Interface — SPI). То есть существует соответствующий абстрактный класс KeystoreSpi, также в пакете java.security, который определяет методы интерфейса поставщика услуг, которые должны реализовывать » провайдеры-поставщики». (Термин «поставщик» относится к пакету или набору пакетов, которые предоставляют конкретную реализацию подмножества служб, к которым может обращаться API безопасности Java.)

Приложения могут выбирать различные типы реализаций хранилища ключей от разных поставщиков, используя фабричный метод getInstance, предоставленный в классе KeyStore . Тип хранилища ключей определяет хранилище и формат данных информации хранилища ключей, а также алгоритмы, используемые для защиты личных ключей в хранилище ключей и целостности самого хранилища ключей. Реализации Keystore разных типов несовместимы. keytool работает с любой файловой реализацией хранилища ключей. (Он обрабатывает расположение хранилища ключей, которое ему передается в командной строке, как имя файла и преобразует его в FileInputStream, из которого он загружает информацию о хранилище ключей.) Инструменты jarsigner и policytool, с другой стороны, могут читать хранилище ключей из любого места, которое можно указать с помощью URL.

Если вы не укажете явно тип хранилища ключей, инструменты выберут реализацию хранилища ключей просто на основании значения свойства keystore.type, указанного в файле свойств безопасности. Файл свойств безопасности называется java.security и находится в каталоге свойств безопасности JDK, java.home/lib/security. Каждый инструмент получает значение keystore.type, а затем проверяет все установленные на данный момент провайдеры, пока не найдет того, который реализует хранилища ключей этого типа. Затем он использует реализацию хранилища ключей от этого провайдера.

Где хранится Keystore и что такое алиас

Любая созданная запись в хранилище ключей Keystore может иметь уникальный псевдоним (алиас — alias). В документации, настоятельно рекомендуется называть алиасы записей Keystore другими именами, отличными от основных. Простой пример, допустим, у вас запись называется root.pyatilistnik.org, вы можете задать алиас 5org. В стандартной реализации каждый ключ в хранилище защищается паролем; кроме того, всё хранилище целиком может быть защищено отдельным паролем. Если вы ничего не меняли, то стандартное расположение хранилища сертификатов находится по пути jre/lib/security/cacerts (пароль по умолчанию- changeit).

Где скачать утилиту keytool

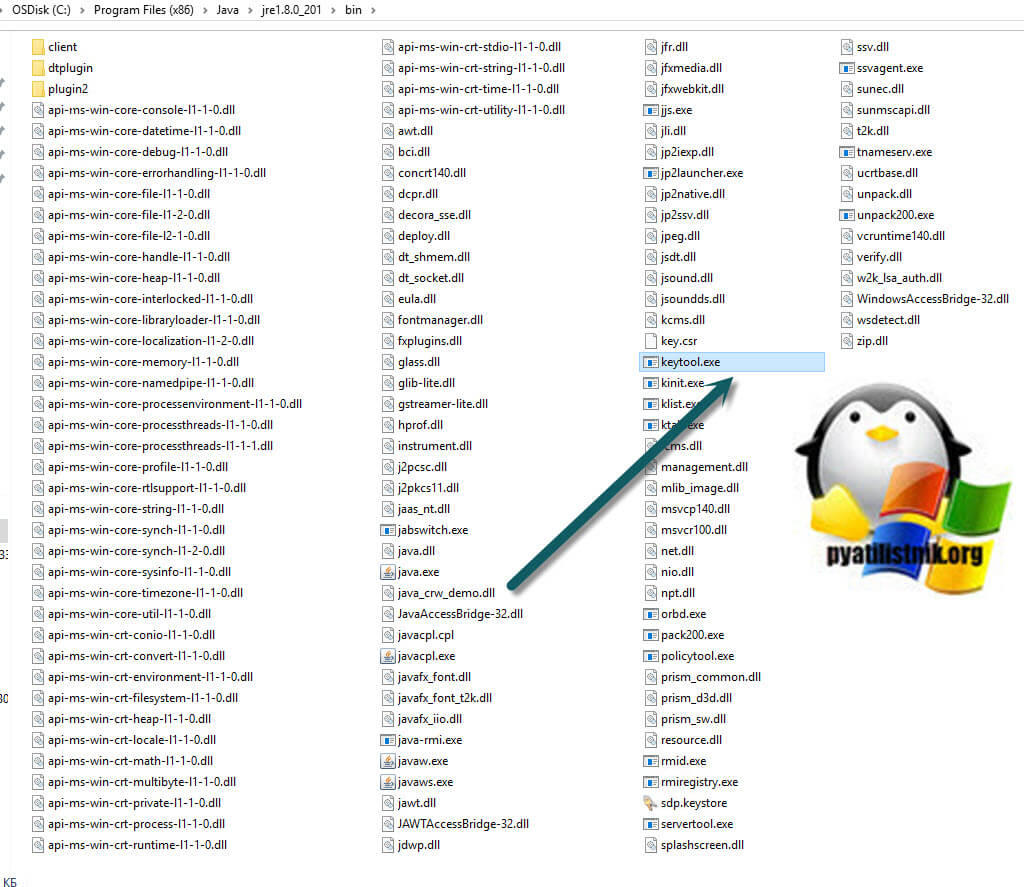

Утилита Keytool входит в состав Java SDK (или JRE), в большинстве компьютеров в основном установлена JRE версия. В Windows данную утилиту можно найти по пути:

Тут все зависит от разрядности Java. На скриншоте отмечен файл Keytool.exe.

Как запустить утилиту Keytool в Windows

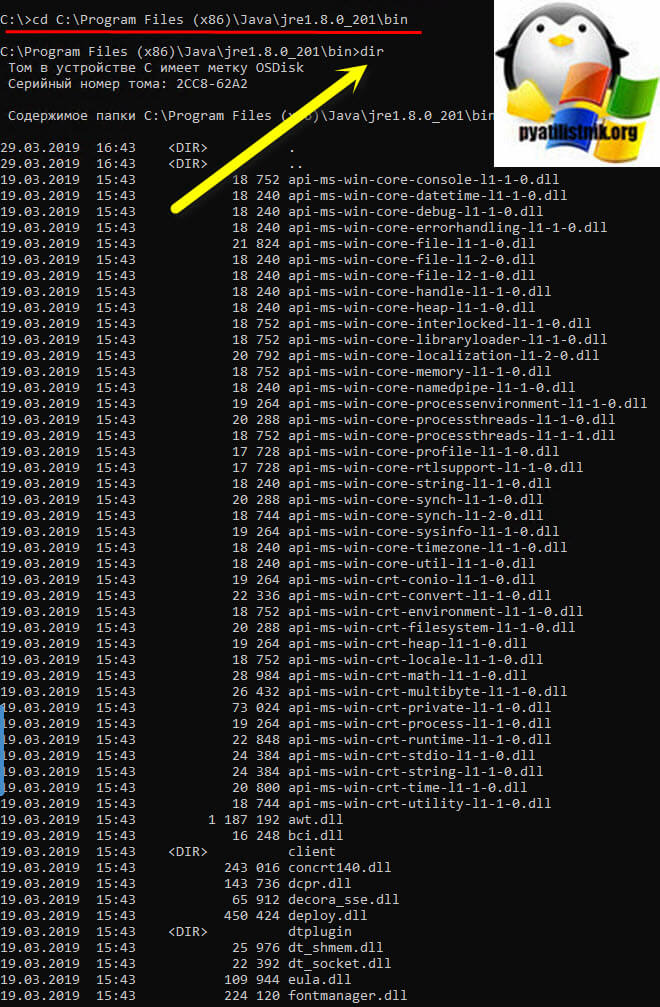

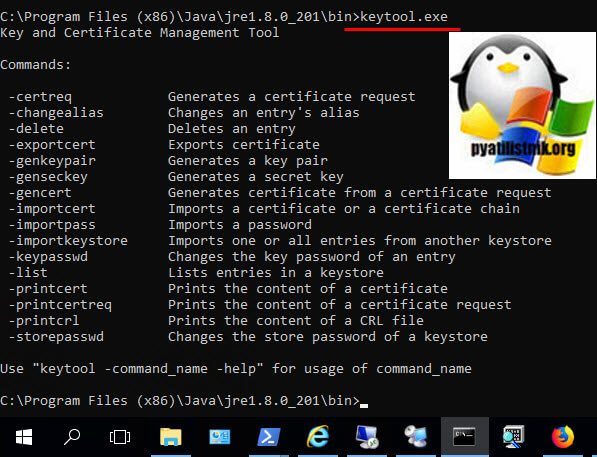

Сейчас я вам расскажу, как вы можете запускать утилиту Keytool в операционных системах Windows. Откройте командную строку в режиме администратора. Далее выполните вот такую команду, чтобы перейти в расположение утилиты:

Далее вы просто пишите keytool.exe и нажимаете Enter, в результате чего вы увидите справку по утилите.

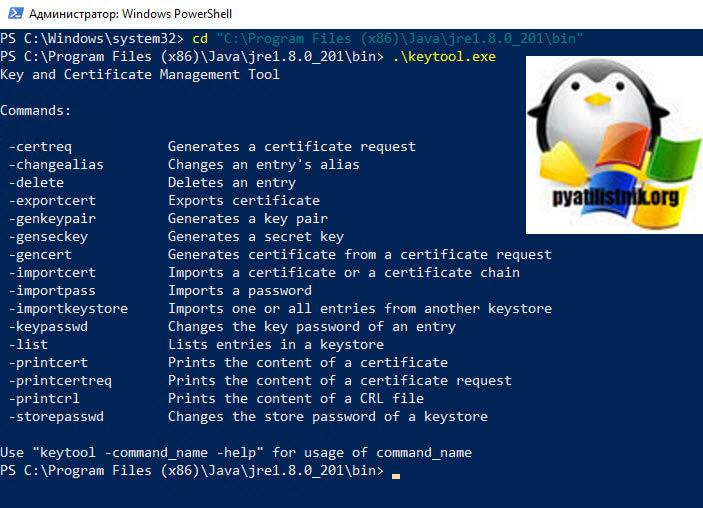

Так же утилиту keytool.exe вы можете запускать и в оболочке PowerShell. Откройте ее от имени администратора или другого пользователя с аналогичными правами. Для этого в оболочке введите:

После чего введите .\keytool.exe

Команды и примеры использования утилиты Keytool

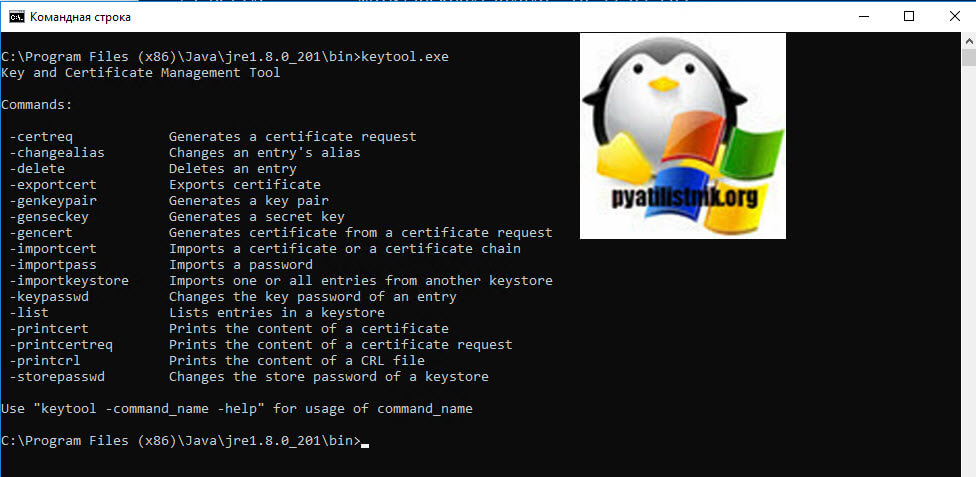

- Получение справки по утилите Keytool. Первое, что я хочу, чтобы вы научились, это использование справки, чтобы представлять, как строится конструкция команд и их возможности. Вводим просто Keytool, у вас появятся основные ключи, которые покажут, что вы можете делать через утилиту

-certreq — генерация CSR запроса

-changealias — изменить запись алиаса

-delete — удалить запись

-exportcert — экспортировать сертификат

-genkeypair — генерация пары ключей

-genseckey — генерация секретного ключа

-gencert — генерация сертификата из csr запроса

-importcert — импорт сертификата или цепочки

-importpass — импорт паролей

-importkeystore — импорт одной или нескольких записей из другого Keystore

-keypasswd — изменить пароль у записи

-list — список всех записей в хранилище сертификатов

-printcert — вывод содержимого сертификата

-printcertreq — вывод содержимого CSR запроса

-printcrl — вывод содержимого CRL запроса

-storepasswd — изменить пароль на Keystore

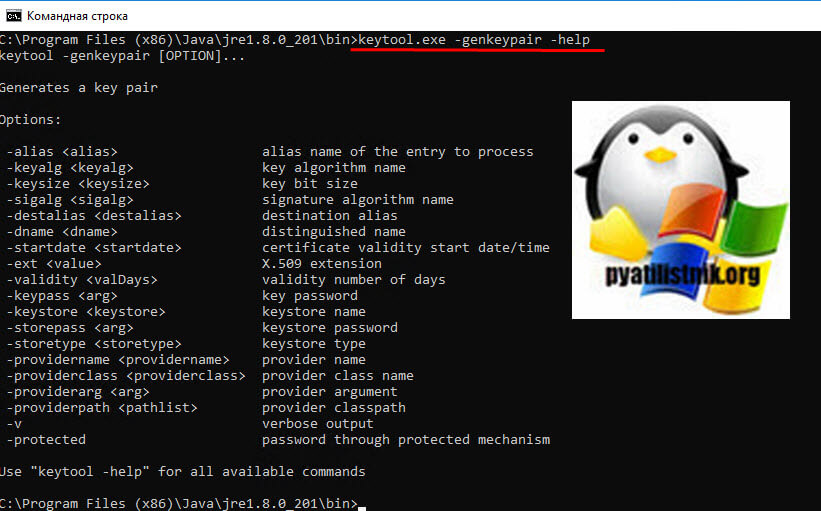

Далее, чтобы получить дополнительные ключи по командам из первого списка, вам необходимо добавить ключ -help. Например, я хочу понять как строится команда по генерации пары ключей, для этого я пишу:

provider name

-providerclass

provider classpath

-v verbose output

-protected password through protected mechanism

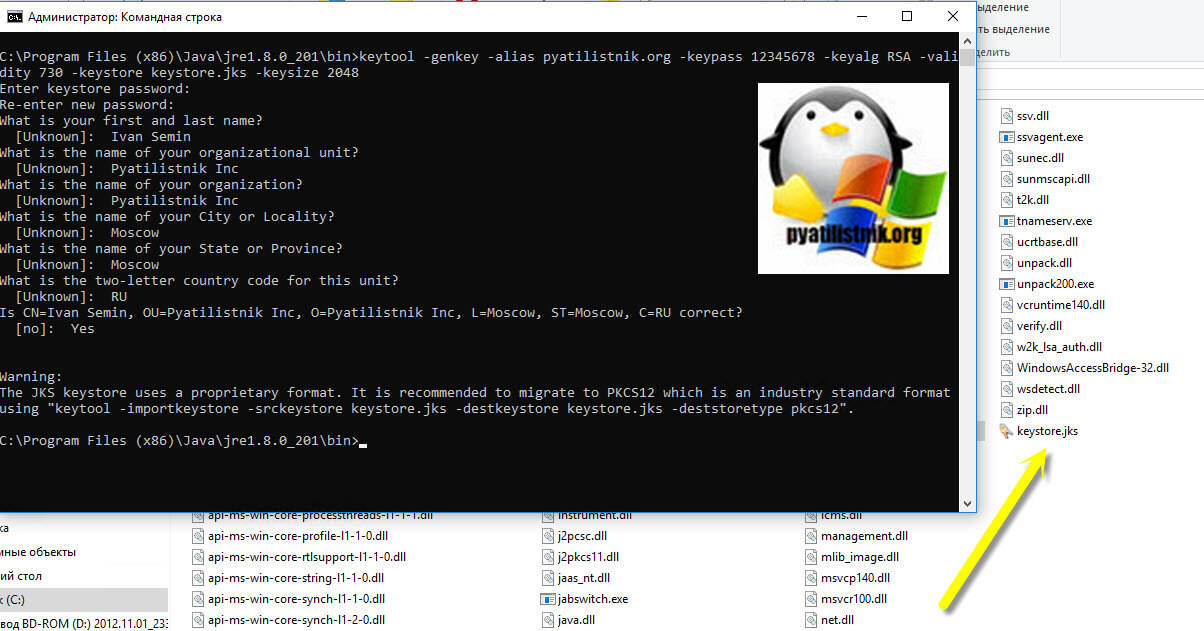

- Создание самоподписного сертификата и файла хранилища сертификатов. Наверняка, это самый популярный сценарий, для чего используется утилита Keytool. Чтобы сгенерировать пару ключей в новом Keystore или уже существующем, вам необходимо выполнить:

В результате выполнения данной команды, у вас будет создан самоподписный сертификат, сроком на два года (730 дней), ключи будут RSA в виде 2048 бит, с псевдонимом pyatilistnik.org. Располагаться они будут в хранилище ключей с именем keystore.jks, если файла нет ,то он будет создан автоматически. Закрытый ключ будет защищен паролем установленным в ключе -keypass, в данном примере 12345678. Открытый ключ, это и будет самоподписанный сертификат. Советую вам самим устанавливать все параметры, в противном случае при генерации вы будите отвечать на дополнительные вопросы, и если вы все оставите по умолчанию, то например параметры по умолчанию для алиаса будут mykey, или алгоритм шифрования SHA1withDSA.

Во время генерации вам необходимо заполнить следующую информацию:

- What is your first and last name — Сюда можно записать адрес сайта

- What is the name of your organizational unit? — Как называется ваша организационная единица, можно указать название организации

- What is the name of your organization? — имя вашей организации

- What is the name of your City or Locality? — Географическое расположение

- What is the name of your State or Province? — штат или область

- What is the two-letter country code for this unit? — Страна, заполняется в виде двух букв в международном стандарте

- Distinguished Name — тут просто пишем Yes

В результате чего у вас будет сгенерирован ваш сертификат, и если файла keystore.jks не было, то он будет создан.

- Создание стандартного хранилища сертификатов отдельной командой:

- Создание хранилища формата PKCS12

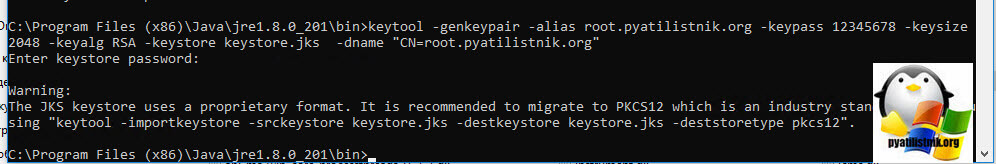

- Создание пары ключей, напоминаю, что за это отвечает ключ genkeypair.

В результате я получаю генерацию пары ключей с алиасом root.pyatilistnik.org. Открытый ключ обертывается в формат X.509 — это самоподписанный сертификат, который сохранен как одноэлементная цепочка сертификата, -keypass задает пароль 12345678, -keyalg задает алгоритм генерации пары ключей, -keysize задает размер ключей, -keystore определяет используемое хранилище сертификатов,-dname задает отличительное имя в формате X.500, связанное с псевдонимом и используемое в качестве issuer и subject поля в самоподписанном сертификате.

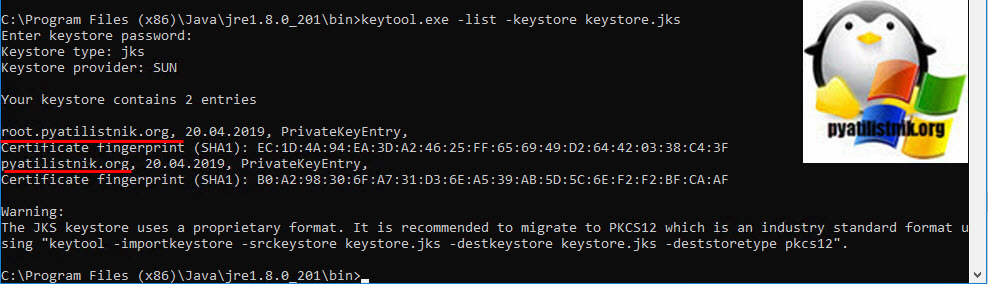

- Для того. чтобы посмотреть содержимое вашего хранилища сертификатов, вам необходимо выполнить команду:

Тут мы запросили список записей в файле keystore.jks, на выходе получили вот такой вывод. Как видно в моем примере их две.

- Можно посмотреть определенный алиас, через такую конструкцию:

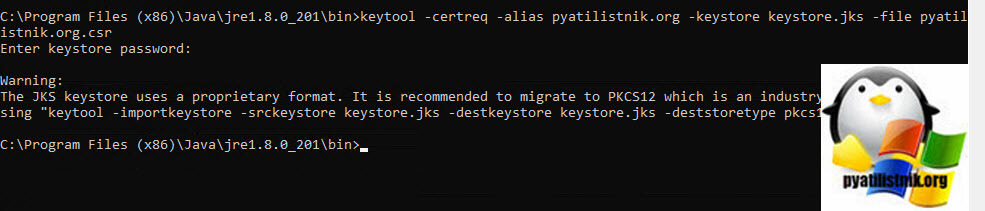

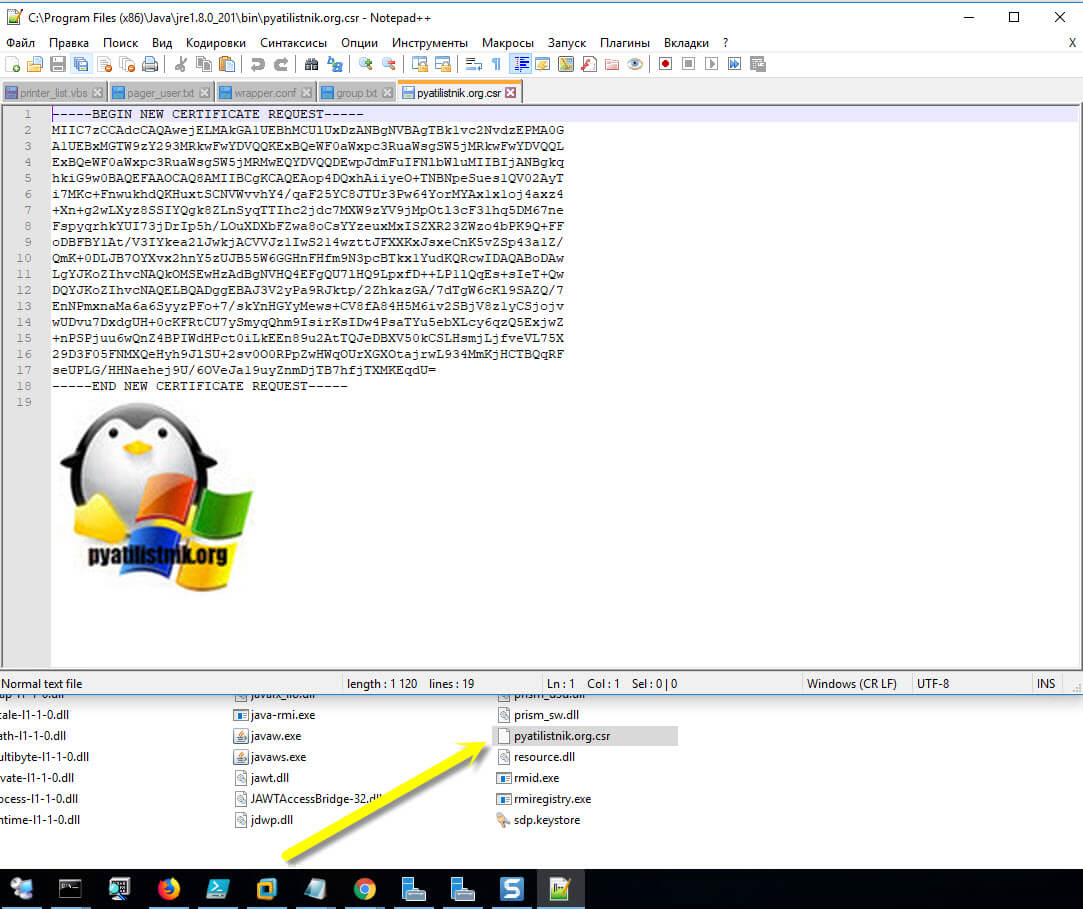

- Генерация CSR запроса, о том, что это такое читайте по ссылке слева.Тут все просто:

В итоге у меня появился файл pyatilistnik.org.csr, который если открыть файловым редактором, будет содержать вот такую запись.

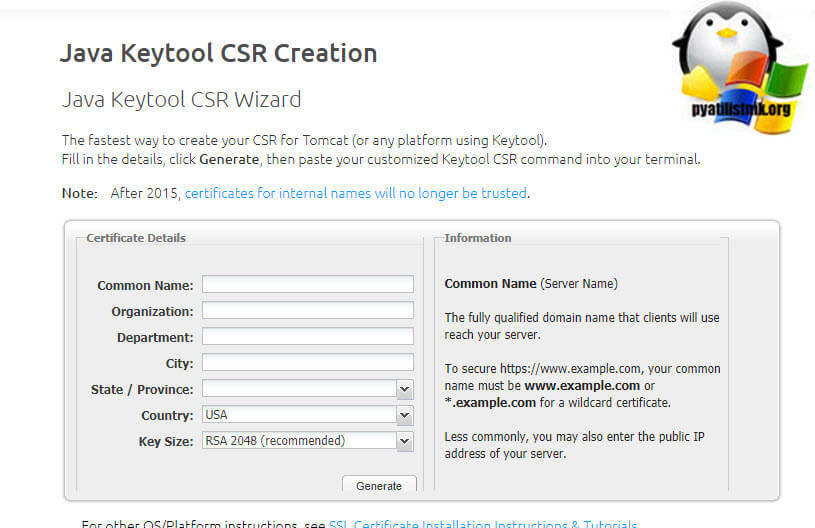

Кстати сгенерировать CSR запрос на основе утилиты Keytool вы можете и на сайте, коих много, вот пример такого https://www.digicert.com/easy-csr/keytool.htm. Заполняете поля и нажимаете соответствующую кнопку.

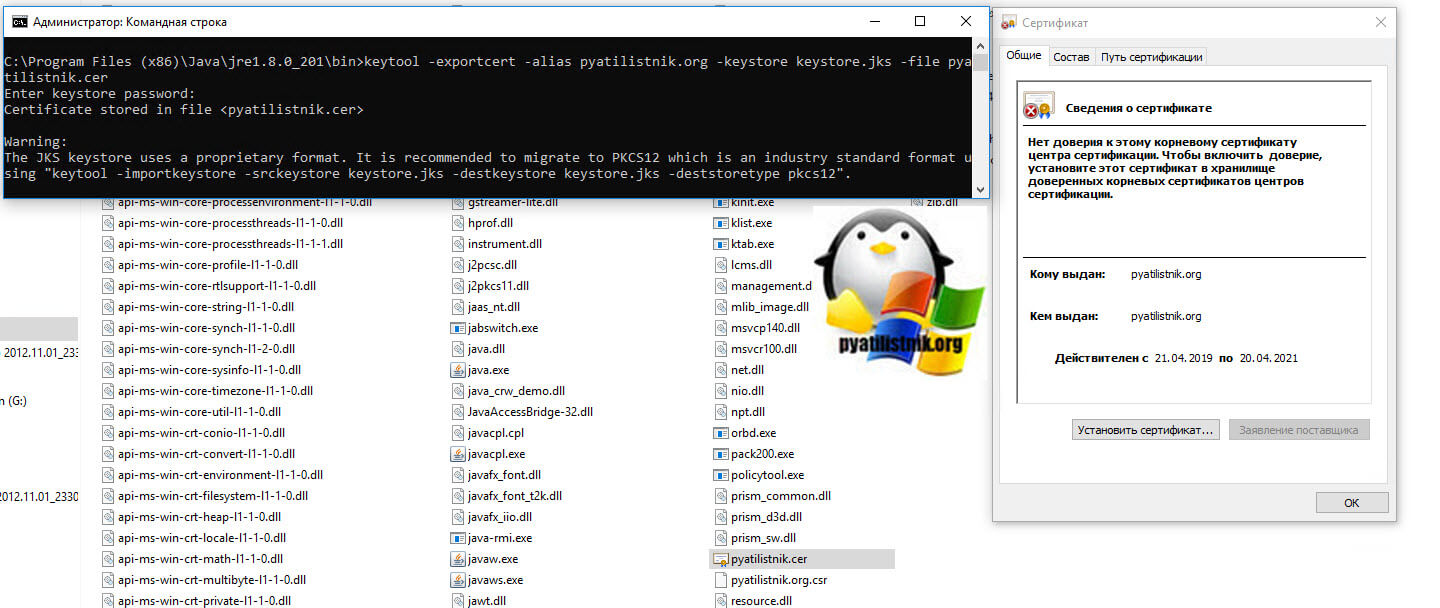

- Экспорт сертификатов из хранилища, осуществляется вот так (Будет экспортирован открытый ключ с расширением cer):

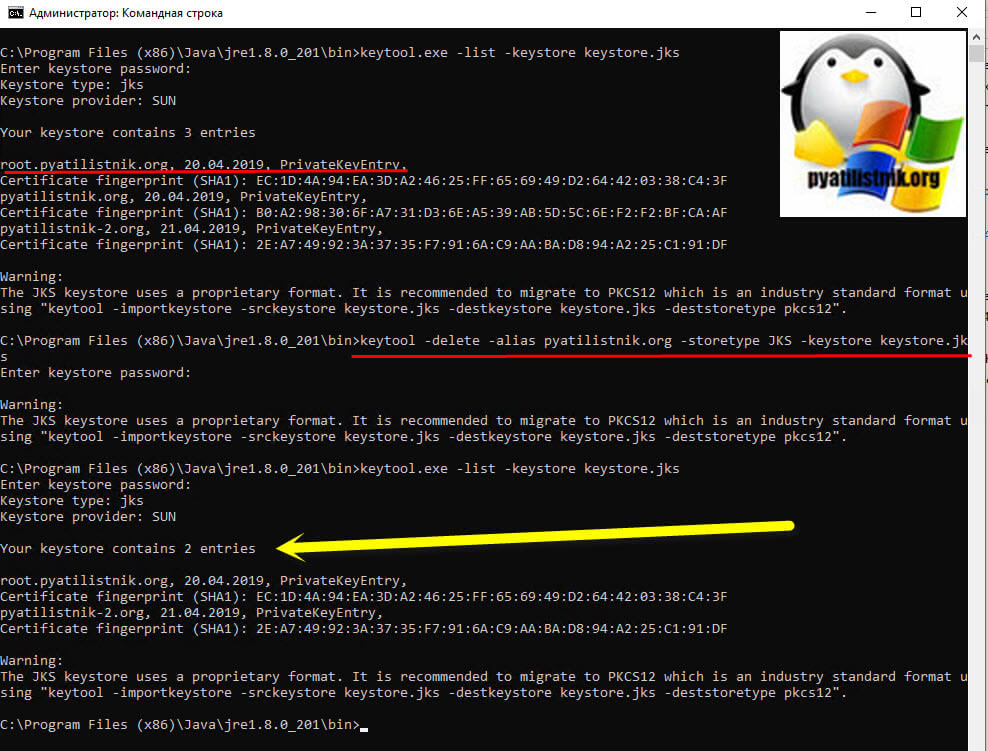

- Удаление сертификата (алиаса) из хранилища keystore. Предположим, что я хочу удалить запись с алиасом pyatilistnik.org, для этого:

В итоге -delete — это команда на удаление, -alias имя алиаса pyatilistnik.org, -storetype тип хранилища JKS, -keystore файл хранилища keystore.jks. Перед выполнением я вывел список текущих записей, в его составе 3 записи. После удаления их осталось две, без той, что я удалил.

- Импорт сертификатов через keytool. Ранее я экспортировал сертификат, и у меня остался файл pyatilistnik.cer, его я и помещу в свое хранилище keystore.jks. Для этого:

- Импорт промежуточного сертификата CA в существующее хранилище Java ключей

- Импорт корневого сертификата CA в существующее хранилище Java ключей

- Импорт подписанного первичного сертификата SSL в существующее хранилище Java ключей, ключ -trustcacerts добавит сертификат в доверенные

При импорте нового доверенного сертификата псевдоним не должен существовать в хранилище ключей. Перед добавлением сертификата в хранилище ключей keytool пытается проверить это, пытаясь построить цепочку доверия от этого сертификата до самозаверяющегося сертификата (принадлежащего корневому ЦС), используя доверенные сертификаты, которые уже доступны в хранилище ключей. Если была указана опция -trustcacerts, для цепочки доверия рассматриваются дополнительные сертификаты, а именно сертификаты в файле с именем cacerts.

Если keytool не может проверить доверие от импортируемого сертификата до самозаверяющего сертификата (либо из хранилища ключей, либо из файла «cacerts»), информация о сертификате распечатывается, и пользователю предлагается проверить его, например, путем сравнения отображенных отпечатков сертификатов с отпечатками, полученными из какого-либо другого (доверенного) источника информации, которым может быть сам владелец сертификата. Будьте очень осторожны, чтобы убедиться, что сертификат действителен, прежде чем импортировать его как «доверенный» сертификат!

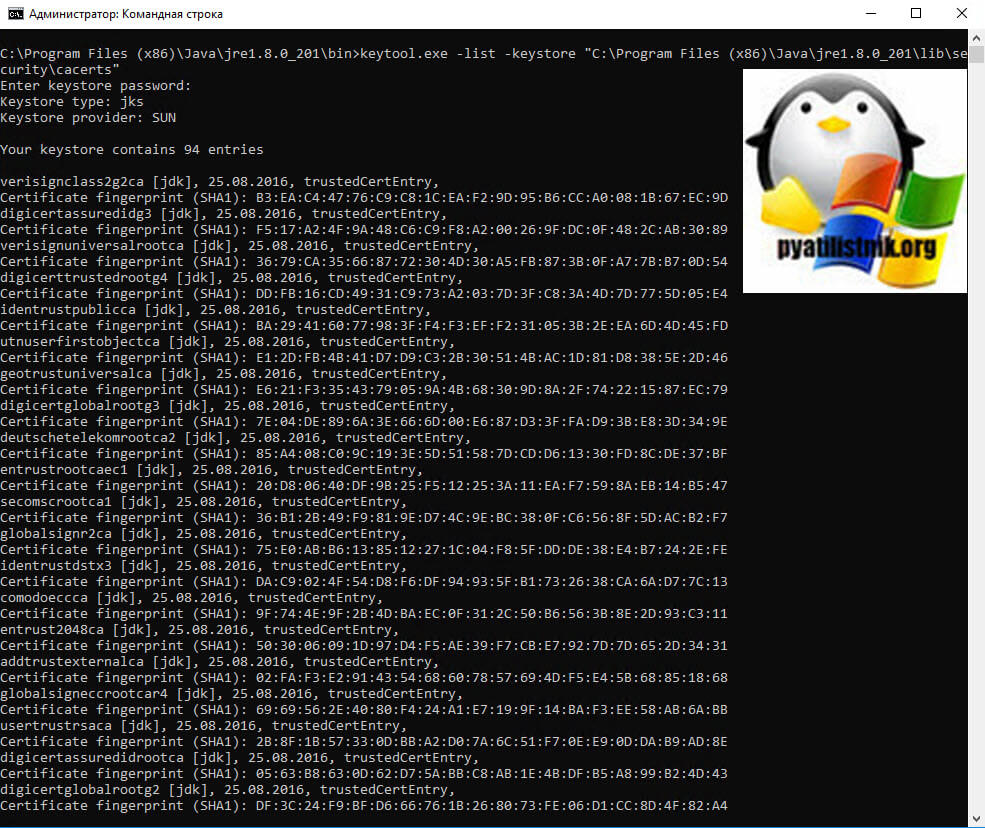

Файл сертификатов с именем «cacerts» находится в каталоге свойств безопасности, java.home/lib/security, где java.home — это каталог среды выполнения (каталог jre в SDK или каталог верхнего уровня среды выполнения Java 2). Файл «cacerts» представляет общесистемное хранилище ключей с сертификатами CA. Системные администраторы могут настроить этот файл и управлять им с помощью keytool, указав «jks» в качестве типа хранилища ключей. Файл хранилища ключей «cacerts» поставляется с несколькими сертификатами корневого CA со следующими псевдонимами и отличительными именами владельца X.500. Исходный пароль файла хранилища ключей «cacerts» — «changeit«. Системные администраторы должны изменить этот пароль и разрешение доступа по умолчанию для этого файла после установки SDK.

Файл cacerts должен содержать только сертификаты доверенных центров сертификации. Вы несете ответственность за проверку сертификатов доверенного корневого CA, включенных в файл cacerts, и принятие собственных решений о доверии. Чтобы удалить ненадежный сертификат CA из файла cacerts, используйте опцию delete команды keytool. Вы можете найти файл Cacerts в каталоге установки JRE. Если посмотреть список того, что уже есть по умолчанию в данном файле, то вы увидите 94 записи, но может быть и больше.

- Как изменить тип хранилища сертификатов с PFX на JKS

- Как преобразовать LKS хранилище в PFX

Источник