- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- joomscan

- Описание joomscan

- Справка по joomscan

- Руководство по joomscan

- Примеры запуска joomscan

- Установка joomscan

- Установка в BlackArch

- Скриншоты joomscan

- Инструкции по joomscan

- Простой способ взлома популярных CMS (WordPress, Joomla, DruPal и другие)

- Массовая проверка и эксплуатация уязвимостей сайтов WordPress, Joomla, DruPal, PrestaShop и Lokomedia

- Как ускорить работу XAttacker

- Как составить списки сайтов

- Заключение

- Joomscan — сканер уязвимостей сайтов на CMS Joomla!

- Установка Joomscan на Kali Linux

- Запуск и использование Joomscan

- Как получить и использовать уязвимости сайтов joomla

- VikTor1990

- ghostphisher

- VikTor1990

- ghostphisher

- VikTor1990

- ghostphisher

- VikTor1990

- ghostphisher

- Vertigo

- VikTor1990

- ghostphisher

- VikTor1990

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

joomscan

Описание joomscan

Joomla!, возможно, одна из самых популярных CMS благодаря своей гибкости, удобству использования, расширяемости и многим другим положительным качествам. Joomla scanner содержит в себе базу известных уязвимостей. Этот инструмент может помочь веб-разработчикам и веб-мастерам выявить возможные слабости в их веб-сайтах на Joomla!.

В настоящее время доступны функции:

- Зондирование точной версии (сканер может сказать, например, что целевой сайт работает на версии 1.5.12)

- Выявление распространённых файерволов веб-приложений для сайтов, основанных на Joomla!

- Поиск известных уязвимостей Joomla! и их компонентов

- Вывод отчёта в виде текста и HTML

- Доступность немедленного обновления через сканер или svn

Справка по joomscan

Руководство по joomscan

Страница man отсутствует.

Примеры запуска joomscan

Просканировать на уязвимости установленную Joomla по данному URL (-u http://192.168.1.202/joomla):

Установка joomscan

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты joomscan

Это утилита командной строки.

Инструкции по joomscan

Ссылки на инструкции будут добавлены позже.

Источник

Простой способ взлома популярных CMS (WordPress, Joomla, DruPal и другие)

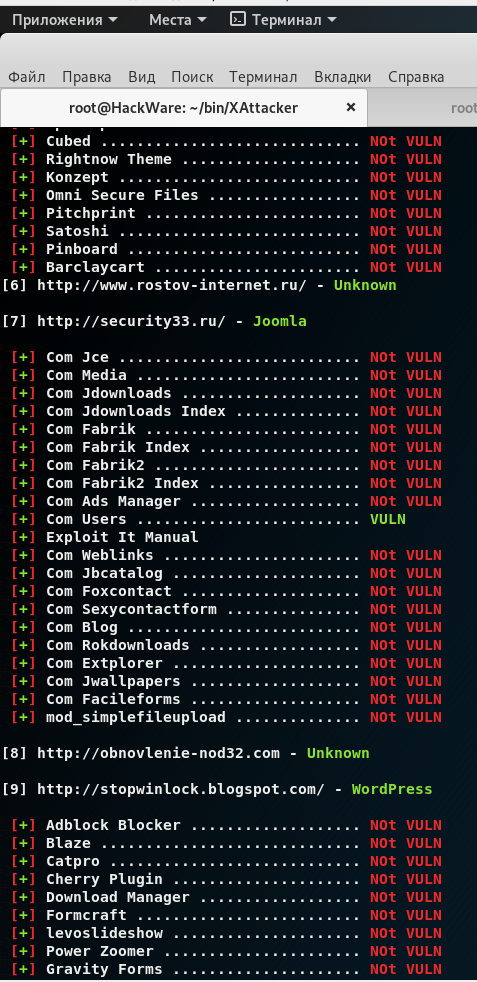

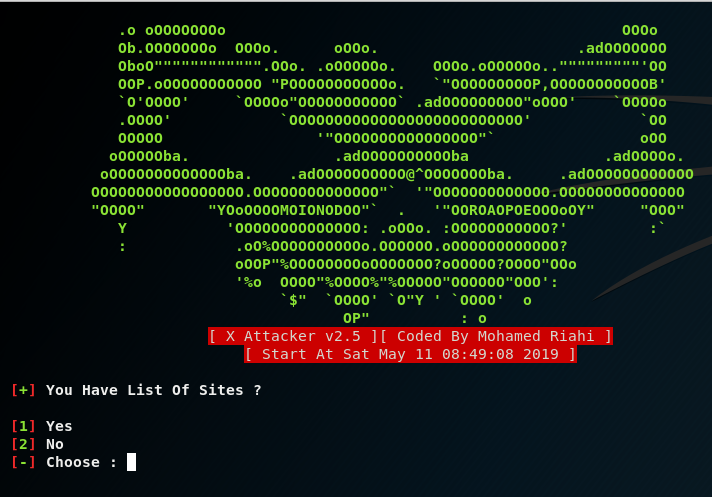

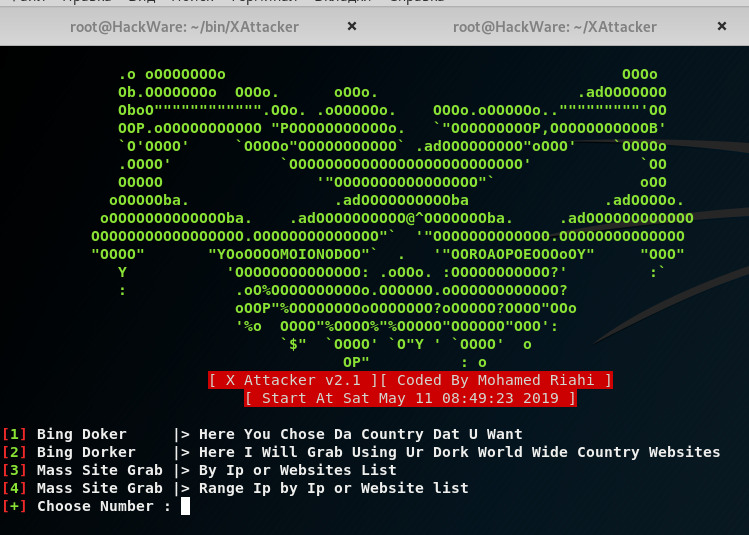

Небольшой мануал по использованию программы XAttacker. Поскольку программа создана проверять большое количество сайтов, то также покажу примеры составления списков сайтов.

Программа XAttacker умеет искать сайты по доркам (через Bing) или работать с вашим списком сайтов, затем автоматически определяет CMS у каждого сайта и проверяет наличие популярных уязвимостей. Поддерживаемые системы управления контентом: WordPress, Joomla, DruPal, PrestaShop и Lokomedia. Если уязвимость найдена, то на сайт закачивается шелл.

Поскольку проверки полностью автоматизированные, а список знакомых программе уязвимых плагинов ограничен, то самое очевидное применение программы:

- проверка целевого сайта когда времени очень мало

- проверка большого числа сайтов в поисках уязвимых

Программа знает о таких уязвимостях как:

[1] WordPress :

- [+] Adblock Blocker

- [+] WP All Import

- [+] Blaze

- [+] Catpro

- [+] Cherry Plugin

- [+] Download Manager

- [+] Formcraft

- [+] levoslideshow

- [+] Power Zoomer

- [+] Gravity Forms

- [+] Revslider Upload Shell

- [+] Revslider Dafece Ajax

- [+] Revslider Get Config

- [+] Showbiz

- [+] Simple Ads Manager

- [+] Slide Show Pro

- [+] WP Mobile Detector

- [+] Wysija

- [+] InBoundio Marketing

- [+] dzs-zoomsounds

- [+] Reflex Gallery

- [+] Creative Contact Form

- [+] Work The Flow File Upload

- [+] WP Job Manger

- [+] PHP Event Calendar

- [+] Synoptic

- [+] Wp Shop

- [+] Content Injection

- [+] Cubed Theme NEW

- [+] Rightnow Theme NEW

- [+] Konzept NEW

- [+] Omni Secure Files NEW

- [+] Pitchprint NEW

- [+] Satoshi NEW

- [+] Pinboard NEW

- [+] Barclaycart NEW

[2] Joomla

- [+] Com Jce

- [+] Com Media

- [+] Com Jdownloads

- [+] Com Fabrik

- [+] Com Jdownloads Index

- [+] Com Foxcontact

- [+] Com Ads Manager

- [+] Com Blog

- [+] Com Users

- [+] Com Weblinks

- [+] mod_simplefileupload

- [+] Com Facileforms NEW

- [+] Com Jwallpapers NEW

- [+] Com Extplorer NEW

- [+] Com Rokdownloads NEW

- [+] Com Sexycontactform NEW

- [+] Com Jbcatalog NEW

[3] DruPal

[4] PrestaShop

- [+] columnadverts

- [+] soopamobile

- [+] soopabanners

- [+] Vtermslideshow

- [+] simpleslideshow

- [+] productpageadverts

- [+] homepageadvertise

- [+] homepageadvertise2

- [+] jro_homepageadvertise

- [+] attributewizardpro

- [+] 1attributewizardpro

- [+] AttributewizardproOLD

- [+] attributewizardpro_x

- [+] advancedslider

- [+] cartabandonmentpro

- [+] cartabandonmentproOld

- [+] videostab

- [+] wg24themeadministration

- [+] fieldvmegamenu

- [+] wdoptionpanel

- [+] pk_flexmenu

- [+] pk_vertflexmenu

- [+] nvn_export_orders

- [+] megamenu

- [+] tdpsthemeoptionpanel

- [+] psmodthemeoptionpanel

- [+] masseditproduct

- [+] blocktestimonial NEW

[5] Lokomedia

Массовая проверка и эксплуатация уязвимостей сайтов WordPress, Joomla, DruPal, PrestaShop и Lokomedia

Для установки программы:

Можно запускать без опций:

Тогда программа выведет:

Здесь спрашивается, имеется ли у нас список сайтов? Если отвечаем Да (нужно вписать цифру 1), тогда нужно будет указать путь до файла. Формат этого файла: один сайт на одну строку, обязательно указание протокола http или https.

Если ответим Нет (цифра 2), тогда появится меню:

[1] Bing Doker |> Here You Chose Da Country Dat U Want

[2] Bing Dorker |> Here I Will Grab Using Ur Dork World Wide Country Websites

[3] Mass Site Grab |> By Ip or Websites List

[4] Mass Site Grab |> Range Ip by Ip or Website list

1. Поиск по доркам сайтов определённой страны

2. Поиск по доркам сайтов любой страны

3. Массовый сбор сайтов по IP или списку сайтов

4. Массовый сбор сайтов по диапазону IP или списку сайтов

В третьем и четвёртом случае сайты нужно указывать без протокола, то есть без http и https.

Мне больше интересна возможность проверки уже заготовленного большого количества сайтов.

Для этого запустите программу с опцией -l, после которой укажите имя файла со списком сайтов для проверки:

В этом списке сайты должны быть с указанием протокола (http или https).

Программа поочереди проверит их все, покажет найденные уязвимости и выполнить загрузку шелла при удачной эксплуатации.

Также все уязвимые сайты будут перечислены с указанием найденной уязвимости в файл Result/vulntargets.txt.

Как ускорить работу XAttacker

Программа XAttacker работает в один поток и переходит к следующему сайту только после полного завершения работы с текущим. То есть узким местом (замедляющим весь процесс) является качество соединения и скорость ответа веб-сайта. При этом Интернет-подключение практически не загружено. Поэтому для увеличения скорости работы программы в несколько раз, сохраните копии программы в нескольких папках и запускайте их одновременно с разными списками сайтов.

Как составить списки сайтов

Самый простой способ получения списков — это парсинг страниц, где перечислено много сайтов. Это могут быть каталоги, результаты поисковой выдачи, разные агрегаторы и так далее.

К примеру, парсинг сайтов из популярного каталога:

Обратите внимание, что используется конструкция , которая в Bash означает вывод последовательности символов, в данном случае от 1 до 60, что означает, что будут собраны сайты с первых шестидесяти страниц каталога.

Чтобы научиться самому составлять подобные команды для сбора сайтов, нужно изучить статьи:

Ещё большие списки сайтов можно получать, например, для IP виртуального хостинга с помощью этого сервиса. Правда, там сайты выводятся без протокола, поэтому для получившегося списка нужно выполнить следующую команду:

В результате для каждого сайта в списке будет добавлена начальная строка «http://».

Заключение

Программа XAttacker очень простая в использовании, но новые уязвимости не добавлялись уже довольно давно, поэтому для того, чтобы она дала положительный результат нужно проверить действительно много сайтов.

Либо, для значительного улучшения результатов, нужно искать по доркам, специально подобранным для уязвимостей, которые поддерживает эта программа — но это требует дополнительных интеллектуальных усилий.

Источник

Joomscan — сканер уязвимостей сайтов на CMS Joomla!

Joomscan – это сканер от OWASP, цель которого – автоматизировать задачу оценки уязвимостей для сайтов на основе Joomla. Основанный на Perl, этот инструмент может перечислять версии, уязвимости, компоненты, брандмауэры и многое другое, все в одном удобном интерфейсе.

Установка Joomscan на Kali Linux

Для установки инструмента нужно его клонировать с официального репозитория github:

Если вы используете Kali Linux или Parrot OS, то perl должен быть предустановлен, а если другую ОС, тогда нужно ещё установить его.

Запуск и использование Joomscan

Для использования Joomscan нужно всего лишь задать цель, весь процесс полностью автоматизирован для удобства пользователей.

Запустить инструмент можно с помощью следующей команды в терминале:

Запуск сканирования осуществляется с помощью следующей команды:

В результате мы получили большой список компонентов и информации, в том числе об отсутствии защиты CMS брандмауэром.

По сути, мы можем увидеть, как устроен внутренний каталог данного сайта и в случае изменения url адреса доступа к административной панели мы сможем его легко найти.

Вся полученная информация сохраняется в отдельном файле, так что можете не беспокоиться о том, что вы забудете сохранить что-либо важное.

Источник

Как получить и использовать уязвимости сайтов joomla

VikTor1990

Доброго времени суток.

Подскажите пожалуйста пытался найти уязвимости на сайте своей организации для возможности получния логинов и паролей к админке сайта через SQLMAP

При попытке использовать sqlmap без ?id=# в конце ссылки на сам сайт, сканер выдает ошибку: «объекты не являются инъекцируемыми»

Для поиска уязвимостей использовал следующие сканеры для поиска SQL инъекций:

wapiti http://mysite/index.php -u -b page -v 2 -o /root/wapity/outfile.html

из вышеуказанных сканеров только uniscan нашел уязвимости на сайте (уязвимости в модулях joomla), и выдал ссылку на файл robots.txt

Как можно использовать полученные уязвимости для доступа к БД сайта, и может ли пригодиться файл robots.txt?

Как я понимаю файл robots.txt содержит параметры индексирования сайта для поисковых систем, а значит БД проиндексирована при добавлении ?id=1,100,1000 в конец ссылки

http://mysite/index.php?id=1 на сайте ничего не происходит, хотя фактически должна вылезти ошибка SQL и сообщить о том, что сайт является уязвимым

Заранее прошу прощения если вопрос некорректно сформулирован.

ghostphisher

местный

sqlmap http://site.com —crawl=2 —batch + добавить нужные параметры. сканер обойдет автоматом весь сайт. Не забывайте, таким образом он обнаружит только видимые и очевидные проблемы.

owasp-zap пробуйте, не плохо поискать поддомены dnsenum к примеру. можно и w3af подключить. Установить пользователей в админку ( manager папка ).

Немного заключений: Joomla довольно популярный движок, регулярно обновляется, найти в новой версии обычными сканерами шанс минимальный. Если только там нет доп модулей, которые админ криво настроил или кинул по дефолту.

см. Фаззинг + BurpSuite

VikTor1990

Проблема SQLMAP в том, что если не указать параметр «?id=1,100 и т.д.» в конце ссылки

w3af пробовал по бестолковости сразу не получилось

owasp-zap буду пробовать, благодарю

ghostphisher

местный

ПРИМЕР!

параметры некоторые под себя надо сменить

VikTor1990

так я не пробовал, нужно сегодня обязательно попробовать, сразу отпишу

к слову, нет ли подробной справки к sqlmap с описанием опций и команд

ghostphisher

местный

VikTor1990

ghostphisher

местный

Vertigo

Lex mea est Vulgate Linux

VikTor1990

Скорее всего отключен вывод кавычек, т.к. полного отсутствия уязвимостей на сайте быть не может

ghostphisher

местный

VikTor1990

Доброго времени суток!

Подскажите пожалуйста кто сталкивался сканер w3af при запуске просит установку модулей

sudo pip install pybloomfiltermmap==0.3.14 esmre==0.3.1 phply==0.9.1 nltk==3.0.1 chardet==2.1.1 tblib==0.2.0 pdfminer==20140328 futures==2.1.5 pyOpenSSL==0.15.1 ndg-httpsclient==0.3.3 lxml==3.4.4 scapy-real==2.2.0-dev guess-language==0.2 cluster==1.1.1b3 msgpack-python==0.4.4 python-ntlm==1.0.1 halberd==0.2.4 darts.util.lru==0.5 Jinja2==2.7.3 vulndb==0.0.19 markdown==2.6.1 psutil==2.2.1 mitmproxy==0.13 ruamel.ordereddict==0.4.8 Flask==0.10.1 tldextract==1.7.2 xdot==0.6

Во время установки модулей выдает ошибку:

Command «/usr/bin/python -u -c «import setuptools, tokenize;__file__=’/tmp/pip-build-60r9nY/pybloomfiltermmap/setup.py’;f=getattr(tokenize, ‘open’, open)(__file__);code=f.read().replace(‘\r\n’, ‘\n’);f.close();exec(compile(code, __file__, ‘exec’))» install —record /tmp/pip-QKgba0-record/install-record.txt —single-version-externally-managed —compile» failed with error code 1 in /tmp/pip-build-60r9nY/pybloomfiltermmap/

что ему не нравится?

[doublepost=1490086930,1490078346][/doublepost]Доброго времени суток

И еще один параллельный вопрос:

Можно ли подобрать пароль к phpmyadmin сайта?

Существует ли какой нибудь модуль на подобие к примеру sqlmap

Источник