- Установка и настройка сервера SSH в Linux

- Установка пакетов SSH

- Настройка SSH

- как дать shell и SSH новому юзеру?

- FTP-учетные записи — создание по SSH

- 105 команд для работы с сервером Linux по SSH

- Подключение к серверу через SSH

- Если у вас macOS или Linux

- Если у вас Windows

- Управление протоколом SSH

- Работа с командной строкой, горячие клавиши и дополнительные символы

- Дополнительные символы

- Горячие клавиши

- Сетевые функции и параметры сервера

Установка и настройка сервера SSH в Linux

Secure Shell, т. е. SSH – протокол, обеспечивающий защищённые соединения и передачу данных между двумя удалёнными компьютерами. Изначально создавался на замену таким системам как rlogin и rcp. Как понятно из полного названия протокола, система SSH позволяет соединяться и управлять удалённым узлом (компьютером, маршрутизатором и т. д.), при этом защищая весь передаваемый трафик с помощью высоконадёжного шифрования.

SSH широко применяется администраторами серверов для их настройки и управления, да и обычные продвинутые пользователи — владельцы, например, сайтов или виртуальных серверов активно используют SSH для подключения к своей учётной записи на хостинге и использования командной оболочки сервера.

Сразу после окончания разработки система SSH стала активно трансформироваться в закрытый коммерческий продукт в виде версии SSH2. Но благодаря сообществу GNU версии протокола SSH1 и SSH2 были реализованы в виде открытого и свободно распространяемого ПО openSSH. В Linux-системах используется именно этот метапакет.

Метапакет SSH базово включает в себя сервер SSH (sshd) в качестве програмы-демона, а также несколько утилит: ssh – удаленная регистрация и выполнение команд, scp – передача файлов и ssh-keygen – для генерации пар SSH-ключей.

Установка пакетов SSH

Как уже говорилось система ssh в Linux-системах распространяется в виде составного метапакета, поэтому для установки всех требуемых утилит ssh нужно выполнить всего одну команду:

В Ubuntu

После чего начнется процесс установки

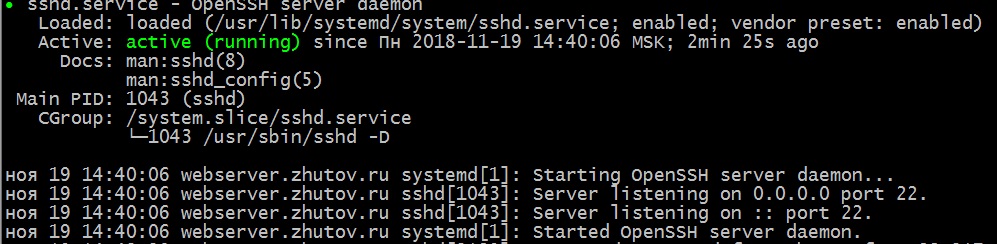

Как видно, менеджер пакетов сам распознает все зависимые и связанные пакеты и установит их. Также, по завершению установки, автоматически будет запущен SSH-сервер в режиме демона. Это можно проверить командой:

$ systemctl status sshd

или:

$ service sshd status даст тот же вывод. Теперь сервер работает с базовыми настройками по-умолчанию.

Настройка SSH

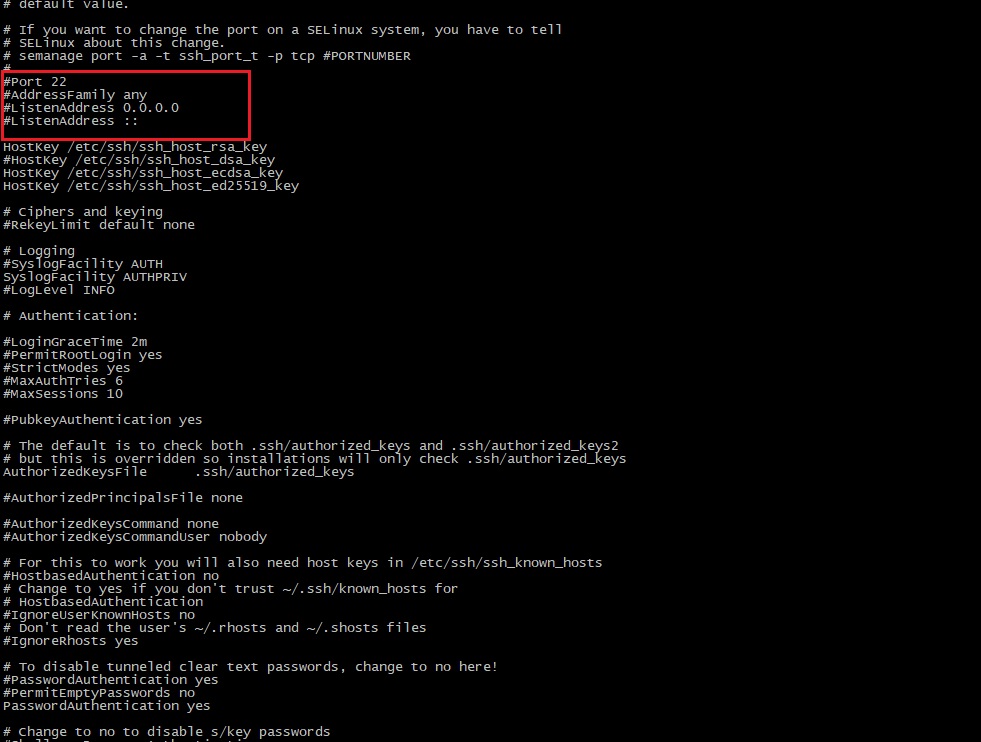

Режим работы SSH-сервера с настройками по-умолчанию хоть и является вполне работоспособным для небольших частных сетей, всё же нуждается в задании некоторых важных параметров для использования на высоконадёжных публичных серверах. Настройки демона хранятся в файле /etc/ssh/sshd_config. Посмотреть его можно командой

В первую очередь следует обратить внимание на следующие параметры: Port, AddressFamily, ListenAddress. Первый глобально задаёт номер порта, через который будет работать соединение и если оставить его стандартным, т. е. 22, то велика вероятность, что он будет слишком часто сканироваться роботами.

Примечание: для задания активации параметра необходимо раскомментировать соответствующую строку — убрать символ «#» в её начале.

Второй параметр задаёт семейство используемых IP-адресов — IPv4 и IPv6. Если, к примеру, используются только адреса IPv4, то очень рекомендуется установить для параметра

Для адресов семейства IPv6 используется значение inet6.

Параметр ListenAddress позволяет задавать порты для отдельных сетевых интерфейсов:

Поскольку реализация openSSH позволяет работать с протоколами SSH1 и SSH2, то разумно отключить использование SSH1, т. к. эта версия является устаревшей. Работа по SSH1 крайне не рекомендуется: Protocol 2

Очень полезным является параметр, позволяющий проводить авторизацию и шифрование трафика с помощью специальных SSH-ключей:

Следует заметить, что в таком случае серверу необходимо явно указывать, где хранятся открытые ключи пользователей. Это может быть как один общий файл для хранения ключей всех пользователей (обычно это файл etc/.ssh/authorized_keys), так и отдельные для каждого пользователя ключи. Второй вариант предпочтительнее в силу удобства администрирования и повышения безопасности:

AuthorizedKeysFile etc/ssh/authorized_keys # Для общего файла

AuthorizedKeysFile %h/.ssh/authorized_keys # Файл -> пользователь

Во втором варианте благодаря шаблону автоподстановки с маской «%h» будет использоваться домашний каталог пользователя.

Важно также отключать парольный доступ:

Или же, в случае, если всё-таки необходимо использовать доступ по паролю, то обязательно нужно отключать авторизацию по пустому паролю:

Для указания разрешённых или запрещённых пользователей и групп служат директивы DenyUsers, AllowUsers, DenyGroups, и AllowGroups. Значениями для них являются списки имён, разделяемых пробелами, например:

Следует также отключать root-доступ:

Иногда, когда следует задавать мультисерверную конфигурацию, очень удобно использовать алиасы (Aliases), что позволяет настроить сразу несколько режимов доступа (с разными хостами, портами и т. д.) и использовать их, указывая при этом конкретный алиас:

Настройки для алиасов хранятся либо глобально в /etc/ssh/ssh_config, либо раздельно для пользователей в

/.ssh/config. Здесь нужно не спутать с ssh_config! Пример:

Для применения сделанных настроек необходим перезапуск SSH-сервера:

Настройка и использование клиента SSH

Для подключения по к серверу используется команда:

где user_name – имя пользователя в системе, host_name – имя узла, к которому производится подключение, например:

При этом утилита ssh запросит (в зависимости от настроек сервера) логин, пароль или парольную фразу для разблокировки приватного ключа пользователя.

В случае авторизации по ключу, должна быть предварительно сгенерирована пара SSH-ключей — открытый, который хранится на стороне сервера, обычно в файле .ssh/authorized_keys в домашнем каталоге пользователя, и закрытый — используется для авторизации клиента и хранится, как правило, в каталоге .ssh/ домашней директории пользователя. Открытый ключ представляет собой «цифровой слепок» закрытого ключа благодаря которому сервер «знает», кто «свой», а кто «чужой».

Для генерации ключей используется утилита ssh-keygen:

Утилита предложит выбрать расположение ключей (лучше всё оставить по-умолчанию), обычно это каталог

/.ssh/, ввести парольную фразу для закрытого ключа. После чего будут сгенерированы открытый ключ id_rsa.pub и закрытый — id_rsa. Теперь нужно скопировать открытый ключ, т. е. «слепок» закрытого на сервер. Проще всего этого можно добиться командой:

Теперь можно выполнить подключение командой ssh и запустить защищённый сеанс удалённого управления.

Важно заметить, что использование сгенерированных openSSH-ключей несовместимо с PPK-форматом, используемым по-умолчанию в таких комплексах как PuTTY. Поэтому необходимо конвертировать имеющиеся openSSH-ключи в формат PPK. Удобнее всего это делать с помощью утилиты PuTTY – puttygen.exe.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

как дать shell и SSH новому юзеру?

Всем привет. В linux серверах я новичок. Есть сервер debian 6. кроме рута пользователей не дали. Создал нового командой adduser. теперь вытаюсь под ним зайти. при подключении просто жду 15 секунд до сообщения о лимите времени подключения. Доступ на сервер осуществляется по SSH. Подсказали что нужно дать юзеру shell и ssh. Подскажите пожалуйста как это сделать? Заранее спасибо.

как именно создал пользователя?

как именно пытаешься зайти?

что в /etc/ssh/sshd_config?

что показывает ssh -vvv user@server?

пользователя создал из под рута командой adduser. никаких параметров не указывал, только adduser newuser. система сказала указать пароль — я указал.

пытаюсь из WinSCP зайти. делаю все так же как с рутом, только пользователя указываю от нового. в итоге он даже не пытается ничего сделать и пароль не спрашивает. просто через 15 секунд пишет что не получается.

в /etc/ssh/sshd_config много всего, что именно там посмотреть, а то копировать суда слишком много будет.

ssh -vvv user@server показывает очень много информации, спросил меня продолжить подключение пли нет. я продолжил, но он выдал:

Warning: Permanently added ‘zebra819,xxx.xxx.xxx.xx’ (RSA) to the list of known hosts. debug2: bits set: 521/1024 debug1: ssh_rsa_verify: signature correct debug2: kex_derive_keys debug2: set_newkeys: mode 1 debug1: SSH2_MSG_NEWKEYS sent debug1: expecting SSH2_MSG_NEWKEYS debug2: set_newkeys: mode 0 debug1: SSH2_MSG_NEWKEYS received debug1: Roaming not allowed by server debug1: SSH2_MSG_SERVICE_REQUEST sent Write failed: Broken pipe

(ip сервера я на «х» заменил, для конфиденциальности =))

а пароль задал пользователю при создании?

passwd user

И покажи

grep Password /etc/ssh/sshd_config

а ты руками /etc/passwd не правил? Там есть запись для пользователя вида /bin/bash|/bin/sh|/bin/csh?

# grep Password /etc/ssh/sshd_config PermitEmptyPasswords no #PasswordAuthentication yes # PasswordAuthentication. Depending on your PAM configuration, # PAM authentication, then enable this but set PasswordAuthentication

Когда вызвал команду adduser система сама попросила ввести новый пароль для юзера. 2 раза попросила.

Источник

FTP-учетные записи — создание по SSH

Руководство по созданию и настройке ftp пользователя с помощью оболочки SSH

По-умолчанию, на сервере доступен только суперпользователь root. Подключение с данными root по протоколу FTP невозможно в целях безопасности (используется незашифрованный пароль). Если есть такая необходимость быстрой ручной настройки нового ftp пользователя при отсутствии на сервере панели управления ISPmanager, для этого нужно:

Установка proftpd (если он установлен, пропускаете):

Debian/Ubuntu

CentOS

Если сервер не запустился автоматически, для его запуска используйте:

Ограничение ftp пользователей пределами домашнего каталога

Данная статья подразумевает работу конфигурацией ProFTPd «по-умолчанию», а в этом случае пользователь может выходить за пределы своего домашнего каталога и, хотя прав на работу с другими папками у него, скорее всего, нет, но при недостаточно строгой конфигурации сервера это может представлять угрозу безопасности. Решить эту проблему можно добавив одну строку в файл proftpd.conf:

Добавить ее можно в конец файла. После сохранения, перезапустите ftp сервер:

Создание нового ftp пользователя

Обычным ftp пользователям нет необходимости иметь доступ к командной оболочке. Перед созданием новых пользователей, выполните команду:

имя_пользователя нужно заменить на не занятое имя и соответствующую группу, назначили и создали ключ -m можно опустить, если каталог уже существует домашний каталог /home/имя_папки и выбрали /bin/false** в качестве командной оболочки пользователя, тем самым ее отключив в целях безопасности.

passwd мы создали пользователю необходимый пароль.

Доступ к командной оболочке (shell)

Если Вы хотите предоставлять пользователю доступ к командной оболочке, то указывайте путь до любой действующей вместо /bin/false, например:

Пользователям обычного протокола ftp не нужен доступ к shell, поэтому, безопаснее его не предоставлять.

Расположение proftpd.conf

Файл настроек proftpd.conf может располагаться в разных местах, в зависимости от вашей версии ОС:

Debian: /etc/proftpd/proftpd.conf

CentOS: /etc/proftpd.conf

Ubuntu: /etc/proftpd.conf

Ограничение прав ftp пользователя

Если требуется вы можете закрыть права на запись для пользователя, например, в домашнюю директорию и оставить их только для какой-нибудь внутренней папки, например upload:

От имени root измените права:

chmod 555 /home/имя_папки

mkdir /home/имя_папки/upload

chown имя_пользователя:имя_пользователя /home/имя_папки/upload

второе имя_пользователя является именем группы, которое по умолчанию совпадает с созданным вами именем пользователя.

Источник

105 команд для работы с сервером Linux по SSH

SSH — это протокол для установки связи между PC и сервером. Команды SSH, или как их еще называют «команды для PuTTY», — это инструкции для управления различными функциями сервера. С технической точки зрения, это примерно то же самое, что управлять компьютером на базе Linux через терминал. Принципиальное отличие лишь в том, что для управления сервером сначала нужно установить с ним дистанционное соединение, а уже потом переходить к работе. На локальной «машине» этот этап можно пропустить. Но речь не о ней, и мы снова возвращаемся к SSH.

Еще раз отмечу, что речь идет о подключении к серверу на базе Linux, и все описываемые ниже утилиты работают именно на нем.

Подключение к серверу через SSH

Мы уже выяснили, что представляет собой SSH и команды для него. Теперь установим соединение с сервером.

Естественно, перед началом надо арендовать виртуальный хостинг или VDS у одного из доступных провайдеров. У Timeweb, к примеру.

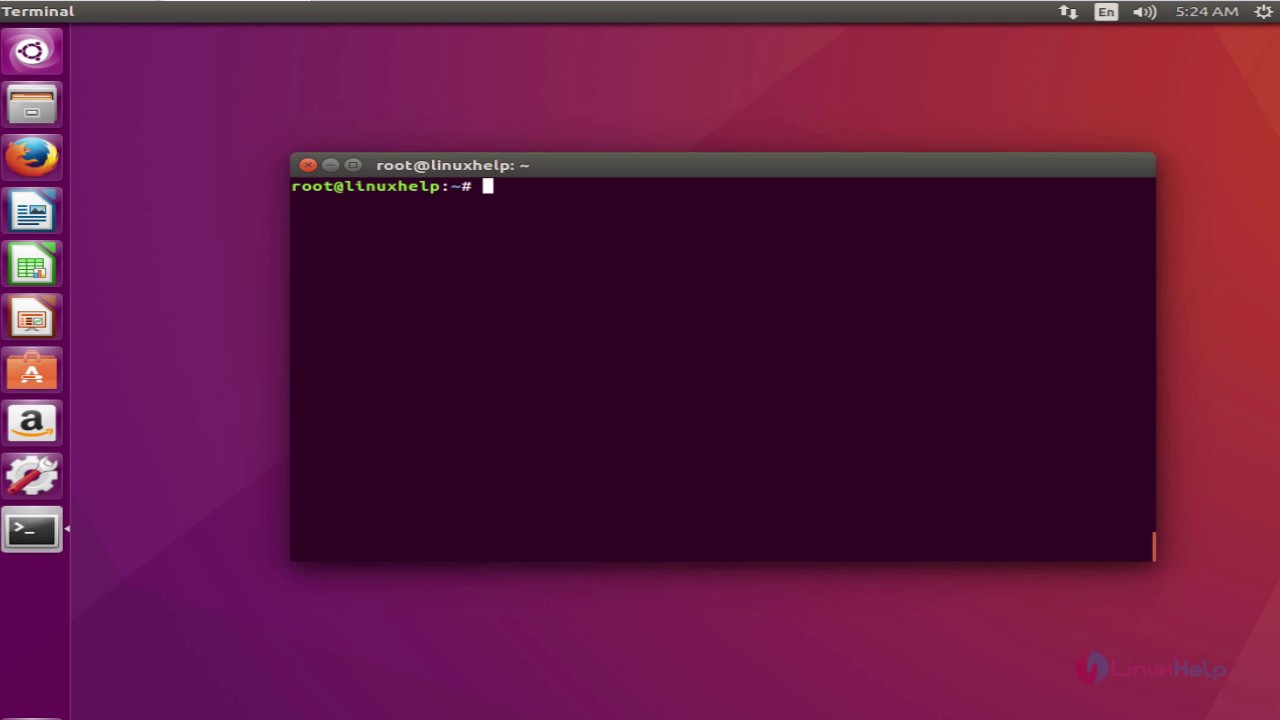

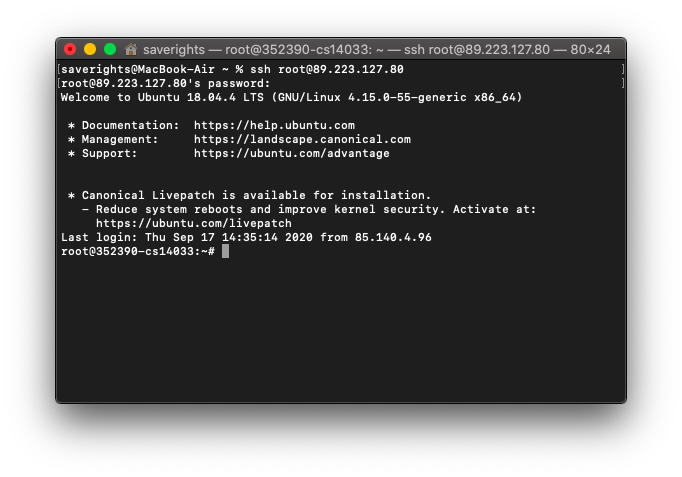

Если у вас macOS или Linux

- Запускаем программу Terminal.

- Вводим в консоль команду со следующим синтаксисом ssh имя пользователя@адрес сервера. В моем случае это ssh root@89.223.127.80.

- Указываем пароль суперпользователя (его отправляет хостинг-провайдер сразу после регистрации).

- Жмем Enter.

Все. Соединение установлено, можно переходить к работе непосредственно с сервером.

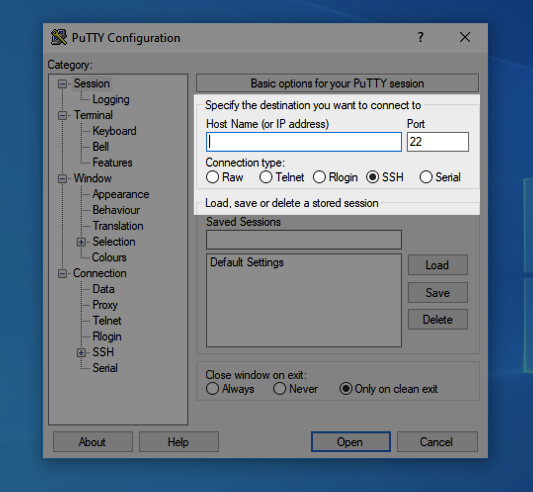

Если у вас Windows

- Скачиваем и устанавливаем программу PuTTY.

- В строку IP-адрес вводим адрес своего VDS или виртуального хостинга.

- Жмем на кнопку Open.

- Вводим пароль администратора, чтобы получить доступ к управлению.

Управление протоколом SSH

У команды для подключения к удаленному PC по SSH есть две важных опции:

- ssh -p номер портаимя пользователя@адрес сервера — заменяет стандартный 22-й порт на иной, что положительно сказывается на безопасности и устойчивости к автоматическим хакерским атакам от ботов.

- ssh-copy-id -i путь до файла с ключомимя пользователя@адрес сервера— копирует ключ на сервер, чтобы вход осуществлялся без логина и пароля, а именно через ключ.

Работа с командной строкой, горячие клавиши и дополнительные символы

Базовые методы управления текстом в терминале.

clear — удаляет из текущий сессии терминала все ранее выведенные в него данные, содержимое открытых документов и историю использованных команд. Используется, когда нужно четко лицезреть вывод конкретной операции.

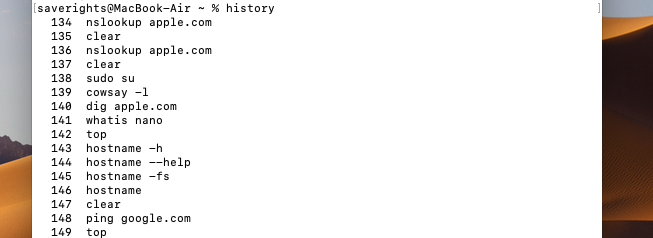

history — показывает ранее использованные приложения и инструменты. Без дополнительных аргументов отображает 10 элементов. Но их количество можно изменить вручную, добавив к слову history любое число. history 13, к примеру.

whatis — дает однострочную справку к любой из установленных программ. Принцип работы следующий: вводим слово whatis, а за ним следом название приложения, о котором хотим узнать. Например, чтобы узнать о том, что такое nano, введем в терминал: whatis nano.

man название пакета — открывает документацию к любой из установленных программ. В ней можно посмотреть, какие функции есть у приложения, как им пользоваться, какие могут возникнуть проблемы.

Дополнительные символы

Не совсем команды, но тоже текстовые элементы, причем полезные.

; — разделитель, необходимый, чтобы активировать сразу несколько команд подряд. Это выглядит так: cd

/Documents; mkdir Novaya_papka; rmdir Staraya-papka. Команды будут выполняться друг за другом независимо от результата выполнения каждой из них.

&& — то же самое, что и ;, но с важным нюансом. Команды, соединенные с помощью &&, будут выполняться друг за другом, только если предыдущая завершилась успешно. Синтаксис аналогичный:

| — запускает сразу две команды. Это может быть полезно, когда нужно запросить информацию из какого-нибудь приложения, а потом найти в полученных данных определенную строку, код, слово или иной элемент текста.

— сокращение от /home/имя учетной записи/. Часто фигурирует в инструкциях.

Горячие клавиши

Парочка полезных сочетаний клавиш.

Стрелка вверх — показывает предыдущую команду.

Ctrl+C — прерывает запущенный процесс.

Ctrl+A — перемещает курсор в начало строки.

Ctrl+E — перемещает курсор в конец строки.

Сетевые функции и параметры сервера

Утилиты и инструменты для вебмастеров и администраторов.

apachectl startssl — запускает сервер Apache (если вы его используете, конечно).

apachectl stop — выключает Apache.

apachectl restart — перезапускает Apache.

/usr/local/etc/rc.d/mysql-server restart — активирует скрипт перезапуска системы MySQL.

mysqldump -u имя учетной записи -p пароль от учетной записи -D название базы данных

Источник