- Как убить Windows ? Быстро и навсегда.

- Как убить Windows . Вариант первый: убиваем Windows XP .

- Как убить Windows . Вариант второй: убиваем Wndows любой версии.

- Как убить Windows, удалив диск?

- Как можно испортить Windows, даже не подозревая этого

- Как сломать Windows — хакаем файловую систему

- [Description]

- Где спрятана корзина?

- Как хранятся данные

- Изменяем то, что не должны

- Уязвимости операционных систем. Часть II

- 1. Windows Server 2008

- 2. Mac Os X

- 3. Windows Server 2012

- 4. Windows 7

- 5. Windows 8.1

Как убить Windows ? Быстро и навсегда.

Как убить Windows, или батники-вредоносы на компьютере врага.

Всем привет, это очередной компьютерный трюк от блога Компьютер76. Следующий трюк на самом деле таковым не является, ибо это самый настоящий вредонос, по исполнению которого произойдёт уничтожение жизненно важных системных файлов, после чего операционная система Windows перестанет существовать. Так что используйте его на свой страх и риск, и тем более не стоит запускать его на своём компьютере: воспользуйтесь виртуальной машиной. В конце статьи – небольшое для того видео на эту тему.

Все описываемые ниже команды – скрипты команд для консоли cmd, сохранённые в так называемый файл-батник (файл с расширением .bat). Такие файлы легко можно создавать с помощью обычного Блокнота, заставив систему в Свойствах папки показывать расширения файлов :

Принцип создания такого файла прост:

- создаёт текстовый файл

- пишем нужный код

- сохраняем документ, но вместо расширения .txt пишем .bat

- всё

Как убить Windows . Вариант первый: убиваем Windows XP .

Собственно, если внимательно присмотреться, то видно как этот код сможет убить именно windows xp, и почему он бесполезен для более поздних версий. Но приступим… Как всегда, перво-наперво создадим пустой документ Блокнота и внесём в поле следующий код:

Как видите, команды последовательно стирают системные файлы операционной системы windows xp, необходимые для загрузки системы и запуска . Так что восстановить систему будет, мягко говоря, трудновато. Человек должен вам сильно насолить, если вы решитесь использовать ” вирус ” против кого бы-то ни было и убить windows . После запуска файла потребуется перезагрузка, чтобы система была уничтожена. Последняя в её жизни перезагрузка.

Как убить Windows . Вариант второй: убиваем Wndows любой версии.

Нам предстоит создать ” вирусы “, которые, в свою очередь, удаляют либо абсолютно все файлы, либо затрагивают некоторые из директорий. Речь идёт о файлах как системных, так и личного характера (созданных, скачанных и т.д.) По своим качествам гораздо серьёзнее, нежели предыдущий вариант, ибо некоторую информацию с жёсткого диска придётся восстанавливать с помощью специальных программ. Это займёт (в зависимости от объёма винчестера) от 5-х до 20-ми минут, всё зависит от производительности компьютера и объёма удаляемых данных.

Для этого создадим документ Блокнота и в пустом поле впишем следующий код. Да какой там код – вот эту строчку:

Эта простая команда удаляет все файлы с любым существующим расширением. Узнавать, как оба «вируса» работают на вашем компьютере или ноутбуке, крайне не советую. Но список уничтожаемых файлов можно резко сократить, что не помешает убить windows навсегда, а времени жертве на раздумье не останется и горе-пользователь ничего не сможет предпринять. Просто не успеет. Команда сработает для версий windows 7/8.1 /10. Она, конечно, громоздка. И потому у этой команды есть вариации.

Так, в список уничтожаемых файлов достаточно внести жизненно важные для windows файлы с расширением .dll в папке System. Тогда код убийства windows будет иметь вид:

Как убить Windows, удалив диск?

Нет, целый том вы не удалите. Спрятать можно. Но можно “почистить” его содержимое:

Основное назначение батника – вызвать BSOD, который должен быть неминуемой реакцией на удаление системных файлов. Однако его вы, скорее всего, не увидите: защищённые файлы система удалить не даст. Но нам это и не нужно. Процесс “наведёт порядок” везде, где только возможно, так что испортить Windows получится по-настоящему:

Как видите, несколько строчек кода, и система перестаёт существовать. К сожалению, на эту удочку может попасться каждый. Особенно, если это происходит на фоне факта, когда злоумышленнику не составит никакого труда спрятать простенький батник в любой файл, замаскировав его в видео или аудио ролик, рисунок, фотографию или даже текстовый файл. Подробнее это, например, описано в статье Как спрятать троян в рисунок. Будьте бдительны.

Как можно испортить Windows, даже не подозревая этого

Итогом таких действий может быть и постоянное зависание компьютера и синий экран смерти, что в конце концов приведёт к переустановке операционной системы.

Что же это за действия такие, которыми можно испортить компьютер?

А это всем известные: «Далее, далее, Согласен, Принимаю, Готово» и т.п. в разной последовательности, которые вы не глядя кликаете мышкой при установке различных программ.

Итак, отчего же происходят такие негативные последствия после, казалось бы безобидных действий?

Вспомните, как обычно вы устанавливаете программу. Первым делом — скачать в интернете, потом запустить инсталлятор и, всё. Теперь остаётся только подтверждать все сообщения установщика, те самые: «Далее, далее. «. При этом редко кто обращает внимание на что даёт согласие, а уж полностью читают информацию на экране вообще, наверное, единицы.

И вот что довольно часто бывает, если не глядя подтверждать все предложения установщика программы. Самое, на мой взгляд, безобидное — это соглашение на добавление сайта разработчика в ваш браузер и подписка на новости о программе.

Далее идут вещи по-серьёзнее: установка «левых» программ, которые не только потребляют ресурсы компьютера, но и постоянно лезут в интернет за обновлениями и т.д. и вполне возможно притянут оттуда вирусов. Помимо явно установленной, на компьютере появляется еще несколько дополнительных программ. Также, случайно, можно установить и какой-нибудь антивирус. Два антивируса обычно вместе плохо «уживаются». Часто это может привести с серьёзным сбоям в компьютерной системе. Дело может дойти до критической поломки. Система просто откажет.

И это лишь один из возможных вариантов. Скачанная программа или программы, которые тихонько идут «паровозиком» могут быть плохо совместимы с компьютерной системой.

Бывают случаи, когда при установке вы не замечаете ничего лишнего, но после компьютер замедляется, а на рабочем столе и панели быстрого запуска появляются новые значки программ.

Кстати. Такими «вещами» чаще всего «страдают» небольшие программы и утилиты, скачанные с интернета и различные репаки (RePack). Если вы скачаете «чистый» дистрибутив, то вряд ли там будут программы паразиты.

Вывод. Во время установки программ очень желательно уделять внимание если не всем окнам установщика, то хотя бы тем, где есть возможность какого-то выбора (галочки, точки и т.д.) и требуется подтверждение. Пусть вы потратите немного больше времени и внимания, но поверьте это проще, чем потом «выковыривать» весь мусор, который может загадить ваш компьютер.

Вам также могут быть интересны следующие публикации:

Поддержите этот пост лайками (палец вверх) и подписывайтесь на канал!

Как сломать Windows — хакаем файловую систему

[Description]

Всех приветствую, сегодня вы прочтете, как немного сломать винду. Я уверяю вас, это очень интересно. Мы научимся задавать отрицательный или заоблачный вес удаленным файлам, переименовывать, менять расширение и изменять их содержимое.

А что такое корзина? она содержит “удаленные” файлы Может хранить в себе файлы с одинаковым названием. А еще ее нельзя просто так удалить. Если бы не эти особенности, корзину можно было бы назвать обычной папкой, но как мы убедимся, это далеко не так.

Где спрятана корзина?

Ее расположение, как многие обычные пользователи могли подумать — рабочий стол, что не верно. Вот ее истинное расположение: “C:\$Recycle.bin”! Через проводник вы ее не увидите, пока не выключите опцию “скрывать системные файлы”. Только подумать, сколько всего спрятано от глаз пользователей. Если перейти по адресу корзины, то вы увидите несколько папок.

Каждому юзеру по папке! Чтобы найти свою корзину, нужно узнать ваш SID ( идентификатор безопасности ), для этого запустите консоль (cmd или powershell) и введите “ wmic useraccount get name,sid ”;

При попытке открыть папку корзины, она откроется как обычная директория — так явно не годится. Но, что же может помочь? Наш выход — это linux! Зря майкрософт подпустила пингвинную систему так близко к своему детищу.. Windows subsystem for linux(WSL) уже ждет нас.

WSL сперва нужно разбудить от вечного сна, выполнив команду в powershell от имени администратора. Вот команда: “dism.exe /online /enable-feature /featurename:Microsoft-Windows-Subsystem-Linux /all /norestart”. Затем перезапустите пк и скачайте один из дистрибутивов linux из microsoft store. WSL проснулся и готов убивать.

- 1 Перейдем в директорию с нашей корзиной

- 2 Выведем список файлов в директории

- 3 Переходим в корзину текущего пользователя

- 4 Выведем список файлов в директории

Как хранятся данные

Сами удаленные файлы помечаются префиксом $R . Это четко видно на скриншоте. Вместе с ним находятся и метаданные о них, у с префиксом $I. В метаданных содержится информация о дате удаления, размере файла и имя файла.

Для примера создадим .txt файл и вставим в него немного текста вроде “Lorem ipsum dolor sit amet…” Закинем его на наш тестовый полигон(корзину)и выведем на экран командой cat.

“cat $R с вашей датой и временем удаления>”.

Вот так выглядит вывод содержимого файла:

Вот так выводится файл с метаданными через cat:

Видно директорию, где файл лежал до удаления и какой-то мусор.

Здесь явно нужен hex-редактор. Я буду использовать bvi (введите sudo apt bvi в wsl для установки, если возникает ошибка unable to locate package, то пропишите “apt upgrade”). Открываем через bvi, путем ввода “bvi ”. Получаем открытый в hex редакторе файл. Выглядит это так:

Первые 8 цифр — заголовок файла, они постоянны. Следующие 8 — размер файла, после идут дата удаления, длина имени файла и его оригинальное название.

Изменяем то, что не должны

Изменим вес на минус один байт, а имя файла на Hack.txt, сохраним изменения, обновим корзину, увидим результат. Результат:

А что, если изменить размер названия? Если размер будет больше, чем название, то файл визуально пропадет. А если меньше, то именем файла станет часть пути, где он раньше находился.

Попробуем заменить тип файла на другой.. Для переименования есть команда mv . Заменим “.txt” на “.png”. Расширение .txt (мы не меняли имя файла в метаданных), но значок как у изображения.

Автор статьи поленился писать итог, поэтому на этот раз мне придется подвести статью к логическому завершению. Вы потеряли около 5 минут своей жизни, если прочитали все полностью, я — около 30 (на редактирование и вот это вот), а автор — около двух часов. Все мы жалеем о потере этого бесценного времени, но, кажется, пора расходиться. Всем удачи, всем пока!

Уязвимости операционных систем. Часть II

Нет худа без добра, а добра без худа. В каждой бочке меда есть ложка дегтя. Существует довольно много народных мудростей, афоризмов и цитат на тему наличия недостатков в чем-либо. Мы же с вами сегодня продолжим изучать недостатки, а точнее уязвимости, различных ОС (операционных систем). Представляю вашему вниманию вторую часть из серии публикаций «Уязвимости ОС». Первую вы можете найти тут (ссылка на часть I). Сегодня мы изучим проблемные места нескольких представителей семейства Windows и его извечного противника — macOS.

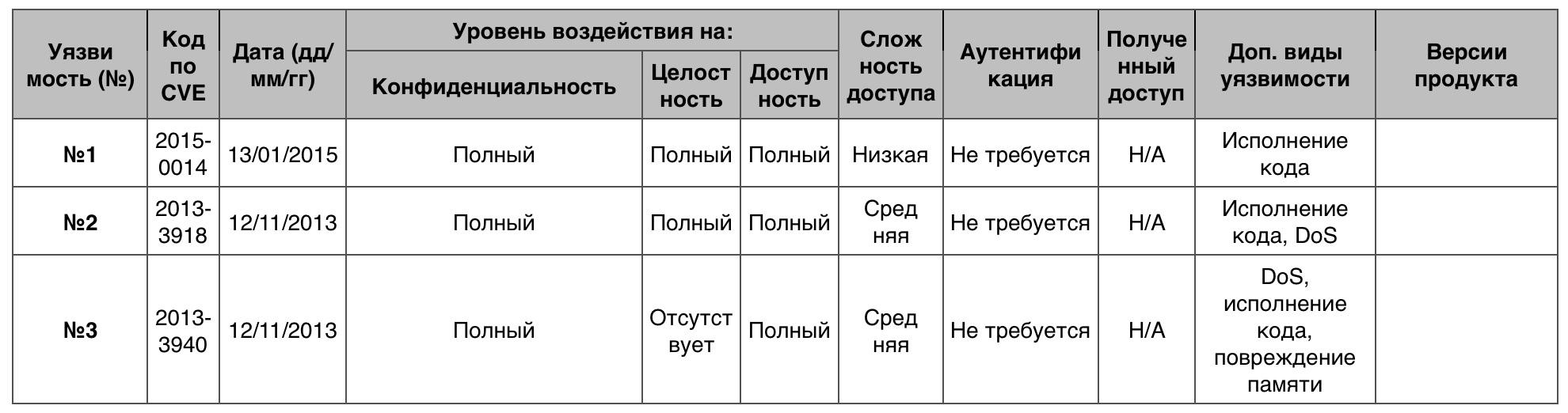

Но для начала я хотел бы напомнить о том, почему именно эти ОС мы сегодня рассматриваем, как выбираются уязвимости и какие данные о них содержатся в таблицах, коих вы увидите довольно много ниже по тексту.

В данной части мы будем изучать вторую пятерку операционных систем из таблицы ниже (выделены жирным шрифтом):

| Название ОС | Производитель | Общее число уязвимостей за 2017 год | Общее число уязвимостей за 2016 год | Общее число уязвимостей за все время ведения статистики |

|---|---|---|---|---|

| Android | 666 | 523 | 1357 | |

| Linux Kernel | Linux | 381 | 217 | 1921 |

| Iphone Os | Apple | 293 | 161 | 1277 |

| Windows 10 | Microsoft | 226 | 172 | 451 |

| Windows Server 2016 | Microsoft | 212 | 39 | 251 |

| Windows Server 2008 | Microsoft | 212 | 133 | 981 |

| Mac Os X | Apple | 210 | 215 | 1888 |

| Windows Server 2012 | Microsoft | 201 | 156 | 606 |

| Windows 7 | Microsoft | 197 | 134 | 838 |

| Windows 8.1 | Microsoft | 192 | 154 | 542 |

| Windows Rt 8.1 | Microsoft | 124 | 139 | 438 |

| Debian Linux | Debian | 95 | 327 | 1029 |

| Fedora | Fedora project | 84 | 120 | 441 |

| Ubuntu Linux | Canonical | 66 | 279 | 867 |

| Watchos | Apple | 65 | 77 | 231 |

| Windows Vista | Microsoft | 64 | 125 | 814 |

| Opensuse | Opensuse Project | 58 | 5 | 119 |

| Leap | Opensuse Project | 57 | 2 | 60 |

| Leap | Novell | 48 | 260 | 349 |

| XEN | XEN | 44 | 28 | 228 |

В таблицах каждого из типов уязвимостей указываются определенные дополнительные параметры, касающиеся той или иной уязвимости. Подробнее о них.

Уровень воздействия на

- Полный — уязвимость открывает злоумышленникам доступ ко всей информации на устройстве;

- Частичный — значительное раскрытие информации;

- Отсутствует — конфиденциальность не нарушается;

2) целостность:

- Полный — целостность системы полностью скомпрометирована, полная потеря защиты системы;

- Частичный — модификация некоторых системных файлов или информации возможна, но злоумышленник не имеет контроля над тем, что может быть изменено;

- Отсутствует — воздействия на целостность системы нет;

- Полный — уязвимость позволяет злоумышленнику полностью закрыть доступ к ресурсу;

- Частичный — снижение производительности или непостоянная доступность ресурсов;

- Отсутствует — воздействия на доступность системы нет;

Сложность доступа

- Низкая — особых условий для получения доступа не требуется, как и не требуется специфический знаний или навыков;

- Средняя — необходимо удовлетворение некоторых условий для получения доступа;

- Высокая — специальные условия получения доступа, ограничивающие эксплойт;

Аутентификация

- Не требуется — аутентификация не требуется для эксплойта уязвимости;

- Single system — уязвимость требует, чтобы взломщик был залогинен в систему (например, через командную строку, режим рабочего стола или через веб-интерфейс).

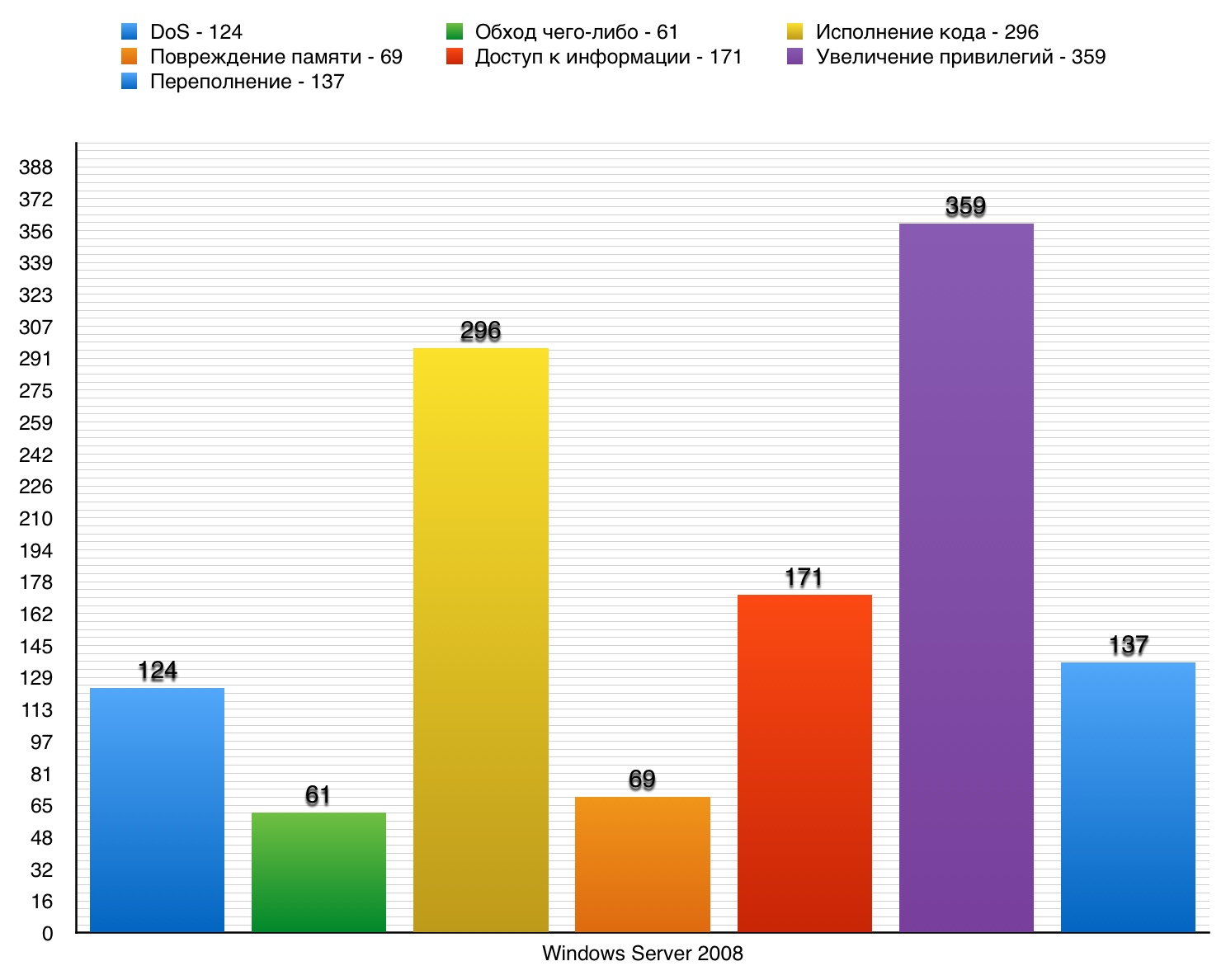

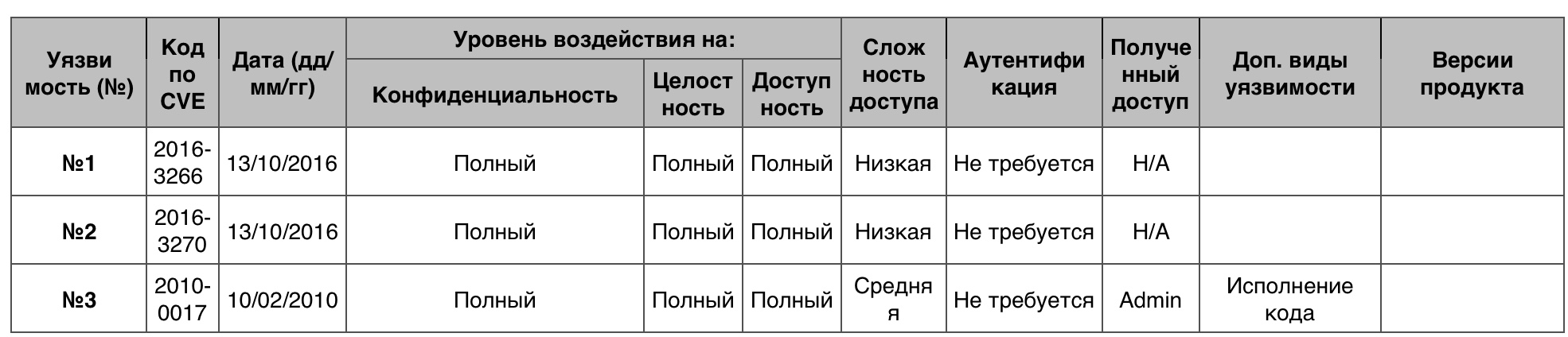

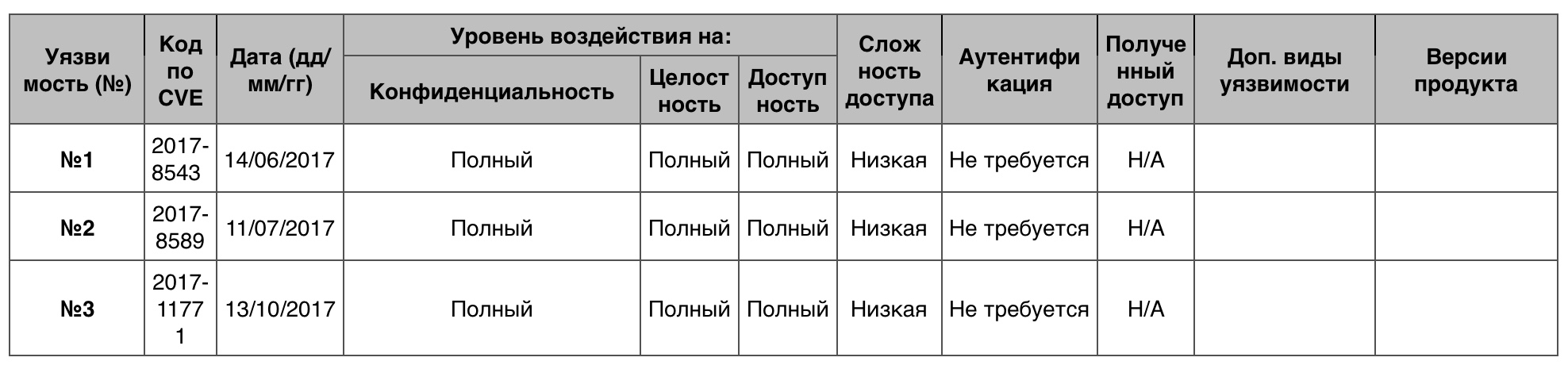

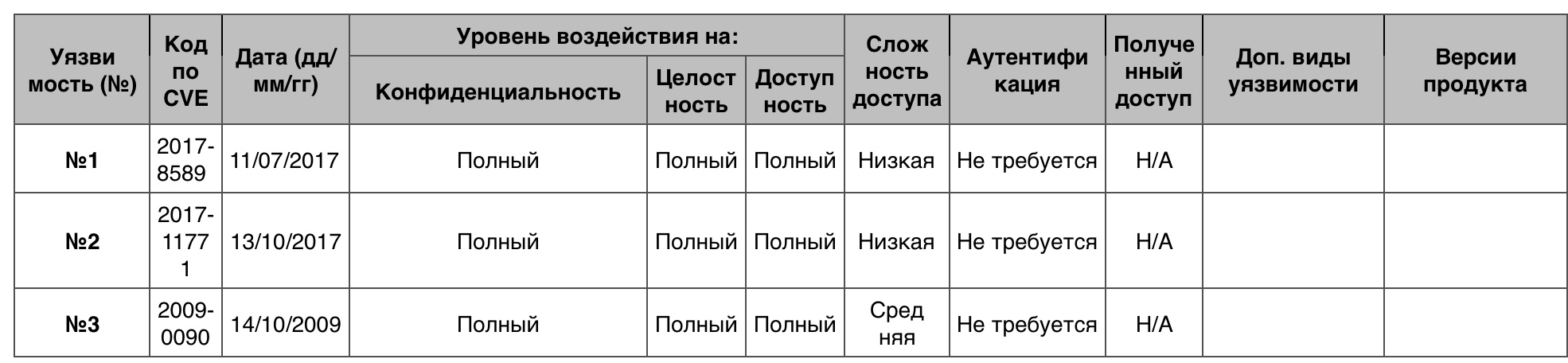

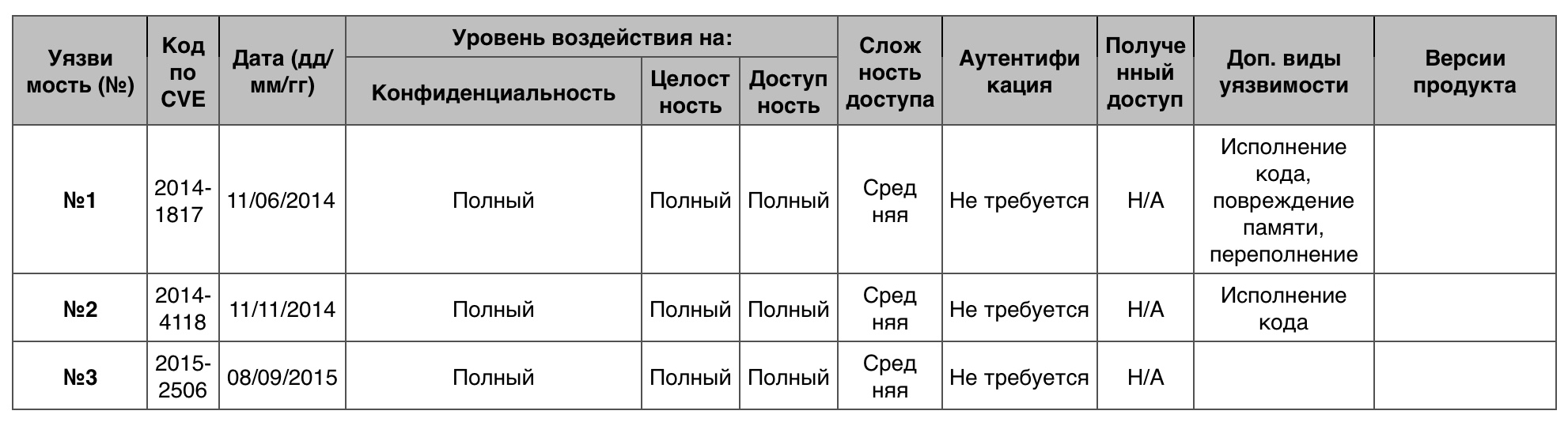

1. Windows Server 2008

Windows Server 2008 — серверная операционная система от Microsoft, выпущенная 27 февраля 2008 года. Стала первым представителем нового поколения ОС семейства Vista. Данная ОС, ставшая заменой Windows Server 2003, обладала множеством новых функций, в том числе и улучшенными протоколами безопасности. На данный момент современное оборудование уже не поддерживает некогда революционную серверную ОС. Сейчас пришла эра версий 2012 и 2016 года.

Из 125 уязвимостей 4 набрали 10 баллов.

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Уязвимость №2

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Создавая задачу для печати через Print Spooler открывало возможность устроить DoS.

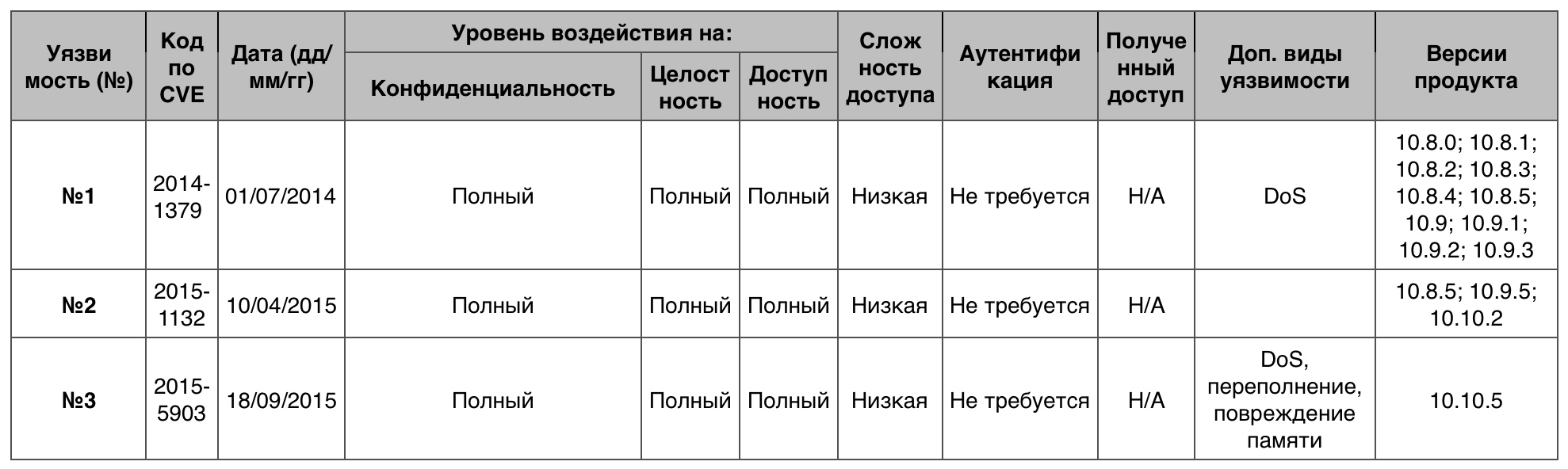

Таблица уязвимостей категории «DoS» в ОС Windows Server 2008

Из 61 уязвимости 10 баллов набрала только одна.

Уязвимость №1 (10)

IAS неправильно верифицировал учетные данные в запросе аутентификации MS-CHAP v2 Protected Extensible Authentication Protocol (PEAP), что позволяло удаленно получить доступ к сетевым ресурсам через вредоносный запрос.

IAS — Internet Authentication Service — компонент ОС Windows Server, централизованно управляющий пользовательскими учетными записями.

ATL не мог верным образом ограничивать использование OleLoadFromStream в созданных объектах из потоков данных, что позволяло исполнить произвольный код через созданных HTML документ с ATL компонентом или обойти протоколы безопасности.

ATL — Active Template Library — набор шаблонных классов языка С++, необходимый для упрощения процесса написания COM-компонентов.

Microsoft Internet Explorer 5.01 SP4, 6, 6 SP1, 7, и 8 не предотвращал рендеринг локальный не-HTML файлов как HTML документов, что позволяло удаленно обойти ограничения доступа и считать любые файлы через векторы, включающие в себя эксплойт использования программной text/html как стандартного контент-типа файлов, которые обнаруживаются после редиректа.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows Server 2008

Из 302 уязвимостей получили 10 баллов 37.

ОС предоставляла взломщику полный контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

ОС предоставляла взломщику полный контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

Windows Search давал возможность исполнить код из-за провала в процессе обработки DNS ответов.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows Server 2008

Всего 69 уязвимостей. 10 баллов — 4 уязвимости.

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Создавая задачу для печати через Print Spooler открывало возможность повредить память.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows Server 2008

Доступ к информации

Всего — 176. 10 баллов — 0.

Драйверы режима ядра позволяли локальному аутентифицированному пользователю исполнить созданное им приложение для получения информации.

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к SYSVOL.

SYSVOL — System Volume — общая директория на сервере, которая хранит копии публичных файлов домена.

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows Server 2008

359 — всего. 10 баллов — 2 уязвимости.

Уязвимость №1 (10)

Драйверы режима ядра давали возможность получить привилегии через созданное приложение.

Уязвимость №2 (10)

Компонент Graphics в ядре позволял локальному пользователю получить привилегии через созданное приложение.

Состояние гонки в реализации SMB клиента позволяло удаленным SMB серверам увеличить привилегии через созданный SMB ответ согласования.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows Server 2008

Из 139 уязвимостей максимальный балл набрали 9 из них.

Создавая задачу для печати через Print Spooler могло привести к программному переполнению.

Функция DSA_InsertItem в Comctl32.dll неверно выделяла память, позволяя удаленному злоумышленнику исполнить код через созданное значение в аргументе на ASP.NE веб-приложение.

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

Таблица уязвимостей категории «Переполнение» в ОС Windows Server 2008

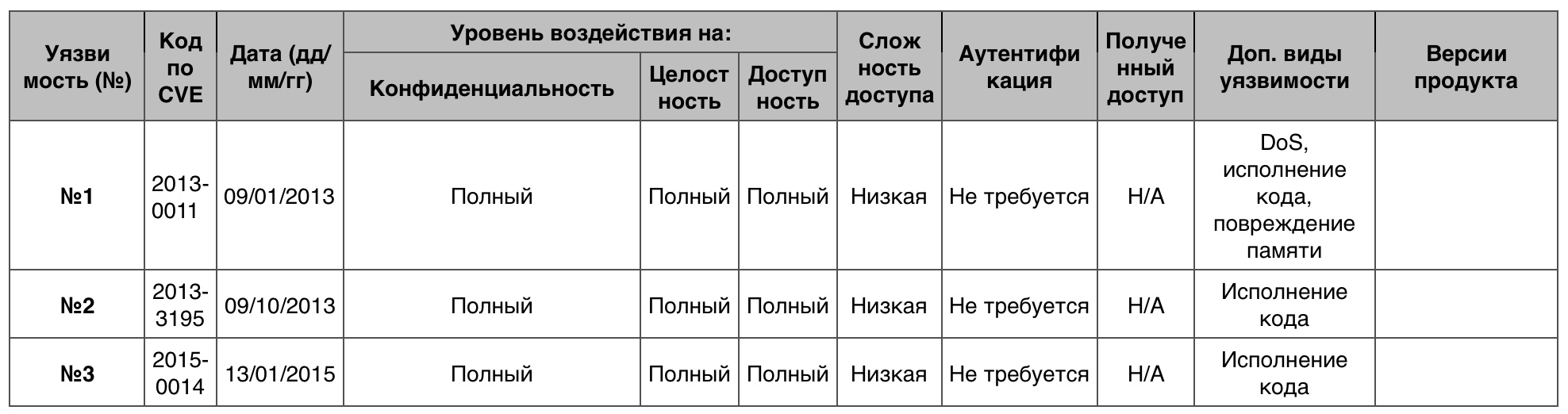

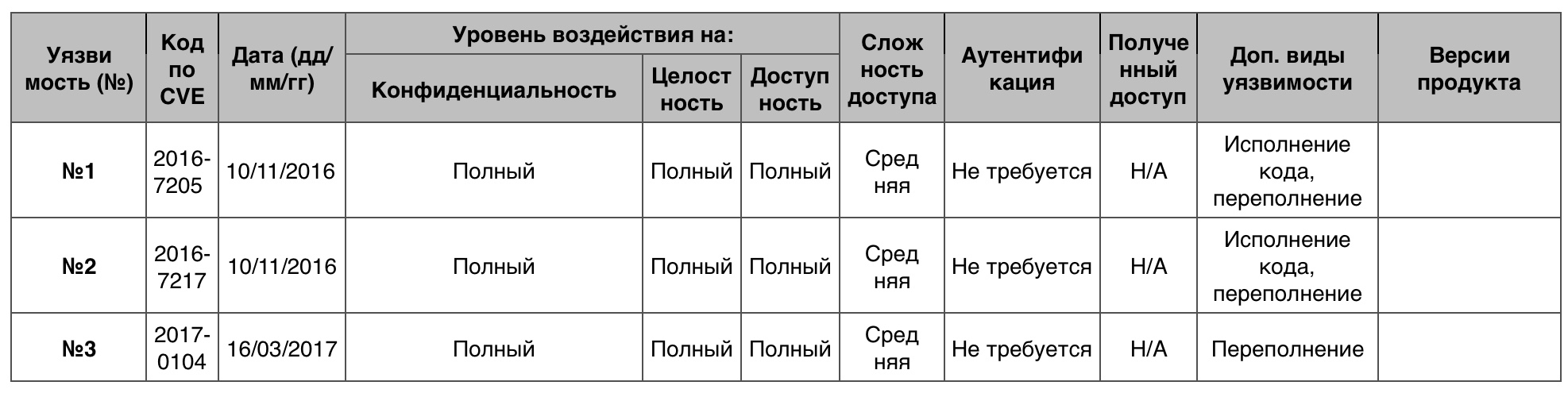

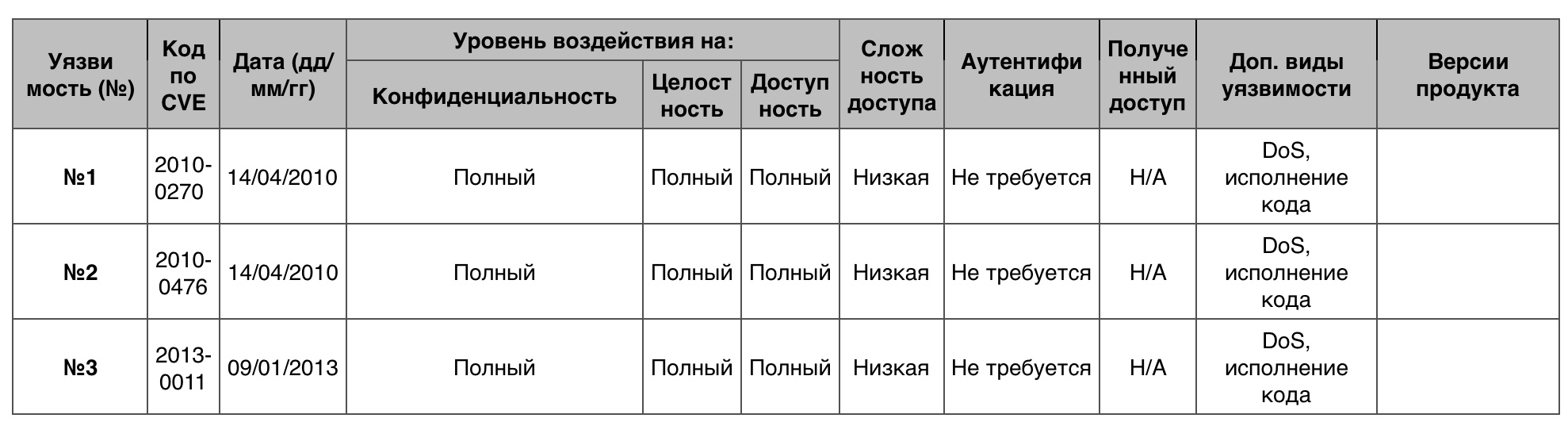

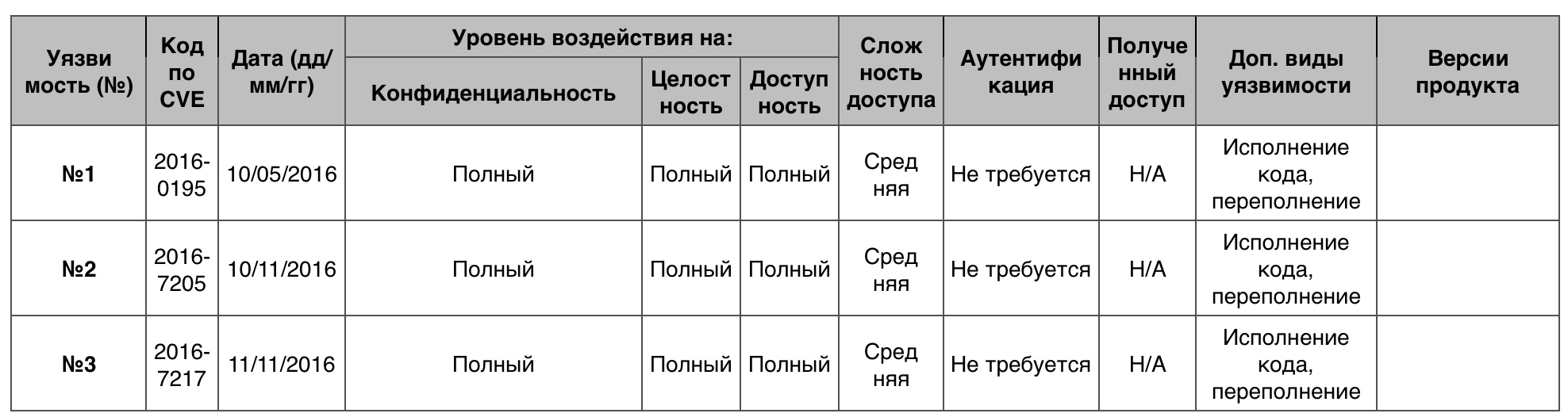

2. Mac Os X

Mac Os X — операционная система от компании Apple. Впервые была представлена в качестве бета версии в 2001 году. До 2012 года называлась Mac OS X, потом -OS X, а с 2016 года — macOS. По различным данным, правоту которых проверить крайне сложно, рыночная доля macOS составляет порядка 5%. Естественно большую часть рынка занимают различные версии ОС Windows, к примеру Windows 7 — более 25%.

Общее число зафиксированных уязвимостей сформировано на базе данных, собранных в период с 1999 по 2017 год, и составляет 1888.

Из 891 уязвимости 10 баллов набрали 47.

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

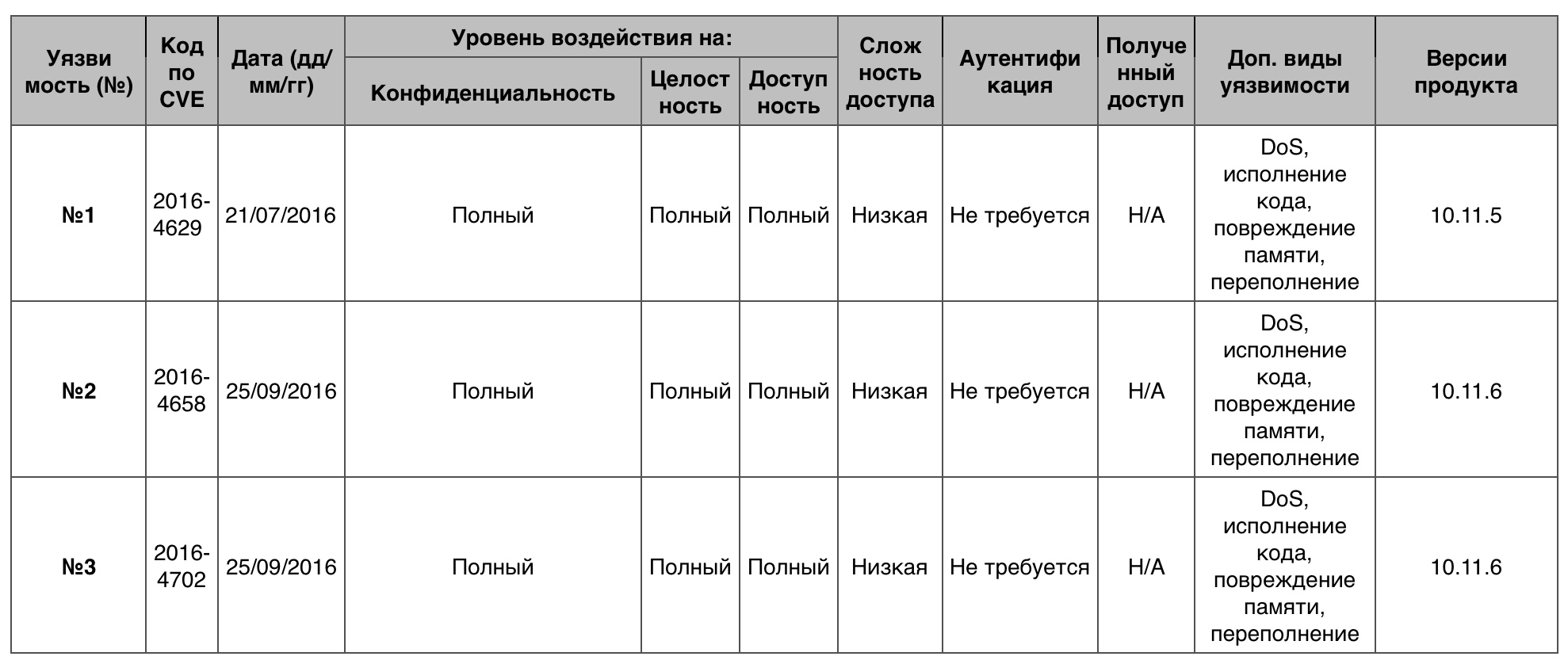

Таблица уязвимостей категории «DoS» в ОС macOS

176 — всего. 10 баллов — 21.

Adobe Reader и Acrobat 10.x (до версии 10.1.14) и 11.x (до версии 11.0.11) позволял взломщику обойти ограничения на исполнение JavaScript API через неустановленный вектор.

Adobe Reader и Acrobat 10.x (до версии 10.1.14) и 11.x (до версии 11.0.11) позволял взломщику обойти ограничения на исполнение JavaScript API через неустановленный вектор.

Компонент File Bookmark в OS X до версии 10.11.2 давал возможность обойти протоколы безопасности sandbox (песочницы) для закладок приложений через созданный путь к файлу.

Таблица уязвимостей категории «Обход чего-либо» в ОС macOS

843 уязвимости всего. Набрали 10 баллов — 83.

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

Таблица уязвимостей категории «Исполнение кода» в ОС macOS

425 уязвимостей всего, из которых 10 баллов набрало 26.

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

Таблица уязвимостей категории «Повреждение памяти» в ОС macOS

Доступ к информации

230 уязвимостей всего, их которых 10 баллов не набрала ни одна.

Quick Look, во время предпросмотра HTML файла, не предотвращал создание сетевого запроса плагинами, что могло открыть путь к получению информации.

С помощью созданного приложения в окне логина злоумышленник мог получить информацию, исполнить код или привести к DoS.

С помощью созданного приложения в окне логина злоумышленник мог получить информацию, исполнить код или привести к DoS.

Таблица уязвимостей категории «Доступ к информации» в ОС macOS

5 уязвимостей из 161 набрали 10 баллов.

Графические драйверы предоставляли возможность увеличить привилегии через 32-битный исполняемый файл для созданного приложения.

fontd в Apple Type Services (ATS) позволял локальному пользователю получить привилегии через неустановленный вектор.

Ядро ОС давало локальным пользователям возможность получить привилегии через неустановленный вектор.

Таблица уязвимостей категории «Увеличение привилегий» в ОС macOS

691 уязвимость из которых 10 баллов заработали 45.

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

Таблица уязвимостей категории «Переполнение» в ОС macOS

Вышеуказанные данные можно интерпретировать по разному. Однако стоит быть объективными. К примеру, «Доступ к информации» — 230 уязвимостей, но критических среди них нет, что говорит о достойном уровне защиты данных. Конечно, судить о безопасности ОС по наличию дыр нельзя. Стоит рассматривать именно сколько было случаев эксплойта этих дыр.

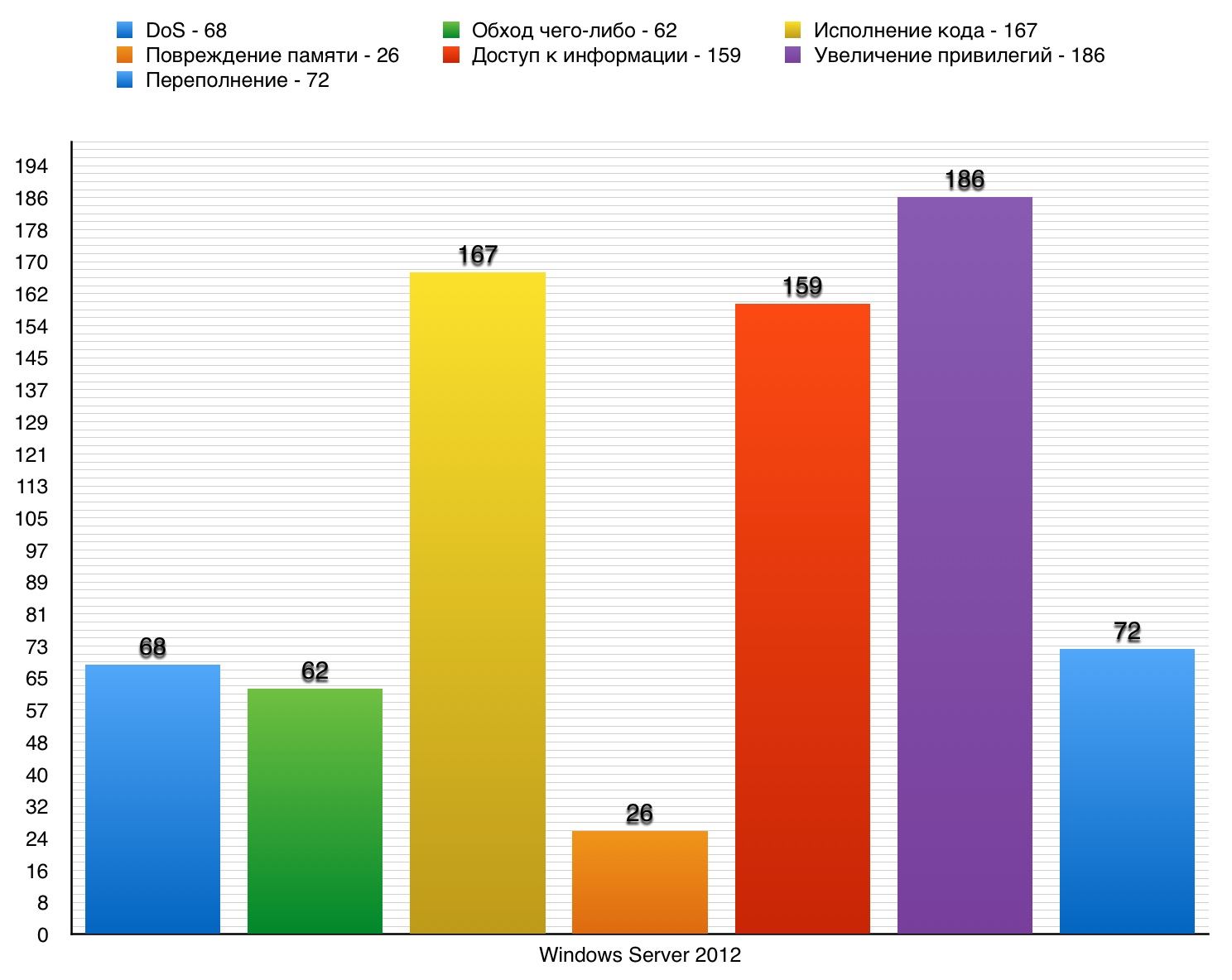

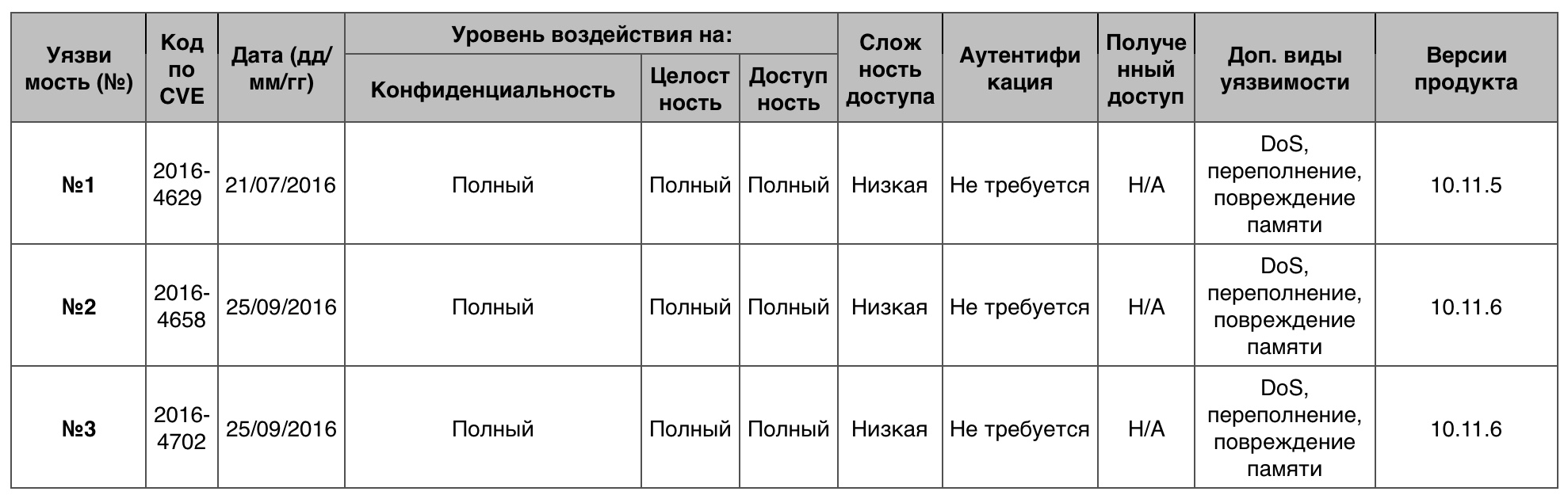

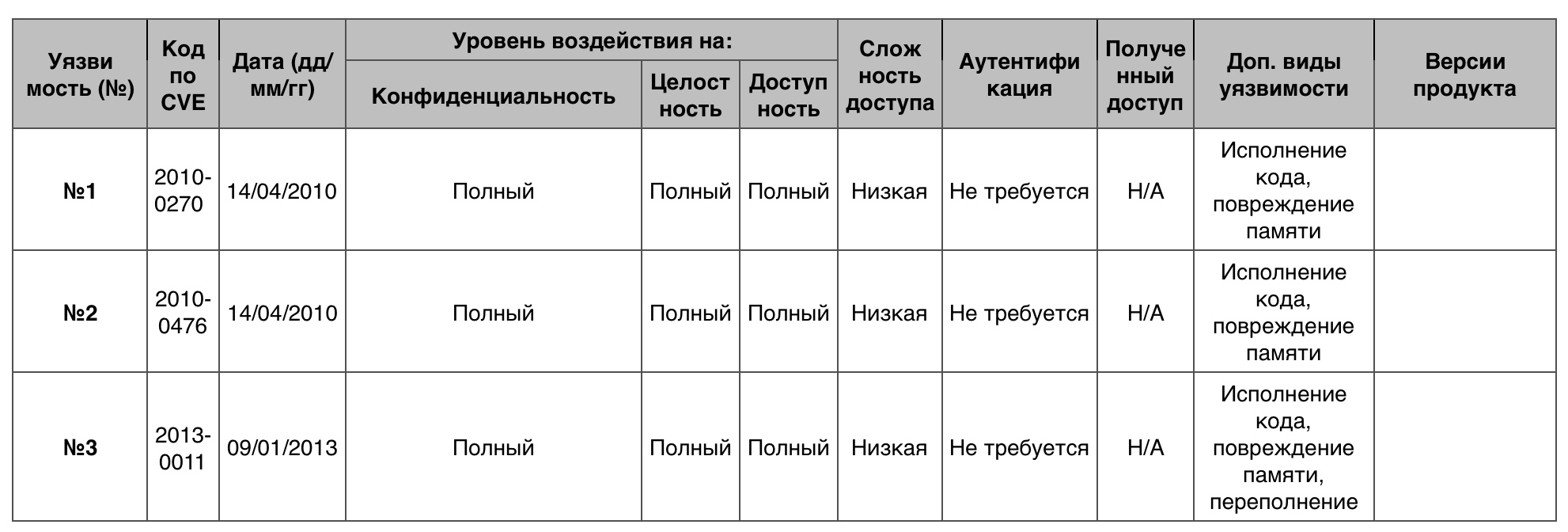

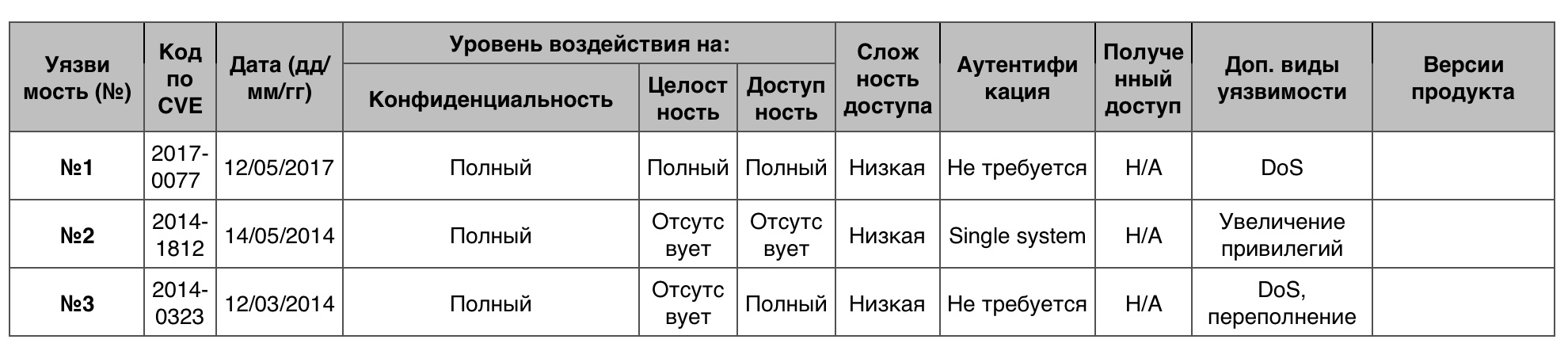

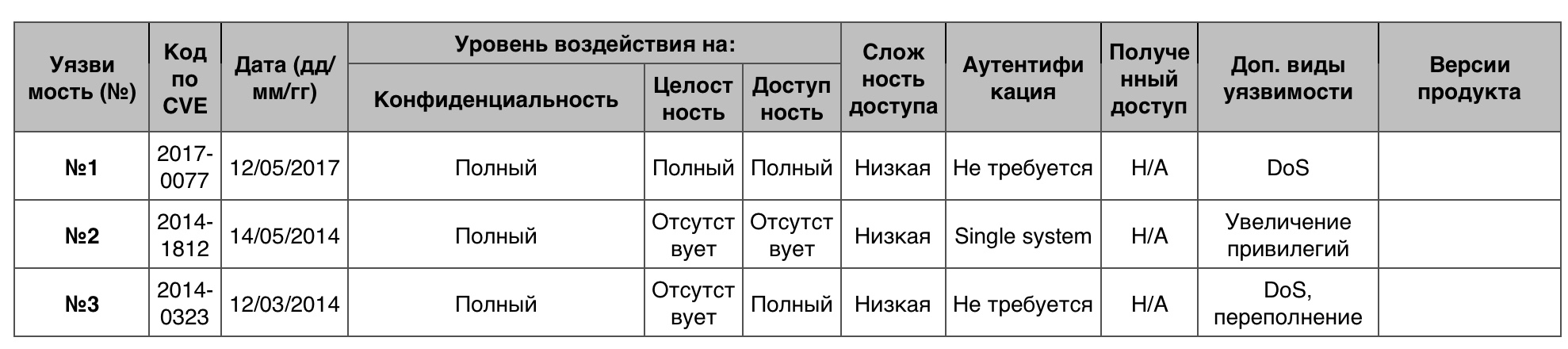

3. Windows Server 2012

Windows Server 2012 — серверная операционная система от Microsoft, вышедшая 4 сентября 2012 года. Довольно молодая и популярная ОС для серверов, предоставляет пользователям специальную службу Dynamic Access Control, которая улучшая защиту на уровне доменов файлов и повышает безопасность папок.

68 — всего. 10 баллов — 0.

usp10.dll в Uniscribe позволял добавить в файл шрифта EMF+ запись, что открывало возможность исполнить код или привести к DoS.

MSXML 3.0 позволял через созданный XML контент устроить DoS.

MSXML — Microsoft XML Core Services.

atmfd.dll в библиотеке Adobe Type Manager позволял удаленному злоумышленнику устроить DoS через созданный им OpenType шрифт.

Таблица уязвимостей категории «DoS» в ОС Windows Server 2012

Всего — 62. 10 баллов — 0.

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в реестре через созданное приложение.

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в файловой системе через созданное приложение.

ОС не могла верно ограничить обмен данных клавиатуры и мыши между программами на разных уровнях целостности, что позволяло атакующему обойти ограничения доступа, путем получения контроля над низкоуровневым процессом для запуска экранной клавиатуры, а далее скачать созданное приложение.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows Server 2012

Всего — 167. 10 баллов — 12.

ОС позволяла удаленно получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

ОС позволяла удаленно получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

ОС позволяла удаленно исполнить произвольный код, когда не справлялась с обработкой DNS ответов.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows Server 2012

Всего — 26. 10 баллов — 0.

Animation Manager позволял атакующему через созданный веб-сайт произвести исполнение кода.

Media Foundation позволял атакующему через созданный веб-сайт произвести исполнение кода.

Служба iSNS Server позволяла злоумышленникам отправлять запросы через программное переполнение.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows Server 2012

Доступ к информации

Всего — 159. 10 баллов — 0.

Драйверы режима ядра позволяли локальному аутентифицированному пользователю исполнить специально созданное приложение для положения информации.

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к SYSVOL.

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows Server 2012

Всего — 186. 10 баллов — 2.

Уязвимость №1 (10)

Драйверы режима ядра позволяли увеличить привилегии через специально созданное приложение.

Уязвимость №2 (10)

Компонент Graphics в ядре ОС давал возможность локальным пользователям получить привилегии через созданное приложение.

Программное переполнение в Windows Shell возможность локальным пользователям получить привилегии через созданный briefcase.

briefcase — портфель — средство автоматической синхронизации множественных копий файлов.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows Server 2012

Всего — 72. 10 баллов — 3.

Драйверы режима ядра ОС неправильно обрабатывали объекты памяти. что позволяло взломщику удаленно исполнить код через созданный им TrueType файл шрифта.

Функция DSA_InsertItem в Comctl32.dll неверно выделяла память, позволяя удаленному злоумышленнику исполнить код через созданное значение в аргументе на ASP.NE веб-приложение.

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

Таблица уязвимостей категории «Переполнение» в ОС Windows Server 2012

Среди всех уязвимостей самыми распространенными стали те, что приводили к увеличению привилегий. Однако критических последствий они не имели. Более совершенная, с улучшенными протоколами безопасности Windows Server 2012 стала отличной заменой Windows Server 2008.

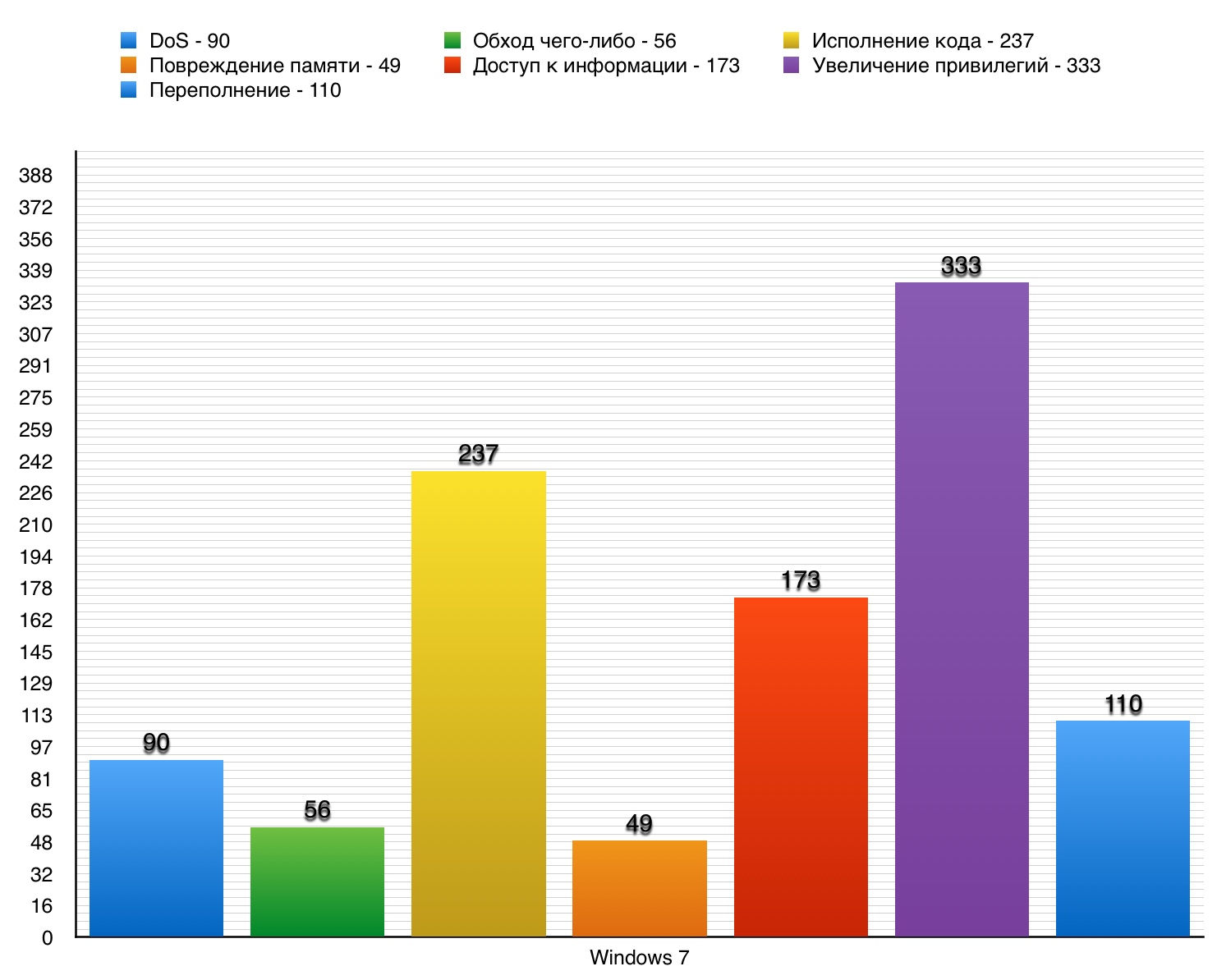

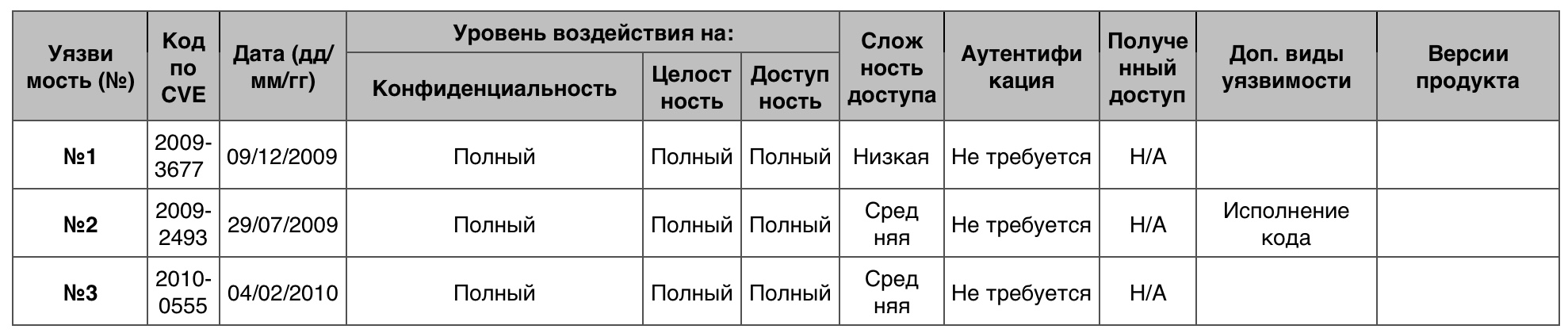

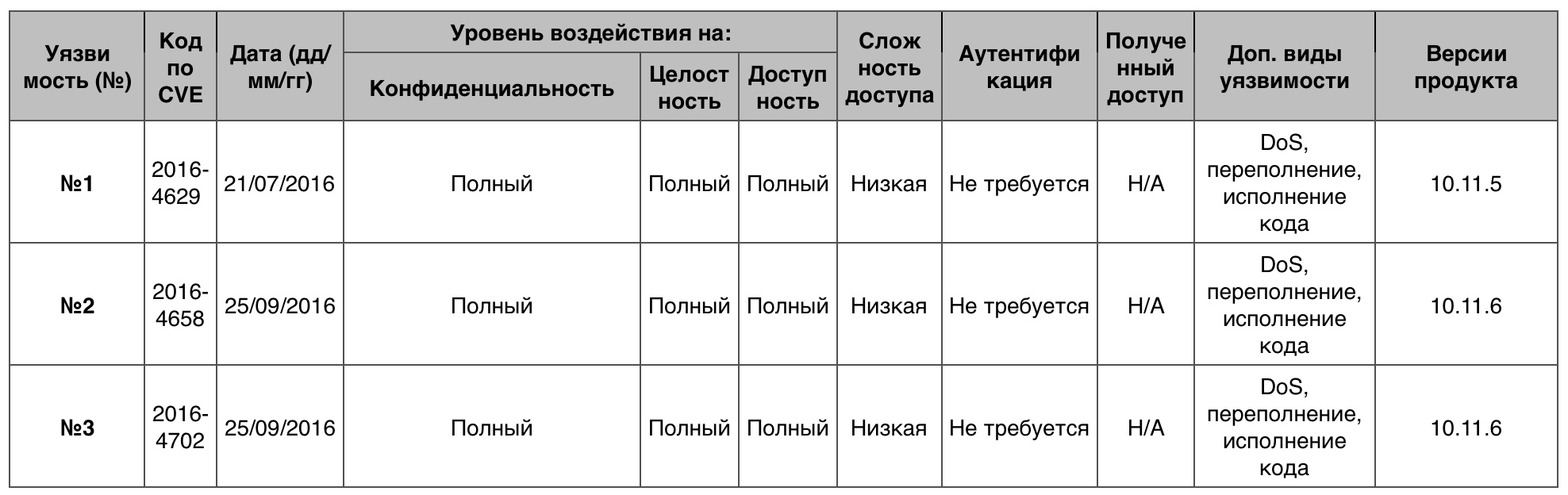

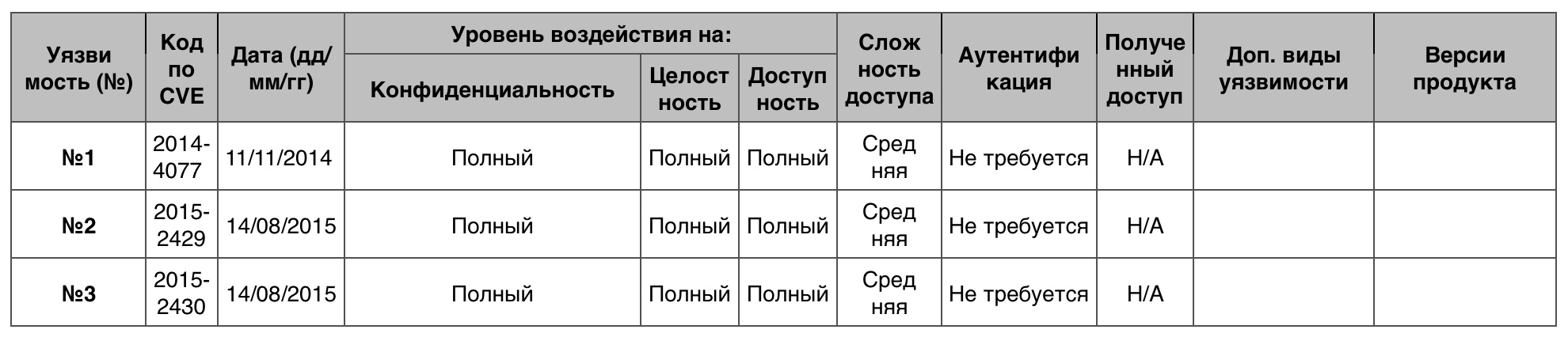

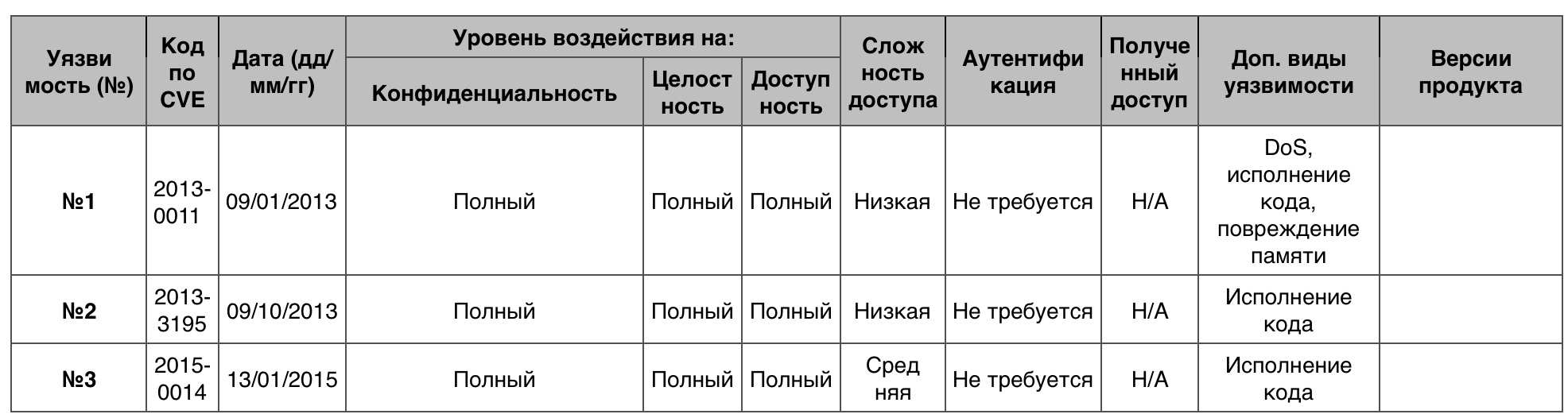

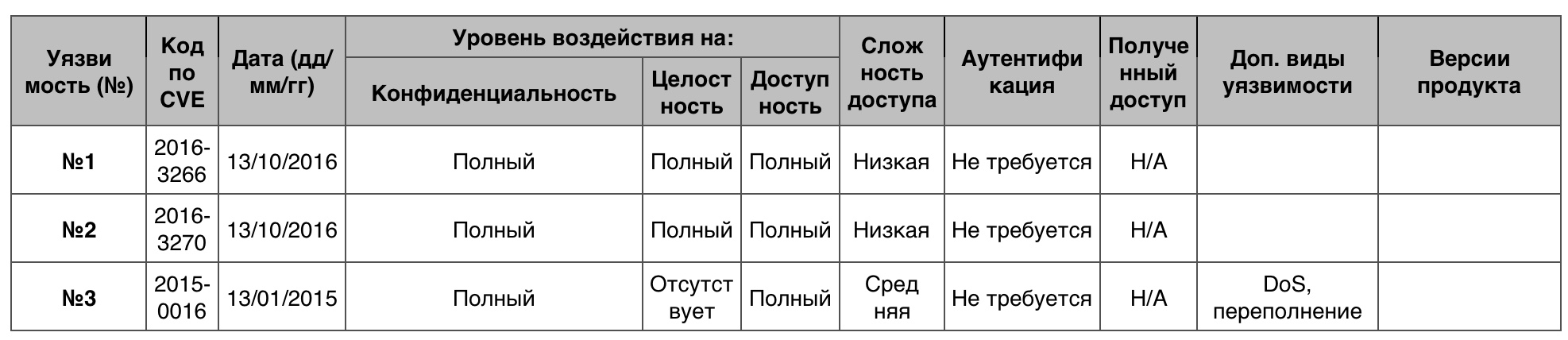

4. Windows 7

Windows 7 — операционная система пользовательского типа семейства Windows NT, вышедшая 22 октября 2009 года. На данный момент уже существует и набирает обороты новая версия ОС семейства Windows — это Windows 10. Но несмотря на прогресс, семерка остается в лидерах по популярности, занимая примерно 25% рынка. Если же рассматривать исключительно продукты Microsoft, то Windows 7, среди прочих версия (в том числе и 8, и 10) занимает 40%.

Всего — 90. 10 баллов — 3.

SMB клиент неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

SMB клиент неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Создавая задачу для печати через Print Spooler открывало возможность устроить DoS.

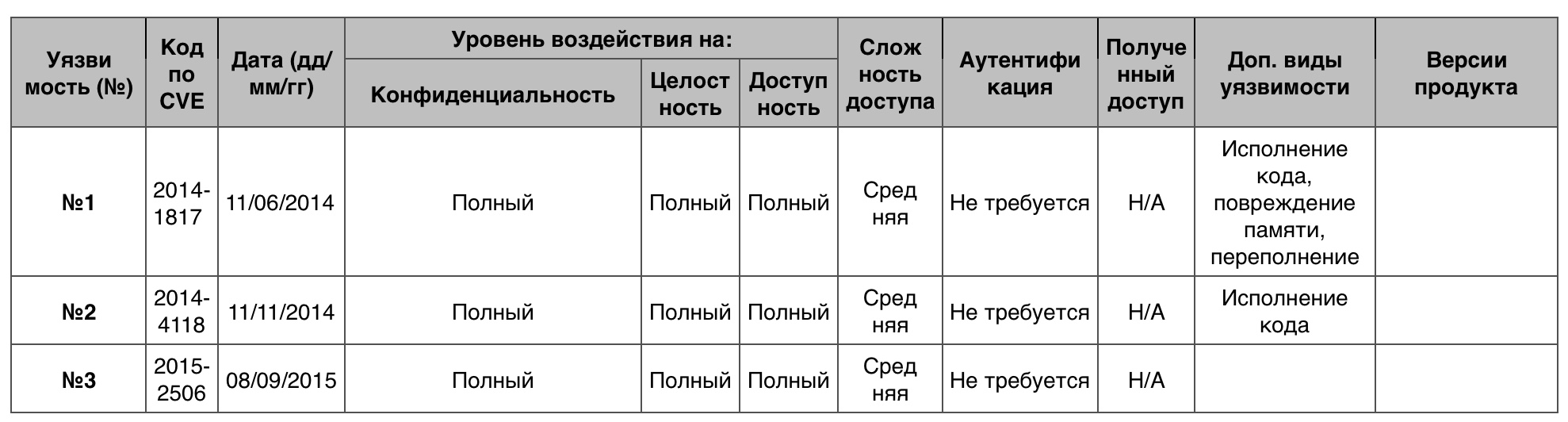

Таблица уязвимостей категории «DoS» в ОС Windows 7

Всего — 56. 10 баллов — 0.

ОС, когда IMJPDCT.EXE был установлен, позволяла удаленному взломщику обойти протоколы безопасности песочницы через созданный PDF документ.

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в реестре через созданное приложение.

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в файловой системе через созданное приложение.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows 7

Всего — 237. 10 баллов — 23.

ОС позволяла удаленно исполнить произвольный код из-за того как Windows Search обрабатывал объекты памяти.

ОС позволяла удаленное исполнение кода когда не справлялась с обработкой DNS ответов.

Microsoft .NET Framework 1.0 SP3, 1.1 SP1 и 2.0 SP1 неверно проверял .NET код, что позволяло удаленному взломщику получить доступ к стек памяти, и исполнить произвольный код, через созданное XAML приложение для браузера или ASP.NET приложение или .NET Framework приложение.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows 7

Всего — 49. 10 баллов — 3.

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Создавая задачу для печати через Print Spooler открывало возможность повредить память.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows 7

Доступ к информации

Всего — 173. 10 баллов — 0.

Драйверы режима ядра ОС позволяли локальному аутентифицированному пользователю исполнить специально созданное приложение для получения информации.

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к SYSVOL.

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows 7

Всего — 333. 10 баллов — 2.

Уязвимость №1 (10)

Драйверы режима ядра ОС позволяли локальным пользователям получить привилегии через создание приложение.

Уязвимость №2 (10)

Компонент Graphics в ядре ОС давал возможность локальным пользователям получить привилегии через созданное приложение.

Состояние гонки в реализации SMB клиента позволяло удаленным SMB серверам увеличить привилегии через созданный SMB ответ согласования.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows 7

Всего — 110. 10 баллов — 6.

Создавая задачу для печати через Print Spooler пошло привести к программному переполнению.

Функция DSA_InsertItem в Comctl32.dll неверно выделяла память, позволяя удаленному злоумышленнику исполнить код через созданное значение в аргументе на ASP.NE веб-приложение.

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

Таблица уязвимостей категории «Переполнение» в ОС Windows 7

Именно за отсутствие критических багов и дыр Windows 7 заслужила среди пользователей столь большую популярность. Но уязвимости все же есть, и немало, хотя их воздействие на работу системы нельзя назвать значительным.

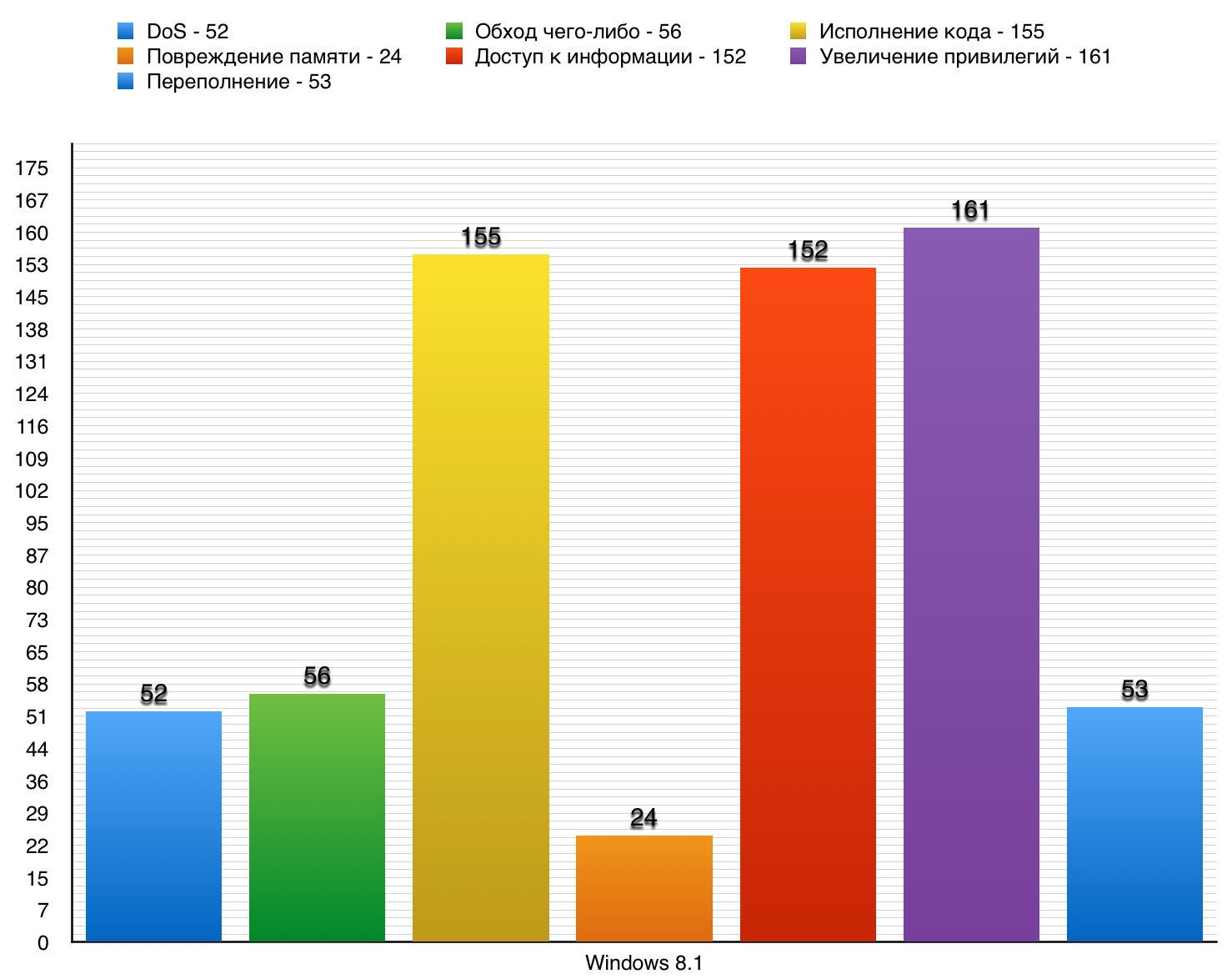

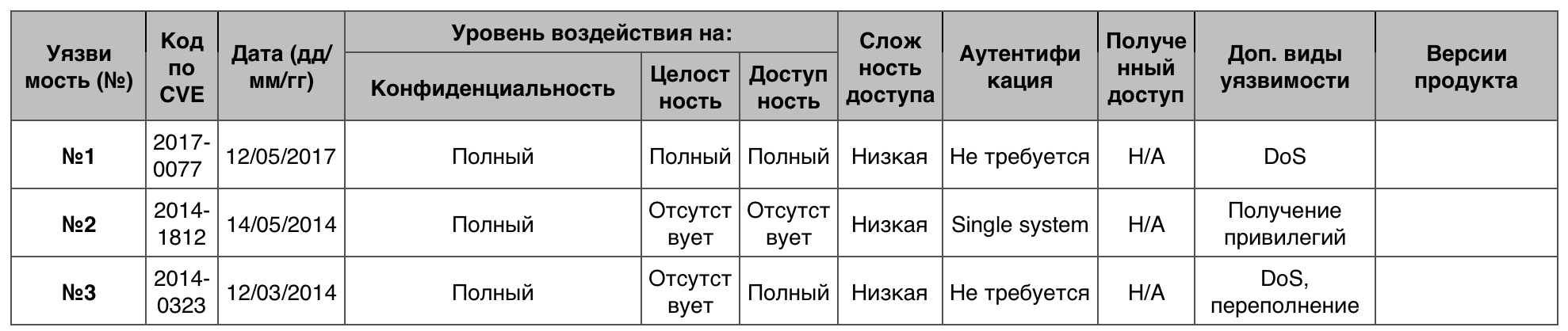

5. Windows 8.1

Windows 8.1 — операционная система пользовательского типа семейства Windows NT, выпущенная 17 октября 2013. Является переходной между Windows 8 и Windows 10.

Всего — 52. 10 баллов — 0.

usp10.dll в Uniscribe позволял добавить в файл шрифта EMF+ запись, что открывало возможность исполнить код или привести к DoS.

MSXML 3.0 позволял через созданный XML контент устроить DoS.

atmfd.dll в библиотеке Adobe Type Manager позволял удаленному злоумышленнику устроить DoS через созданный им OpenType шрифт.

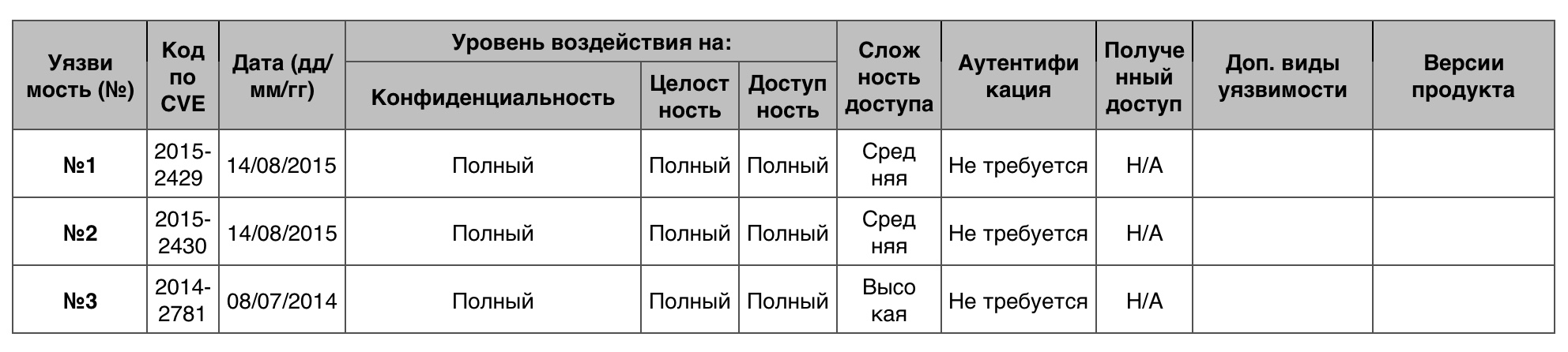

Таблица уязвимостей категории «DoS» в ОС Windows 8.1

56 уязвимостей всего, из которых 0 набрали 10 баллов.

ОС позволяло взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в реестре через созданное приложение.

ОС позволяло взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в файловой системе через созданное приложение.

ОС не могла верно ограничить обмен данных клавиатуры и мыши между программами на разных уровнях целостности, что позволяло атакующему обойти ограничения доступа, путем получения контроля над низкоуровневым процессом для запуска экранной клавиатуры, а далее скачать созданное приложение.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows 8.1

Из 155 всего 7 уязвимостей набрали 10 баллов.

ОС позволяло взломщику получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

ОС позволяло взломщику получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

ОС позволяла удаленно исполнить произвольный код, поскольку не могула обработать DNS ответы.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows 8.1

Всего уязвимостей обнаружено было 24, но 10 баллов не набрала не одна.

Компонент Imaging позволял удаленному взломщику исполнить код через созданный документ.

Animation Manager позволял удаленному взломщику исполнить код через созданный веб-сайт.

Media Foundation позволял удаленному взломщику исполнить код через созданный веб-сайт.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows 8.1

Доступ к информации

Всего обнаружено 152 уязвимости. 0 набрали 10 баллов.

Драйверы режима ядра ОС позволяли локальному аутентифицированному пользователю исполнить созданное приложение для получения информации.

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к SYSVOL.

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows 8.1

Всего — 161. 10 баллов — 2.

Драйверы режима ядра ОС позволяли локальному пользователю получить привилегии через созданное приложение.

Компонент Graphics в ядре ОС давал возможность локальным пользователям получить привилегии через созданное приложение.

Уязвимость обхода каталогов в ОС позволяло удаленному взломщику получить привилегии через созданный путь в исполнительном файле.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows 8.1

Всего уязвимостей — 53. 10 баллов — 1.

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

icardie.dll позволял удаленным взломщикам исполнить код или вызвать DoS через созданную веб-страницу, на которую следует зайти через Internet Explorer.

Программное переполнение в GDI позволяло исполнить произвольный код или привести к DoS через созданное изображение в документе Windows Write (.wri), который неправильно обрабатывался WordPad-ом.

Таблица уязвимостей категории «Переполнение» в ОС Windows 8.1

Практически во всех категориях уязвимостей отсутствуют критические случаи. Больше всего дыр, как и в более ранних версиях ОС Windows, категорий «доступ к информации» и «увеличение привилегий». Первые могут при эксплойте привести к потере данных, а вторые — к активации зловредного ПО, путем увеличения его привилегий.

Статистика — штука тонкая. А точнее запутанная, порой провокационная, а порой и не совсем правдивая. Однако из любых данных можно почерпнуть некую полезную информацию или сделать какие-то выводы. Особенно это полезно, конечно, самим разработчикам ОС. Если знаешь свои уязвимости — может их исправить.

В следующей части кроме еще одной версии ОС Windows (да, их много, простите) мы ознакомится с более необычными операционными системами.

Приятного всем дня и меньше дыр в ваших системах.

На правах рекламы.Это не просто виртуальные серверы! Это VPS (KVM) с выделенными накопителями, которые могут быть не хуже выделенных серверов, а в большинстве случаев — лучше! Мы сделали VPS (KVM) c выделенными накопителями в Нидерландах и США (конфигурации от VPS (KVM) — E5-2650v4 (6 Cores) / 10GB DDR4 / 240GB SSD или 4TB HDD / 1Gbps 10TB доступными по уникально низкой цене — от $29 / месяц, доступны варианты с RAID1 и RAID10), не упустите шанс оформить заказ на новый тип виртуального сервера, где все ресурсы принадлежат Вам, как на выделенном, а цена значительно ниже, при гораздо более производительном «железе»!