- Локальная политика безопасности в Windows 10

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

- Конфигурация расширенной политики аудита

- Базовые параметры безопасности Windows Windows security baselines

- Использование базовых параметров безопасности в вашей организации Using security baselines in your organization

- Что такое базовые параметры безопасности? What are security baselines?

- Для чего нужны базовые параметры безопасности? Why are security baselines needed?

- Как использовать базовые параметры безопасности? How can you use security baselines?

- Где можно получить базовые параметры безопасности? Where can I get the security baselines?

- Сообщество Community

- Видео по теме Related Videos

Локальная политика безопасности в Windows 10

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Настройка «Локальной политики безопасности» в Windows 10

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

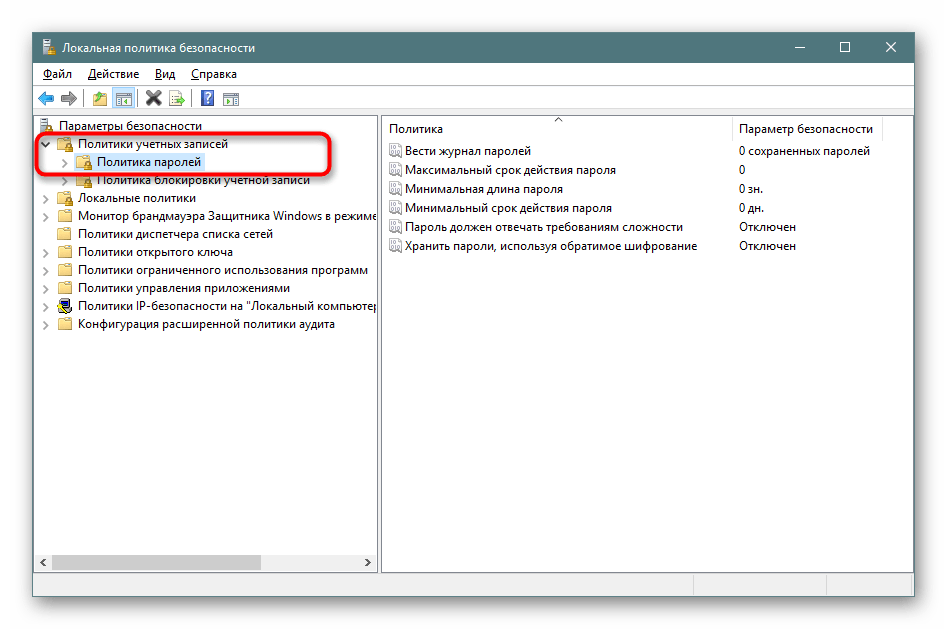

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

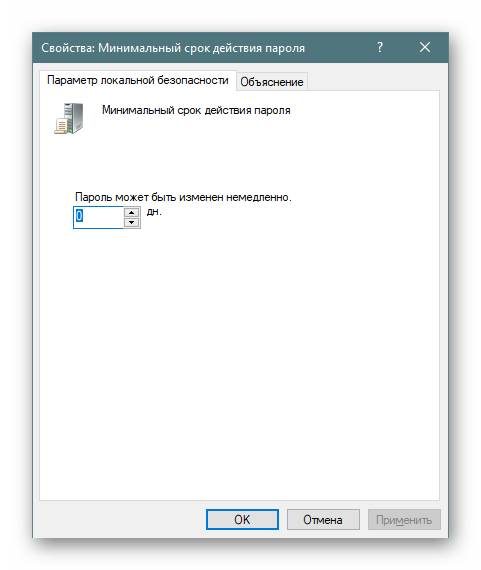

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

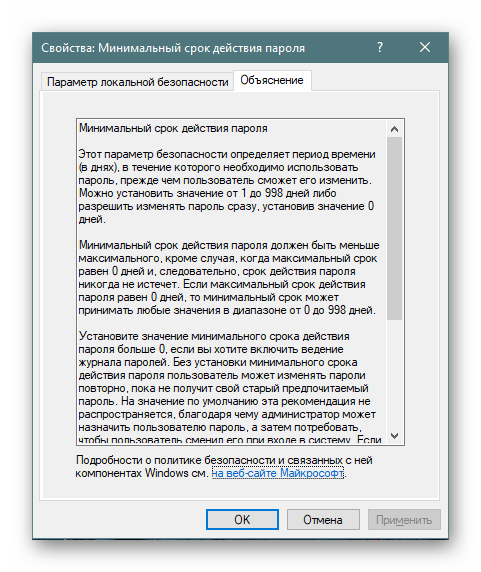

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

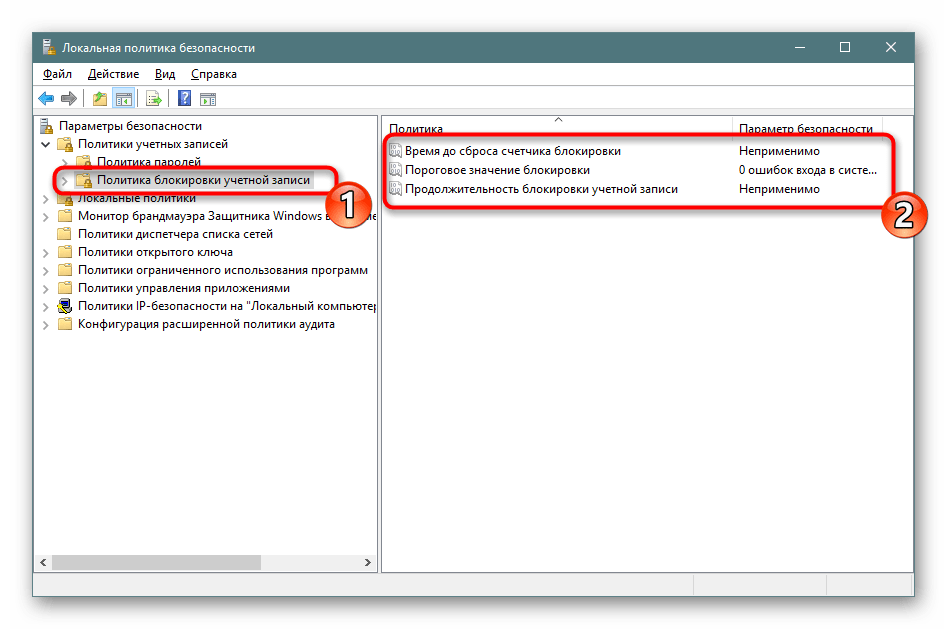

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

Локальные политики

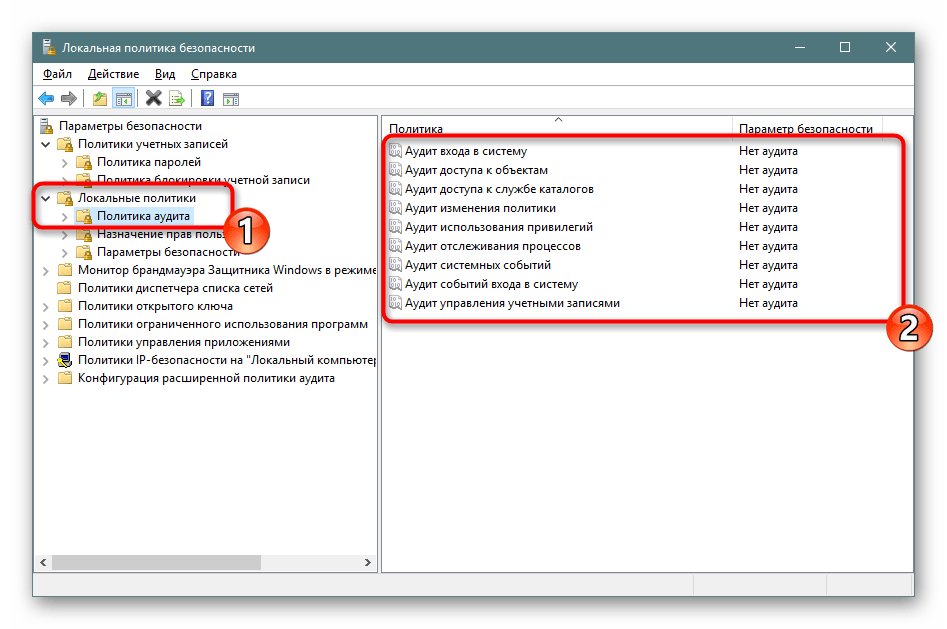

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

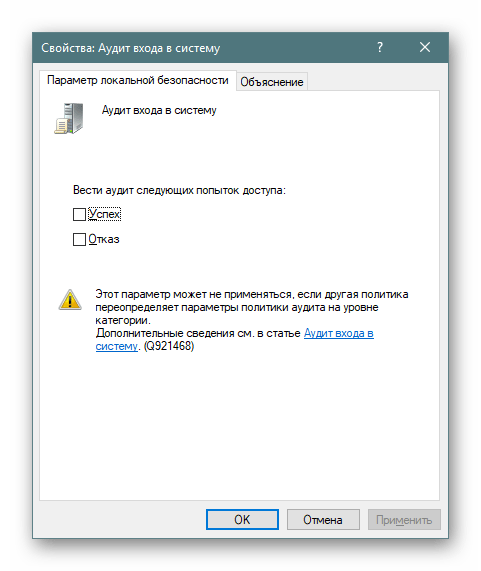

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

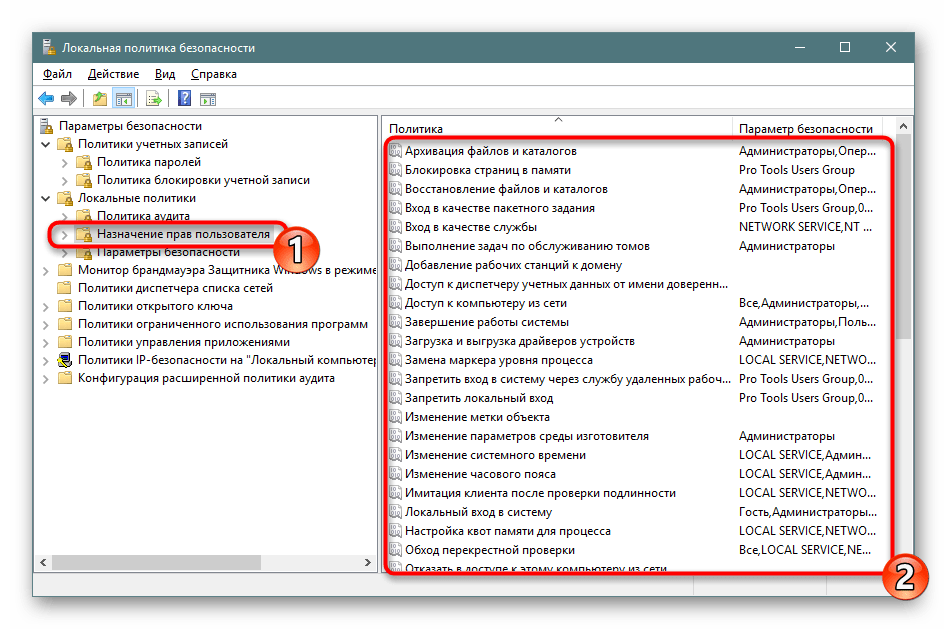

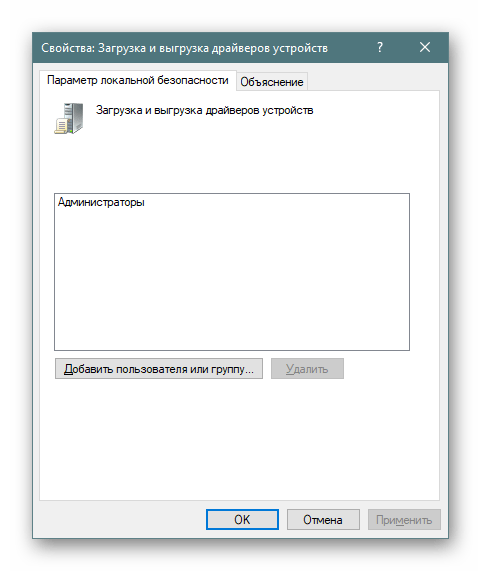

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

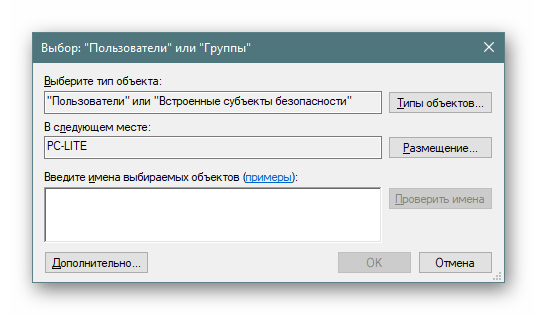

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

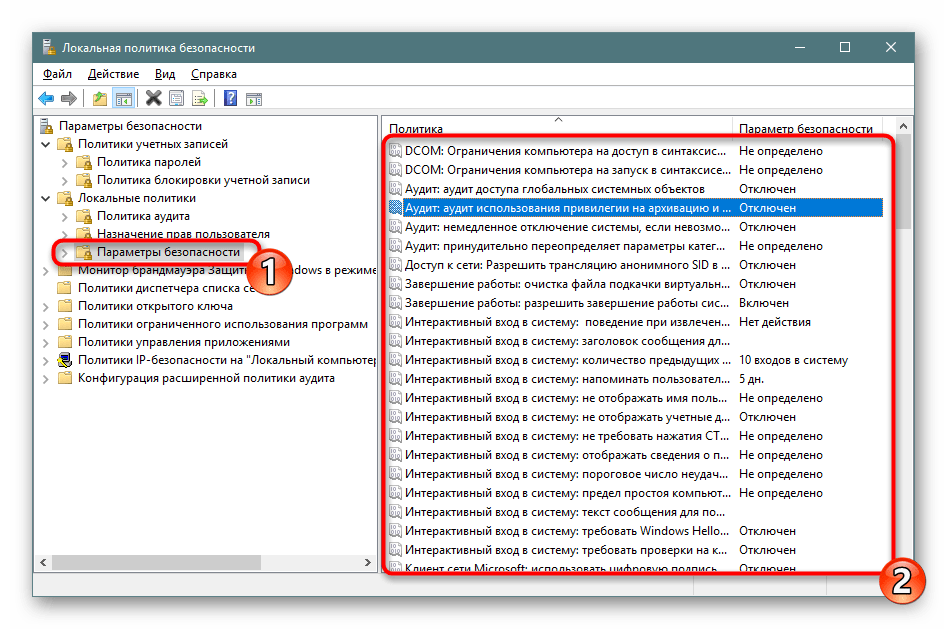

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

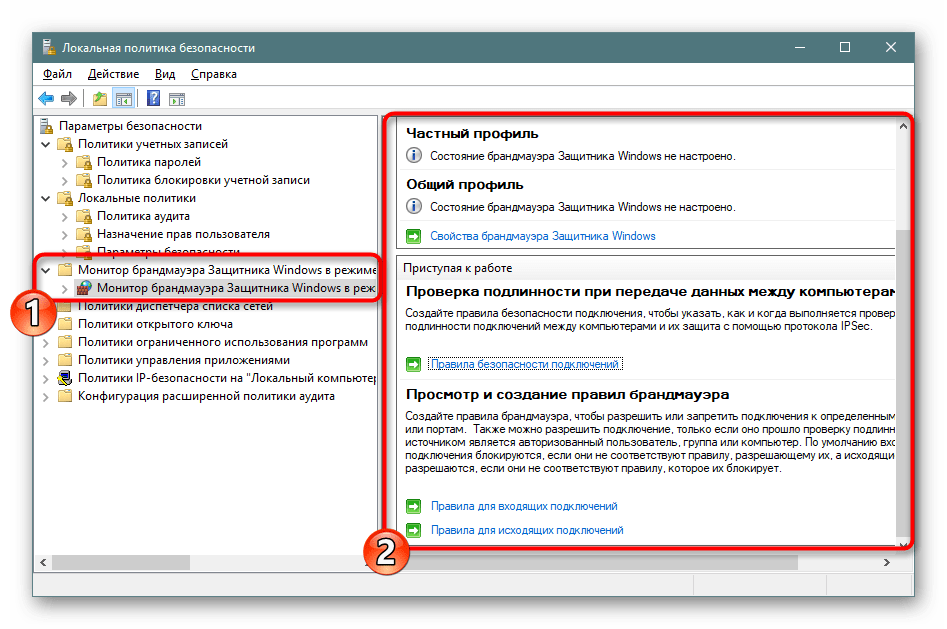

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

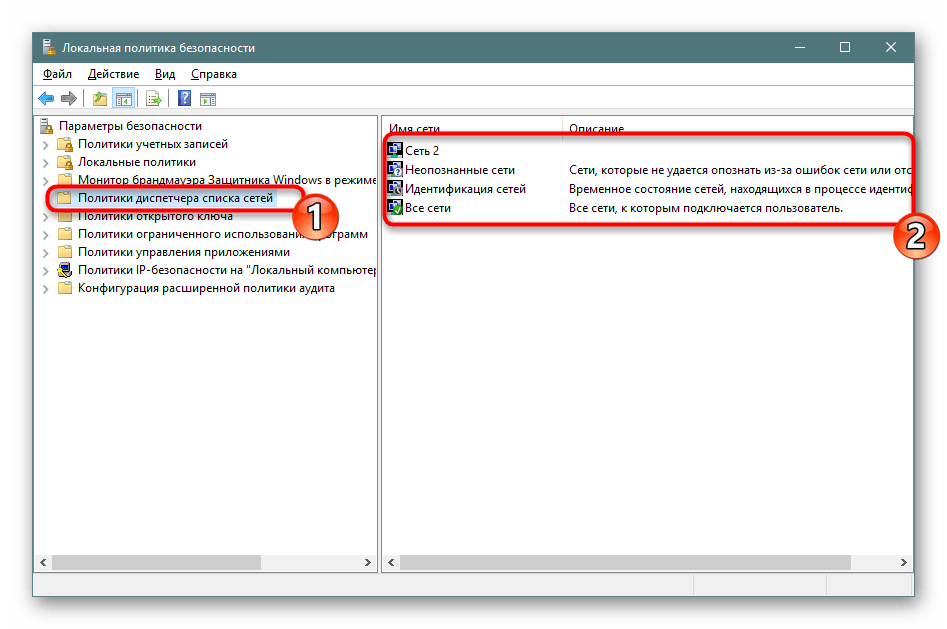

Политики диспетчера списка сетей

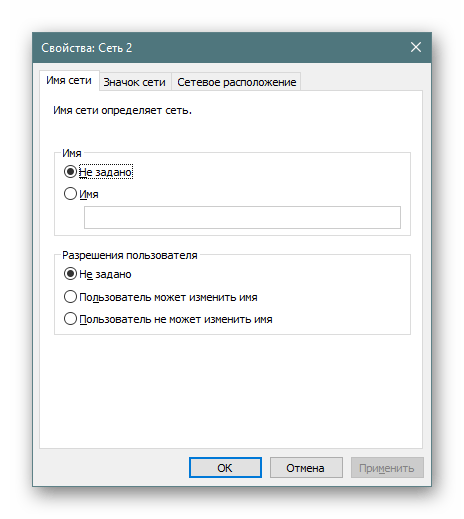

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

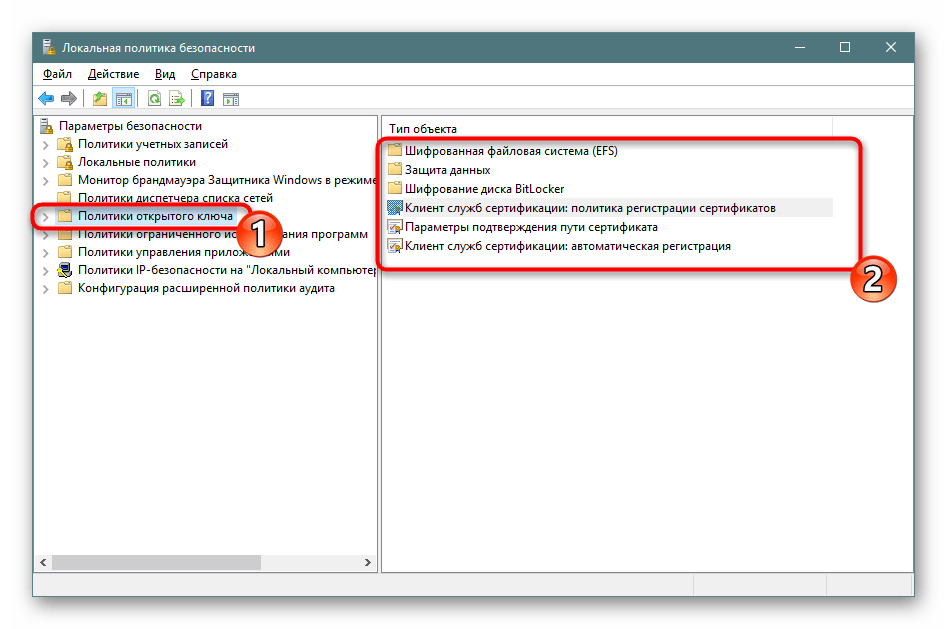

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

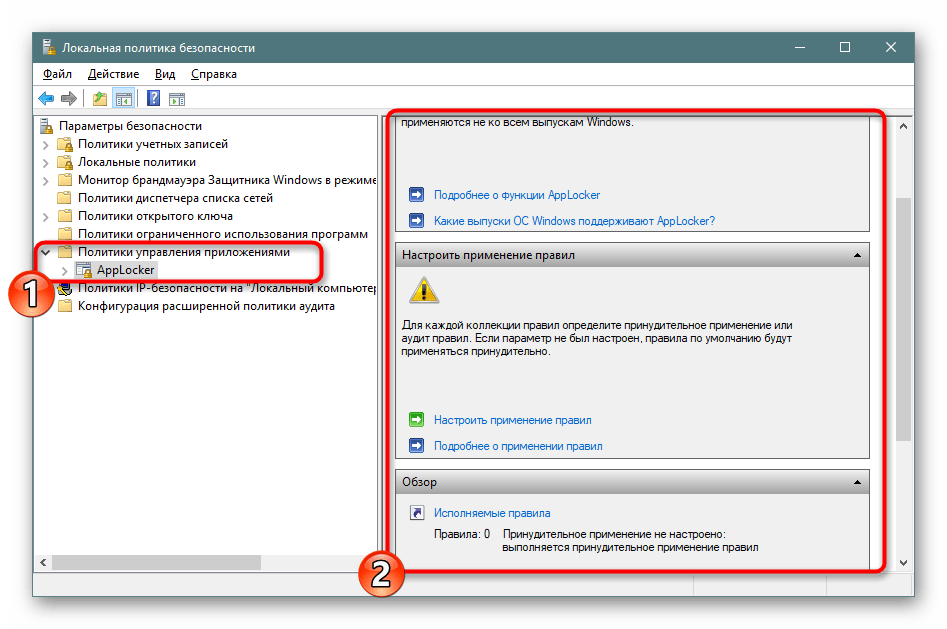

Политики управления приложениями

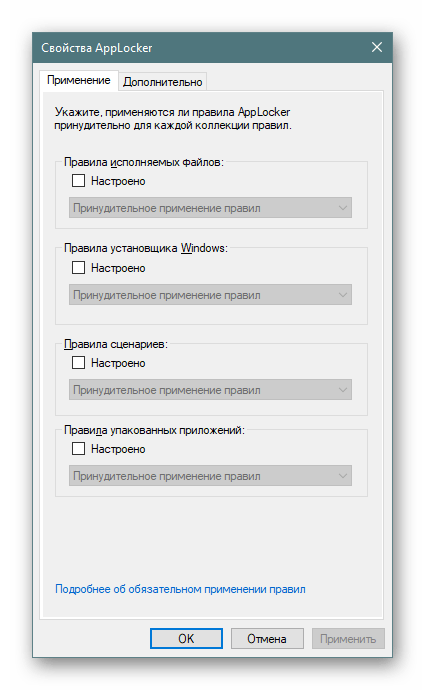

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

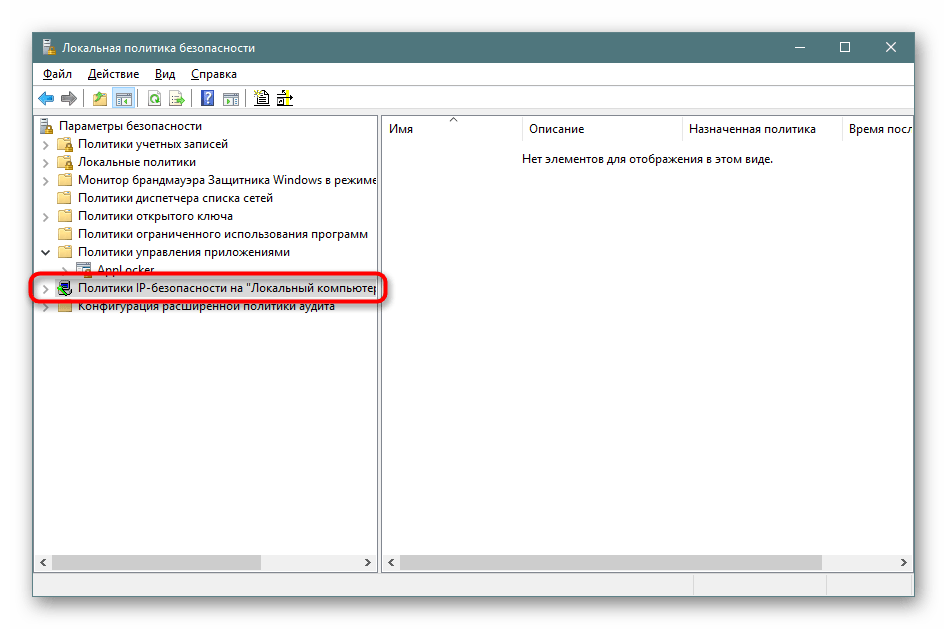

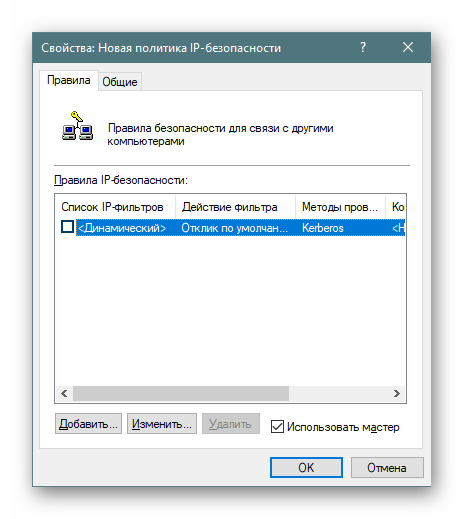

Политики IP-безопасности на «Локальный компьютер»

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

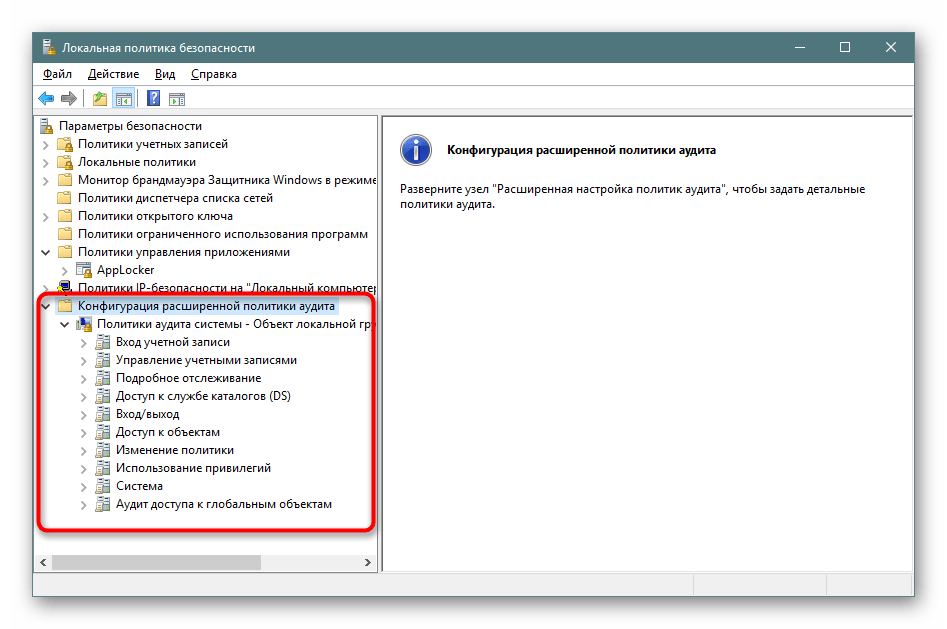

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

Базовые параметры безопасности Windows Windows security baselines

Относится к: Applies to

- Windows 10. Windows 10

- Windows Server Windows Server

- Приложения Microsoft 365 для предприятия Microsoft 365 Apps for enterprise

- Microsoft Edge Microsoft Edge

Использование базовых параметров безопасности в вашей организации Using security baselines in your organization

Microsoft стремится предоставить своим клиентам защищенные операционные системы, такие как Windows 10 и Windows Server, а также предложить им безопасные приложения, например Microsoft Edge. Microsoft is dedicated to providing its customers with secure operating systems, such as Windows 10 and Windows Server, and secure apps, such as Microsoft Edge. Помимо гарантии безопасности своих продуктов, Microsoft также позволяет точно управлять средой с помощью различных возможностей конфигурации. In addition to the security assurance of its products, Microsoft also enables you to have fine control over your environments by providing various configuration capabilities.

Несмотря на то, что в Windows и Windows Server реализованы встроенные средства безопасности, многим организациям все же требуется более тщательный контроль над конфигурациями безопасности. Even though Windows and Windows Server are designed to be secure out-of-the-box, many organizations still want more granular control over their security configurations. Для ориентации в различных элементах управления организациям необходимы рекомендации по настройке различных функций безопасности. To navigate the large number of controls, organizations need guidance on configuring various security features. Microsoft предоставляет такие рекомендации в виде базовых параметров безопасности. Microsoft provides this guidance in the form of security baselines.

Рекомендуется отказаться от самостоятельного создания конфигураций в пользу развертывания распространенных и тщательно протестированных стандартных конфигураций, например базовых параметров безопасности Microsoft. We recommend that you implement an industry-standard configuration that is broadly known and well-tested, such as Microsoft security baselines, as opposed to creating a baseline yourself. Это обеспечивает большую гибкость и снижает затраты. This helps increase flexibility and reduce costs.

Что такое базовые параметры безопасности? What are security baselines?

Каждая организация сталкивается с угрозами безопасности. Every organization faces security threats. Однако типы угроз безопасности, актуальных для одной организации, могут быть совершенно иными для другой. However, the types of security threats that are of most concern to one organization can be completely different from another organization. Например, для Интернет-магазина приоритетной задачей может быть защита веб-приложений, работающих через Интернет, тогда как для больницы — защита конфиденциальных данных пациентов. For example, an e-commerce company may focus on protecting its Internet-facing web apps, while a hospital may focus on protecting confidential patient information. Все эти организации объединяет одно: им необходимо обеспечить безопасность своих приложений и устройств. The one thing that all organizations have in common is a need to keep their apps and devices secure. Устройства должны соответствовать стандартам (или базовым параметрам) безопасности, определяемым организацией. These devices must be compliant with the security standards (or security baselines) defined by the organization.

Базовые параметры безопасности — это группа рекомендуемых корпорацией Майкрософт параметров конфигурации с пояснением их влияния на безопасность. A security baseline is a group of Microsoft-recommended configuration settings that explains their security impact. Эти параметры основаны на отзывах специалистов по обеспечению безопасности Microsoft, групп развития продуктов, партнеров и клиентов. These settings are based on feedback from Microsoft security engineering teams, product groups, partners, and customers.

Для чего нужны базовые параметры безопасности? Why are security baselines needed?

Базовые параметры безопасности предоставляют пользователям важные преимущества, поскольку сочетают в себе глубокие знания специалистов Microsoft, ее партнеров и клиентов. Security baselines are an essential benefit to customers because they bring together expert knowledge from Microsoft, partners, and customers.

Например, для Windows 10 доступно более 3000 параметров групповой политики, а также более 1800 параметров для Internet Explorer 11. For example, there are over 3,000 Group Policy settings for Windows 10, which does not include over 1,800 Internet Explorer 11 settings. Из этих 4800 параметров только некоторые связаны с безопасностью. Of these 4,800 settings, only some are security-related. Хотя Microsoft предоставляет комплексные рекомендации по различным функциям безопасности, изучение каждой из них может занять много времени. Although Microsoft provides extensive guidance on different security features, exploring each one can take a long time. Необходимо самостоятельно определить влияние каждого параметра на безопасность. You would have to determine the security impact of each setting on your own. Затем по-прежнему необходимо определить подходящее значение для каждого параметра. Then, you would still need to determine the appropriate value for each setting.

В современных организациях угрозы безопасности постоянно видоизменяются, а ИТ-специалисты и разработчики политик должны быть в курсе этих угроз и вносить необходимые изменения в параметры безопасности Windows. In modern organizations, the security threat landscape is constantly evolving, and IT pros and policy-makers must keep up with security threats and make required changes to Windows security settings to help mitigate these threats. Чтобы обеспечить более быстрое развертывание и упростить управление Windows, Корпорация Майкрософт предоставляет клиентам базовые показатели безопасности, доступные в расходных форматах, таких как резервное копирование объектов групповой политики. To enable faster deployments and make managing Windows easier, Microsoft provides customers with security baselines that are available in consumable formats, such as Group Policy Objects Backups.

Как использовать базовые параметры безопасности? How can you use security baselines?

Базовые параметры безопасности можно использовать следующим образом: You can use security baselines to:

- для обеспечения соответствия параметрам конфигурации пользователей и устройств; Ensure that user and device configuration settings are compliant with the baseline.

- для настройки параметров конфигурации. Set configuration settings. Например, можно использовать групповую политику, Microsoft Endpoint Configuration Manager или Microsoft Intune для настройки устройства со значениями параметров, указанными в базовой линии. For example, you can use Group Policy, Microsoft Endpoint Configuration Manager, or Microsoft Intune to configure a device with the setting values specified in the baseline.

Где можно получить базовые параметры безопасности? Where can I get the security baselines?

Вы можете скачать базовые параметры безопасности из Центра загрузки Майкрософт. You can download the security baselines from the Microsoft Download Center. Это страница загрузки набора средств обеспечения соответствия требованиям безопасности (SCT), который включает в себя средства, помогающие администраторам управлять базовыми параметрами, включая базовые параметры безопасности. This download page is for the Security Compliance Toolkit (SCT), which comprises tools that can assist admins in managing baselines in addition to the security baselines.

Базовые параметры безопасности включены в набор средств обеспечения соответствия требованиям безопасности (SCT), который можно загрузить из Центра загрузки Майкрософт. The security baselines are included in the Security Compliance Toolkit (SCT), which can be downloaded from the Microsoft Download Center. SCT также включает средства, помогающие администраторам управлять базовыми параметры безопасности. The SCT also includes tools to help admins manage the security baselines.

Сообщество Community

Видео по теме Related Videos

Вас также может заинтересовать следующее видео на канале msdn 9: You may also be interested in this msdn channel 9 video: