- Установка и настройка шифрования BitLocker в Windows10

- Функция шифрования в Windows 10

- Нужен ли ключ TPM для BitLocker?

- Аппаратное или программное шифрование

- Что делать, если мой компьютер несовместим с BitLocker

- Как включить шифрование диска BitLocker в Windows 10

- Базовое развертывание BitLocker BitLocker basic deployment

- Шифрование томов с помощью BitLocker Using BitLocker to encrypt volumes

- Шифрование томов с помощью панели управления BitLocker Encrypting volumes using the BitLocker control panel

- Том операционной системы Operating system volume

- Объем данных Data volume

- Параметр OneDrive OneDrive option

- Использование BitLocker в проводнике Windows Using BitLocker within Windows Explorer

- Совместимость на уровне ниже Down-level compatibility

- Шифрование томов с помощью интерфейса командной строки manage-bde Encrypting volumes using the manage-bde command-line interface

- Том операционной системы Operating system volume

- Объем данных Data volume

- Шифрование томов с помощью Windows PowerShell BitLocker Encrypting volumes using the BitLocker Windows PowerShell cmdlets

Установка и настройка шифрования BitLocker в Windows10

Если на компьютере установлен Windows 10 Pro или Enterprise, то сможете использовать функцию BitLocker, которая шифрует данные на жестком диске. Узнаем подробнее, как ее настроить.

Функция шифрования в Windows 10

Одной из дополнительных функций, которые получаете с установкой версии Windows 10 Pro, в отличие от Home, является BitLocker. Она позволяет шифровать данные на жестком диске так, чтобы никто не смог получить к ним доступ без ввода пароля.

Если кто-то извлечет диск из вашего компьютера и попытается получить доступ к нему на другом, содержимое будет нечитаемым. Это полезный инструмент, чтобы уберечь личные данные от сторонних глаз, но есть недостатки и требования, которые должны знать перед активацией функции:

- BitLocker снижает производительность, особенно при использовании программного шифрования.

- Если забудете пароль, то не сможете получить доступ к своим файлам.

- Для лучшей защиты используется ключ запуска TPM.

- Следует также знать, что существует альтернатива BitLocker: SSD с полным шифрованием диска. Содержимое шифруется автоматически.

Как правило, шифрование не активировано по умолчанию, поэтому может потребоваться скачать программное обеспечение производителя (например, Samsung Magician). При установке программа может запросить форматирование диска, тогда нужно сохранить на другой носитель данные, а если этот системный раздел С, то и переустановить Windows.

Нужен ли ключ TPM для BitLocker?

Ключ не обязателен, BitLocker будет использовать программный метод, который не так безопасен.

Программный режим снижает производительность чтения и записи. При аппаратном шифровании нужно подключать USB устройство с ключом и вводить пароль при каждой загрузке компьютера. При использовании ключа нужно, чтобы BIOS поддерживал загрузку с USB устройств.

Чтобы проверить соответствует ли ваш компьютер требованиям BitLocker в Windows 10 версии 1803 и выше – откройте Центр безопасности Защитника Windows, выберите вкладку Безопасность устройства.

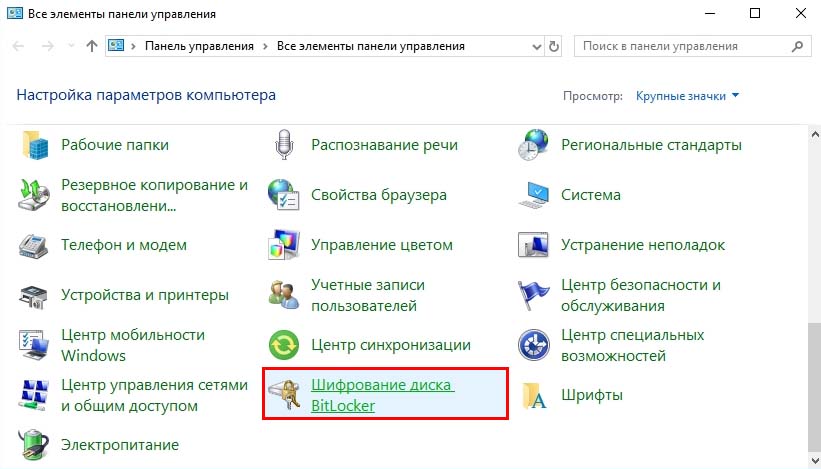

Чтоб включить защиту откройте Панель управления и перейдите в раздел Шифрование диска BitLocker.

Выберите диск из списка, на котором хранится личная информация и кликните на ссылку «Включить BitLocker».

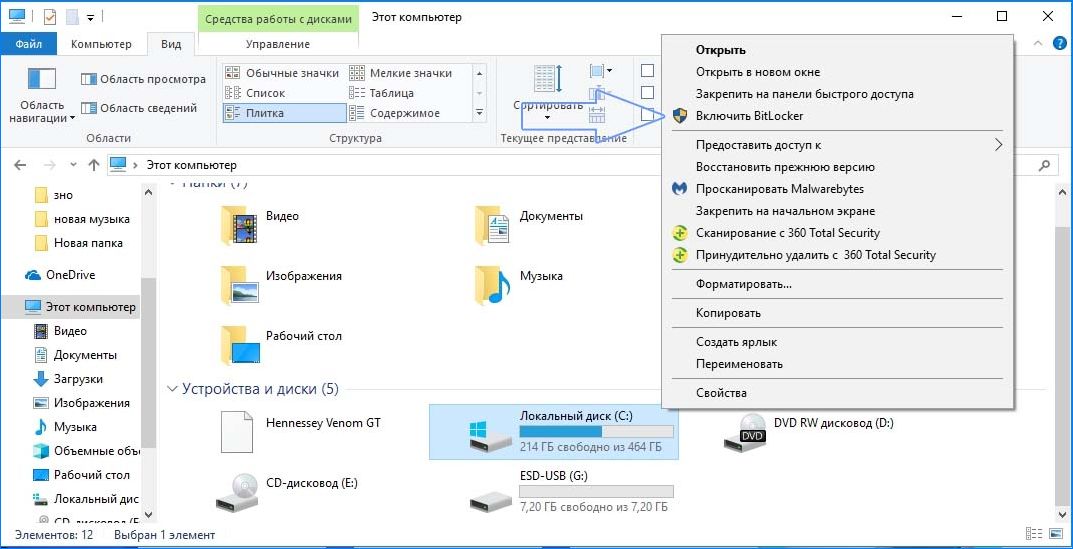

Еще способ включить шифрование – открыть Проводник, перейти на вкладку «Этот компьютер» и кликнуть правой кнопкой мыши на любом жестком диске.

После следуйте инструкциям на экране, чтобы настроить дисковую защиту.

Если диск уже достаточно заполнен, процесс займет много времени

После активации защиты появится значок замка на диске в Проводнике.

Аппаратное или программное шифрование

Функция поддерживает оба метода. Если включить аппаратное шифрование TPM, то можно зашифровать весь диск.

Когда решили зашифровать том (то есть один или несколько разделов), воспользуйтесь программным шифрованием. Можно использовать программный метод, если компьютер не соответствует требованиям BitLocker.

Что делать, если мой компьютер несовместим с BitLocker

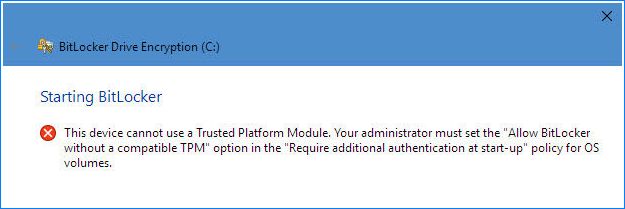

Если вместо запуска мастера установки на экране видите уведомление, подобное приведенному ниже, то его можно обойти.

Уведомление не обязательно означает, что оборудование несовместимо. Может быть не включены соответствующие параметры в BIOS. Откройте Bios / UEFI найдите параметр TPM, и убедитесь, что включен.

Если компьютер собран на материнской плате AMD, то параметр находится в разделе PSP. Это Платформа Безопасности Процессора, интегрированная в сам процессорный чип, например, Ryzen, который имеет модуль безопасности вместо TPM.

Обратите внимание, в январе 2018 было обнаружено, что AMD PSP имеет брешь в безопасности, поэтому обновления микрокода (доставляются через обновления безопасности Windows) отключены. В этом случае не сможете использовать аппаратный режим.

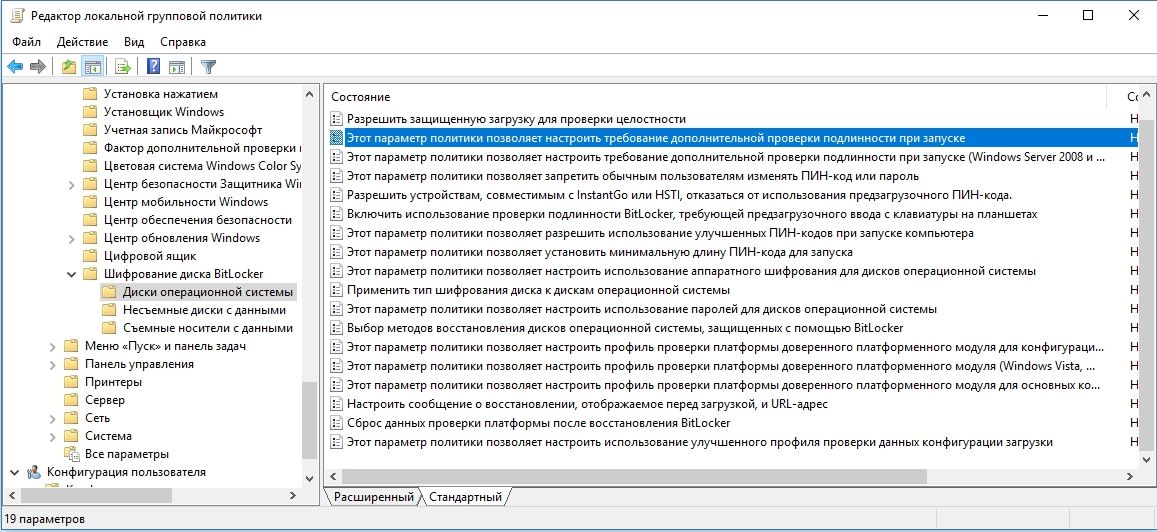

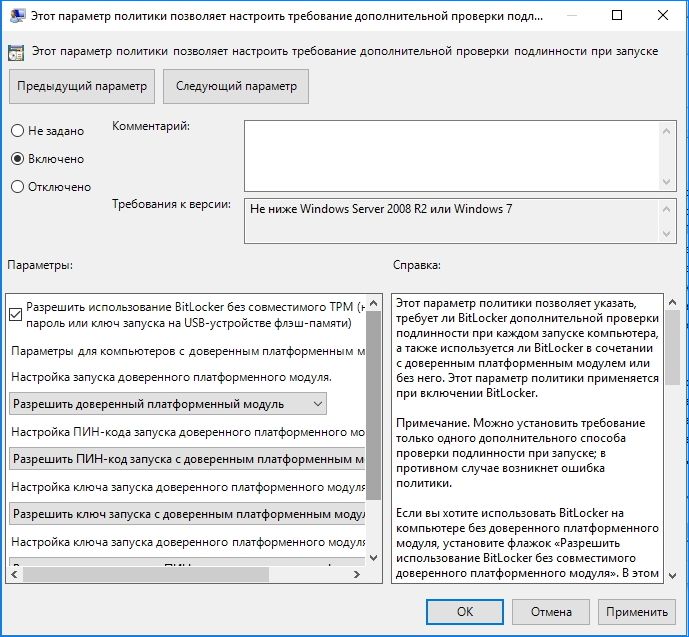

При активации программного режима, при котором снижается производительность чтения / записи, воспользуйтесь редактором локальных групповых политик.

Нажмите сочетание клавиш Windows+R, введите команду gpedit.msc.

В левой панели перейдите по пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

В правой части окна кликните дважды на пункте «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». В открывшемся окне установите значение «Включить» и отметьте «Разрешить использование BitLocker без совместимого TPM».

Как включить шифрование диска BitLocker в Windows 10

Функция шифрования диска BitLocker позволяет уберечь ваши данные в случае утери компьютера. Чтобы получить данные с вашего диска, потребуется ввести пароль, даже если диск будет извлечен из компьютера и будет подключен к другому.

Также можно включить шифрование и для внешних дисков.

Функция работает только в следующих версиях Windows:

— Pro, Enterprise, и Education версии Windows 10;

— Pro и Enterprise версии Windows 8 и 8.1;

— Ultimate и Enterprise версии Windows Vista и Windows 7;

— Windows Server 2008 или более новая версия.

По умолчанию, для работы BitLocker требуется наличие специального модуля TPM на материнской плате вашего компьютера.

Однако, можно использовать функцию шифрования и без него.

Обратите внимание, что процесс шифрования может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена.

Включение BitLocker.

1. Нажмите на клавиатуре клавиши Windows + R.

2. В новом окне введите gpedit.msc и нажмите ОК.

3. В левой части нового окна Редактор локальной групповой политки выберите Конфигурация Компьютера > Административные шаблоны > Компонент Windows.

В правой части окна дважды щелкните по Шифрование диска BitLocker.

4. Дважды щелкните по Диски операционной системы.

5. Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

6. В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

7. Закройте окно Редактор локальной групповой политки.

8. Нажмите правой кнопкой мыши по значку Windows и выберите Панель управления.

9. Выберите значок Шифрование диска BitLocker.

10. Выберите Включить BitLocker.

11. Дождитесь окончания проверки и нажмите Далее.

12. Ознакомьтесь с предупреждениями и нажмите Далее.

Обратите внимание, что в случае утери пароля, вы также не сможете получить доступ к данным на диске, поэтому рекомендуется сделать резервную копию самых важных документов.

13. Начнется процесс подготовки, во время которого нельзя выключать компьютер. В ином случае загрузочный раздел может быть поврежден и Windows не сможет быть загружена.

14. Нажмите кнопку Далее.

15. Укажите пароль, который будет использоваться для разблокировки диска при включении компьютера и нажмите кнопку Далее. Рекомендуется, чтобы он отличался от пароля пользователя на компьютере.

16. Выберите, каким образом требуется сохранить ключ восстановления. Этот ключ поможет вам получить доступ к диску, если вы забудете пароль от диска. После чего нажмите Далее.

Предлагается несколько вариантов восстановления (в этом варианте ключ был распечатан):

— Сохранить в вашу учетную запись Майкрософт — если на компьютере осуществлен вход в личную запись Microsoft, то в случае утери пароля можно будет разблокировать диск с помощью учетной записи Microsoft;

— Сохранить в файл — ключ будет сохранен в текстовом документе.

— Напечатать ключ восстановления — ключ будет распечатан на указанном принтере.

Ключ рекомендуется хранить отдельно от компьютера.

17. Для надежности рекомендуется выбрать шифрование всего диска. Нажмите Далее.

18. Выберите Новый режим шифрования и нажмите Далее.

19. Поставьте галочку напротив Запустить проверку системы BitLocker и нажмите Продолжить.

20. Появится уведомление о том, что требуется перезагрузить компьютер, а в панели уведомлений — значок BitLocker. Перезагрузите компьютер.

21. Сразу после перезагрузки у вас появится окно ввода пароля. Введите пароль, который вы указывали при включении шифрования, и нажмите Enter.

22. Шифрование начнется сразу после загрузки Windows. Нажмите на значок BitLocker в панели уведомлений, чтобы увидеть прогресс.

Обратите внимание, что шифрование может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена.

Отключение BitLocker.

1. Нажмите на значок BitLocker в правом нижнем углу.

2. Выберите Управление BitLocker.

3. Выберите Отключить BitLocker.

4. В новом окне нажмите Отключить BitLocker.

5. Процесс дешифровки также может занять продолжительное время, в зависимости от размера диска. В это время вы можете пользоваться компьютером как обычно, настраивать ничего не потребуется.

Базовое развертывание BitLocker BitLocker basic deployment

Область применения Applies to

В этой статье для ИТ-специалистов объясняется, как можно использовать функции BitLocker для защиты данных с помощью шифрования диска. This article for the IT professional explains how BitLocker features can be used to protect your data through drive encryption.

Шифрование томов с помощью BitLocker Using BitLocker to encrypt volumes

BitLocker обеспечивает полное шифрование томов (FVE) для томов операционной системы, а также фиксированных и съемных томов данных. BitLocker provides full volume encryption (FVE) for operating system volumes, as well as fixed and removable data volumes. Для поддержки полностью зашифрованных томов операционной системы BitLocker использует незашифрованный системный том для файлов, необходимых для загрузки, расшифровки и загрузки операционной системы. To support fully encrypted operating system volumes, BitLocker uses an unencrypted system volume for the files required to boot, decrypt, and load the operating system. Этот том автоматически создается при новой установке клиентских и серверных операционных систем. This volume is automatically created during a new installation of both client and server operating systems.

Если диск был подготовлен в качестве одного дополнительного пространства, Для хранения файлов загрузки BitLocker требуется новый том. In the event that the drive was prepared as a single contiguous space, BitLocker requires a new volume to hold the boot files. BdeHdCfg.exe могут создавать эти тома. BdeHdCfg.exe can create these volumes.

Дополнительные сведения об использовании этого средства см. в справочнике по Command-Line Bdehdcfg. For more info about using this tool, see Bdehdcfg in the Command-Line Reference.

Шифрование BitLocker можно сделать с помощью следующих методов: BitLocker encryption can be done using the following methods:

- Панель управления BitLocker BitLocker control panel

- Проводник Windows Windows Explorer

- интерфейс командной строки manage-bde manage-bde command-line interface

- Windows PowerShell BitLocker BitLocker Windows PowerShell cmdlets

Шифрование томов с помощью панели управления BitLocker Encrypting volumes using the BitLocker control panel

Шифрование томов с помощью панели управления **** BitLocker (выберите «Начните», «Введите bitlocker» и «Управление BitLocker»)— это количество пользователей, которые будут использовать BitLocker. Encrypting volumes with the BitLocker control panel (select Start, type bitlocker, select Manage BitLocker) is how many users will utilize BitLocker. Имя панели управления BitLocker — Шифрование диска BitLocker. The name of the BitLocker control panel is BitLocker Drive Encryption. Панель управления BitLocker поддерживает шифрование операционной системы, фиксированных данных и съемных томов данных. The BitLocker control panel supports encrypting operating system, fixed data, and removable data volumes. Панель управления BitLocker упорядоирует доступные диски в соответствующей категории в зависимости от того, как устройство сообщает о себе в Windows. The BitLocker control panel will organize available drives in the appropriate category based on how the device reports itself to Windows. В applet панели управления BitLocker правильно отображаются только отформатированные тома с присвоенными буквами диска. Only formatted volumes with assigned drive letters will appear properly in the BitLocker control panel applet. Чтобы запустить шифрование тома, выберите «Включить BitLocker» для соответствующего диска, чтобы инициализировать мастер шифрования диска BitLocker. To start encryption for a volume, select Turn on BitLocker for the appropriate drive to initialize the BitLocker Drive Encryption Wizard. Параметры мастера шифрования диска BitLocker зависят от типа тома (тома операционной системы или тома данных). BitLocker Drive Encryption Wizard options vary based on volume type (operating system volume or data volume).

Том операционной системы Operating system volume

После запуска мастер шифрования диска BitLocker проверяет, соответствует ли компьютер системным требованиям BitLocker для шифрования тома операционной системы. Upon launch, the BitLocker Drive Encryption Wizard verifies the computer meets the BitLocker system requirements for encrypting an operating system volume. По умолчанию требования к системе: By default, the system requirements are:

| Требование Requirement | Описание Description |

|---|---|

| Конфигурация оборудования Hardware configuration | Компьютер должен соответствовать минимальным требованиям для поддерживаемых версий Windows. The computer must meet the minimum requirements for the supported Windows versions. |

| Операционная система Operating system | BitLocker — это необязательный вариант, который может быть установлен диспетчером серверов в Windows Server 2012 и более поздних версиях. BitLocker is an optional feature that can be installed by Server Manager on Windows Server 2012 and later. |

| Аппаратный TPM Hardware TPM | TPM версии 1.2 или 2.0. TPM version 1.2 or 2.0. Для BitLocker TPM не требуется; Однако только компьютер с TPM может обеспечить дополнительную безопасность проверки целостности системы перед запуском и многофакторной проверки подлинности. A TPM is not required for BitLocker; however, only a computer with a TPM can provide the additional security of pre-startup system integrity verification and multifactor authentication. |

| Конфигурация BIOS BIOS configuration | |

| Файловая система File system | Для компьютеров, которые загружают программное обеспечение UEFI, по крайней мере один раздел FAT32 для системного диска и один раздел NTFS для диска операционной системы. For computers that boot natively with UEFI firmware, at least one FAT32 partition for the system drive and one NTFS partition for the operating system drive. Для компьютеров с устаревшим микропрограммным ОБЕСПЕЧЕНИЕм BIOS по крайней мере два раздела диска NTFS: один для системного диска и один для диска операционной системы. For computers with legacy BIOS firmware, at least two NTFS disk partitions, one for the system drive and one for the operating system drive. Для любого из них раздел системного диска должен иметь не менее 350 мегабайт (МБ) и устанавливаться в качестве активного раздела. For either firmware, the system drive partition must be at least 350 megabytes (MB) and set as the active partition. |

| Необходимые условия для зашифрованного оборудования диска (необязательно) Hardware encrypted drive prerequisites (optional) | Чтобы использовать зашифрованный оборудованием диск в качестве загрузочного диска, он должен быть в неинициализированном состоянии и в неактивном состоянии безопасности. To use a hardware encrypted drive as the boot drive, the drive must be in the uninitialized state and in the security inactive state. Кроме того, система всегда должна загрузиться с помощью UEFI версии 2.3.1 или выше, а CSM (если таковые есть) отключены. In addition, the system must always boot with native UEFI version 2.3.1 or higher and the CSM (if any) disabled. |

После передачи начальной конфигурации пользователи должны ввести пароль для тома. Upon passing the initial configuration, users are required to enter a password for the volume. Если том не проходит начальную настройку для BitLocker, пользователю будет выведно диалоговое окно ошибки с описанием необходимых действий. If the volume does not pass the initial configuration for BitLocker, the user is presented with an error dialog describing the appropriate actions to be taken. После создания надежных паролей для тома создается ключ восстановления. Once a strong password has been created for the volume, a recovery key will be generated. Мастер шифрования диска BitLocker запросит расположение для сохранения этого ключа. The BitLocker Drive Encryption Wizard will prompt for a location to save this key. Ключ восстановления BitLocker — это специальный ключ, который можно создать при первом включении шифрования диска BitLocker на каждом зашифрованном диске. A BitLocker recovery key is a special key that you can create when you turn on BitLocker Drive Encryption for the first time on each drive that you encrypt. Ключ восстановления можно использовать для получения доступа к компьютеру, если диск, на который установлена Windows (диск операционной системы), зашифрован с помощью шифрования диска BitLocker, и BitLocker обнаруживает условие, которое предотвращает разблокировку диска при запуске компьютера. You can use the recovery key to gain access to your computer if the drive that Windows is installed on (the operating system drive) is encrypted using BitLocker Drive Encryption and BitLocker detects a condition that prevents it from unlocking the drive when the computer is starting up. Ключ восстановления также можно использовать для получения доступа к файлам и папок на съемном диске с данными (например, внешнем жестком диске или USB-устройстве флэш-памяти), зашифрованном с помощью BitLocker To Go, если по какой-либо причине вы забыли пароль или компьютер не может получить доступ к диску. A recovery key can also be used to gain access to your files and folders on a removable data drive (such as an external hard drive or USB flash drive) that is encrypted using BitLocker To Go, if for some reason you forget the password or your computer cannot access the drive.

Ключ восстановления следует сохранить, распечатав его, сэкономив на съемном носители или с сохранением в виде файла в сетевой папке, в OneDrive или на другом диске компьютера, который не шифруется. You should store the recovery key by printing it, saving it on removable media, or saving it as a file in a network folder or on your OneDrive, or on another drive of your computer that you are not encrypting. Ключ восстановления нельзя сохранить в корневом каталоге несъемного диска и не может храниться в зашифрованном томе. You cannot save the recovery key to the root directory of a non-removable drive and cannot be stored on the encrypted volume. Вы не можете сохранить ключ восстановления для съемного диска с данными (например, USB-устройства флэш-памяти) на съемных носитель. You cannot save the recovery key for a removable data drive (such as a USB flash drive) on removable media. В идеале ключ восстановления следует хранить отдельно от компьютера. Ideally, you should store the recovery key separate from your computer. После создания ключа восстановления можно использовать панель управления BitLocker для создания дополнительных копий. After you create a recovery key, you can use the BitLocker control panel to make additional copies.

После правильного хранения ключа восстановления мастер шифрования диска BitLocker запросит у пользователя выбрать, как зашифровать диск. When the recovery key has been properly stored, the BitLocker Drive Encryption Wizard will prompt the user to choose how to encrypt the drive. Существует два варианта: There are two options:

- Шифрование только используемого места на диске — шифрует только диск, содержащий данные Encrypt used disk space only — Encrypts only disk space that contains data

- Шифрование всего диска — шифрование всего тома, включая свободное место Encrypt entire drive — Encrypts the entire volume including free space

Рекомендуется, чтобы диски с небольшим количеством **** данных использовали только параметр шифрования на диске, а диски с данными или операционная система — параметр шифрования всего диска. It is recommended that drives with little to no data utilize the used disk space only encryption option and that drives with data or an operating system utilize the encrypt entire drive option.

Удаленные файлы отображаются как свободное место в файловой системе, которая не шифруется только местом на диске. Deleted files appear as free space to the file system, which is not encrypted by used disk space only. Пока они не будут стираны или перезаписаны, удаленные файлы будут удерживать информацию, которую можно восстановить с помощью распространенных средств для анализа данных. Until they are wiped or overwritten, deleted files hold information that could be recovered with common data forensic tools.

Выбор типа шифрования и **** нажатие кнопки «Далее» дает пользователю возможность запускать проверку системы BitLocker (выбранную по умолчанию), которая обеспечит доступ BitLocker к ключам восстановления и шифрования перед началом шифрования тома. Selecting an encryption type and choosing Next will give the user the option of running a BitLocker system check (selected by default) which will ensure that BitLocker can properly access the recovery and encryption keys before the volume encryption begins. Перед началом процесса шифрования рекомендуется запускать эту проверку системы. We recommend running this system check before starting the encryption process. Если проверка системы не запустится и при попытке запустить операционную систему возникает проблема, пользователю потребуется предоставить ключ восстановления для запуска Windows. If the system check is not run and a problem is encountered when the operating system attempts to start, the user will need to provide the recovery key to start Windows.

После завершения проверки системы (если он выбран) мастер шифрования диска BitLocker перезапустит компьютер, чтобы начать шифрование. After completing the system check (if selected), the BitLocker Drive Encryption Wizard will restart the computer to begin encryption. После перезагрузки пользователи должны ввести пароль, выбранный для загрузки в том операционной системы. Upon reboot, users are required to enter the password chosen to boot into the operating system volume. Пользователи могут проверить состояние шифрования, проверив область уведомлений системы или панель управления BitLocker. Users can check encryption status by checking the system notification area or the BitLocker control panel.

Пока шифрование не будет завершено, единственными доступными вариантами управления BitLocker являются манипуляции паролем, защищающим том операционной системы, с помощью функции восстановления и выключения BitLocker. Until encryption is completed, the only available options for managing BitLocker involve manipulation of the password protecting the operating system volume, backing up the recovery key, and turning off BitLocker.

Объем данных Data volume

Шифрование томов данных с помощью интерфейса панели управления BitLocker работает аналогично шифрованию томов операционной системы. Encrypting data volumes using the BitLocker control panel interface works in a similar fashion to encryption of the operating system volumes. Пользователи выбирают «Включить BitLocker» на панели управления, чтобы начать работу мастера шифрования диска BitLocker. Users select Turn on BitLocker within the control panel to begin the BitLocker Drive Encryption wizard. В отличие от томов операционной системы томам данных не требуется проходить какие-либо тесты конфигурации для работы мастера. Unlike for operating system volumes, data volumes are not required to pass any configuration tests for the wizard to proceed. После запуска мастера появится выбор методов проверки подлинности для разблокировки диска. Upon launching the wizard, a choice of authentication methods to unlock the drive appears. Доступны параметры пароля и смарт-карты, которые автоматически разблокируются на этом компьютере. The available options are password and smart card and automatically unlock this drive on this computer. По умолчанию отключен последний вариант разблокирует том данных без ввода данных пользователем при разблокировании тома операционной системы. Disabled by default, the latter option will unlock the data volume without user input when the operating system volume is unlocked.

После выбора нужного метода проверки **** подлинности и выбора параметра «Далее» мастер представляет параметры для хранения ключа восстановления. After selecting the desired authentication method and choosing Next, the wizard presents options for storage of the recovery key. Эти параметры такие же, как и для томов операционной системы. These options are the same as for operating system volumes. Если ключ восстановления сохранен, **** при выборе параметра «Далее» в мастере покажутся доступные параметры шифрования. With the recovery key saved, selecting Next in the wizard will show available options for encryption. Эти параметры такие же, как для томов операционной системы; используется только диск и шифрование полного диска. These options are the same as for operating system volumes; used disk space only and full drive encryption. Если шифруемая тома является новой или пустой, рекомендуется выбрать только шифрование используемое пространство. If the volume being encrypted is new or empty, it is recommended that used space only encryption is selected.

При выбранном методе шифрования перед началом процесса шифрования отображается последний экран подтверждения. With an encryption method chosen, a final confirmation screen displays before beginning the encryption process. Если выбрать «Начать шифрование», начнется шифрование. Selecting Start encrypting will begin encryption.

Состояние шифрования отображается в области уведомлений или на панели управления BitLocker. Encryption status displays in the notification area or within the BitLocker control panel.

Параметр OneDrive OneDrive option

Существует новый способ хранения ключа восстановления BitLocker с помощью OneDrive. There is a new option for storing the BitLocker recovery key using the OneDrive. Этот параметр требует, чтобы компьютеры не были членами домена и что пользователь использует учетную запись Майкрософт. This option requires that computers are not members of a domain and that the user is using a Microsoft Account. Локальные учетные записи не дают возможность использовать OneDrive. Local accounts do not give the option to utilize OneDrive. Использование параметра OneDrive является рекомендуемой по умолчанию методом хранения ключей восстановления для компьютеров, которые не присоединились к домену. Using the OneDrive option is the default, recommended recovery key storage method for computers that are not joined to a domain.

Пользователи могут проверить правильность сохранения ключа восстановления, проверив в oneDrive папку BitLocker, которая автоматически создается в процессе сохранения. Users can verify the recovery key was saved properly by checking their OneDrive for the BitLocker folder that is created automatically during the save process. Папка будет содержать два файла: readme.txt и ключ восстановления. The folder will contain two files, a readme.txt and the recovery key. Пользователи, хранимые в OneDrive несколько паролей восстановления, могут определить необходимый ключ восстановления, изусмотрев имя файла. For users storing more than one recovery password on their OneDrive, they can identify the required recovery key by looking at the file name. ИД ключа восстановления будет придан в конце имени файла. The recovery key ID is appended to the end of the file name.

Использование BitLocker в проводнике Windows Using BitLocker within Windows Explorer

Проводник Windows позволяет пользователям запускать мастер шифрования диска BitLocker, щелкнув правой кнопкой мыши том и выбрав «Включить BitLocker». Windows Explorer allows users to launch the BitLocker Drive Encryption wizard by right-clicking a volume and selecting Turn On BitLocker. Этот параметр доступен на клиентских компьютерах по умолчанию. This option is available on client computers by default. Для того чтобы этот параметр был доступен, на серверах необходимо сначала установить bitLocker Desktop-Experience функции. On servers, you must first install the BitLocker and Desktop-Experience features for this option to be available. После выбора «Включить BitLocker» мастер работает точно так же, как и при запуске с помощью панели управления BitLocker. After selecting Turn on BitLocker, the wizard works exactly as it does when launched using the BitLocker control panel.

Совместимость на уровне ниже Down-level compatibility

В следующей таблице показана матрица совместимости для систем с включенным BitLocker, которая затем представлена в другой версии Windows. The following table shows the compatibility matrix for systems that have been BitLocker enabled then presented to a different version of Windows.

Таблица 1. Совместимость между томами Windows 10, Windows 8.1, Windows 8 и Windows 7 Table 1: Cross compatibility for Windows 10, Windows 8.1, Windows 8, and Windows 7 encrypted volumes

| Тип шифрования Encryption Type | Windows 10 и Windows 8.1 Windows 10 and Windows 8.1 | Windows 8 Windows 8 | Windows7 Windows 7 |

| Полное шифрование в Windows 8 Fully encrypted on Windows 8 | Представляет как полностью зашифрованный Presents as fully encrypted | Н/Д N/A | Представлен как полностью зашифрованный Presented as fully encrypted |

| Использованное место на диске зашифровано только в Windows 8 Used Disk Space Only encrypted on Windows 8 | Представляет как зашифрованный при записи Presents as encrypt on write | Н/Д N/A | Представлен как полностью зашифрованный Presented as fully encrypted |

| Полностью зашифрованный том из Windows 7 Fully encrypted volume from Windows 7 | Представляет как полностью зашифрованный Presents as fully encrypted | Представлен как полностью зашифрованный Presented as fully encrypted | Н/Д N/A |

| Частично зашифрованный том из Windows 7 Partially encrypted volume from Windows 7 | Windows 10 и Windows 8.1 завершат шифрование независимо от политики Windows 10 and Windows 8.1 will complete encryption regardless of policy | Windows 8 шифрование будет завершено независимо от политики Windows 8 will complete encryption regardless of policy | Н/Д N/A |

Шифрование томов с помощью интерфейса командной строки manage-bde Encrypting volumes using the manage-bde command-line interface

Manage-bde — это программа командной строки, которую можно использовать для создания скриптов для операций BitLocker. Manage-bde is a command-line utility that can be used for scripting BitLocker operations. Manage-bde предлагает дополнительные параметры, которые не отображаются на панели управления BitLocker. Manage-bde offers additional options not displayed in the BitLocker control panel. Полный список параметров см. в подразделе Manage-bde. For a complete list of the options, see Manage-bde.

Manage-bde предлагает множество более широких возможностей для настройки BitLocker. Manage-bde offers a multitude of wider options for configuring BitLocker. Поэтому использование синтаксиса команды может потребовать от пользователя внимательности и, возможно, последующих настроек. So using the command syntax may require care and possibly later customization by the user. Например, использование команды на томе данных полностью шифрует том без каких-либо предустоителей manage-bde -on проверки подлинности. For example, using just the manage-bde -on command on a data volume will fully encrypt the volume without any authenticating protectors. Для зашифрованного таким образом тома все равно требуется взаимодействие с пользователем, чтобы включить защиту BitLocker, даже если команда успешно выполнена, так как для полной защиты тома необходимо добавить метод проверки подлинности в том. A volume encrypted in this manner still requires user interaction to turn on BitLocker protection, even though the command successfully completed because an authentication method needs to be added to the volume for it to be fully protected.

Пользователям командной строки необходимо определить соответствующий синтаксис для данной ситуации. Command-line users need to determine the appropriate syntax for a given situation. В следующем разделе описывается общее шифрование томов операционной системы и томов данных. The following section covers general encryption for operating system volumes and data volumes.

Том операционной системы Operating system volume

Ниже приведены примеры базовых допустимых команд для томов операционной системы. Listed below are examples of basic valid commands for operating system volumes. Как правило, использование только команды шифрует том операционной системы с помощью системы защиты только TPM и без manage-bde -on ключа восстановления. In general, using only the manage-bde -on command will encrypt the operating system volume with a TPM-only protector and no recovery key. Однако во многих средах требуются более безопасные безопасная защита, такие как пароли или ПИН-код, и ожидается возможность восстановления данных с помощью ключа восстановления. However, many environments require more secure protectors such as passwords or PIN and expect to be able to recover information with a recovery key.

Определение состояния тома Determining volume status

При использовании manage-bde лучше всего определить состояние тома в целевой системе. A good practice when using manage-bde is to determine the volume status on the target system. Чтобы определить состояние тома, используйте следующую команду: Use the following command to determine volume status:

Эта команда возвращает тома на целевом объекте, текущее состояние шифрования и тип тома (операционная система или данные) для каждого тома. This command returns the volumes on the target, current encryption status, and volume type (operating system or data) for each volume. Используя эти сведения, пользователи могут определить лучший метод шифрования для своей среды. Using this information, users can determine the best encryption method for their environment.

Включение BitLocker без TPM Enabling BitLocker without a TPM

Например, предположим, что вы хотите включить BitLocker на компьютере без микросхемы TPM. For example, suppose that you want to enable BitLocker on a computer without a TPM chip. Чтобы правильно включить BitLocker для тома операционной системы, необходимо использовать USB-устройство флэш-памяти в качестве ключа запуска для загрузки (в данном примере это буква диска E). To properly enable BitLocker for the operating system volume, you will need to use a USB flash drive as a startup key to boot (in this example, the drive letter E). Сначала необходимо создать ключ запуска, необходимый для BitLocker, с помощью параметра –protectors и сохранить его на USB-накопителе E, а затем начать процесс шифрования. You would first create the startup key needed for BitLocker using the –protectors option and save it to the USB drive on E: and then begin the encryption process. После запроса на завершение процесса шифрования потребуется перезагрузать компьютер. You will need to reboot the computer when prompted to complete the encryption process.

Включение BitLocker только с помощью TPM Enabling BitLocker with a TPM only

С помощью manage-bde можно зашифровать том операционной системы без определенных предопределетелей. It is possible to encrypt the operating system volume without any defined protectors by using manage-bde. Используйте команду: Use this command:

Эта команда шифрует диск с помощью TPM в качестве защиты. This command will encrypt the drive using the TPM as the protector. Если пользователь не уверен в защите тома, он может использовать параметр -protectors в manage-bde, чтобы перечислить эти сведения с помощью команды: If a user is unsure of the protector for a volume, they can use the -protectors option in manage-bde to list this information with the command:

manage-bde -protectors -get

Подготовка BitLocker с помощью двух предукторов Provisioning BitLocker with two protectors

Другим примером является пользователь на оборудовании, не относяном к TPM, который хочет добавить пароль и систему защиты на основе SID в том операционной системы. Another example is a user on non-TPM hardware who wishes to add a password and SID-based protector to the operating system volume. В этом случае пользователь сначала добавляет предоградители. In this instance, the user adds the protectors first. Используйте команду: Use this command:

manage-bde -protectors -add C: -pw -sid

Для этой команды пользователю потребуется ввести и затем подтвердить защиту паролем, прежде чем добавлять их в том. This command will require the user to enter and then confirm the password protector before adding them to the volume. Если на томе включены предостеретели, пользователю необходимо просто включить BitLocker. With the protectors enabled on the volume, the user just needs to turn on BitLocker.

Объем данных Data volume

Тома данных используют тот же синтаксис для шифрования, что и тома операционной системы, но для завершения операции не требуются средства защиты. Data volumes use the same syntax for encryption as operating system volumes but they do not require protectors for the operation to complete. Шифрование томов данных может быть сделано с помощью базовой команды: или пользователи могут выбрать добавление в manage-bde -on том защиты. Encrypting data volumes can be done using the base command: manage-bde -on or users can choose to add protectors to the volume. Рекомендуется добавить по крайней мере одну основную защиту и защиту восстановления в том данных. We recommend that you add at least one primary protector and a recovery protector to a data volume.

Включение bitLocker с паролем Enabling BitLocker with a password

Общей защитой для тома данных является защита паролем. A common protector for a data volume is the password protector. В примере ниже мы добавляем в том защиту паролей и включаем BitLocker. In the example below, we add a password protector to the volume and turn on BitLocker.

Шифрование томов с помощью Windows PowerShell BitLocker Encrypting volumes using the BitLocker Windows PowerShell cmdlets

Windows PowerShell дополнительный способ работы с BitLocker. Windows PowerShell cmdlets provide an alternative way to work with BitLocker. Используя Windows PowerShell сценариев, администраторы могут легко интегрировать параметры BitLocker в существующие сценарии. Using Windows PowerShell’s scripting capabilities, administrators can integrate BitLocker options into existing scripts with ease. В списке ниже показаны доступные cmdlets BitLocker. The list below displays the available BitLocker cmdlets.

Имя Name

Параметры Parameters

Add-BitLockerKeyProtector Add-BitLockerKeyProtector