- «Неуловимый» список установленных обновлений Windows

- Предыстория или с чего всё началось.

- Консольные команды

- Вывод

- Пакет SDK для Windows 10

- Начало работы

- Системные требования

- Поддерживаемые операционные системы

- Требования к оборудованию

- Дополнительные требования для этого SDK

- Что нового

- Интерфейсы API

- Удаление api-ms-win-net-isolation-l1-1-0.lib

- Удаление irprops.lib

- Удаление wuapicommon.h и wuapicommon.idl

- Пакет с новыми API-интерфейсами WinRT для Windows 10

- Универсальная среда выполнения C (UCRT)

- Инструменты

- Комплект сертификации приложений для Windows

- Компилятор сообщений (mc.exe)

- Windows Trace Preprocessor (tracewpp.exe)

- TraceLoggingProvider.h

- Подписывание приложений с помощью подписи Device Guard

- Примеры

- Предыдущие версии пакетов SDK

- Активация API-интерфейсов

- Заметки о выпуске и известные проблемы

«Неуловимый» список установленных обновлений Windows

Вы когда-нибудь задумывались, с помощью чего формируется список установленных обновлений Windows? А через какое API его достать? Ответы на эти и другие возникающие вопросы я постараюсь дать в своём небольшом исследовании.

Предыстория или с чего всё началось.

В нашей компании каждый год проходит конференция молодых специалистов, где каждый участник может решить проблему какого-либо отдела (список тем заранее предлагается). И у отдела СПАС (сопровождения программно-аппаратных средств) возникла следующая задача, которая меня заинтересовала плюс дала возможность снова вернуться к программированию (к сожалению, в данной компании на данный момент я работаю простым оператором НППС).

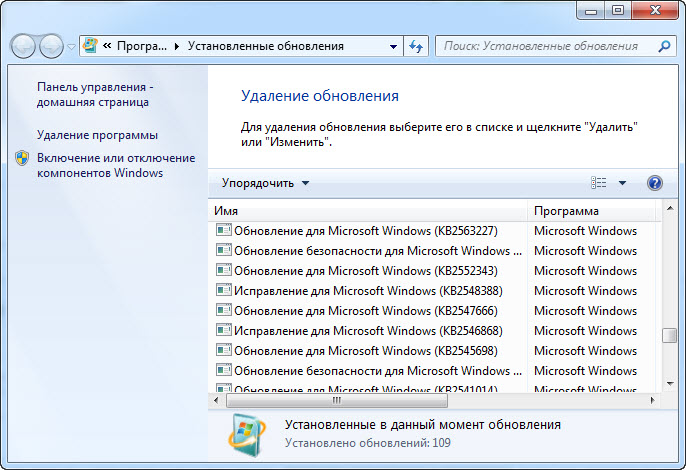

Раньше на каждое «ТО» с помощью WSUS подтягивались все выпущенные обновления и распространялись на все машины. Также периодически выходили ТСБ (технические сервисные бюллетени), в которых указывалось, что требуется установить необходимые обновления в виде изолированных пакетов. В итоге у нас накапливаются обновления, которые в WSUS отследить нельзя, а можно было увидеть только через панель управления в разделе «Установленные обновления».

Бывают ситуации, когда АРМ или сервер «падает» и приходится его восстанавливать из образа, созданного некоторое время назад. При восстановлении из образа есть вероятность того, что мы можем потерять нужные нам обновления (которые пришли в виде изолированных пакетов), которые устанавливались до падения машины. Объяснил максимально подробно насколько мог, потому что уточнения будут уже коммерческой тайной.

Вот поэтому и возникла идея создать программу, которая бы могла извлечь этот список обновлений (желательно удаленно по локальной сети), записать в файл/базу, сравнить текущий перечень с неким шаблоном и выдать сообщение на SCADA систему через один из протоколов — SNMP, OPC.

Как вы могли догадаться из названия статьи, уже на выборе метода получения списка у меня возникла непростая задача. Я, как обычно, решил поискать нужное в поисковике, задал вопросы на профильных ресурсах (раз, два, на английском stackoverflow почему-то не понравился мой вопрос и его пришлось удалить), но все ответы не давали нужного результата. Поэтому пришлось разбираться самому, о чем и пойдет речь далее.

Консольные команды

Начнем с простого и воспользуемся тем, что предлагает нам Windows без использования сторонних средств. Это можно сделать с помощью следующих команд:

- wmic qfe list

- systeminfo

- dism /online /get-packages

- через PowerShell:

- Get-HotFix

- Get-SilWindowsUpdate (доступно только в серверных редакциях)

- Get-WmiObject -Class win32_quickfixengineering — через доступ к WMI классу win32_quickfixengineering (о WMI чуть позже)

Получить список через графический интерфейс можно через стандартный пункт Панели управления «Установка/удаление программ», но скопировать оттуда мы ничего не можем. Каждый инструмент панели управления представлен файлом .cpl в папке Windows\System. Файлы .cpl в системную папку Windows автоматически загружаются при запуске панели управления. За пункт Программы отвечает файл Appwiz.cpl. Его анализ ни к чему не привел.

Вывод консольной команды можно перенаправить в файл и дальше начать его парсить, но это неправильно, плюс вызов программы (по правилам СБ не пройдет) и об удаленном получении списка речь не идёт. Поэтому предлагаю вам просто вызвать команды, сравнить количество обновлений в каждом списке, со списком через Панель управления и продолжить наше расследование дальше.

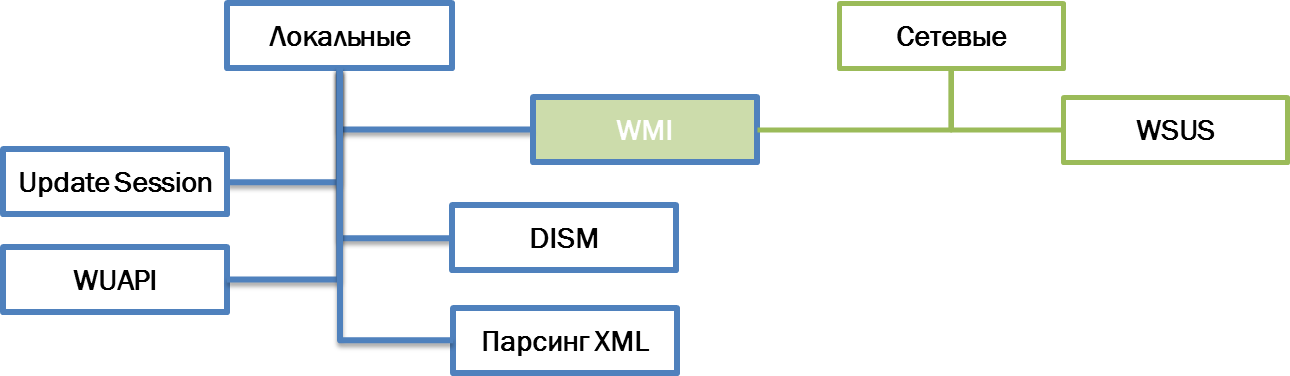

Формально все методы получения списка обновлений можно разделить на две группы: локальные и сетевые.

Все методы проверялись на чистых образах систем (Windows 7, 8, Server 2012 R2) с интегрированными обновлениями, после каждого обновления через Центр обновления с официальных серверов Microsoft проводилась дополнительная проверка. Остановимся на каждом из них подробнее.

Примечание: далее для своего удобства все результаты я буду вставлять в List. Это, возможно, не рационально, но тогда мне это казалось хорошей идеей.

Есть и вторая вариация этого метода: Update Session — получение информации с помощью подключения к сессии обновления Windows Update Agent (в данном случае работаем не напрямую с библиотекой).

Microsoft подсказывает об удаленном использовании API.

Главный минусы этих двух методов — не позволяют найти исправления KB, которые не распространяются через Центр обновления Windows. Можно увидеть только то, что прошло через сам агент обновления, то есть данный вариант нас не устраивает.

Система обслуживания образов развертывания и управления ими (Deployment Image Servicing and Management) — это средство командной строки, которое может использоваться для обслуживания образа Windows или для подготовки образа среды предустановки Windows (Windows PE). Является заменой диспетчера пакетов (Pkgmgr.exe), PEimg и Intlcfg.

Данная утилита используется для интеграции обновлений, сервис паков в образ системы. Обновления Windows представляют собой отдельные модули, которые могут быть представлены в нескольких вариантах:

- .cab-файлы (Cabinet) — архивы. Предназначены для распространения и установки при помощи модулей Центра обновлений Windows в автоматизированном режиме;

- .msu-файлы (Microsoft Update Standalone Package) — исполняемые файлы. Предназначены для распространения и установки самими пользователями в ручном режиме через каталог обновлений Microsoft. Фактически представляют собой упакованный набор, состоящий из .cab-, .xml, .txt-файлов.

Ранее упомянутая команда dism /online /get-packages отображает основную информацию обо всех пакетах в wim образе/текущей системе. Microsoft позаботилась о нас и предоставляет NuGet packages для удобного использования API.

Количество обновлений совпадало с количеством из списка Панели управления до первого апдейта через центр управления — после него количество обновлений стало меньше (было 214, стало 209), хотя по логике они должны были увеличиться. Примеры вывода До обновления, После обновления.

С чем это связано я могу только предполагать — возможно, какие-то обновления замещали предыдущие, следовательно, и количество стало меньше.

Чуть позже я наткнулся на утилиту от китайцев DISM++, которая основана не на DISM API или DISM Core API, но имеющиеся в ней библиотеки не имеют нужных мне открытых методов, поэтому я забросил эту идею и продолжил поиски дальше.

Windows Server Update Services (WSUS) — сервер обновлений операционных систем и продуктов Microsoft. Сервер обновлений синхронизируется с сайтом Microsoft, скачивая обновления, которые могут быть распространены внутри корпоративной локальной сети. Опять же специальный инструмент, предназначенный для работы с обновлениями.

Распространяется только на серверных редакциях ОС Windows, поэтому был развернут следующий стенд:

- основная система – Windows Server 2016;

- а через систему виртуализации Hyper-V были развернуты две клиентские ОС:

- Windows 8.1

- Windows 7

Все системы соединены в единую виртуальную локальную сеть, но без выхода в сеть Интернет.

Чтобы не выделять раздел жесткого диска для новой системы я пользуюсь WinNTSetup и устанавливаю систему в VHD диски — загрузчик, начиная с Windows 7 (редакций Professional/Ultimate), прекрасно справляется с загрузкой с образа диска. Полученные таким образом диски можно спокойно использовать и в Hyper-V — убиваете сразу двоих зайцев. Не забудьте только сделать заранее копию хранилища BCD через команду bcdedit /export e:\bcd_backup.bcd.

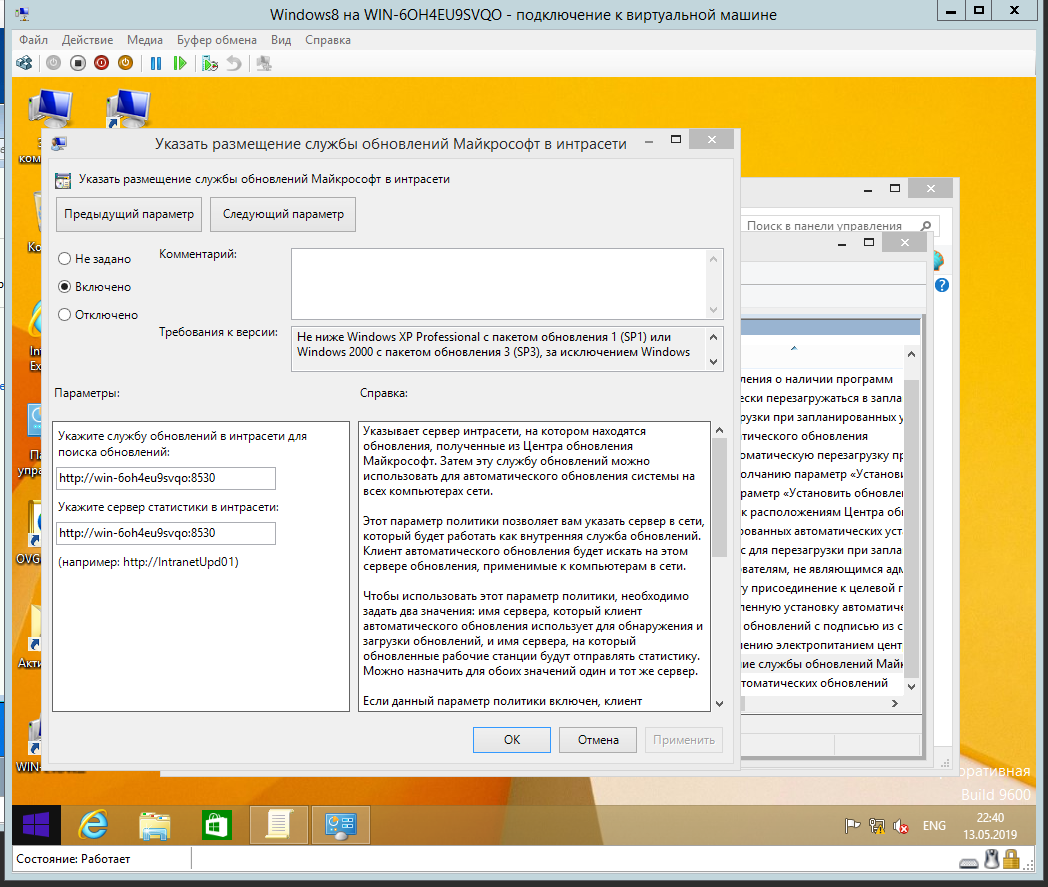

Настраивать AD для рассылки обновлений я не захотел, поэтому просто прописал в групповых политиках путь к WSUS серверу:

Обязательно уделите внимание на порт, я из-за опечатки (8350 вместо 8530) не мог получить обновления на клиентских машинах, хотя сделано было всё верно. Так же названия пунктов в групповых политиках на Windows 7 и Windows 8 различаются.

Для получения отчета средствами WSUS необходимо дополнительно установить пакет — система уведомит вас об этом.

Так как интернета нет, то ситуация с обновлениями выходит как на скриншоте ниже:

Поведение похоже на WUApi — если обновления не прошли через них, то они не знают об этом. Поэтому данный метод снова не подходит.

Windows Management Instrumentation (WMI) в дословном переводе — инструментарий управления Windows.

WMI — реализованный корпорацией Майкрософт стандарт управления предприятием через Интернет для централизованного администрирования и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. WMI является открытой унифицированной системой интерфейсов доступа к любым параметрам операционной системы, устройствам и приложениям, которые функционируют в ней.

Данный метод позволяет получить данные как с локальной машины, так и удаленно в пределах локальной сети. Для обращения к объектам WMI используется специфический язык запросов WMI Query Language (WQL), который является одной из разновидностей SQL. Получать список мы будем через WMI класс win32_quickfixengineering.

Количественно всё совпадает (даже после обновлений), поэтому было решено использовать этот метод. Для программного создания WMI запросов советую использовать следующую утилиту — WMI Delphi Code Creator. Благодаря ей я немного по другому взглянул на свой код и решил использовать заготовку из этой программы.

Полученные данные методом WMI меня не остановили, и я решился на „поверхностный реверс-инжиниринг“. Воспользуемся утилитой Process Monitor из сборника программ Sysinternals Suite для выявления файлов и ветвей реестра, которые используются при вызове выше перечисленных консольных команд и обращению к пункту „Установленные обновления“ через Панель управления.

Моё внимание привлек файл wuindex.xml, расположенный в папке C:\Windows\servicing\Packages\. Для его анализа была написана следующая программа:

К сожалению, данный файл встречается не на всех системах и принцип его генерирования и обновления остался для меня загадкой. Поэтому снова данный метод нам не подходит.

Вот мы подошли к тому, с чем связаны все эти методы. Продолжая анализ логов Process Monitor я выявил следующие папки и файлы.

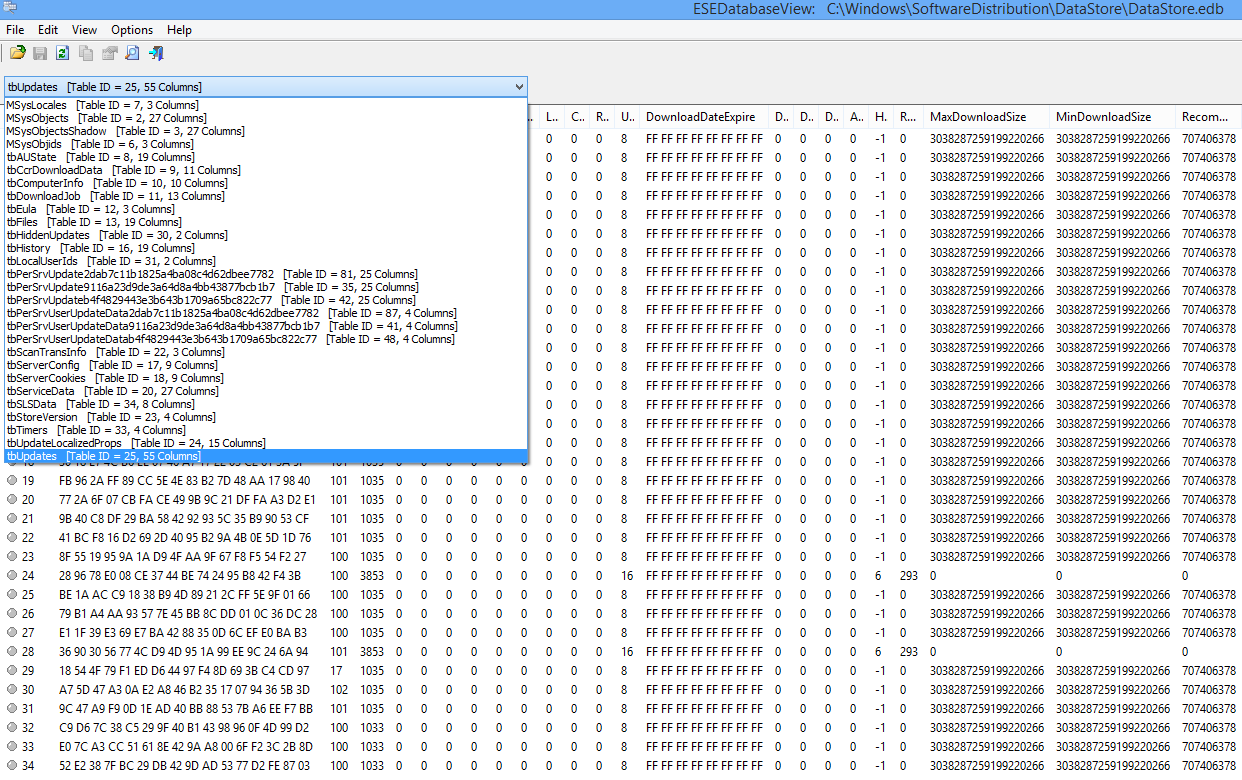

Файл DataStore.edb, расположенный в папке C:\Windows\SoftwareDistribution\DataStore. Это база данных, в которой содержится история всех обновлений установленной версии Windows, включая те обновления, которые только стоят в очереди.

Для анализа файла DataStore.edb использовалась программа ESEDatabaseView. В БД существует таблица tbUpdates, содержимое которой трудно интерпретировать.

После мое внимание привлек процесс TiWorker.exe, который вызывался каждый раз при открытии пункта в Панели управления. Он „ходил“ по многим папкам, одна из которых вывела меня на верный путь.

C:\Windows\SoftwareDistribution — это папка, используемая службой обновления Windows для загрузки обновлений на компьютер с последующей их установкой, а также хранит сведения обо всех ранее установленных обновлениях.

Папка WinSxS, расположенная по адресу C:\Windows\winsxs. Это служебная папка операционной системы Windows служащая для хранения ранее установленных версий системных компонентов. Благодаря ее наличию существует возможность отката к более старой версии обновления в случае необходимости.

C:\Windows\servicing — основная составляющая всей системы, имя которой Component-Based Servicing (CBS).

CBS — обслуживание на основе компонентов, составляющая Windows, интегрированная с службой Windows Update. В противоположность обслуживанию на основе файлов File-Based Servicing (FBS) (для ОС, предшествующих Windows Vista), в котором файлы обновлялись прямо в системных директориях, в CBS появилась целая иерархия директорий и целое семейство (стек) модулей/библиотек обслуживания.

CbsApi.dll — основная библиотека поддержки технологии CBS. Не имеет открытых методов, поэтому напрямую использовать её я не смог. Microsoft использует TrustedInstaller.exe и TiWorker.exe для доступа к методам данной библиотеки и уже через эти процессы выводит нужные нам данные. Записи ведутся в C:\Windows\Logs\CBS\CBS.log.

На момент создания прототипа программы (на скриншотах можете увидеть май 2019) русскоязычной информации о CBS не было, но в конце августа нашлась очень хорошая статья в блоге — http://datadump.ru/component-based-servicing. Очень интересная статья, которая подтвердила мой опыт и собрала в себе нужную информацию. И ещё по теме: http://www.outsidethebox.ms/17988/

Вывод

Microsoft слишком усложнила тривиальную задачу по получению списка обновлений и сделала этот процесс не совсем явным. Всё это сделано для безопасности, но не для простоты использования. Соглашусь с автором статьи — в получении обновлений стали отсутствовать предсказуемость и прозрачность.

В результате исследования была написана следующая программа, демонстрацию работы которой можно увидеть в данном видео:

В планах дописать:

- сравнение списка необходимых обновлений с полученным;

- передать результат по протоколу SNMP/OPC (если у кого есть опыт поделитесь в комментариях);

- организовать установку недостающих „офлайн“ обновлений из указанной папки.

Если вы знаете ещё методы получения списка не только обновлений, но и дополнительных компонентов (Adobe Flash, Acrobat Reader и т.д.) или у вас есть другие интересные предложения, напишите об этом в комментариях или в личные сообщения — буду рад любой обратной связи. И поучаствуйте в опросе к данной статье — так я буду знать, будет ли интересен мой опыт аудитории Habrahabr.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Пакет SDK для Windows 10

В состав пакета SDK для Windows 10 (10.0.19041.0) версии 2004 входят новейшие заголовки, библиотеки, метаданные и средства для создания приложений для Windows 10.

Этот пакет SDK поможет вам в создании приложений универсальной платформы Windows (UWP), а также приложений Win32 для Windows 10 версии 20H2 и для предыдущих выпусков Windows.

Windows 10 версии 20H2 — это ограниченный набор функций для отдельных улучшений производительности и повышения качества. Разработчики должны знать об этом выпуске, но пока никаких действий не требуется.

Новый пакет Windows SDK для этой версии Windows выпущен не будет, так как в этом выпуске не вводятся новые API. Это означает, что нет необходимости вносить изменения в файлы проекта или задавать новую целевую версию Windows. Продолжайте использовать пакет Windows 10 SDK для Windows 10 (версия 2004). При указании целевой версии для приложения Windows версия Windows 10 (сборка 19041) по-прежнему является последней целевой версией.

Начало работы

Получить пакет SDK для Windows 10 можно двумя способами: установить с этой страницы, щелкнув ссылку для скачивания, или выбрать эту версию пакета SDK для Windows 10 (10.0.19041.0) в дополнительных компонентах установщика Visual Studio 2019.

Перед установкой этого пакета SDK:

Системные требования

Минимальные системные требования этого пакета Windows SDK:

Поддерживаемые операционные системы

- Разработка приложений универсальной платформы Windows (UWP)

- Windows 10 1507 или более поздней версии: Домашняя, Профессиональная, для образовательных учреждений и Корпоративная (выпуски LTSB и S не поддерживаются)

- Windows Server 2019, Windows Server 2016 и Windows Server 2012 R2 (только для командной строки)

- Разработка приложений Win32

- Windows 10 версии 1507 или более поздняя версия

- Windows Server 2019, Windows Server 2016 и Windows Server 2012 R2 (только для командной строки);

- Windows 8.1

- Windows 7 с пакетом обновления 1 (SP1)

(Не все средства поддерживаются в среде операционных систем более ранних версий)

Требования к оборудованию

- Процессор с частотой 1,6 ГГц или более мощный

- 1 ГБ памяти (ОЗУ)

- 4 ГБ свободного пространства на жестком диске

Дополнительные требования для этого SDK

Для установки пакета в среде Windows 8.1 и операционных систем более ранних версий необходимо сначала установить обновление KB2999226. Чтобы выполнить установку Windows SDK через Центр обновления Windows, перед этим необходимо установить последние рекомендованные обновления и исправления из Центра обновления Майкрософт.

Что нового

В состав пакета SDK для Windows 10 версии 2004 входят новые API-интерфейсы и обновленные средства для разработки Windows-приложений. Узнайте больше о новых возможностях Windows 10 версии 2004.

Интерфейсы API

Сведения о новых API, появившихся в Windows 10 версии 2004, см. в статье о новых возможностях для разработчиков в Windows 10, сборка 19041.

Удаление api-ms-win-net-isolation-l1-1-0.lib

В этом выпуске библиотека api-ms-win-net-isolation-l1-1-0.lib удалена из пакета Windows SDK. Приложения, связанные с api-ms-win-net-isolation-l1-1-0.lib, в качестве замены можно перейти на OneCoreUAP.lib.

Удаление irprops.lib

В этом выпуске библиотека irprops.lib удалена из пакета Windows SDK. Приложения, связанные с irprops.lib, в качестве замены можно перейти на OneCoreUAP.lib.

Удаление wuapicommon.h и wuapicommon.idl

В этом выпуске мы переместили ENUM tagServerSelection из wuapicommon.h в wupai.h и удалили заголовок. Если вы хотите использовать ENUM tagServerSelection, необходимо включить wuapi.h или wuapi.idl.

Пакет с новыми API-интерфейсами WinRT для Windows 10

Пакет API-интерфейсов WinRT для Windows 10 позволяет добавить поддержку новейших API среды выполнения Windows в библиотеки и приложения .NET Framework 4.5 или .NET Core 3.0 и более поздние версии этих платформ. Пакет API-интерфейсов WinRT для Windows 10 доступен здесь: пакет NuGet Microsoft.Windows.SDK.Contracts.

Универсальная среда выполнения C (UCRT)

Семейство функций printf теперь соответствует правилам округления IEEE 754 при печати точно представляемых чисел с плавающей запятой и учитывает режим округления, запрошенный посредством вызовов к fesetround. Поведение прежних версий доступно при связывании с legacy_stdio_float_rounding.obj.

Инструменты

Комплект сертификации приложений для Windows

В этом выпуске Windows SDK добавлено несколько поддерживаемых API-интерфейсов в комплекте сертификации приложений для Windows и Microsoft Store. Если в списке поддерживаемых есть неактивные или отключенные в Visual Studio интерфейсы API, для доступа к ним можно внести небольшое изменение в исходный файл. Дополнительные сведения см. в описании этой известной проблемы.

Помимо добавления API, в тесты были внесены указанные ниже изменения.

Обновленные тесты:

- ValidateContentUriRules будет выполнять только информационную функцию. О сбоях тестов будет сообщаться в предупреждениях.

Удаленные тесты:

- тест доступа WinRT WebView для веб-приложения;

- тест PackageSizeCheck для приложений UWP;

- тест SupportedApi для приложений моста для классических приложений;

- тест AppContainerCheck из BinScope для приложений UWP;

- проверка ServiceWorker для всех типов приложений.

Новые тесты:

- Тест High-DPI. Новый тест для приложений моста для классических приложений позволяет проверить, использует ли приложение функцию, учитывающую DPI. Если она не указана, поступает предупреждение. Этот тест позволит реализовать в приложениях учет DPI для каждого монитора. См. дополнительные сведение о разработке классических приложений с высоким DPI в Windows.

Компилятор сообщений (mc.exe)

Далее перечислены новые возможности:

- Обнаружение метки порядка байтов Юникода (BOM) в MC-файлах. Если MC-файл начинается с BOM UTF-8, он будет читаться как файл UTF-8. Если такой файл начинается с BOM UTF-16LE, он будет читаться как файл UTF-16LE. Если указан параметр -u, файл будет читаться как файл UTF-16LE. В противном случае он будет читаться с использованием текущей кодовой страницы (CP_ACP).

- Устранены проблемы с правилами с одним определением (ODR) во вспомогательных приложениях трассировки событий Windows C и C++ на основе MC, вызванные конфликтующими макросами конфигурации. Например, если два CPP-файла с конфликтующими определениями MCGEN_EVENTWRITETRANSFER объединены в один двоичный файл, вспомогательные приложения трассировки событий Windows на основе MC теперь будут учитывать определение MCGEN_EVENTWRITETRANSFER в каждом CPP-файле вместо произвольного выбора одного из них.

Windows Trace Preprocessor (tracewpp.exe)

Далее перечислены новые возможности:

- Теперь поддерживаются входные файлы в кодировке Юникода (INI-файлы, TPL-файлы и исходный код). Входные файлы, начинающиеся с метки порядка байтов UTF-8 или UTF-16, будут читаться как файлы в кодировке Юникода. Входные файлы, которые не начинаются с BOM, будут читаться с использованием текущей кодовой страницы (CP_ACP). Для обеспечения обратной совместимости, если указан параметр командной строки -UnicodeIgnore, файлы, начинающиеся с BOM UTF-16, будут считаться пустыми.

- Теперь поддерживает выходные файлы в формате Юникода (ТМH-файлы). По умолчанию выходные файлы будут кодироваться с использованием текущей кодовой страницы (CP_ACP). Чтобы создать выходные файлы в формате Юникода, воспользуйтесь параметрами командной строки -cp:UTF-8 или -cp:UTF-16.

- Изменение поведения. Теперь tracewpp преобразует весь входной текст в Юникод, выполняет обработку в Юникоде и преобразует выходной текст в указанную выходную кодировку. В более ранних версиях tracewpp не поддерживал преобразование в Юникод, и текст обрабатывался с однобайтовой кодировкой. Это может привести к изменению поведения, если входные файлы не соответствуют текущей кодовой странице. При возникновении такой проблемы рекомендуем преобразовать входные файлы в UTF-8 (с BOM) и (или) использовать параметр командной строки -cp:UTF-8, чтобы избежать неоднозначности кодирования.

TraceLoggingProvider.h

Далее перечислены новые возможности:

- Устранены проблемы с правилами с одним определением (ODR), вызванные конфликтующими макросами конфигурации. Например, если два CPP-файла с конфликтующими определениями TLG_EVENT_WRITE_TRANSFER объединены в один двоичный файл, вспомогательные приложения TraceLoggingProvider.h теперь будут учитывать определение TLG_EVENT_WRITE_TRANSFER в каждом CPP-файле вместо произвольного выбора одного из них.

- В коде C++ макрос TraceLoggingWrite был обновлен, чтобы улучшить совместное использование кода похожими событиями с помощью шаблонов variadic.

Подписывание приложений с помощью подписи Device Guard

Мы упростили процедуру подписывания приложения. Подпись Device Guard – это функция Device Guard, доступная в Microsoft Store для бизнеса и образования. Подписывание позволяет компаниям гарантировать, что каждое приложение поступает из надежного источника. Наша цель — упростить подписывание пакета MSIX. См. документацию по подписыванию Device Guard.

Примеры

Примеры приложений для Windows 10 теперь доступны через GitHub. Вы можете просмотреть код на веб-сайте GitHub, клонировать личную копию репозитория из Git или скачать запакованный архив со всеми примерами. Для нас очень важен ваш отзыв. Поэтому при возникновении проблемы или вопроса относительно репозитория без колебаний сообщайте нам. Эти примеры предназначены для запуска на настольном, мобильном и будущих устройствах, которые поддерживают платформу универсальных приложений для Windows (UWP).

Предыдущие версии пакетов SDK

Ранее выпущенные пакеты SDK и эмуляторы, а также сведения об обновлениях см. на странице архивов.

Активация API-интерфейсов

При использовании новых API-интерфейсов целесообразно создавать адаптивные приложения, которые смогут правильно выполняться на наибольшем количестве устройств с Windows 10. Новые функции в адаптивных приложениях «активируются», если устройство и версия Windows поддерживают их. В противном случае они предоставляют только те функциональные возможности, которые доступны в версии обнаруженной платформы. Сведения о реализации см. в статье Адаптивный к версии код.

Заметки о выпуске и известные проблемы

Пакет SDK для Windows 10 версии 2004 с обновлением функций обслуживания (выпущено 16.12.2020) для SDK содержит следующие исправления. Если вы столкнетесь с этими проблемами, рекомендуем как можно скорее обновить версию пакета SDK, чтобы избежать их:

- Устранены непредсказуемые и трудно диагностируемые сбои при связывании как библиотек umbrella, так и собственных библиотек ОС (например, onecoreuap.lib и kernel32.lib).

- Устранена проблема, препятствовавшая работе AppVerifier.

- Устранена проблема, которая приводила к сбою WACK с сообщением «Задаче не удалось включить HighVersionLie».

Сведения об известных проблемах см. на странице вопросов и ответов по SDK для WinAPI.

Запросы на новые функции для разработчиков можно подавать с помощью приложения Центра отзывов в категории «Платформа разработчиков/API».