- Лучшие 3 способа обхода пароля в Windows 7, когда он забыть о ней

- Способ 1. Обход пароля windows 7 в безопасном режиме

- Способ 2. Обхода пароля в windows 7 с помощью диска сброса пароля

- Способа 3. Взлом пароля windows 7 без диска и флешки

- Видеоурок о том, как обойти пароль администратора в Windows 7 через WindowsPasswordKey

- Как обойти активацию Microsoft Windows

- Как отказаться от создания учётной записи Microsoft при установке Windows 10

- Создать локальную, а не Майкрософт учётную запись в Виндовс 10

- Как легально и бесплатно активировать Windows 7, 8, 8.1

- FUCK UAC! 10 способов обхода системы User Account Control в Windows

- Содержание статьи

- WARNING

- UAC как огромный баг

- Белый список для черных шляп

- Xakep #213. FUCK UAC

- Автоматическое повышение привилегий

- ISecurityEditor

- Метод системных заплаток

- Сборка бок о бок

- Обход UAC во время тихой очистки диска

- Еще несколько лазеек в Windows

Лучшие 3 способа обхода пароля в Windows 7, когда он забыть о ней

У нас есть возможность обхода пароля в windows 7 без сброса, если вы забыли его? Конечно, есть! Теперь мы расскажем, как узнать пароль учетной записи или пароль администратора Windows 7/8/10.

Для некоторых пользователей, это лучший способ-изменить свой пароль в Windows регулярно, может защищать его. Но, проблема в том, когда вы настройли сложный пароль, легко забыть. Если забыли, возможно ли обойти забытый пароль?Сегодня мы готовы поделиться с вами, как обойти пароль на windows.

Способ 1. Обход пароля windows 7 в безопасном режиме

Вы можете изменить пароль в Windows в безопасном режиме по следующим шагам:

Шаг 1.Нажмите F8 перед экраном загрузки Windows.

Шаг 2. Выберите безопасный режим Windows — «Безопасный режим с командной строкой» → Нажмите «Ввод» далее.

Шаг 3. Введите net user и нажмите Enter, все учетные записи на ПК Windows будут отображаться.

Шаг 4. Введите свою заблокированную учетную запись пользователя с новым паролем в командной строке, например, «Счастливый 123456» означает ваш новый пароль для пользователя сети «Счастливый».

Шаг 5. После перезагрузки компьютера вы можете автоматически войти на свой компьютер с новым паролем.

(Примечание. Когда вы восстанавливаете пароль Windows из безопасного режима, необходима учетная запись администратора с известным паролем. Если нет, перейдите к методу 2)

Способ 2. Обхода пароля в windows 7 с помощью диска сброса пароля

Если в прошлом вы создали диск с паролем для восстановления Windows, ниже приведены шаги, чтобы взломать забытый пароль в Windows:

1. Если вы введете неправильный пароль при попытке входа в систему, Windows отобразит сообщение о неправильном пароле. Нажмите «ОК», чтобы закрыть сообщение.

2. Нажмите «Сбросить пароль», а затем вставьте диск сброса пароля.

3. Выполните шаги в мастере сброса пароля, чтобы создать новый пароль.

4. Войдите в систему с новым паролем. Если вы забыли свой пароль еще раз, вы можете использовать тот же диск сброса пароля. Вам не нужно создавать новую.

(Примечание. Диск работает только в определенной учетной записи, если вы изменили пароль для Windows XP для этой учетной записи, она все еще работает. Но если у вас нет диска для сброса пароля, тогда единственный способ обойти ваш Пароль Windows 7 использует стороннее приложение.)

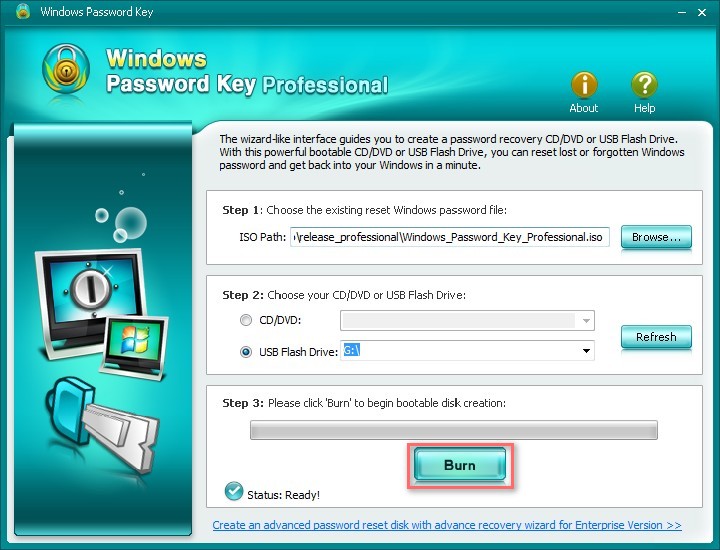

Способа 3. Взлом пароля windows 7 без диска и флешки

Windows Password Key – утилита третьей стороны, переходит к помощнику, когда ваш компьютер полностью заблокирован без созданного диска сброса пароля. Кто-то может предложить вам переустановить систему, ноэто совершенно не нужно. Windows Password Key Professional может помочь вам переопределить пароль для Windows и успешно войти на компьютер снова, не рискуя потерять данные. Следуйте за тремя шагами, чтобы пройти пароль для Windows; Вы скоро получите удовольствие от своего ПК.

Шаг 1. Войдите в любой другой доступный компьютер (не заблокированный), загрузите и установитеWindows Password Key.

Шаг 2. КопируйтефлешкиCD/DVDилиUSB с помощью этой программы.

Шаг 3. Вставьте диск на заблокированный компьютер и следуйте указаниям мастера программного обеспечения, чтобы обойти забытый пароль Windows с записанным CD / DVD или USB-накопителем.

Видеоурок о том, как обойти пароль администратора в Windows 7 через WindowsPasswordKey

Когда бы вы ни были, если вы забыли свой пароль для Windows, не забудьте использовать ключ пароля Windows, а затем вы можете легко и быстро разблокировать забытый пароль Windows за считанные минуты!

Теперь я уверен, что вы можете обойти Windows Admin / Local password без потери каких-либо данных.

Как обойти активацию Microsoft Windows

Один из моих читателей, Мэттью Хёльшер (Matthew Hoelscher), недавно обнаружил еще одну такую лазейку. В том, что это именно лазейка, а не изначальный замысел разработчиков, сомневаться не приходится, поскольку она позволяет обойти проверку подлинности системы посредством технологии Windows Genuine Advantage в Windows XP.

Таким образом, мы имеем дело с уязвимостью в механизме, который, по мнению многих недовольных, нарушает конфиденциальность пользователей, служит потенциальным источником угроз безопасности и наглядно демонстрирует наплевательство Microsoft на потребителей. К сожалению, найденная Хёльшером лазейка не обезвреживает механизм проверки пользователей полностью, но дает возможность продолжать пользоваться неактивированной системой, хотя и с определенными неудобствами.

При запуске неактивированной Windows XP по истечении периода активации вместо привычного рабочего стола появляется диалоговое окно с сообщением: «Необходимо активировать эту копию Windows, чтобы выполнить вход в систему. Выполнить активацию Windows сейчас?» — и кнопками «Да» (Yes) и «Нет» (No). Предполагается, что пользователь нажмет «Да» и выполнит активацию операционной системы в соответствии с инструкциями Microsoft.

Однако далеко не всегда такой план действий выполним. В некоторых случаях может потребоваться для начала настроить подключение к сети, чтобы активировать Windows через Интернет, а иногда доступ к неактивированной системе требуется для испытания на проникновение. Обнаруженная Хёльштером лазейка позволяет получить этот доступ в обход экрана активации.

Для начала вызовите Диспетчер служебных программ (Utility Manager and Narrator) клавишной комбинацией [Win]+[U]. Если окно диспетчера свернуто в нижнем углу экрана, разверните его. Нажмите правой кнопкой мыши на заголовке окна и выберите опцию «О программе» (About Narrator) из контекстного меню.

В окне «О программе», помимо всего прочего, есть ссылка на сайт Microsoft. Нажмите ее, чтобы запустить Internet Explorer. При этом появится диалоговое окно для настройки подключения к сети. Если именно это вам и нужно — вперед. Ну а если вы хотите настроить другие параметры системы, придется закрыть это диалоговое окно и снова нажать на ссылке. После этого откроется окно IE с сообщением: «Internet Explorer не может отобразить эту веб-страницу» (The page cannot be displayed).

Введите в адресной строке «c:\» (без кавычек) и нажмите клавишу [Enter] или кнопку «Переход» (Go) в окне браузера. В зависимости от версии системы, после этого может сразу же открыться рабочий стол Windows. Если этого не произошло, перемещаться по системе придется с помощью меню Проводника (Windows Explorer) в левой части диалогового окна Internet Explorer. Например, чтобы открыть Панель управления (Control Panel), откройте в меню «Мой компьютер» (My Computer) и выберите соответствующий ярлык.

Разумеется, особо удобным этот способ не назовешь, но с его помощью какое-то время можно вполне обойтись без активации Windows. При этом никакой особой опасности для системы данная лазейка собой не представляет, хотя и является уязвимостью механизма проверки подлинности. В любом случае, это намного лучше, чем пользоваться взломанной системой (и хорошо еще, если без вирусов в нагрузку). Хотя при повседневной работе без полноценной активированной копии Windows не обойтись, если только не переключиться на альтернативные операционные системы.

Как отказаться от создания учётной записи Microsoft при установке Windows 10

Разработчики операционной системы Windows 10 предпринимают всё более активные шаги к тому, чтобы мотивировать пользователей создавать не локальные учётные записи, а сетевые (Microsoft). Причины этого явления вполне конкретны, о них подробно рассказывается в материале под названием «Локальная учётная запись или Microsoft в Windows 10 – плюсы и минусы».

Но не всем пользователям импонирует этот «тренд», достаточно большому количеству достаточно и локальной учётной записи, в которой, несомненно, имеются некоторые неоспоримые преимущества.

Но проблема в том, что с каждый новым крупным обновлением Windows, система при установке фактически навязывает всё основательнее возможность создания учётной записи Майкрософт, не давая альтернативного выбора в лице локальной учётной записи.

И решение данной проблемы и будет приведено далее.

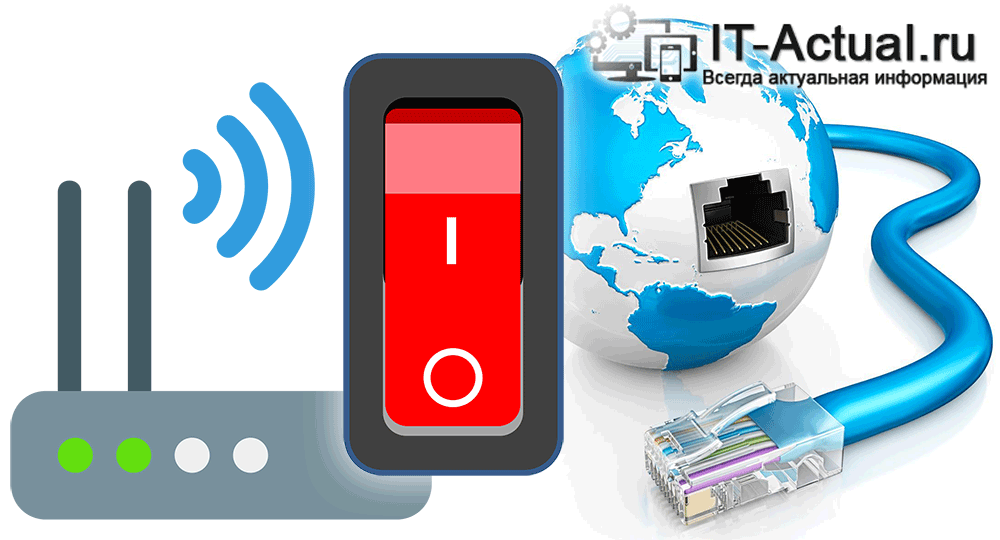

Создать локальную, а не Майкрософт учётную запись в Виндовс 10

Как уже говорилось выше, теперь при установке системы выводится фактически безальтернативное меню, в котором предлагается создать учётную запись Майкрософт.

Однако если принять во внимание тот факт, что при создании учётной записи Майкрософт требуется обязательное наличие Интернета, то его отключение решит все проблемы.

Как только будет предложено создание учётной записи, просто вытащите сетевой кабель из компьютера или ноутбука. А если интернет доступ осуществляется через Wi-Fi, то просто отключите роутер. И после этого продолжите процедуру создания учётной записи.

Система определит, что интернет отсутствует и после этого предложит создать локальную учётную запись. Отлично, проблема решена, локальная учётная запись создана.

Вот такой простой, хоть и не очевидный способ решения проблемы излишнего навязчивого поведения операционной системы в части навязывания создания учётной записи с неотъемлемой «привязкой» к службам компании-разработчики в лице Майкрософт. И оный будет работать ещё долго, так как никто не собирается упразднять этот формат учётной записи, ибо интернет доступом охвачено далеко не всё, а в достаточно большом количестве стран его использование является по сей день достаточно дорогим удовольствием.

Так что беспокоиться о том, что в конечном итоге Майкрософт будет требовать создание только учётной записи с привязкой к собственным службам и сервисам, определённо не стоит.

В свою очередь, Вы тоже можете нам очень помочь.

Просто поделитесь статьей в социальных сетях и мессенджерах с друзьями.

Поделившись результатами труда автора, вы окажете неоценимую помощь как ему самому, так и сайту в целом. Спасибо!

Как легально и бесплатно активировать Windows 7, 8, 8.1

Здравствуйте, уважаемые посетители сайта, сегодня я расскажу вам как легально (ну, почти) и БЕСПЛАТНО активировать Windows. Ну вы спросите — зачем это? Есть же активаторы. Ну а я отвечу — они изменяют системные файлы, то есть у вас просто визуально активирована копия, но она не является таковой (то же самое, если скачать текстуру dragonclaw hook’а). Активация Windows проходит очень легко, сейчас вы сами в этом убедитесь:

Для начала вам нужно нажать комбинацию Win + R и ввести туда cmd, нажать Enter, и вы увидите командную строку. Вводим туда slmgr /ipk ВАШ_КЛЮЧ

Ключи:

Windows 7 Максимальная

Windows 8.1 Pro / Enterprise Volume

Windows 8 Pro / Enterprise Volume

Кому мало ключей и не подходит — гуглите. (их найти не трудно если что)

После ввода ключа нажмите на Enter и в течении 20 сек вас оповестят подходит ли ключ. Если нет — берем другой, если да — вводим в командную строку slui 4

Выбираем вашу страну, видим номера. Звоним на бесплатный номер. (ПРИМЕЧАНИЕ : ЗВОНИТЕ ТОЛЬКО ПОСЛЕ 20:00, ЕСЛИ НЕ ХОТИТЕ ГОВОРИТЬ С ЖИВЫМ ОПЕРАТОРОМ. ) Дальше следуем указаниям бота,и переходим к мастеру активации ключа. Бот запросит у нас 10 блоков цифр, вводим их в телефоне и если рабочий ключ — вам скажут, что ваш ключ сгенерирован, введите его в поле для активации Windows. (Не забывайте отключать интернет,а то хрен знает что может из этого получится. ), лучше запишите текст на листке,бот очень быстро диктует. Ну и после введение ключа активации вас оповещат об успешной активации. Вуаля — без всяких активаторов и прочего бреда вы смогли активировать ваш Windows.

И видео,вместе с телефонным разговором :

FUCK UAC! 10 способов обхода системы User Account Control в Windows

Содержание статьи

В каждой версии Windows (начиная с Vista) есть стандартный компонент UAC (User Account Control). Он включен по умолчанию и не дает пользователю «выстрелить себе в ногу», запустив какую-нибудь малварь с правами админа. В этой статье мы расскажем, как использовать «контроль учетных записей» в своих целях — например, запустить любой код с правами администратора или даже как системный процесс.

WARNING

UAC как огромный баг

В хакерской философии многое заимствовано из боевых искусств. Например, мастер айкидо практически не атакует сам. Он лишь подмечает ошибки соперника и обращает его усилия против него самого. Так же и просчеты в защитных системах позволяют превратить их в хакерский инструмент. Сейчас мы разберем несколько способов обхода UAC и даже его использования для запуска своего кода с повышенными привилегиями. Многие из этих методов уже реализованы в троянах и позволяют им скрытно внедряться в систему.

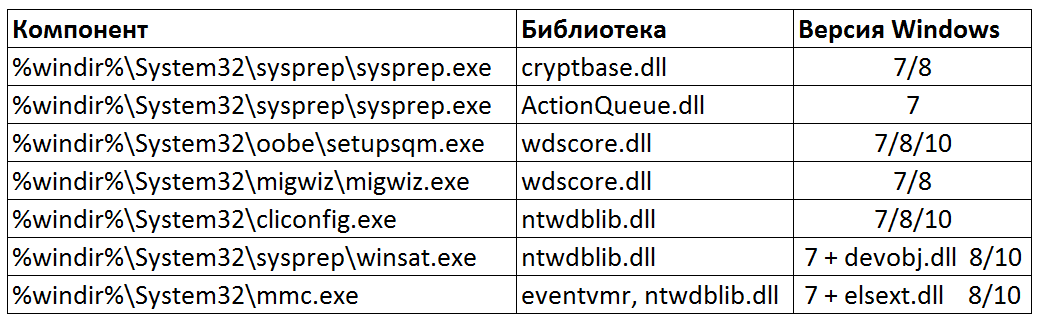

Белый список для черных шляп

Во всех версиях Windows для UAC существует так называемый белый список — набор системных компонентов, для которых не применяются ограничивающие правила. Поэтому один из самых распространенных методов атаки сводится к попытке найти любые приложения из белого списка и попытаться внедрить в них свою *.dll.

Провести атаку типа DLL hijack сравнительно просто, хотя и здесь не обходится без подводных камней. Они свои в каждой версии ОС, а также зависят от настроек, учетной записи, разрядности ОС, установленных компонентов и патчей.

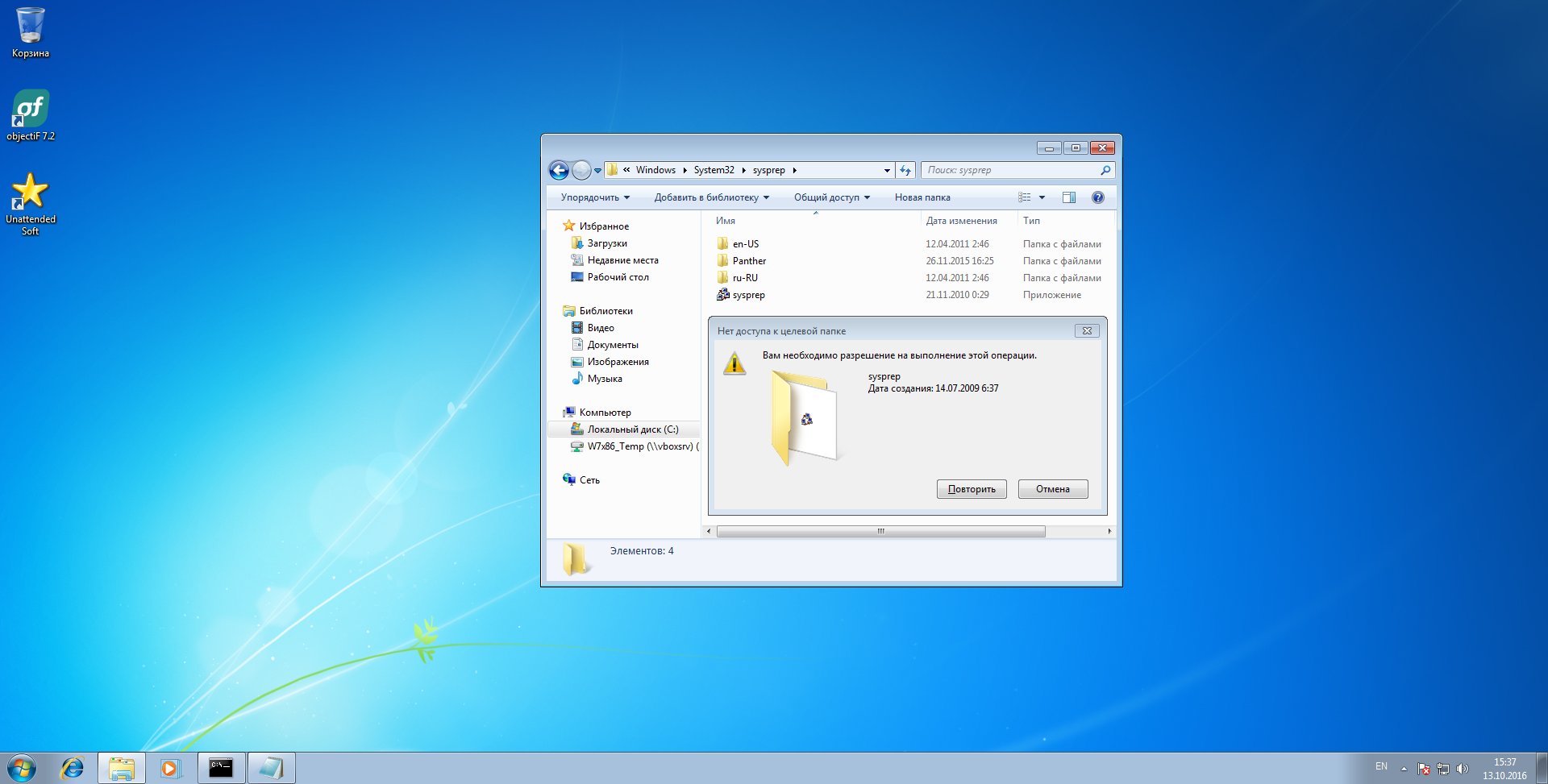

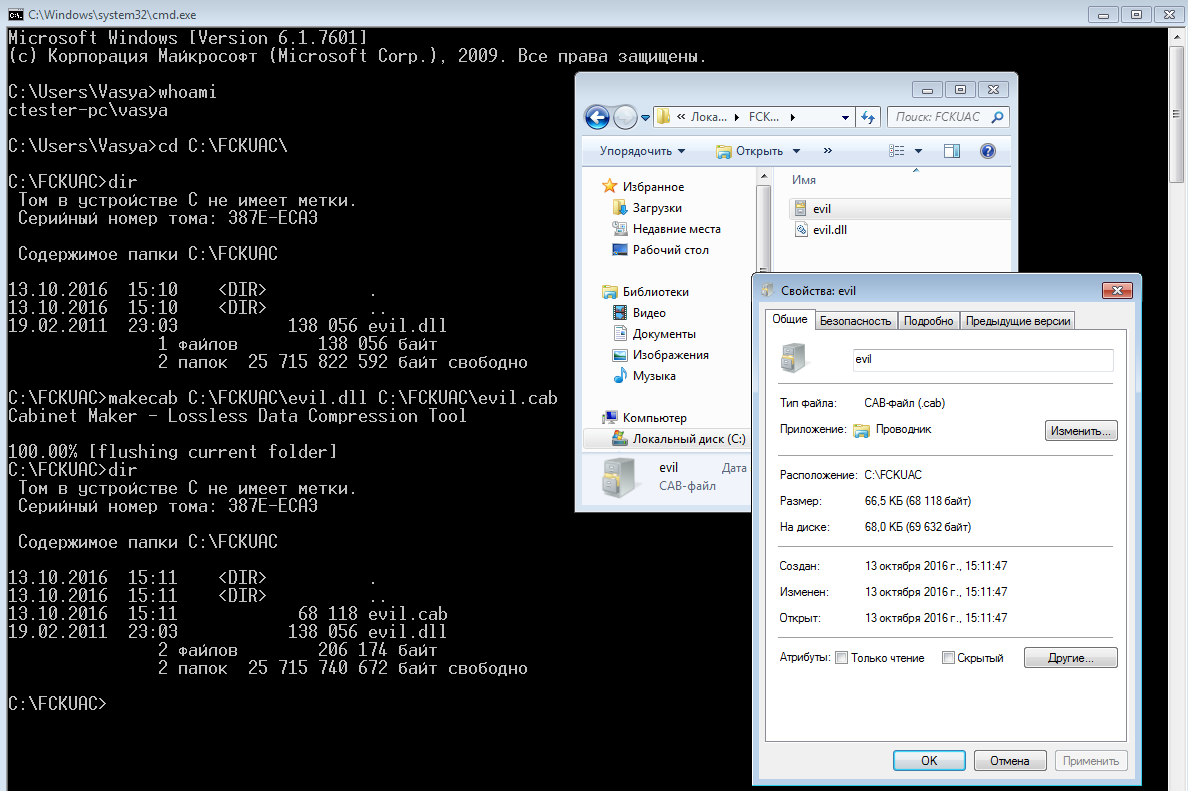

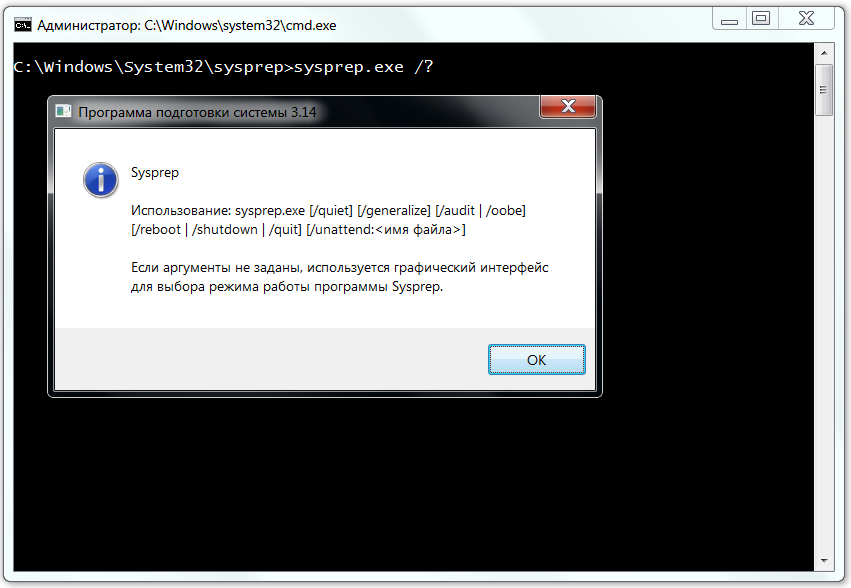

Например, в Windows 7/8 (но не 8.1) можно использовать штатную программу подготовки системы к развертыванию sysprep.exe , чтобы подгрузить свою версию cryptbase.dll или другой библиотеки. Для этого достаточно поместить ее рядом с экзешником, поскольку он начинает искать и подгружать DLL’ки из своего каталога. Однако при попытке просто скопировать свой файл в каталог %systemroot%/system32/sysprep/ мы получим сообщение об ошибке.

Xakep #213. FUCK UAC

У пользователя нет прав доступа на запись в системный каталог, а администратор должен подтвердить это действие через UAC. Чтобы наш код получил необходимые права без лишних вопросов, используем другой трюк — с автономным установщиком обновлений Windows.

Поместим cryptbase.dll в архив CAB. Не будем останавливаться на том, как сделать эту элементарную операцию. Она подробно описана на сайте Microsoft. Пусть наша библиотека называется evil.dll и находится в каталоге \FCKUAC на диске C:\ . Тогда следующей командой мы сделаем «заряженный» архив:

Скормим этот архив автономному установщику обновлений (Windows Update Standalone Installer).

Он распакует его в \system32\sysprep\ , а «контроль учетных записей» будет молчать.

Если умеешь программировать, то можешь запустить sysprep.exe скрыто — например, через CreateProcess() с флагом StartupInfo.wShowWindow = SW_HIDE . На скрытые окна сегодня ругаются эвристические анализаторы многих антивирусов, но сейчас мы говорим только про UAC — ему все равно. После такого запуска sysprep.exe попытается загрузить и выполнить библиотеку CRYPTBASE.dll , но на ее месте окажется наша, уже содержащая нужную нам функциональность. Она совершенно легально поднимет права нашему коду, и UAC примет это как должное.

Это происходит потому, что wusa и sysprep находятся в белом списке, а все приложения из этого списка могут поднимать себе права без участия UAC. Наш же код из подгружаемой установщиком библиотеки унаследует права родительского процесса sysprep.exe и также будет считаться доверенным.

Рассмотренный выше трюк совместного использования wusa и sysprep представляет собой модифицированный метод Лео Дэвидсона (Leo Davidson). Исходный вариант был применим только к непропатченной Windows 7 и был описан еще в 2009 году в рассылке компьютерного сообщества Оксфордского университета. Копия приводится на его сайте, который из-за обилия подобного кода внесен в списки потенциально опасных.

Метод Дэвидсона в различных модификациях уже много лет используется для внедрения троянов, особенно семейства Win32/Carberp. Пик эпидемии пришелся на осень 2011 года, но способ до сих пор работает в следующем типичном сценарии: действия выполняются в 32-битной версии Windows 7/8 под учетной записью администратора при включенном UAC с настройками по умолчанию. Простому пользователю нельзя запускать wusa.exe , но многие до сих пор сидят под админом без реальной необходимости. Просто им лень создавать пользовательские учетки и управлять правами доступа даже через встроенные средства.

Мэтт Грэбер (Matt Graeber) уточняет, что данный метод не работает «как есть» в Windows 8.1/10, поскольку в этих ОС изменены как sysprep.exe , так и сам UAC. Теперь программа подготовки системы к развертыванию загружает DLL только из %windir%\system32\ .

Автоматическое повышение привилегий

Если по каким-то причинам доступа к установщику обновлений нет, то можно использовать другой вариант — копирование файла в системный каталог методом IFileOperation .

Суть метода в том, что для обхода UAC в нашей библиотеке создается COM-объект IFileOperation . Он позволяет скопировать файл куда угодно (в том числе в системную директорию \system32\ и ее подкаталоги), автоматически повышая для этого привилегии, так как функция будет иметь флаг auto-elevate .

Вот пример использования объекта IFileOperation для копирования файла в системный каталог.

Метод внедрения своей библиотеки в процесс explorer.exe рассматривается в этом примере.

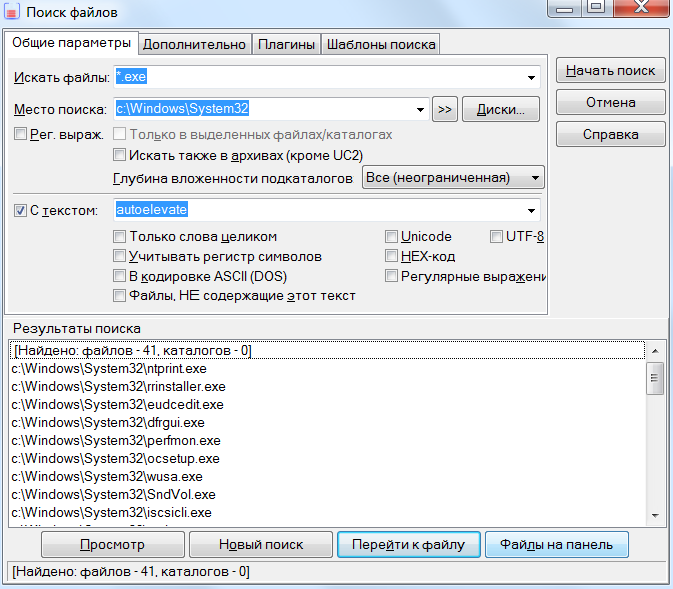

Список приложений из белого списка можно посмотреть тут. Также его можно сгенерировать самому, просто найдя в системном каталоге Windows экзешники, содержащие строку autoelevate .

В зависимости от используемой программы из белого списка и версии Windows можно подменить ту или иную библиотеку (см. таблицу).

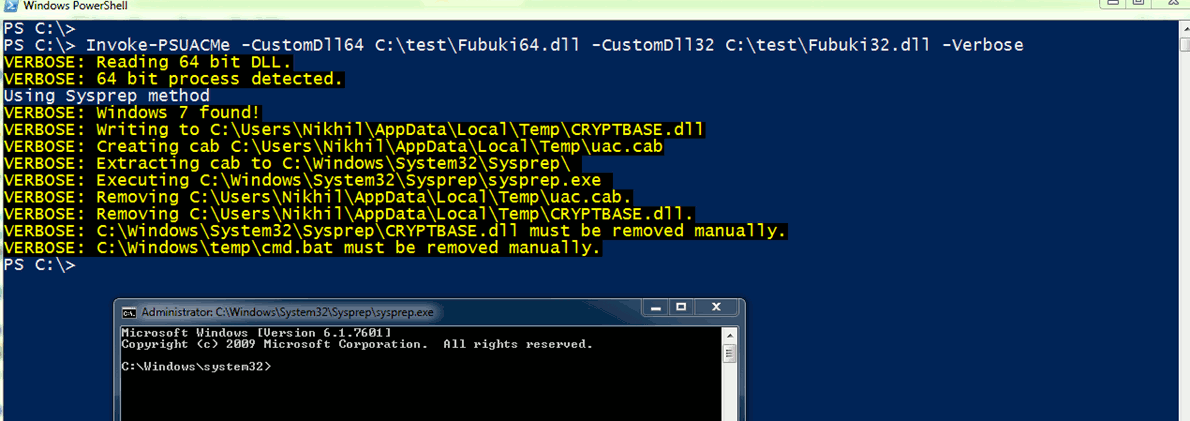

Методы перебора этих вариантов собраны в одну PowerShell-утилиту.

ISecurityEditor

Удивительно, что большинство методов обхода «контроля учетных записей» были умышленно заложены самими разработчиками Windows. Провал «Висты» маркетологи связали с неудобным поведением нового компонента, и в «семерке» UAC постарались сделать менее назойливым. Для этого пришлось делать костыли из белого списка и метода автоматического повышения привилегий (без подтверждения пользователем) у сорока с лишним системных программ. К функции autoElevate были написаны COM-интерфейсы: документированный IFileOperation (который разбирался выше) и недокументированный ISecurityEditor, об использовании которого мы поговорим сейчас.

Благодаря встроенным в UAC бэкдорам компьютеры с Windows 7 заражались незаметно для пользователя. Они становились полигоном для малвари и частенько попадали в ботнеты. Один из них (под названием Simda) успешно развивался на протяжении пяти лет, используя для внедрения кода интерфейс ISecurityEditor. В Microsoft проблему частично устранили лишь в 2015 году. Исправленный ISecurityEditor стал работать только с объектами файловой системы, указанными в константе SE_FILE_OBJECT .

Непропатченные системы встречаются до сих пор. Пример обхода UAC с использованием уязвимой версии ISecurityEditor приводится здесь.

Метод системных заплаток

Следующий способ обхода UAC был взят на вооружение хакерской группой Dridex. В нем используется метод системных заплаток (Shims), позволяющий запускать программы в режиме совместимости. В версиях Windows 7/8/8.1 этот встроенный компонент был реализован с ошибками. Одна из них заключалась в том, что можно создать собственную базу Shim DataBase, а в ней указать ссылку на свой файл как на «исправленную» версию системного файла из белого списка. Таким образом можно запускать произвольный код, и UAC будет молчать.

Поэтапно схема от Dridex выглядела так:

- Троян ( *.exe ) создает собственную базу *.sdb, пакетный файл *.bat и свою копию.

- Троян использует команду sdbinst для установки созданной базы .sdb в систему:

sdbinst.exe –q %temp%*.sdb

Схожий метод обхода UAC использует и BackDoor.Gootkit. Сначала с помощью библиотеки apphelp.dll он создает в заражаемой системе свою базу данных Shim. В ней через функцию RedirectEXE он указывает, что для программы сетевого клиента SQL Server ( cliconfg.exe ) есть «исправленная» версия. В качестве «исправленного» файла записывается ссылка на компонент трояна. Поскольку в манифесте cliconfg.exe мы также можем увидеть знакомые строки AutoElevate=true, UAC позволяет ему загрузиться без лишних вопросов в Windows 7–8.1.

Для работы с Shim DataBase есть готовый набор функций WinAPI в стандартной библиотеке apphelp.dll. Исходный код одной из реализаций метода Shim для обхода UAC приводится здесь.

Методы использования Shim DataBase для обхода UAC подробно разбирались на конференции Black Hat 2015.

Сборка бок о бок

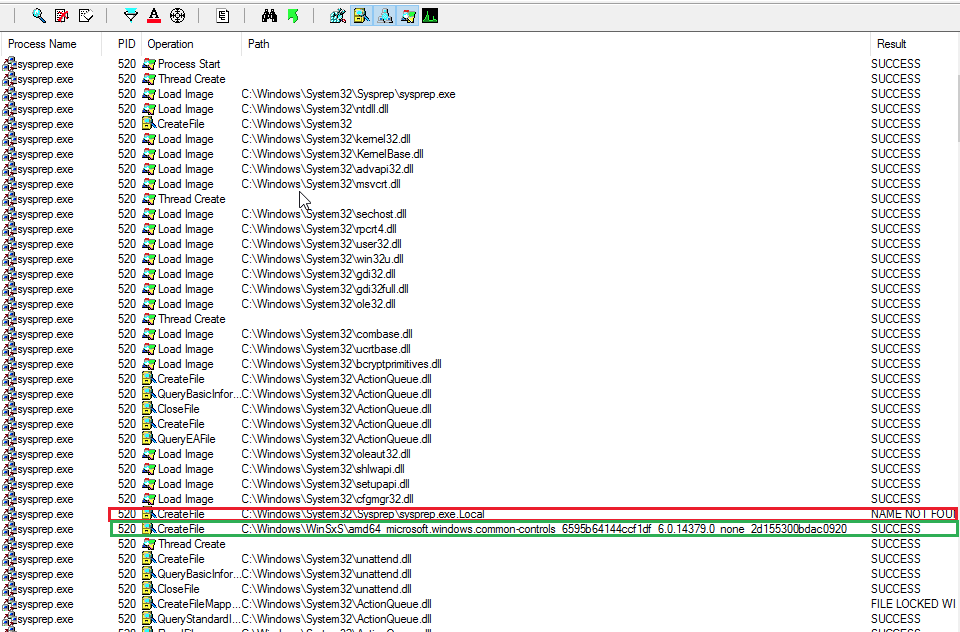

В Windows немало скрытых функций, и часть из них вполне можно считать бэкдорами. Например, доставшие еще с ранних версий NT конфликты между общими библиотеками в современных версиях Windows решаются при помощи технологии «сборки бок о бок» (Side-by-side Assembly — SxS). Все ресурсы для общего использования объединяются в сборку и размещаются в системном каталоге \WinSxS\ , который растет как на дрожжах.

При каждой установке или обновлении программ и драйверов в него записывается новая сборка — подкаталог с уникальным (и длинным) именем, например таким: \wow64_microsoft-windows-powershell-exe_31bf3856ad364e35_6.1.7600.16385_none_cd5f9aad50446c26\ . В WinSxS всегда находятся десятки тысяч таких записей, и даже на SSD их список загружается несколько секунд. Поэтому Windows не спешит обращаться к этому репозиторию. Для ускорения работы многие стандартные компоненты делают иначе — создают копию нужных библиотек в своем временном подкаталоге общего вида *.local .

Например, та же программа подготовки системы к развертыванию создает подкаталог %windir%\system32\sysprep.exe.local\ и, только если не найдет нужных компонентов там, обратится в %windir%\WinSxS\ .

Такое предсказуемое поведение дает нам еще один вектор атаки: можно создать каталог \sysprep.exe.local\ и поместить в него свою версию библиотеки. В данном случае это будет comctrl32.dll . Подходящее имя библиотеки можно узнать, посмотрев манифест программы sysprep.exe. На использование comctrl32.dll в нем указывает строка name=»Microsoft.Windows.Common-Controls» .

В общем случае особенности работы с WinSxS и .local позволяют обойти UAC на многих версиях Windows — от 7 до 10.14955. Интересно, что сам «контроль учетных записей» подвержен той же самой уязвимости, от которой призван защищать. Мы можем не просто обойти UAC, а заставить его самого загрузить нашу библиотеку тем же методом. Однако тут есть своя особенность.

Основная часть кода UAC запускается и работает из %windir%\system32\appinfo.dll . Сам UAC запускается как процесс consent.exe . Начиная с Windows 7 он импортирует из той же библиотеки comctrl32.dll функцию TaskDialogIndirect() . Казалось бы, можно создать \consent.exe.local\ и подсунуть UAC измененную библиотеку.

В теории все верно, но на практике система часто зависает при попытке сделать такую подмену. Поэтому лучше сперва создать другой временный каталог (например, \consent.exe.tmp\ ), скопировать нашу DLL в него, а уже затем переименовать каталог в \consent.exe.local\ . Затем надо заставить UAC запустить новый процесс consent.exe . Для этого можно вызвать любой стандартный компонент, требующий повышенных привилегий. Например, «просмотр событий» — eventvwr.exe .

После того как UAC загрузит подмененную библиотеку comctrl32.dll и выполнит вызов функции TaskDialogIndirect() , наш код запустится с правами системы. Как только ловушка сработала — самое время передать управление настоящей функции TaskDialogIndirect() , пока система не рухнула.

Обход UAC во время тихой очистки диска

Начиная с Windows 8.1, Microsoft стала активно фиксить накопившиеся баги в реализации UAC. Поэтому одни механизмы обхода «контроля учетных записей» пришлось модифицировать, а другие — попросту забыть. Windows 10 лишена многих недостатков, и старые трюки с ней обычно не прокатывают, но есть и новые!

В планировщике задач Windows 10 по умолчанию включен сервис очистки диска — cleanmgr.exe . Он интересен нам тем, что может запускаться непривилегированными пользователями, но при этом сам имеет доступ ко всему диску. Через него даже простой юзер может получить доступ к системным каталогам и файлам. Если посмотреть настройки задачи SilentCleanup в планировщике, то мы увидим флаг Run with Highest Privileges .

При запуске cleanmgr.exe создает во временном каталоге пользователя подкаталог с именем уникального 128-битного идентификатора (GUID) и копирует в него кучу библиотек. После этого он выполняет запуск DismHost.exe (все так же — с привилегиями высокого уровня), который подгружает эти библиотеки. Последней загружается LogProvider.dll, поэтому именно ее и стоит подменять своим кодом. Ключевая цель — успеть подменить библиотеку во временном каталоге пользователя после того, как ее запишет туда cleanmgr.exe , но раньше, чем ее загрузит DismHost.exe .

В июле этого года Мэтт Грэбер (Matthew Graeber aka @mattifestation) и Мэтт Нельсон (Matt Nelson aka @enigma0x3) реализовали этот прием обхода UAC как PowerShell-скрипт.

Сами авторы пишут, что метод работает со множеством ограничений. Он оказывается жизнеспособным только при запуске под админом в 32-разрядной ОС с настройками безопасности по умолчанию. Несмотря на великий соблазн, под юзером метод не работает, так как при таком запуске cleanmgr.exe не выполняет распаковку во временный каталог и в нем нечего подменять.

Даже при соблюдении перечисленных выше условий эффект достигается лишь в том случае, если скрипт успеет подсунуть левую библиотеку во временный каталог до появления там оригинальной DLL и если подменяемая библиотека по своей архитектуре сходна с LogProvider.dll . Но никто ведь не обещал, что будет легко!

Еще несколько лазеек в Windows

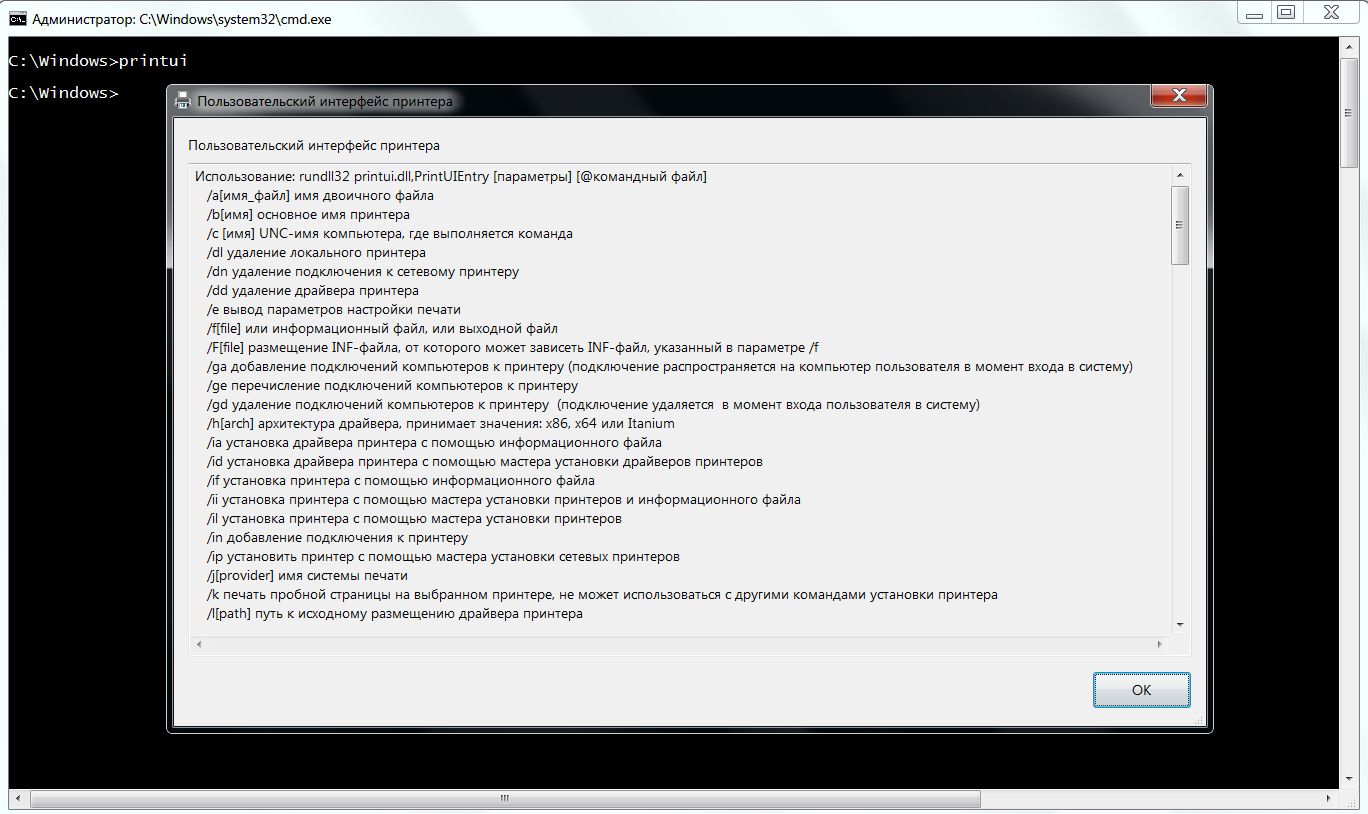

Помимо распаковки DLL из архива CAB с помощью wusa , можно использовать и другие системные компоненты для копирования своих библиотек в системные каталоги. Например, можно отправить их на печать и сохранить как файлы через стандартный интерфейс принтера printui .

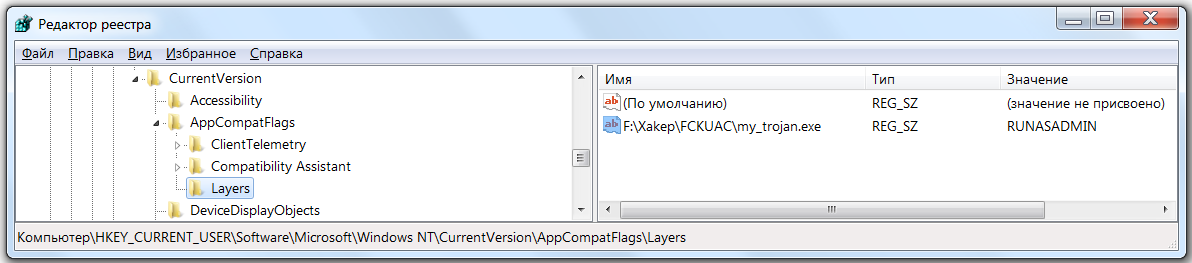

При помощи ключа реестра в этой ветке можно задать запуск любой программы с правами администратора:

В домене UAC не реагирует на действия удаленного пользователя, если тот является локальным админом. Утилита PsExec Tool от Марка Руссиновича при старте с опцией –h скрыто запускает указанный экзешник на удаленной системе. Для повышения его привилегий на чужом компьютере может использоваться локально хранимый токен. Готовый эксплоит для этого также есть в Metasploit, а сам метод подробно разбирается здесь.

Иногда удобен быстрый способ внедрения своего кода через RunDll. В общем случае для этого достаточно отправить команду

Тогда системный компонент Rundll.exe сам выкачает указанную библиотеку malware.dll с самба-сервера \\hack-server\ и вызовет встроенную в нее функцию RunMalwareFunc() .

Еще одна утилита командной строки, помогающая тихо внедрить свой код, — сетевая оболочка netsh.exe . Для установки дополнительных DLL в ней есть встроенная функция add helper . Технически в качестве подгружаемой библиотеки можно указать не только модуль поддержки network shell, но и свою DLL — лишь бы в ней была соответствующая функция InitHelperDll().

Поэтому, если выполнить команду

наша библиотека malware.dll зарегистрируется в ветке реестра HKLM\SOFTWARE\Microsoft\Netsh . Она будет загружаться с правами системы и сможет делегировать их дочерним процессам.