- Как отключить nla windows

- Отключаем NLA на сервере RDS 2012

- Включаем NLA на уровне клиента Windows XP

- Произошла ошибка проверки подлинности. Указанная функция не поддерживается

- Ответ

- Отключение NLA для протокола RDP в Windows

- Остановите Windows NLA от повторного обнаружения локальной сети как новой, неопознанной сети

- Исправлено: удаленный компьютер требует аутентификации на уровне сети.

- Решение 1. Отключение NLA с помощью свойств

- Решение 2. Отключение NLA с помощью реестра

- Решение 3. Отключение с помощью PowerShell

- Решение 4. Использование редактора групповой политики

Как отключить nla windows

Добрый день! Многоуважаемые читатели и гости IT блога Pyatilistnik.org. Многие уже переводят свои сервера на Windows Server 2012 R2 и естественно сервисы работающие на нем. Сегодня ко мне прилетела заявка, в которой пользователь жаловался, что не может подключиться по удаленному рабочему столу из своей клиентской Windows XP. Пользователи XP жаловались на такие ошибки rdp клиента:

Because of a security error, the client could not connect to the remote computer. Verify that you are logged on to the network, and then try reconnecting again

The remote session was disconnected because the remote computer received an invalid licensing message from this computer

The remote computer requires Network Level Authentication, which your computer does not support. For assistance, contact your system administrator or technical support.

Покопавшись в документации Microsoft, решили в первую очередь обновить версию RDP клиента на машинах с XP. После установки rdp клиента 7.0 (версия rdp 8.0 на XP не устанавливается), у половины клиентов проблема решилась. Осталась вторая половина….

Начав более подробно копать тему RDS сервера на базе Windows 2012 R2 мы обнаружили, что 2012 сервер по умолчанию требует от своих клиентов обязательной поддержки технологии NLA (Network-Level Authentication – проверки подлинности на уровне сети, подробнее об этой технологии здесь), если же клиент не поддерживает NLA, подключиться к RDS серверу ему не удастся.

Из вышесказанного есть два вывода, чтобы оставшиеся XP-клиенты смогли подключаться по RDP к терминальному серверу 2012 нужно:

отключить проверку NLA на серверах фермы Remote Desktop Services 2012

или включить поддержку NLA на XP-клиентах

Отключаем NLA на сервере RDS 2012

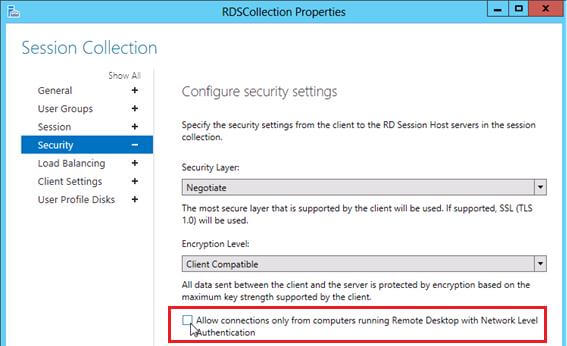

Чтобы на сервере RDS Windows Server 2012 отключить требование обязательного использования NLA клиентами, нужно в консоли Server Manager перейти в раздел Remote Desktop Services -> Collections -> QuickSessionCollection, выбрать Tasks -> Edit Properties, выбрать раздел Security и снять опцию: Allow connections only from computers running Remote Desktop with Network Level Authentication.

rdp-клиенты Windows XP не подключаются к RDS Windows 2012R2-01

Естественно, нужно понимать, что отключение NLA на уровне сервера уменьшает защищенность системы и в общем случае использовать не рекомендуется. Предпочтительнее использовать вторую методику.

Включаем NLA на уровне клиента Windows XP

Поддержка NLA появилась в Windows XP, начиная с SP3, но по умолчанию она не включена. Включить поддержку аутентификации NLA можно только реестр. Для этого:

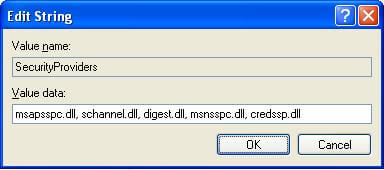

В ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders нужно отредактировать значение ключа SecurityProviders, добавив в конце credssp.dll (через запятую от его текущего значения)

rdp-клиенты Windows XP не подключаются к RDS Windows 2012R2-02

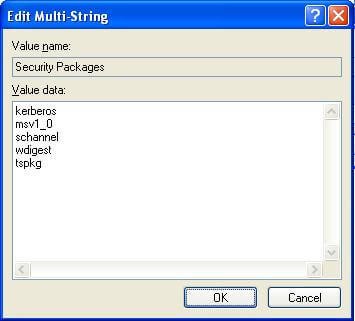

Далее в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa добавить строку tspkg в значение параметра Security Packages

rdp-клиенты Windows XP не подключаются к RDS Windows 2012R2-03

После внесения указанных изменений, компьютер нужно перезагрузить

После выполнения всех манипуляций, компьютер с Windows XP SP3 должен без проблем подключится по rdp к терминальной ферме на Windows 2012.

Произошла ошибка проверки подлинности. Указанная функция не поддерживается

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

- Самый правильный способ решения проблемы – установка последних кумулятивных обновлений безопасности Windows на компьютере / сервере, к которому вы подключаетесь по RDP;

- Временный способ 1 . Можно отключить проверку подлинности на уровне сети (NLA) на стороне RDP сервера (описано ниже);

- Временный способ 2 . Вы можете на стороне клиента разрешить подключение к RDP серверам с небезопасной версией CredSSP, как описано в статье по ссылке выше. Для этого нужно изменить ключ реестра AllowEncryptionOracle (команда REG ADD

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2 ) или изменить настройки локальной политики Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула), установив ее значение = Vulnerable / Оставить уязвимость).

Отключение NLA для протокола RDP в Windows

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

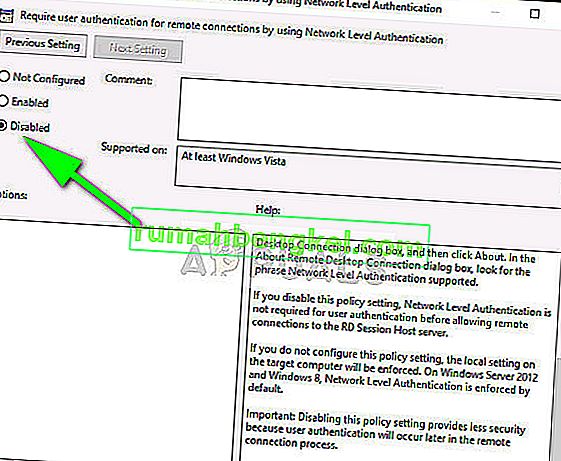

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

Остановите Windows NLA от повторного обнаружения локальной сети как новой, неопознанной сети

Я управляю сетью малого бизнеса с несколькими ПК с Windows 10 и 7. Периодически, но довольно часто пользователи жалуются, что они больше не могут получить доступ к общим папкам с другими коллегами. Быстрое устранение неполадок определяет, что проблема связана с печально известной «Обнаружена неопознанная сеть», которая затем применяет «общедоступный» сетевой профиль вместо «частного» сетевого профиля, поэтому домашняя группа / общий доступ к файлам и т. Д. Не работает. Из моих поисков это общая проблема для многих пользователей. Я не вижу никаких предлагаемых решений, которые работают.

Среда:

- Все ПК с Windows подключены через проводной Ethernet (хотя они могут иметь Wi-Fi NIC)

- Все они подключены к 48-портовому управляемому коммутатору Avaya L2, все в одной подсети 10.10.10.x

- Коммутатор подключен к домашнему маршрутизатору Asus RTN-66U

- Маршрутизатор Asus подключается к кабельному модему

- Маршрутизатор Asus обеспечивает DHCP для компьютеров Windows

- Я настроил маршрутизатор с резервированием DHCP для каждого ПК с Windows, то есть ПК всегда получают один и тот же IP-адрес при загрузке

- Нет контроллера домена

Проблема:

Несмотря на то, что я настроил все активные сетевые профили на компьютерах с Windows = частный, они часто (каждые пару недель или около того) возвращаются обратно к общедоступным, что предотвращает обмен файлами и т. Д.

Попытки исправить:

На каждом ПК с Windows я модифицировал локальную групповую политику Computer Configuration->Security Settings->Network List Manager Policies :

- Неопознанные Сети = Частные

- Идентификация сетей = Частная

Замечания:

Я полагаю, что проблема заключается в том, что служба Windows Network Location Awareness (NLA) обнаруживает новую сеть, в результате чего создается новый профиль сети, который по умолчанию становится общедоступным (несмотря на то, что выше для локальной политики группы по умолчанию установлено значение Private) , Многие из компьютеров показывают, что Windows много раз обнаруживала новые неопознанные сети, то есть они показывают «Сеть 14», то есть существует 14 различных сетевых профилей. Я вижу эти несколько профилей при просмотре профилей здесь, в реестре: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Profiles ,

Все 14 профилей соответствуют фактическому подключению компьютера к той же сети, которая описана выше.

Я не смог найти ресурс, который точно описывает, как NLA генерирует уникальный идентификатор для сети и, следовательно, почему он может обнаружить, что обнаружил новую сеть.

Вопрос:

Как я не позволяю Windows неправильно идентифицировать мою локальную сеть как новую сеть? Возможно, это помогло бы, если бы я знал, какие шаги выполняет NLA для создания уникального идентификатора сети?

Исправлено: удаленный компьютер требует аутентификации на уровне сети.

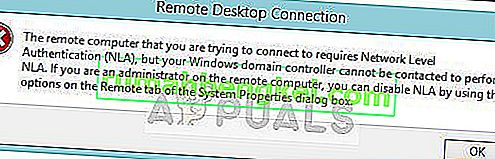

Пользователи сообщают об указанной ниже ошибке в системах, подключенных к домену, при попытке удаленного доступа к компьютерным системам. Это происходит, даже если на компьютере включена проверка подлинности на уровне сети (или NLA). Существуют простые обходные пути для решения этой проблемы. Либо вы можете отключить этот параметр напрямую, используя свойства, либо внести некоторые изменения в реестр и попробовать перезагрузить систему.

Или это тоже может случиться:

Примечание. Прежде чем следовать этим решениям, необходимо заранее создать резервную копию данных и сделать копию реестра. Перед продолжением убедитесь, что на обоих компьютерах нет текущих задач.

Решение 1. Отключение NLA с помощью свойств

Аутентификация на сетевом уровне — это хорошо. Он обеспечивает дополнительную безопасность и помогает вам, как сетевому администратору, контролировать, кто может входить в какую систему, просто установив один-единственный флажок. Если вы выберете этот вариант, убедитесь, что ваш RDP-клиент обновлен и цель аутентифицирована в домене. Вы также должны увидеть контроллер домена.

Мы пройдемся по пути настройки удаленного рабочего стола и с самого начала упростим задачу. Если это не сработает, мы также рассмотрели другие решения после этого.

- Нажмите Windows + R, введите « sysdm.cpl » и нажмите Enter. Вы будете в свойствах системы.

- Щелкните вкладку « Удаленный доступ» и снимите флажок « Разрешить подключения только с компьютеров, на которых запущен удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется) ».

- Нажмите Применить, чтобы сохранить изменения и выйти. Теперь попробуйте снова войти на удаленный компьютер и проверьте, решена ли проблема.

Решение 2. Отключение NLA с помощью реестра

Этот метод также работает, если по какой-то причине вы не можете выполнить первый. Однако учтите, что это потребует от вас полной перезагрузки компьютера и может привести к некоторому простою, если у вас работает рабочий сервер. Убедитесь, что вы сохранили всю свою работу и зафиксировали, если что-то еще осталось в промежуточной среде.

- Нажмите Windows + R, введите « regedit » в диалоговом окне и нажмите Enter, чтобы запустить редактор реестра.

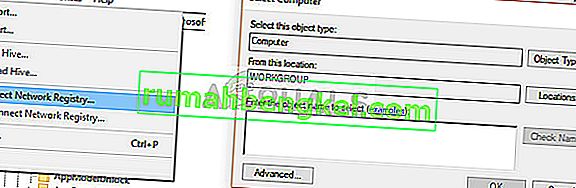

- В редакторе реестра щелкните Файл> Подключить сетевой реестр . Введите данные удаленного компьютера и попробуйте подключиться.

- После подключения перейдите по следующему пути к файлу:

HKLM> СИСТЕМА> CurrentControlSet> Управление> Сервер терминалов> WinStations> RDP-Tcp

- Теперь измените следующие значения на 0.

- Теперь перейдите к PowerShell и выполните команду

Решение 3. Отключение с помощью PowerShell

Один из моих любимых способов отключить NLA, не вдаваясь в подробности, — это удаленное отключение с помощью команды PowerShell. PowerShell позволяет подключаться к удаленному компьютеру, и после нацеливания на машину мы можем выполнять команды для отключения NLA.

- Запустите PowerShell на своем компьютере, нажав Windows + S, введите «powershell» в диалоговом окне, щелкните правой кнопкой мыши результат и выберите «Запуск от имени администратора».

- В PowerShell выполните следующую команду:

Здесь «Target-Machine-Name» — это имя целевой машины.

В приведенном выше примере имя сервера — «рядовой сервер».

Решение 4. Использование редактора групповой политики

Другой способ отключить NLA — использовать редактор групповой политики. Это полезно, если вы отключаете одеяло. Обратите внимание, что редактор групповой политики — это мощный инструмент, и изменение значений, о которых вы даже не подозреваете, может сделать ваш компьютер бесполезным. Перед продолжением убедитесь, что вы сделали резервную копию всех значений.

- Нажмите Windows + R, введите « gpedit.msc »в диалоговом окне и нажмите Enter.

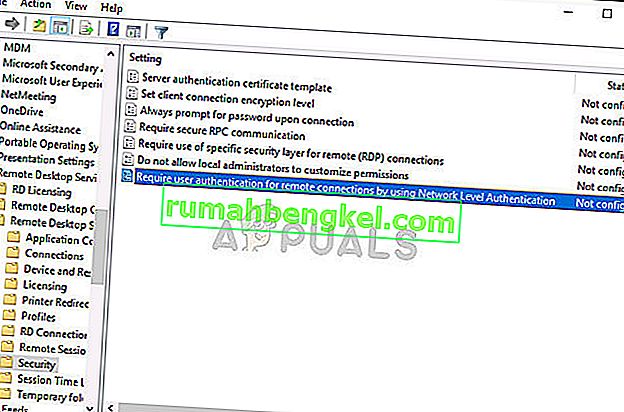

- В редакторе групповой политики перейдите по следующему пути:

Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Службы удаленного рабочего стола> Узел сеанса удаленного рабочего стола> Безопасность

- Теперь найдите « Требовать аутентификацию пользователя для удаленных подключений с использованием аутентификации на уровне сети » и отключите его .

- После этого шага проверьте, устранена ли ошибка.

Примечание. Если даже после всех этих шагов вы не можете подключиться, вы можете попробовать удалить машину из своего домена, а затем прочитать ее. Это повторно инициализирует все конфигурации и сделает все необходимое для вас.